vulhub漏洞环境

0x00 vulhub介绍

Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。

大哥你等会,你刚才讲的docker我听了个大概,这docker-compose又是啥啥啥啊?docker-compose是用python写的一个一个docker容器管理工具,可以一键启动多个容器、可以一键日卫星。。。。。。

咱们要先下载漏洞镜像,然后再配置端口映射运行,或者有其它操作,把所有的这些操作都写在docker-compose的配置文件里,我们就可以运行docker-compose来一键执行这些操作,说白了就是方便操作的。

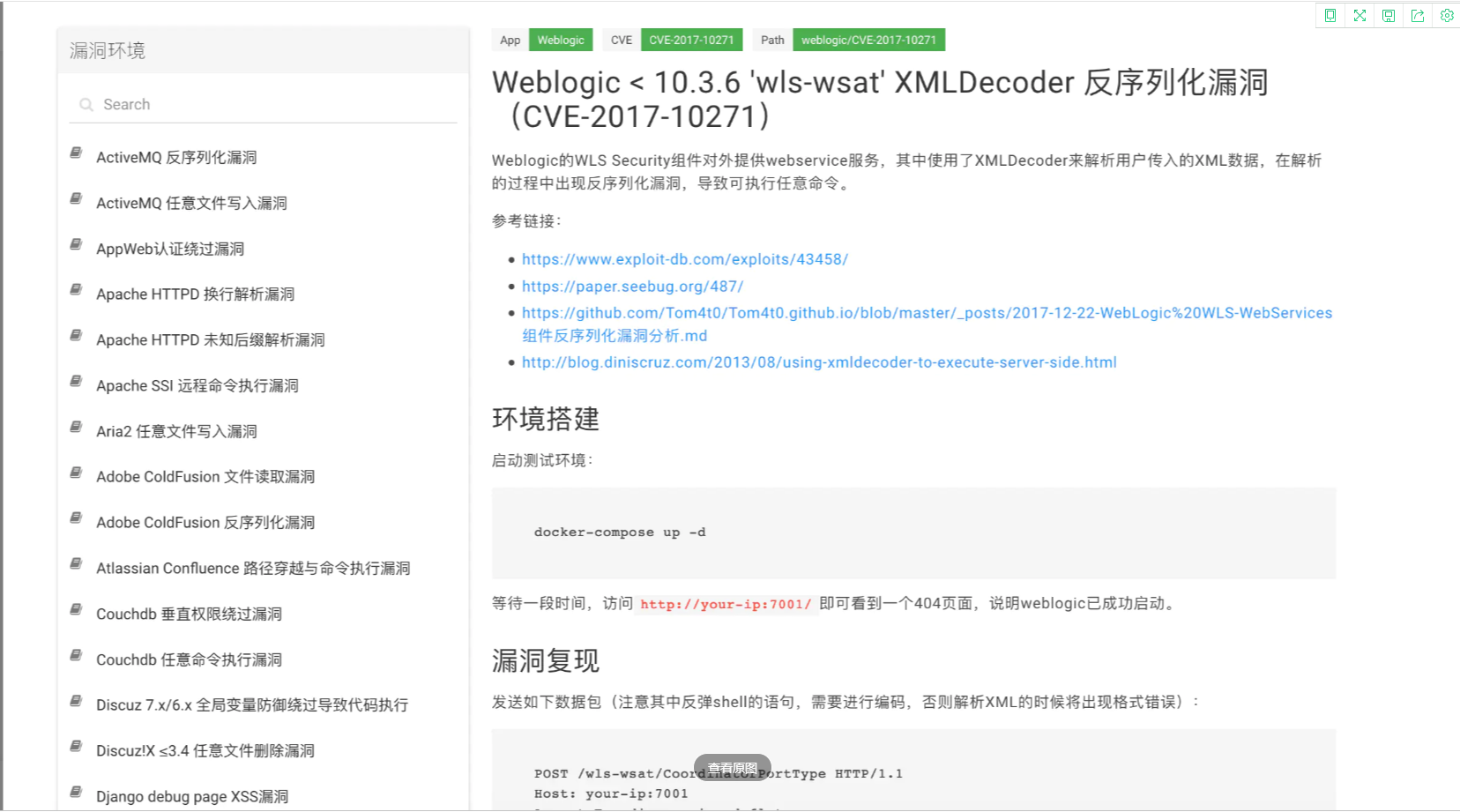

如图所示,左侧是vulhub已经做好的漏洞镜像,右侧则是漏洞介绍与漏洞利用过程。

0x01 vulhub安装

1.安装docker

这里大家可以参考我的“docker学习”部分的随笔

2.安装docker-compose

这里有两种安装方式:

第一种:

pip install docker-compose

ps:说实话我不建议这种安装方式,因为存在很多问题

运行以下命令以下载 Docker Compose 的特定版本:

$ sudo curl -L "https://github.com/docker/compose/releases/download/1.25.5/docker-compose-$(uname -s)-$(uname -m)" -o /usr/local/bin/docker-compose

要安装其他版本的 Compose,请替换1.25.5

然后进行授权

$ sudo chmod +x /usr/local/bin/docker-compose

然后再创建软链

创建软链,这样我们就可以在任意目录下使用docker-compose命令啦

$ sudo ln -s /usr/local/bin/docker-compose /usr/bin/docker-compose

最后我们进行验证

$ docker-compose --version

出现如下字样则说明你的docker-compose安装成功啦!

$ docker-compose version 1.25.5, build xxxxx

3.配置docker加速

curl -sSL https://get.daocloud.io/daotools/set_mirror.sh | sh -s http://f1361db2.m.daocloud.io

4.下载vulhub漏洞目录

git clone https://github.com/vulhub/vulhub.git

5.如何使用

进入相应漏洞文件夹执行docker-compose up -d即可

示例:

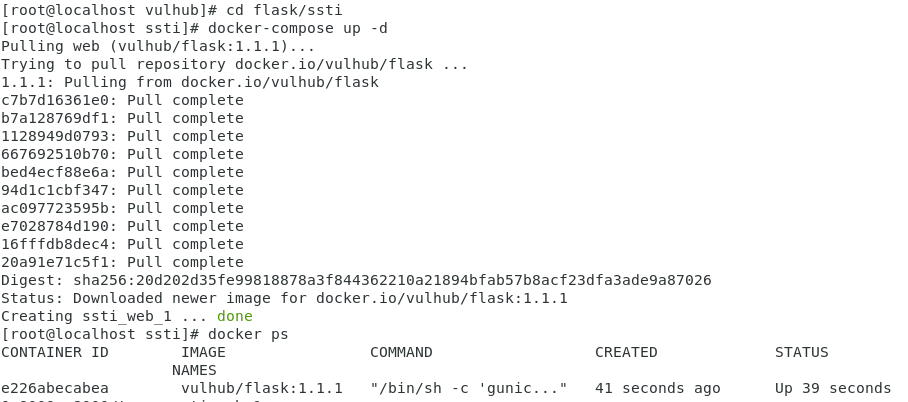

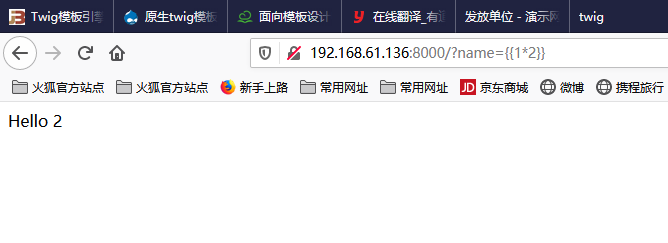

cd ~/vulhub/flask/ssti/ docker-compose up -d

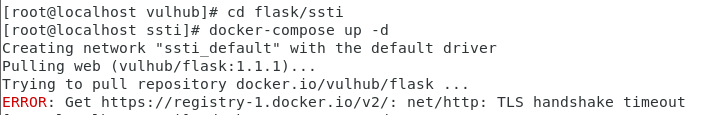

还有就是运行docker-compose up -d命令你的可能是这种结果

这是因为你得将/ect/docker/daemon.json文件内容换成国内的源,如阿里云的

{

"registry-mirrors":["https://6kx4zyno.mirror.aliyuncs.com"]

}

然后重启docker服务

systemctl daemon-reload

systemctl restart docker

再执行以上命令,就会重新拉取镜像

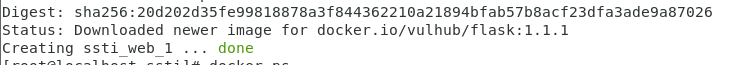

如图所示,漏洞环境就这样一键搭建成功,节省了一大把时间,我们可以更专注于漏洞研究,漏洞环境使用完成记得关闭哦!

docker-compose down

vulhub漏洞环境的更多相关文章

- ubuntu搭建vulhub漏洞环境

0x01 简介 Vulhub是一个面向大众的开源漏洞靶场,无需docker知识,简单执行两条命令即可编译.运行一个完整的漏洞靶场镜像.旨在让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身. ...

- Linux实战笔记__Ubuntu20.04上搭建Vulhub漏洞环境

安装python3和pip3 安装docker 安装docker-compose 上传解压vulhub-master.zip 启动漏洞环境 进入某漏洞目录,执行docker-compose up -d ...

- vulhub漏洞环境搭建

(搭建之前建议更换成阿里的源) 在纯净ubuntu中部署vulhub环境: 1.安装docker,并用docker -v命令验证安装结果: curl -s https://get.docker.com ...

- 在MacOS上搭建Vulhub漏洞平台环境

一.安装python3和docker brew install python3 brew cask install docker sudo pip3 install docker-compose 二. ...

- kali docker简单使用-vulhub搭建fastjson漏洞环境

准备环境 安装kali和docker参考: https://www.cnblogs.com/lijingrong/p/13396884.html sudo service docker start / ...

- KALI搭建Docker+Vulhub漏洞复现环境

在学习网络安全的过程中,少不了的就是做漏洞复现,而漏洞复现一般比较常用的方式就是使用docker-vulhub进行环境搭建,我近期也遇到了这个问题,但是网上的教程特别混乱,根本起不到帮助作用,即使有可 ...

- Docker入门以及漏洞环境搭建(10.23 第二十五天)

Docker:开源的应用程序容器引擎,使用Go语言.借助于docker打包的应用程序,将这些应用程序 包含在容器里面,在容器中实现虚拟化,容器使用的是沙箱机制,相互独立,占用资源非常少. Docker ...

- 用VulApps快速搭建各种漏洞环境

项目主页 https://github.com/Medicean/VulApps 项目介绍 收集各种漏洞环境,统一采用 Dockerfile 形式.DockerHub 在线镜像地址 获取并使用相关镜像 ...

- 漏洞复现:Struts2 S2-032 漏洞环境

Struts2 S2-032 漏洞环境 http://vulapps.evalbug.com/s_struts2_s2-032/ POC: http://127.0.0.1/memoindex.act ...

随机推荐

- 【刷题-LeeetCode】260. Single Number III

Single Number III Given an array of numbers nums, in which exactly two elements appear only once and ...

- windows10双系统删除linux

问题 在这里删除后会发现有残留一个引导区,几百m(下图已经删除完),而且启动会进linux引导,然后必须f12进入选择启动项才可以启动windows 解决方法 使用删除引导就可以了 再使用傲梅分区助手 ...

- 学习鸟哥linux私房菜--安装centos5.6(u盘安装,中文乱码)

题头为"学习鸟哥Linux私房菜"的内容,均为博主在看鸟哥的Linux私房菜第三版的学习经历收获.以下正文: 鸟哥第一部分讲Linux规则与安装,看到第四章正式开始讲实际安装,于是 ...

- 华为联运游戏审核驳回:在未安装或需更新HMS Core的手机上,提示安装,点击取消后,游戏卡屏(集成的6.1.0.301版本游戏SDK)

问题描述 更新游戏SDK到6.1.0.301版本之后,游戏包被审核驳回:在未安装或需更新华为移动服务版本(HMS Core)的手机上,提示安装华为移动服务(HMS Core),点击取消,游戏卡屏.修改 ...

- echarts的通用属性的介绍

通常做数据可视化时,会用到统计图,这里我使用的是Echarts,对于第一次用的人来说,还是有点难度的,主要是里面的属性太多,看的头痛,这里我自己做个笔记 这里的配置项手册里面就是查找各种属性了,在Ec ...

- insert插入日期

7.5.insert插入日期 数字格式化:format select ename,sal from emp: 格式化数字:fromat(数字,'格式') select ename,format(sal ...

- K8S 权限控制访问之 rbac

RBAC API类型 RBAC API 所声明的四种顶级类型[Role.ClusterRole.RoleBinding 和 ClusterRoleBinding].用户可以像与其他 API 资源交互一 ...

- 学习JAVAWEB 第三十六天

今天改了一天的bug 使用eclipse出现的问题:首先lib文件夹的名字是不可以更改的它放在WEB-INF文件夹下,放所有的jar包,使用时一定不要忘了将jar包添加至构建路径tomcat的部署问题 ...

- 服务器+nextcloud搭建自己的私有云盘

简介 Nextcloud是一款开源免费的私有云存储网盘项目,可以让你快速便捷地搭建一套属于自己或团队的云同步网盘,从而实现跨平台跨设备文件同步.共享.版本控制.团队协作等功能.它的客户端覆盖了Wind ...

- JavaScripts调用摄像头【MediaDevices.getUserMedia()】

h5调用摄像头(允许自定义界面)[MediaDevices.getUserMedia()] <!DOCTYPE html> <html lang="en"> ...