CTB-LOCKER敲诈者病毒下载器脱壳之样本1

一、病毒简介

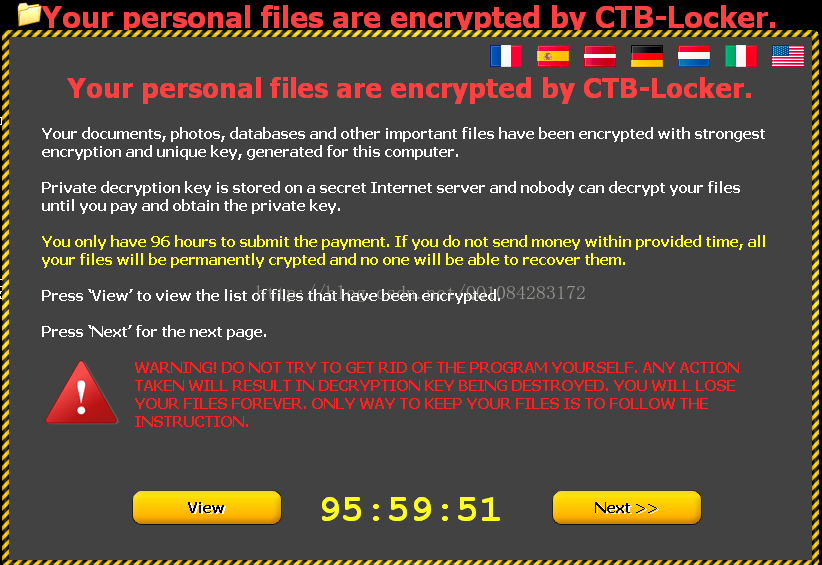

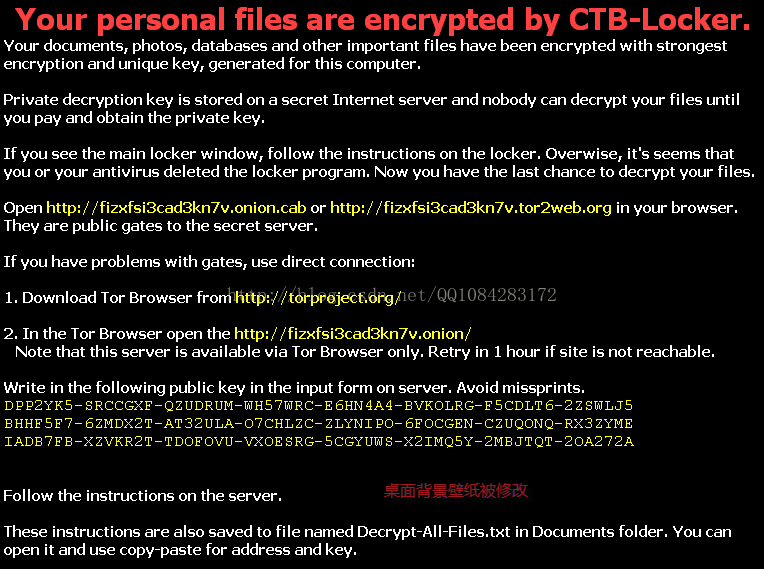

CTB-LOCKER敲诈者病毒最初是在国外被发现的,该病毒是有两部分组成分别是下载器部分和文档加密部分。病毒作者将下载器程序部分伪装成邮件附件发送给一些大公司的员工或者高管,当这些人下载了邮件里的附件,解压邮件附件运行如.src等格式的文件以后,电脑里很多格式的文件都会被加密,并且还会出现如下的提示画面(图1)以及桌面壁纸被修改(图2)所示。

一、病毒信息

病毒名称:Trojan-Downloader.Win32.Cabby.cbtj

样本名称:ranking.scr

样本大小:28672 字节

样本MD5:AB29C66146FEE3A7EC055B1961087256

样本SHA1:BF377E3CD54B9EF3FC0EBCA2240DE4A49638A883

二、病毒脱壳

CTB-LOCKER敲诈者病毒有两部分组成,暂时只分析该病毒的下载器部分。CTB-LOCKER病毒的下载器程序文件的反汇编指令中有很多的垃圾指令,不是那么容易上手分析,加入垃圾指令目的是为了阻止病毒分析人员的分析,但是需要强调的是该样本

中虽然有很多的垃圾指令,脱壳还是很有规律的,并且脱壳以后的PE文件还是比较容易反汇编的。

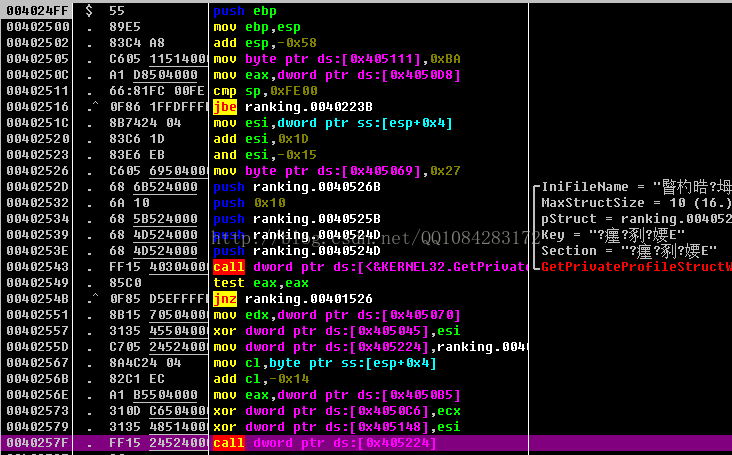

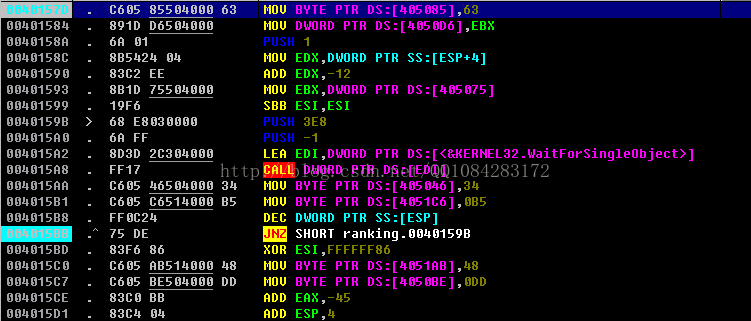

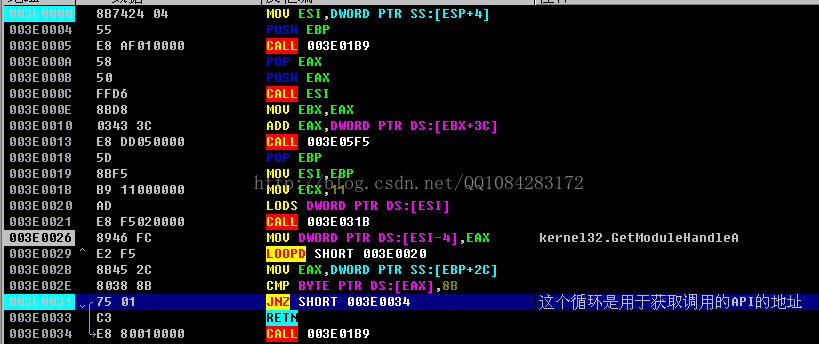

下面是OD直接反汇编的截图:

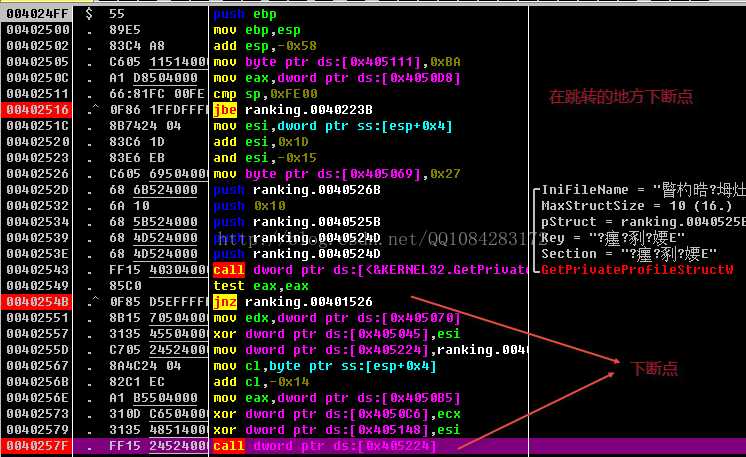

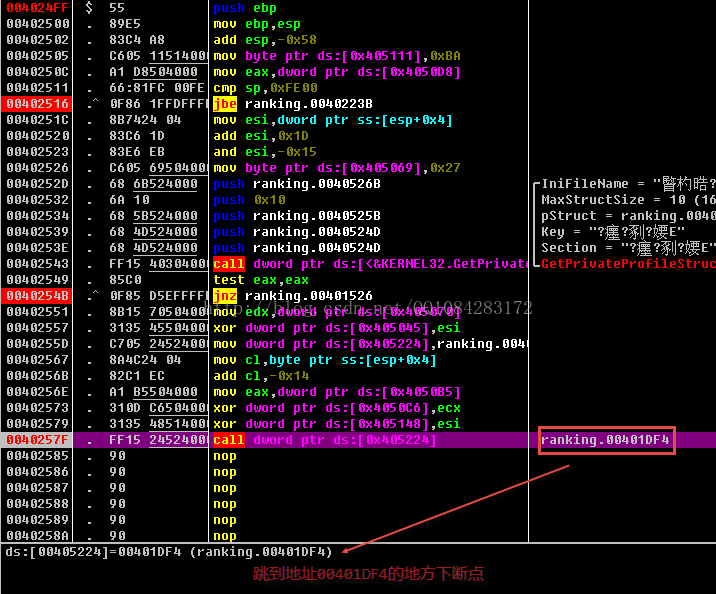

CTB-LOCKER敲诈者病毒样本脱壳调试的时候有一个比较明显的特点:OD动态调试时,应该在跳转指令如Jmp和一些关键Call调用的地方下F2断点,接着F9运行,然后再继续在跳转指令如Jmp和一些关键Call调用的地方下F2断点,如此反复,直到出现Jmp

[eax]类似的指令再慢慢调试。截图如下:

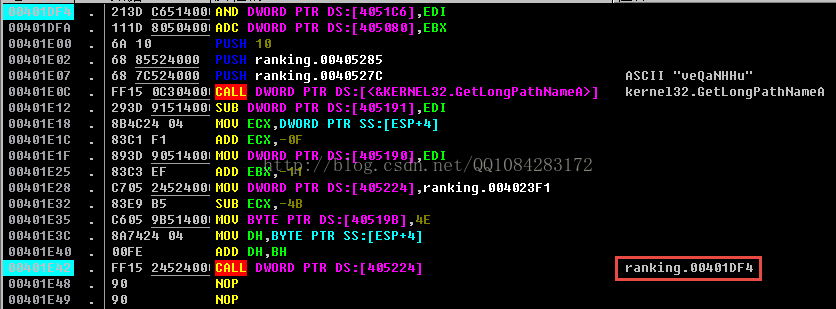

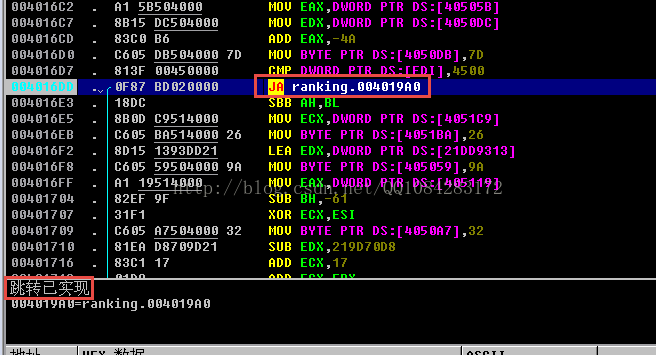

Enter跳到地址00401DF4处,按照上面的步骤在跳转指令和关键Call的地方下断点,然后F9运行调试。

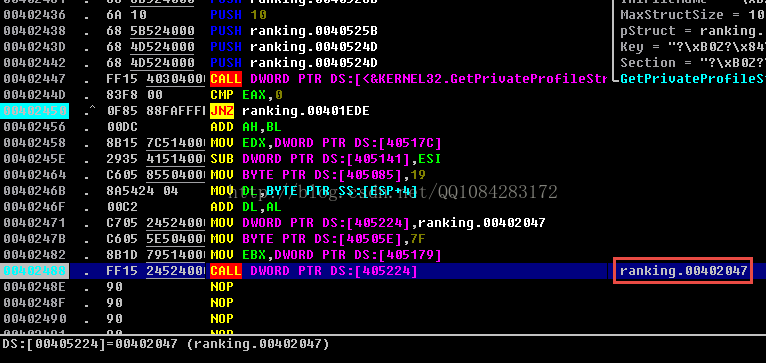

如此反复重复上面的操作,进行动态调试:

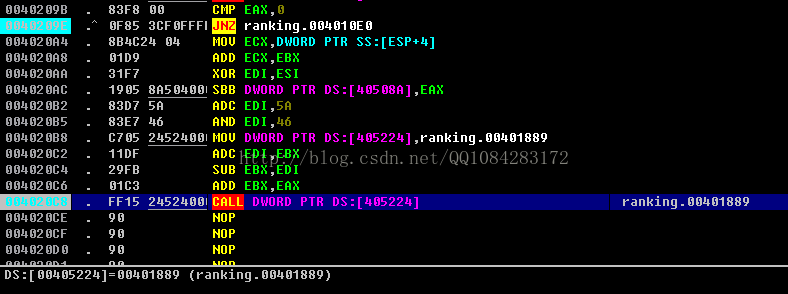

动态调试运行到如下图的状态,说明里脱壳的地方不远了:

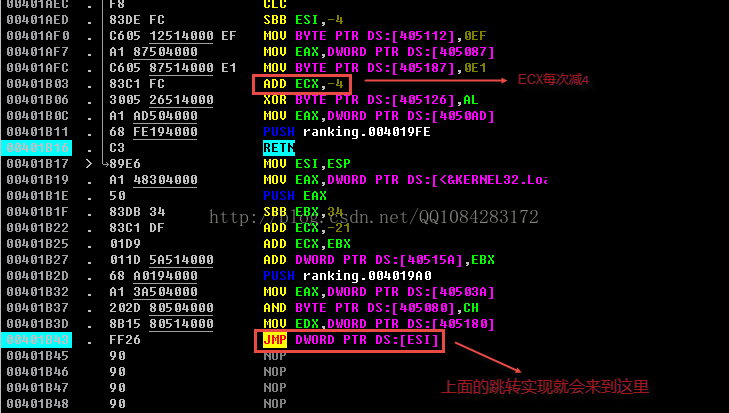

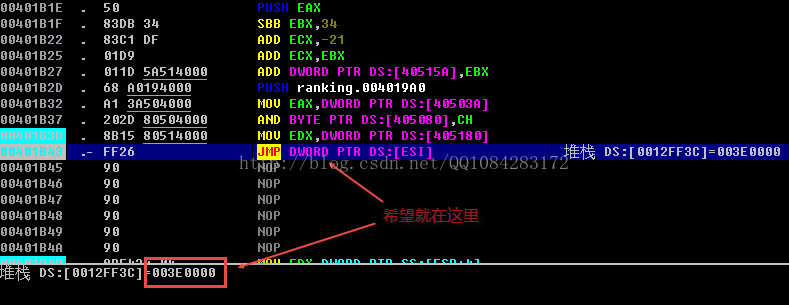

终于找到了目标指令JMP DWORD PTR DS:[ESI]:

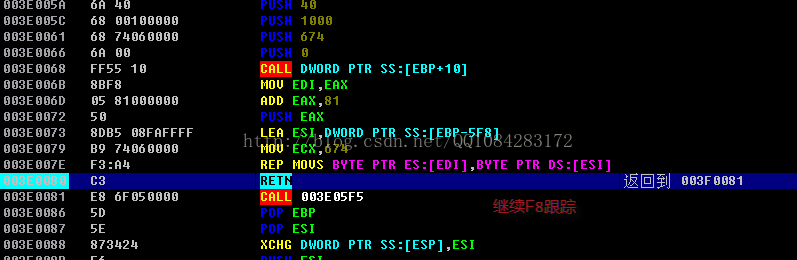

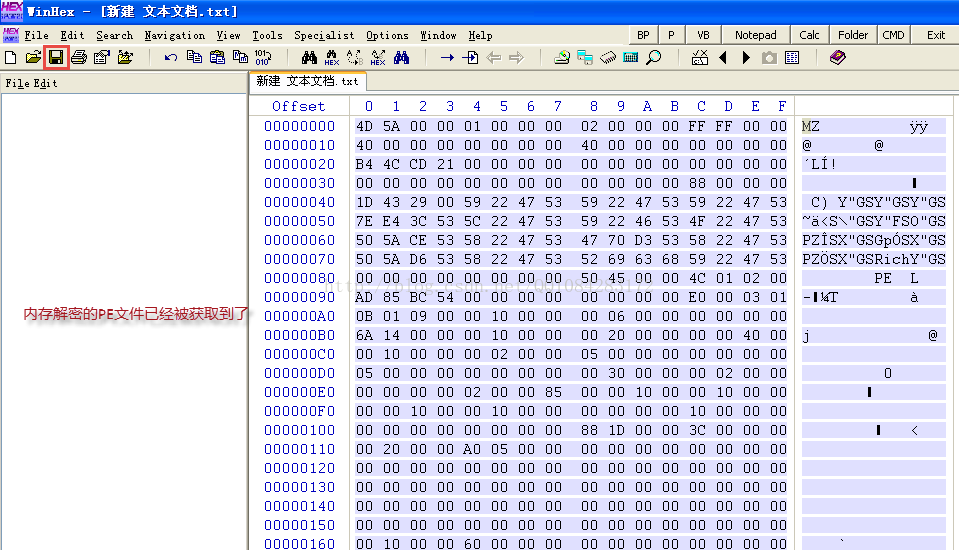

经过不懈的努力,终于找到了目标PE文件的内存Dump地址008F0000处。

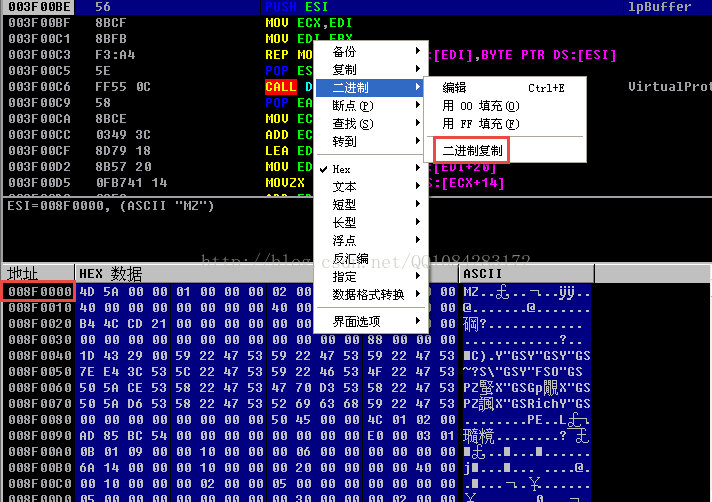

选中内存地址008F0000以后的所有的二进制内存数据,然后如图所示进行二进制数据的内存拷贝。

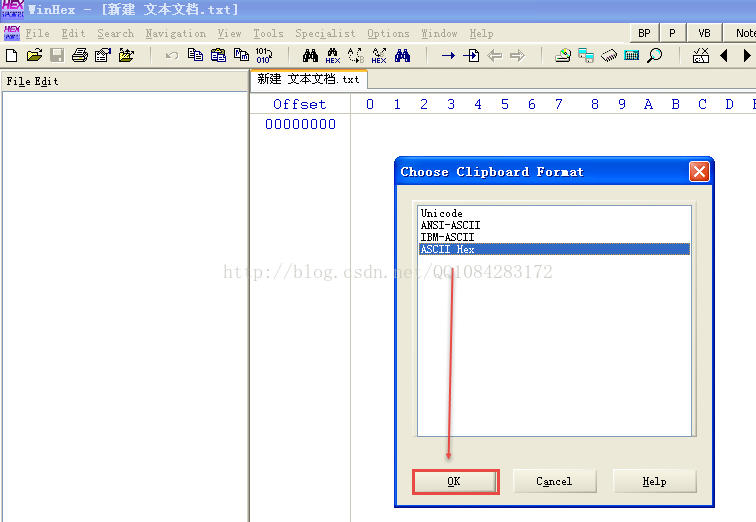

内存PE文件的数据已经被拷贝出来了。用WinHex创建一个新的空白文件打开,然后将刚才拷贝的二进制内存数据,Ctrl+C拷贝到该空白文件中并保存,如图所示:

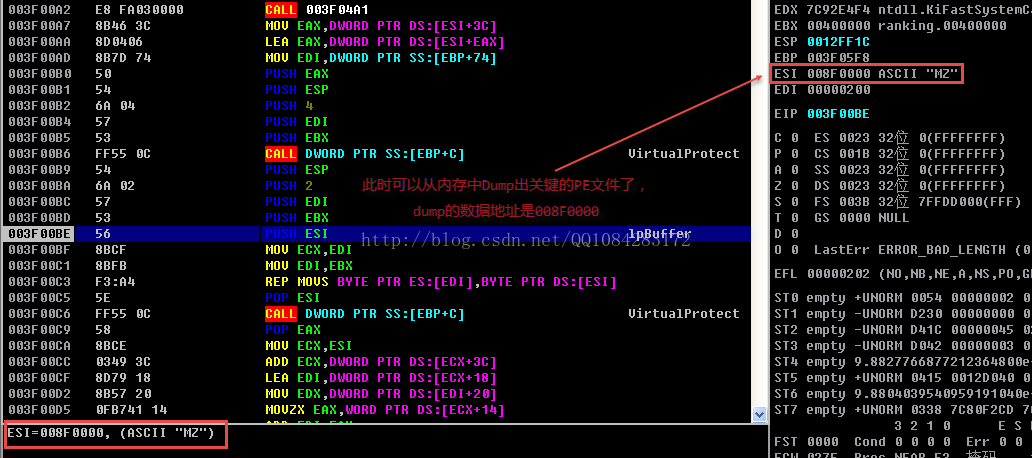

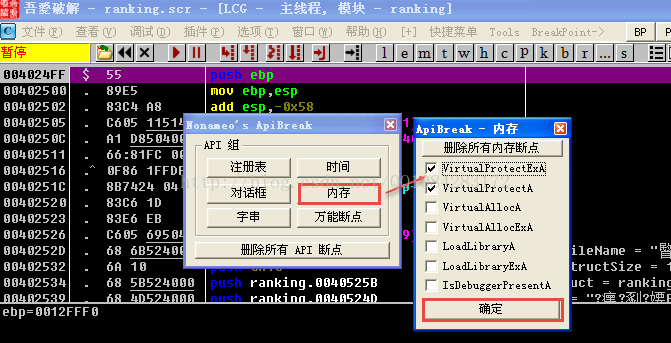

前面截图截了那么多页挺累的,其实还有一个一步到位Dump目标PE文件的方法,就是在函数 VirtualProtect和 VirtualProtectEx的地方下断点,如图所示:

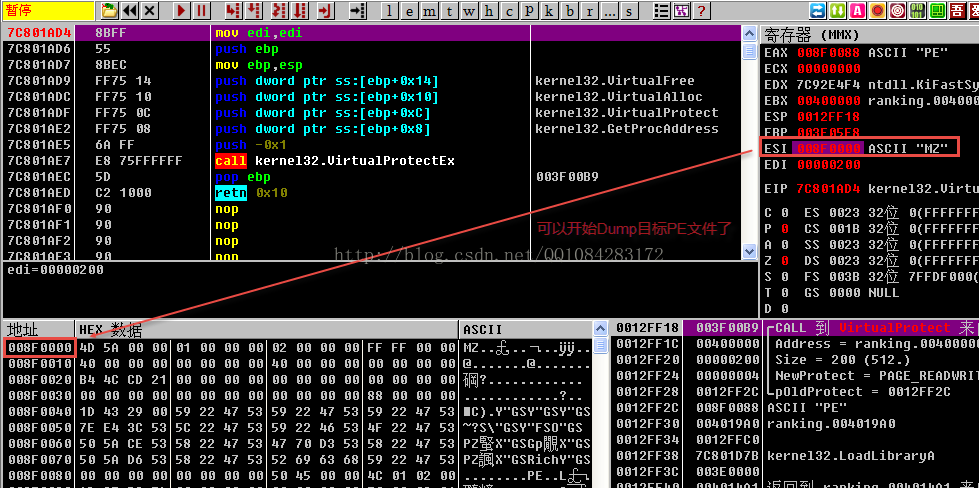

F9运行程序,如下图,采取上面提到的手工Dump PE文件的方法就可以从内存获取到目标PE文件了。

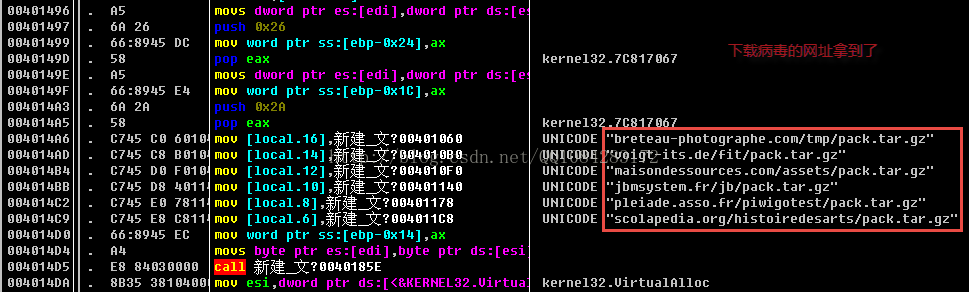

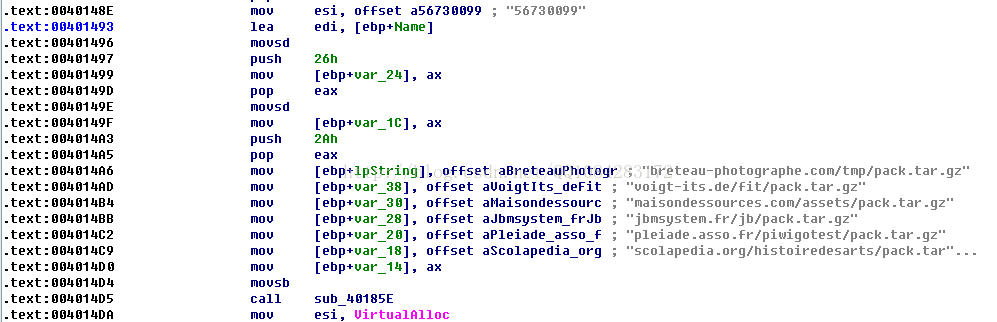

四、病毒分析

现在好了,可以快乐的分析病毒样本了,选择OD或者IDA都OK。

笔记到此为止,可以拍砖了。

CTB-LOCKER敲诈者病毒下载器脱壳之样本1的更多相关文章

- CTB-Locker敲诈者病毒下载器分析

一. 样本基本信息 样本名称:927354529512.scr 样本大小:110592 字节 病毒名称:Win32.Trojan.Ctb-locker.Auto 样本MD5值:3A6D7E551C13 ...

- Android敲诈者病毒“安卓性能激活”分析(2015年9月版)

一.情况简介 前几天分析了论坛里的一个Android敲诈者病毒,感觉还是很有收获,后面有空多研究研究Android病毒.说句题外话, 根据前面分析的Android敲诈者病毒的隐藏手法,应该可以实现&q ...

- Android最新敲诈者病毒分析及解锁(11月版)

一.样本信息 文件名称:久秒名片赞,(无需积分s)(2)(1)(1).apk 文件大小:1497829字节 文件类型:application/jar 病毒类型:Android.CtLocker 样本包 ...

- Android最新敲诈者病毒分析及解锁

一.情况简介 从去年开始PC端的敲诈者类病毒在不断的爆发,今年年初的时候手机上也开始出现了敲诈者之类的病毒,对这类病毒很无语也是趋势,因为很多时候病毒的产生是和金钱利益相关的.前天去吾爱破解论坛病毒样 ...

- .NET破解之太乐地图下载器【非暴破】

不知不觉,接触破解逆向已经三个月了,从当初的门外汉到现在的小白,这个过程只有经历过才知道其中的苦与乐: 有无知.困惑.痛苦.惊喜.彻悟.欣慰…… 有无助的软件脱壳,茫然的代码分析,有无趣的反复测试, ...

- 网络下载器 EagleGet v2.0.4.60 Full 绿色便携版

下载地址:点我 基本介绍 EagleGet(亦称 EG Download Accelerator)是一个用于 Windows 系统的下载管理器,它是免费软件.EagleGet 使用多线程技术,支持从Y ...

- 用python实现的百度音乐下载器-python-pyqt-改进版

之前写过一个用python实现的百度新歌榜.热歌榜下载器的博文,实现了百度新歌.热门歌曲的爬取与下载.但那个采用的是单线程,网络状况一般的情况下,扫描前100首歌的时间大概得到40来秒.而且用Pyqt ...

- .NET破解之图片下载器

自去年五月加入吾爱后,学习了三个月,对逆向破解产生了深厚的兴趣,尤其是对.NET方面的分析:但由于这一年,项目比较忙,事情比较多,破解这方面又停滞了许久,不知道还要好久. 前些天,帮忙批量下载QQ相册 ...

- 用 python 实现一个多线程网页下载器

今天上来分享一下昨天实现的一个多线程网页下载器. 这是一个有着真实需求的实现,我的用途是拿它来通过 HTTP 方式向服务器提交游戏数据.把它放上来也是想大家帮忙挑刺,找找 bug,让它工作得更好. k ...

随机推荐

- Java实现贪吃蛇

游戏界面基本布局 贪吃蛇是基于JFrame的一款小游戏.它主要有两部分组成,一个是显示区域,一个是按钮区域.这两个区域都用JPanel来实现. 首先需要创建一个基于JFrame的类,例如创建一个MyF ...

- Python学习笔记 CH1-4:从入门到列表

Python CH1 环境准备 因为已经有了C/C++.Java的基础,所以上手很快. 参考书:Eric Matthes -<Python编程 从入门到实践> 环境准备:python3.P ...

- Fcitx5 上线 FreeBSD

Fcitx5 上线 FreeBSD textproc/fcitx5textproc/fcitx5-qttextproc/fcitx5-gtktextproc/fcitx5-configtoolchin ...

- TIOBE 编程语言排行榜

https://www.tiobe.com/tiobe-index/ TIOBE 编程语言排行榜是编程语言流行趋势的一个指标

- golang 三维向量相关操作

package vector import ( "math" "fmt" )// 三维向量:(x,y,z) type Vector3 struct { X fl ...

- js toFixed

为什么(2.55).toFixed(1)等于2.5? 上次遇到了一个奇怪的问题:JS的(2.55).toFixed(1)输出是2.5,而不是四舍五入的2.6,这是为什么呢? 进一步观察: 发现,并不是 ...

- 谜题(JAVA语言)

package 第三章习题; /* * 有一个5*5的网络,其中恰好有一个格子是空的,其他格子各有一个字母. * 一个有4种指令:A, B, L, R, 分别表示把空格上.下.左.右的相邻字母移到 ...

- 4、Spring教程之Spring配置

别名 alias 设置别名 , 为bean设置别名 , 可以设置多个别名 <!--设置别名:在获取Bean的时候可以使用别名获取--> <alias name="userT ...

- Java学习笔记--异常机制

简介 在实际的程序运行过程中,用户并不一定完全按照程序员的所写的逻辑去执行程序,例如写的某个模块,要求输入数字,而用户却在键盘上输入字符串:要求打开某个文件,但是文件不存在或者格式不对:或者程序运行时 ...

- 翻译:《实用的Python编程》07_05_Decorated_methods

目录 | 上一节 (7.4 装饰器) | 下一节 (8 测试和调试) 7.5 装饰方法 本节讨论一些与方法定义结合使用的内置装饰器. 预定义的装饰器 在类定义中,有许多预定义的装饰器用于指定特殊类型的 ...