Android平台的so注入--LibInject

本文博客地址:http://blog.csdn.net/qq1084283172/article/details/53890315

大牛古河在看雪论坛分享的Android平台的注入代码,相信很多搞Android安全的同学应该都看过。刚接触Android平台的逆向时,我也下载了LibInject代码并且仔细的阅读和分析过,见我前面的博文《Android的so库注入》。我已经基本把Android

so注入的原理分析的很清楚了,想学习的同学可以参考一下。虽然作者古河分享了LibInject代码,但是在eclispe下NDK编译还是够呛并且会遇到不少的问题,代码需要修改才能编译和运行成功看到效果。刚接触的时候,信心满满的把作者的代码下载来看,结果编译各种报错也不会修改,本身就对Linux编程不是很熟悉,内心面临崩溃,后面看了几篇博文,终于把问题解决了,可以把代码LibInject编译和运行成功和,有空就记录一下。作者古河分享的代码下载地址:http://bbs.pediy.com/showthread.php?t=141355。

Android平台的so注入的原理:

android平台要想注入so库成功必须先取得设备的Root权限。

古河大牛这份LibInject注入代码是基于shellcode实现,这里称将被so注入的进程为目标进程,大致的实现思路是:

1.让目标进程调用其mmap函数在其进程内存中申请一段内存空间

2.将要注入的so库的名称字符串和so库中要调用的函数名称字符串写入到目标进程的内存(上面申请的内存)中

3.将编写好的ShellCode汇编代码写入到到目标进程的内存(上面申请的内存)中

4.修改目标进程的PC寄存器的值,让其跳到注入的ShellCode代码中执行,实现so库的注入,然后调用注入的so库中的函数。

一、LibInject代码编译遇到的问题

1).作者古河提供的代码缺少编译配置文件Andorid.mk和Application.mk,下面给出配置文件。

Andorid.mk文件

LOCAL_PATH := $(call my-dir)

# 清除变量

include $(CLEAR_VARS)

# 编译后生成的模块的名称

LOCAL_MODULE := inject

# 参与编译的源码文件

LOCAL_SRC_FILES := inject.c shellcode.s

# 对log打印日志消息的支持

LOCAL_LDLIBS += -L$(SYSROOT)/usr/lib -llog

#LOCAL_FORCE_STATIC_EXECUTABLE := true

# 编译生成elf可执行文件

include $(BUILD_EXECUTABLE) Application.mk文件

# 编译成功,生成的模块运行支持的平台armeabi-v7a

APP_ABI := armeabi-v7a2).NDK工程编译需要的头文件路径(Paths and Symbols)

windows环境下,NDK编译需要添加的include头文件(根据编译的版本需要进行修改):

右击项目 --> Properties --> 左侧C/C++ General --> Paths and Symbols --> 右侧Includes --> GNU C++(.cpp) --> Add

${NDKROOT}\platforms\android-19\arch-arm\usr\include

${NDKROOT}\sources\cxx-stl\gnu-libstdc++\4.8\include

${NDKROOT}\sources\cxx-stl\gnu-libstdc++\4.8\libs\armeabi\include

${NDKROOT}\toolchains\arm-Linux-androideabi-4.8\prebuilt\windows\lib\gcc\arm-linux-androideabi\4.8\include

我在编译该工程的时候,添加的Paths

and Symbols(导出为mk.xml文件):

<?xml version="1.0" encoding="UTF-8"?>

<cdtprojectproperties>

<section name="org.eclipse.cdt.internal.ui.wizards.settingswizards.IncludePaths">

<language name="c,cpp">

<includepath>E:\android-ndk-r10d\platforms\android-21\arch-arm\usr\include</includepath>

<includepath>E:\android-ndk-r10d\toolchains\aarch64-linux-android-4.9\prebuilt\windows-x86_64\lib\gcc\aarch64-linux-android\4.9\include</includepath>

<includepath>E:\android-ndk-r10d\sources\cxx-stl\gnu-libstdc++\4.9\include</includepath>

<includepath>E:\android-ndk-r10d\sources\cxx-stl\gnu-libstdc++\4.9\libs\armeabi\include</includepath>

</language>

</section>

<section name="org.eclipse.cdt.internal.ui.wizards.settingswizards.Macros">

<language name="c,cpp">

</language>

</section>

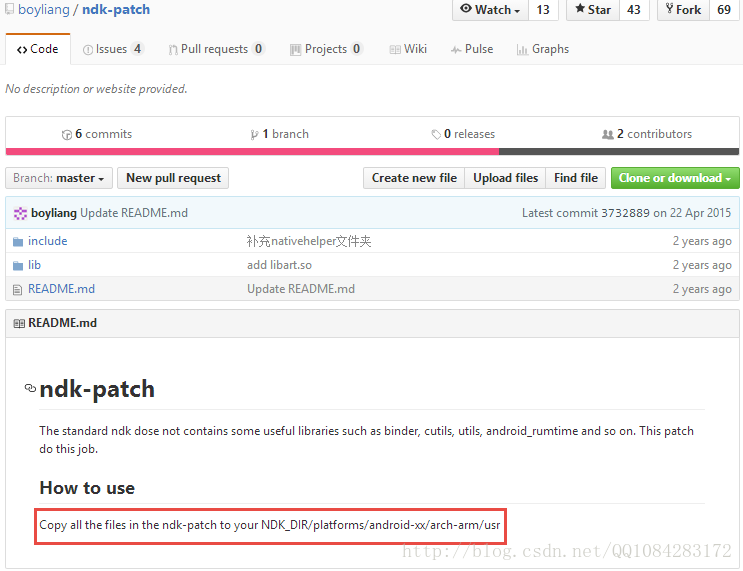

</cdtprojectproperties>3).对Google官方提供的NDK文件进行path(添加常用的include文件)

在对目标pid进程的注入时,基于boyliang的注入代码的考虑,在ptrace目标pid进程时,加了对"zygote"进程ptrace操作的特殊处理,用以解除zygote进程的阻塞状态,方便被ptrace。在工程编译的时候,需要 #include

<cutils/sockets.h>、#include <sys/socket.h>、#include <sys/un.h>等头文件,但是google官方的NDK没有提供这几个头文件,需要从Android源码文件中导入。大牛boyliang提供了一个比较好的解决方法 --下载他提供的 ndk-path 对自己编译的目标api版本的NDK头文件进行path,其实就是添加这些常用的需要的头文件。

ndk-path的下载地址:https://github.com/boyliang/ndk-patch

4).android JNI提示 utils/Log.h 找不到 错误的解决方法

在JNI的c文件中如果用到了 #include <utils/Log.h> ,用NDK 编译的时候会提示error: utils/Log.h: No such file or directory

如果想要他的LOG功能的话

1-修改Android.mk文件配置,添加如下语句

LOCAL_LDLIBS += -L$(SYSROOT)/usr/lib -llog

2-在.c文件中修改为如下语句

#include <android/log.h>

3-使用方法

#define LOG_TAG "debug"

#define LOGI(fmt, args...) __android_log_print(ANDROID_LOG_INFO, LOG_TAG, fmt, ##args)

#define LOGD(fmt, args...) __android_log_print(ANDROID_LOG_DEBUG, LOG_TAG, fmt, ##args)

#define LOGE(fmt, args...) __android_log_print(ANDROID_LOG_ERROR, LOG_TAG, fmt, ##args)

4-打印语句

LOGI("test log!!!!")

LOGI("the string is: %s \n",buff);

5-错误输出到日志

LOGI(strerror(errno))

原因要追溯到jni的两种编译环境之间的区别:ndk 和 源码环境编译。

关于测试时使用Log。调用JNI进行Native Code的开发有两种环境,完整源码环境以及NDK。两种环境对应的Log输出方式也并不相同,差异则主要体现在需要包含的头文件中。

如果是在完整源码编 译环境下,只要include 头文件(位于Android-src/system/core/include/cutils),就可以使用对应 的LOGI、LOGD等方法了,当然LOG_TAG,LOG_NDEBUG等宏值需要自定义。

如果是在NDK环境下编译,则需要include 头文件(位于ndk/android-ndk-r4/platforms/android-8/arch- arm/usr/include/android/),另外自己定义宏映射。

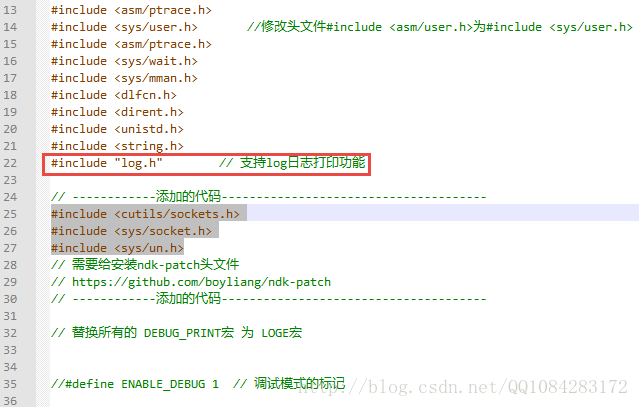

代码中对log打印日志功能的修改,单独增加了 log.h 文件用于支持log日志的消息打印:

/*

* log.h

*

* Created on: 2016-12-26

* Author: fly2016

*/

#ifndef LOG_H_

#define LOG_H_

#include <android/log.h> // 使用log打印日志

#define LOG_TAG "INJECT" // adb logcat -s INJECT

// 设置当前模式为调试模式

#define DEBUG 1

#ifdef DEBUG

#define LOGI(fmt, args...) __android_log_print(ANDROID_LOG_INFO, LOG_TAG, fmt, ##args)

#define LOGE(fmt, args...) __android_log_print(ANDROID_LOG_ERROR, LOG_TAG, fmt, ##args)

#define LOGD(fmt, args...) __android_log_print(ANDROID_LOG_DEBUG, LOG_TAG, fmt, ##args)

#else

#define LOGI(fmt, args...) while(0)

#define LOGE(fmt, args...) while(0)

#define LOGD(fmt, args...) while(0)

#endif

#endif /* LOG_H_ */参考链接:

http://qgjie456.blog.163.com/blog/static/3545136720125297123324/

http://blog.csdn.net/jinzhuojun/article/details/9833345

5).android JNI提示 #include

<asm/user.h> 找不到 错误的解决办法

修改头文件#include <asm/user.h>为 #include <sys/user.h>

6).对原LibInject代码的ptrace附加目标pid进程的操作的修改和优化

在对目标pid进程进行ptrace附加时,增加了对"zygote"进程的支持,效果怎么样,有待测试了。

// ------------添加的代码--------------------------------------

// 解除zygote进程的阻塞状态

static void* connect_to_zygote(void* arg){

int s, len;

struct sockaddr_un remote;

LOGI("[+] wait 2s...");

// 休眠一下

sleep(2);

/***

* zygote启动后会进入一个死循环,用来接收AMS的请求连接.

* 当没有应用启动时,zygote进程一直处于阻塞状态。

* 所以我们后面代码中的第三次wait会无法返回,解决办法也很简单,就是主动发起一个zygote的连接。

* 我们看到第二个waitpid后面调用了一个connect_to_zygote函数。

*/

// 创建socket套接字

if ((s = socket(AF_UNIX, SOCK_STREAM, 0)) != -1) {

// 设置连接的套接字的协议类型

remote.sun_family = AF_UNIX;

// 设置连接的套接字的目标

strcpy(remote.sun_path, "/dev/socket/zygote");

// 设置传递的参数的字节长度

len = strlen(remote.sun_path) + sizeof(remote.sun_family);

LOGI("[+] start to connect zygote socket");

// 向"/dev/socket/zygote"目标套接字发起连接

connect(s, (struct sockaddr *) &remote, len);

LOGI("[+] close socket");

// 关闭socket套接字

close(s);

}

/***

* 这个函数的功能很简单,先发起socket连接,然后再关闭连接。

* 看上去没有做什么有用的事情,但是它却非常重要,

* 通过连接zygote,它使zygote进程解除了阻塞状态,

* 我们才得以注入进zygote进程。

* 参考网址:http://zke1ev3n.me/2015/12/02/Android-so%E6%B3%A8%E5%85%A5/

*/

return NULL ;

}

// 获取目标pid进程的名称字符串

const char* get_process_name(pid_t pid) {

static char buffer[255];

FILE* f;

char path[255];

// 格式化得到字符串"/proc/pid/cmdline"

snprintf(path, sizeof(path), "/proc/%d/cmdline", pid);

// 读取文件"/proc/pid/cmdline"的内容,获取进程的命令行参数

if ((f = fopen(path, "r")) == NULL) {

return NULL;

}

// 读取文件"/proc/pid/cmdline"的第1行字符串内容--进程的名称

if (fgets(buffer, sizeof(buffer), f) == NULL) {

return NULL;

}

// 关闭文件

fclose(f);

return buffer;

}

// ------------添加的代码--------------------------------------

// 在对进程的ptrace操作时,单独处理下zygote进程

int ptrace_attach( pid_t pid )

{

char* pZygote = NULL;

if ( ptrace( PTRACE_ATTACH, pid, NULL, 0 ) < 0 )

{

perror( "ptrace_attach" );

return -1;

}

waitpid( pid, NULL, WUNTRACED );

/*

* Restarts the stopped child as for PTRACE_CONT, but arranges for

* the child to be stopped at the next entry to or exit from a sys‐

* tem call, or after execution of a single instruction, respec‐

* tively.

*/

if ( ptrace( PTRACE_SYSCALL, pid, NULL, 0 ) < 0 )

{

perror( "ptrace_syscall" );

return -1;

}

waitpid( pid, NULL, WUNTRACED );

// ------------添加的代码--------------------------------------

// 获取pid进程的名称

const char* process_name = get_process_name(pid);

// 判断pid进程是否是"zygote"进程

pZygote = strstr(process_name, "zygote");

// 针对zygote进程的特殊处理

if (pZygote) {

// 当进程为zygote时,需要考虑为zygote进程解除阻塞状态,使进程注入得以进行

connect_to_zygote(NULL);

}

// 当目标进程在下次进/出系统调用时被附加调试

if (ptrace(PTRACE_SYSCALL, pid, NULL, NULL ) < 0) {

LOGE("ptrace_syscall");

return -1;

}

// 等待进程附加操作返回

waitpid(pid, NULL, WUNTRACED);

// ------------添加的代码--------------------------------------

return 0;

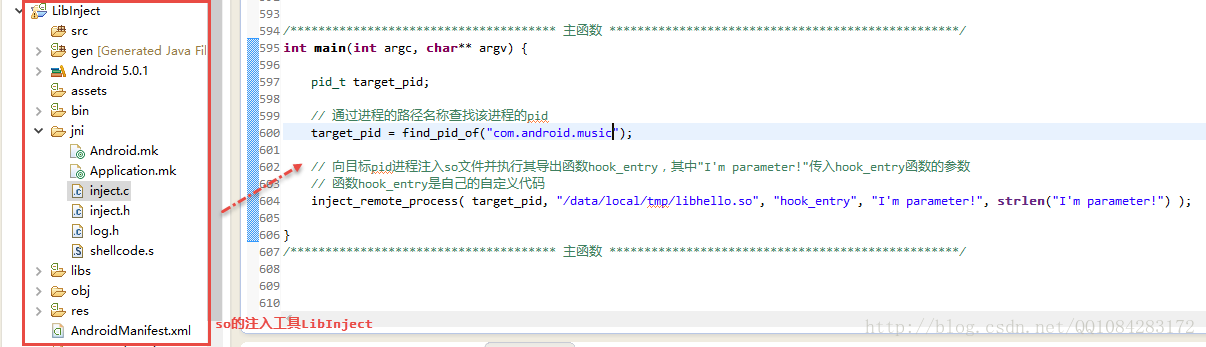

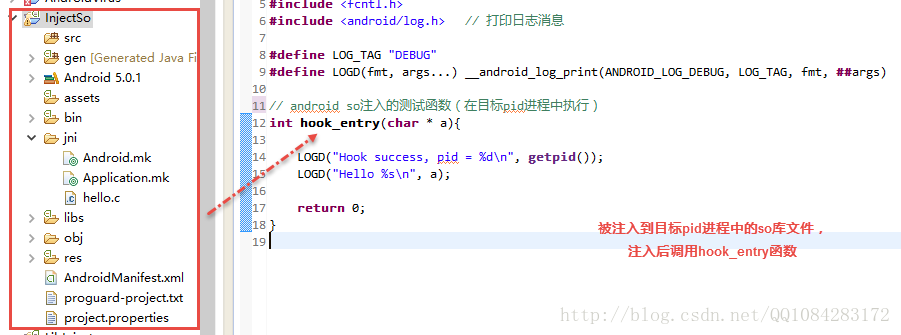

}二、LibInject代码工程结构的介绍

1).LibInject工程用于生成so注入的工具inject

2).InjectSo工程用于生成将被注入到目标pid进程中的so库文件(测试)

三、LibInject代码编译和运行

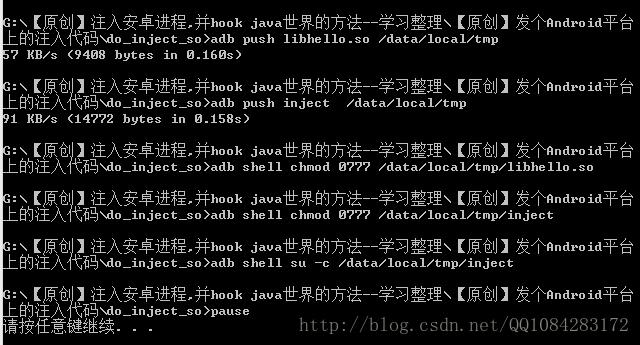

1).执行so注入测试的脚本 run.bat

adb push libhello.so /data/local/tmp

adb push inject /data/local/tmp

adb shell chmod 0777 /data/local/tmp/libhello.so

adb shell chmod 0777 /data/local/tmp/inject

adb shell su -c /data/local/tmp/inject

pause 用到的其他命令:

adb shell

su

ps | grep com.android.music

cat /proc/5366/maps | grep libhello.so

adb logcat -s INJECT2).注入测试的环境

Android模拟器:api 19

被注入的目标进程:com.android.music(Android 19系统自带的app)

注入工具:inject

注入so文件:libhello.so

进行so注入测试,运行 run.bat 脚本:

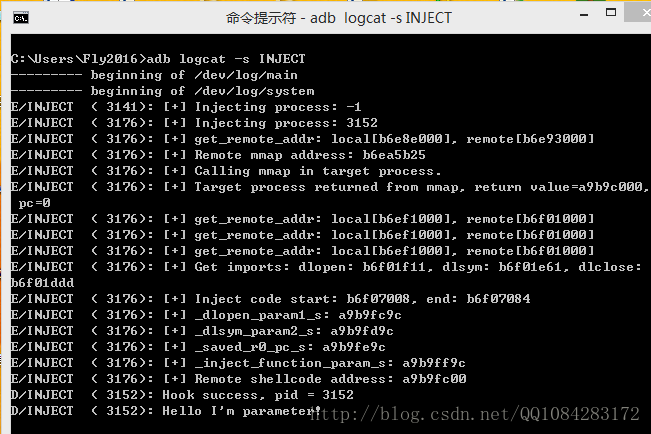

so注入到目标进程com.android.music中成功, adb logcat -s INJECT

查看打印的log日志消息:

有关 adb logcat 命令的详细使用说明参考地址:http://www.cnblogs.com/OrdinaryTravel/p/4548471.html

感谢地址:

http://bbs.pediy.com/showthread.php?t=141355

http://bbs.pediy.com/showthread.php?t=157419

https://github.com/boyliang/ndk-patch

http://blog.csdn.net/qq1084283172/article/details/53869796

http://blog.csdn.net/qq1084283172/article/details/46859931

http://blog.csdn.net/jinzhuojun/article/details/9900105

http://bbs.pediy.com/showthread.php?t=141355&page=4

http://blog.csdn.net/jinzhuojun/article/details/9833345

http://qgjie456.blog.163.com/blog/static/3545136720125297123324/

http://www.cnblogs.com/OrdinaryTravel/p/4548471.html

http://qgjie456.blog.163.com/blog/static/3545136720125297123324/

http://blog.csdn.net/jinzhuojun/article/details/9833345

Android平台的so注入--LibInject的更多相关文章

- Android的so库注入

作者:Fly2015 Android平台的so库的注入是有Linux平台的进程注入移植来的.由于Android系统的底层实现是基于Linux系统的源码修改而来,因此很多Linux下的应用可以移植到An ...

- Android平台dalvik模式下java Hook框架ddi的分析(2)--dex文件的注入和调用

本文博客地址:http://blog.csdn.net/qq1084283172/article/details/77942585 前面的博客<Android平台dalvik模式下java Ho ...

- Android进程的so注入--Poison(稳定注入版)

本文博客地址:http://blog.csdn.net/qq1084283172/article/details/53869796 Android进程的so注入已经是老技术了,网上能用的Android ...

- Android平台免Root无侵入AOP框架Dexposed使用详解

Dexposed是基于久负盛名的开源Xposed框架实现的一个Android平台上功能强大的无侵入式运行时AOP框架. Dexposed的AOP实现是完全非侵入式的,没有使用任何注解处理器,编织器或者 ...

- Android 平台JS调试技术

1. 测试技术简介 Android平台微信公众号一般以H5的形式开发,测试发现流量一般都通过js进行加密传输,导致无法对越权.SQL注入等风险点进行测试.针对此难点,本手册会介绍包括Android环 ...

- Android平台dalvik模式下java Hook框架ddi的分析(1)

本文博客地址:http://blog.csdn.net/qq1084283172/article/details/75710411 一.前 言 在前面的博客中已经学习了作者crmulliner编写的, ...

- [译]:Xamarin.Android平台功能——位置服务

返回索引目录 原文链接:Location Services. 译文链接:Xamarin.Android平台功能--位置服务 本部分介绍位置服务以及与如何使用位置提供商服务 Location Servi ...

- Cocos2d-x 3.2 学习笔记(四)学习打包Android平台APK!

从cocos2dx 3.2项目打包成apk安卓应用文件,搭建安卓环境的步骤有点繁琐,但搭建一次之后,以后就会非常快捷! (涉及到3.1.1版本的,请自动对应3.2版本,3.x版本的环境搭建都是一样的) ...

- (转)android平台phonegap框架实现原理

(原文)http://blog.csdn.net/wuruixn/article/details/7405175 android平台phonegap框架实现原理 分类: Android2012-03- ...

随机推荐

- LeetCode-二叉搜索树的范围和

二叉搜索树的范围和 LeetCode-938 首先需要仔细理解题目的意思:找出所有节点值在L和R之间的数的和. 这里采用递归来完成,主要需要注意二叉搜索树的性质. /** * 给定二叉搜索树的根结点 ...

- 【ZeyFraのJavaEE开发小知识03】@DateTimeFomat和@JsonFormat

关于在Element UI的el-dialog组件中使用echarts的问题 问题描述: "Cannot read property 'getAttribute' of null" ...

- 给出镜像FreeBSD 基本要求

硬盘 ports 500G update 500G portsnap 500G pkg arm64 amd64 i386 11-12-13 4TB 网络流量一个月专线大概2w RMB CPU 内存 其 ...

- XUPT-D

/* 泰泰学长又来玩数字了,泰泰学长想让你帮他求1-n的和,但是这次的求和可不是简单的1+2+...+n. 这次的求和是这样的,如果加到一个数字是2的指数倍,那就不加,反而减掉这个数. ...

- 微软跨平台UI框架MAUI真的要来啦

.NET 6 preview已经上线,是时候为在BUILD 2020上宣布的新.NET Multi-platform App UI(MAUI)做准备了.对于客户端应用程序开发人员来说,这一年.NET有 ...

- MyBatis(十一):MyBatis架构流程浅析

架构分层 我们将MyBatis架构分为三层,分别为接口层.数据处理层和框架支撑层 接口层:提供外部接口调用的API,使用端通过这些API来操作数据库,接口层收到请求后会调用数据处理层完成具体的数据处理 ...

- ch1_6_1求解两种排序方法问题

考拉有n个字符串字符串,任意两个字符串长度都是不同的. 考拉最近学习到有两种字符串的排序方法: 1.根据字符串的字典序排序.例如: "car" < "carr ...

- LuckyStar hctf2018

LuckyStar hctf2018 程序注册有TLS回调函数 char __stdcall TlsCallback_0(int a1, int a2, int a3) { char result; ...

- 12、django.urls.exceptions.NoReverseMatch:

问题: django.urls.exceptions.NoReverseMatch: Reverse for 'project_star' with keyword arguments '{'proj ...

- SpringBoot-11 扩展功能

SpringBoot-11 扩展功能 异步 同步就是一个任务的完成需要依赖另外一个任务时,只有等待被依赖的任务完成后,依赖的任务才能算完成,这是一种可靠的任务序列.要么成功都成功,失败都失败,两个任务 ...