DRF 权限 频率

DRF的权限

权限是什么

大家之前都应该听过权限~那么我们权限到底是做什么用的呢~~

大家都有博客~或者去一些论坛~一定知道管理员这个角色~

比如我们申请博客的时候~一定要向管理员申请~也就是说管理员会有一些特殊的权利~是我们没有的~~

这些对某件事情决策的范围和程度~我们叫做权限~~权限是我们在项目开发中非常常用到的~~

那我们看DRF框架给我们提供的权限组件都有哪些方法~~

权限组件源码

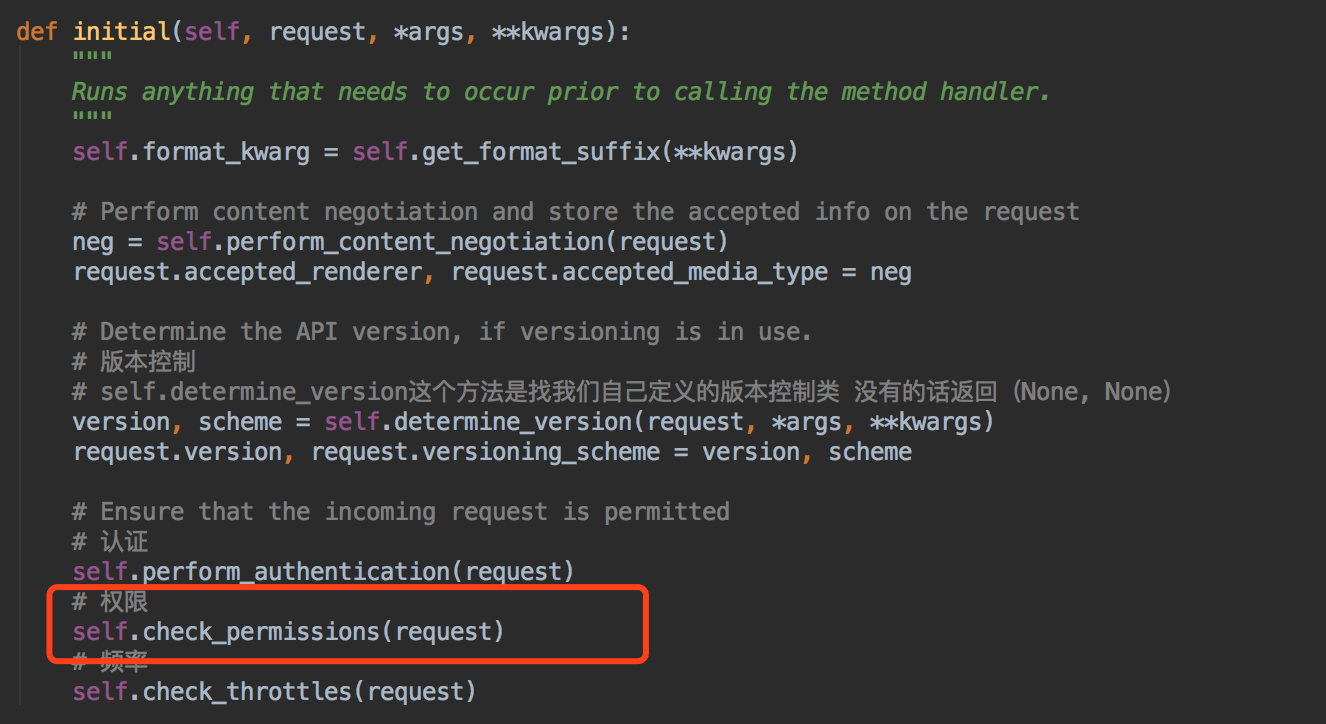

我们之前说过了DRF的版本和认证~也知道了权限和频率跟版本认证都是在initial方法里初始化的~~

其实我们版本,认证,权限,频率控制走的源码流程大致相同~~大家也可以在源码里看到~~

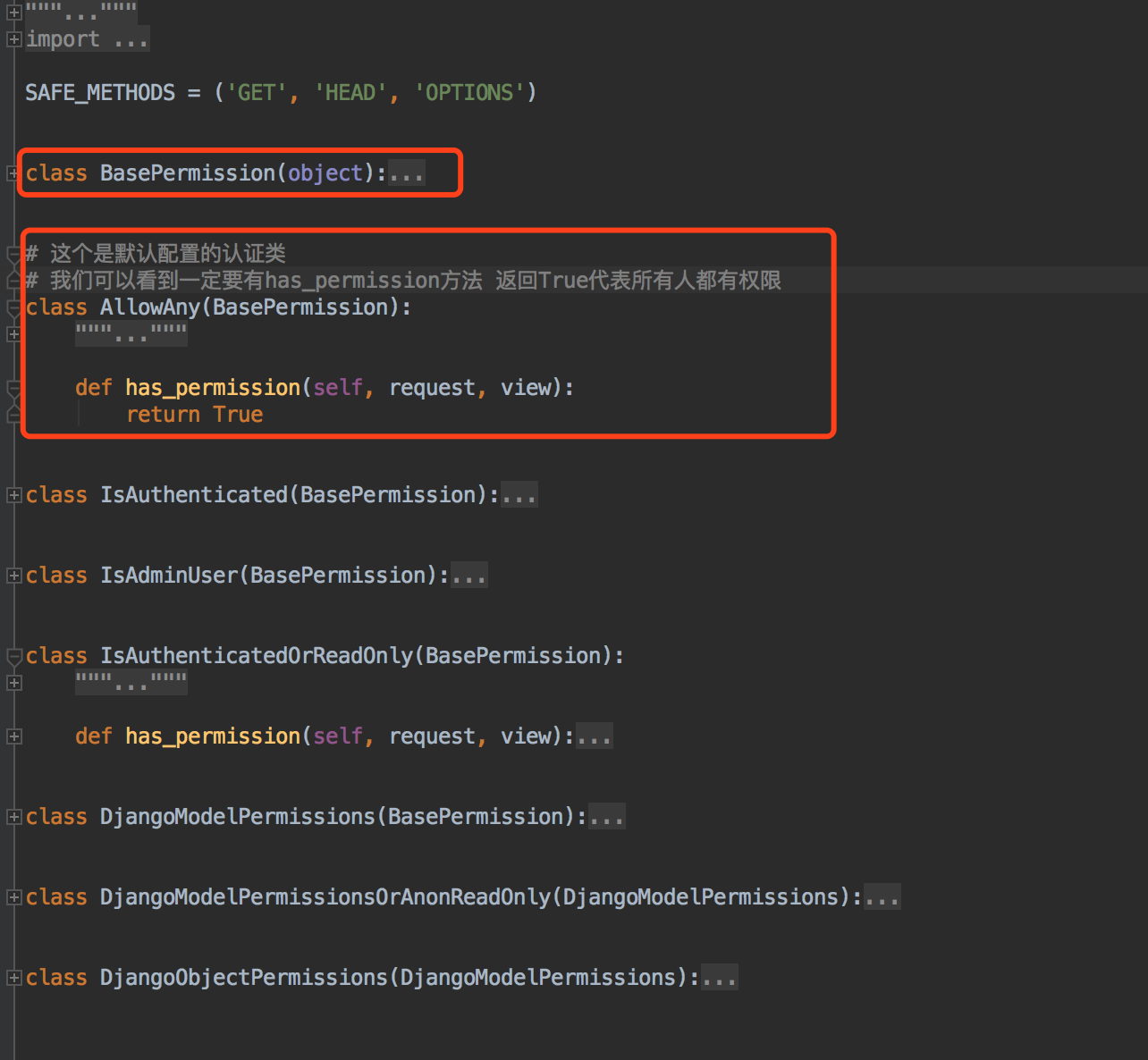

我们的权限类一定要有has_permission方法~否则就会抛出异常~~这也是框架给我提供的钩子~~

我们先看到在rest_framework.permissions这个文件中~存放了框架给我们提供的所有权限的方法~~

我这里就不带着大家详细去看每一个了~大家可以去浏览一下每个权限类~看看每个都是干嘛的~~

这里主要说下BasePermission 这个是我们写权限类继承的一个基础权限类~~~

权限的详细用法

在这里我们一定要清楚一点~我们的Python代码是一行一行执行的~那么执行initial方法初始化这些组件的时候~~

也是有顺序的~~我们的版本在前面~然后是认证,然后是权限~ 最后是频率~~所以大家要清楚~~

我们的权限执行的时候~我们的认证已经执行结束了~~~

前提在model中的UserInfo表中加了一个字段~用户类型的字段~~做好数据迁移~~

class MyPermission(BasePermission):

message = "VIP用户才能访问,您的权限不足" def has_permission(self, request, view):

"""

自定义权限只有vip用户能访问,

注意我们初始化时候的顺序是认证在权限前面的,所以只要认证通过~

我们这里就可以通过request.user,拿到我们用户信息

request.auth就能拿到用户对象

"""

if request.user and request.auth.type == :

return True

else:

return False

定义自己的权限类

class TestAuthView(APIView):

authentication_classes = [MyAuth, ]

permission_classes = [MyPermission, ] def get(self, request, *args, **kwargs):

# print(request.user)

# print(request.auth)

username = request.user

# return Response("vip用户可以看的电影")

return Response(username)

局部视图使用

REST_FRAMEWORK = {

# 默认使用的版本控制类

'DEFAULT_VERSIONING_CLASS': 'rest_framework.versioning.URLPathVersioning',

# 允许的版本

'ALLOWED_VERSIONS': ['v1', 'v2'],

# 版本使用的参数名称

'VERSION_PARAM': 'version',

# 默认使用的版本

'DEFAULT_VERSION': 'v1',

# 配置全局认证

# 'DEFAULT_AUTHENTICATION_CLASSES': ["utils.MyAuth", ]

# 配置全局权限

"DEFAULT_PERMISSION_CLASSES": [“utils.MyPermission"]

}

全局注册

DRF的频率

频率限制是做什么的

开放平台的API接口调用需要限制其频率,以节约服务器资源和避免恶意的频繁调用。

我们的DRF提供了一些频率限制的方法,我们看一下。

频率组件源码

版本,认证,权限,频率这几个组件的源码是一个流程,这里就不再带大家走源码了~

相信大家可以自己看懂了~~下面我们谈谈频率组件实现的原理~~

频率组件原理

DRF中的频率控制基本原理是基于访问次数和时间的,当然我们可以通过自己定义的方法来实现。

当我们请求进来,走到我们频率组件的时候,DRF内部会有一个字典来记录访问者的IP,

以这个访问者的IP为key,value为一个列表,存放访问者每次访问的时间,

{ IP1: [第三次访问时间,第二次访问时间,第一次访问时间],}

把每次访问最新时间放入列表的最前面,记录这样一个数据结构后,通过什么方式限流呢~~

如果我们设置的是10秒内只能访问5次,

-- 1,判断访问者的IP是否在这个请求IP的字典里

-- 2,保证这个列表里都是最近10秒内的访问的时间

判断当前请求时间和列表里最早的(也就是最后的)请求时间的查

如果差大于10秒,说明请求以及不是最近10秒内的,删除掉,

继续判断倒数第二个,直到差值小于10秒

-- 3,判断列表的长度(即访问次数),是否大于我们设置的5次,

如果大于就限流,否则放行,并把时间放入列表的最前面。

频率组件的详细用法

频率组件的配置方式其实跟上面的组件都一样,我们看下频率组件的使用。

# 频率限制

import time VISIT_RECODE = {} # 创建一个访问的空字典 class MyThrottle(object):

"""

一分钟访问5次

""" def __init__(self):

self.history = [] def allow_request(self, request, view):

# 获取用户的IP

ip = request.META.get("REMOTE_ADDR", "") # 获取用户ip,默认为空

if ip not in VISIT_RECODE:

VISIT_RECODE[ip] = [time.time(), ] # 第一次用户访问时候,添加进VISIT_RECODE字典 ip为k 时间列表为value

else:

history = VISIT_RECODE[ip]

self.history = history

self.history.insert(0, time.time()) # 该用户每一次访问就把访问时间添加到value列表中第一个位置

# 确保列表的时间是允许的范围之内

while self.history[0] - self.history[-1] > 30:

self.history.pop()

# 判断列表的长度

if not len(history) <= 5:

return False

return True def wait(self):

""" 限制时间还剩多少"""

# history [最新时间 .. .. .. 最老时间 ]

# 最新时间 - 最老时间 = 间隔时间差

return 60 - (self.history[0] - self.history[-1])

自定义频率限制类

class TestThrottle(APIView):

authentication_classes = [MyAuth, ]

permission_classes = [MyPermission, ]

throttle_classes = [MyThrottle, ] def get(self, request):

return Response("vip用户能看的电影")

视图

# 2、频率自己不想写逻辑 使用自带的

from rest_framework.throttling import SimpleRateThrottle class DRFThrottle(SimpleRateThrottle): scope = "MY" # 没有scope get_rate 方法就抛异常 # 在settings找默认的key def get_cache_key(self, request, view):

# 拿ip地址

return self.get_ident(request)

使用自带的频率限制

from utils.throttle import MyThrottle, DRFThrottle class TestThrottle(APIView):

authentication_classes = [MyAuth, ]

permission_classes = [MyPermission, ]

# throttle_classes = [MyThrottle, ]

throttle_classes = [DRFThrottle, ] def get(self, request):

return Response("vip用户能看的电影")

视图

REST_FRAMEWORK = {

"DEFAULT_THROTTLE_RATES": {

"MY": "3/m"

},

# .....,

# .....,

}

settings配置

我们可以在postman~~或者DRF自带的页面进行测试都~~可以没什么区别~~

DRF 权限 频率的更多相关文章

- DRF 权限和频率

Django Rest Framework 权限组件 DRF的权限 权限组件源码解析 我们之前说过了DRF的版本和认证~也知道了权限和频率跟版本认证都是在initial方法里初始化的~~ 其实我们版本 ...

- 实战-DRF快速写接口(认证权限频率)

实战-DRF快速写接口 开发环境 Python3.6 Pycharm专业版2021.2.3 Sqlite3 Django 2.2 djangorestframework3.13 测试工具 Postma ...

- DRF之频率限制、分页、解析器和渲染器

一.频率限制 1.频率限制是做什么的 开放平台的API接口调用需要限制其频率,以节约服务器资源和避免恶意的频繁调用. 2.频率组件原理 DRF中的频率控制基本原理是基于访问次数和时间的,当然我们可以通 ...

- DRF 权限的流程

DRF 权限的流程 django rest framework,入口是 dispatch,然后依次 --->>封装请求--->>处理版本--->>>认证--- ...

- DRF-认证权限频率

目录 DRF-认证权限频率 认证 登录接口 认证 权限 作用 使用 频率 作用 使用 认证权限频率+五个接口 模型 视图 序列化器 认证权限频率类 配置文件 路由 DRF-认证权限频率 前后端混合开发 ...

- python 全栈开发,Day97(Token 认证的来龙去脉,DRF认证,DRF权限,DRF节流)

昨日内容回顾 1. 五个葫芦娃和三行代码 APIView(views.View) 1. 封装了Django的request - request.query_params --> 取URL中的参数 ...

- restful知识点之三restframework认证-->权限-->频率

认证.权限.频率是层层递进的关系 权限业务时认证+权限 频率业务时:认证+权限+频率 局部认证方式 from django.conf.urls import url,include from djan ...

- DRF 用户频率限制

DRF 用户频率限制 为什么要限流 1 防爬虫 匿名用户 无法限制,代理 已登录,用户名限制:买代理 2 提供服务(接口--不同用户的访问次数不一样) vip 限制访问次数 BaseThrottle ...

- DRF-认证 权限 频率组件

补充 1 认证 权限 频率组件原理基本相同 2 认证相关: session cookie token 认证相关的 这里用token token 1 有时间限制,超时则失效 2 每次登录更换一个tok ...

随机推荐

- 【python】内存调试

全文拷贝自:http://blog.csdn.net/BaishanCloud/article/details/76422782 问题定位过程解读 gdb-python:搞清楚python程序在做什么 ...

- PDF编辑方法,PDF如何去除数字签名

有些人会在PDF文件中添加数字签名,但当PDF文件有数字签名的时候就无法对PDF文件进行编辑.添加等操作.这个时候就需要去除PDF文件中的数字签名了,要怎么做呢,就由我来跟大家分享一下小编我的去除数字 ...

- Dig skipfish proxystrike

1.DNS域名信息收集,(Dig,挖掘局域网的信息之前的博客中已经做过介绍) 查询需要认证的域名服务器 dig -t ns + 网址 使用工具 fierce 判断主机上存活的其他域名服务器 ...

- HTML&javaSkcript&CSS&jQuery&ajax-XSS

一.CSS 标题隐藏 1. <sytle>h1.hidden {visibility: hidden;} </style> <body> <h1>这是 ...

- tensorflow(4):神经网络框架总结

#总结神经网络框架 #1,搭建网络设计结构(前向传播) 文件forward.py def forward(x,regularizer): # 输入x 和正则化权重 w= b= y= return y ...

- 原码、补码、反码的概念和java数的存储方式

原码:用符号位和数值位表示一个带符号数,整数符号->0,负数符号->1,数值一般用二进制形式表示 [+10011]原=00010011 [-10011]原=10010011 反码:正 ...

- js中onload和jQuery中的ready区别

window.onload必须等到页面内包括图片的所有元素加载完毕后才能执行. ------>不能写多个(如果有多个,只会执行一个) $(document).ready()是DOM结构绘制完毕后 ...

- Python中的构造方法

在Java等语言中都有构造方法[进行对象的创建及初始化]这个东东,示例代码如下: public class Student { //成员变量 private String name; private ...

- postMan测试https接口

一.如何安装postman? Postman下载地址https://www.getpostman.com/ 我下载的版本是Postman-win64-5.0.0-Setup.exe 这是免安装的,可以 ...

- Java 9 中的 9 个新特性你知道吗

摘要: Java 8 发布三年多之后,即将快到2017年7月下一个版本发布的日期了. 你可能已经听说过 Java 9 的模块系统,但是这个新版本还有许多其它的更新. 这里有九个令人兴奋的新功能将与 J ...