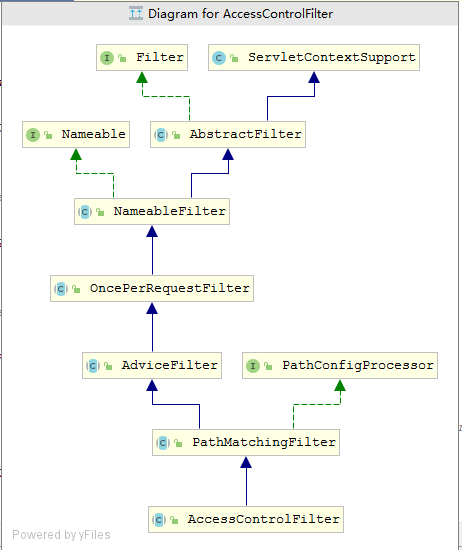

shiro【filter】

alt+7

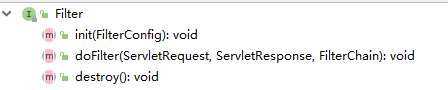

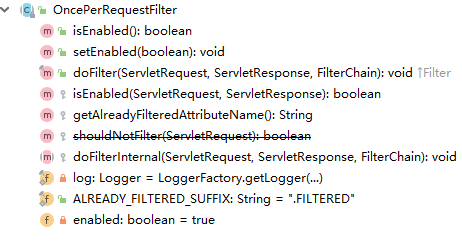

OncePerRequestFilter

public final void doFilter(ServletRequest request, ServletResponse response, FilterChain filterChain)

throws ServletException, IOException {

String alreadyFilteredAttributeName = getAlreadyFilteredAttributeName();

if ( request.getAttribute(alreadyFilteredAttributeName) != null ) {

log.trace("Filter '{}' already executed. Proceeding without invoking this filter.", getName());

filterChain.doFilter(request, response);

} else //noinspection deprecation

if (/* added in 1.2: */ !isEnabled(request, response) ||

/* retain backwards compatibility: */ shouldNotFilter(request) ) {

log.debug("Filter '{}' is not enabled for the current request. Proceeding without invoking this filter.",

getName());

filterChain.doFilter(request, response);

} else {

// Do invoke this filter...

log.trace("Filter '{}' not yet executed. Executing now.", getName());

request.setAttribute(alreadyFilteredAttributeName, Boolean.TRUE); try {

doFilterInternal(request, response, filterChain); //保证客户端请求后该filter的doFilter只会执行一次。

} finally {

// Once the request has finished, we're done and we don't

// need to mark as 'already filtered' any more.

request.removeAttribute(alreadyFilteredAttributeName);

}

}

}

可以看出doFilter的实质内容是在doFilterInternal方法中完成的。

所以实质上是保证每一个filter的 doFilterInternal只会被执行一次,

例如在配置中 配置路径 /user/** = authc,authc.则只会执行authc中的doFilterInternal一次。

doFilterInternal非常重要,在shiro整个filter体系中的核心方法及实质入口。

另外,shiro是通过在request中设置一个该filter特定的属性值来保证该filter只会执行一次的。

其次可以看到有一个enabled属性,表示是否启用这个filter,默认是true,可以设置成false,

则会跳过这个filter的doFilterInternal方法而去执行filter链中其他filter。(filterChain.doFilter(request, response);放行)

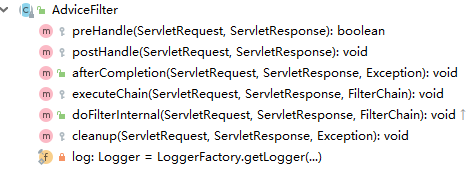

AdviceFilter中主要是对doFilterInternal做了更细致的切分

public void doFilterInternal(ServletRequest request, ServletResponse response, FilterChain chain)

throws ServletException, IOException { Exception exception = null; try { boolean continueChain = preHandle(request, response);

if (log.isTraceEnabled()) {

log.trace("Invoked preHandle method. Continuing chain?: [" + continueChain + "]");

} if (continueChain) {

executeChain(request, response, chain); //doFilterInternal(request, response, filterChain);

} postHandle(request, response); //进入我们自己的方法逻辑,有点像 interceptor拦截器

if (log.isTraceEnabled()) {

log.trace("Successfully invoked postHandle method");

} } catch (Exception e) {

exception = e;

} finally {

cleanup(request, response, exception);

}

}

PathMatchingFilter主要是对preHandle做进一步细化控制,该filter为抽象类,其他路径直接通过:preHandle中,

若请求的路径非该filter中配置的拦截路径,则直接返回true进行下一个filter。

若包含在此filter路径中,则会在isFilterChainContinued做一些控制,

该方法中会调用onPreHandle方法,

所以子类可以在onPreHandle中编写filter控制流程代码(返回true或false)。

protected boolean preHandle(ServletRequest request, ServletResponse response) throws Exception {

if (this.appliedPaths == null || this.appliedPaths.isEmpty()) {

if (log.isTraceEnabled()) {

log.trace("appliedPaths property is null or empty. This Filter will passthrough immediately.");

}

return true;

}

for (String path : this.appliedPaths.keySet()) {

// If the path does match, then pass on to the subclass implementation for specific checks

//(first match 'wins'):

if (pathsMatch(path, request)) {

log.trace("Current requestURI matches pattern '{}'. Determining filter chain execution...", path);

Object config = this.appliedPaths.get(path);

return isFilterChainContinued(request, response, path, config);

}

}

//no path matched, allow the request to go through:

return true;

}

private boolean isFilterChainContinued(ServletRequest request, ServletResponse response,

String path, Object pathConfig) throws Exception {

if (isEnabled(request, response, path, pathConfig)) { //isEnabled check added in 1.2 点击在OncePerRequestFilter里头 默认true

if (log.isTraceEnabled()) {

log.trace("Filter '{}' is enabled for the current request under path '{}' with config [{}]. " +

"Delegating to subclass implementation for 'onPreHandle' check.",

new Object[]{getName(), path, pathConfig});

}

//The filter is enabled for this specific request, so delegate to subclass implementations

//so they can decide if the request should continue through the chain or not:

return onPreHandle(request, response, pathConfig);

}

if (log.isTraceEnabled()) {

log.trace("Filter '{}' is disabled for the current request under path '{}' with config [{}]. " +

"The next element in the FilterChain will be called immediately.",

new Object[]{getName(), path, pathConfig});

}

//This filter is disabled for this specific request,

//return 'true' immediately to indicate that the filter will not process the request

//and let the request/response to continue through the filter chain:

return true;

}

protected boolean onPreHandle(ServletRequest request, ServletResponse response, Object mappedValue) throws Exception {

return true;

}

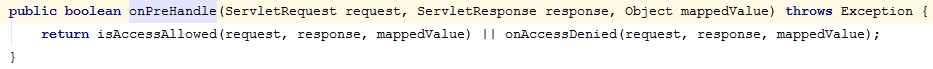

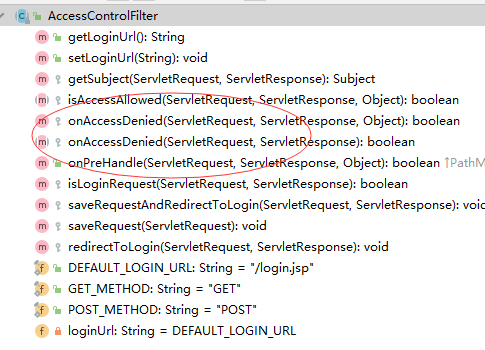

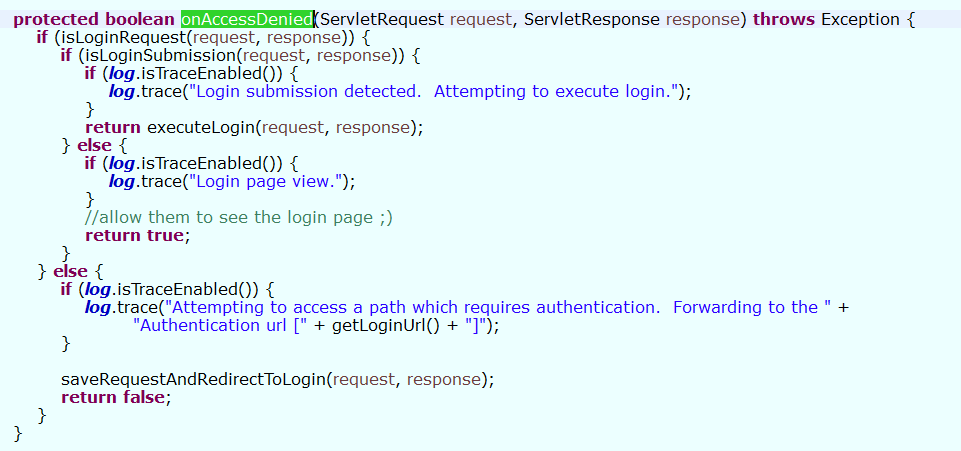

AccessControlFilter

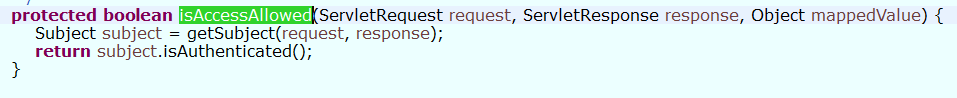

AccessControlFilter中的对onPreHandle方法做了进一步细化,isAccessAllowed方法和onAccessDenied方法达到控制效果

。这两个方法都是抽象方法,由子类去实现。到这一层应该明白。isAccessAllowed和onAccessDenied方法会影响到onPreHandle方法,而onPreHandle方法会影响到preHandle方法,

而preHandle方法会达到控制filter链是否执行下去的效果。所以如果正在执行的filter中isAccessAllowed和onAccessDenied都返回false,

则整个filter控制链都将结束,不会到达目标方法(客户端请求的接口),而是直接跳转到某个页面(由filter定义的,将会在authc中看到)。

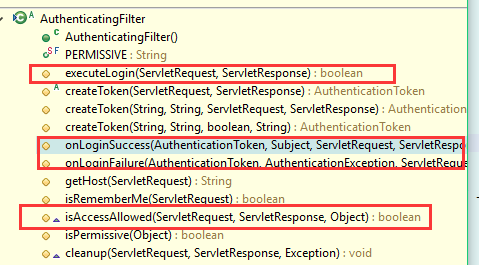

⑥AuthenticationFilter和AuthenticatingFilter认证的filter,在抽象类中AuthenticatingFilter实现了isAccessAllowed方法,该方法是用来判断用户是否已登录,若未登录再判断是否请求的是登录地址,是登录地址则放行,否则返回false终止filter链。

另外可以看到提供了executeLogin方法实现用户登录的,还定义了onLoginSuccess和onLoginFailure方法,在登录成功或者失败时做一些操作。登录将在下面详细说明。

⑦FormAuthenticationFiltershiro提供的登录的filter,如果用户未登录,即AuthenticatingFilter中的isAccessAllowed判断了用户未登录,则会调用onAccessDenied方法做用户登录操作。

若用户请求的不是登录地址,则跳转到登录地址,并且返回false直接终止filter链。

若用户请求的是登录地址,如果是post请求则进行登录操作,由AuthenticatingFilter中提供的executeLogin方法执行。

否则直接通过继续执行filter链,并最终跳转到登录页面(因为用户请求的就是登录地址,若不是登录地址也会重定向到登录地址).

AuthenticatingFilter中的executeLogin

若登录成功返回false(FormAuthenticationFiltershiro的onLoginSuccess默认false),则表示终止filter链,直接重定向到成功页面,甚至不到达目标方法直接返回了。

若登录失败,直接返回true(onLoginFailure返回false),继续执行filter链并最终跳转到登录页面,该方法还会设置一些登录失败提示 shiroLoginFailure,

在目标方法中可以根据这个错误提示制定客户端更加友好的错误提示。

二 自定义filter

一般自定义filter可以继承三种:

①OncePerRequestFilter只需实现doFilterInternal方法即可,在这里面实现filter的功能。切记在该方法中最后调用filterChain.doFilter(request, response),允许filter链继续执行下去。可以在这个自定义filter中覆盖isEnable达到控制该filter是否需要被执行(实质是doFilterInternal方法)以达到动态控制的效果,一般不建议直接继承这个类;

②AdviceFilter 中提供三个方法preHandle postHandle afterCompletion:若需要在目标方法执行前后都做一些判断的话应该继承这个类覆盖preHandle 和postHandle 。

③PathMatchingFilter中preHandle实质会判断onPreHandle来决定是否继续往下执行。所以只需覆盖onPreHandle方法即可。

④AccessControlFilter:最常用的,该filter中onPreHandle调用isAccessAllowed和onAccessDenied决定是否继续执行。一般继承该filter,isAccessAllowed决定是否继续执行。onAccessDenied做后续的操作,如重定向到另外一个地址、添加一些信息到request域等等。

④若要自定义登录filter,一般是由于前端传过来的需求所定义的token与shiro默认提供token的不符,可以继承AuthenticatingFilter ,在这里面实现createToken来创建自定义token。另外需要自定义凭证匹配器credentialsMatcher。重写public boolean doCredentialsMatch(AuthenticationToken token, AuthenticationInfo info)即可。realm也需要自定义以返回自定义的token。

三shiro登录

由前面filter链可以看出登录已经很清晰了。shiro提供的FormAuthenticationFilter认证过滤器,继承了AuthenticatingFilter ,若已登录则isAccessAllowed直接通过,否则在 onAccessDenied中判断是否是登录请求,若是请求登录页面,直接通过,若是post提交登录信息 则会进行登录操作。否则直接跳转到登录页面。登录是由shiro的securityManager完成的,securityManager从Realm获取用户的真实身份,从FormAuthenticationFilter的createToken获取用户提交的token,credentialsMatcher完成是否匹配成功操作。

原作者:https://www.cnblogs.com/yoohot/p/6085830.html

shiro【filter】的更多相关文章

- Apache Shiro:【1】Shiro基础及Web集成

Apache Shiro:[1]Shiro基础及Web集成 Apache Shiro是什么 Apache Shiro是一个强大且易于使用的Java安全框架,提供了认证.授权.加密.会话管理,与spri ...

- Apache Shiro:【2】与SpringBoot集成完成登录验证

Apache Shiro:[2]与SpringBoot集成完成登录验证 官方Shiro文档:http://shiro.apache.org/documentation.html Shiro自定义Rea ...

- Web中的监听器【Listener】与过滤器【Filter】 实例

监听器实例: package com.gwssi.listener; import javax.servlet.http.HttpSession; import javax.servlet.http. ...

- 【filter】springmvc web.xml

1.filter用于拦截用户请求,在服务器作出响应前,可以在拦截后修改request和response,这样实现很多开发者想得到的功能. 2.filter实现 ×编写一个继承Filter接口的类 ×在 ...

- 物流管理系统(SSM+vue+shiro)【前后台】

一.简单介绍项目 该项目是属于毕业设计项目之一,有前台的用户下单.有司机进行接单.有管理员进行操作后台,直接进入主题 毕设.定制开发 联系QQ:761273133 登录主页: 手机号码+验证码登录 或 ...

- 【JavaScript】函数

No1: 定义函数 function abs(x) { if (x >= 0) { return x; } else { return -x; } } var abs = function (x ...

- 【Python】【函数式编程】

#[练习] 请定义一个函数quadratic(a, b, c),接收3个参数,返回一元二次方程: ax2 + bx + c = 0 的两个解. 提示:计算平方根可以调用math.sqrt()函数: & ...

- 【Pyhon】利用BurpSuite到SQLMap批量测试SQL注入

前言 通过Python脚本把Burp的HTTP请求提取出来交给SQLMap批量测试,提升找大门户网站SQL注入点的效率. 导出Burp的请求包 配置到Burp的代理后浏览门户站点,Burp会将URL纪 ...

- 【Struts2】Struts2纯手工安装、配置以及Helloworld,以最新版struts 2.3.20 GA做样例

很多网上的教程对Struts2的配置.安装弄得不明不白,非常多高手以为小白是什么都懂.很多细节上面的地方没有说明清楚,甚至还有在Maven上面解说的,要知道Struts2跟Maven没有半点的关系.全 ...

随机推荐

- linux环境启动django项目

BBS部署步骤 安装python3.6(如已安装无需重复) install python3.6 把BBS项目传上来 rz 选择文件 BBS.tar 解压文件 tar -xvf BBS.tar 安装my ...

- Vue执行方法,方法获取data值,设置data值,方法传值

方法写在methods中 v-on:click="run()" @click="run()" 方法获取data中的数据通过this.数据获取 方法设置data中 ...

- Bat 多个执行操作选择

Bat在日常编程中使用到会帮我们省去很多力气. @echo off Title DataBase Color 0A :caozuo echo. echo ═══════════════════════ ...

- 利用python传送文件

转:微信公众号李云景(侵删) 很多人传送文件都是使用QQ,微信,百度云,或者其他网盘. 不过都有微信的传输文件有大小的限制,百度云就不说了,想要正常的下载速度反而要充VIP. 我一直推崇大家都学习Py ...

- nginx添加缓存以及判断是否缓存生效

location ~.*\.(js|css|html|png|jpg|gif)$ { expires 3d; } expires 3d; //表示缓存3天 expires 3h; //表示 ...

- JavaScript学习笔记——1.了解JavaScript

百度百科: JavaScript是一种属于网络的脚本语言,已经被广泛用于Web应用开发,常用来为网页添加各式各样的动态功能,为用户提供更流畅美观的浏览效果.通常JavaScript脚本是通过嵌入在HT ...

- P3379 【模板】最近公共祖先(LCA)(LCT)

\(\color{#0066ff}{ 题目描述 }\) 如题,给定一棵有根多叉树,请求出指定两个点直接最近的公共祖先. \(\color{#0066ff}{输入格式}\) 第一行包含三个正整数N.M. ...

- 树链剖分【洛谷P3833】 [SHOI2012]魔法树

P3833 [SHOI2012]魔法树 题目描述 Harry Potter 新学了一种魔法:可以让改变树上的果子个数.满心欢喜的他找到了一个巨大的果树,来试验他的新法术. 这棵果树共有N个节点,其中节 ...

- 新建maven 父子模块项目

第一步: 第二步: 先创建个简单的空架结构作为父项目 第三步: 创建子项目 第四步: 切换显示不同的maven子项目显示方式 关于maven中的parent聚合一直都有没好好总结,固有这篇. ---- ...

- cs231n学习笔记(二)图像分类

图像分类可说是计算机视觉中的基础任务同时也是核心任务,做好分类可为检测,分割等高阶任务打好基础. 本节课主要讲了两个内容,K近邻和线性分类器,都是以猫的分类为例. 一. K近邻 以猫的分类为例,一张含 ...