HCIE笔记-第二节-数据封装+传输介质

数据传输的形式

1.电路交换

在通信之前,维护一条逻辑意义上的链路,这条链路仅仅可以传递两者的数据

2.报文交换

在数据之外,加上能够标识接收者、发送者的信息

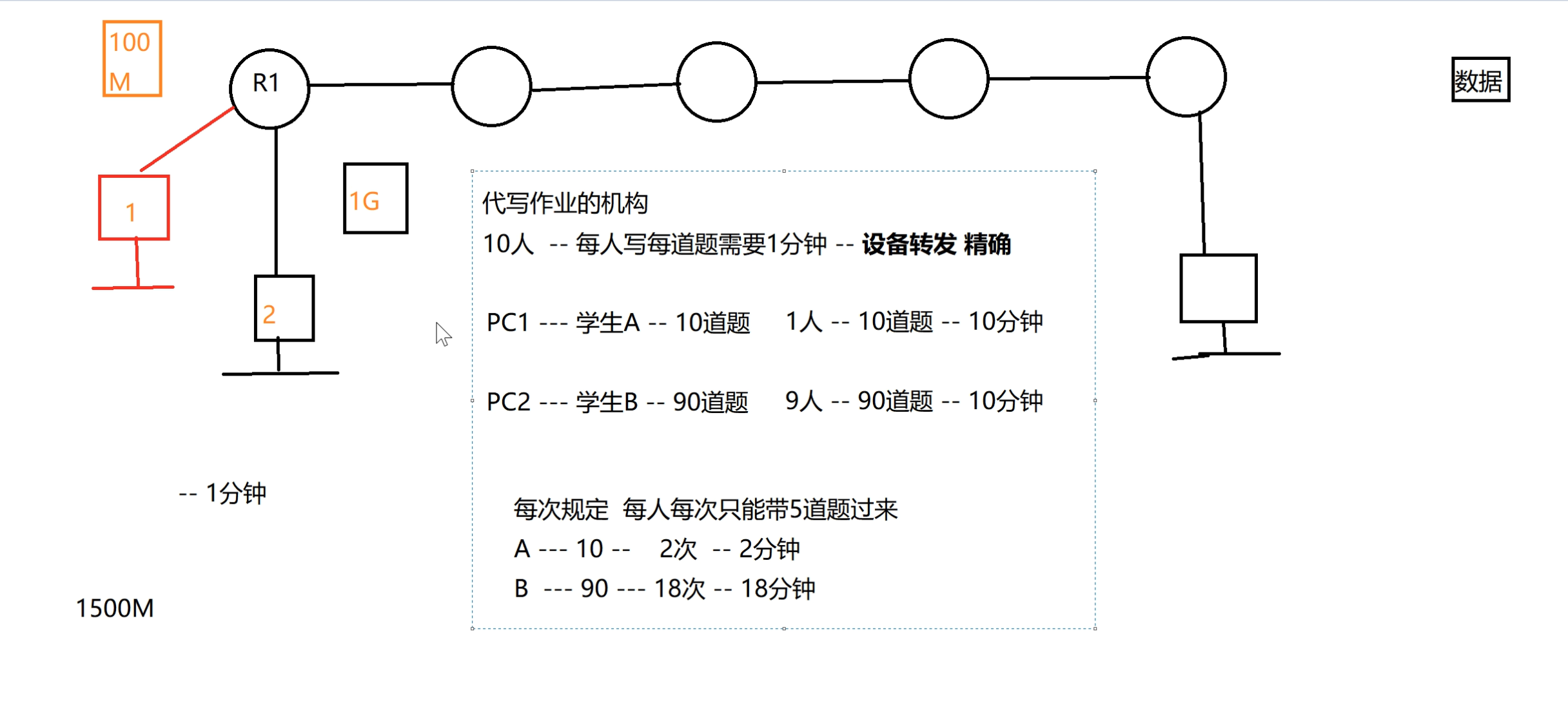

3.分组交换(最主流)

依然进行报文交换,不过将每隔数据的大小进行规定/定义

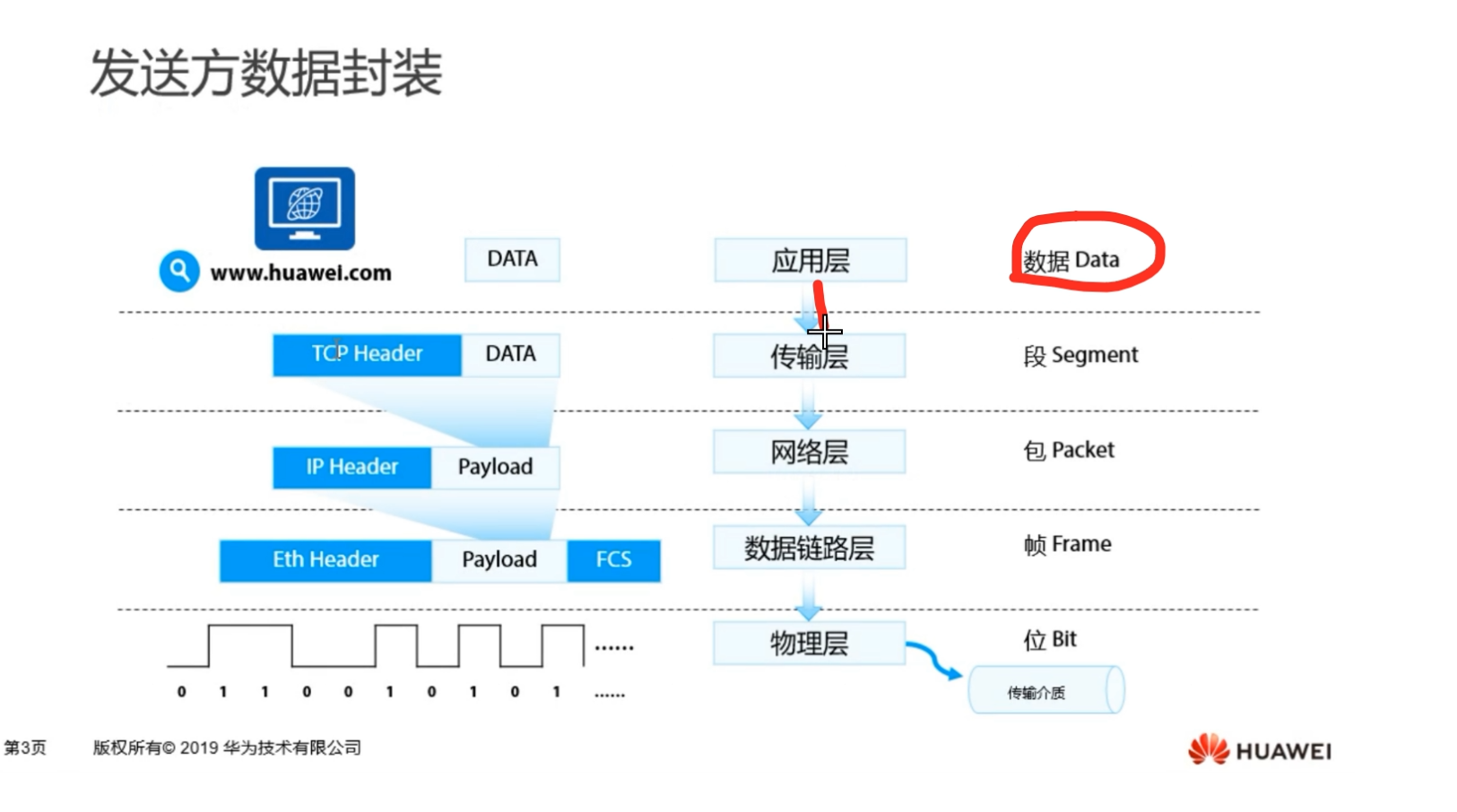

封装:数据经过每一个层级、添加报头信息,叫做数据封装的过程

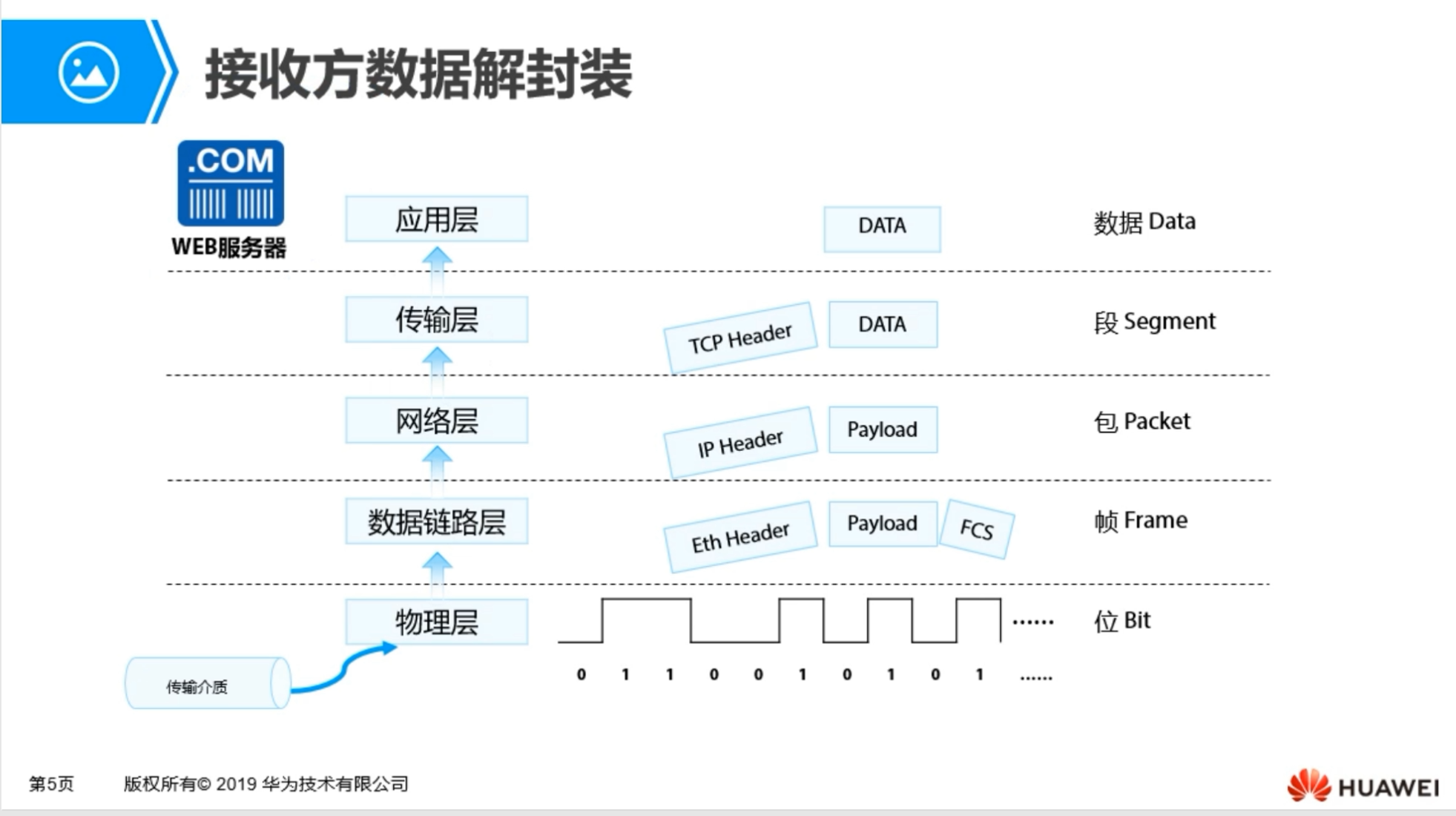

解封装:接收者将报头信息拆除,提取内部的应用层数据的过程,叫做解封装

载波侦听多路访问/冲突检测技术——CSMA/CD(TCP/IP协议栈自带机制)

先听后发 边发边听 冲突停发 随机延迟后重发

传输介质:

1.实现设备的连接

2.实现数据的传输

冲突域:在一定的范围内,数据在发送/接收的过程中,会产生数据的碰撞/冲突。

双绞线的制作标准:(线序):

568A——白绿、绿、白橙、蓝、白蓝、橙、白棕、棕

568B——白橙、橙、白绿、蓝、白蓝、绿、白棕、棕

半双工:对讲机。同一时刻只能有一个人进行数据传输 [需要CSMA/CD进行冲突避免]

全双工:打电话。同一时刻网络中所有人都可以进行数据传输

HCIE笔记-第二节-数据封装+传输介质的更多相关文章

- [struts2学习笔记] 第二节 使用Maven搞定管理和构造Struts 2 Web应用程序的七个步骤

本文地址:http://blog.csdn.net/sushengmiyan/article/details/40303897 官方文档:http://struts.apache.org/releas ...

- [ExtJS5学习笔记]第二节 Sencha Cmd 学习笔记 使你的sencha cmd跑起来

本文地址: http://blog.csdn.net/sushengmiyan/article/details/38313537 本文作者:sushengmiyan ----------------- ...

- HCIE笔记-第一节-网络的基本概念

R&S= 路由交换 Datacom =数通 =数据通信 某个设备产生了数据之后,借助整体的网络到达目的地的过程. 网络历史 -- 数通为什么产生? 1946年:世界上第一台计算机诞生.军事 科 ...

- [shiro学习笔记]第二节 shiro与web融合实现一个简单的授权认证

本文地址:http://blog.csdn.net/sushengmiyan/article/details/39933993 shiro官网:http://shiro.apache.org/ shi ...

- android内部培训视频_第二节 布局基础

第二节:布局入门 一.线性布局 需要掌握的属性: 1.orientation:排列方式 vertical:垂直 Horizontal:水平 2.weight:水平布局的权重 3.gravity:子控件 ...

- 《javascript权威指南》读书笔记——第二篇

<javascript权威指南>读书笔记——第二篇 金刚 javascript js javascript权威指南 今天是今年的196天,分享今天的读书笔记. 第2章 词法结构 2.1 字 ...

- seajs第二节,seajs各模块依赖关系

index.html <!DOCTYPE html> <html> <head> <meta charset="utf-8"> &l ...

- 学习javascript基础知识系列第二节 - this用法

通过一段代码学习javascript基础知识系列 第二节 - this用法 this是面向对象语言中的一个重要概念,在JAVA,C#等大型语言中,this固定指向运行时的当前对象.但是在javascr ...

- VUE2.0实现购物车和地址选配功能学习第二节

第二节 创建VUE实例 购物车项目计划: 1.创建一个vue实例 2.通过v-for指令渲染产品数据 3.使用filter对金额和图片进行格式化 4.使用v-on实现产品金额动态计算 5.综合演示 ① ...

随机推荐

- kubernetes如何强制删除namespace

K8S如何强制删除namespace 先运行kubectl get namespace ingress-nginx -o json > nginx.json,拿到当前namespace描述,然后 ...

- 浅析 c++ bitset 的用法

浅析 c++ bitset 的用法 总述 C++的 \(bitset\) 位于 <bitset> 头文件中,这是一种类似于数组的数据结构,每个位置存储 \(0\ or\ 1\) ,并且每个 ...

- 通过Kuberneters Goat学习K8S安全(上)

实验环境:https://katacoda.com/madhuakula/scenarios/kubernetes-goat 0x1.敏感信息泄露利用 第一关是代码泄露利用,打开网站后显示: 告诉我们 ...

- Ajax的核心的对象是什么?

Ajax的核心对象是XMLXMLHttpRequest 对象. XMLHttpRequest提供不重新加载页面的情况下更新网页,在页面加载后在客户端向服务器请求数据,在页面加载后在服务器端接受数据,在 ...

- 服务端处理 Watcher 实现 ?

1.服务端接收 Watcher 并存储 接收到客户端请求,处理请求判断是否需要注册 Watcher,需要的话将数据节点 的节点路径和 ServerCnxn(ServerCnxn 代表一个客户端和服务端 ...

- Mybatis 是否支持延迟加载?如果支持,它的实现原理是什么?

Mybatis 仅支持 association 关联对象和 collection 关联集合对象的延迟加载,association 指的就是一对一,collection 指的就是一对多查询.在 Myba ...

- MySQL使用日期列作为UNIQUE索引

https://dev.mysql.com/doc/refman/8.0/en/date-and-time-functions.html#function_extract https://dev.my ...

- 模糊查询like语句该怎么写?

第1种:在Java代码中添加sql通配符. string wildcardname = "%smi%"; list<name> names = mapper.selec ...

- Ribbon负载均衡能干什么?

(1)将用户的请求平摊的分配到多个服务上 (2)集中式LB即在服务的消费方和提供方之间使用独立的LB设施(可以是硬件,如F5, 也可以是软件,如nginx), 由该设施负责把访问请求通过某种策略转发至 ...

- Dubbo 如何停机?

Dubbo 是通过 JDK 的 ShutdownHook 来完成优雅停机的,所以如果使用 kill -9 PID 等强制关闭指令,是不会执行优雅停机的,只有通过 kill PID 时,才 会执行.