逆向工程初步160个crackme-------1

放假在家学习的效率真的很低,看完看雪加密解密的前两章就迫不及待的找了几个crackme练习一下,顺便熟悉ollydbg的使用。

工具:exeinfope(查壳工具),ollydbg(2.10版)

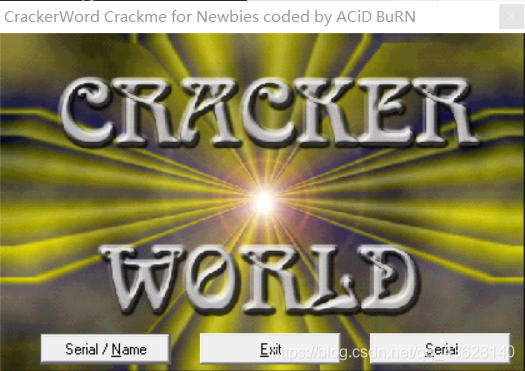

1.同样先运行一下程序,看看其具体操作并大致了解一下其程序流程

运行程序后出现弹出一个消息框(提示信息),点击确定后又弹出一个对话框

这应该是是程序的主窗口,点击exit是退出,我们点

击一下最左边的按钮,弹出一个对话框,让输入名字和序列号

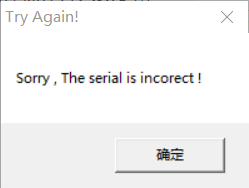

我们随便输入一个点击check it baby后弹出消息框

我们随便输入一个点击check it baby后弹出消息框

点击确定后其让再次输入。

现在我们了解了程序的基本流程

我们就从最后弹出的消息框入手

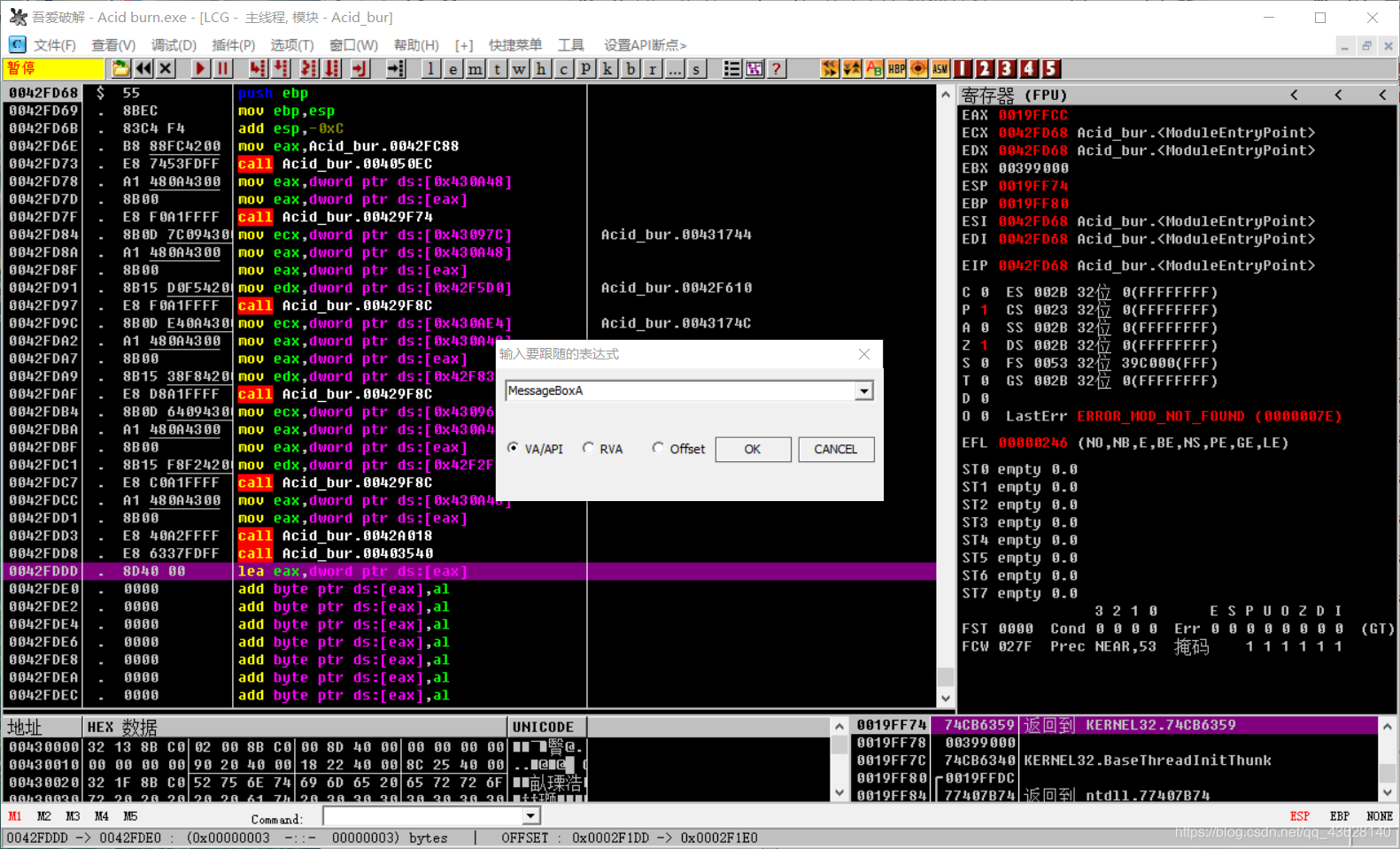

思路:那么一定是在判断序列号是否正确之后选择弹出正确或者不正确的消息框,弹出消息框的API为MessageBoxA或MessageBoxW,现在打开OD并打开程序,

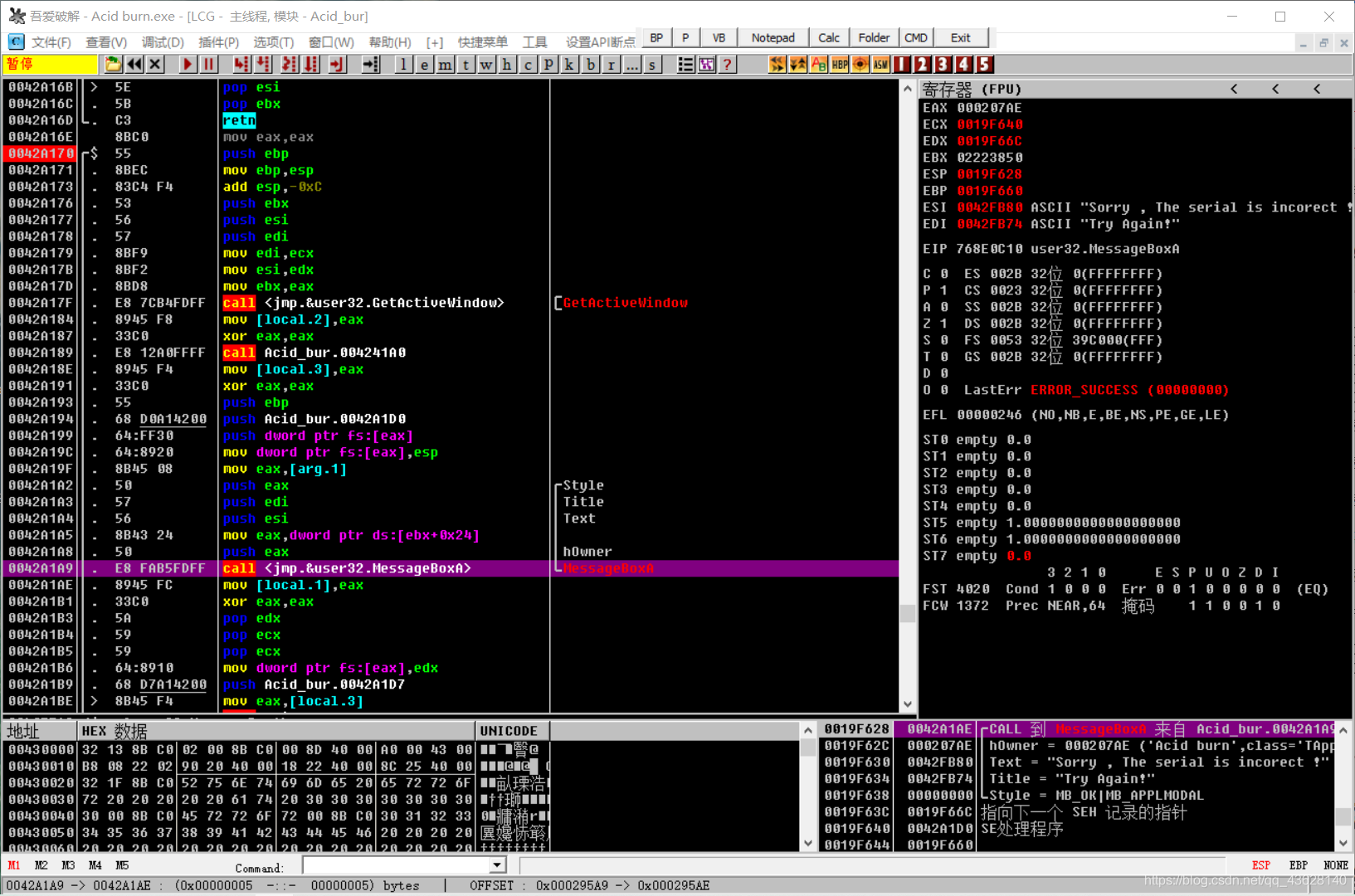

设置完断点后运行程序,直到到达第二次断点处(注意程序会停两次,因为其程序一开始也弹出一个消息框,设置完断点后其在弹出时也会停下)

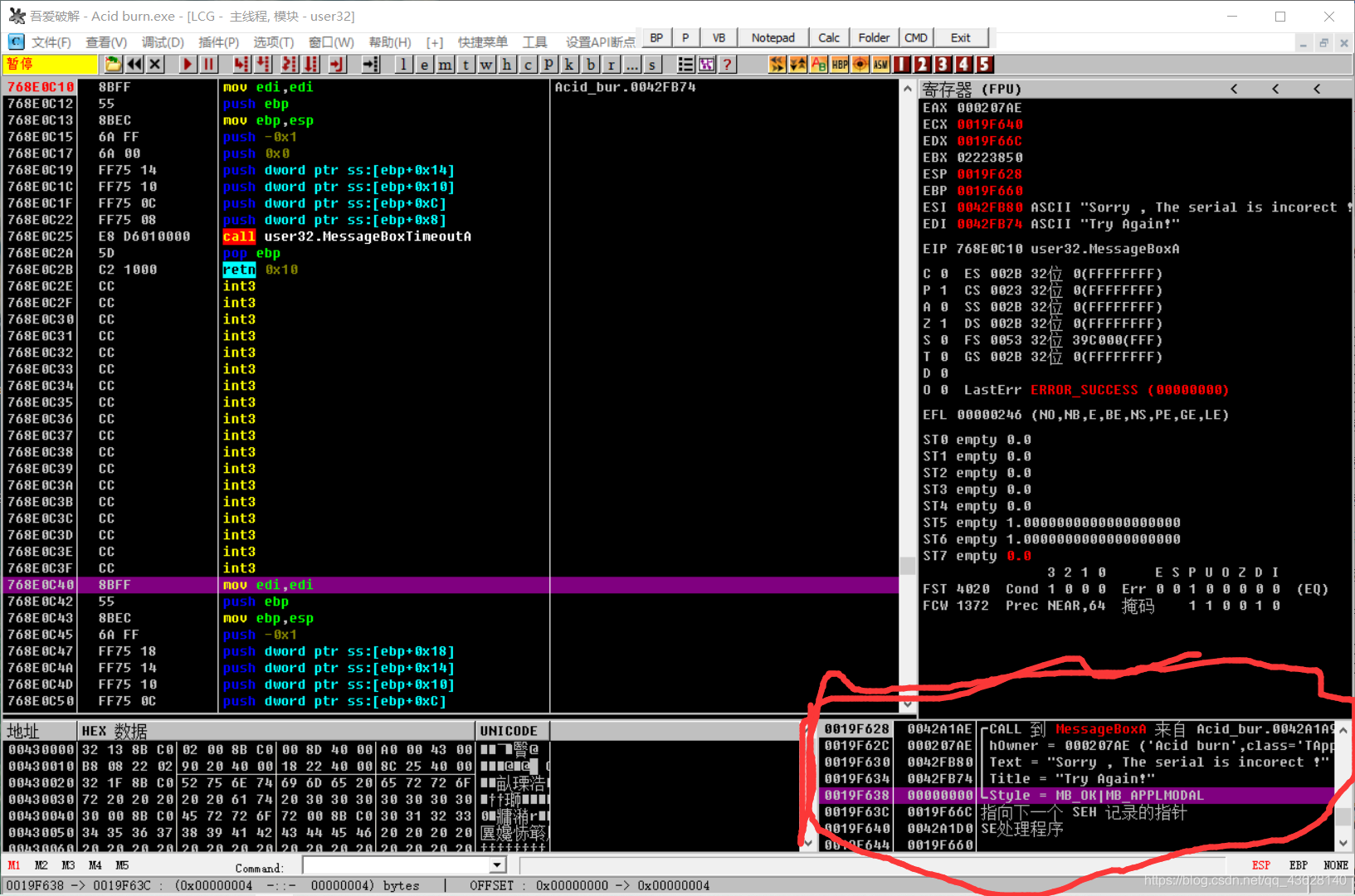

设置完断点后运行程序,直到到达第二次断点处(注意程序会停两次,因为其程序一开始也弹出一个消息框,设置完断点后其在弹出时也会停下) 我们在右下角堆栈窗口里可以看到messagebox的调用信息和参数,由于我们是随便写的序列号所以可以看到其MessageBox的参数为失败的信息,我们需要找到在哪判断的失败并调用弹出失败的信息,

我们在右下角堆栈窗口里可以看到messagebox的调用信息和参数,由于我们是随便写的序列号所以可以看到其MessageBox的参数为失败的信息,我们需要找到在哪判断的失败并调用弹出失败的信息,

我们需要返回上层调用(即谁调用的messagebox)

根据堆栈信息的得知在0042A1AE处为返回地址,所以在反汇编窗口中ctry+g,搜索0042a1ae并转到代码处

分析此处代码到最近的函数头部(push bp ,mov bp,sp 一般都为函数入口)发现其并无条件转移指令和判断信息,只是一些api调用语句所以我们在函数头部下个断点,在往上层调用寻找(再次点击check)运行后其会停在刚刚下的断点处

分析此处代码到最近的函数头部(push bp ,mov bp,sp 一般都为函数入口)发现其并无条件转移指令和判断信息,只是一些api调用语句所以我们在函数头部下个断点,在往上层调用寻找(再次点击check)运行后其会停在刚刚下的断点处

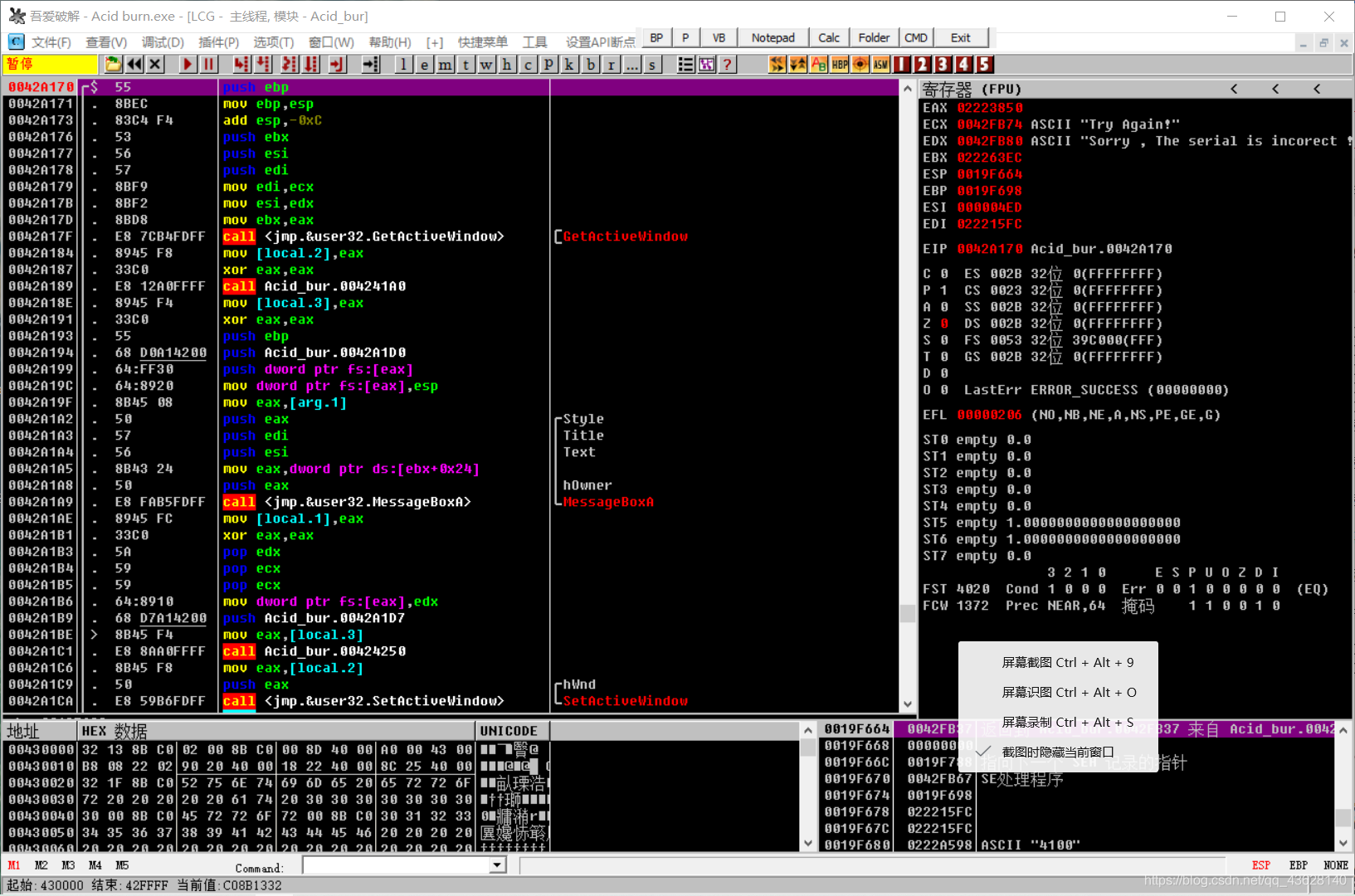

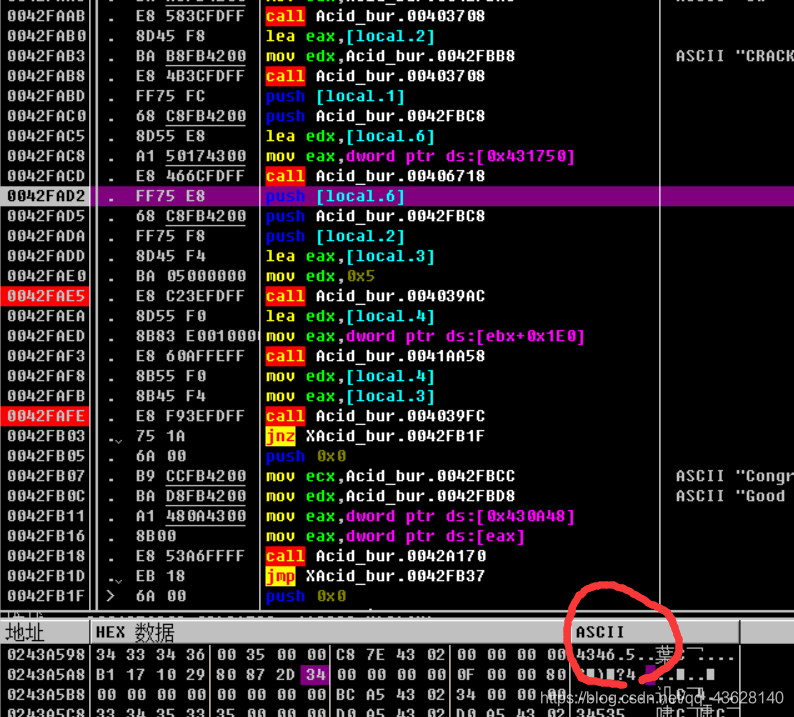

观察堆栈找出返回地址并右击鼠标,选择反汇编窗口跟随,反汇编窗口显示上层调用的反汇编代码,红色标志的call为刚刚函数的调用语句,

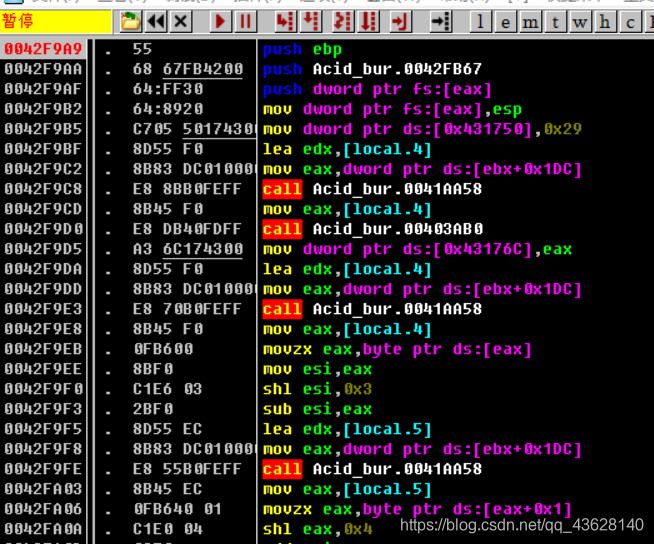

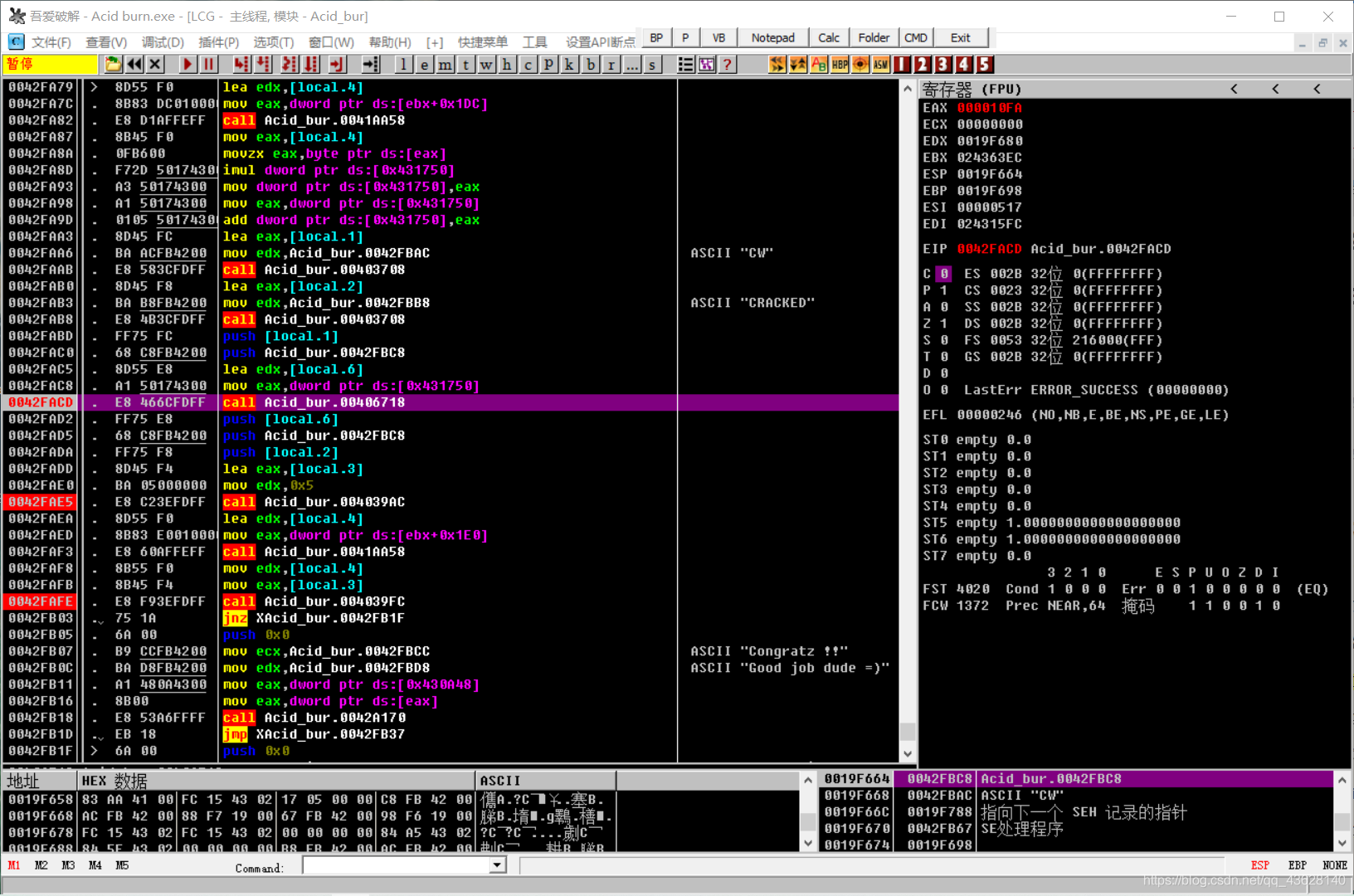

我们发现了弹出消息窗口的提示信息,有成功和不成功两块,分析找到在成功与不成功信息上方,最近的一条转移语句,分析这条语句得出如果执行则跳到失败语句块,如果不执行则跳到成功语句块,其上方还有一个call语句,此call语句为关键判断序列号是否正确,且因为是jne转移指令所以当zf位为0时才能执行成功的代码块。在call处下段(再次点击check),程序会断在此call语句

我们发现了弹出消息窗口的提示信息,有成功和不成功两块,分析找到在成功与不成功信息上方,最近的一条转移语句,分析这条语句得出如果执行则跳到失败语句块,如果不执行则跳到成功语句块,其上方还有一个call语句,此call语句为关键判断序列号是否正确,且因为是jne转移指令所以当zf位为0时才能执行成功的代码块。在call处下段(再次点击check),程序会断在此call语句

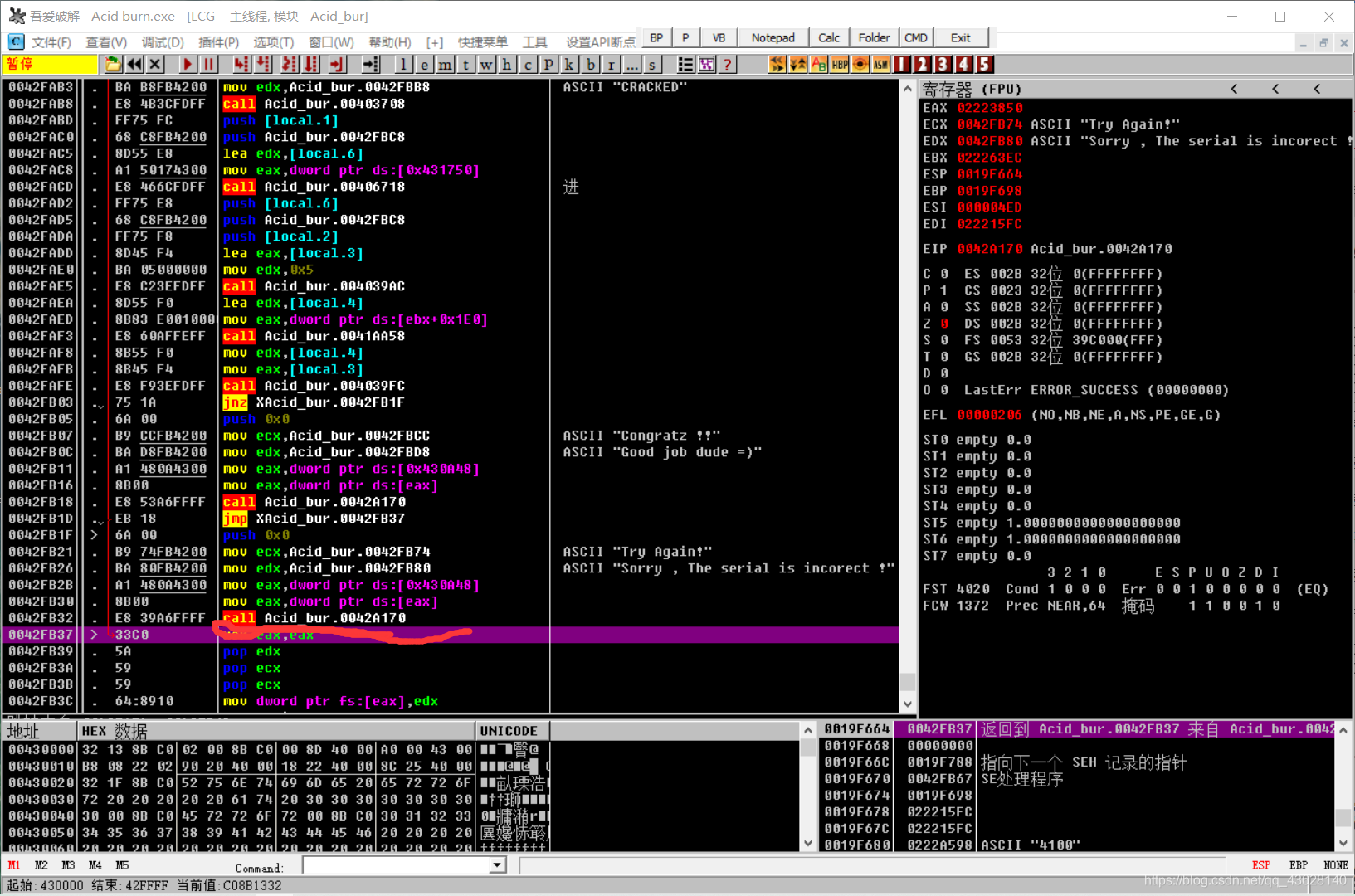

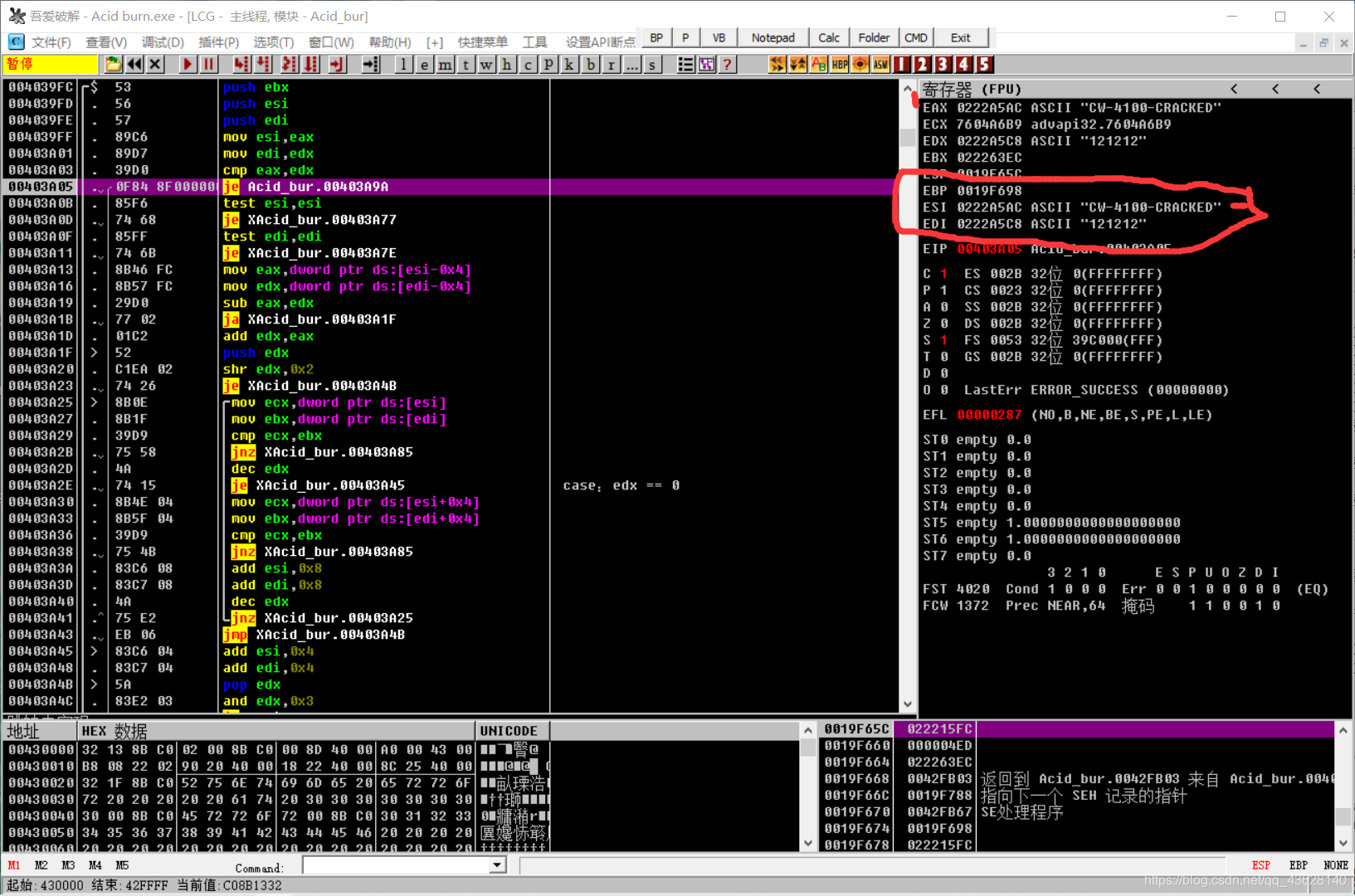

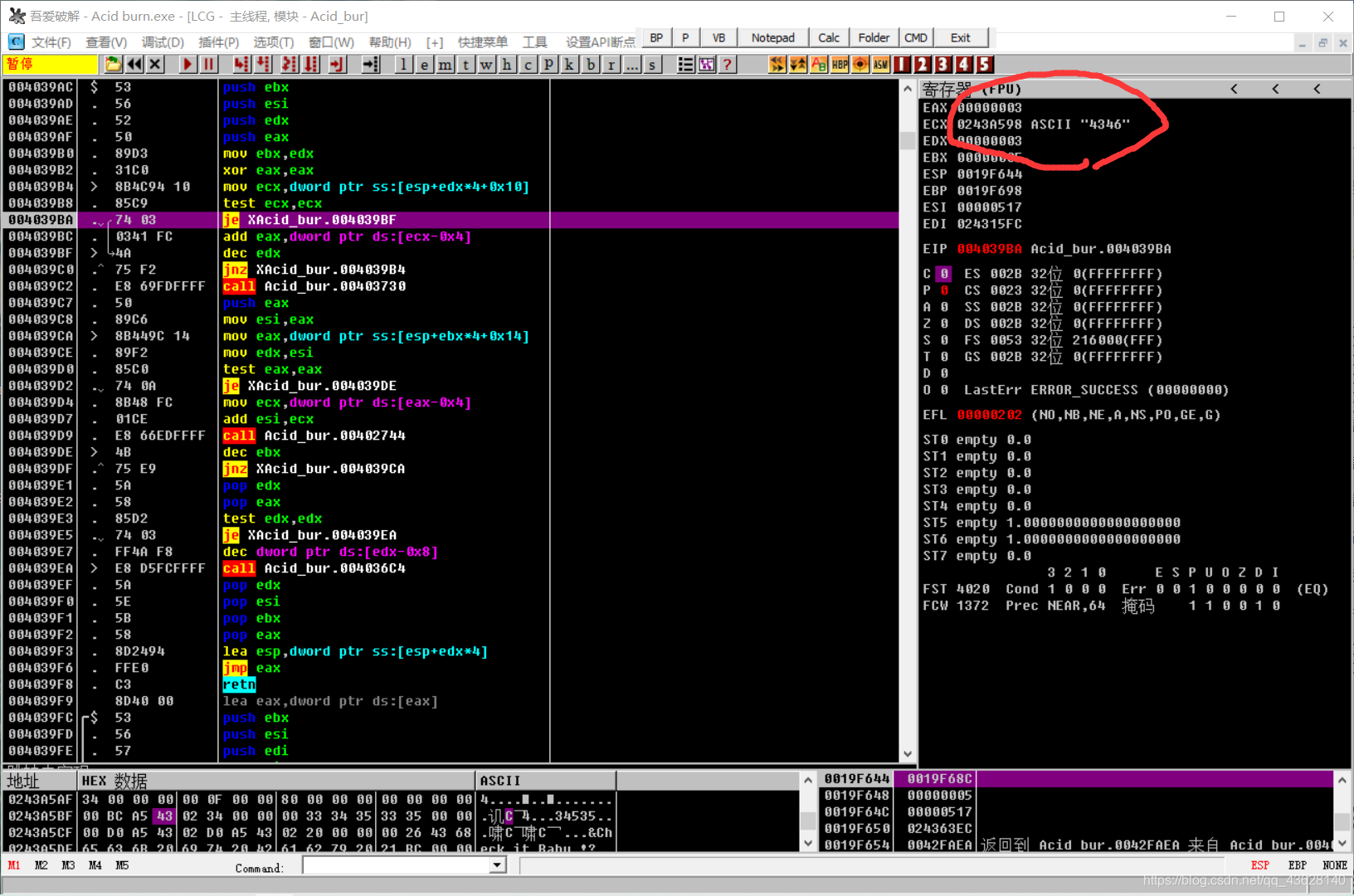

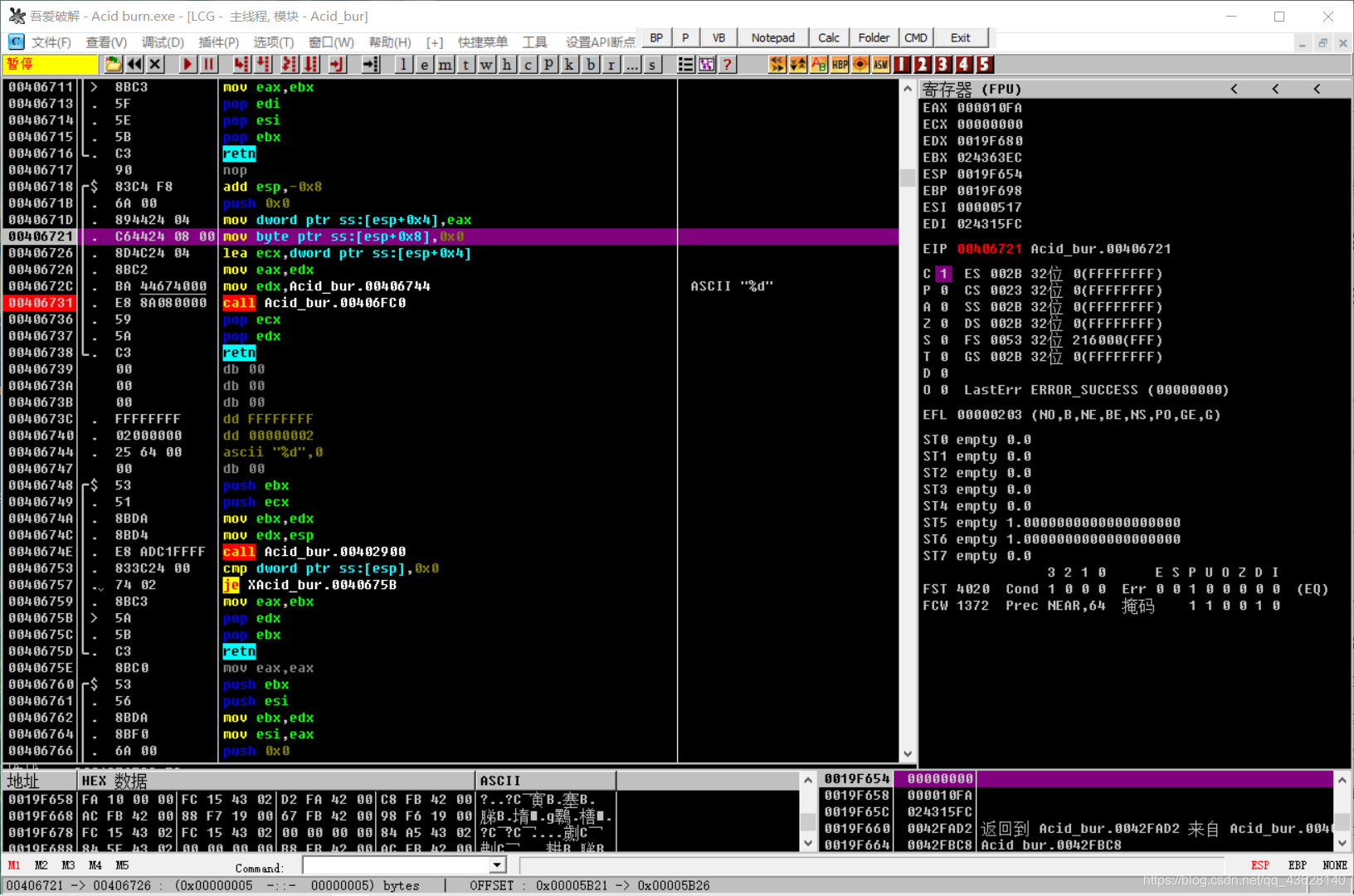

F7单步步进此call语句进入判断函数,分析从开头到retn返回指令之间的反汇编语句,f7单步执行分析

F7单步步进此call语句进入判断函数,分析从开头到retn返回指令之间的反汇编语句,f7单步执行分析

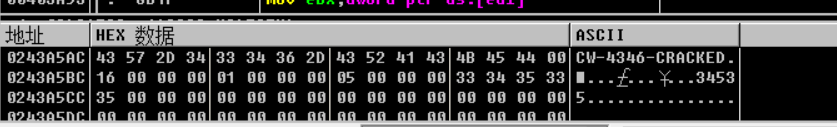

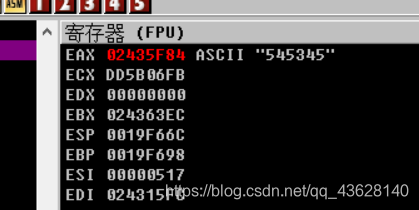

反复调试此段程序后发现, 只有当edi和esi指向的字符串相等时才能使ZF位为0, 程序开头发现esi指向"CW-4100-CRACKED",

程序开头发现esi指向"CW-4100-CRACKED",

edi指向"121212"为一开始输入的序列号。

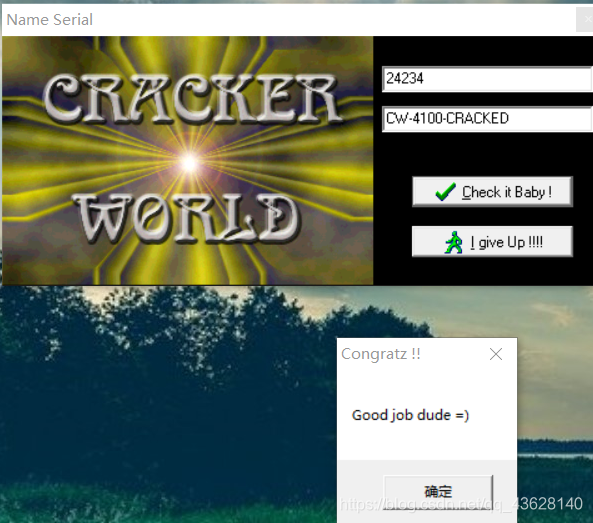

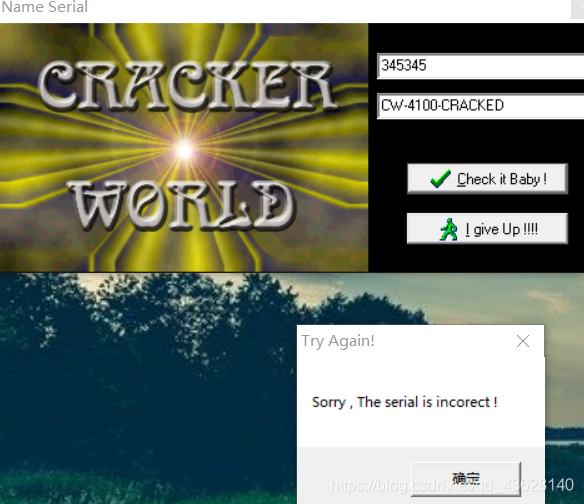

我们关闭OD运行程序把刚才的用户名和得到真正的序列号"CW-4100-CRACKED"输入弹出成功的消息框 正准备高兴的时候试试序列号是否唯一,换个用户名之后发现此序列号不对,

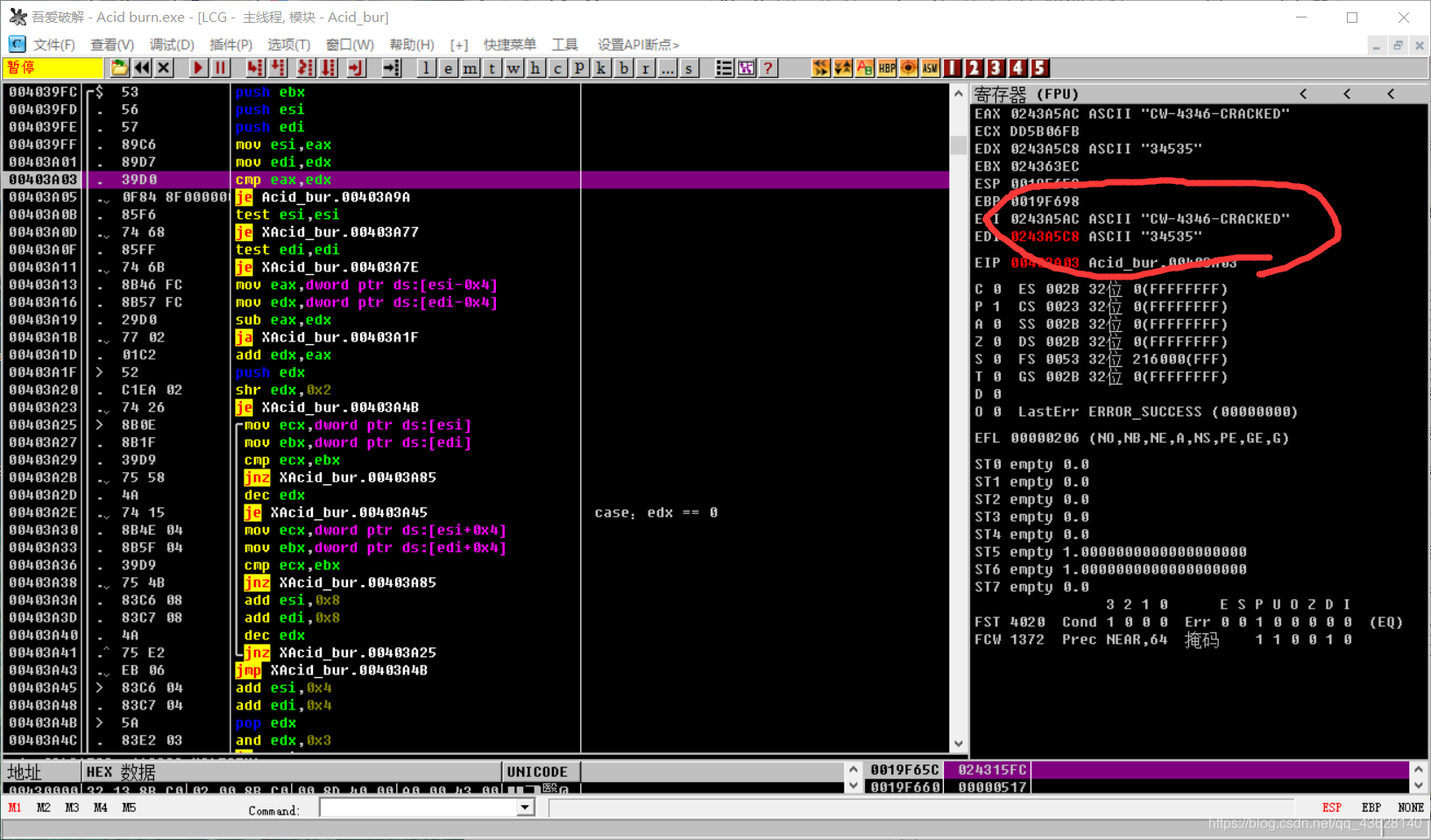

正准备高兴的时候试试序列号是否唯一,换个用户名之后发现此序列号不对, 再打开OD运行程序,输入新的用户名:进入判断函数后发现esi指向的序列号变了

再打开OD运行程序,输入新的用户名:进入判断函数后发现esi指向的序列号变了

说明不同的用户对应不同的序列号,md在分析

说明不同的用户对应不同的序列号,md在分析

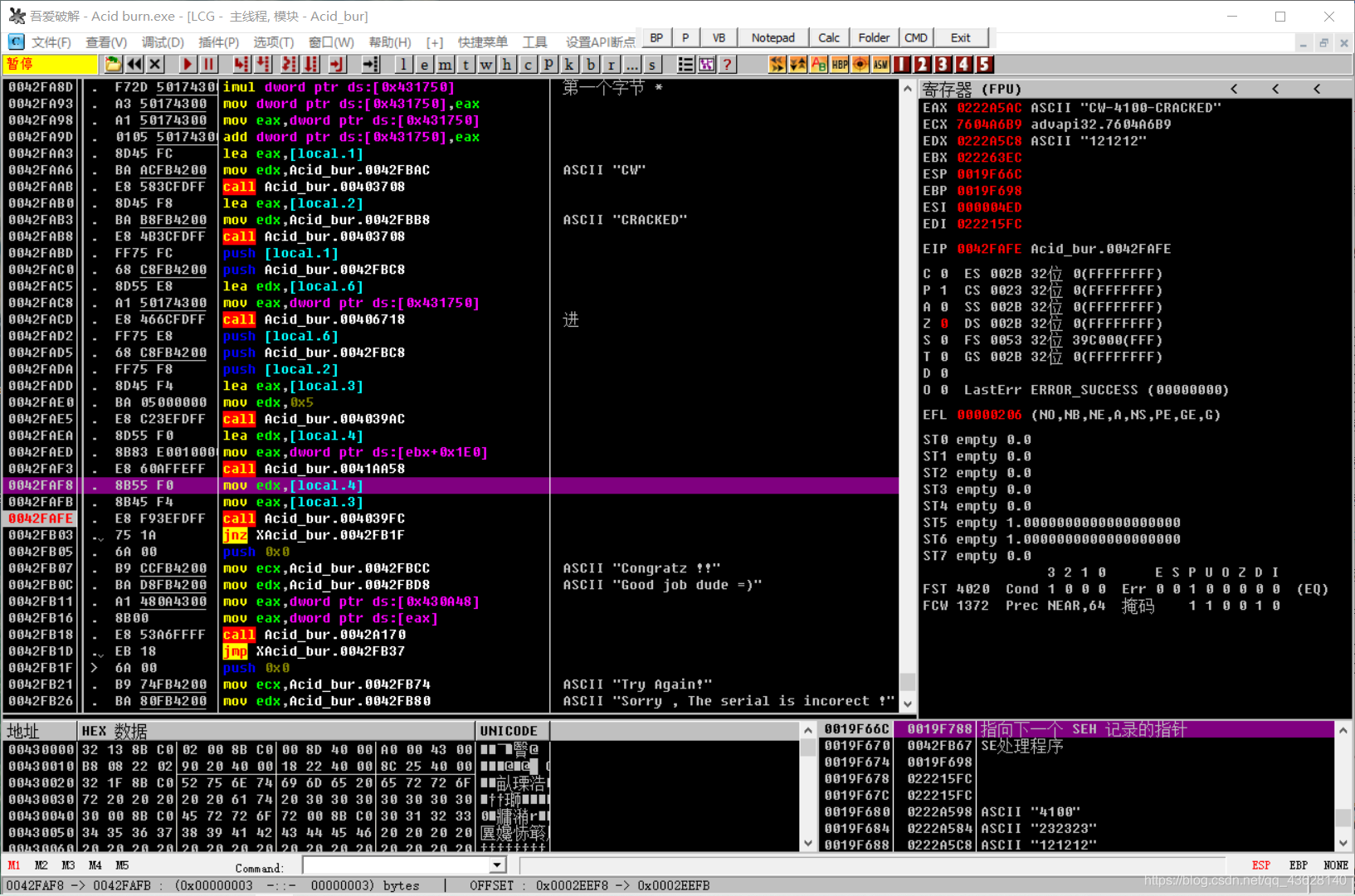

查看esi指向的内存块往上分析看其实何时发生变化的,(再次点击chack),

程序停在判断函数的调用语句,观察数据窗口发现序列号已经产生往上分析,

程序停在判断函数的调用语句,观察数据窗口发现序列号已经产生往上分析, 找到函数头(函数入口)下断点。(再次chack)

找到函数头(函数入口)下断点。(再次chack)

程序停在函数入口位置,F8单步步过运行,并观察数据窗口,正确序列号存储位置什么时候发生变化,

F8。。。。当在执行完一条call指令后数据窗口序列号存储发生变化,正确序列号出现

F8。。。。当在执行完一条call指令后数据窗口序列号存储发生变化,正确序列号出现

说明此call指令产生正确的序列号,在此call指令处下断(再次chack)单步进入此call

说明此call指令产生正确的序列号,在此call指令处下断(再次chack)单步进入此call

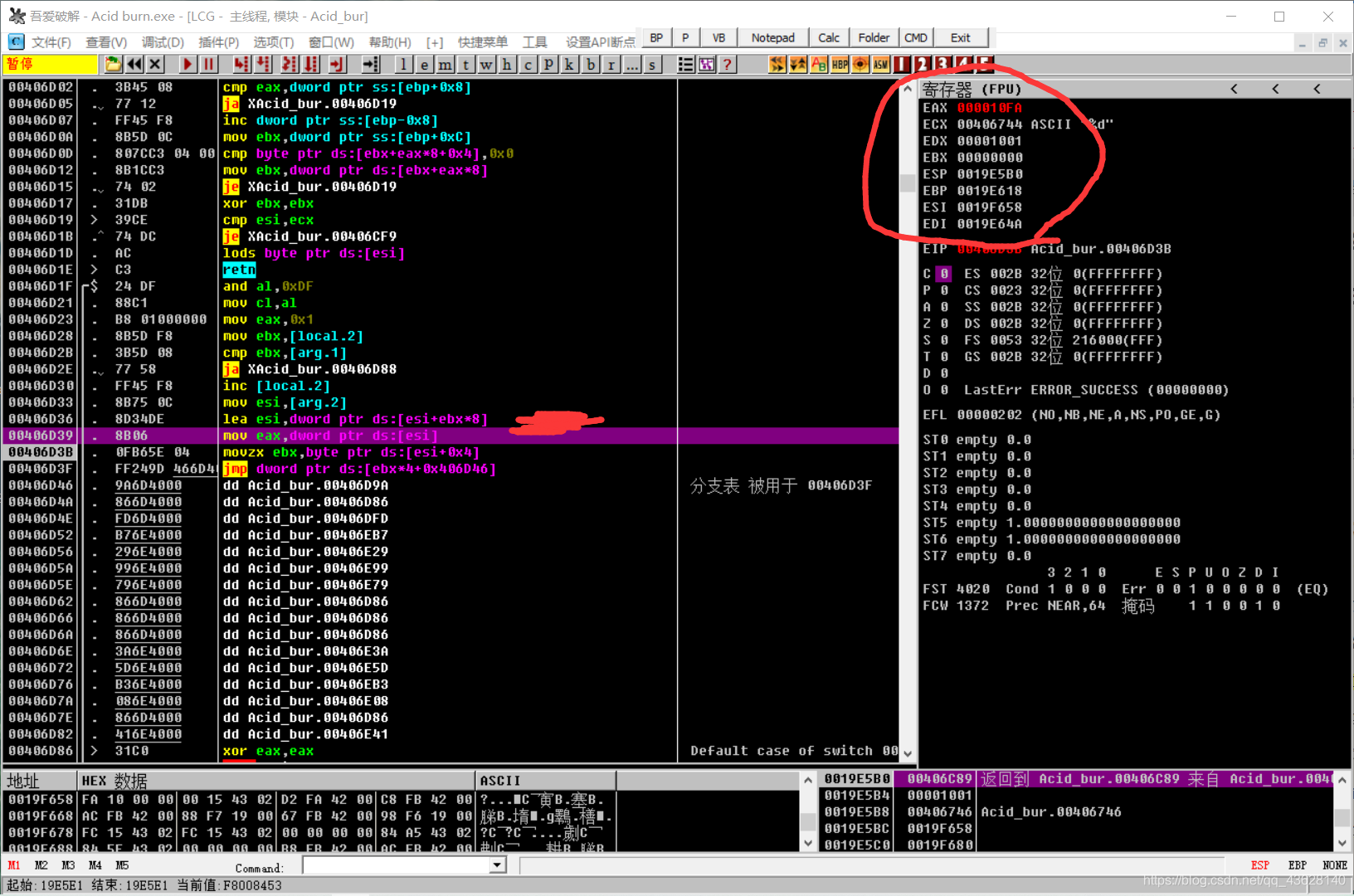

发现此时正确序列号还没产生,在F8运行并观察数据窗口,前面我们发现所有的序列号都是就中间四位不一样而其余字母都一样,当数据窗口中的中间四位产生时我们发现在寄存器窗口出现中间四位字符的存储地址!

我们在数据窗口搜索此地址并分析其是什么时候产生的。

(再次chack),观察数据窗口什么时候产生这四个字符

在执行完一个call之后产生中间四个字符,在此call下断(再次点击chack,并进入call)

在执行完一个call之后产生中间四个字符,在此call下断(再次点击chack,并进入call)

再F8并观察数据窗口,

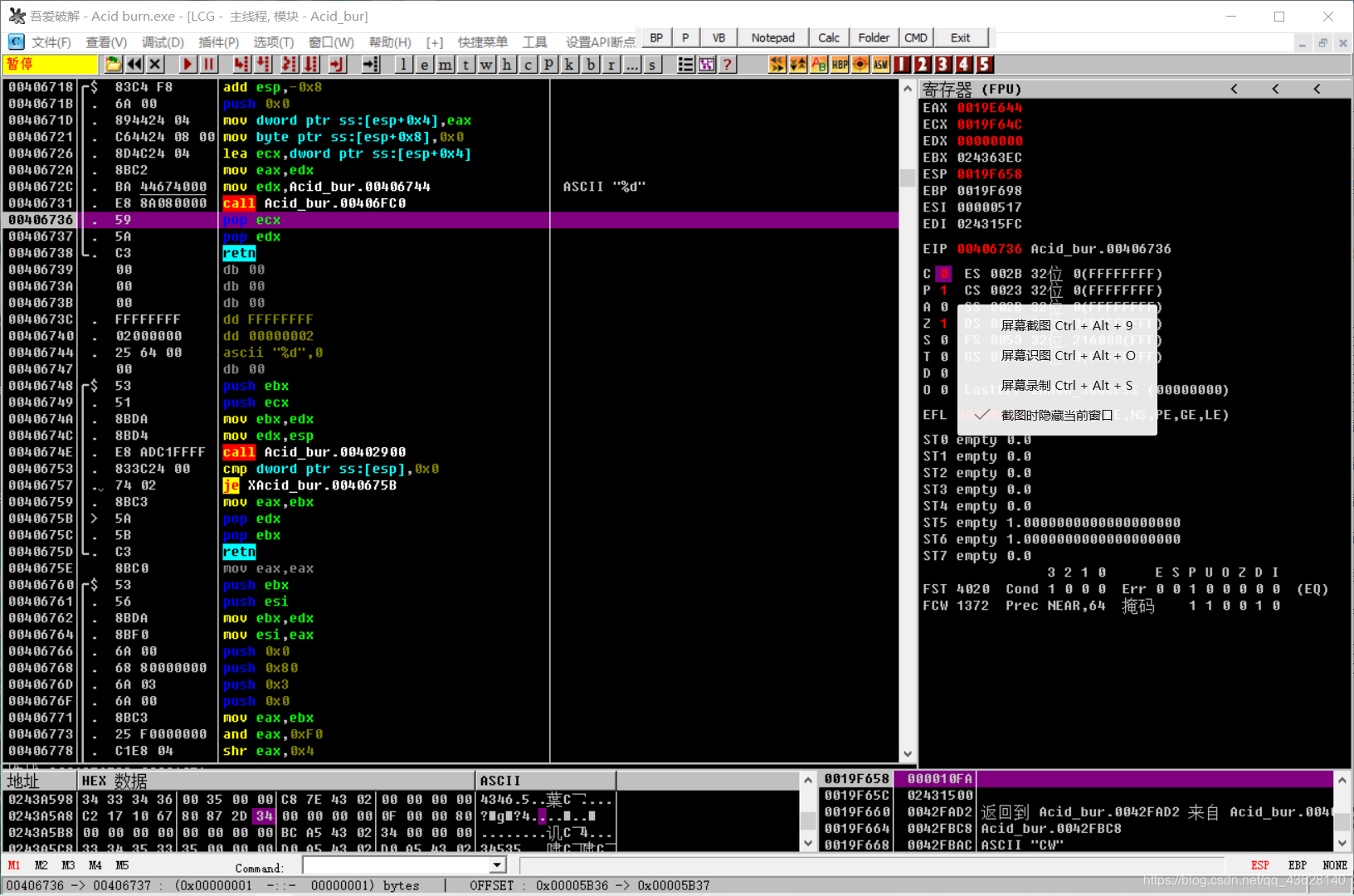

执行完call Aci_bur.004006fc0后产生四个字符,所以再次在此call处下断(点击chack并进入此call),

在F8单步执行,并观察数据窗口看四个字符什么时候产生

在执行和上面一样的步骤,进入call,

在执行和上面一样的步骤,进入call,

在进call

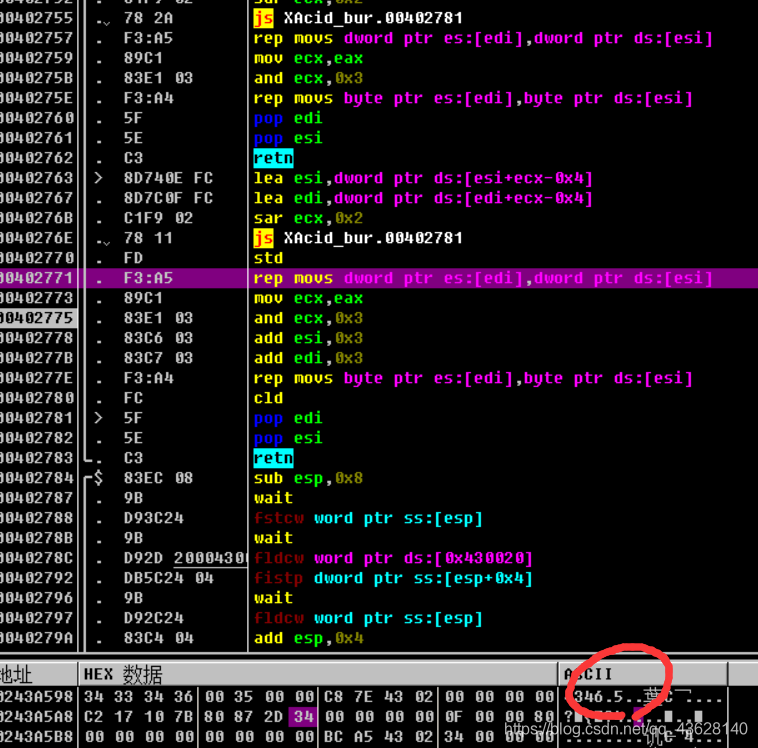

发现在此处字符产生,分析此处代码

std

rep movs dword ptr es:[edi],dword ptr ds:[esi]

得其把edi所指的数据传到esi,而esi正好为产生四个正确字符的地址,而edi为0019e64a,继续追踪此地址,(在数据窗口跟踪0019e64a地址)步骤和前面一样,

就这样反复调试,执行到其地址处数据开始变化为止

分析此处代码,

rep movs byte ptr es:[edi],byte ptr ds:[esi]

此代码把0019e5d8处的字符传到正确的序列号处,所以在跟踪0019e5d8

还重复上述步骤,

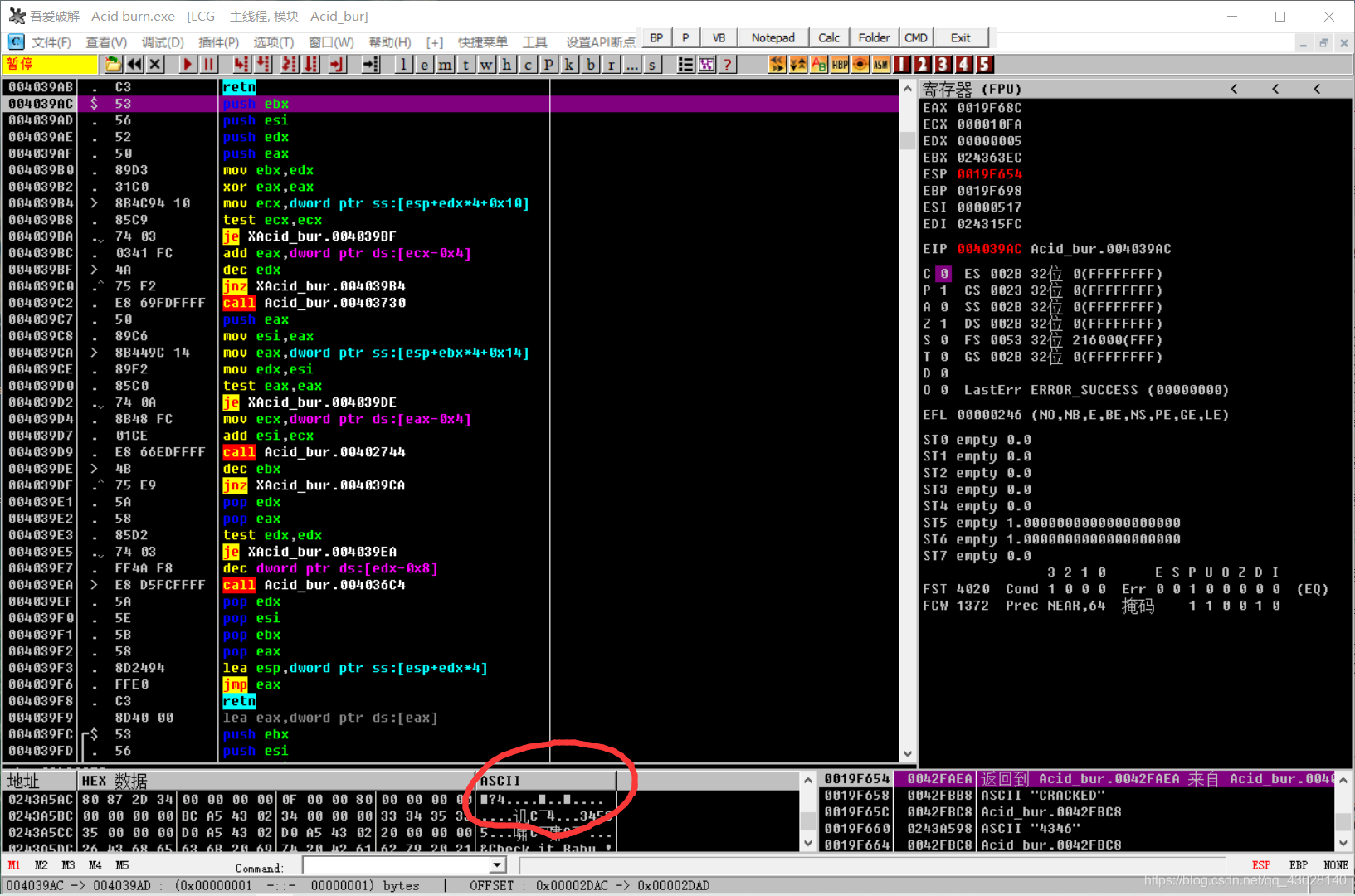

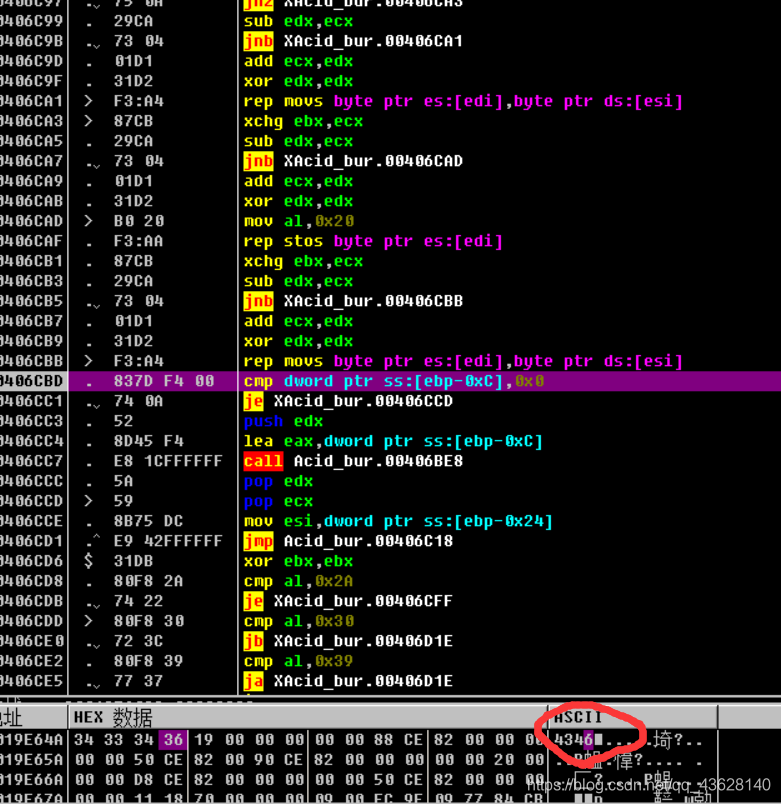

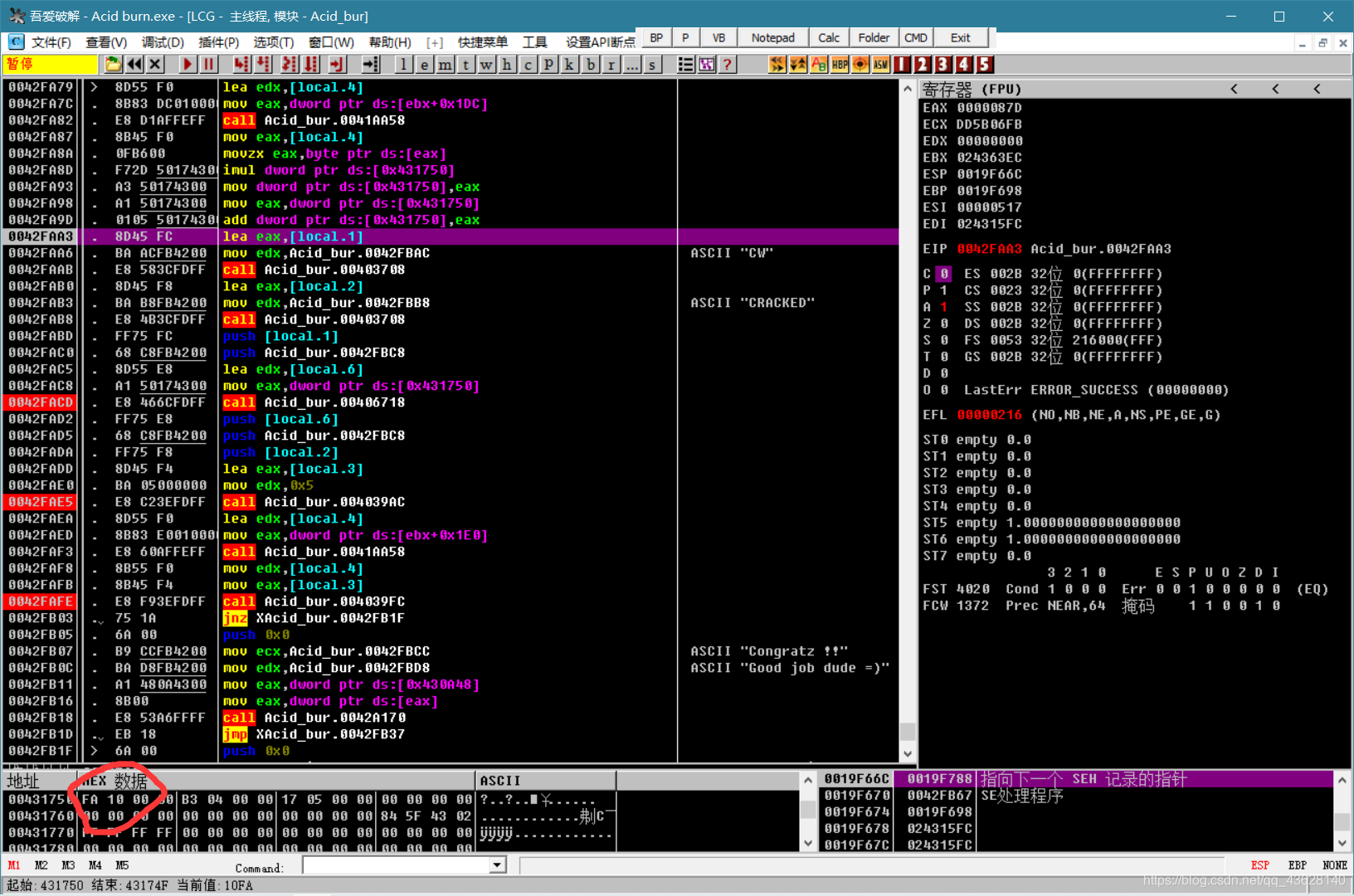

执行此处代码时0019e5d8的序列号字符产生,分析此处代码

执行此处代码时0019e5d8的序列号字符产生,分析此处代码

此为一个循环,把eax循环除10得到的余数以asiic的形式存到0019e5d8处,所以要跟踪eax的值看eax,

把断点定到循环体上方,(再chack),

当停在函数上方时eax==0x10fa,往上跟踪看eax什么时候变成0x10fa的 当运行到mov eax,dword ptr ds:[esi]时,eax变成0x10fa,是esi所指的数据,esi的值为0019f658,

当运行到mov eax,dword ptr ds:[esi]时,eax变成0x10fa,是esi所指的数据,esi的值为0019f658,

按照上面的方法继续在数据窗口中跟踪,

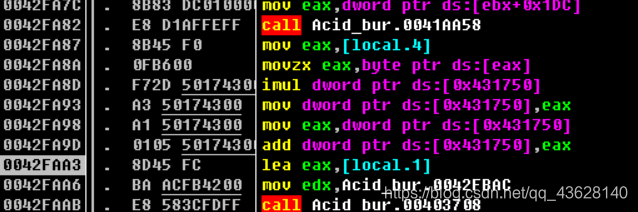

当运行到此处时0019f658变为0x10fa

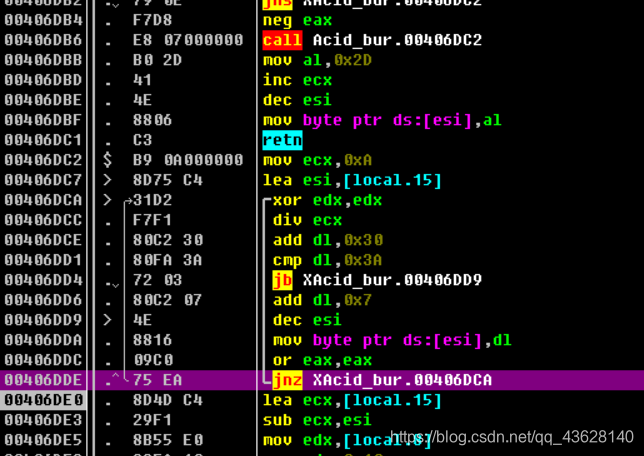

由mov dword ptr ss:[esp+0x4],eax语句可知是eax传给的它,所以在往上跟踪eax看其什么时候变为0x10fa

当其执行到此处时eax变为0x10fa,

当其执行到此处时eax变为0x10fa,

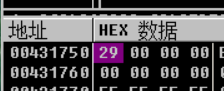

由mov eax,dword ptr ds:[0x431750]语句可得

是0x431750地址处的数据传给了eax,

所以在追踪0x431750

执行到此处是0x431750内的数据变为0x10fa

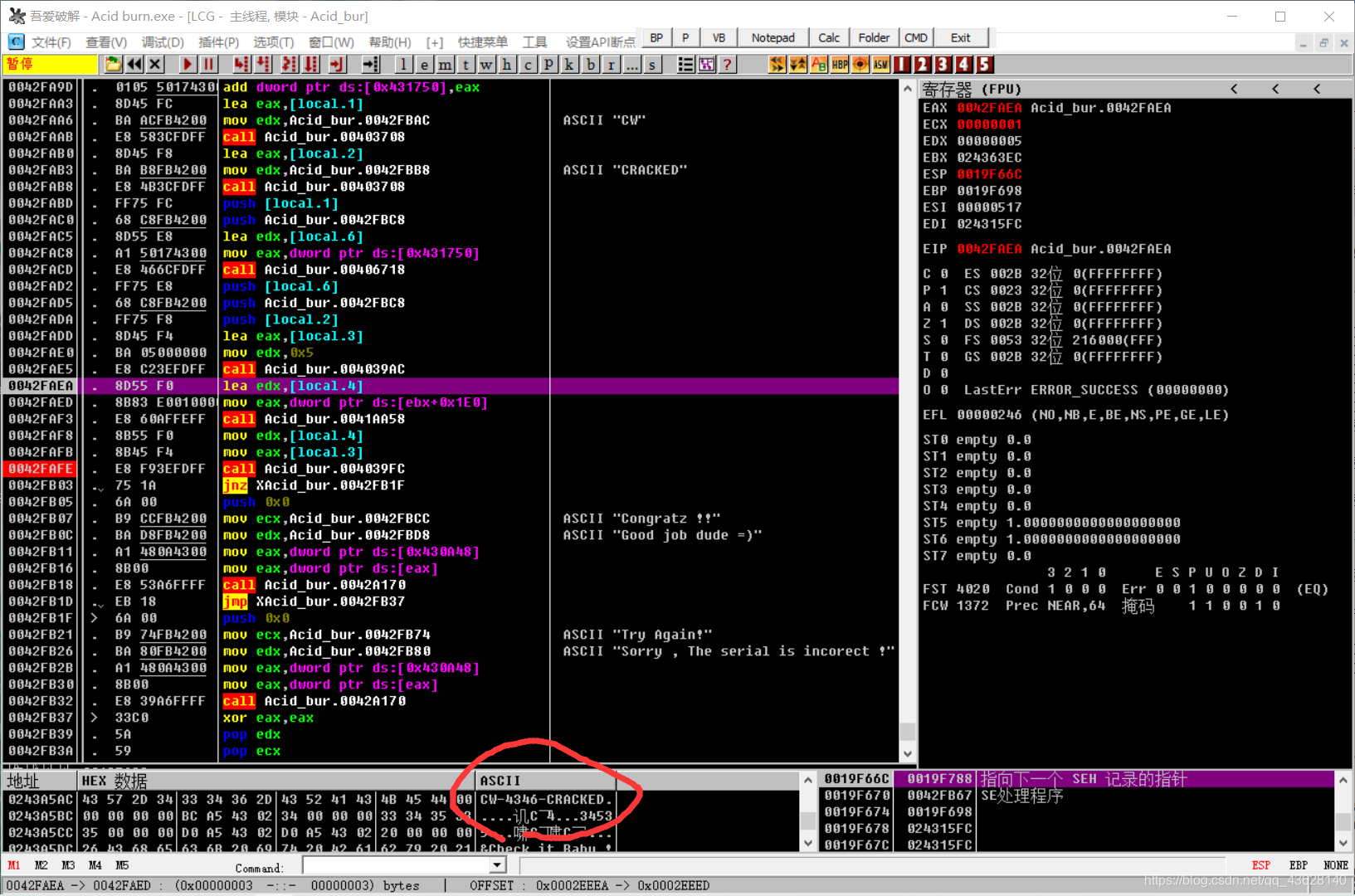

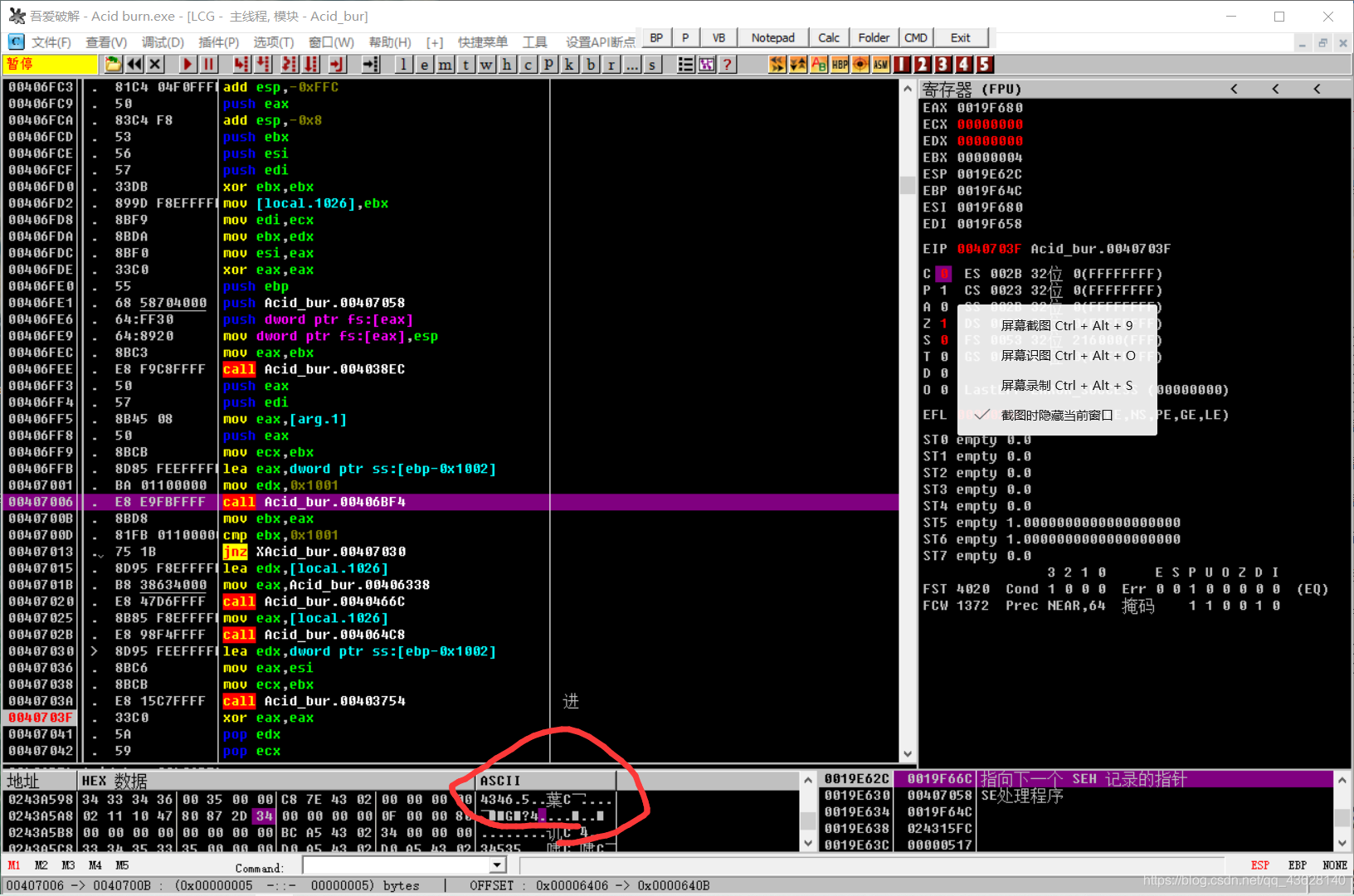

观察此处代码发现 其实将ebx+0x1dc地址的数据乘以0x431750内的数据后,0x431750内的数据在翻倍,在第一条语句设断点调试此语句块,

其实将ebx+0x1dc地址的数据乘以0x431750内的数据后,0x431750内的数据在翻倍,在第一条语句设断点调试此语句块,

ebx+0x1dc ==eax,又因为eax指向输入的用户名所以

ebx+0x1dc ==eax,又因为eax指向输入的用户名所以

是用用户名的第一个字符与0x431750相乘,

0x431750中的数据为0x29

0x431750中的数据为0x29

最后得:把用户名的第一个字符与0x29相乘后得到的数据

就是序列号中间四个字符,其余字符固定CW-****-CRACKED

(分析一大圈,进去又出来发现序列号算法这莫简单,就是有点难找到算法的位置)

右边按钮分析过程与左边类似,只不过其序列号固定,只需要进入判断函数中就能得到

序列号为Hello Dude!

总结:在调试程序利用结果索因,“错找出何时(代码位置)何地(数据位置)开始错的”,例如序列号错误,什么位置判断错误的,出现正确的序列号,数据在内存哪又是在什么时候出现的。

合理利用F8宏观追踪,F7缩小追踪范围,提高调试效率。

逆向工程初步160个crackme-------1的更多相关文章

- 逆向工程初步160个crackme-------2

有了第一个crackme的经验后,这个crackme用了半个小时就验证成功了.(思路和第一个crackme相似) 动态调试工具:ollydbg (2.10) 文件分析工具:PEID (0.95) 同样 ...

- 逆向工程初步160个crackme-------7

这两天有点发烧,被这个疫情搞得人心惶惶的.我们这里是小镇平常过年的时候人来人往的,今年就显得格外的冷清.这是老天帮让在家学习啊,破解完这个crackme明天就去接着看我的加密解密,算了算没几天就开学了 ...

- 逆向工程初步160个crackme-------4

crackme–3因为涉及到浮点数操作以及一些指令和寄存器(由于本人对浮点指令不了解),所以先隔过去分析后面的程序. 工具:1. 按钮事件地址转换工具E2A 2. PEID 3. Ollydbg 首先 ...

- 逆向工程初步160个crackme-------3

这个Crackme3 涉及到浮点指令以及浮点数的存储与运算,我没学习过浮点指令,不得不从网上恶补了1个小时,一边看汇编指令一边百度其指令含义. 回头得好好补补这方面的知识了,太菜了! 我大致了解了一下 ...

- 逆向工程初步160个crackme-------6

工具:1. 按钮事件地址转换器E2A 2. PEID 3. Ollydbg 同样我们先来运行一下这个程序, ok按钮是被禁用的,有一个help按钮点击后弹出一个消息框:消息框显示提示信息为.本程序需要 ...

- [反汇编练习]160个CrackMe之001

[反汇编练习] 160个CrackMe之001. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之027

[反汇编练习] 160个CrackMe之027. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之026

[反汇编练习] 160个CrackMe之026. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之025

[反汇编练习] 160个CrackMe之025. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

随机推荐

- Python模拟简易版淘宝客服机器人

对于用Python制作一个简易版的淘宝客服机器人,大概思路是:首先从数据库中用sql语句获取相关数据信息并将其封装成函数,然后定义机器问答的主体函数,对于问题的识别可以利用正则表达式来进行分析,结合现 ...

- 找单词 HDU - 2082(普通母函数)

题目链接:https://vjudge.net/problem/HDU-2082 题意:中文题. 思路:构造普通母函数求解. 母函数: 1 #include<time.h> 2 #incl ...

- 9、Spring教程之AOP

那我们接下来就来聊聊AOP吧! 1.什么是AOP AOP(Aspect Oriented Programming)意为:面向切面编程,通过预编译方式和运行期动态代理实现程序功能的统一维护的一种技术.A ...

- [React Hooks长文总结系列一]初出茅庐,状态与副作用

写在开头 React Hooks在我的上一个项目中得到了充分的使用,对于这个项目来说,我们跳过传统的类组件直接过渡到函数组件,确实是一个不小的挑战.在项目开发过程中也发现项目中的其他小伙伴(包括我自己 ...

- Android学习之CoordinatorLayout+FloatingActionButton+Snackbar

CoordinatorLayout •简介 CoordinatorLayout 协调布局,可以理解为功能更强大的 FrameLayout 布局: 它在普通情况下作用和 FrameLayout 基本一致 ...

- 移动端调试vConsole

当我们在进行移动端开发的时候,经常会出现在pc显示正常,在移动端却各种异常的情况.这时候我们在手机上又看不到error log. 所以我们就需要vConsole这样一个移动端开发神器. 那具体要怎么使 ...

- 面试高频题:说一说对Spring和SpringMvc父子容器的理解?

引言 以前写了几篇关于SpringBoot的文章<面试高频题:springBoot自动装配的原理你能说出来吗>.<保姆级教程,手把手教你实现一个SpringBoot的starter& ...

- 2048小游戏(c++)(转)

下为源码 #include <iostream> #include <windows.h> #include <ctime> using namespace std ...

- 配置IIS虚拟站点(5)

开发完ASP.NET网站后,想要直接浏览,不通过开发环境,那么就需要配置IIS虚拟站点 1.开始菜单->控制面板->所有控制面板->管理工具->双击打开Internet信息服务 ...

- 201871030112-贾傲羊 实验三 结对项目—《D{0-1}KP 实例数据集算法实验平台》项目报告

项目 内容 课程班级博客链接 课程班级博客链接 这个作业要求链接 作业要求链接 我的课程学习目标 学习PSP流程并运用于结对项目:学习GitHub代码的管理;学习结对编程的流程与内容 这个作业在哪些方 ...