【webrtc】webrtc的rtp重传代码分析

pgm不太能用,没有想象中的可靠,重传机制貌似仍然使用组播重传,丢包率80%的网络感觉没啥改进,如果有所好转延迟估计也是个不小的问题。

后听说rtp也有nack机制,webrtc基于rtp实现了重传在一定程度上保证可靠性。

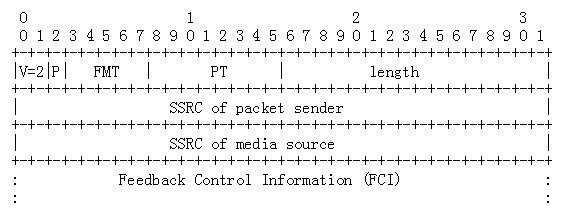

在各路大神的指引下找到了rfc4585,看到了这么一段

RTCP扩展反馈报文,有一种nack报文

当FMT=1并且PT=205时,代表此报文是个NACK报文

| Name | Value | Brief Description |

|---|---|---|

| RTPFB | 205 | Transport layer FB message |

| PSFB | 206 | Pyload-specific FB message |

0: unassigned

1: Generic NACK

2-30: unassigned

31: reserved for future expansion of the identifier number space

The Generic NACK message is identified by PT=RTPFB and FMT=1.

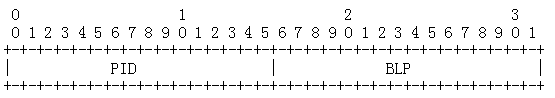

FCI字段会有如下图所示的数据

PID:表示Packet ID,用于表明当前接收端丢失的数据包的序号,是接收端期待收到的下一个数据包

BLP:表示bitmask of following lost lost packets,占两个字节,16位,表示接着PID后面的16个数据包的丢包情况。

rtp协议本身不会帮你重传。应用应该自己解析rtcp做处理

webrtc关于nack的实现

我突然想起来,我入职的时候下过webrtc的源码,还没删除(可能是太大了,删太慢了就没删),于是就把源码拿出来看了看webrtc对于这个部分的实现

这个部分的代码量也不多,很好懂,大概就是发送端的rtcp receiver接收到rtcp数据包,解析发现是个nack,告诉rtp发送端重新发送接收端请求重传的数据包

bool RTCPReceiver::IncomingPacket(const uint8_t* packet, size_t packet_size) {

if (packet_size == 0) {

LOG(LS_WARNING) << "Incoming empty RTCP packet";

return false;

}

PacketInformation packet_information;

if (!ParseCompoundPacket(packet, packet + packet_size, &packet_information))

return false;

TriggerCallbacksFromRTCPPacket(packet_information);

return true;

}

上述代码是rtcp receiver接收到rtcp数据包后的初步判断,ParseCompoundPacket函数用于解析rtcp数据包,将关键信息摘出储存到PacketInformation结构体中传递给触发回调,TriggerCallbacksFromRTCPPacket函数用于触发收到rtcp数据包回调。

下面是ParseCompoundPacket结构体的实现

struct RTCPReceiver::PacketInformation {

uint32_t packet_type_flags = 0; // RTCPPacketTypeFlags bit field.

uint32_t remote_ssrc = 0;

std::vector<uint16_t> nack_sequence_numbers;

ReportBlockList report_blocks;

int64_t rtt_ms = 0;

uint8_t sli_picture_id = 0;

uint64_t rpsi_picture_id = 0;

uint32_t receiver_estimated_max_bitrate_bps = 0;

std::unique_ptr<rtcp::TransportFeedback> transport_feedback;

};

nack_sequence_numbers已经是解析过后的接收端没有收到的数据包的序号了,解析过程也很简单,是个拆包过的成就不再展开描述了。

void RTCPReceiver::TriggerCallbacksFromRTCPPacket(

const PacketInformation& packet_information) {

...

if (!receiver_only_ && (packet_information.packet_type_flags & kRtcpNack)) {

if (!packet_information.nack_sequence_numbers.empty()) {

LOG(LS_VERBOSE) << "Incoming NACK length: "

<< packet_information.nack_sequence_numbers.size();

_rtpRtcp.OnReceivedNack(packet_information.nack_sequence_numbers);

}

...

}

TriggerCallbacksFromRTCPPacket函数会根据解析的数据包信息判断出当前rtcp数据包类型是nack,触发回调,该回调并不会直接到rtp sender而是到rtp-rtcp module由这个module调用rtp sender,这个module是rtp和rtcp的中心组件(和webrtc结构有关),也起到了解耦的作用

这个中间调用的代码量不多

void ModuleRtpRtcpImpl::OnReceivedNack(

const std::vector<uint16_t>& nack_sequence_numbers) {

for (uint16_t nack_sequence_number : nack_sequence_numbers) {

send_loss_stats_.AddLostPacket(nack_sequence_number);

}

if (!rtp_sender_.StorePackets() ||

nack_sequence_numbers.size() == 0) {

return;

}

// Use RTT from RtcpRttStats class if provided.

int64_t rtt = rtt_ms();

if (rtt == 0) {

rtcp_receiver_.RTT(rtcp_receiver_.RemoteSSRC(), NULL, &rtt, NULL, NULL);

}

rtp_sender_.OnReceivedNack(nack_sequence_numbers, rtt);

}

一开始做了一些记录,记录丢包情况,然后rtt是用来做流控的,收到nack当次并不一定会重传,会用到rtt做判断。

下面是rtp sender的代码用于重传数据包

void RTPSender::OnReceivedNack(

const std::vector<uint16_t>& nack_sequence_numbers,

int64_t avg_rtt) {

TRACE_EVENT2(TRACE_DISABLED_BY_DEFAULT("webrtc_rtp"),

"RTPSender::OnReceivedNACK", "num_seqnum",

nack_sequence_numbers.size(), "avg_rtt", avg_rtt);

for (uint16_t seq_no : nack_sequence_numbers) {

const int32_t bytes_sent = ReSendPacket(seq_no, 5 + avg_rtt);

if (bytes_sent < 0) {

// Failed to send one Sequence number. Give up the rest in this nack.

LOG(LS_WARNING) << "Failed resending RTP packet " << seq_no

<< ", Discard rest of packets";

break;

}

}

}

TRACE_EVENT是google调试使用的机制,不用管它,这个函数会循环重发丢失队列中的数据包,但是不一定发送成功,数据包缓存是有限制的,如果要重新发送的数据包已经不再缓存中了,总不能变出来吧?

int32_t RTPSender::ReSendPacket(uint16_t packet_id, int64_t min_resend_time) {

std::unique_ptr<RtpPacketToSend> packet =

packet_history_.GetPacketAndSetSendTime(packet_id, min_resend_time, true);

if (!packet) {

// Packet not found.

return 0;

}

// Check if we're overusing retransmission bitrate.

// TODO(sprang): Add histograms for nack success or failure reasons.

RTC_DCHECK(retransmission_rate_limiter_);

if (!retransmission_rate_limiter_->TryUseRate(packet->size()))

return -1;

if (paced_sender_) {

// Convert from TickTime to Clock since capture_time_ms is based on

// TickTime.

int64_t corrected_capture_tims_ms =

packet->capture_time_ms() + clock_delta_ms_;

paced_sender_->InsertPacket(RtpPacketSender::kNormalPriority,

packet->Ssrc(), packet->SequenceNumber(),

corrected_capture_tims_ms,

packet->payload_size(), true);

return packet->size();

}

bool rtx = (RtxStatus() & kRtxRetransmitted) > 0;

int32_t packet_size = static_cast<int32_t>(packet->size());

if (!PrepareAndSendPacket(std::move(packet), rtx, true,

PacketInfo::kNotAProbe))

return -1;

return packet_size;

}

- 重发数据包操作会先检查历史缓存中有没有数据包,如果没有,继续外层循环,重发下一个包。

- 如果有带宽限制,需要看当前分给重发机制的带宽是否已经被用完,用完了就停止循环重发操作。

min_resend_time时间用于检测。如果之前有请求过重传同样序号的数据包,在短时间内是不会再重传的

【webrtc】webrtc的rtp重传代码分析的更多相关文章

- Android IOS WebRTC 音视频开发总结(八十七)-- WebRTC中丢包重传NACK实现分析

本文主要介绍WebRTC中丢包重传NACK的实现,作者:weizhenwei ,文章最早发表在编风网,微信ID:befoio 支持原创,转载必须注明出处,欢迎关注我的微信公众号blacker(微信ID ...

- wifi display代码 分析

转自:http://blog.csdn.net/lilian0118/article/details/23168531 这一章中我们来看Wifi Display连接过程的建立,包含P2P的部分和RTS ...

- 【miscellaneous】海康相机RTSP连接代码分析

海康相机RTSP连接代码分析 最近在做海康相机rtsp连接获取音视频的工作,现在介绍一下分析过程和源码. [源码在我上传的共享资料中: http://download.csdn.net/detail/ ...

- Android代码分析工具lint学习

1 lint简介 1.1 概述 lint是随Android SDK自带的一个静态代码分析工具.它用来对Android工程的源文件进行检查,找出在正确性.安全.性能.可使用性.可访问性及国际化等方面可能 ...

- pmd静态代码分析

在正式进入测试之前,进行一定的静态代码分析及code review对代码质量及系统提高是有帮助的,以上为数据证明 Pmd 它是一个基于静态规则集的Java源码分析器,它可以识别出潜在的如下问题:– 可 ...

- [Asp.net 5] DependencyInjection项目代码分析-目录

微软DI文章系列如下所示: [Asp.net 5] DependencyInjection项目代码分析 [Asp.net 5] DependencyInjection项目代码分析2-Autofac [ ...

- [Asp.net 5] DependencyInjection项目代码分析4-微软的实现(5)(IEnumerable<>补充)

Asp.net 5的依赖注入注入系列可以参考链接: [Asp.net 5] DependencyInjection项目代码分析-目录 我们在之前讲微软的实现时,对于OpenIEnumerableSer ...

- 完整全面的Java资源库(包括构建、操作、代码分析、编译器、数据库、社区等等)

构建 这里搜集了用来构建应用程序的工具. Apache Maven:Maven使用声明进行构建并进行依赖管理,偏向于使用约定而不是配置进行构建.Maven优于Apache Ant.后者采用了一种过程化 ...

- STM32启动代码分析 IAR 比较好

stm32启动代码分析 (2012-06-12 09:43:31) 转载▼ 最近开始使用ST的stm32w108芯片(也是一款zigbee芯片).开始看他的启动代码看的晕晕呼呼呼的. 还好在c ...

随机推荐

- 为python脚本增加命令行参数

from argparse import ArgumentParser p = ArgumentParser() p.add_argument('-b', '--body', help='Return ...

- javascript 对象的创建与继承模式

针对JS高级程序设计这本书,主要是理解概念,大部分要点源自书内.写这个主要是当个笔记加总结 存在的问题请大家多多指正! 6.1理解对象 创建对象的两个方法(暂时) //第一种,通过创建一个Object ...

- SQL Server Compact 3.5环境部署<转>

通过使用 Microsoft Visual Studio 开发环境,可以开发使用 SQL Server Compact 3.5 的应用程序.Visual Studio 是开发和部署使用 SQL Ser ...

- 【转】Git使用教程之基础篇

Git使用教程 一:Git是什么? Git是目前世界上最先进的分布式版本控制系统. 二:SVN与Git的最主要的区别? SVN是集中式版本控制系统,版本库是集中放在中央服务器的,而干活的时候,用的都是 ...

- Beyond Compare 4解除日期限制,激活版本

修改注册表 1 在搜索栏中输入 regedit ,打开注册表 2 删除项目:计算机\HKEY_CURRENT_USER\Software\Scooter Software\Beyond Compare ...

- C++对c中函数的拓展,函数重载

函数参数的拓展 inline内联函数 最好 小的函数都写成内联函数, 写上inline 编译器不一定内联, C++中推荐使用内联函数替代宏代码片段 C++中使用inline关键字声明内联函数 内联函数 ...

- 【EL表达式】EL从四大域中取数据

一.EL技术 1.EL 表达式概述 EL(Express Lanuage)表达式可以嵌入在jsp页面内部,减少jsp脚本的编写,EL 出现的目的是要替代jsp页面中脚本的编写. 2.EL从域中取出数据 ...

- wordpress中文目录出现“有点尴尬诶!该页无法显示"

原因不详,可能是.htaccess.网上说删除后再更新固定链接会再生成,但是我没有.我又把原来的.htaccess上传后更改固定链接为“数字型”,测试后可以正常浏览. 然后又再更改为原来的“日期和名称 ...

- 【Linux】文件拷贝-Linux当前目录所有文件移动到上一级目录(转)

Linux当前目录所有文件移动到上一级目录 mv * ../

- freeradius编译安装+mysql配置

参考文档: freeradius 官网的wikihttp://wiki.freeradius.org/Home ubuntu freeradius搭建教程 http://yustanto.com/fr ...