20155320 Exp6 信息搜集与漏洞扫描

20155320 Exp6 信息搜集与漏洞扫描

【实验后回答问题】

- (1)哪些组织负责DNS,IP的管理。

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务

- (2)什么是3R信息。

3R指注册人(Registrant) 、注册商(Registrar) 、官方注册局(Registry)

- (3)评价下扫描结果的准确性。

结果总体来说还是不错的,各种方法都有各自的优势,但是还是最喜欢openvas,毕竟是现成的,各种检测也比较全面了。

【实验过程】

1、信息搜集

1.1通过DNS和IP挖掘目标网站的信息

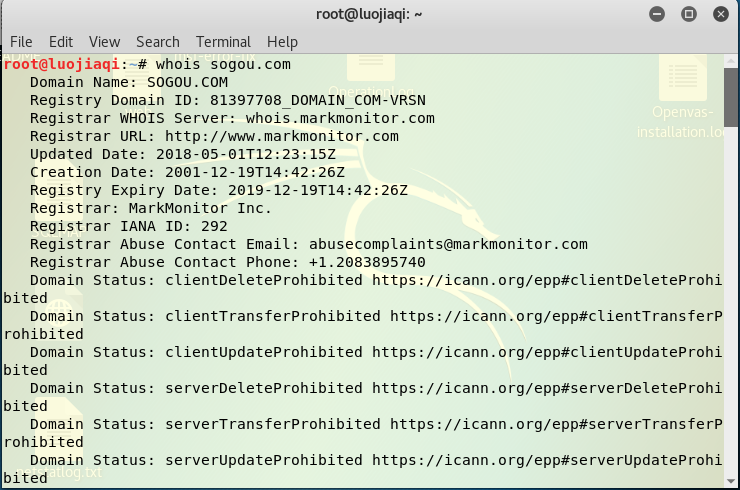

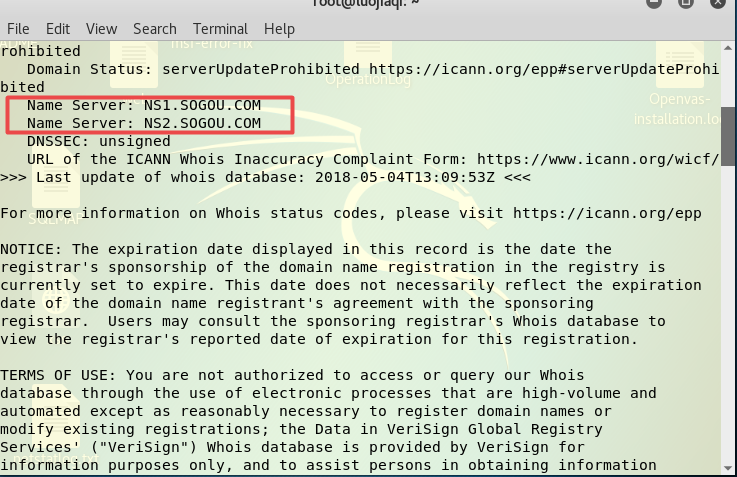

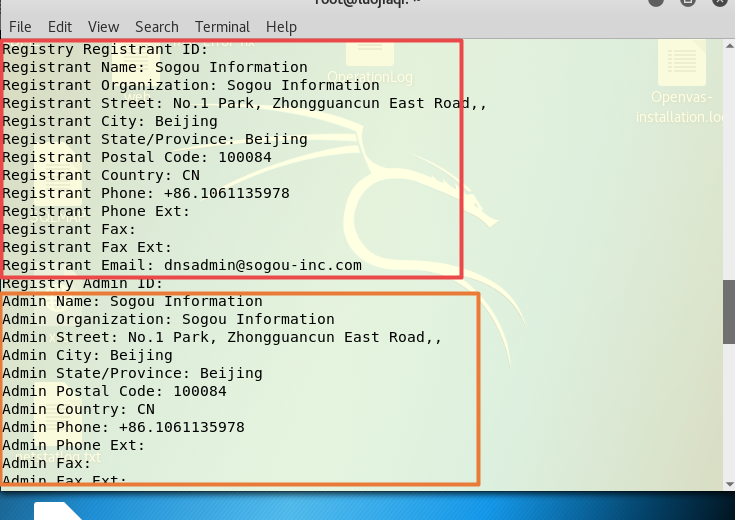

- whois用来进行域名注册信息查询。就以搜狗搜索为例,输入whois sogou.com可查询到3R注册信息,非常全面,简直啥都出来了。

whois查询时最好不要加www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

包括注册人的姓名、组织和城市等信息。

服务器的相关信息

注册信息和管理员信息

nslookup和dig查询

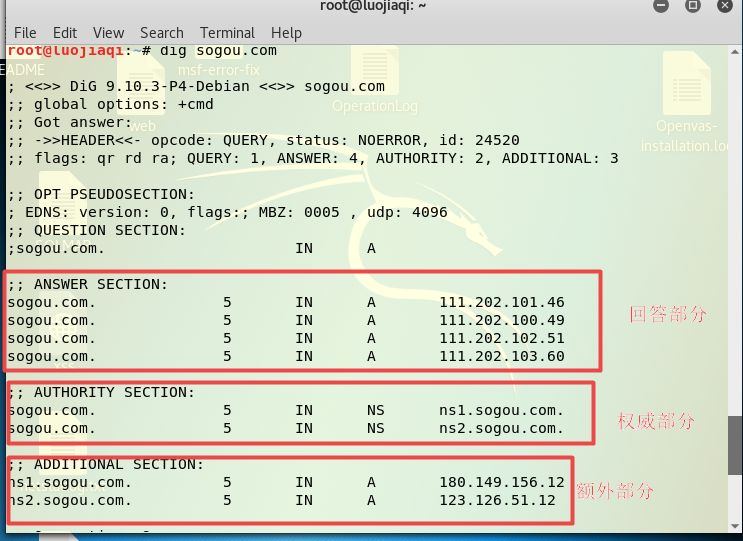

- 在kali终端输入dig 网址或nslookup 网址,可以查看到网址对应的IP地址。但是因为不是很清楚两个命令之间到底有什么区别,还是上网查了一下,在一篇博客中找到了答案。

dig和nslookup的区别在于:dig工具可以从该域名的官方DNS服务器上查询到精确的权威解答,而nslookup只会得到DNS解析服务器保存在Cache中的非权威解答。

dig命令的使用更为灵活,比如可以在dig中制定使用哪台DNS解析服务器进行查询,同时采用dig命令将会触发DNS解析服务器向。以下是dig sogou.com查到的对应IP,这个IP是准确的,可得到回答、权威、额外三个部分的解析结果。

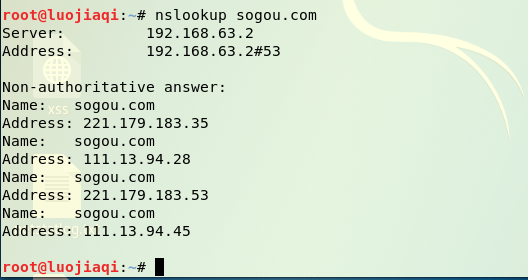

以下是nslookup sogou.com查到的对应IP,但是这个结果是不准确的。使用set type=A 属性可以对其IP地址进行解析

- 以上可以看出dig命令和nslookup得出的回答部分结果一样,但dig还在权威部分和额外部分给出了sougou.com对应的几个DNS服务器和对应IP。

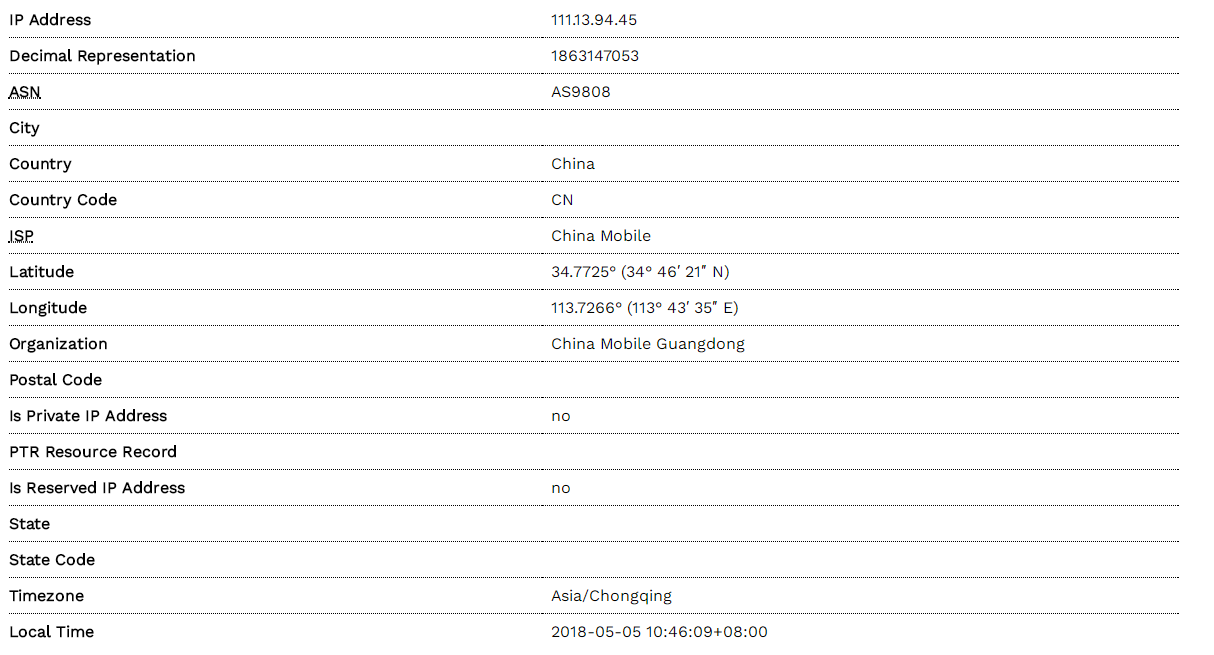

IP Location 地理位置查询

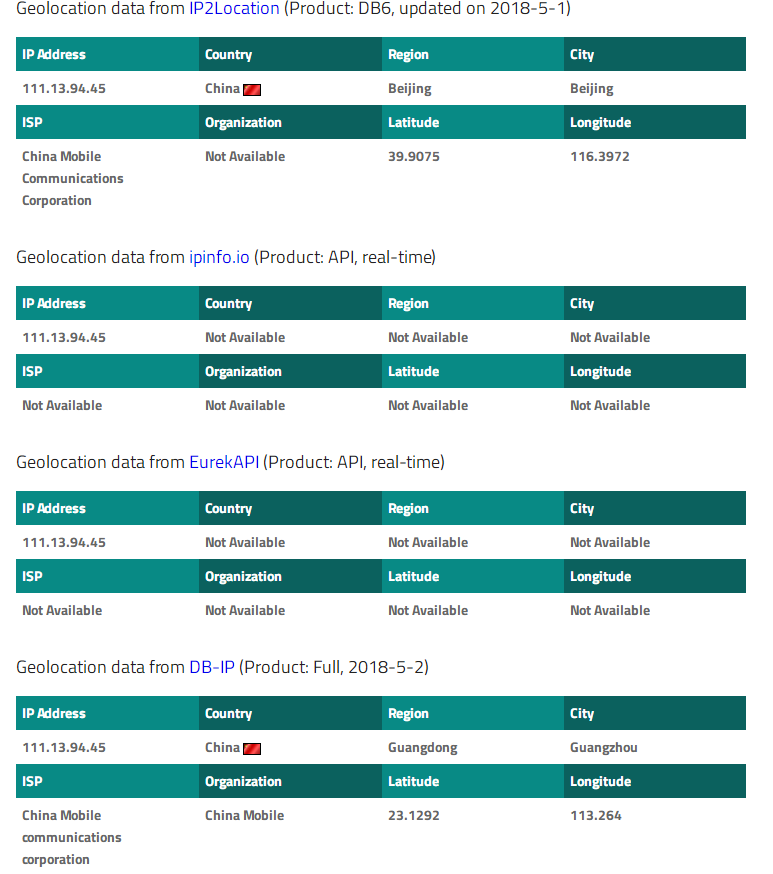

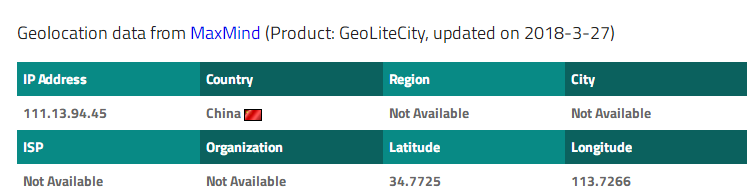

- IP2Location地理位置查询 GeolP2 IP2Location

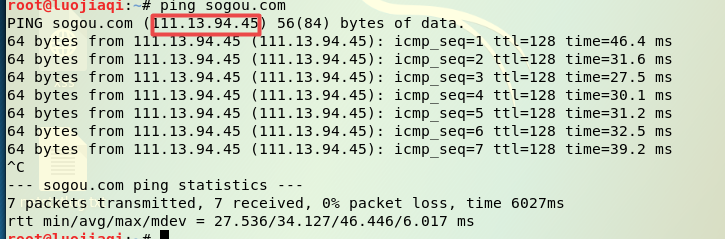

直接ping一下sogou.com,得到他的IP地址

- 通过使用ip location进行IP地理位置查询,

- 这是maxmind的查询结果

- 以下是更为详细的地理位置信息

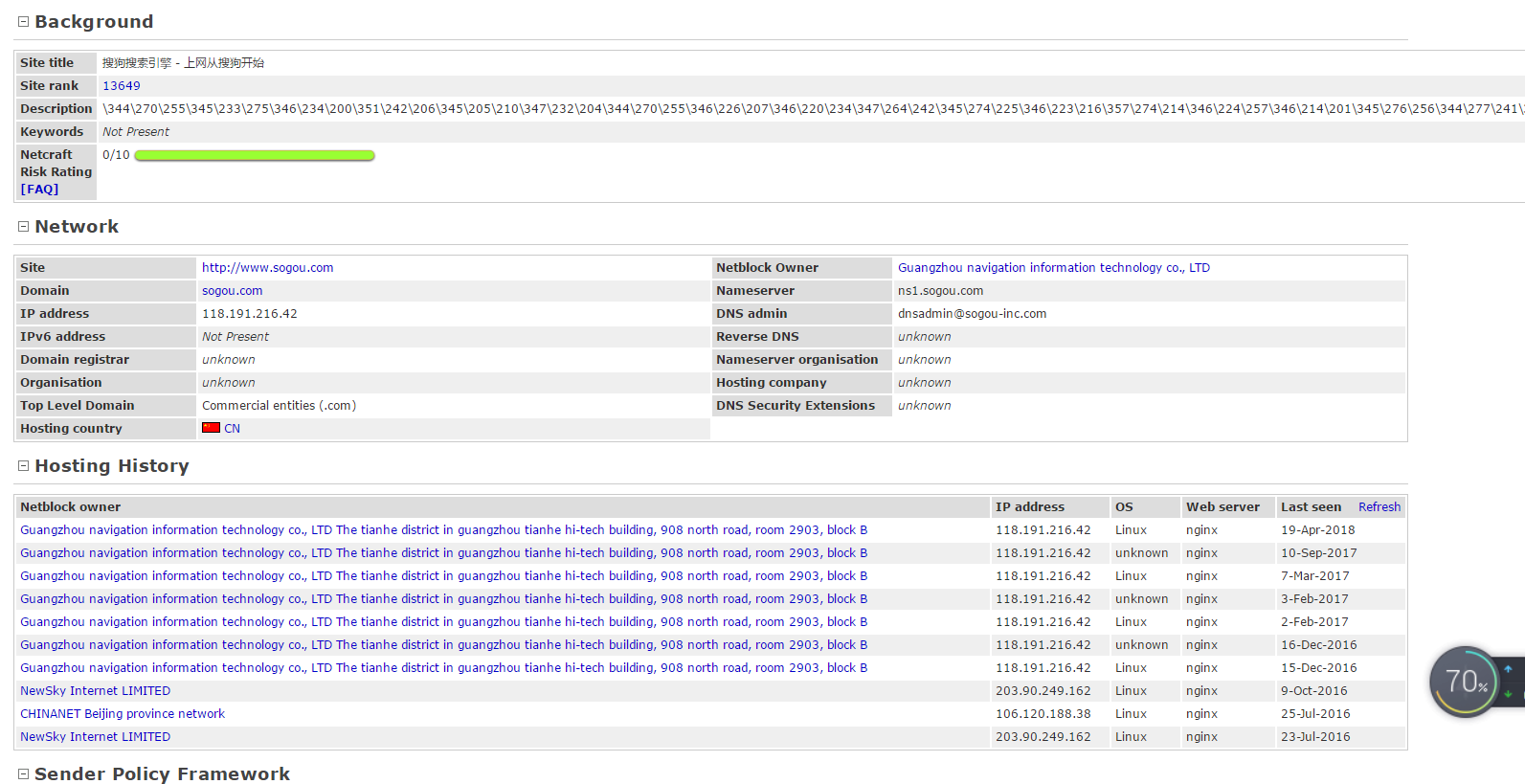

netcraft提供的信息查询服务

- 通过nercraft能获取到更多的更详细的信息,可看到dnsadmin@sogou-inc.com(DNS管理员),反向DNS,托管历史,拥有者,linux操作系统等等。

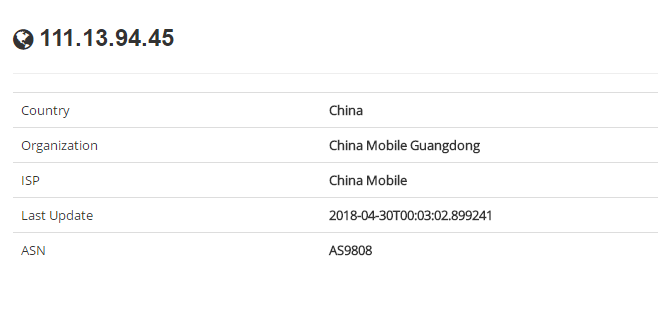

IP2反域名查询

- 通过在shodan搜索引擎可以得到一些注册信息以及ssl以及证书信息。

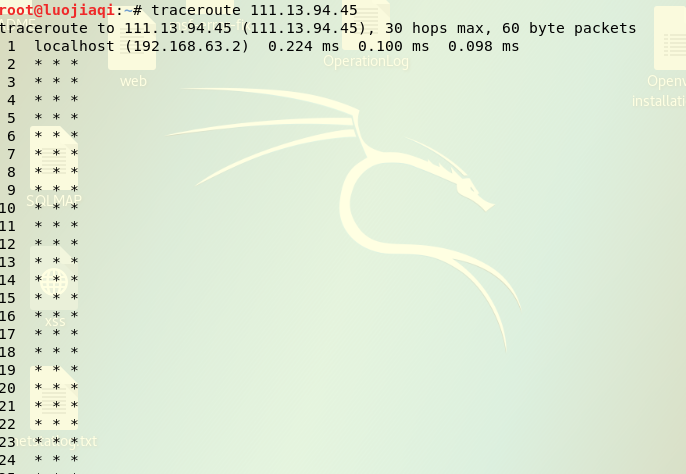

tracert路由探测

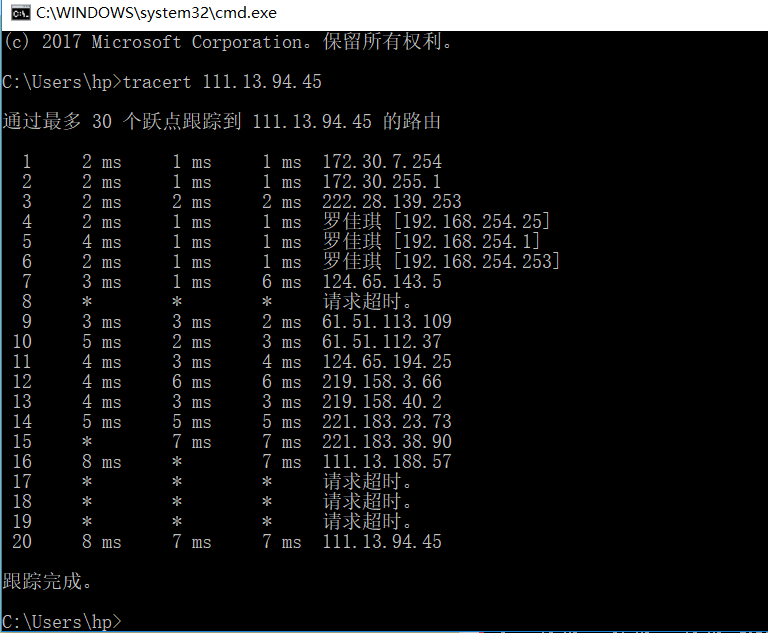

- 在kali下使用 traceroute 111.13.94.45 命令探测到搜狗经过的路由,我们可以通过ip查询到这些路由或者机器的地理位置,分析出数据包所走的路线。但是遗憾的是查出来的结果都是*,很奇怪

- 经过查询发现,是因为虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来,所以在Windows下重新进行探测,可以通过网上的ip查询工具查询到这些路由所在地,分析出数据包所走的路线

- 所以我在主机windows下使用命令tracert 111.13.94.45进行查询

1.2通过搜索引擎进行信息搜集

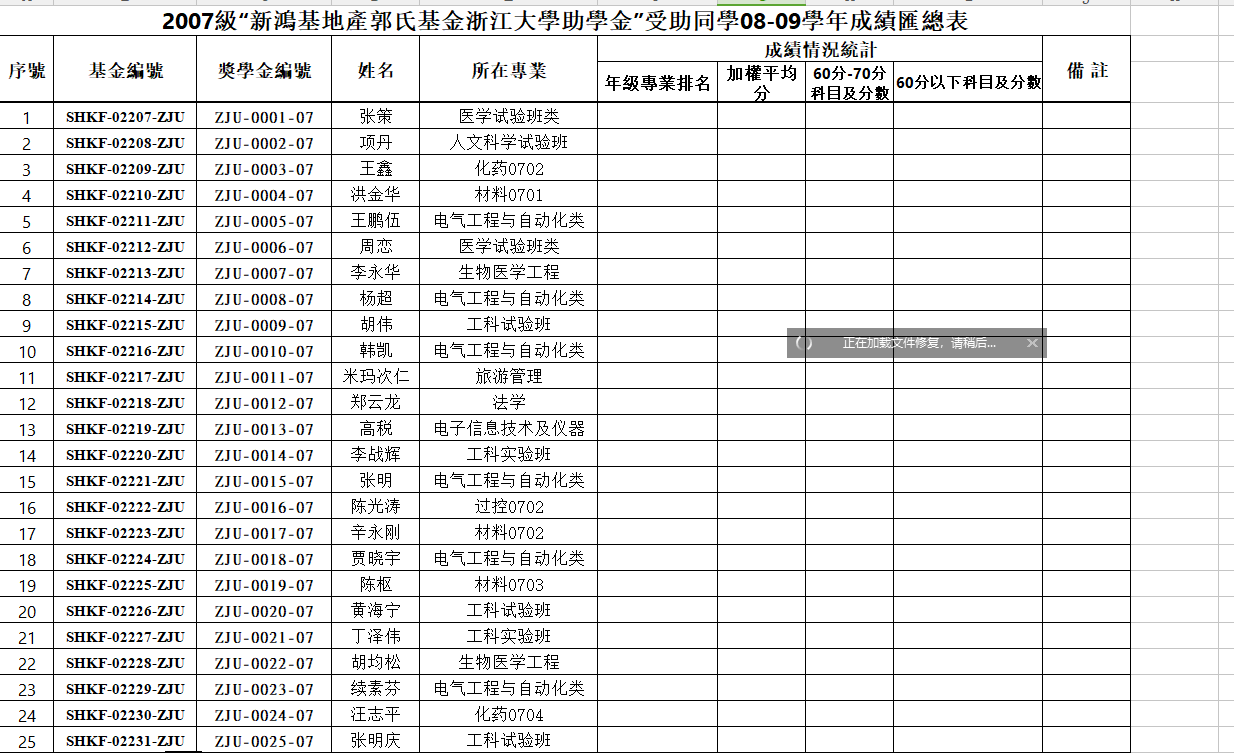

- 利用搜索命令格式filetype:xxx NAME site:xxx.xxx进行查询

site:搜索范围限定在特定站点中如果知道某个站点中有自己需要找的东西,就可以把搜索范围限定在这个站点中,提高查询效率。

Filetype:搜索范围限定在指定文档格式中查询词用Filetype语法可以限定查询词出现在指定的文档中,支持文档格式有pdf,doc,xls,ppt,rtf,all(所有上面的文档格式)。对于找文档资料相当有帮助。

搜索特定类型的文件

- 没有想到通过精确查找找到了许多大学的助学金汇总表,信息还很详细

2.主机探测和端口扫描

活跃主机扫描

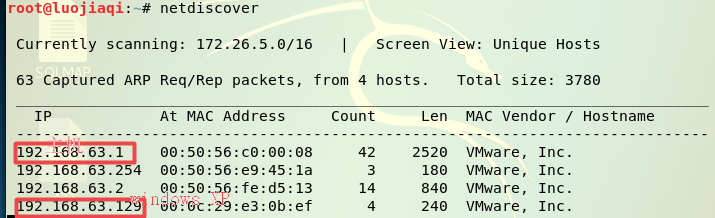

netdiscover发现

- 在linux下可以通过执行 netdiscover 命令直接对私有网段192.168..这个网段进行主机探测

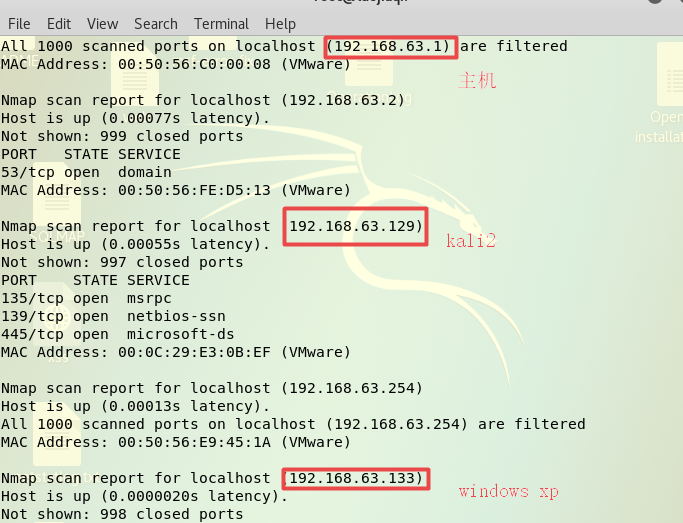

Nmap探测

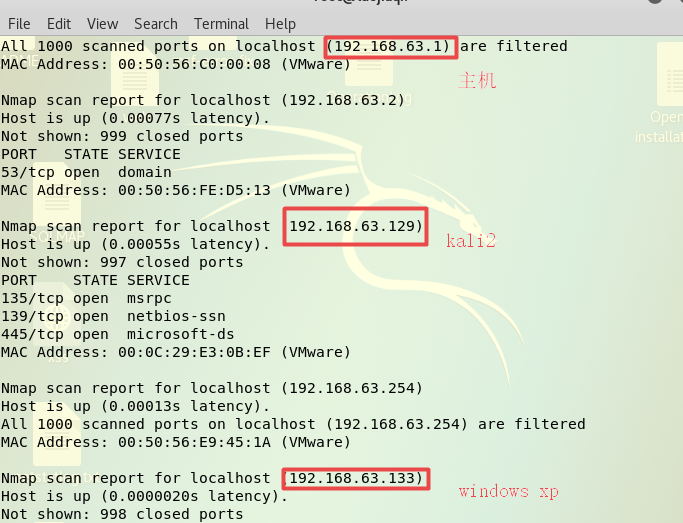

- 首先,在Kali终端下输入nmap –sn 192.168.63.*扫描存活主机,得到了如下结果:

可以看到我开着的的本机IP,kali2和win xp的IP都被扫描了出来

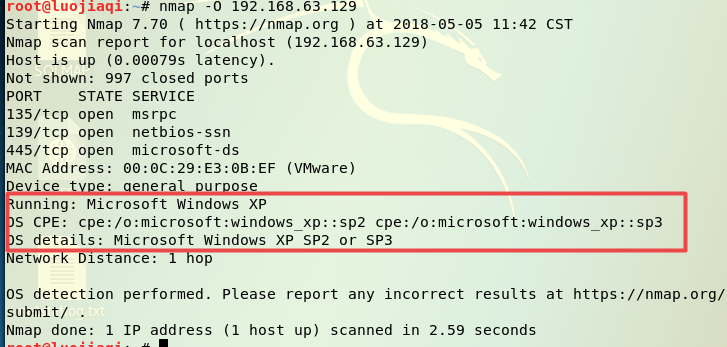

- nmap -O 目标IP,可以实现操作系统识别,以下就是我通过扫描得出的win-XP虚拟机的IP地址为xp系统

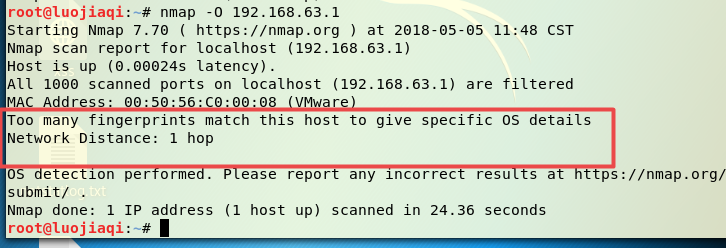

扫描主机的时候发现有很多种匹配的可能

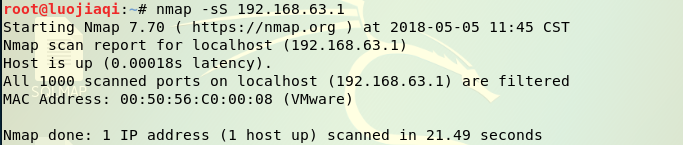

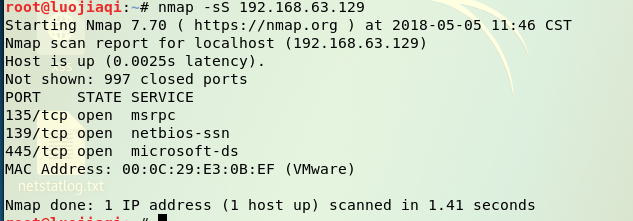

- nmap -sS IP地址可以扫描目标主机开放的tcp端口,可以发现不同的tcp端口的状态和提供的服务

我尝试扫描了一下我主机和win-xp开放的端口

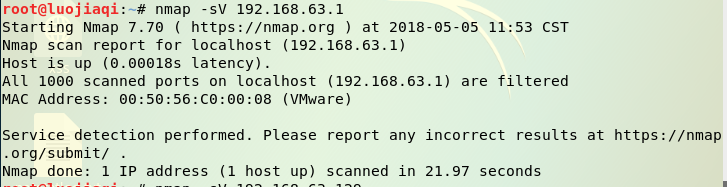

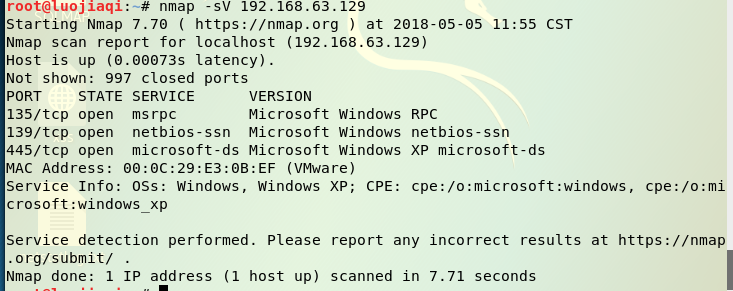

- 在Kali终端下输入nmap -sV IP地址检测目标主机的服务版本。

这是检测主机的结果

这是检测winxp虚拟机的结果

可以看出来win 10的主机和win xp虚拟机的服务版本有很大区别,可以由此推测使用的系统以及系统版本

3.服务扫描和查点

3.1网络服务扫描

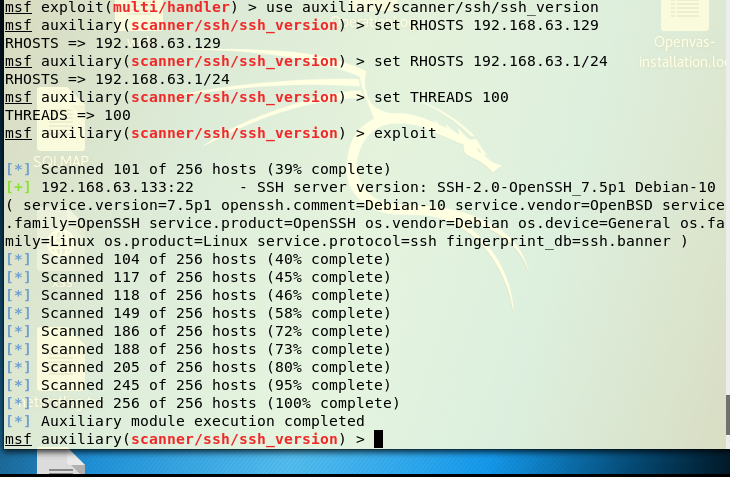

ssh服务扫描

- 进入msf,输入

use auxiliary/scanner/ssh/ssh_version,使用ssh_version模块,按要求配置参数后使用。

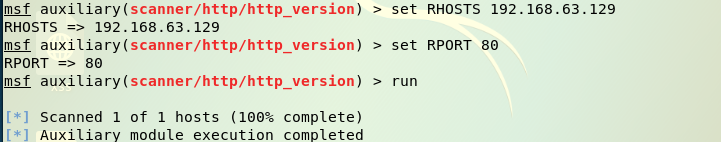

http80服务查点

- 同样进入msf后,输入use auxiliary/scanner/http/http_version使用对应模块,按要求配置好相关参数后,run。

发现局域网下有一台主机有http 80

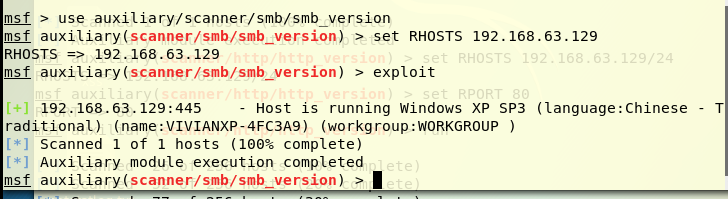

smb服务的查点

输入use auxiliary/scanner/smb/smb_version使用该模块,修改相关配置后,可发现目标主机的smb版本信息:

4.OpenVAS网络漏洞扫描

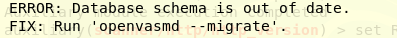

- 在Kali中输入openvas-check-setup来查看openvas的安装状态,发现出现了一个ERROR

-根据提示输入命令解决错误

openvas-check-setup

openvasmd --migrate

openvas-manage-certs -a

openvas-manage-certs -a -f

openvasmd

openvas-check-setup

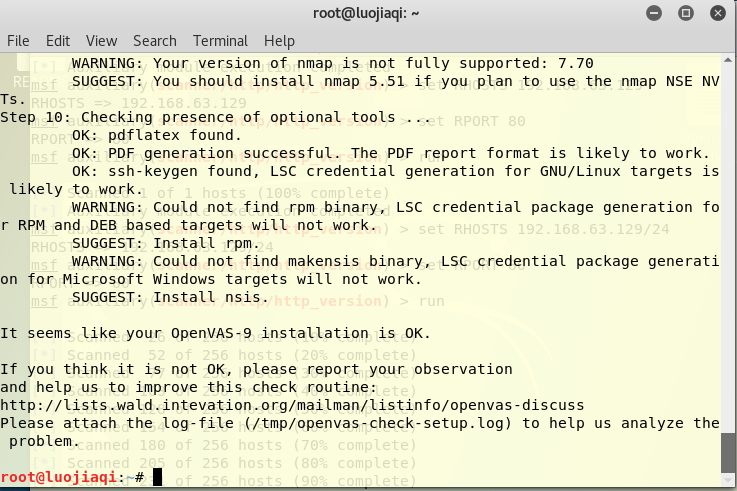

-再次输入openvas-check-setup命令,可以看到openvas显示安装成功

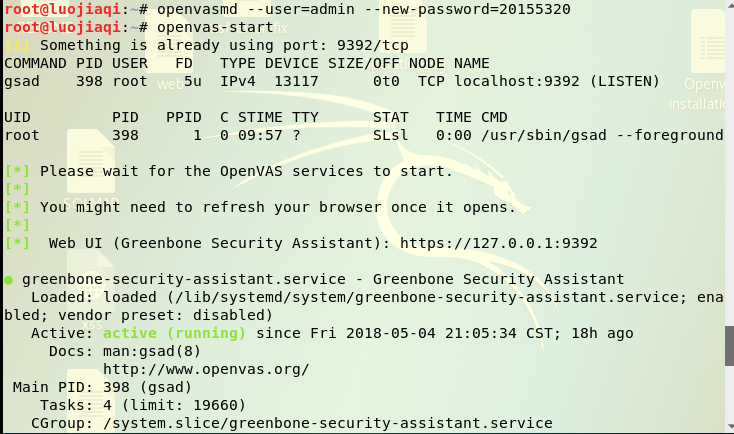

输入openvasmd --user=admin --new-password=20155320命令添加用户账号和密码。

输入openvas-start开启openvas。会自动跳转到网页https://127.0.0.1:9392,但是第一次开这个网页需要点击Advance将其加入可信站点。

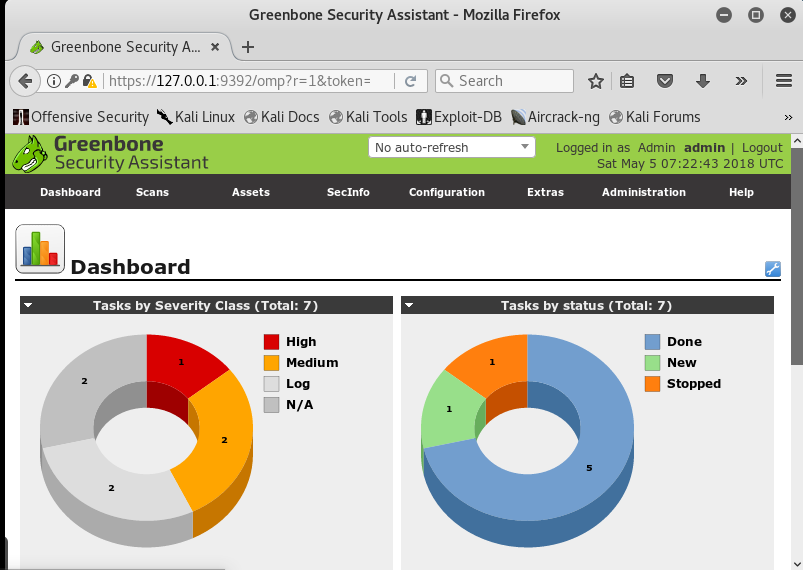

- 输入刚刚设定的密码,点击login跳转到有很多扫描任务的界面。

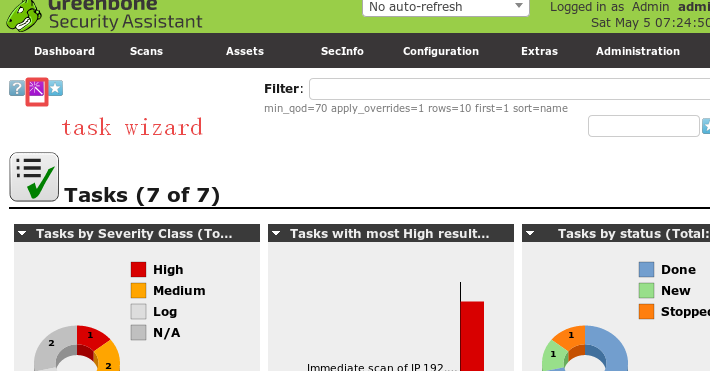

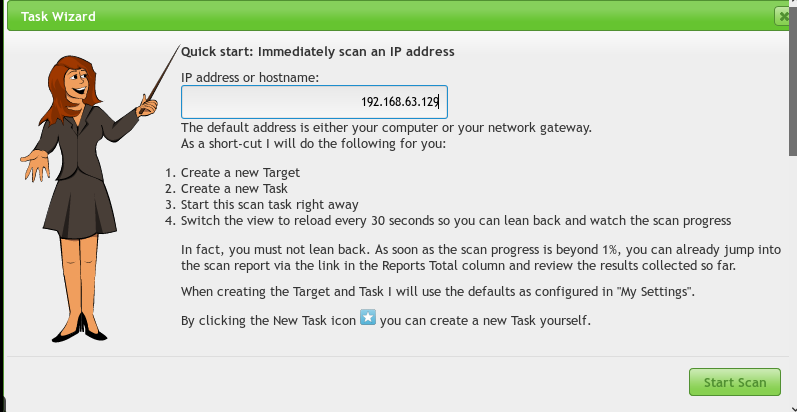

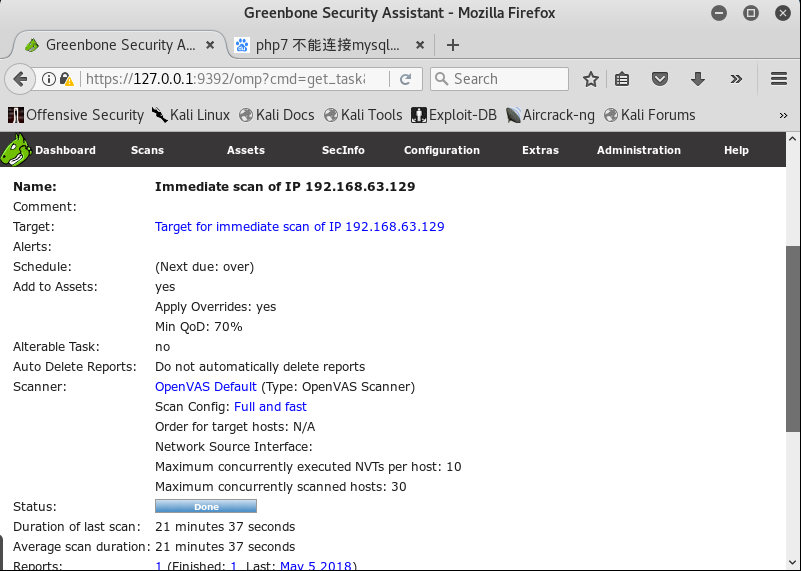

- 在菜单栏选择Tasks-->Task Wizard,新建一个任务向导,在栏里输入待扫描的xp靶机IP地址,并单击Start Scans确认,开始扫描。

- 扫描完毕后,发现我的xp真是非常危险了,危险程度达到10级

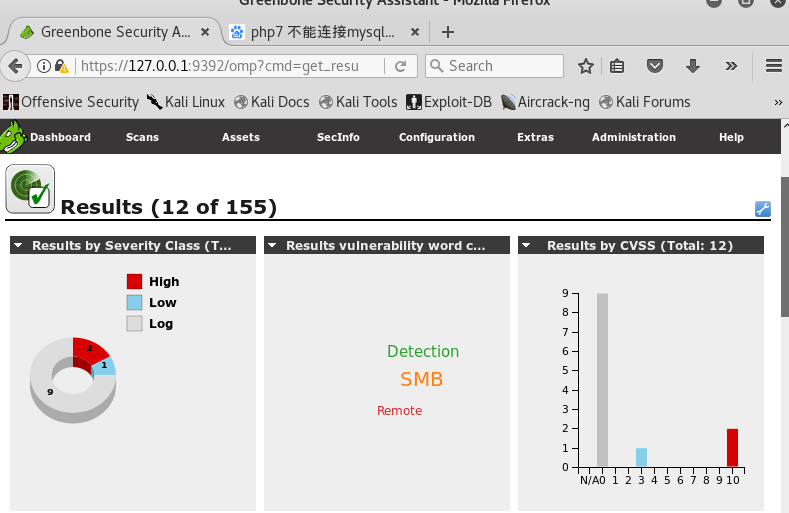

- 点进扫描结果里看看

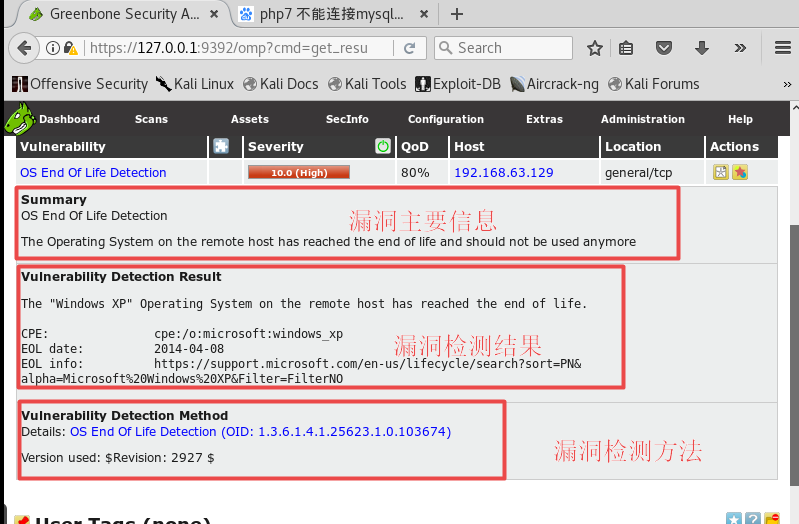

- 可以查看到扫描出来目标主机的一个高级漏洞。并且可以看到所有漏洞的相关端口(这个高级漏洞的端口是general/tcp)

- 查看这个高危漏洞的信息可以看到漏洞的各种信息

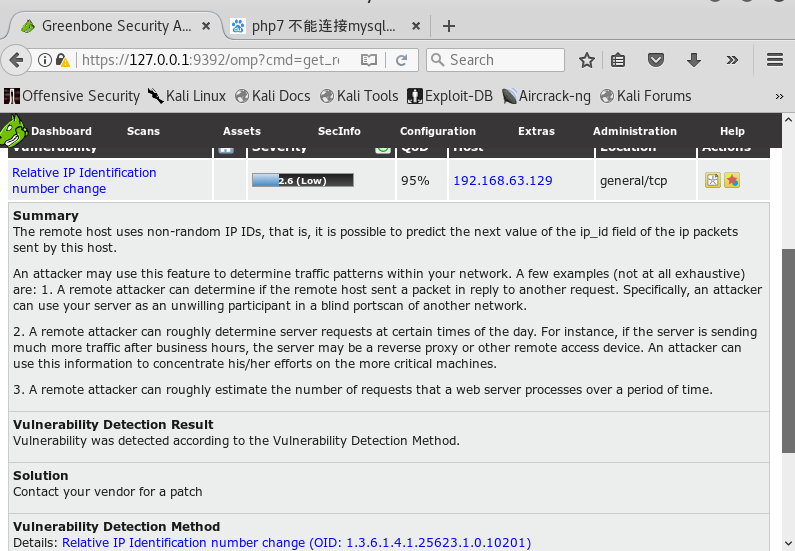

- 同时还测到了一个LOW等级的漏洞,相较而言相信信息里多了一个solution的选项,看来还是有方法救他的

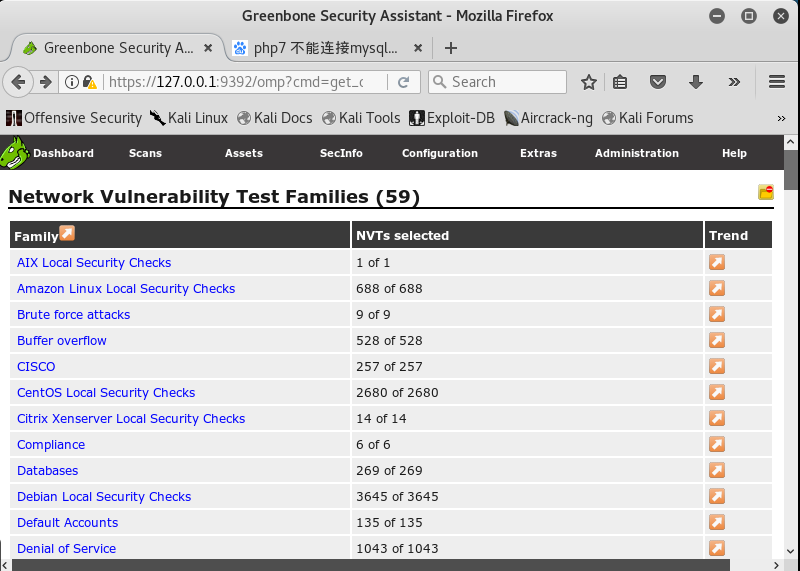

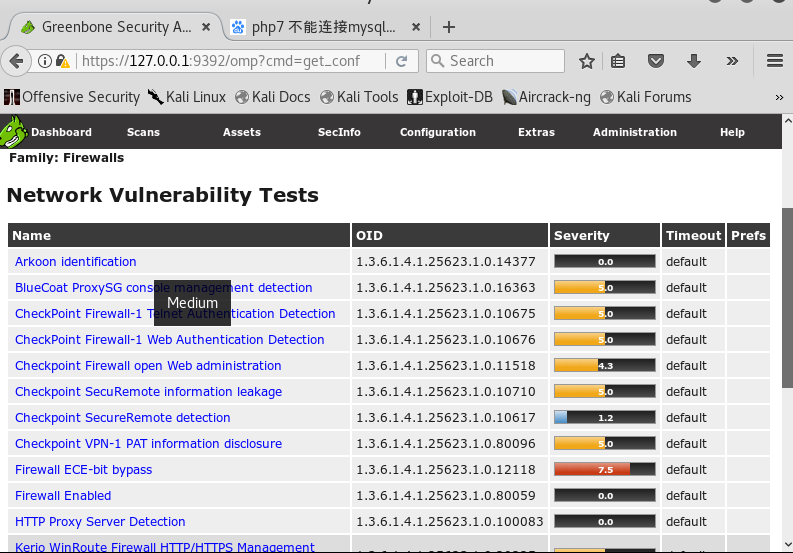

- 也可以进入Full and Fast查看详细信息,可以看到有防火墙,FTP等可供选择查看

- 随便点进去一个就可以看到其检测的结果

- 输入openvas-stop关闭openvas

【实验总结】

这次实验的技术性不是很强,重在检测和分析方面,但是感觉分析检测也不是一件容易的事,虽然方法多种多样,但是要对症下药也是不容易了,这次接触了各种检测方法,实验做下来心都累了,但是还是感觉收获很多呀。

20155320 Exp6 信息搜集与漏洞扫描的更多相关文章

- 2018-2019-2 20165232 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165232 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容. 各种搜索技巧的应 D ...

- 2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描 实验目标 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术: 主机发现.端口扫描.O ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165325 <网络对抗技术> Exp6 信息搜集与漏洞扫描 实验内容(概要) 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术 ...

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描 - 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

- 2018-2019-2 20165235 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165235 <网络对抗技术> Exp6 信息搜集与漏洞扫描 1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应 ...

- 网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描

网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服 ...

- 2018-2019-2 网络对抗技术 20162329 Exp6 信息搜集与漏洞扫描

目录 Exp6 信息搜集与漏洞扫描 一.实践原理 1. 间接收集 2. 直接收集 3. 社会工程学 二.间接收集 1. Zoomeye 2. FOFA 3. GHDB 4. whois 5. dig ...

- Exp6 信息搜集与漏洞扫描 20165110

Exp6 信息搜集与漏洞扫描 20165110 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描 ...

随机推荐

- 通过代码动态创建Windows服务

开发完Windows服务后,一般通过如下命令进行注册Windows服务 @echo off %SystemRoot%\Microsoft.NET\Framework64\v4.0.30319\inst ...

- JSTL核心标签库——错误处理标签

<c:catch>标签 Demo: 错误发生时,不转发至其他网页来显示错误信息,而在当前网页捕捉异常,并显示相关信息. <%@page contentType="text/ ...

- Kafka 处理器客户端介绍

[编者按]本文作者为 Bill Bejeck,主要介绍如何有效利用新的 Apache Kafka 客户端来满足数据处理需求.文章系国内 ITOM 管理平台 OneAPM 编译呈现,以下为正文. 如果你 ...

- LeetCode题解之Longest Palindromic Substring

1.题目描述 2.问题分析 计算每个字符所组成的字符串的回文子串. 3.代码 string longestPalindrome(string s) { ; ; bool is_odd = false ...

- MySQL 8.0新特性之原子DDL

文章来源:爱可生云数据库 简介 MySQL8.0 开始支持原⼦ DDL(atomic DDL),数据字典的更新,存储引擎操作,写⼆进制日志结合成了一个事务.在没有原⼦DDL之前,DROP TABLE ...

- UI(四)之拓扑图创建

关键函数: 1.LoadMap void CTopology::LoadMap() { //m_map.RemoveAllLayers(); AddLayersBasemap(); //AddLaye ...

- 【Alpha go】Day 3!

[Alpha go]Day 3! Part 0 · 简要目录 Part 1 · 项目燃尽图 Part 2 · 项目进展 Part 3 · 站立式会议照片 Part 4 · Scrum 摘要 Part ...

- leetcode 6. ZigZag Conversion [java]

自己写的: if(numRows == 1) return s; int ll = s.length() / 2 + 1; Character tc[] = new Character[numRows ...

- linux禁止非法用户试探登录

当我们的linux主机一旦暴露在互联网上,就会遭受到来自网络上的一些非法用户的骚扰.如弱口令扫描,试探性登录:这些行为对linux主机构成一定的威胁.那怎样防范此类的攻击了,这里写了一个脚本,功能就是 ...

- 【js】实现继承的6种方法

1.原型链 基本思想:利用原型链让一个引用类型继承另一个引用类型的属性和方法. 让原型对象(B.prototype)等于另一个类型的实例(new A()), 即B.prototype = new A( ...