ctf变量覆盖漏洞:

1.变量覆盖:

①:针对extract函数的变量覆盖漏洞:

<?php

@error_reporting(E_ALL^E_NOTICE);

require('config.php'); if($_GET['show_source'] === '1') {

highlight_file(__FILE__);

exit;

} $user = null; // connect to database if(!empty($_POST['data'])) {

try {

$data = json_decode($_POST['data'], true);

} catch (Exception $e) {

$data = [];

}

extract($data);

if($users[$username] && strcmp($users[$username], $password) == 0) {

$user = $username;

}

}

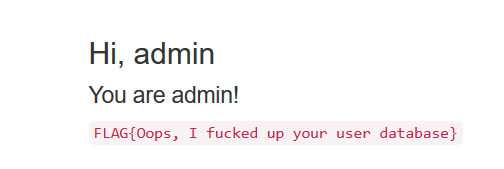

<?php if($user == 'admin') printf("<code>%s</code>", htmlentities($flag)); ?>

当$user=“admin”时,输出flag

向上看,$user =$username

则需要使$username="admin"

if成立的条件是$users[$username]不为空并且需要满足$users[$username]=$password

我们在不知道$password的情况下需要使$users[$username]=$password成立。

再向上看extract()函数,此函数为变量注册函数,将数组中的数据以键名为变量名,键值为变量值的形式注册变量。

那在这就存在变量覆盖问题,我们可以传入任意构造$password的值覆盖原有的$password的值。

即构造data={"username":"admin","password":"123","users":{"admin":"123"}}即可得到flag

②:基于parse_str()函数的变量覆盖漏洞

<meta charset="utf-8">

error_reporting(0);

if (empty($_GET['b'])) {

show_source(__FILE__);

die();

}else{

include('flag.php');

$a = "www.XMAN.com";

$b = $_GET['b'];

@parse_str($b);

if ($a[0] != 'QNKCDZO' && md5($a[0]) == md5('QNKCDZO')) {

echo $flag;

}else{

exit('你的答案不对0.0');

}

}

输出flag的条件为$a[0] != 'QNKCDZO' && md5($a[0]) == md5('QNKCDZO')

parse_str — 将字符串解析成多个变量,如果参数str是URL传递入的查询字符串(query string),则将它解析为变量并设置到当前作用域。

由于此函数的作用可以将$a[0]的值覆盖,则在需要找一对md5碰撞即可。

即传b=a[0]=s155964671a即可得到flag。

③:基于register_globals的变量覆盖漏洞:

<?php

echo "Register_globals: ".(int)ini_get("register_globals")."<br/>"; if ($auth){

echo "private!";

}

?>

当register_globals=OFF时,这段代码不会出问题。

但是当register_globals=ON时,提交请求URL:http://www.a.com/test.php?auth=1,变量$auth将自动得到赋值。得到的结果为

Register_globals:1

小记:如果上面的代码中,已经对变量$auth赋了初始值,比如$auth=0,那么即使在URL中有/test.PHP?auth=1,也不会将变量覆盖,也就是说不会打印出private!

通过$GLOBALS获取的变量,也可能导致变量覆盖。

<?php

echo "Register_globals:".(int)ini_get("register_globals")."<br/>";

if (ini_get('register_globals')) foreach($_REQUEST as $k=>$v) unset(${$k});

print $a;

print $_GET[b];

?>

变量$a未初始化,在register_globals=ON时,再尝试控制“$a”的值(http://www.a.com/test1.php?a=1&b=2),会因为这段代码而出错(因为$a没有值)。

而当尝试注入“GLOBALS[a]”以覆盖全局变量时(http://www.a.com/test1.php?GLOBALS[a]=1&b=2),则可以成功控制变量“$a”的值。这是因为unset()默认只会销毁局部变量,要销毁全局变量必须使用$GLOBALS。

而在register_globals=OFF时,则无法覆盖到全局变量。

小记:register_globals的意思是注册为全局变量,所以当On的时候,传递过来的值会被直接注册为全局变量而直接使用,当为OFF的时候,就需要到特定的数组中去得到它。unset用于释放给定的变量

④:遍历初始化变量

<?

$chs = '';

if($_POST && $charset != 'utf-8'){

$chs = new Chinese('UTF-8', $charset);

foreach($_POST as $key => $value){

$$key = $chs->Convert($value);

}

unset($chs);

}

?>

由于php中可以使用$$声明变量,因此当在遍历数组时可能会覆盖原来的值。

若提交参数chs,则可覆盖变量"$chs"的值。

小记:在代码审计时需要注意类似“$$k”的变量赋值方式有可能覆盖已有的变量,从而导致一些不可控制的结果

⑤:import_request_variables变量覆盖

<?php

$auth = '0';

import_request_variables('G'); if($auth == 1){

echo "private!";

}else{

echo "public!";

}

?>

当用户输入http://www.a.com/test1.php?auth=1时,网页上会输出private!

import_request_variables('G')指定导入GET请求中的变量,从而导致变量覆盖。

小记:import_request_variables — 将 GET/POST/Cookie 变量导入到全局作用域中。如果你禁止了 register_globals,但又想用到一些全局变量,那么此函数就很有用。

ctf变量覆盖漏洞:的更多相关文章

- 7. 由一道ctf学习变量覆盖漏洞

0×00 背景 近期在研究学习变量覆盖漏洞的问题,于是就把之前学习的和近期看到的CTF题目中有关变量覆盖的题目结合下进一步研究. 通常将可以用自定义的参数值替换原有变量值的情况称为变量覆盖漏洞.经常导 ...

- CTF——代码审计之变量覆盖漏洞writeup【2】

题目: 基础: 所需基础知识见变量覆盖漏洞[1] 分析: 现在的$a=’hi’,而下面的函数需满足$a=’jaivy’才可以输出flag,那么需要做的事就是想办法覆盖掉$a原来的值. 那么出现的提示 ...

- Web安全之变量覆盖漏洞

通常将可以用自定义的参数值替换原有变量值的情况称为变量覆盖漏洞.经常导致变量覆盖漏洞场景有:$$使用不当,extract()函数使用不当,parse_str()函数使用不当,import_reques ...

- PHP代码审计笔记--变量覆盖漏洞

变量覆盖指的是用我们自定义的参数值替换程序原有的变量值,一般变量覆盖漏洞需要结合程序的其它功能来实现完整的攻击. 经常导致变量覆盖漏洞场景有:$$,extract()函数,parse_str()函数, ...

- 变量覆盖漏洞学习及在webshell中的运用

一.发生条件: 函数使用不当($$.extract().parse_str().import_request_variables()等) 开启全局变量 二.基础了解: 1.$$定义 $$代表可变变量, ...

- php之变量覆盖漏洞讲解

1.变量没有初始化的问题(1): wooyun连接1:[link href="WooYun: PHPCMS V9 member表内容随意修改漏洞"]tenzy[/link] $up ...

- 代码审计-MetInfo CMS变量覆盖漏洞

0x01 代码分析 安装好后是这样的 漏洞文件地址\include\common.inc.php 首先是在这个文件发现存在变量覆盖的漏洞 foreach(array('_COOKIE', '_POST ...

- 2020/2/1 PHP代码审计之变量覆盖漏洞

0x00 变量覆盖简介 变量覆盖是指变量未被初始化,我们自定义的参数值可以替换程序原有的变量值. 0x01 漏洞危害 通常结合程序的其他漏洞实现完整的攻击,比如文件上传页面,覆盖掉原来白名单的列表,导 ...

- PHP变量覆盖漏洞小结

前言 变量覆盖漏洞是需要我们需要值得注意的一个漏洞,下面就对变量覆盖漏洞进行一个小总结. 变量覆盖概述 变量覆盖指的是可以用我们自定义的参数值替换程序原有的变量值,通常需要结合程序的其他功能来实现完整 ...

随机推荐

- 细说css中的position属性

有过css开发经验的同学,对于position这个属性一定不会陌生,然而这个熟悉的属性确是面试题中的常客,也就说明了该属性在css的世界是有一定的江湖地位的,那么我们就来详细的说说position这个 ...

- Redis之Hash

一.Redis之Hash简介 1. Hash是一个string类型的field和value的映射表,适合用于存储对象. 2. 每个hash可以存储232-1个键值对(40多亿). 二.Redis之Ha ...

- 原来你是这样的Websocket--抓包分析

之前自己一个人负责完成了公司的消息推送服务,和移动端配合完成了扫码登录.订单消息推送.活动消息广播等功能.为了加深自己对Websocket协议的理解,自己通过进行抓包的方式学习了一番.现在分享出来,希 ...

- Spring(十二)Spring之事务

java中事务是什么? 事务是访问数据库的一个操作序列,DB应用系统通过事务集来完成对数据的存取. 事务必须遵循4个原则,即常说的 ACID A,Automicity,原子性,即事务要么被全部执行,要 ...

- 使用Angular CLI生成 Angular 5项目

如果您正在使用angular, 但是没有好好利用angular cli的话, 那么可以看看本文. Angular CLI 官网: https://github.com/angular/angular- ...

- Cannot find class: BaseResultMap

版权声明:本文为博主原创文章,转载请注明出处. model对应的mapping中将resultType改成resultMap即可. 什么是相应的model的xml配置文件呢? 可以理解为: 一直都可以 ...

- 基于双向BiLstm神经网络的中文分词详解及源码

基于双向BiLstm神经网络的中文分词详解及源码 基于双向BiLstm神经网络的中文分词详解及源码 1 标注序列 2 训练网络 3 Viterbi算法求解最优路径 4 keras代码讲解 最后 源代码 ...

- 第二周Python讲课内容--日记

1.初识模块:sys.os 标准模块库存放在lib文件夹里 三方库模块一般存放在packages文件夹里 模块调用方法:import sys/os sys模块: sys.path 打印环境变量 sys ...

- DDOS和cc攻击的防御

DDOS和cc攻击的防御 author:headsen chen 2017-10-21 10:47:39 个人原创,转载请注明作者,否则依法追究法律责任: DDOS攻击形式:黑客挟持多个电脑( ...

- 20165230 2017-2018-2 《Java程序设计》第3周学习总结

20165230 2017-2018-2 <Java程序设计>第3周学习总结 教材学习内容总结 本周主要学习了类与对象. 包括创建对象与构造方法. 了解了程序是由若干个类所构成:类分为类名 ...