PHP代码审计分段讲解(12)

28题

<!DOCTYPE html>

<html>

<head>

<title>Web 350</title>

<style type="text/css">

body {

background:gray;

text-align:center;

}

</style>

</head> <body>

<?php

$auth = false;

$role = "guest";

$salt =

if (isset($_COOKIE["role"])) {

$role = unserialize($_COOKIE["role"]);

$hsh = $_COOKIE["hsh"];

if ($role==="admin" && $hsh === md5($salt.strrev($_COOKIE["role"])))

// strrev返回 string 反转后的字符串。

{

$auth = true;

} else {

$auth = false;

}

} else {

$s = serialize($role);

setcookie('role',$s);

$hsh = md5($salt.strrev($s));

setcookie('hsh',$hsh);

}

if ($auth) {

echo "<h3>Welcome Admin. Your flag is

} else {

echo "<h3>Only Admin can see the flag!!</h3>";

}

?> </body>

这个题目出处应该是Jarvis OJ中的flag在管理员手里,题目地址在:http://web.jarvisoj.com:32778/

简单分析一下代码:

$auth = false;

$role = "guest";

$salt =

首先给三个变量赋值,$auth和$role的值是我们可见的,$salt应该是后端赋值而我们不可见。

接着在COOKIE中传输role,并且将其反序列化的值赋给role

if (isset($_COOKIE["role"])) {

$role = unserialize($_COOKIE["role"]);

接着是给hsh赋值

$hsh = $_COOKIE["hsh"];

然后是一个判断,进而给auth赋值

if ($role==="admin" && $hsh === md5($salt.strrev($_COOKIE["role"])))

// strrev返回 string 反转后的字符串。

{

$auth = true;

} else {

$auth = false;

}

我们看到最后想要获取flag需要 $auth为真

if ($auth) {

echo "<h3>Welcome Admin. Your flag is xxx"

} else {

echo "<h3>Only Admin can see the flag!!</h3>";

}

即我们需要满足这个条件

$role==="admin" && $hsh === md5($salt.strrev($_COOKIE["role"]))

如果COOKIE中没有role的话,就进入else,使用代码最开始赋值的auth和role进行以下操作

else {

$s = serialize($role);

setcookie('role',$s);

$hsh = md5($salt.strrev($s));

setcookie('hsh',$hsh);

}

但else里面的操作正常来说是不能拿到flag的

所以我们需要突破的是:

$role==="admin" && $hsh === md5($salt.strrev($_COOKIE["role"]))

先看后面的一个比较:

$hsh === md5($salt.strrev($_COOKIE["role"]))

左边的$hsh是我们COOKIE中传递过去的$hsh 哈希值

右边是使用盐值和反转后的传过去的role值连接后,并进行md5加密的结果,需要与$hsh相等

这里看上去是无懈可击的,虽然我们可以传递hsh和role的值,但是因为我们不知道盐值,所以得到的md5很难凭猜或者爆破来令其与hsh相等。

但是如MD5,SHA1, SHA2等,都是基于Merkle–Damgård结构,而这类算法的问题在于:如果你知道加密前的原文,和加密后的密文,只需要再知道盐值的长度,就能在原文后面添加信息并计算出相应的密文。

在pcat的博文中介绍过应用场景为:

如果一个应用程序是这样操作的:

准备了一个密文和一些数据构造成一个字符串里,并且使用了MD5之类的哈希函数生成了一个哈希值(也就是所谓的signature/签名)

让攻击者可以提交数据以及哈希值,虽然攻击者不知道密文

服务器把提交的数据跟密文构造成字符串,并经过哈希后判断是否等同于提交上来的哈希值

这个时候,该应用程序就易受长度扩展攻击

另外,只有盐值在前,原文在后,才可以用hash长度扩展攻击。

预测得到的是:

md5(盐+原文+填充+恶意扩充)

算法原理在这篇文章中非常详细了,具体可移步:

https://www.freebuf.com/articles/web/31756.html

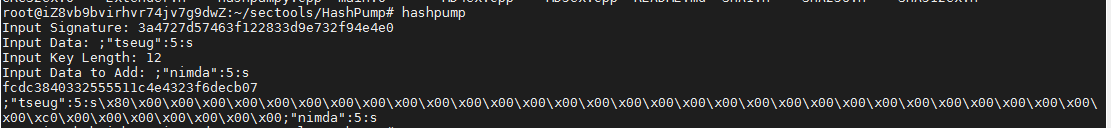

哈希长度扩展攻击我们通常使用HashPump进行利用

HashPump是一个借助于OpenSSL实现了针对多种散列函数的攻击的工具,支持针对MD5、CRC32、SHA1、SHA256和SHA512等长度扩展攻击。而MD2、SHA224和SHA384算法不受此攻击的影响,因其部分避免了对状态变量的输出,并不输出全部的状态变量。

其安装过程为:

git clone https://github.com/bwall/HashPump

apt-get install g++ libssl-dev

cd HashPump

make

make install

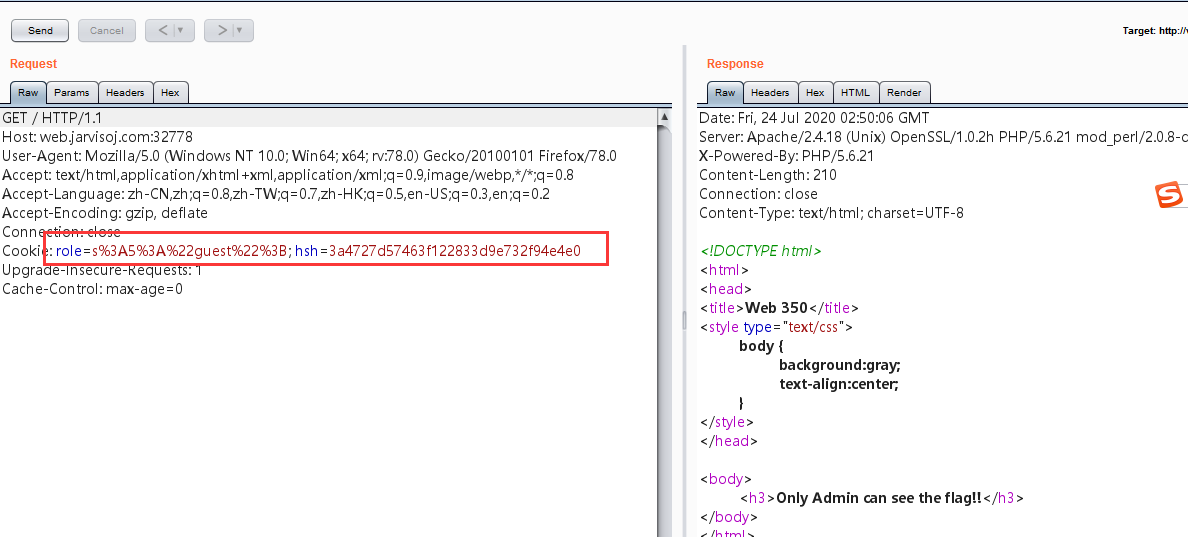

对于该题,我们先进行抓包,获取初始哈希值

role进行url解码后为:

s:5:"guest";

hsh为

3a4727d57463f122833d9e732f94e4e0

这里还利用了PHP反序列化unserialize的一个特性,即

unserialize()会忽略多余的字符

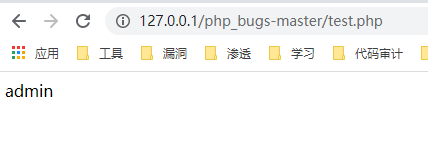

举例代码为:

<?php

$s = 's:5:"admin"; s:5:"guest";';

echo unserialize($s);

?>

输出结果为:

可以看出后面的

s:5:"guest";

并没有进行反序列化,而是被忽略了,这也是我们使用填充字符进行哈希长度扩展攻击的关键。

另外我们虽然不知道盐值的长度,但是我们可以进行逐个尝试

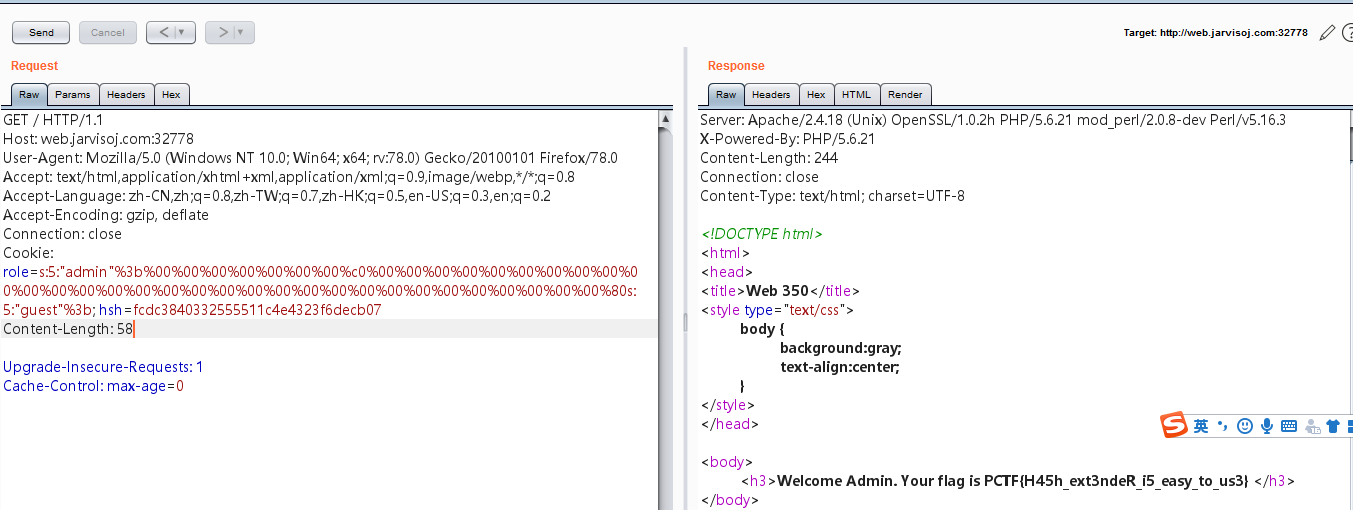

将获得的结果反序后重放

尝试得到盐值的长度为12,获得flag

这里其实可以写一个脚本进行尝试,这样可以快很多,减少体力劳动

参考链接:

https://www.freebuf.com/articles/web/31756.html

https://www.cnblogs.com/pcat/p/5478509.html

https://blog.csdn.net/zpy1998zpy/article/details/80858080

https://www.jianshu.com/p/af6c0bb5ae3a

https://blog.cindemor.com/post/ctf-web-19.html

PHP代码审计分段讲解(12)的更多相关文章

- PHP代码审计分段讲解(14)

30题利用提交数组绕过逻辑 本篇博客是PHP代码审计分段讲解系列题解的最后一篇,对于我这个懒癌患者来说,很多事情知易行难,坚持下去,继续学习和提高自己. 源码如下: <?php $role = ...

- PHP代码审计分段讲解(13)

代码审计分段讲解之29题,代码如下: <?php require("config.php"); $table = $_GET['table']?$_GET['table']: ...

- PHP代码审计分段讲解(11)

后面的题目相对于之前的题目难度稍微提升了一些,所以对每道题进行单独的分析 27题 <?php if(!$_GET['id']) { header('Location: index.php?id= ...

- PHP代码审计分段讲解(9)

22 弱类型整数大小比较绕过 <?php error_reporting(0); $flag = "flag{test}"; $temp = $_GET['password' ...

- PHP代码审计分段讲解(8)

20 十六进制与数字比较 源代码为: <?php error_reporting(0); function noother_says_correct($temp) { $flag = 'flag ...

- PHP代码审计分段讲解(5)

11 sql闭合绕过 源代码为 <?php if($_POST[user] && $_POST[pass]) { $conn = mysql_connect("**** ...

- PHP代码审计分段讲解(1)

PHP源码来自:https://github.com/bowu678/php_bugs 快乐的暑期学习生活+1 01 extract变量覆盖 <?php $flag='xxx'; extract ...

- PHP代码审计分段讲解(10)

26 unserialize()序列化 <!-- 题目:http://web.jarvisoj.com:32768 --> <!-- index.php --> <?ph ...

- PHP代码审计分段讲解(7)

17 密码md5比较绕过 <?php if($_POST[user] && $_POST[pass]) { mysql_connect(SAE_MYSQL_HOST_M . ': ...

随机推荐

- 9.集合set和frozenset冻结集合函数

集合set set和dict类似,也是一组key的集合,但不存储value.由于key不能重复,所以在set中没有重复的key. 集合中的元素要求是不可变的并且还是唯一的,我们就利用它是唯一来做去重. ...

- C++ 数据结构 3:树和二叉树

1 树 1.1 定义 由一个或多个(n ≥ 0)结点组成的有限集合 T,有且仅有一个结点称为根(root),当 n > 1 时,其余的结点分为 m (m ≥ 0)个互不相交的有限集合T1,T2, ...

- gdb 调试 报 stepping until--- has no line number information

gdb 经常用 ,但今天使用gdb 调试的时候, break 打断点, 结果也没有打出 哪一行的信息,就只是提示一个具体地址. 使用单步调试 结果爆出 stepping until exit from ...

- SQL Server 2008-LinkServer操作ORACLE

链接来源:https://www.cnblogs.com/wangyong/p/Oracle.html 最近项目有需求需要通过SQL Server2008中的数据自动更新到ORACLE中,其实,一开始 ...

- 最多约数问题(Java)

Description 正整数x 的约数是能整除x 的正整数.正整数x的约数个数记为div(x).例如,1,2,5,10 都是正整数10的约数,且div(10)=4.设a 和b是2 个正整数,a≤b, ...

- CTF-WEB-HCTF 2018 Warmup

题目链接 攻防世界-Warmup 解题思路 [原题复现]HCTF 2018 Warmup(文件包含)

- sqlilab less1-less10

less-1 参数被单引号包裹,加单引号,闭合后绕过 less-2 参数没有被包裹,直接带入查询,不需要闭合 less-3 参数被 ('$id') 包裹,需要将他闭合 less-4 参数被小括号和双引 ...

- Win10 安装MySQL 5.7.32(解压版)

Win10 安装MySQL 5.7.32(解压版) MySQL 5.7.32 下载 官网下载(速度慢,不推荐使用):https://dev.mysql.com/downloads/mysql/ 清华镜 ...

- MindManager教程:高中数学函数思维导图怎么画

说起函数,大家应该都不陌生吧,函数不论是在初中还是在高中都是需要重点学习的知识点,不仅仅是重点,更是作为难点曾出现在高考最后一道大题中.那今天我们就来做一个函数思维导图,来简单地了解一下关于函数的一些 ...

- Improving Commonsense Question Answering by Graph-based Iterative Retrieval over Multiple Knowledge Sources —— 基于多知识库迭代检索的常识问答系统

基于多知识库迭代检索的问答系统 论文地址 背景 常识问答任务需要引入外部知识来帮助模型更好地理解自然语言问题,现有的解决方案大都采用两阶段框架: 第一阶段 -- 从广泛的知识来源中找到与给定问题相关的 ...