[代码审计]:PhpMyWind储存型XSS漏洞(CVE-2017-12984)

简介

今天开启一下代码审计的篇章 python安全编程剩下的看起来没意思就结束了 ,现在规划每2周写一个爬虫练练手, 然后今天开启代码审计和Docker的学习

我个人感觉先看漏洞利用过程再看漏洞分析比较好点

phpmywind 5.3

漏洞影响版本:phpMyWind version <= 5.4

测试版本:phpMyWind 5.3

下载地址:链接:https://pan.baidu.com/s/1uv6tD4YCAx2dJi_mh9puRg 提取码:ld4n

漏洞利用:

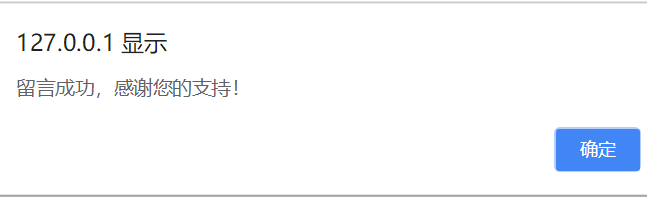

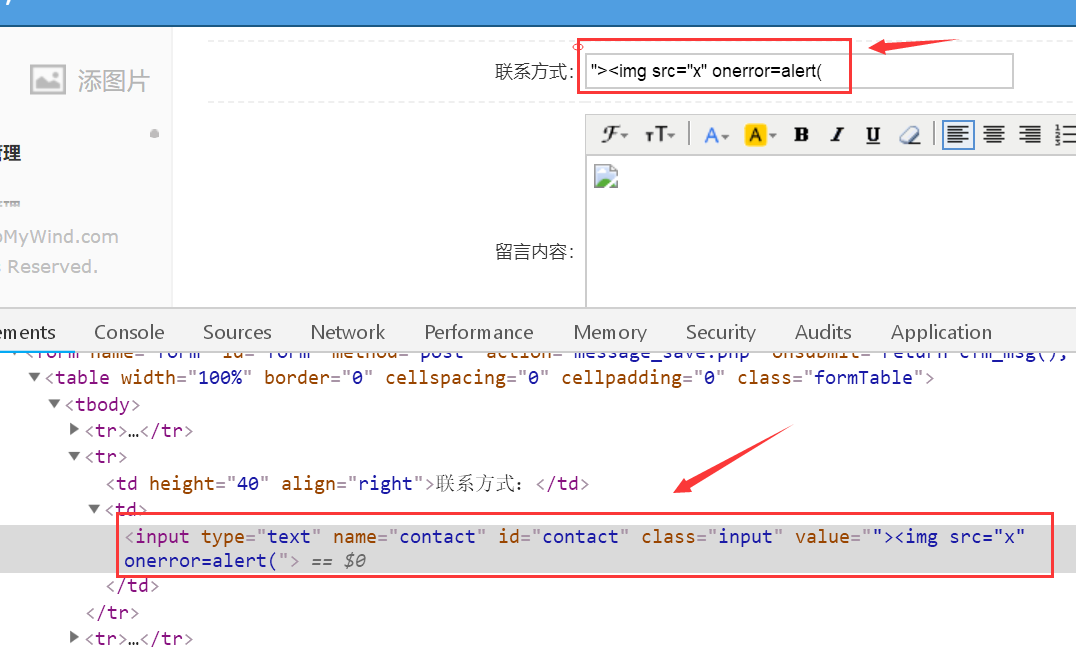

漏洞页面 我们提交恶意弹窗代码

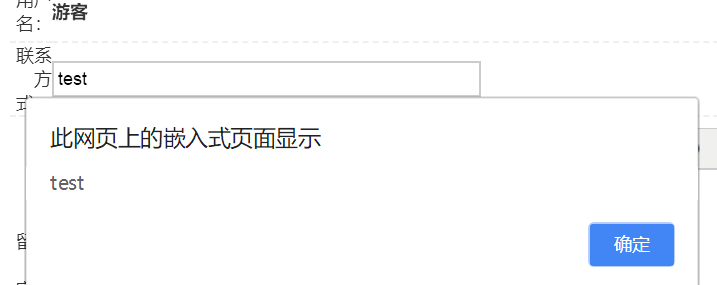

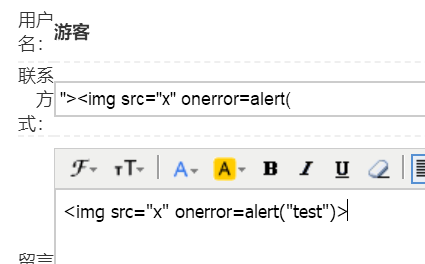

后台登陆到留言管理点击修改

此时XSS漏洞发生

漏洞代码分析:

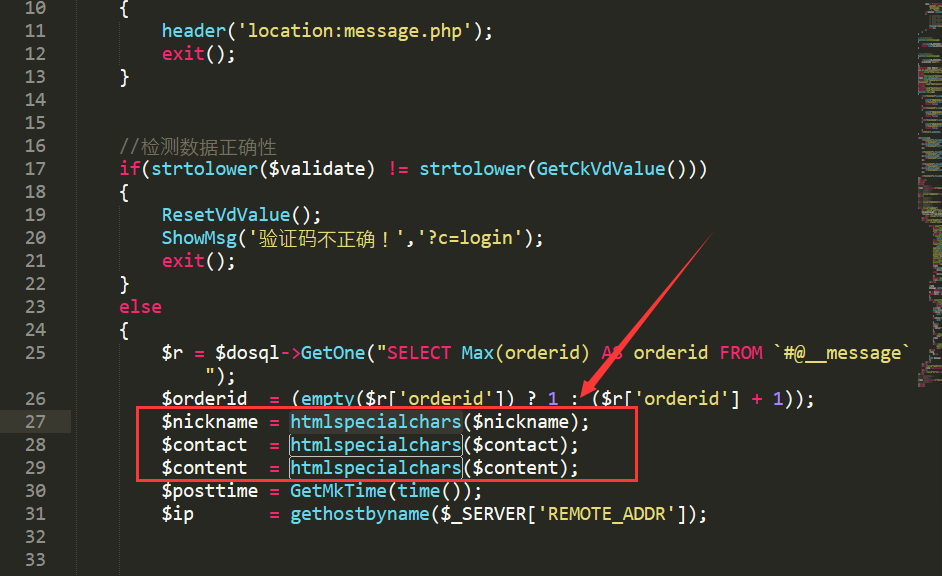

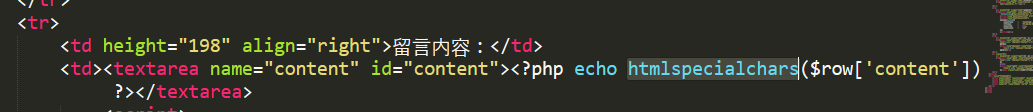

我们先看我们message.php的页面 这里我们可以看到我们输入的内容会传给这几个变量而这几个变量会将我们输入的内容用htmlspecialchars()进行转义这样我们输入的标签符号都会被转义成HTML实体

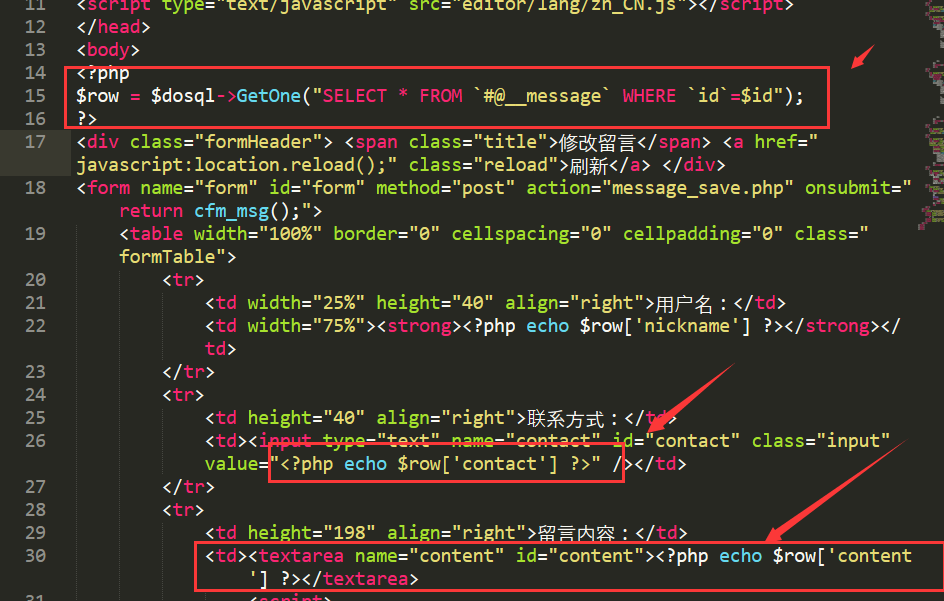

message_update.php 后台留言修改页面 直接从数据库读取然后拿来用看似应该没有什么问题可以XSS为什么发生了 带着这个疑问我在测试页面又同时在联系方式框也输入了我们的XSS代码此时还是只有一个弹窗。通过审查元素分析我们在练习方式框输入的XSS因为长度关系被截断了。

在代码中直接打印出留言的内容发现XSS以html实体的方式输出 说明出问题的点在我们留言内容标签内 最后上网查资料才了解到问题出在编辑器上 编辑器会自动解码最终产生XSS

修复方案

既然问题出现在留言内容代码区域那么我们在它内部为他单独在用htmlspecialchars()转实体下即可

模拟实战:https://www.cnblogs.com/Rain99-/p/10701769.html

[代码审计]:PhpMyWind储存型XSS漏洞(CVE-2017-12984)的更多相关文章

- PhpMyWind储存型XSS漏洞练习(CVE-2017-12984)

0x01 介绍 又是一款开源CMS内容管理系统PhpMyWind,在小于等于5.4版本中存在储存型XSS漏洞.如下图所示,这个就是发生储存型XSS漏洞的代码 0x02 演示 1.第一张图是客户留言时, ...

- 74CMS3.0储存型XSS漏洞代码审计

发现一个总结了乌云以前代码审计案例的宝藏网站:https://php.mengsec.com/ 希望自己能成为那个认真复现和学习前辈们思路的那个人,然后准备慢慢开始审计一些新的小型cms了 骑士cms ...

- 薄弱的交互页面之新浪微博到博客的储存型xss漏洞

首先分享一片博文到微博,然后 在微博评论xss code 最后回到博客点击举报就触发xss了 点击举报 Xss之2 首先还是分享一片博文到微博,然后评论xsscode 回到我的博客个人中心,查看评论 ...

- 云来储存型XSS漏洞+越权修改应用封面

0x001. 今天本来想看看场景应用有什么新功能没,于是乎随便打开了一个场景应用,然后上传了一张图片修改下封面,结果我看到firefox 网络竟然有2个post,不由得勾起我的好奇心,好奇害死猫嘿嘿. ...

- Java Web开发 - 持久型/存储型XSS漏洞

Java Web开发 - 持久型/存储型XSS漏洞 1.什么是XSS漏洞攻击? XSS是跨站脚本攻击(Cross Site Scripting)的简称,之所以叫XSS而不是CSS相比大家都能明白了吧, ...

- 【代码审计】大米CMS_V5.5.3 后台多处存储型XSS漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- 【代码审计】iZhanCMS_v2.1 前台存储型XSS漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】eduaskcms_v1.0.7前台存储型XSS漏洞分析

0x00 环境准备 eduaskcms官网:https://www.eduaskcms.xin 网站源码版本:eduaskcms-1.0.7 程序源码下载:https://www.eduaskcm ...

- phpcms某处储存型XSS(demo+本地演示)

文章转载:http://www.myhack58.com/Article/html/3/7/2016/71726.htm 详细说明: demo+本地演示存在xss漏洞的地方在商务中心的商家资料的我的资 ...

随机推荐

- java: 非法字符: '\ufeff'

错误问题记录: Error:(1, 1) java: 非法字符: '\ufeff' Error:(1, 1) 错误: 需要class, interface或enum报错 问题发生时因为编码问题导致,如 ...

- python抓取动态验证码,具体第几帧数的位置静态图片

一.代码+注解 import os from PIL import Image import requests import io def save_img(): headers = { 'User- ...

- BMP位图调色板说明

网上一搜,可以看到BMP位图结构的详细说明,这篇文章专门谈一下其中的调色板. 多少位位图并不是指每一个颜色该用多少位表示,对于颜色来说,它始终都是24位(RGB),或者是32位(RGBA),而是指该位 ...

- 渗透测试全流程靶机vulnhubDC-1完成笔记

镜像下载地址 https://www.vulnhub.com/entry/dc-1-1,292/ 信息收集 1.可以使用netdiscover -i eth0 发现二层网络信息 发现两个设备(103是 ...

- Hive sql函数

date: 2018-11-16 19:03:08 updated: 2018-11-16 19:03:08 Hive sql函数 一.关系运算 等值比较: = select 1 from dual ...

- Lucas(卢卡斯)定理模板&&例题解析([SHOI2015]超能粒子炮·改)

Lucas定理 先上结论: 当p为素数: \(\binom{ N }{M} \equiv \binom{ N/p }{M/p}*\binom{ N mod p }{M mod p} (mod p)\) ...

- MONGODB01 - Prematurely reached end of stream 错误定位及修复

最近项目在运行过程,当一段时间没有操作mongo,再次访问报错,如下 org.springframework.data.mongodb.UncategorizedMongoDbException: P ...

- pandas对列求和

了解更多,请关注公众号"轻松学编程" 一行代码实现对列求和 使用pandas把列表中的字典元素转成二维数组,然后使用pandas函数实现对每一列求和. 代码: import pan ...

- SPOJ16607 IE1 - Sweets

题面 传送门: 洛咕 SPOJ Solution 这题的想法挺妙的. . 首先,对于这种区间求答案的问题,我们一般都可以通过类似前缀和的思想一减来消去a,即求[a,b]的答案可以转化为求[1,b]-[ ...

- 团灭 LeetCode 打家劫舍问题

有读者私下问我 LeetCode 「打家劫舍」系列问题(英文版叫 House Robber)怎么做,我发现这一系列题目的点赞非常之高,是比较有代表性和技巧性的动态规划题目,今天就来聊聊这道题目. 打家 ...