在Windows上使用Let加密IIS

在Windows上使用Let加密IIS

https://weblog.west-wind.com/posts/2016/Feb/22/Using-Lets-Encrypt-with-IIS-on-Windows

Let's Encrypt是一个新的开源证书颁发机构,承诺以标准化,API可访问和非商业的方式提供免费的SSL证书。如果您以前安装了SSL证书,那么您可能熟悉使用某些付费提供商注册证书的过程,然后完成交换证书请求和已完成请求的手动过程。

我们的加密基于一组开放服务API,可以在任何平台上实现,并为包括IIS在内的Web服务器创建证书。这似乎是一个神话般的想法,因为如果您有任何经过身份验证的访问权限,那么保护您的网站是绝对必要的。现在基本的SSL证书甚至来自付费服务提供商都是相对便宜的,因此这不是一个问题,因为这是一个问题(我使用DnSimple)无论是域管理还是SSL证书,都可以完全自动化SSL创建和管理过程,这是一个巨大的胜利。这实际上有好处和缺点,我将在文章的最后讨论这个问题。要清楚 - 我不是网络管理员,我没有在大量网站上管理证书的丰富经验所以在这篇文章中我将介绍我在自己托管的自己网站上处理的一些基本方案服务器。

Windows和IIS - 不是一流的公民

我很感兴趣地关注了Let的加密开发,但最初没有太多尝试,因为没有直接可用于Windows的实现。上周,我遇到了Nik Molnar的帖子,该帖子指出了使用PowerShell,命令行甚至是基于Windows UI工具的Windows的一些可用工具。然后Nik继续描述一个Azure插件实现,它可以自动注册和续订Let的加密证书。

但是我对IIS片段而不是Azure更感兴趣,因为我不使用Azure并在IIS上使用主机,因此在周末我使用这些工具进行旋转,以了解让Let的加密与我的IIS站点一起工作的真正原因。这篇文章是我发现的内容的摘要。

什么在Windows上可用

与开放式工具的情况一样,在开放式网络和安全工具方面,Windows始终是事后的想法,而不是常态。因此,当Let's Encrypt最初进入测试阶段时,没有Windows支持。但是,现在它已经测试了一段时间,有一些工具可用于为自动化证书管理环境(ACME)API提供包装器。

有很多选择:

LetsEncrypt-Win-Simple

目前,这似乎是最快速,轻松地将新证书安装到IIS中的最简单的解决方案。此Windows命令行实用程序包含一个“交互式”模式,可让您在服务器上选择主机带领的Web站点,然后创建证书并在一个无缝操作中将其安装到IIS中。这适用于手动安装或简单的脚本安装。它是快速简便的,也是迄今为止我尝试过的最简单的解决方案。ACMESharp Powershell命令

ACMESharp是一个Powershell库,可以访问ACME API的许多(但不是全部)命令。与使用ACMESharp库的Win-Simple方法不同,需要一些脚本编写,您必须使用某些逻辑编写自己,但是您可以对该过程以及创建和保存中间证书的能力进行大量控制。Certify

这是ACME API的GUI实现,承诺提供交互式ACME证书管理。目前这个工具非常粗糙,但改进即将到来,每个新版本似乎都有显着提升。这是一种可视化查看证书的好方法,对于那些不想使用大量命令行foo的人来说显然更容易。

需要说明的是,所有这些工具都处于非常早期的发布阶段,所以它们有点粗糙,缺少功能......这是可以预料的。这个东西是新的。让加密本身处于测试阶段,这些工具构建在该基础堆栈的顶部。但是,我仍然可以使用所有这些工具来注册证书,这样您就可以在自己的IIS网站上使用Let's Encrypt开始了。

目前所有工具中缺少的是管理。您无法撤消或删除证书,也无法清除远程服务器上的证书。在测试时,我最终达到了在我的一个站点上注册的证书限制,然后无法进一步使用该站点,因为我无法删除/撤销任何证书。Natch。

因此,我建议您计划使用这些工具,创建一个新的主机加盖的测试站点或具有有效的互联网可访问域名的站点,并在更新并将证书添加到您关注的任何实际站点之前使用该站点。一旦弄清楚工作原理如何,就可以轻松地在现场网站上安装证书。

简单方法:LetsEncrypt-Win-Simple

到目前为止,创建和安装新证书的最简单方法是LetsEncrypt-Win-Simple。此工具从命令行运行,并有一些非常容易理解的选项。基本上,您使用服务器上的主机标题从活动网站列表中选择一个站点,该实用程序将为您创建证书,创建一个https绑定并附加证书。如果已经有证书,则证书将替换为新证书。

该工具基本上包含了创建注册,域和证书的所有中间步骤。稍后再次运行时,它会使用现有存储来检索现有注册和域信息以运行续订。您不需要了解ACME API的工作原理或涉及的部分,这很好。实际上我希望我能像我一样深入研究下层工具之前先看看这个工具。

安装很简单:您可以从他们的GitHub版本页面安装最新版本,只需将zip文件解压缩到一个文件夹即可。该zip文件包含一个.NET可执行控制台应用程序和所需的SSH本机依赖项以及一些配置文件。

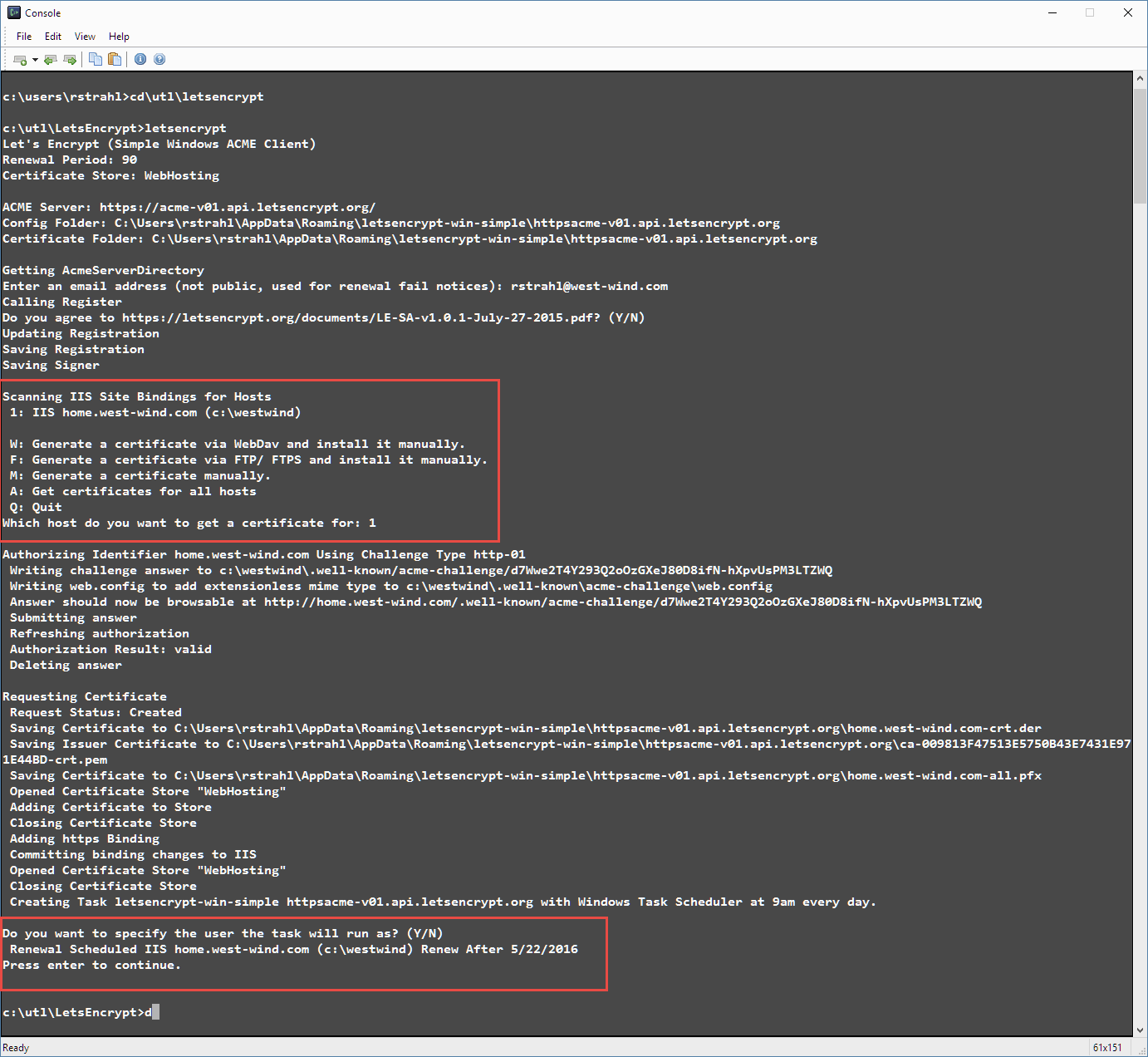

要运行它,只需打开命令窗口,CD到安装文件夹并运行:

LetsEncrypt

这是交互的样子(在我的家用机器上,我只添加了一个用于测试的主机端口网站):

(请注意,您在此处使用的网站必须可以访问Internet,并且您必须从将接收证书的计算机上运行这些工具)

如果一切顺利,您最终将在您指定的网站上的IIS中安装新证书。

如果安装了现有证书,则将替换为新证书。该实用程序足够智能,可以检测现有的Let's Encrypt证书并删除旧证书并将其替换为新证书,只留下新证书。任何其他证书只是留在原地,但不是未绑定的。

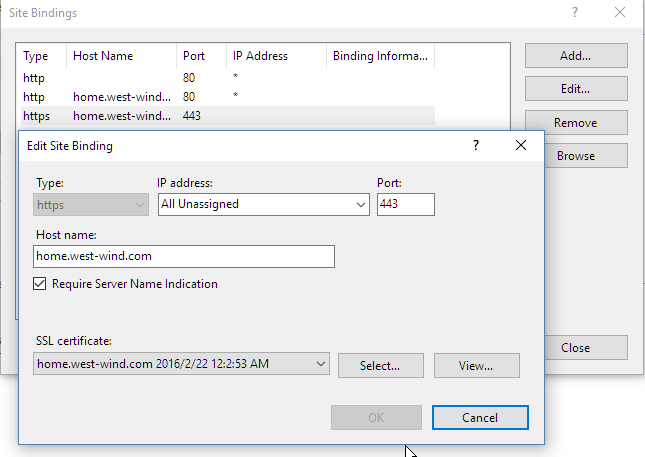

SNI - 每个IP地址多个SSL证书

请注意,默认情况下,IIS仅允许将单个SSL证书绑定到IP地址。从Server 2012 IIS支持服务器名称指示(SNI)开始,它允许您将多个SSL证书绑定到单个IP地址。为了使其工作,您需要确保使用相同IP地址的每个站点都检查了SNI标志,如上所示。SNI将证书绑定到主机头而不是IP地址。请注意,对于Windows XP上的旧版本IE,SNI支持无法正确导航SSL签名存在问题。如果这是一个问题,您将需要坚持IP绑定SSL证书。

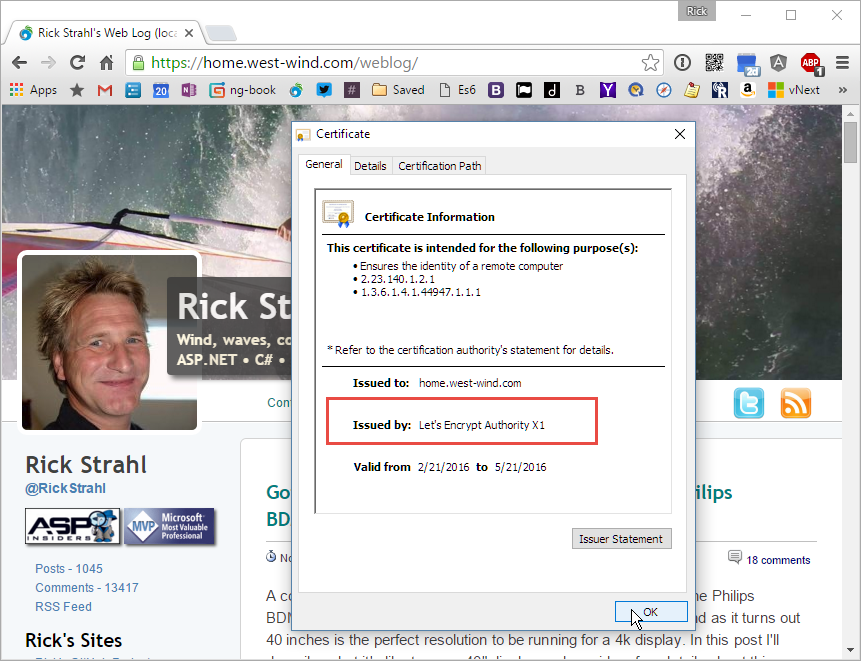

如果您在Web浏览器中打开该站点,则可以通过单击安全图标并检查证书信息来快速检查证书是否正常工作。如您所见,证书是由Let's Encrypt创建的证书。

有什么好处是你可以简单地重新运行LetsEncrypt,它会出去创建一个新证书并删除旧证书,所以在你需要更新/撤销它时,可以根据需要快速轻松地更新证书。

好极了!这个过程非常简单明了。LetsEncrypt-Win-Simple还有一些命令行选项,允许您自动化域以创建证书和禁用提示,以便您也可以自动执行此过程。顾名思义LetsEncrypt-Win-Simple很简单,不需要了解Let's Encrypt如何在幕后工作的血腥细节,除非你有超出注册的特定需求,这是去恕我直言的方法。

更新

LetsEncrypt-Win-Simple还包括一个可以轻松续订所有证书的界面。你可以运行:

LetsEncrypt --renew

并且它会检查它管理的所有站点的到期日期,如果过期(或在过期当天),它会自动续订并用新的证书替换旧证书。太好了!

该实用程序还会创建一个计划任务,每天运行一次此命令并触发更新请求。请注意,您可能必须按照此处所述调整任务用户身份设置,以确保用户在运行计划任务时正确登录。请注意,该用户是登录用户,因为此工具在%appdata%\ letsencrypt-win-simple中创建Let's Encrypt保险库,这是一个特定于用户的配置文件。如果保险库位于像\ ProgramData这样的全球位置,那么它会更好,所以它可以在包括系统帐户在内的任何帐户下运行。但这是一个小问题。

使用ACMESharp和PowerShell进行更多控制

如果您希望直接使用较低级别的ACME API,并且您希望对证书创建过程进行细粒度控制,那么ACMESharp的Powershell命令行开关是一种很好的方法。它都基于.NET库,它为ACME API提供核心接口,因此您还可以自动化自己的应用程序。

LetsEncrypt使用一些核心概念:

- 注册本质上是创建证书的实体(您或您的公司)

- 标识符,即您要注册的域名

- 与该域名绑定的证书

该过程涉及创建一次注册帐户,然后创建可注册的多个域。然后,每个域可以随时间具有与其关联的多个证书。

ACMESharp GitHub网站有一个关于如何开始的非常好的主题,我可以通过设置注册,设置域然后创建实际证书的过程。

预先警告 - 如果你正在进行更新,有很多步骤和步骤会改变 - 它并不像LetsEncrypt-win-simple那么简单,尽管你可以使用ACMESharp构建类似的东西(因为它使用了LetsEncrypt-win-simple) ACMESharp API)。ACMESharp是一个较低级别的工具,它提供了可以在其上构建的API表面。

但您可以相对轻松地使用Powershell界面来创建新证书和续订证书。通过这些步骤的过程会根据您是否在第一次安装时进行更改,您必须先创建初始注册和域,或者只需要在现有域注册中添加新证书。

经过相当多的临时域实验后,我最终得到了一个参数化的Powershell脚本,我现在用它来注册和更新域。除了说明之外,您可能会发现这很有用(对于一件事,如果您想手动执行这些步骤,则更容易剪切和粘贴)。

#install-Module -Name ACMESharp

import-module ACMESharp

$email = "mailto:rick@east-wind.com"

$domain = "codepaste.net"

$alias = "codepaste"

$iissitename = "codepaste.net"

$certname = "codepaste$(get-date -format yyyy-MM-dd--HH-mm)"

$pfxfile = "c:\Admin\Certs\$certname.pfx"

$initializevault = $FALSE

$createregistration = $FALSE

$createalias = $TRUE

# Change to the Vault folder

cd C:\ProgramData\ACMESharp\sysVault

# First time on the machine - intiialize vault

if($initializevault)

{

Initialize-ACMEVault

}

Get-ACMEVault

if($createregistration)

{

# Set up new 'account' tied to an email address

New-AcmeRegistration -Contacts "$email" -AcceptTos

}

if($createalias)

{

# Associate a new site

New-AcmeIdentifier -Dns $domain -Alias $alias

# Prove the site exists and is accessible

Complete-ACMEChallenge $alias -ChallengeType http-01 -Handler iis -HandlerParameters @{WebSiteRef="$iissitename"}

# Validate site

Submit-ACMEChallenge $alias -ChallengeType http-01

# check until valid or invalid - pending

Update-ACMEIdentifier $alias -ChallengeType http-01

Update-ACMEIdentifier $alias -ChallengeType http-01

}

# Generate a certificate

New-ACMECertificate ${alias} -Generate -Alias $certname

#Submit the certificate

Submit-ACMECertificate $certname

# Hit until values are filled in

update-AcmeCertificate $certname

pause

# Export Certifiacte to PFX file

Get-ACMECertificate $certname -ExportPkcs12 $pfxfile

请注意,通过设置3个布尔值,您可以控制新证书和续订证书的流程。脚本在上面设置的方式运行以进行证书续订/更新。

此脚本生成一个PFX文件,然后可以将其导入IIS。还有一些工具可以将现有证书安装和更新到IIS中,但它看起来目前API中的一些更改使得这对我不起作用。我甚至无法获得加载工具。

您可以手动安装证书:

certutil -importPFX "c:\admin\certs\codepaste2016-02-28--20:22" –p password

或者从IIS管理控制台和“IIS证书”部分手动导入它。这适用于首次安装,但如果您需要更新现有证书,则仍需要使用管理控制台或命令行工具交换IIS中的证书。

Certify - 让我们在制作中加密GUI

(2016年3月10日更新)

Certify是一个基于可视GUI的工具,它也基于ACMESharp库,并为证书操作提供可视化管理界面。这个工具目前处于Alpha状态,而且非常粗糙 - 事实上,几周前我最初尝试使用它时,实际上无法获得创建证书。然而,最近有一个更新,即使UI仍然有点粗糙,现在已经有了基本功能。

Certify UI几乎反映了Vault的术语,联系人(真正的电子邮件)以及域和证书,UI反映了这种层次结构。您可以创建新域,然后将新证书附加到每个域。您还可以使用此UI更新,导出证书并将其直接应用于IIS Web站点绑定。

该工具允许您创建新的电子邮件联系人,然后允许您以交互方式添加域和证书。您可以颁发新证书。证书需要一分钟左右才能生成,目前您必须刷新Vault以查看更新的,经过验证的证书。验证后,您可以使用“自动应用”选择要将证书绑定到的网站和端口。您还可以将证书导出到.pfx文件,并且可以随时要求使用Certify续订证书。

这个工具显然处于Alpha阶段,虽然它还没有工作,但很高兴看到这个用户界面。拥有已安装证书的可视视图并一目了然地查看证书状态可能很有用。根据证书的到期状态看到不同的颜色会很高兴(红色表示过期,橙色表示几周,绿色表示有效)等。拥有一个能够一目了然地查看所有内容的UI非常好。

继续关注这个工具。

我们在哪?

免费和开源SSL证书的想法肯定会在正确的时间到来,因为我们正在考虑谷歌和其他大型互联网公司的大力推动,试图在每个互联网连接上强制执行SSL。运行SSL可以通过加密内容和标头来帮助防止许多HTTP,XSS和man处于中间类型攻击。尽管SSL证书已经变得更便宜,但是使用简单且“官方”的方式来创建SSL证书会增加SSL使用率。我知道我有一些小型项目网站,我无法证明每年花费20美元用于SSL,但如果它是免费的 - 嘿,为什么不是。

它不仅仅是关于免费证书 - 证书生成可以完全自动化的事实也特别适用于那些拥有大量站点和证书的人。能够每天检查一次证书到期,并在一天之内更新,以保持最新状态,这样可以减少一件事情。

我在工具的当前状态下看到Let's Encrypt的一个问题是证书有效期最长为90天或3个月。这意味着您需要比典型的1年证书更频繁地管理续订。如果证书过期,我们假设加密应该有邮件通知,但由于未来的过期太远,我还没有尝试过。更新过程的自动化将成为关键 - 没有人希望手动更新证书,甚至每3个月通知一次。我今天在我的Web服务器上有5个证书,甚至一年到期都是一个很大的麻烦,因为这些证书在一年中的不同时间到期。对我而言,自动化方面比成本更具相关性。

我们的加密本身仍处于开发阶段,Windows工具甚至还不成熟。基本API存在,今天可用于创建证书,如我在此处所示,但仍有许多工作要做。当前创建的证书是您可以获得的最基本的证书。不支持通配符证书或更高端验证的证书。目前尚不清楚这是否会得到支持,因为更多地涉及为这些类型的证书设置注册。所以今天Let's Encrypt并不是解决所有SSL需求的解决方案,但它确实很好地服务于低端领域。你绝对可以如果你愿意忍受一点点成长的痛苦,今天就用它来获得免费的SSL证书。特别是使用LetsEncrypt-win-simple,它很容易上手,甚至可以保持最新状态。

在未来,我希望我们能够看到直接内置到Web服务器中的Let's Encrypt等服务的集成。事后看来,拥有一个通用的证书注册协议是如此明显。特别是对于IIS和Windows一般来说,一直是如此痛苦的证书管理屁股。我怀疑我们会尽快看到这种整合。

您如何看待自己使用此服务?您是否仅仅因为服务是免费的,还是因为自动化机会而使用它?在评论中发出声响。

资源

理性之声

nemke

2016年2月22日

# 回复:在Windows上使用让我们加密与IIS

Mike Gale

2016年2月22日

# 回复:在Windows上使用让我们加密与IIS

做到这一点的明智方法早就应该了。希望很快就能有一个生产就绪的API和不错的证书生命周期。

调整

2016年2月22日

# 回复:在Windows上使用让我们加密与IIS

我完全和你在一起:SSL是必须的,但SSL是PITA ...

我已经使用免费证书(来自StartSSL),但每年我都很困惑,至少还需要几个小时续订证书我在IIS服务器上托管的网站。我将在备用域名上尝试Let'sEncrypt-Win-Simple和ACMESharp Powershell命令,如果一切正常,我将自动执行*真实网站的续订过程*

再次感谢!

# 回复:在Windows上使用让我们加密与IIS

# 回复:在Windows上使用让我们加密与IIS

# 回复:在Windows上使用让我们加密与IIS

# 回复:在Windows上使用让我们加密与IIS

问题......

一旦发出证书就无法撤销或删除证书有什么问题?是真正关心的事情吗?

# 回复:在Windows上使用让我们加密与IIS

Spongman

2016年4月8日

# 回复:在Windows上使用让我们加密与IIS

# 回复:在Windows上使用让我们加密与IIS

罗兰多

2016年4月12日

# 回复:在Windows上使用让我们加密与IIS

这可能是因为IIS没有设置为处理无扩展的静态

文件。以下是如何解决这个问题:

1。在IIS管理器中转到Site / Server-> Handler Mappings-> View Ordered List

2.将StaticFile映射移到ExtensionlessUrlHandler映射上方。

(像这样http://i.stack.imgur.com/nkvrL.png)

3.如果您需要更改您的web.config文件,更新一个

在C:\用户\罗兰\桌面\ letsencrypt共赢-简单。 v1.9.0 \ web_config.xml

史蒂夫

2016年5月12日

# 回复:在Windows上使用让我们加密与IIS

# 回复:在Windows上使用让我们加密与IIS

可以为此设置服务器托管机制。如果可以构建基于Web的前端来实现这一目标,那将是很好的 - 这样您就可以远程管理证书。什么都没有,但我打赌有人会建立这个。

# 回复:在Windows上使用让我们加密与IIS

谢谢你的另一篇伟大帖子。我非常感谢您为研究和写作投入的时间和精力。您的博客总是值得一看 - 如果它位于Google的第一个结果页面上,那么我首先会找到我正在寻找的信息。

坚持下去,我相信很多其他读者至少和我一样欣赏你的内容。

顺便说一句,这篇文章帮助我在昨天的Windows上快速在IIS中设置了TLS证书:-)

# 回复:在Windows上使用让我们加密与IIS

B

2016年7月22日

# 回复:在Windows上使用让我们加密与IIS

LetsEncrypt赢即简单也包括方便地更新所有证书的接口。您可以运行:

LetsEncrypt --renew

并检查它管理的所有站点的到期日期,如果过期(或在到期当天),它会自动续订并用新的证书替换旧证书。太好了!

该实用程序还会创建一个计划任务,每天运行一次此命令并触发更新请求。请注意,您可能必须按照此处所述调整任务用户身份设置,以确保用户在运行计划任务时正确登录。

问题是我找不到任何LetsEncrypt计划任务,我应该创建一个,我应该选择哪个应用程序?

# 回复:在Windows上使用让我们加密与IIS

“在未来的某个时刻,我打算将自动续订作为一项服务添加到应用程序中。在此之前,您可以使用ACMESharp powershell脚本(Certify使用的脚本)来编写您喜欢的任何操作,包括续订。”

我希望他很快就能开发出一些东西,因为到目前为止,Certify一直是生成证书的最简单方法。

# 回复:在Windows上使用让我们加密与IIS

我实际上退出了Certify,现在我正在使用LetsEncrypt-win-simple,它似乎在更新方面做得更好。最近的更新还使得此过程更加无缝以获得证书。

我希望我有时间帮助Certify - 看起来很遗憾,项目在很大程度上被开发人员抛弃了(同时限制)。除了基于ACME库的解决方案之外,还有一种直观的方法可以做到这一点。

丹史密斯

2016年10月5日

# 回复:在Windows上使用让我们加密与IIS

丹尼尔史密斯

@databee

Dave Quested

2016年10月11日

# 回复:在Windows上使用让我们加密与IIS

谢谢你的这篇文章,非常有帮助。

您是否找到了一种方法来手动使用LetsEncrypt Win Simple并随后自动添加IIS绑定?好像你必须以某种方式使用--script param?

我们基本上希望有一个运行LetsEncrypt Win Simple手动命令的上线进程,然后确保为该站点应用IIS绑定/证书。

可能?我看到你写了一篇关于PowerShell的文章,但是看不出如何将它们联系在一起。任何帮助非常感谢!

戴夫

迈克尔

2016年11月9日

# 回复:在Windows上使用让我们加密与IIS

# 回复:在Windows上使用让我们加密与IIS

# 回复:在Windows上使用让我们加密与IIS

非常感谢这篇文章。我使用了LetsEncrypt-Win-Simple,并在5分钟内获得了有效证书!

我已经使用我的本地管理员用户更新了计划任务,以便在未登录时也能正常工作。工作就像一个享受。

对我而言,最后一步是将HTTP站点重定向到HTTPS并让Google了解它。

真的很酷,谢谢。

# 回复:在Windows上使用让我们加密与IIS

我们已成功测试并发布了Lets-encrypt-simple客户端和ACMESharp PowerShell模块的视频。

Lets-encrypt-simple客户端似乎更适合在运行IIS的Windows服务器上安装单域证书。视频说明可在此处获得:

http://www.netometer.com/blog/?p=1758

ACMESharp PowerShell模块非常适合自动安装和更新Exchange多域(SAN)证书 - 视频演示可在此处获得:

http://www.netometer.com/video/tutorials/How-to-Install-LetsEncrypt-Certificate-in-Exchange-Server

在演示中,我们正在调度任务调度程序中的任务以续订Exchange证书,并且它无间隙地工作。

问候,

院长

# 回复:在Windows上使用让我们加密与IIS

你好。

非常感谢Let's Encrypt上的帖子。我现在使用LE作为公司主页。但是,我想将所有HTTP流量重定向到受HTTPS保护的网站,根据我的理解,LE使用HTTP来请求续订?这样的重定向是否会导致自动续订出现问题?

非常感谢任何建议/帮助!沃尔特

# 回复:在Windows上使用让我们加密与IIS

Walt - 我使用https重定向,它似乎工作。我认为首次注册它必须是http,但对于续订https请求似乎对我有用。

肖

2017年2月3日

# 回复:在Windows上使用让我们加密与IIS

你好

我正在尝试进行第一次续订,但是当我使用LetsEncrypt时 - 再次告诉我,我的证书无法续订,因为它仍然有效,但是当我访问我的网站时,我的证书已过期。

还有其他人有这个问题吗?我有2个网站在我的网站上使用ssl。我检查了要求服务器名称识别。

AlexB

2017年2月13日

# 回复:在Windows上使用让我们加密与IIS

谢谢,我简直不敢相信这么多年来的挣扎。

roy

2017年2月19日

# 回复:在Windows上使用让我们加密与IIS

萧,你有没有解决续约问题?如果是这样,你做了什么修复它?

Mike Caldera

2017年2月19日

# 回复:在Windows上使用让我们加密与IIS

感谢您的信息。我之前放弃了尝试安装这些证书并将其转换为IIS7。简单方法:LetsEncrypt-Win-Simple对我来说实际上是最快和最简单的。

谢谢你1000倍的时间。

麦克风

Guillaume P

2017年3月9日

# 回复:在Windows上使用让我们加密与IIS

@Rick Strahl:Walt - 我使用https重定向,它似乎工作。我认为首次注册它必须是http,但对于续订https请求似乎对我有用。

https重定向适用于续订,但到达日期时会发生什么?该脚本通过提交新的质询请求来处理,但它可能需要像第一次运行那样执行http请求。

你怎么看待这件事 ?

# 回复:在Windows上使用让我们加密与IIS

@Guilliaume - 我知道它有效,因为我有LetsEncrypt-WinSimple在几个自动重定向到https的网站上为我处理自动续订。我认为即使已经安装了证书,它也只是首次通过http注册。

# 回复:在Windows上使用让我们加密与IIS

里克,

我认为即使已经安装了证书,它也只是首次通过http注册。

创建LE帐户(这是客户端做的第一件事)和用于加密与LE服务器通信的私钥/公钥对后,执行您需要包含在证书中的域名的注册和LE的成功域名注册(http-01验证)有效期略长于11个月。

这就解释了为什么在证书续订期间您没有看到来自LE的http后续验证,而域名注册仍然有效 - 在12个月内,您将不得不再次执行新的注册(验证)名称。

问候,

院长

Niko H.

2017年3月21日

# 回复:在Windows上使用让我们加密与IIS

嘿里克!

你在这里设置的精彩教程!

我没有找到“包括www”的开关。到证书。所以我必须为www安装2个证书。没有www。在Windows(?)中,因为Linux上的Plesk提供了通过打开一个框来执行此操作的选项。这是Windows下的限制吗?

谢谢你的帮助!

最好的祝福

尼科

# 回复:在Windows上使用让我们加密与IIS

@Niko - 是的,你必须设置每个子域包含www.mydomain.com和mydomain.com。

Niko

2017年3月21日

# 回复:在Windows上使用让我们加密与IIS

@Rick谢谢!这意味着我必须安装在这种情况下真的2!证书?

# 回复:在Windows上使用让我们加密与IIS

@Niko - 是的,但是因为你可以让证书自动更新,拥有两个证书确实不是问题。

Adrew

2017年4月11日

# 回复:在Windows上使用让我们加密与IIS

嗨,Rick非常感谢脚本工具。是否有可能获得像ssl.mysite.com这样的子域名证书? - 该实用程序无法找到具有子域绑定的IIS站点。最好的问候,安德鲁

# 回复:在Windows上使用让我们加密与IIS

@Andrew - 绝对有效。确保您可以在IIS管理器中查看这些站点。当您运行LetsEncrypt-WinSimple时,它应该看到并显示这些网站。确保您以管理员身份运行,否则您将无法访问枚举网站所需的管理对象。您还需要确保为每个站点使用SNI。

本

2017年4月18日

# 回复:在Windows上使用让我们加密与IIS

嗨里克

这是一个很好的写作,谢谢。

我目前正在建立一个网站,其中有两个Web服务器,它们支持Cloudflare负载均衡(仍在预览中)。

我正在尝试使用LetsEncrypt-Simple为这些服务器设置SSL。但是,服务器X的授权失败,因为负载均衡器可能将应答文件的请求路由到服务器Y,反之亦然。

所以,我的问题如下:

- 如何为负载均衡器后面的所有Web服务器设置SSL?

- 我们如何为此方案配置续订流程?

谢谢

Niko

2017年4月18日

# 回复:在Windows上使用让我们加密与IIS

嗨瑞克,再一次来自我的问题。

所有首次安装的证书的持续时间为90天。到期日期前多少天计划任务会更新证书?

(我还修改了自动安装的计划任务作业,每天9点运行a)以最高权限运行b)当用户未登录时运行(设置管理员密码),因为它应该在没有记录的情况下运行在管理员。)

非常感谢和问候

尼科

Jan D

2017年4月18日

# 回复:在Windows上使用让我们加密与IIS

通过letsencrypt刷新时我一直收到此错误:ACME服务器可能无法访问http://www.mydomain.com/.well-nenely / acme-challenge /

我按照列出的步骤,但无济于事。还有其他建议吗?

# 回复:在Windows上使用让我们加密与IIS

@Ben - 您必须确保服务器亲缘关系得到保证,并且当您设置请求时,保证在Lets Encrypt回调时返回到同一台机器,因为该机器将是唯一具有请求信息的机器校验。最有可能的是,您必须将该站点从负载均衡器中取出,或者在启用单个站点的情况下运行均衡器以使其工作。否则 - 您需要使用传统路由来获取更复杂但不需要对运行站点进行实时验证的证书。

Jaime Hablutzel

2017年4月20日

# 回复:在Windows上使用让我们加密与IIS

Caddy是一个Web服务器,与Let的加密本地集成,https://caddyserver.com/。

Niko

2017年4月24日

# 回复:在Windows上使用让我们加密与IIS

我对4月18日的问题仍未得到答复。有人应该有经验,因为Letsencrypt不是新的,但对我来说是一个相对较新的主题。当预定的任务工作最早更新时,也许某人有答案吗?谢谢和问候Niko

# 回复:在Windows上使用让我们加密与IIS

@Niko - 我不确定LetsEncrypt什么时候开始续约,但我相信这是60天。我所知道的是,我的续约只是自动发生(AFAIK)由于错过了续订而没有因停机而打嗝。

# 回复:在Windows上使用让我们加密与IIS

嗨里克很棒的文章!让我们加密它的巨大粉丝就像我从来不知道存在但迫切需要的东西!我正在使用带有反向代理的asp.net核心(不是aspcore IIS模块) - 这与自动续订无关,因为您需要禁用反向代理(除非您的代理应用程序在与IIS Web相同的文件夹中运行)应用)

幸运的是,您可以在续订通过命令行运行之前执行此操作:

Import-module webadministration set-webconfigurationproperty '/system.webserver/rewrite/rules/rule[@name="ReverseProxyInboundRule1"]' -Name enabled -Value false -PSPath "IIS:\sites\<your_website_name>"

套件

2017年5月5日

# 回复:在Windows上使用让我们加密与IIS

嘿里克,

感谢您关于LetsEncrypt-Win-Simple的文章。

我设法让它在IIS 8中工作。这将简化烦人的任务。

然而,当被问到我是否想每60天自动续订时,我选择了“否”,因为我认为下次我可以选择“Y”,但它不会再给我这个选项。我看到任务计划程序中有一个新的letsencrypt日常任务,但我不认为这是60天的自动续订。

我没有看到在运行letsencrypt.exe时如何重新设置自动续订Y / N选项或如何手动将其添加到配置文件的方法。

只是想知道这是否是你所知道的?

谢谢

Lcng

2017年6月13日

# 回复:在Windows上使用让我们加密与IIS

好帖子。几年前,当我学习ASP.NET开发时,我读了你的帖子。你的帖子给了我很多帮助。这篇文章再次帮助了我很多。谢谢。谢谢。

# 回复:在Windows上使用让我们加密与IIS

@Kit - 每次续订时,Lets Encrypt Win Simple都会提示重新创建计划任务。计划任务将贯穿所有站点。从理论上讲,您只需要设置一次,然后在后续请求中回答否,以防您进行更改(例如它运行的帐户)。续约仍将开火。续订任务每天触发一次,并在证书到期前检查证书到期日期。确切地说,当它检查并决定更新时,我不确定 - 您必须查看源以查看它们在计划任务操作中的确切操作(--renew)。

大卫

2017年7月19日

# 回复:在Windows上使用让我们加密与IIS

ISTR Windows预定续订任务每24小时运行一次,但实际上只在需要时更新证书。这是一个隐藏的任务,用这些标志运行let'sencrypt ..--renew --baseuri“https://acme-v01.api.letsencrypt.org/”

大卫

2017年7月19日

# 回复:在Windows上使用让我们加密与IIS

另一个给你瑞克....

众所周知 - 或者已经弄清楚 - 生成证书要求端口80和443开放[尽管可能只有443一旦帐户设置为续订..]。因此,我一直在研究DNS-01挑战,它将节省(在我的情况下)外围防火墙,IIS不使用端口80并且必须切换匿名身份验证以生成或续订证书。

是否-Letsencrypt-win-simple支持你知道吗,你有任何提示吗?

TIA

大卫

泰勒

2017年8月27日

# 回复:在Windows上使用让我们加密与IIS

我无法为我的默认SSL站点创建新的SSL。

我的“默认站点”正在侦听所有地址上的所有http:80请求。

我尝试使用SNI设置SSL绑定,而LetsEncrypt没有接受它。

我通过在没有指示主机名的所有IP上创建HTTPS绑定来创建默认SSL站点(在IIS中收到警告)。

这没用。

我尝试使用SSL绑定创建一个新的站点,主机名和没有主机名(包括所有和单个IP),但这不起作用。

我在这里可以缺少什么?

# 回复:在Windows上使用让我们加密与IIS

您必须绑定到特定域名,因此必须使用主机头设置站点,并且EACH主机头必须具有自己的证书。如果您有现有绑定或wildcart证书,那么它将无法正常工作。

使用LetsEncrypt-WinSimple并查看它生成的列表,如果它没有提取您的站点,则它没有正确配置Host Header / SNI / Bindings。

泰勒

2017年9月11日

# 回复:在Windows上使用让我们加密与IIS

在纠正我的绑定并打开端口后,终于让我的工作了。然后,使用Certify。

斯科特

2017年10月24日

# 回复:在Windows上使用让我们加密与IIS

不知道IIS会反向代理,而且有LetsEncrypt客户端。敲打文章!

对于像我这样的白痴,你可以在主题文章中添加关于win-simple的“run as admin”部分。

# 回复:在Windows上使用让我们加密与IIS

你好

对于多个域别名/子域,是否真的(仍然)不可能拥有一个SSL证书?我问,因为在我的Synology NAS上,这似乎没有任何问题,并且可以自动工作......在创建请求时有别名输入。

现在看看证明tw,但不是免费的anmyore,甚至不提供一次性购买!

感谢和问候

# 回复:在Windows上使用让我们加密与IIS

@Fix - 当然你可以在IIS上拥有通配符证书,但是Lets Encrypt不会创建它们。您需要使用其他一些提供程序来获取通配符证书。根据Lets Encrypt的说法,通配符证书将在明年推出。

# 回复:在Windows上使用让我们加密与IIS

嗨,

我基于这篇文章创建了一个完全自动化的PowerShell脚本。它自动执行请求证书并将其分配给IIS站点的过程。它还可以处理续订。

https://github.com/GLubomirov/Lets-Encrypt_Automate_PowerShell

谢谢你这篇文章。希望我的剧本也会帮助你们。

祝你有个美好的一天,George Lubomirov

# 回复:在Windows上使用让我们加密与IIS

@Georgi - 太棒了!

Vicky

2018年1月29日

# 回复:在Windows上使用让我们加密与IIS

您好,我们想对我们的几个托管IIS 7.5站点使用Let's Encrypt,我们不使用主机头,而是绑定到端口80上的特定IP地址。使用的IP地址是我们通过防火墙分配的内部IP地址映射对应于客户端的实际域IP地址。我们正在努力寻找适合我们的工具..我知道Certify不会。你能为我们建议一个解决方案吗?

# 回复:在Windows上使用让我们加密与IIS

@Vicky - 让加密使用域验证,这意味着必须让公众可以看到域以验证所有权。基本上,您必须在响应该域的服务器上运行LE。

因此,除非将IP暴露给Internet,否则无法使用它。也许您可以暂时获取证书,然后再关闭,但是然后更新也不起作用(除非您再次打开它)。

Jwan

,2018年1月30日

# 回复:在Windows上使用让我们加密与IIS

我尝试了LetsEncrypt-Win-Simple,但它似乎不适用于我在IIS 8上安装的WordPress网站

在Windows上使用Let加密IIS的更多相关文章

- 使 IIS 6.0 可以在 64 位 Windows 上运行 32 位应用程序 试图加载格式不正确的程序。

原文 使 IIS 6.0 可以在 64 位 Windows 上运行 32 位应用程序 试图加载格式不正确的程序. win7 64位操作系统上边运行IIS网站应用的时候,提示错误"试图加载格式 ...

- 【运维】在Windows上使用IIS方向代理配置Websocket

最近在做小程序的项目,微信要求所有数据请求通道都要走https或wss.而我们的项目建设如下: api基于C#的MVC webapi开发. websocket基于Nodejs的thinkjs框架开发. ...

- JAVA的DES加密解密在windows上测试一切正常,在linux上异常

windows上加解密正常,linux上加密正常,解密时发生 如下异常,异常信息如下: [ERROR] 2018-10-15 09:30:35,998 method:com.iscas.ippc.co ...

- Asp.net core使用IIS在windows上进行托管

摘要 最近项目中,尝试使用asp.net core开发,在部署的时候,考虑现有硬件,只能部署在windows上,linux服务器暂时没有. 部署注意事项 代码中启用iis和Kestrel public ...

- IIS 在 Windows 上托管 .NET Core2.0

使用 IIS 在 Windows 上托管 ASP.NET Core2.0 https://www.cnblogs.com/sundar/p/9195550.html 阅读目录 准备: 第一步:新建项目 ...

- Python+CGI,在Windows上快速部署Python到IIS

通过CGI,我们可以快速在Windows上部署Python 1. Windows安装IIS服务 2. 在IIS里打开“ISAPI和CGI限制”->添加,路径=python.exe的完全路径+&q ...

- Windows平台部署 Asp.Net Core 3.1.0,将 ASP.NET Core 应用发布到 IIS ,使用 IIS 在 Windows 上托管 ASP.NET Core

第一部分:本教程介绍如何在 IIS 服务器上托管 ASP.NET Core 应用. 官方文档地址:https://docs.microsoft.com/zh-cn/aspnet/core/tutori ...

- 使用Gitblit 在windows 上部署你的Git Server

Gitblit: 在windows 上部署你的Git Server 前言 之前在dudu的文章里看到过用bonobogit 部署在 IIS 7.5 上的Window 平台的git 服务器.学着部署使用 ...

- Windows上管理远程Linux VPS/服务器文件工具 - winscp

Linux上经常会经常需要编辑文件,特别是Linux VPS/服务器安装好系统之后配置环境会需要修改很多的配置文件等,对于常用Linux的基本上都能够熟练使用vi或者nano等SSH下面的文件编辑工具 ...

随机推荐

- pwn入门题x2

pwn1 这题由于事先知道源码 从main里调用get_flag函数 然后比较magic与password变量的值,不相等跳出,相等应该就能print出flag 先用objdump看一下main和ge ...

- WAMP中的MySQL设置用户、密码 及 phpmyadmin的配置

打开localhost和phpadmin时注意是否改过端口(这两个的默认端口是80) 初始用户名:root 密码为空 改密后使用新密码. WAMP中的 mysql设置密码(默认密码为空)及 php ...

- Apache Hadoop 2.9.2 完全分布式部署

Apache Hadoop 2.9.2 完全分布式部署(HDFS) 作者:尹正杰 版权声明:原创作品,谢绝转载!否则将追究法律责任. 一.环境准备 1>.操作平台 [root@node101.y ...

- 07--STL序列容器(Array)

一:Array了解 array<T,N> 模板定义了一种相当于标准数组的容器类型.它是一个有 N 个 T 类型元素的固定序列.除了需要指定元素的类型和个数之外,它和常规数组没有太大的差别. ...

- JAVA通过http访问其他服务端API

项目要实现这么一个功能,用户通过点击按钮,通过axios来访问python的API(算法,java不好做)得到一个结果存储到数据库并且返回到页面. 但是python不是在tomcat上面运行的,所以不 ...

- 将驱动编译进Linux内核

*:first-child { margin-top: 0 !important; } body>*:last-child { margin-bottom: 0 !important; } /* ...

- 请求数据loading

请求数据加载,CSS3实现 HTML: <!--请求数据loading--> <div class="back_loading"> <div clas ...

- 初始化仓库(git init)

创建新的仓库 首先进入需要初始化的目录,然后输入git init D:\Git\test λ git init Initialized empty Git repository in D:/Git/t ...

- java多线程基础篇第一篇

1.在开始多线程之前,我们先来聊聊计算机的缓存 计算机处理一个程序需要cpu处理器与存储设备的交互.但是在计算机发展的过程中,cpu处理器的处理速度不断提高,而存储设备的读写速度却没有得到与cpu同样 ...

- winform 以不规则图形背景显示窗体

一:创建一个winform窗体,把BackgroundImage引入一个不规则的图片,设置属性BackgroundImageLayout为Stretch 二:主要代码 using System; us ...