docker运行容器后agetty进程cpu占用率100%

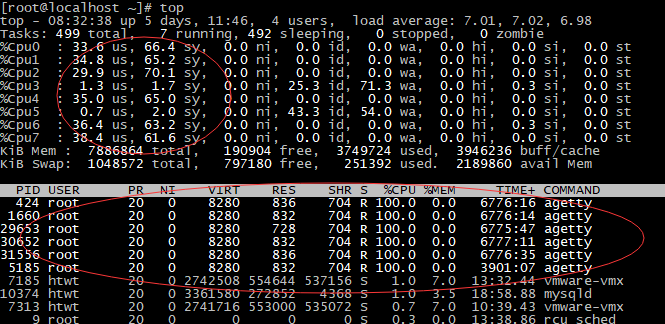

1、最近在使用docker容器的时候,发现宿主机的agetty进程cpu占用率达到100%

在Google上搜了下,引起这个问题的原因是在使用"docker run"运行容器时使用了"/sbin/init"和"--privileged"参数。

使用/sbin/init启动容器并加上--privileged参数,相当于docker容器获得了宿主机的全权委托权限。这时docker容器内部的init与宿主机的init产生了混淆。

# 引用google到的一段话:

I've done all my testing on them without using --privileged, especially since that's so dangerous (effectively, you're telling this second init process on your system that it's cool to go ahead and manage your system resources, and then giving it access to them as well). I always think of --privileged as a hammer to be used very sparingly.

出于对安全的考虑,在启动容器时,docker容器里的系统只具有一些普通的linux权限,并不具有真正root用户的所有权限。而--privileged=true参数可以让docker容器具有linux root用户的所有权限。

为了解决这个问题,docker后来的版本中docker run增加了两个选项参数"--cap-add"和"--cap-drop"。

--cap-add : 获取default之外的linux的权限

--cap-drop: 放弃default linux权限

从docker官网的文档中可以查到,docker容器具有的default权限及--cap-add可以获取到的扩展权限如下:

Default 权限:

|

Capability Key |

Capability Description |

|

SETPCAP |

Modify process capabilities. |

|

MKNOD |

Create special files using mknod(2). |

|

AUDIT_WRITE |

Write records to kernel auditing log. |

|

CHOWN |

Make arbitrary changes to file UIDs and GIDs (see chown(2)). |

|

NET_RAW |

Use RAW and PACKET sockets. |

|

DAC_OVERRIDE |

Bypass file read, write, and execute permission checks. |

|

FOWNER |

Bypass permission checks on operations that normally require the file system UID of the process to match the UID of the file. |

|

FSETID |

Don’t clear set-user-ID and set-group-ID permission bits when a file is modified. |

|

KILL |

Bypass permission checks for sending signals. |

|

SETGID |

Make arbitrary manipulations of process GIDs and supplementary GID list. |

|

SETUID |

Make arbitrary manipulations of process UIDs. |

|

NET_BIND_SERVICE |

Bind a socket to internet domain privileged ports (port numbers less than 1024). |

|

SYS_CHROOT |

Use chroot(2), change root directory. |

|

SETFCAP |

Set file capabilities. |

通过--cap-add获取到的权限:

|

Capability Key |

Capability Description |

|

SYS_MODULE |

Load and unload kernel modules. |

|

SYS_RAWIO |

Perform I/O port operations (iopl(2) and ioperm(2)). |

|

SYS_PACCT |

Use acct(2), switch process accounting on or off. |

|

SYS_ADMIN |

Perform a range of system administration operations. |

|

SYS_NICE |

Raise process nice value (nice(2), setpriority(2)) and change the nice value for arbitrary processes. |

|

SYS_RESOURCE |

Override resource Limits. |

|

SYS_TIME |

Set system clock (settimeofday(2), stime(2), adjtimex(2)); set real-time (hardware) clock. |

|

SYS_TTY_CONFIG |

Use vhangup(2); employ various privileged ioctl(2) operations on virtual terminals. |

|

AUDIT_CONTROL |

Enable and disable kernel auditing; change auditing filter rules; retrieve auditing status and filtering rules. |

|

MAC_OVERRIDE |

Allow MAC configuration or state changes. Implemented for the Smack LSM. |

|

MAC_ADMIN |

Override Mandatory Access Control (MAC). Implemented for the Smack Linux Security Module (LSM). |

|

NET_ADMIN |

Perform various network-related operations. |

|

SYSLOG |

Perform privileged syslog(2) operations. |

|

DAC_READ_SEARCH |

Bypass file read permission checks and directory read and execute permission checks. |

|

LINUX_IMMUTABLE |

Set the FS_APPEND_FL and FS_IMMUTABLE_FL i-node flags. |

|

NET_BROADCAST |

Make socket broadcasts, and listen to multicasts. |

|

IPC_LOCK |

Lock memory (mlock(2), mlockall(2), mmap(2), shmctl(2)). |

|

IPC_OWNER |

Bypass permission checks for operations on System V IPC objects. |

|

SYS_PTRACE |

Trace arbitrary processes using ptrace(2). |

|

SYS_BOOT |

Use reboot(2) and kexec_load(2), reboot and load a new kernel for later execution. |

|

LEASE |

Establish leases on arbitrary files (see fcntl(2)). |

|

WAKE_ALARM |

Trigger something that will wake up the system. |

|

BLOCK_SUSPEND |

Employ features that can block system suspend. |

所以,在运行容器时,可以不用--privileged参数的尽量不用,用--cap-add参数替代。如果必须使用--privileged=true参数的,可以通过在宿主机和容器中执行以下命令将agetty关闭。

shell> systemctl stop getty@tty1.service shell> systemctl mask getty@tty1.service

参考资料:

https://github.com/docker/docker/issues/4040

https://docs.docker.com/engine/reference/run/

docker运行容器后agetty进程cpu占用率100%的更多相关文章

- 获取进程CPU占用率

获取进程CPU占用率 // 时间转换 static __int64 file_time_2_utc(const FILETIME* ftime) { LARGE_INTEGER li; li.LowP ...

- Linux下java进程CPU占用率高分析方法

Linux下java进程CPU占用率高分析方法 在工作当中,肯定会遇到由代码所导致的高CPU耗用以及内存溢出的情况.这种情况发生时,我们怎么去找出原因并解决. 一般解决方法是通过top命令找出消耗资源 ...

- Linux下分析某个进程CPU占用率高的原因

Linux下分析某个进程CPU占用率高的原因 通过top命令找出消耗资源高的线程id,利用strace命令查看该线程所有系统调用 1.top 查到占用cpu高的进程pid 2.查看该pid的线程 ...

- (转)Linux下java进程CPU占用率高-分析方法

Linux下java进程CPU占用率高-分析方法 原文:http://itindex.net/detail/47420-linux-java-%E8%BF%9B%E7%A8%8B?utm_source ...

- Linux下java进程CPU占用率高分析方法(一)

Linux下java进程CPU占用率高分析方法 在工作当中,肯定会遇到由代码所导致的高CPU耗用以及内存溢出的情况.这种情况发生时,我们怎么去找出原因并解决. 一般解决方法是通过top命令找出消耗资源 ...

- Linux下java进程CPU占用率高分析方法(二)

1. 通过 top 命令查看当前系统CPU使用情况,定位CPU使用率超过100%的进程ID:2. 通过 ps aux | grep PID 命令进一步确定具体的线程信息:3. 通过 ps -mp pi ...

- Linux下java进程CPU占用率高-分析方法

今天登陆同事的一台gateway 开始以为hive环境登陆不了了,仔细一看看了下是因为机器很卡,我每次等几秒没登陆就ctrl+c了,看了下是有个java进程cpu:340.4% mem:14.6% ...

- cidaemon.exe进程cpu占用率高及关闭cidaemon.exe进程方法

问题描写叙述: 这段时间机器总是出现一个奇怪的问题:cidaemon.exe进程占用CUP率98%以上,大大影响了电脑的正常使用.资源管理器中出现多个cidaemon.exe进程,强制结束占用cp ...

- WMI获取进程CPU占用率

Monitor % Process CPU Usage (specific process) http://www.tek-tips.com/viewthread.cfm?qid=395765 for ...

随机推荐

- shell学习(22)- comm

1.预备知识 comm命令可用于比较两个已排序的文件.它可以显示出第一个文件和第二个文件所独有的行以及这两个文件所共有的行.该命令有一些选项可以禁止显示指定的列,以便于执行交集和求差操作. 交集(in ...

- 撸了一个微信小程序项目

学会一项开发技能最快的步骤就是:准备,开火,瞄准.最慢的就是:准备,瞄准,瞄准,瞄准-- 因为微信小程序比较简单,直接开撸就行,千万别瞄准. 于是乎,趁着今天上午空气质量不错,撸了一个小程序,放在了男 ...

- DFS-生日蛋糕

生日蛋糕 一道深搜题,看了这两个博客才懂的. http://blog.csdn.net/blesslzh0108/article/details/53486168 http://blog.csdn.n ...

- hdu3549 最大流

#include<stdio.h> #include<string.h> #include<queue> #define MAXN 1010 using names ...

- 微服务开源生态报告 No.2

通常,我们都会通过在 GitHub 上订阅邮件列表,来了解社区动态.这一次,我们联合以上各开源项目的负责人,发布「微服务开源生态报告」,汇集各个开源项目近期的社区动态,帮助开发者们更高效的了解到各开源 ...

- 【UTR #1】ydc的大树

[UTR #1]ydc的大树 全网唯一一篇题解我看不懂 所以说一下我的O(nlogn)做法: 以1号点为根节点 一个黑点如果有多个相邻的节点出去都能找到最远的黑点,那么这个黑点就是无敌的 所以考虑每个 ...

- 容器化ICT融合初体验

[编者的话]本次将分享的容器化ICT融合平台是一种面向未来ICT系统的新型云计算PaaS平台,它基于容器这一轻量级的虚拟化技术以及自动化的"微服务"管理架构,能够有效支撑应用快速上 ...

- 云原生生态周报 Vol. 3 | Java 8 ❤️ Docker

摘要: Docker Hub遭入侵,19万账号被泄露:Java 8 终于开始提供良好的容器支持:Snyk 年度安全报告出炉,容器安全问题形势空前严峻. 业界要闻 Docker Hub遭入侵,19万账号 ...

- 爬虫:Selenium + PhantomJS

更:Selenium特征过多(language/UserAgent/navigator/en-US/plugins),以Selenium打开的浏览器处于自测模式,很容易被检测出来,解决方法可选: 用m ...

- 逗号分隔的字符串转换为Python中的列表 split

将逗号分隔的字符串转换为Python中的列表 给定一个字符串: 它是由逗号分隔的几个值的序列: mStr = '192.168.1.1,192.168.1.2,192.168.1.3' 如何将字符 ...