python渗透测试入门——取代netcat

1.代码及代码讲解。

实验环境:windows10下的linux子系统+kali虚拟机

import argparse

import socket

import shlex

import subprocess

import sys

import textwrap

import threading def execute(cmd):

cmd = cmd.strip()

if not cmd:

return

output = subprocess.check_output(shlex.split(cmd),stderr=subprocess.STDOUT)

#subprocess。这个库提供了一组强大的进程创建接口,让你可以通过多种方式调用其他程序

return output.decode()

class Netcat:

def __init__(self,args,buffer=None):

self.args = args

self.buffer = buffer

self.socket = socket.socket(socket.AF_INET,socket.SOCK_STREAM)

self.socket.setsockopt(socket.SOL_SOCKET,socket.SO_REUSEADDR,1)

#利用传进来的参数,初始化一个NetCat对象,然后创建一个socket对象

def run(self):

if self.args.listen:

self.listen()

else:

self.send()

#run函数作为NetCat对象的执行入口,它的逻辑其实相当简单:直接把后续的执行移交给其他两个函数。如果我们的NetCat对象是接收方,run就执行listen函数;如果是发送方,run就执行send函数 def send(self):

self.socket.connect((self.args.target,self.args.port))

if self.buffer:

self.socket.send(self.buffer)

try:

while True:

recv_len = 1

response = ''

while recv_len:

data = self.socket.recv(4096)

recv_len = len(data)

response += data.decode()

if recv_len < 4096:

break

if response:

print(response)

buffer = input('>')

buffer += '\n'

self.socket.send(buffer.encode())

except KeyboardInterrupt:

print('User terminated')

self.socket.close()

sys.exit()

#先连接到target和port,之后利用try/catch块,这样就能直接用Ctrl+C组合键手动关闭连接,再通过通过循环接收数据

def listen(self):

self.socket.bind((self.args.target,self.args.port))

self.socket.listen(5)

while True:

client_socket,_ = self.socket.accept()

client_thread = threading.Thread(target=self.handle,args=(client_socket,))

client_thread.start()

#listen函数把socket对象绑定到target和port上,然后开始用一个循环监听新连接,并把已连接的socket对象传递给handle函数。

def handle(self,client_socket):

if self.args.execute:

output = execute(self.args.execute)

client_socket.send(output.encode())

elif self.args.upload:

file_buffer = b''

while True:

data = client_socket.recv(4096)

print(data.decode)

if data:

file_buffer += data

else:

break

with open(self.args.upload,'wb') as f:

f.write(file_buffer)

message = f'Saved file {self.args.upload}'

client_socket.send(message.encode())

elif self.args.command:

cmd_buffer = b''

while True:

try:

client_socket.send(b'ailx10:#>')

while '\n' not in cmd_buffer.decode():

cmd_buffer += client_socket.recv(64)

response = execute(cmd_buffer.decode())

if response:

client_socket.send(response.encode())

cmd_buffer = b''

except Exception as e:

print(f'server killed {e}')

self.socket.close()

sys.exit()

#handle函数会根据它收到的命令行参数来执行相应的任务:执行命令、上传文件,或是打开一个shell。

#如果要执行命令,handle函数就会把该命令传递给execute函数,然后把输出结果通过socket发回去

#如果要执行命令,handle函数就会把该命令传递给execute函数,然后把输出结果通过socket发回去

#最后,如果要创建一个shell,我们还是创建一个循环,向发送方发一个提示符,然后等待其发回命令

if __name__ == "__main__":

parser = argparse.ArgumentParser(description="simple netcat tool",

formatter_class=argparse.RawDescriptionHelpFormatter,

epilog=textwrap.dedent("""Example:

netcat.py -t 192.168.0.108 -p 5555 -l -c # command shell

netcat.py -t 192.168.0.108 -p 5555 -l -u=mytest.txt # upload file

netcat.py -t 192.168.0.108 -p 5555 -l -e=\"cat /etc/passwd\" # execute command

echo 'ABC' | ./netcat.py -t 192.168.0.108 -p 135 # echo text to server port 135

netcat.py -t 192.168.0.108 -p 5555 # connect to server

"""))

parser.add_argument('-c','--command',action='store_true',help='command shell')

parser.add_argument('-e','--execute',help='execute specified command')

parser.add_argument('-l','--listen',action='store_true',help='listen')

parser.add_argument('-p','--port',type=int,default=5555,help='specified port')

parser.add_argument('-t','--target',default='192.168.0.108',help='specified ip')

parser.add_argument('-u','--upload',help='upload file') args = parser.parse_args()

if args.listen:

buffer = ''

else:

buffer = sys.stdin.read() nc = Netcat(args,buffer.encode())

nc.run()

2.小试牛刀。

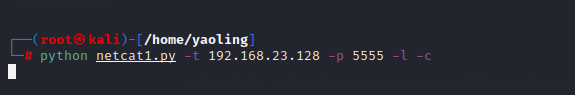

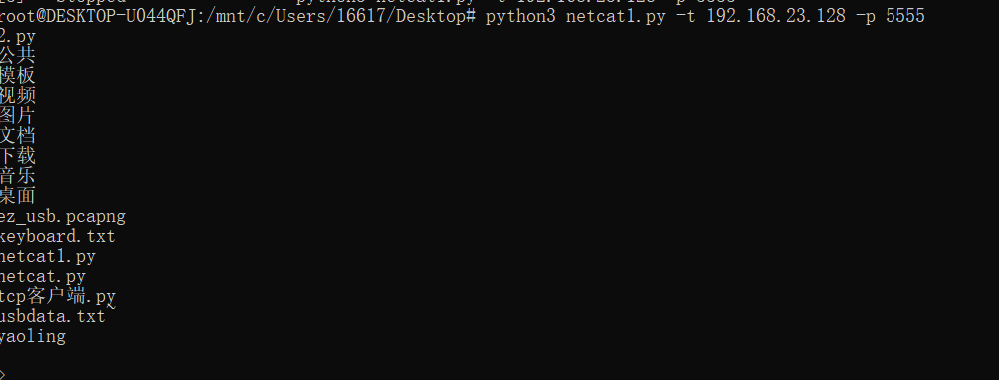

1)测试命令控制:

首先在Kali虚拟机上,启动一个接收方,让它在虚拟机IP地址的5555端口提供一个命令行shell。

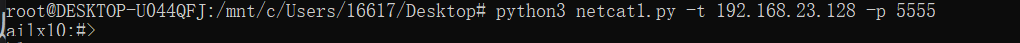

之后在本地端以客户端的模式打开脚本运行

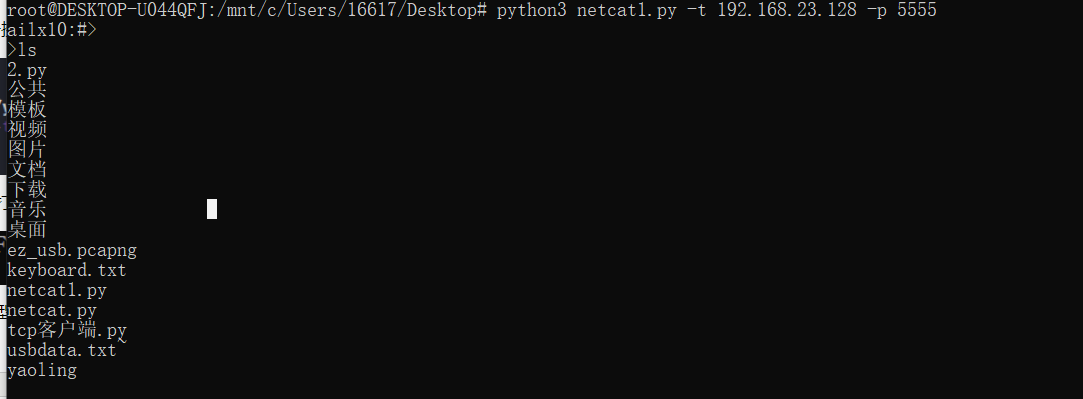

可以看到,我们得到了一个典型的命令行shell

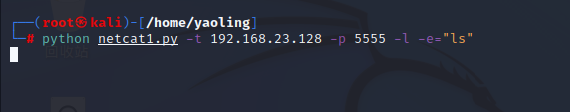

2)测试命令执行:

先在服务端运行

在客户端可直接看到命令执行结果

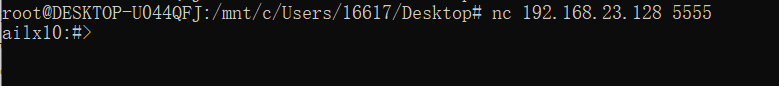

3)在本机上用原版netcat来连接Kali虚拟机

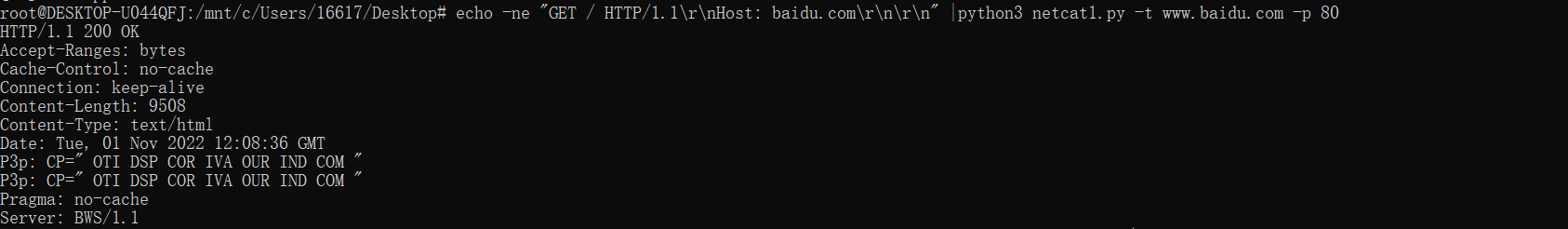

4)发送http请求

这次的分享就到这里, 下一次将开发一个TCP代理。

python渗透测试入门——取代netcat的更多相关文章

- python渗透测试入门——基础的网络编程工具

<Python黑帽子--黑客与渗透测试编程之道学习>这本书是我在学习安全的过程中发现的在我看来十分优秀的一本书,业内也拥有很高的评价,所以在这里将自己的学习内容分享出来. 1.基础的网络编 ...

- Android渗透测试Android渗透测试入门教程大学霸

Android渗透测试Android渗透测试入门教程大学霸 第1章 Android渗透测试 Android是一种基于Linux的自由及开放源代码的操作系统,主要用于移动设备,如智能手机.平板等.目前 ...

- Python渗透测试工具合集

摘自:http://www.freebuf.com/tools/94777.html 如果你热爱漏洞研究.逆向工程或者渗透测试,我强烈推荐你使用 Python 作为编程语言.它包含大量实用的库和工具, ...

- 渗透测试入门DVWA 教程1:环境搭建

首先欢迎新萌入坑.哈哈.你可能抱着好奇心或者疑问.DVWA 是个啥? DVWA是一款渗透测试的演练系统,在圈子里是很出名的.如果你需要入门,并且找不到合适的靶机,那我就推荐你用DVWA. 我们通常将演 ...

- 新萌渗透测试入门DVWA 教程1:环境搭建

首先欢迎新萌入坑.哈哈.你可能抱着好奇心或者疑问.DVWA 是个啥? DVWA是一款渗透测试的演练系统,在圈子里是很出名的.如果你需要入门,并且找不到合适的靶机,那我就推荐你用DVWA. 我们通常将演 ...

- python渗透测试工具集合

作者:一起学习Python 原文链接:https://zhuanlan.zhihu.com/p/21803985 著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 在进行漏洞研究. ...

- python渗透测试工具包

网络 Scapy, Scapy3k: 发送,嗅探,分析和伪造网络数据包.可用作交互式包处理程序或单独作为一个库.pypcap, Pcapy, pylibpcap: 几个不同 libpcap 捆绑的py ...

- Python 渗透测试编程技术方法与实践 ------全书整理

1.整个渗透测试的工作阶段 ( 1 )前期与客户的交流阶段.( 2 )情报的收集阶段.( 3 )威胁建模阶段.( 4 )漏洞分析阶段.( 5 )漏洞利用阶段.( 6 )后渗透攻击阶段.( 7 )报告阶 ...

- 渗透测试入门DVWA 环境搭建

DVWA是一款渗透测试的演练系统,在圈子里是很出名的.如果你需要入门,并且找不到合适的靶机,那我就推荐你用DVWA. 我们通常将演练系统称为靶机,下面请跟着我一起搭建DVWA测试环境.如果你有一定的基 ...

随机推荐

- Fiddler抓包工具下载安装及使用

一.Fiddler简介 简介: Fiddler是一款强大的Web调试工具,他能记录所有客户端和服务器的HTTP/HTTPS请求 工作原理: Fiddler是以代理web服务器的形式工作的,它使用代理地 ...

- 第三十三篇:关于ES6,JSON和Webpack

好家伙 1.什么是ES6? ECMAScript是javascript标准 ES6就是ECMAScript的第6个版本 (大概是一个语法标准规范) 2.什么是JSON? JSON 是什么,在数据交换中 ...

- API接口签名校验(C#版)

我们在提供API服务的时候,为了防止数据传输过程被篡改,通常的做法是对传输的内容进行摘要签名,把签名串同参数一起请求API,API服务接收到请求后以同样的方式生成签名串,然后进行对比,如果签名串不一致 ...

- spark 读取hive 计算后写入hive

package com.grady import org.apache.spark.SparkConf import org.apache.spark.sql.{DataFrame, Row, Spa ...

- 面试突击82:SpringBoot 中如何操作事务?

在 Spring Boot 中操作事务有两种方式:编程式事务或声明式事务,接下来我们一起来看二者的具体实现. 1.编程式事务 在 Spring Boot 中实现编程式事务又有两种实现方法: 使用 Tr ...

- 【gRPC】C++异步服务端客户端API实例及代码解析

对于同步API而言,程序的吞吐量并不高.因为在每次发送一个gRPC请求时,会阻塞整个线程,必须等待服务端的ack回到客户端才能继续运行或者发送下一个请求,因此异步API是提升程序吞吐量的必要手段. g ...

- Elastic:使用Grafana监视 Elasticsearch

- 第一个Django应用 - 第二部分:Django数据库配置,模型和后台

汇总操作 注:polls为应用名 1.执行命令:python manage.py migrate,生成默认的数据库表等 2.修改应用的models.py文件,添加数据库表模型等 3.INSTALLED ...

- 第六章:Django 综合篇

前面五章,已经将Django最主要的五大系统介绍完毕,除了这些主要章节,还有很多比较重要的内容,比如开发流程相关.安全.本地化与国际化.常见工具和一些框架核心功能.这些内容的篇幅都不大,但整合起来也是 ...

- flask+gunicorn+nginx部署

安装nginx和gunicorn yum install nginx pip3 install gunicorn flask项目配置 #main.py from flask import Flask ...