2018-2019-2 《网络对抗技术》 Exp7 网络欺诈防范 20165222

1.实践目标

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

2.实践内容

(1)简单应用SET工具建立冒名网站 (1分)

apachectl start开启服务

server apache2 restart重启apache2侦听服务

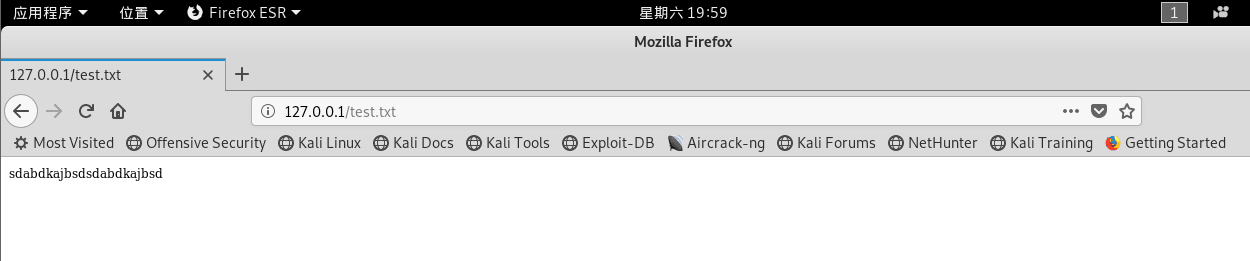

apache服务测试

可正常,无问题。

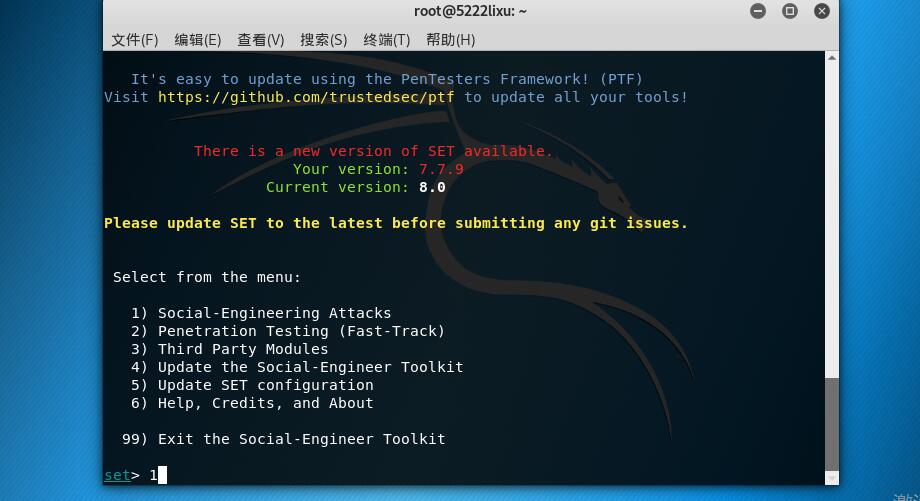

setoolkit打开工具set。选择1,社会工程学攻击。

再选择2,钓鱼网站攻击。

再选择3,账号密码截取。

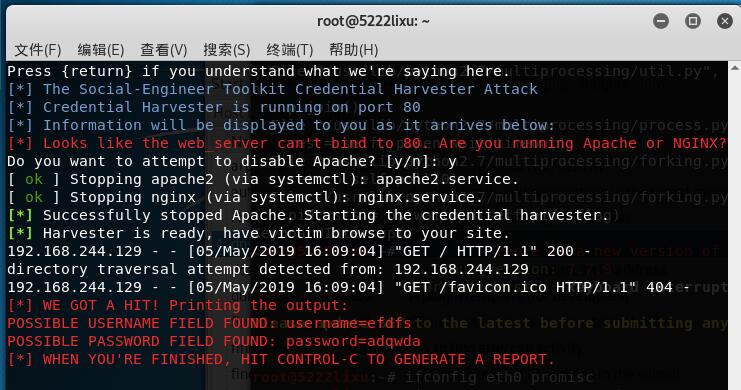

最后选2,进行网址克隆并输入自己的ip和克隆的URL。结果如下:在另一台机器上登陆kali的ip,用自己写的html,可截取登陆账号密码。

同时,网页可以是其他现成网页,同样能实现截获,结果同样可实现。如下:

(2)ettercap DNS spoof (1分)

ifconfig eth0 promisc将网卡改为混杂模式

vi /etc/ettercap/etter.dns 修改dns缓存表。这里我将baidu解析为自己的ip。

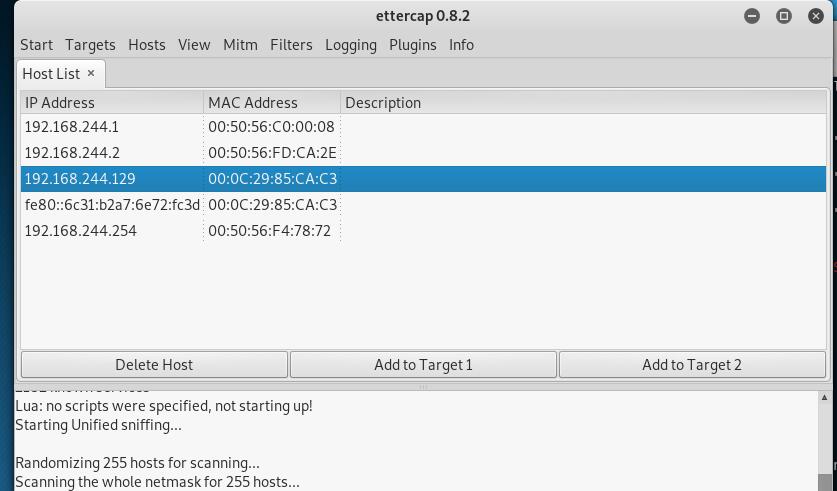

ettercap -G开启ettercap

然后开始扫描子网,如下:

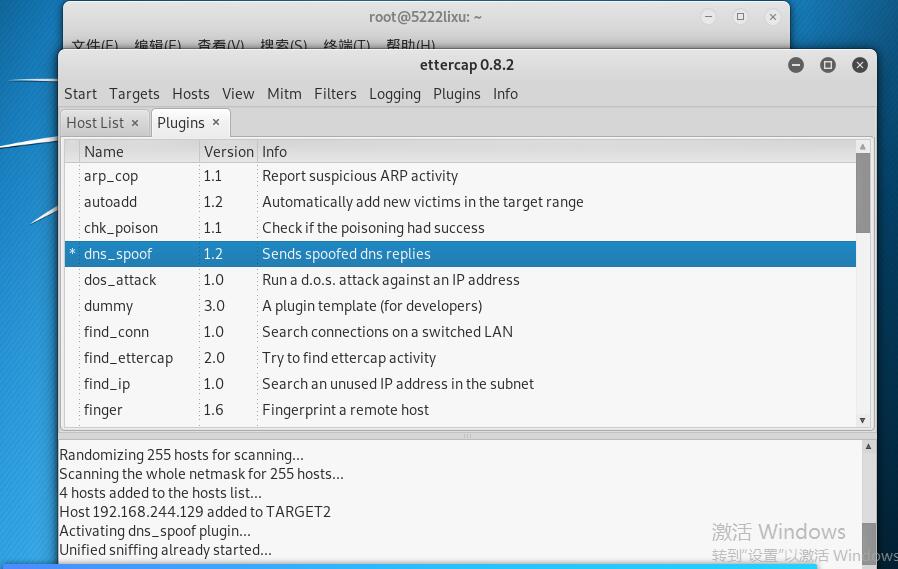

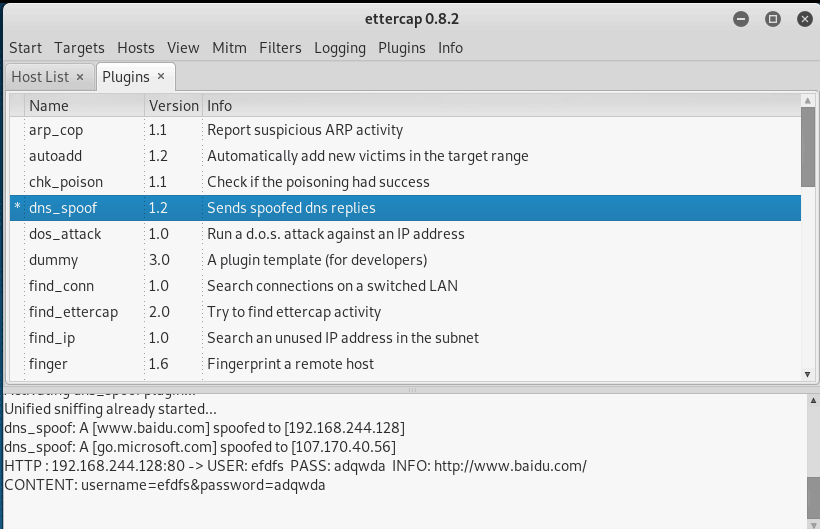

将win7ip(图中ip)设置为目标,点击Plugins——>Manage the plugins,如下,选择dns欺骗:开始

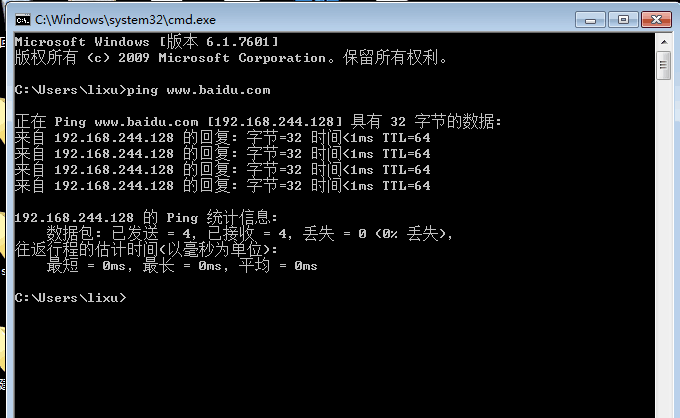

这个是时候,发给baidu的消息都到了自己的kali那里,如下:

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

将以上步骤1(将ip对应到一个类似攻击对象的网页)和步骤2(将域名解析为自己的ip)同时实现,即可用DNS spoof引导特定访问到冒名网站

这里就不使用百度网页前端源码,而用自己的html。

在set里可截获到账号密码

同时ettercap也可见账号密码

(4)请勿使用外部网站做实验

2.1.基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

同一个子网内,这东西简直XX了,因此连了一些不正经的wifi即可被随意攻击。

(2)在日常生活工作中如何防范以上两攻击方法

1,我觉得可以先来一手DNS静态表配置,将常用的dns与ip对应下来,2,是远离公共wifi,不在同一个子网内,别人碰不到你。

2.2.实践总结与体会

这次实验简单,但作用方面,相当强悍。

参考自:https://gitee.com/wildlinux/NetSec/blob/master/ExpGuides/0x61_Web_Apache-PHP-MySQL%E5%9F%BA%E7%A1%80.md

2018-2019-2 《网络对抗技术》 Exp7 网络欺诈防范 20165222的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范 实验内容 本次实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20145316许心远《网络对抗》EXP7网络欺诈技术防范

20145316许心远<网络对抗>EXP7网络欺诈技术防范 实验后回答问题 通常在什么场景下容易受到DNS spoof攻击 公共共享网络里,同一网段可以ping通的网络非常容易被攻击 在日 ...

- 20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

20145220韩旭飞<网络对抗>Exp7 网络欺诈技术防范 应用SET工具建立冒名网站 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端 ...

- 20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

20145307陈俊达<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 什么是dns欺骗攻击! 利用dns spoof运行DNS欺骗,如果是请求解析某个域名,dnsspoof会让该域名 ...

- 20145317彭垚《网络对抗》Exp7 网络欺诈技术防范

20145317彭垚<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充 ...

随机推荐

- 安装配置nginx之后访问不了nginx的问题

我刚开通的服务器,没有设置安全组规则. 进入云服务控制台 配置规则 其他不要动,授权对象加0.0.0.0/0 就可以访问nginx了

- Ubuntu 与 Debian 的关系

Debian 于 1993年8月16日 由一名美国普渡大学学生 Ian Murdock 首次发表. Debian 是由 GPL 和其他自由软件许可协议授权的自由软件组成的操作系统, 由 Debian ...

- 国内首本免费深度学习书籍!还有人没Get么?

这本书的作者很有趣鸭. 一开篇别的不说,先跟大家讲哲学,讨论人工智能实现的可能性.摘录一些他的结论: 人工智能可以实现 自由意志并不存在 量子力学并不能证明自由意志的存在 幸福感和物质水平提高并没有绝 ...

- 稀疏矩阵在Python中的表示方法

对于一个矩阵而言,若数值为零的元素远远多于非零元素的个数,且非零元素分布没有规律时,这样的矩阵被称作稀疏矩阵:与之相反,若非零元素数目占据绝大多数时,这样的矩阵被称作稠密矩阵. 稀疏矩阵在工程应用中经 ...

- G1垃圾收集器设计目标与改良手段【纯理论】

在之前已经详细对CMS垃圾回收器进行了学习,今天准备要学习另一个全新的垃圾收集器---G1(Garbage First Collector 垃圾优先的收集器),说是一种全新的,其实G1垃圾收集器已经出 ...

- k8s的pod的资源调度

1.常用的预选策略 2.优选函数 3.节点亲和调度 3.1.节点硬亲和性 3.2.节点软亲和性 4.Pod资源亲和调度 4.1.Pod硬亲和度 4.2.Pod软亲和度 4.3.Pod反亲和度 5.污点 ...

- 利其器:无法在 ".vscode" 文件夹()内创建 "launch.json" 文件。

无法在 ".vscode" 文件夹()内创建 "launch.json" 文件. https://www.cnblogs.com/lidabo/p/588899 ...

- 神经网络(1)--Non-linear hypotheses,为什么我们要学习神经网络这种算法来处理non-linear hypotheses

神经网络(1)--No-linear hypotheses 为什么我们已经有了linear regression与logistic regression算法还要来学习神经网络这个另外的算法呢,让我们来 ...

- Maven dependencies說明

一.今天搭建了一个maven项目,在pom.xml文件引入依赖后,发现项目结构中没有Maven Dependencies文件(下图),但是在java Build Path中又可以找到Maven Dep ...

- vue 自定义事件