渗透测试平台Vulnreport介绍与使用

渗透测试平台Vulnreport介绍与使用

在这篇文章中,我们将跟大家讨论一些关于渗透测试方面的内容,并给大家介绍一款名叫Vulnreport的新型开源工具,而这款工具将能够让任何场景下的渗透测试任务变得更加简单。

Vulnreport是什么?

Vulnreport是一款渗透测试管理与自动化平台,它可以帮助我们完成很多枯燥乏味的安全渗透测试任务。虽然它无法代替渗透测试人员的位置,但是它可以增强测试人员的能力,使他们的工作更有效率。简而言之,它可以帮我们把所有的“脏活累活”全部做完,而研究人员就可以将精力全部放在“难啃的骨头”上了。

Vulnreport下载地址

如需本工具的完整文档,请点击【这里】。

工具安装与部署

Heroku自动化部署

你可以使用Heroku完成工具的自动化部署,然后按照下列指令登陆Vulnreport并完成配置。【Heroku传送门】

手动部署

按照下列代码将工具部署到Heroku:

gitclone [Vulnreport repo url]herokugit:remote -a [Heroku app name]herokuaddons:create heroku-postgresql:hobby-devherokuaddons:create heroku-redis:hobby-devherokuaddons:create rollbar:freeherokuaddons:create sendgrid:starter

接下来,打开.env文件并将键值对拷贝到Heroku设置中,这一步你也可以通过命令行接口来完成。

herokuconfig:set VR_SESSION_SECRET=abc123456herokuconfig:set RACK_ENV=productiongitpush heroku master

安装操作

为了完成Vulnreport的初始化配置,你需要运行SEED.rb脚本。如果你将工具部署在了Heroku上,你可以直接使用下列命令来完成配置:

herokurun ./SEED.rb

如果你使用了Heroku的自动化部署功能,那么这一步就已经自动完成了。

Running./SEED.rb on ⬢ vulnreport-test... up,run.8035Vulnreport3.0.0.alpha seed scriptWARNING:This script should be run ONCE immediately after deploying and then DELETEDSettingup Vulnreport now...Settingup the PostgreSQL database...DoneSeedingthe database...DoneUserID 1 created for youALLDONE!Loginto Vulnreport now and go through the rest of the settings!

配置成功之后,你就可以删除SEED.rb文件了。

管理员账户默认的用户名为admin,密码也是admin。接下来,你就可以进入Vulnreport(上述例子中的URL为https://my-vr-test.herokuapp.com)并使用默认账户进行登录了。登录之后,你就可以进入Vulnreport的设置界面中创建并配置你的Vulnreport实例了。关于如何使用你新创建的Vulnreport实例,请查看官方给出的【操作文档】。

XML输出与导入

目前,Vulnreport支持XML格式的输入以及输出,如果你需要在不同的环境下使用Vulnreport来进行渗透测试的话,这种功能将会非常有用。Vulnreport目前所支持的XML格式如下:

<?xmlversion="1.0" encoding="UTF-8"?><Testxmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"><Vuln><Type>[Vulntype ID]</Type><File>[File Vuln Data]</File><Code>[Code Vuln Data]</Code><File>clsSyncLog.cls</File><Code>hello world</Code>...etc...</Vuln><Vuln><Type>6</Type><File>clsSyncLog.cls</File><File>CommonFunction.cls</File><Code>12 Public Class CommonFunction{</Code></Vuln></Test>

<?xmlversion="1.0" encoding="UTF-8"?><Testxmlns:xsi="http://www.w3.org/2001/XMLSchema-instance""><Vuln><Type>REQUIRED - EXACTLY 1 - INTEGER- ID of VulnType. 0 = Custom</Type><CustomTypeName>OPTIONAL - EXACTLY 1- STRING if TYPE == 0</CustomTypeName><BurpData>OPTIONAL - UNLIMITED -STRING - Burp req/resp data encoded in our protocol</BurpData><URL>OPTIONAL - UNLIMITED - STRING -URL for finding</URL><FileName>OPTIONAL - UNLIMITED -STRING - Name/path of file for finding</FileName><Output>OPTIONAL - UNLIMITED - STRING- Output details</Output><Code>OPTIONAL - UNLIMITED - STRING -Code details</Code><Notes>OPTIONAL - UNLIMITED - STRING- Notes for vuln</Notes><Screenshot>OPTIONAL - UNLIMITED - Screenshots ofvuln<Filename>REQUIRED - EXACTLY 1 -STRING - Filename with extension</Filename><ImageData>REQUIRED - EXACTLY 1 - BASE64 -Screenshot data</ImageData></Screenshot></Vuln>....unlimited vulns....<Vuln></Vuln></Test>

Vulnreport的使用

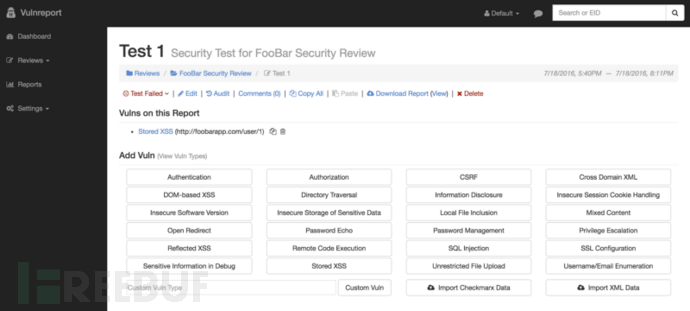

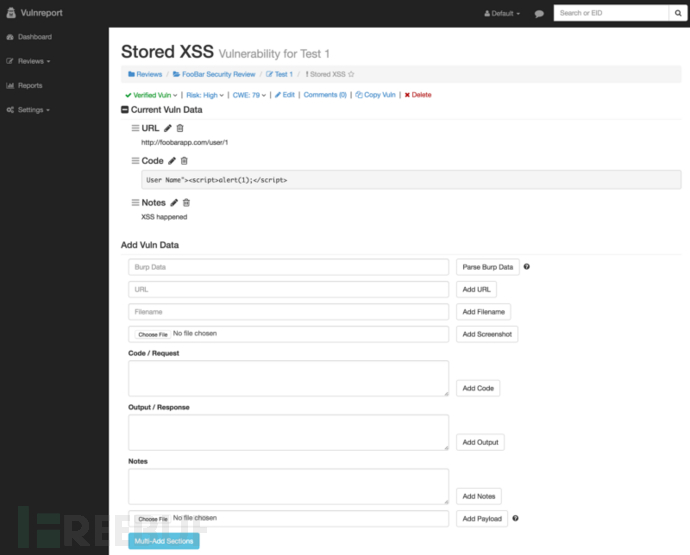

Vulnreport的工作流程其实跟渗透测试人员的测试步骤是差不多的。当你在进行一次渗透测试时,无论你遇到的是什么漏洞(例如存储型XSS),你可以直接从列表中选择它,然后输入相关数据:

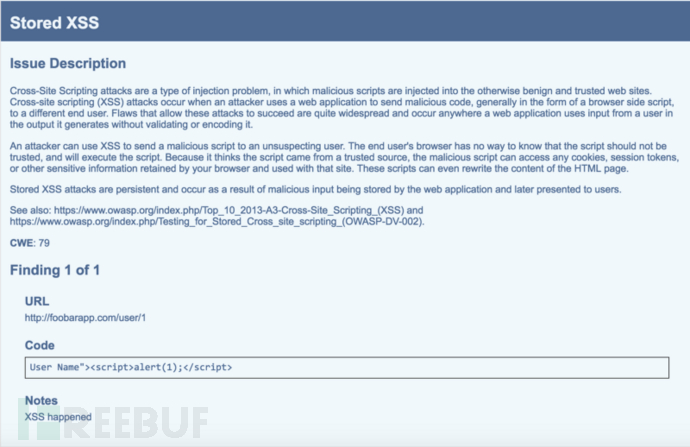

测试完成之后,Vulnreport会给我们生成一份非常nice的报告:

除此之外,Vulnreport还实现了非常简单的外部接口,而这些接口可以帮助我们执行各种类型的外部活动,例如发送报告邮件和记录漏洞状态等等。

总结

测试本身就很难,而渗透测试就更加麻烦了,虽然自动化的渗透测试工具无法完全代替测试人员,但是我们可以尽可能地让那些枯燥乏味的重复性操作以自动化的方式去实现。希望这款工具可以给大家带来帮助。

渗透测试平台Vulnreport介绍与使用的更多相关文章

- Nexus设备渗透测试平台 – Kali Linux NetHunter

NetHunter是一个基于Kali Linux为Nexus设备构建的Android渗透测试平台,其中包括一些特殊和独特的功能.NetHunter支持无线802.11注入,一键MANA AP搭建,HI ...

- 渗透测试工具SPARTA介绍

0x01 sparta安装 kali系统默认安装了sparta 需要基础环境: git clone https://github.com/secforce/sparta.git apt-get ins ...

- 渗透测试平台bwapp简单介绍及安装

先来介绍一下bwapp bwapp是一款非常好用的漏洞演示平台,包含有100多个漏洞 SQL, HTML, iFrame, SSI, OS Command, XML, XPath, LDAP, PHP ...

- 【渗透测试学习平台】 web for pentester -1.介绍与安装

web for pentester是国外安全研究者开发的的一款渗透测试平台,通过该平台你可以了解到常见的Web漏洞检测技术. 官网:https://www.pentesterlab.com 下载地址: ...

- Metasploit渗透测试魔鬼训练营

首本中文原创Metasploit渗透测试著作,国内信息安全领域布道者和资深Metasploit渗透测试专家领衔撰写,极具权威性.以实践为导向,既详细讲解了Metasploit渗透测试的技术.流程.方法 ...

- 【HTB系列】靶机Access的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

- Kali linux渗透测试的艺术 思维导图

Kali Linux是一个全面的渗透测试平台,其自带的高级工具可以用来识别.检测和利用目标网络中未被发现的漏洞.借助于Kali Linux,你可以根据已定义的业务目标和预定的测试计划,应用合适的测试方 ...

- web安全之渗透测试

本次渗透测试使用工具列表如下: 漏洞扫描器 (主机/Web) 绿盟RAS漏洞扫描器 商用 端口扫描器 NMAP 开源 网络抓包 Fiddler 开源 暴力破解工具 Hydra 开源 数据库注入工具 S ...

- Samuraiwtf-的确是很好的渗透学习平台

有人问我要渗透测试平台学习,我想到了Samurai ,记得里面带有很多的,这里来推广一下. Samurai Web 测试框架很多人说是live CD测试环境,但是现在似乎不是了,至少目前最新版的只有这 ...

随机推荐

- Linux CentOS汉化系统

u root切换为root用户 写入环境变量 echo "export LANG="zh_CN.UTF8"">>/etc/profile sourc ...

- Java之Apache Tomcat教程[归档]

前言 笔记归档类博文. 本博文地址:Java之Apache Tomcat教程[归档] 未经同意或授权便复制粘贴全文原文!!!!盗文实在可耻!!!贴一个臭不要脸的:易学教程↓↓↓ Step1:安装JDK ...

- 转载:深入理解Spring MVC 思想

原文作者:赵磊 原文地址:http://elf8848.iteye.com/blog/875830 目录 一.前言二.spring mvc 核心类与接口三.spring mvc 核心流程图 四.sp ...

- 视图push和presentViewController注意点

presentViewController: - (void)publishClick{ NSLog(@"发布按钮被点击"); PublishViewController *pub ...

- 关于注释【code templates】,如何导入本地注释文件

关于如何在eclipse.myeclipse导入本地注释文件 [xxx.xml] 请看操作方式 下面是code templates文件的内容 注意 把文件中的 @@@@@@@@@@@@@@@ ...

- 导出文档设置exportDocument

<?xml version="1.0" encoding="UTF-8"?> <?eclipse version="3.4" ...

- 前端学习(一) html介绍和head标签

HTML 一. HTML 介绍 1. HTML概述:html全称Hyper Text Mackeup Language, 翻译为超文本标记语言, 它不是一种编程语言, 是一种描述性的标记语言, 用于描 ...

- 【FIORI系列】SAP 一文读懂SAP Fiori是什么

公众号:SAP Technical 本文作者:matinal 原文出处:http://www.cnblogs.com/SAPmatinal/ 原文链接:[FIORI系列]SAP 一文读懂SAP Fio ...

- 纹理特征描述之灰度差分统计特征(平均值 对比度 熵) 计算和比较两幅纹理图像的灰度差分统计特征 matlab代码实现

灰度差分统计特征有: 平均值: 对比度: 熵: i表示某一灰度值,p(i)表示图像取这一灰度值的概率 close all;clear all;clc; % 纹理图像的灰度差分统计特征 J = i ...

- Java基础知识常见面试题汇总第一篇

[Java面试题系列]:Java基础知识常见面试题汇总 第一篇 文中面试题从茫茫网海中精心筛选,如有错误,欢迎指正! 1.前言 参加过社招的同学都了解,进入一家公司面试开发岗位时,填写完个人信息后 ...