3.24网络攻防选拔题部分write up

20175221 3.24网络攻防选拔题部分write up

Q1:百度一下,你就知道

- 解压题目得到一个文件夹和一个网址

- 打开文件夹,有三张图片

- 用winhex和stegsolve查看三张图片,没有发现异常。Kali里面binwalk跑一下,也没有隐藏文件。不太像隐写题,可能是web,将目标移到网址上。

- 打开网址,F12开发者工具

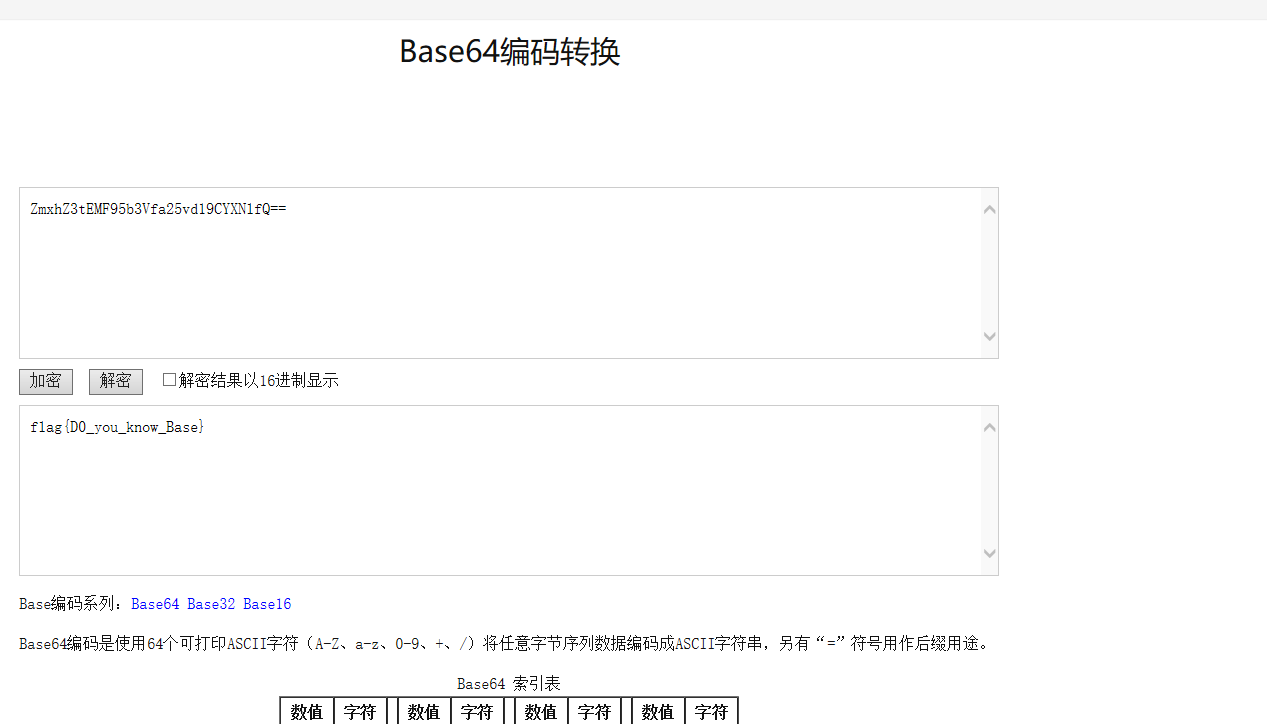

- 发现最底下script下的字符串可疑,复制粘贴用base解。

- 将字符串先转base16,再转base64,得到flag。

Q2

- 解压题目得到一张图片,但是无法打开。

- 虚拟机里使用foremost分离文件,得到了一张全黑的图片。

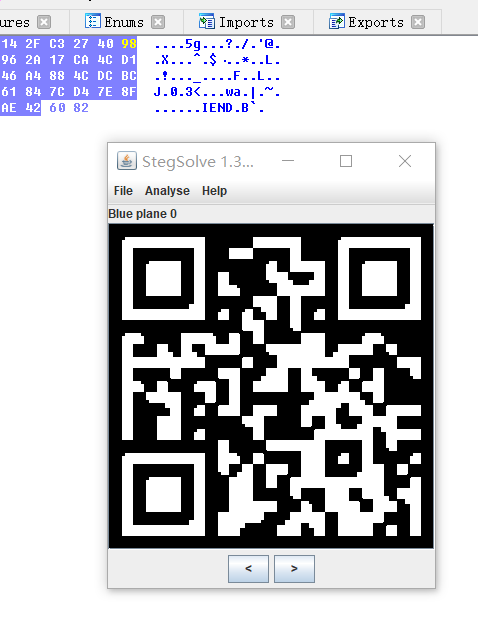

- 使用stegsolve分析,一直往右点,发现二维码。

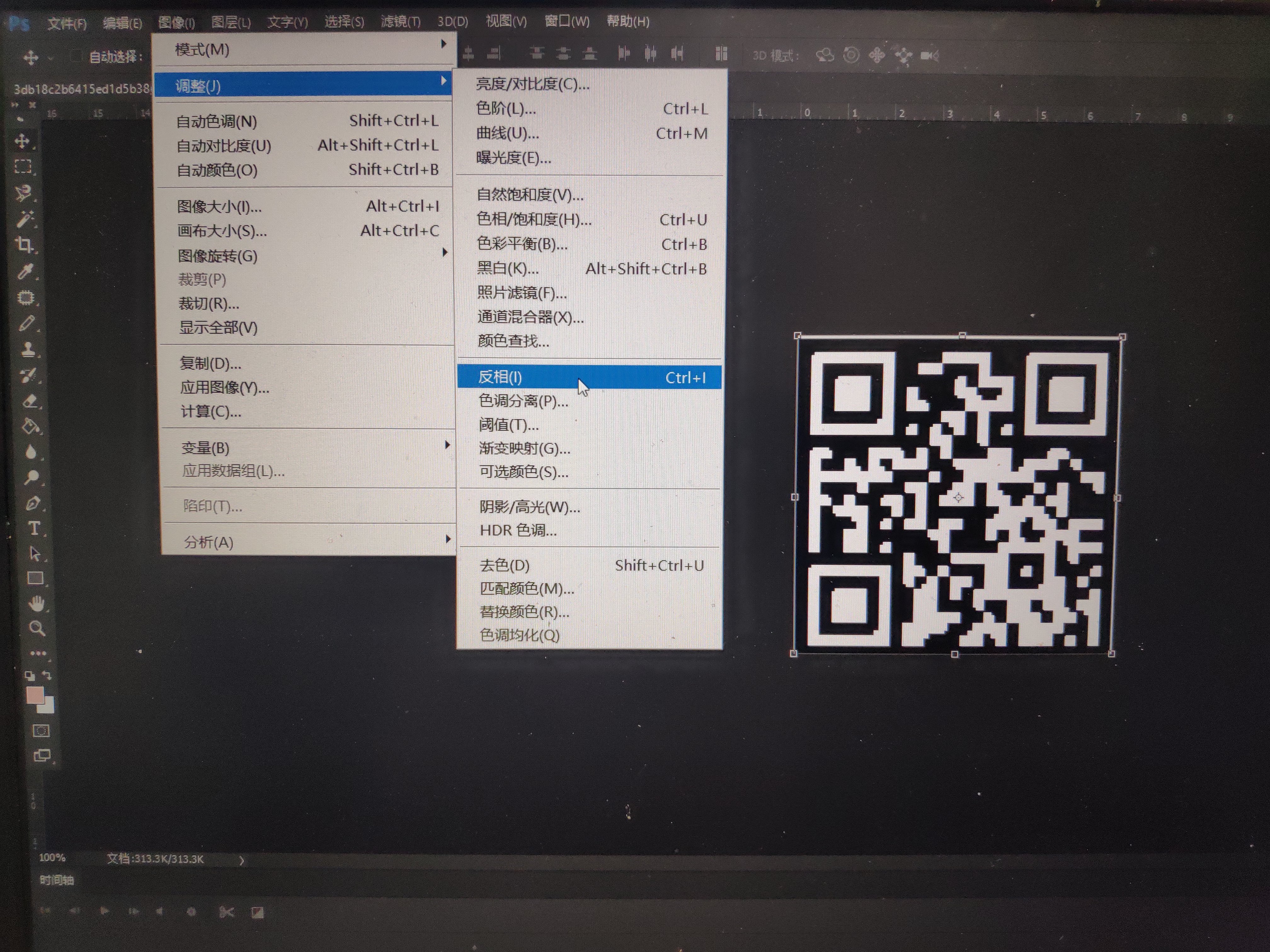

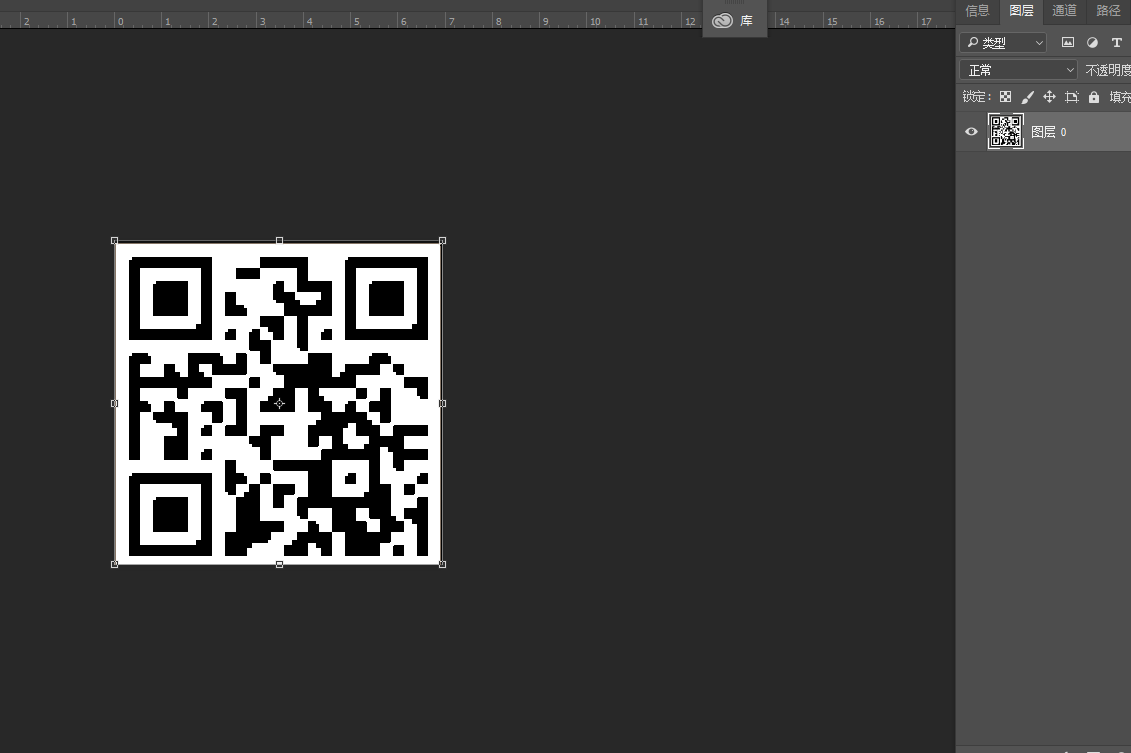

- 但发现扫码扫不上,才发现二维码黑白颠倒。打开PS,图像→调整→反相,得到正确二维码。

- 扫码得到flag

Q6

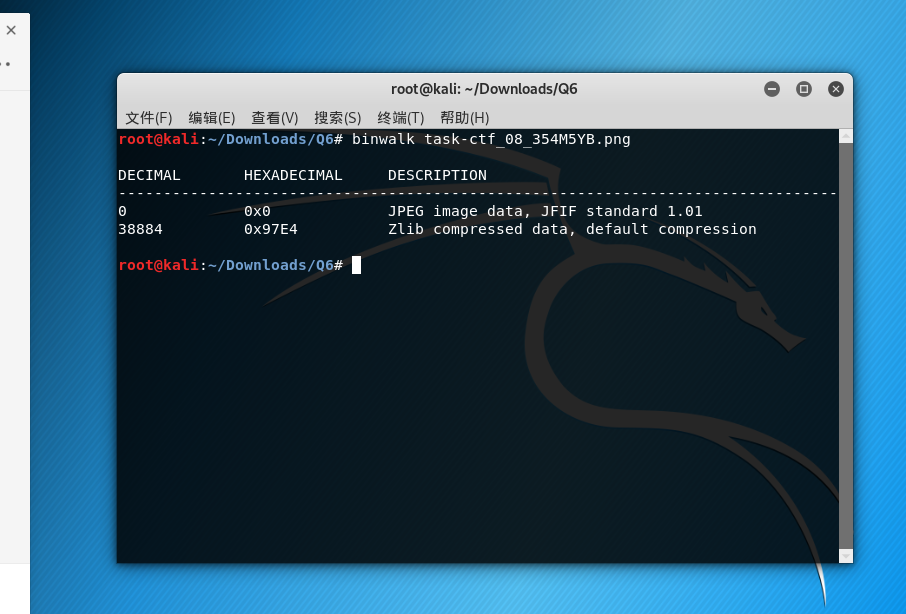

- 解压题目得到png图片,猜测是隐写

- 先用linux下binwalk分析图片,发现文件里有zlib格式的文件

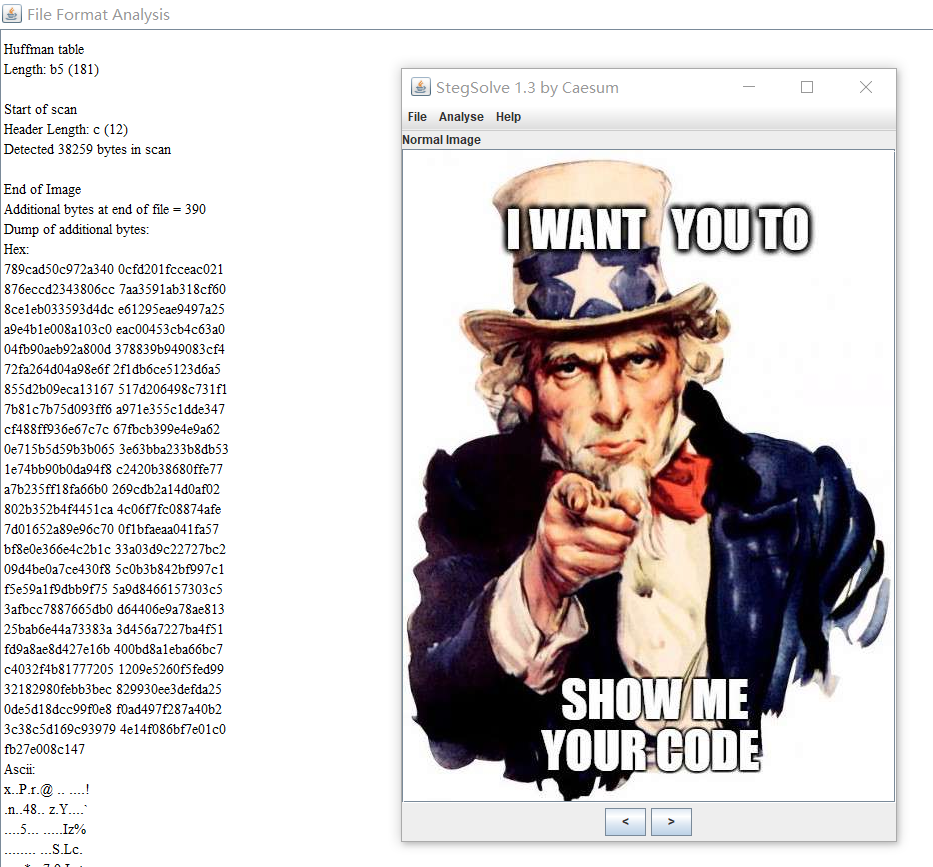

- setgolve 查看图片,然后进行File Format

- 发现HEX的ID,使用python中的binascii.unhexlify()函数进行解压

import zlib

import binascii

import base64

id='789cad50c9929b400cfd201fc080170e39a89bc5cde2610966b9d160b7d90263ec61f9fa814a662ab75ca2523d3d49af2495fc2d2808b9008b03a9869a9fe0303eb6215b72558215578805b94a1264bd09f3a088baed63df7e7a59f29162935e778faa23fd9bd2fbca14df34762d83d48bf150b8e3ed48b1a4b813a05f13c7d919a58e8146e91154859889afba3576ca6182216ab93837d450ddf0939231b57e5a7af3ae3e1ca7f76b64814b38f8d79d786dfe36f2cd504905afc60cd85701d04235712f4851ca0f277de68afe2e3f7e42469d8d399d84a78d02b5d710fba35f465f567e1a165032d09eee35f25a2a48cc2e24317279d329a50d31eff2fb49686f4baeb85d90355a9984c63d167a66eadb8f4c7459d65c96da8e27faf94ef581515d9b735ced15b765444d3aaa078c94e3708dce6d128e3d9961438a5557bf121f460ba38e1670a4a15ce5e1583b8c370906f6f7eeb0b94c94f7babca9e734945f5e644c5424fb6f4dfa9fa20f47cb47431c9de75c90a704c3c1fcfa05c08f4f15a7c2ce'

result =binascii.unhexlify(id)

print result

result = zlib.decompress(result)

print result- 得到一个base64字符的输出

1���IhoK��]�5Z���=zf�ۏLtY�\�ڎ'��N��Q]�s\��eDM:����p��m�=�aC�UW�F��p��\��X;�7 ��L������4�_^dLT$�oM���G�GC��\��������O���

S1ADBBQAAQAAAIkwl0yA7xr1WgAAAE4AAAAEAAAAY29kZZBLO2zwD3GMSCSMtRcZvaCKbe5rkpIsODsSDyYfFgejUaRYCwiQxf8bC4DQyABny//McbbPJBx4rUki3c3uloJ5D7yAwXo/YdJEWE+0yDcgEltLGmqErPPsSlBLAQI/ABQAAQAAAIkwl0yA7xr1WgAAAE4AAAAEACQAAAAAAAAAIAAAAAAAAABjb2RlCgAgAAAAAAABABgAAF3624Xa0wHGz/ish9rTAcbP+KyH2tMBUEsFBgAAAAABAAEAVgAAAHwAAADcAFtQeXRob24gMi43XQ0KPj4+IKh9qH2ofQ0KDQpUcmFjZWJhY2sgKG1vc3QgcmVjZW50IGNhbGwgbGFzdCk6DQogIEZpbGUgIjxweXNoZWxsIzA+IiwgbGluZSAxLCBpbiA8bW9kdWxlPg0KICAgIKh9qH2ofQ0KWmVyb0RpdmlzaW9uRXJyb3I6IKh9qH2ofah9qH2ofah9qH2ofah9qH2ofah9qH2ofah9qH2ofah9qH2ofah9qH2ofah9qH2ofah9qH2ofSA8LSBwYXNzd29yZCA7KQ0KPj4+IAA=- 那再用base64解下

import zlib

import binascii

import base64

id='789cad50c9929b400cfd201fc080170e39a89bc5cde2610966b9d160b7d90263ec61f9fa814a662ab75ca2523d3d49af2495fc2d2808b9008b03a9869a9fe0303eb6215b72558215578805b94a1264bd09f3a088baed63df7e7a59f29162935e778faa23fd9bd2fbca14df34762d83d48bf150b8e3ed48b1a4b813a05f13c7d919a58e8146e91154859889afba3576ca6182216ab93837d450ddf0939231b57e5a7af3ae3e1ca7f76b64814b38f8d79d786dfe36f2cd504905afc60cd85701d04235712f4851ca0f277de68afe2e3f7e42469d8d399d84a78d02b5d710fba35f465f567e1a165032d09eee35f25a2a48cc2e24317279d329a50d31eff2fb49686f4baeb85d90355a9984c63d167a66eadb8f4c7459d65c96da8e27faf94ef581515d9b735ced15b765444d3aaa078c94e3708dce6d128e3d9961438a5557bf121f460ba38e1670a4a15ce5e1583b8c370906f6f7eeb0b94c94f7babca9e734945f5e644c5424fb6f4dfa9fa20f47cb47431c9de75c90a704c3c1fcfa05c08f4f15a7c2ce'

result =binascii.unhexlify(id)

print result

result = zlib.decompress(result)

print result

result = base64.b64decode(result)

print result

fount = open(r"55.zlib","wb")

fount.write(result)

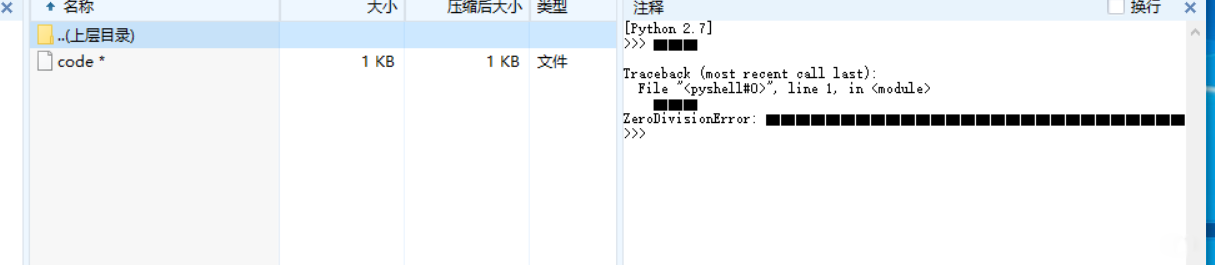

fount.close()解压成一个zip文件时发现问题:ZeroDivisionError对应的是什么?

- 百度了一下,是分母为零。得到password。

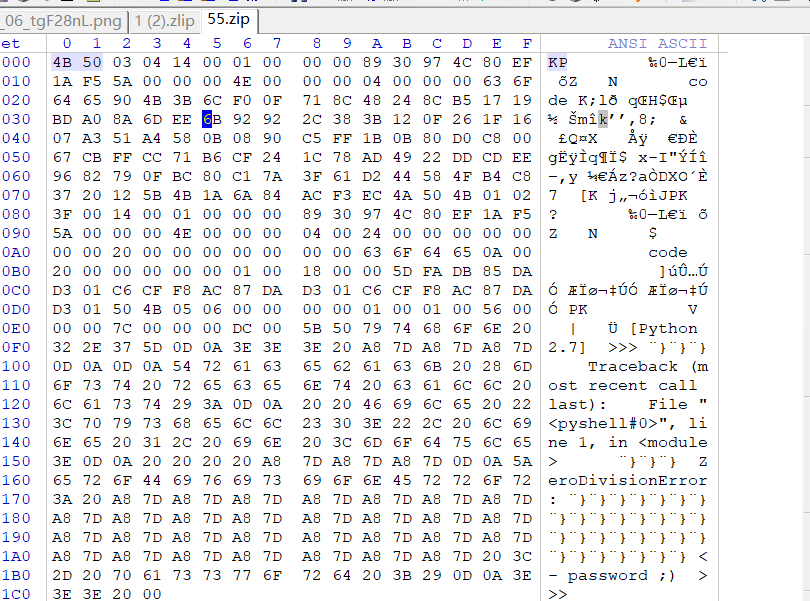

- 但是zip依旧打不开,没有头绪,就将常用的软件试了一遍。在扔进ida中时,感觉文件头尾和平常不太一样。百度了一下,的确是文件头尾做了手脚。

- 其中50 4B被改成了4B 50,改回来即可。

- 打开zip后,将password输入,得到key.txt。

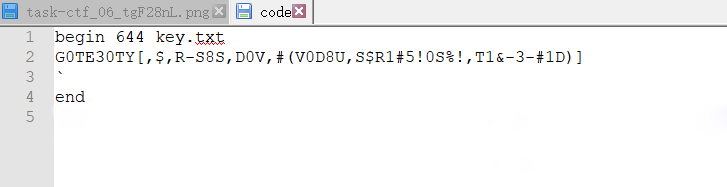

- 发现又是一个编码,UUEncode解出flag即可

一些心得与体会

①

首先检讨自己,平时做的题目不够多,在Q4数据流文件中,仅找到了攻击者和被攻击者的地址,没有找到关键的数据库名字。

以及Q5的crack me使用ida做逆向,静态分析也做得不熟练,最终还是没有解出题目。

②

ctf毕竟是一个团队竞技比赛,想要拿到好的成绩,除了自身过硬的知识外,还需要和队友有着默契和足够的交流,以及耐得住的性子。

3.24网络攻防选拔题部分write up的更多相关文章

- 2018-2019-2 20165312《网络攻防技术》Exp6 信息搜集与漏洞扫描

2018-2019-2 20165312<网络攻防技术>Exp6 信息搜集与漏洞扫描 目录 一.信息搜集技术与隐私保护--知识点总结 二.实验步骤 各种搜索技巧的应用 Google Hac ...

- 2018-2019-2 20165315《网络攻防技术》Exp6 信息搜集与漏洞扫描

2018-2019-2 20165315<网络攻防技术>Exp6 信息搜集与漏洞扫描 目录 一.实验内容 二.实验步骤 1.各种搜索技巧的应用 2.DNS IP注册信息的查询 3.基本的扫 ...

- 20155201 网络攻防技术 实验九 Web安全基础

20155201 网络攻防技术 实验九 Web安全基础 一.实践内容 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 二.报告内容: 1. 基础问题回答 1)SQL注入攻击 ...

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 2015306 白皎 《网络攻防》EXP6 信息搜集与漏洞扫描

2015306 白皎 <网络攻防>EXP6 信息搜集与漏洞扫描 一.问题回答 (1)哪些组织负责DNS,IP的管理. 顶级的管理者是Internet Corporation for Ass ...

- 20155318 《网络攻防》 Exp9 Web基础

20155318 <网络攻防> Exp9 Web基础 基础问题 SQL注入攻击原理,如何防御 就是通过把SQL命令插入到"Web表单递交"或"输入域名&quo ...

- 20155321 《网络攻防》 Exp9 Web安全基础

20155321 <网络攻防> Exp9 Web安全基础 基础问题 SQL注入攻击原理,如何防御 原理:在事先定义好的SQL语句的结尾上添加额外的SQL语句(感觉一般是或上一个永真式),以 ...

- 20155334 《网络攻防》 Exp9 Web安全基础

<网络攻防> Exp9 Web安全基础 一.实验后回答问题 SQL注入攻击原理,如何防御: 原理: 就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服 ...

- 20145335郝昊《网络攻防》Exp9 Web安全基础实践

20145335郝昊<网络攻防>Exp9 Web安全基础实践 实验内容 理解常用网络攻击技术的基本原理. 完成WebGoat实践下相关实验 实验步骤 XSS注入攻击 Phishing wi ...

随机推荐

- 智能POS(轻餐、正餐同理)桌台页面已结金额,只做参考,不做对账使用

智能POS桌台已结金额只用来做参考使用,不做对账保障: 已结金额只有桌台一次结账金额,若存在反结账或退款的情况则不会减去相应的已结金额: 点餐无桌台的订单,金额不做统计: 口碑订单.扫码点餐,金额不做 ...

- c/c++ 继承与多态 引用有的时候并不能达到多态的效果

继承与多态 引用有的时候并不能达到多态的效果 问题:c++ primer 第五版说,只有指针和引用调用虚函数时才会发生动态绑定(多态).实践一下,发现引用有的时候不能发生多态绑定(多态). 下面的例子 ...

- Filebeat插件启动失败,不能直接查找报错原因

老是在filebeat启动的这一步骤上出错,但是由于filebeat是由systemd启动的,因此原因也经常查不清楚,因此并不能直观的查出错误在哪里,所以今天教给大家两个寻找错误的根源的方法 先看我这 ...

- SQLServer之创建唯一非聚集索引

创建唯一非聚集索引典型实现 唯一索引可通过以下方式实现: PRIMARY KEY 或 UNIQUE 约束 在创建 PRIMARY KEY 约束时,如果不存在该表的聚集索引且未指定唯一非聚集索引,则将自 ...

- 抖音、YouTube、Facebook等新媒体营销与运营相关14本书

最近几年看过的抖音等新媒体营销与运营相关的书有14本,好书不多.具体清单整理如下,点击标题或图片可以看详细点评与内容摘抄: 4星|<屏幕上的聪明决策>:人在手机/电脑上做选择的心理学研究综 ...

- Kafka 0.11.0.0 实现 producer的Exactly-once 语义(中文)

很高兴地告诉大家,具备新的里程碑意义的功能的Kafka 0.11.x版本(对应 Confluent Platform 3.3)已经release,该版本引入了exactly-once语义,本文阐述的内 ...

- linux安装成功后怎么调出终端

一.Ubuntu 桌面如下,点击搜索 二.输入terminal 终端 三.锁定到菜单栏 四.接下来就可以练习linux下的常用命令,如:ls mkdir cat touch 等等 这些命令后 ...

- appium设置会话时间,可以超长时。Open Application

- Linux内核入门到放弃-模块-《深入Linux内核架构》笔记

使用模块 依赖关系 modutils标准工具集中的depmod工具可用于计算系统的各个模块之间的依赖关系.每次系统启动时或新模块安装后,通常都会运行该程序.找到的依赖关系保存在一个列表中.默认情况下, ...

- 1.[Andriod]之Andriod布局 VS WinPhone布局

0.写在前面的话 近来被HTML+CSS的布局折腾的死去活来,眼巴巴的看着CSS3中的flex,grid等更便捷更高效的的布局方式无法在项目中应用,心里那叫一个窝火啊,去你妹的兼容性,,, 最近体验下 ...