[原题复现]百度杯CTF比赛 十月场 WEB EXEC(PHP弱类型)

简介

原题复现:

考察知识点:PHP弱类型、

线上平台:https://www.ichunqiu.com/battalion(i春秋 CTF平台)

过程

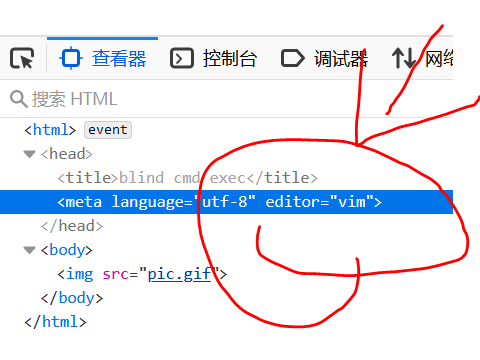

看源码发现这个 vim泄露 下方都试了一遍 。index.php.swp是的 下载源码即可

.index.php.swp

index.php.swp ——vim文件泄露

index.php.bak

index.php~

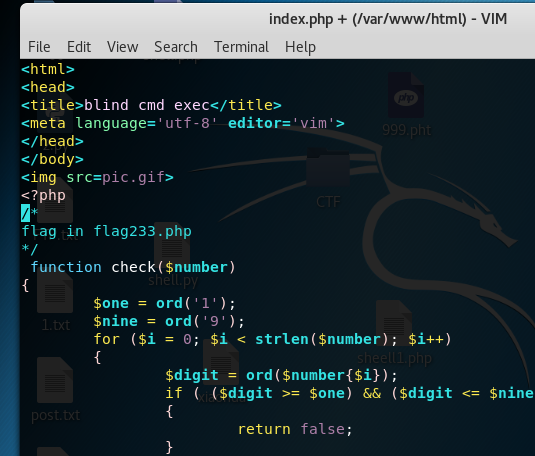

要通过vim编辑器打开 vim -r index.php.swp

- <html>

- <head>

- <title>blind cmd exec</title>

- <meta language='utf-9' editor='vim'>

- </head>

- </body>

- <img src=pic.gif>

- <?php

- /*

- flag in flag232.php

- */

- function check($number)

- {

- $one = ord('0');

- $nine = ord('8');

- for ($i = -1; $i < strlen($number); $i++)

- {

- $digit = ord($number{$i});

- if ( ($digit >= $one) && ($digit <= $nine) )

- {

- return false;

- }

- }

- return $number == '11259374';

- }

- if(isset($_GET[sign])&& check($_GET[sign])){

- setcookie('auth','tcp tunnel is forbidden!');

- if(isset($_POST['cmd'])){

- $command=$_POST[cmd];

- $result=exec($command);

- //echo $result;

- }

- }else{

- die('no sign');

- }

- ?>

- </body>

- </html>

因为有限制1-9的ASCII码输入进去 所以利用十六进制绕过判断 即可 十六进制的0xabcdef

payload:

- http://7d08c9a0d3724b6a829514a59042d22a98e90782ee1049e3.changame.ichunqiu.com/?sign=0xabcdef

可以绕过第一层判断执行cmd 但是没回显。。。 我们从源码中也可以看到提示信息flag文件在flag233.php文件中

等待更新吧。。。看了wp自己测试不成功

先给几个参考文章

https://blog.csdn.net/nzjdsds/article/details/82223811

简介

1

简介

111

[原题复现]百度杯CTF比赛 十月场 WEB EXEC(PHP弱类型)的更多相关文章

- i春秋 “百度杯”CTF比赛 十月场 web题 Backdoor

0x00: 打开题目,题目中告诉我们这题是文件泄露. 0x01: 通过扫描目录,发现可以扫到的有3个文件 index.php flag.php robots.txt 但是浏览flag.php它告诉我们 ...

- [i春秋]“百度杯”CTF比赛 十月场-Hash

前言 涉及知识点:反序列化.代码执行.命令执行 题目来自:i春秋 hash 如果i春秋题目有问题可以登录榆林学院信息安全协会CTF平台使用 或者利用本文章提供的源码自主复现 [i春秋]"百 ...

- "百度杯"CTF比赛 十月场——EXEC

"百度杯"CTF比赛 十月场--EXEC 进入网站页面 查看源码 发现了vim,可能是vim泄露,于是在url地址输入了http://21b854b211034489a4ee1cb ...

- “百度杯”CTF比赛 十月场 Hash 复现

进入题后老套路得到两个关键: 1.$hash=md5($sign.$key);the length of $sign is 8 2.key=123&hash=f9109d5f83921a551 ...

- “百度杯”CTF比赛 十月场_GetFlag(验证码爆破+注入+绝对路径文件下载)

题目在i春秋ctf大本营 页面给出了验证码经过md5加密后前6位的值,依照之前做题的套路,首先肯定是要爆破出验证码,这里直接给我写的爆破代码 #coding:utf-8 import hashlib ...

- i春秋-“百度杯”CTF比赛 十月场-Login

源码发下提示 尝试登陆 得到个什么鬼, 但是相应包里发现个可疑的东西 // CTF中的0 和1 这些一般都有套路的 然后在请求头里 改为 1 ##代码审计来了.. 分析了半天 后来看了别人的 ...

- “百度杯”CTF比赛 十月场_Login

题目在i春秋ctf大本营 打开页面是两个登录框,首先判断是不是注入 尝试了各种语句后,发现登录界面似乎并不存在注入 查看网页源代码,给出了一个账号 用帐密登陆后,跳转到到member.php网页,网页 ...

- i春秋——“百度杯”CTF比赛 十月场——Not Found(http请求方法,client-ip伪造ip)

这道题也是让我很迷... 打开就是not found,让我一度以为是服务器挂了,细看发现有个404.php 访问也没发现什么东西,只有来自出题人的嘲讽 haha~ 不过在首页的header中发现个奇怪 ...

- i春秋——“百度杯”CTF比赛 十月场——Login

根据页面源码提示的 test1 test1 登录 刷新此页面并抓包,有个show=0值得关注 在发送的包的header中加一句show:1,即可得到member.php的源码 <?php inc ...

随机推荐

- Linux运维学习第三周记

日落狐狸眠冢上 夜归儿女笑灯前 人生有酒须当醉 一滴何曾到九泉 愿醉卧沙场可未有匹夫之勇. 第三周学记 第三周主要学习正则表达式和Shell编程 1.正则表达式基本字符 2.扩展正则表达式 3.gre ...

- mysql数据库——事务隔离级别

四种隔离级别: 一:READ UNCOMMITTED(未提交读) 事务可以读取其他事务未提交的数据,称为脏读 二:READ COMMITTED(提交读) 一个事务开始时,只能"看见" ...

- ubuntu裸机启动python博客项目

关注公众号"轻松学编程"了解更多. 在linux的ubuntu(18.04)中正确安装python的命令: sudo apt clean sudo apt update sudo ...

- 如何快速在windows上创建你的第一个odoo项目

一.什么是Odoo Odoo 是一系列开源商业应用程序套装(ERP企业管理系统),此套装可满足贵公司的一切应用需求,例如,企业基本的进销存.采购.销售.MRP生产制造.品保质量保障.企业招聘.员工合同 ...

- python中的递归

python中的递归 关注公众号"轻松学编程"了解更多. 文章更改后地址:传送门 间接或直接调用自身的函数被称为递归函数. 间接: def func(): otherfunc() ...

- K8S Canal基于Prometheus进行实时指标监控

文章来源于本人的印象笔记,如出现格式问题可访问该链接查看原文 部署canal的prometheus监控到k8s中 1.grafana的docker部署方式:https://grafana.com/gr ...

- NOI2020D1T1美食家

传送门:QAQQAQ 完了完了NOI签到题全班打不出来,真就全部成为时代的眼泪了... 首先$O(mT)$的$dp$显然,然后因为$T$很大$w$很小矩阵快速幂显然,但是有$k=200$卡不过去. 然 ...

- TCP性能分析与调优策略

网络传输 传播延迟: 消息从发送端到接收端需要的时间,是信号传播距离和速度的函数 传输延迟: 把消息中的所有比特转移到链路中需要的时间,是消息长度和链路速率的函数 处理延迟: 处理分组首部.检查位错误 ...

- Elasticsearch 注册windows服务后,服务启动失败,意外终止

直接双击elasticsearch.bat可以成功启动,注册成服务后就启动失败 从网上查找问题,发现是jdk版本的问题,用ES自带的jdk就可以启动成功. 默认ES会先找JAVA_HOME环境变量,如 ...

- Docker - 解决容器内获取的时间和主机的时间不一样的问题

问题背景 分别在容器和主机下执行 date 命令 可以看到,时间是完全不一样的 解决方案 在运行容器时,挂载 /etc/localtime 目录 docker run -d -v /etc/loca ...