MOCTF-MISC-writeup

小菜鸡终于想要开通博客,要开始写东西了。第一次,献给了MOCTF MISC writeup,各种借鉴大哥们的writeup,写的不好的话,算了,后果自负(嘤嘤嘤).

MOCTF平台地址:www.moctf.com

MISC writeup

0x01.我可是黑客

题目链接:http://119.23.73.3:6001/misc1/hacker.jpg

得到的是这样一个图片,直接放到winhex里面去看。

在最后面可以看到flag,get flag:moctf{e4sy_1ma9e_m1sc},可以很适合我这种小白。

0X02.假装安全

题目链接:http://119.23.73.3:6001/misc9/carefully.jpg

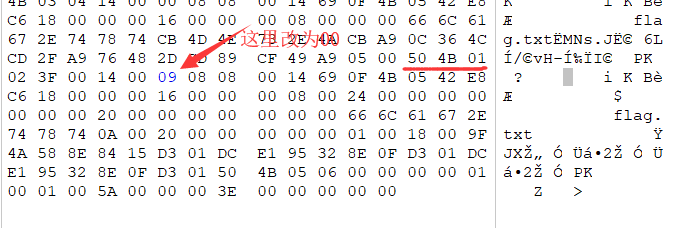

丢wenhex,头部没什么问题,往下看,到最后的时候可以看到pk,flag.txt等有用信息,

说明里面隐藏的有文件,而且加密了。直接改后缀名,改为zip,或者是用kali linux里面的binwalk/foremost分离里面的隐藏文件。

将zip文件再次丢到winhex里里面,发现是一个伪加密,直接改09为00即可解密。

解压之后可以得到一个flag.txt,直接get flag:mcfCrflyS1eot{@eul_ld}

0x03.扫扫出奇迹

题目链接:http://119.23.73.3:6001/misc4/qr.png

hint:扫二维码姿势要正确

得到一个二维码,直接百度二维码在线识别,可惜,什么也扫不到。

刚开始不知道是取反色的二维码,后来知道之后,直接Stegsove上线

打开之后,直接点下一个,就会看下如下的xor图片,这时候就可以随便扫了。

最后get flag:moctf{qr_code_1s_1n_1t}

0x04.光阴似箭

题目链接:http://119.23.73.3:6001/misc2/flag.png

hint:眼睛一睁一闭,我好像错过了啥?

你闪任你闪,我有Stegsove(滑稽),

打开之后,选择Analyse-Frame Browser,就可以看到每一帧了。

最后 get flag:moctf{F1ash_Movie}

0x05.杰斯的魔法

题目链接:http://119.23.73.3:6001/misc5/f1ag_print.txt

hint:杰斯鼠标一挥,flag就跳出来了 O(∩_∩)O

一个txt文本,里面的字符编码,第一个想到的是URL编码,然后直接进行URL解码就可以发现flag了

cument.write(unescape('%3Cscript%20language%20%3D%20%22javascript%22%3Ealert%28%22moctf%7Bscr1pt_1s_magical%7D%22%29%3B%3C/script%3E'));

get flag:moctf{scr1pt_1s_magical}

0x06.流量分析

题目链接:https://pan.baidu.com/s/1s-YU7ptXnIRmswuRcc7dIg 提取码:y2s7

hint:来吧尽情地分析我吧

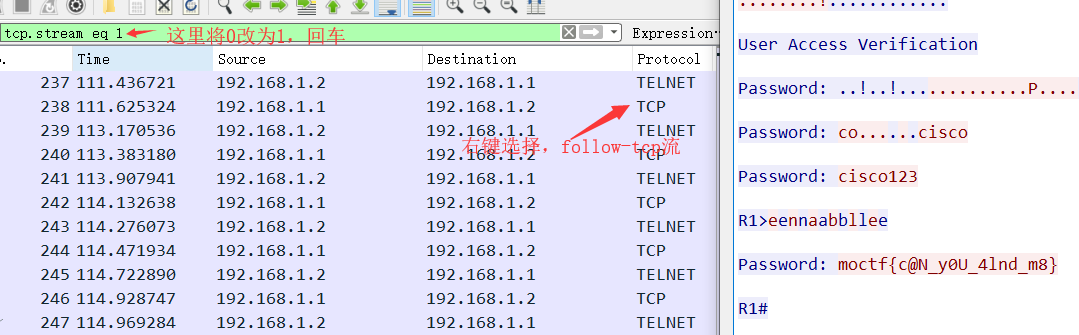

流量分析,直接丢Wireshark,利用追踪流分析TCP流,逐个看,当eq=1的时候就会看到flag

get flag:moctf{c@N_y0U_4lnd_m8}

0x07.女生的告白

题目链接:https://pan.baidu.com/s/1blBpTEcZ0hFgyEXTGUeQaw 提取码:40w4

hint:李华的女神美美(meimei)给李华发了一个压缩包,却只告诉了李华压缩包密码是以她的名字开头,你能帮李华获得真爱吗?

解压需要密码,提示说压缩包密码是以meimei开头,利用ARCHPR直接掩码攻击,设置好掩码,后面的位数可以一位一位的试。

将得到的密码解压文件,获取flag。get flag:moctf{Y0u_@re_A_g00d_man}

0x08.捉迷藏

题目链接:https://pan.baidu.com/s/1nghKOWj7QA8KEucEzIXm1g 提取码:9smz

hint:草丛中突然钻出来一个光头

解压文件,一张图片和一个flag.txt,打开flag.txt,一串字符,直接base64解密,可惜不对(大佬就是爱开玩笑)

那只能看图片了,直接丢到winhex,发现里面隐藏有一个flag.txt,用binwalk/foremost分离出来,或者直接改后缀为zip也行。

没有密码,直接打开,得到一串数字,ascii码转字符即可得到flag.

ascii在线解码:https://www.mokuge.com/tool/asciito16/,不过好像就几个几个的解,各位大佬可以直接写脚本跑也行。

get flag:moctf{h1d3_aNd_s33K}

0x09.是兄弟就来干我

题目链接:https://pan.baidu.com/s/11PeWKvHp2HRZ-oTlCujGkQ 提取码:oib6

解压出来一个压缩包和一张图片,winhex没发现什么东西,binwalk/foremost也正常,分离不出来东西

用stegsolvef中的LSB隐写分析,选择Data Extract,这里对图中左下角的RGB等一个个的试,最后在选

择BGR的时候有数据,但是可以看到,在PNG图片固定开头的前面多了些东西,用winwex打开的时候删除

掉就行了,最后得到下面熟悉的台词,省略的地方就是压缩文件的密码(zhazhahui)。居然还没完。。。

解压之后得到的字符:f_hfv7m_y8{kThk43a_xrk0?n},凯撒在线解密:https://www.qqxiuzi.cn/bianma/kaisamima.php(偏移设置19)

得到:m_omc7t_f8{rAor43h_eyr0?u},之后栅栏解密就行了,在线解密:https://www.qqxiuzi.cn/bianma/zhalanmima.php。

get flag:moctf{Ar3_y0u_m7_8ro4her?}

、

、

0x10.百变flag

题目链接:http://119.23.73.3:6001/misc6/f1ag.png

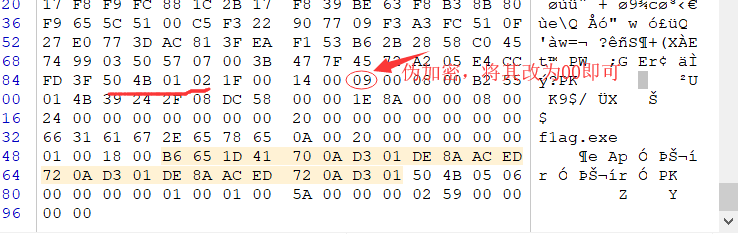

图片文件,winhex不解释,发现隐藏一个flag.exe,而且进行加密了。解压之后里面有一个flag.exe文件,再次winhex打开

可以看到,ASCII那里都反过来了

用的mo0rain这位大哥的python脚本。(这里用的python2运行的,flag.exe放到了python2的根目录下,生成的flag.jpg也是在根目录下)得到的图片上就有flag

get flag:moctf{1mage_is_funny}

f=open('f1ag.exe','rb')

b=open('flag.jpg','wb')

R=f.read()[::-]

b.write(R)

0x11.蒙娜丽莎的微笑

题目链接:https://pan.baidu.com/s/1h0UrrztPaske05G6bWoQ0Q 提取码:prhm

和上面一样,压缩包使用的是伪加密,同样改09为00之后就可以解密,解压之后得到女朋友一个(有趣)

可以看到图片的高宽有点不协调,下面应该还有东西,winhex打开,修改高度,将74改为F4,这样就

可以高宽差不多了。

修改之后得到这样的图片,对图中的字符进行base64解码,c2ltbGVpc2ludGVyaW5n→simleisintering

不是flag,应该里面还隐藏得有文件,binwalk(或者直接改后缀为zip),打开需要密码,密码就是上面bsae64

解码的字符,get flag:moctf{Int3resting_piXe1}

0x12.李华的双十一

题目链接:https://pan.baidu.com/s/1enWLOxZQPr4rbKiG4Xq-uQ 提取码:h450

hint:程序员李华双十一帮女朋友清了购物车,但是场面太过惨烈以至于他都不愿意回忆起那个数字,你能帮他回忆一下吗?

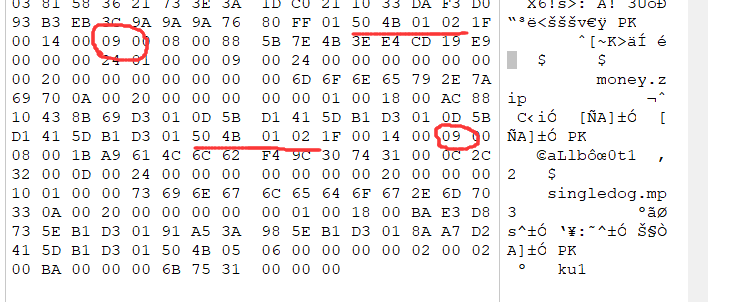

又是压缩包,又是伪加密,不过这次有两处需要改。解压之后还有压缩包和MP3。money.zip,不过不是伪加密了,根据提示

放ARCHPR里面纯数字暴力破解。

money.zip解压之后,给单身狗致命一击。

winhex打开试试,摩斯密码

解码之后为BOY1111,应该是用来解上面得到的MP3,这里需要用到MP3Stego进行解密,这里需要将mp3放到MP3Stego下。

在MP3Stego下会得到一个txt文档,打开为bW9jdGZ7I1MxbmdsM19EMGcjfQ==,base64解码

get flag:moctf{#S1ngl3_D0g#}

0x13.李华的疑惑

题目链接:https://pan.baidu.com/s/1Wcufz9zZkSAW532Ei0D4OQ 提取码:w97c

压缩包解压之后,得到一个password.txt和一个压缩包(需要密码,不是伪加密了),应该是前面的txt解除密码。

打开之后看到一大堆255,misc,web?用notepad++打开之后,发现有22500行,这里应该就是RGB转图片了

这里用了大佬们的脚本,现在还小,不会写脚本(嘤嘤嘤),需要先安装PIL库,cmd→easy_install Pillow进行安装的:

#-*- coding:utf- -*-

from PIL import Image

#这里可能需要通过pip install PIL命令安装Python的PIL库,强烈建议直接kali:自带库,而且安装库也方便

import re x = #x坐标 通过对txt里的行数进行整数分解

y = #y坐标 x*y = 行数

#猜测的行数要改好,不要漏了 im = Image.new("RGB",(x,y))#创建图片

file = open('misc100.txt') #打开rbg值文件 #通过一个个rgb点生成图片

for i in range(,x):

for j in range(,y):

line = file.readline()#获取一行

rgb = line.split(",")#分离rgb

im.putpixel((i,j),(int(rgb[]),int(rgb[]),int(rgb[])))#rgb转化为像素

im.show()

python2运行之后得到一个图片,用PPPPPPass_word对flag.zip进行解密

得到一串字符

U2FsdGVkX18R9EylBVacP/j0XpCISh9nZth6TFwoh5GUv0edeVp3ZV9gXVqd/rlH66OIZgSHn2Mock4hcdqFEg==

复制粘贴,base64一顿操作,不对,base12也不对,最后试了AES,成功解出来,AES在线解密地址:http://tool.oschina.net/encrypt/。

get flag:moctf{D0_You_1ik3_tO_pAinH_wi4h_pi8e1}

0x14.奇怪的01

题目链接:https://pan.baidu.com/s/1lPK9usOLDRK3K6a8QM_m0w 提取码:hjrr

解压得到一个flag的压缩包和一个manchester.txt,看txt名字,知道是曼切斯特编码,

这里用的是Cosmos大哥的脚本进行解码的,小菜鸡还不会写脚本(好难受)

#!usr/bin/env python

#-*- coding:utf- -*- f=open('manchester.txt','r')

f1=open('manchester1.txt','w') for line in f.readlines():

content=''

for i in range(,len(line),):

if line[i:i+]=='':

content+=''

else: #

content+=''

f1.write(content+'\n') f.close()

f1.close()

解压之后的文本,Notepad++打开,然后一直缩小就会发现一个二维码(出题大哥脑洞真大,做出来的大哥也好厉害,另外我的记事本和sublime_text打开缩小看不到完整的二维码)

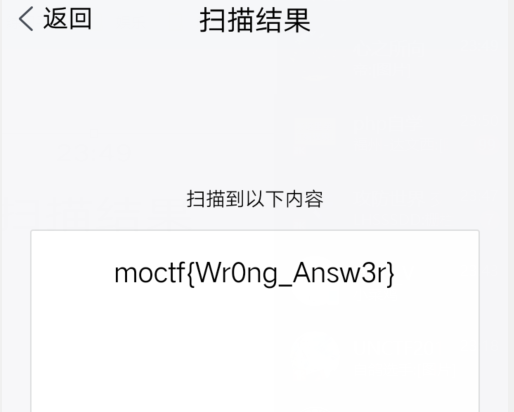

死活没扫出来(不知道是不是我自己的原因),然后截图用Stegsolve打开进行,一个个找,找一个颜色比较深(黑一点的?)一点的来扫。扫描得到:moctf{Wr0ng_Answ3r}

用扫出来的字符对压缩包进行解压,得到摩斯密码,解码就行了

-- --- -.-. - ..-. .-- .... .- --... -....- .- -....- ..-. ..- -.-. -.- .---- -. --. -....- --.- .-. -....- -.-. ----- -.. .

get flag:moctf{wha7-a-fuck1ng-qr-c0de}

MOCTF-MISC-writeup的更多相关文章

- bugku misc writeup(一个普通的压缩包)

这个题做了好几个小时,因为没有writeup,一点一点摸索,做题思路写出来给大家交流 首先这是一个zip.rar压缩包,下载下来第一步就是拖进hexeditor中观察,检查下文件的头尾结构是否有问题, ...

- 2019年上海市大学生网络安全大赛两道misc WriteUp

2019年全国大学生网络安全邀请赛暨第五届上海市大学生网络安全大赛 做出了两道Misc== 签到 题干 解题过程 题干提示一直注册成功,如果注册失败也许会出现flag. 下载下来是包含010edito ...

- 20190815网络与信息安全领域专项赛线上赛misc WriteUp

目录 签到题 题目内容 使用工具 解题步骤 七代目 题目下载地址 使用工具 解题步骤 亚萨西 题目下载链接 使用工具 解题步骤 24word 题目下载链接 使用工具 解题步骤 感想 几星期前报了名却完 ...

- BugkuCTF~Misc~WriteUp

1.签到 get flag: Qftm{You should sign in} 2.这是一张单纯的图片 查看图片十六进制 提去特殊字符串进行解码 get flag: key{you are right ...

- 2018 巅峰极客CTF misc writeup

flows 拿到一个pcap包,用wireshark打开,发现是USB协议,尝试在kali下使用tshark提取,提取失败,发现异常.回到wireshark分析数据.在其中一个数据包中发现了tip 把 ...

- 攻防世界新手Misc writeup

ext3 在Linux,使用root账户挂载linux文件,打开后使用find *|grep flag查找到一个flag.txt,打开后是base64编码,解码获得flag. give_you_fla ...

- ISCC2018(misc)

ISCC2018 misc writeup(部分) 这些天做个了iscc题目,有些题目不是很难,网上都有相同的题或者类似的题目,但是我很菜,没做出来多少. #misc1:Where is the FL ...

- MOCTF-Crypt-writeup

MOctf Crypt Writeup记录 都不难,就随便记录记录下. MOCTF平台地址:http://www.moctf.com 0x01 数据库密码 hint:20岁的小刚,自幼热爱信息安全,一 ...

- i春秋misc部分writeup

i春秋misc部分writeup 一.敲击 方方格格,然后看到下面的格式,猜测出是键盘上的布局,然后看这些字母形成的形状想那些字母,就是flag了 2.滴滴滴 放到ctfcack里解密,发现时栅栏密码 ...

随机推荐

- 系统学习 Java IO (五)----使用 SequenceInputStream 组合多个流

目录:系统学习 Java IO---- 目录,概览 SequenceInputStream 可以将两个或多个其他 InputStream 合并为一个. 首先,SequenceInputStream 将 ...

- 【转载】java8中的Calendar日期对象(LocalDateTime)

Java 8 推出了全新的日期时间API,Java 8 下的 java.time包下的所有类都是不可变类型而且线程安全. 下面是新版API中java.time包里的一些关键类: Instant:瞬时实 ...

- Docker搭建MySQL主从集群,基于GTID

写在前边 搭建MySQL读写分离主从集群,这里未使用binlog方式,使用的是GTID方式 源码见我的Github https://github.com/hellxz/mysql-cluster-do ...

- python3的类

python3的类: python是一门面向对象的编程语言,学习python下的类,,能帮助自己形成一个基本的面向对象的概念.关于类和实例的理解,一个易懂的栗子就是动物类,我们把动物看做一个类,而狗啊 ...

- Java的一些基础知识,现在回顾一下,毕竟学了那么久!

一.基础知识:1.什么是JVM.JRE和JDK的区别:JVM(Java Virtual Machine):java虚拟机,用于保证java的跨平台的特性,java语言是跨平台,jvm不是跨平台的,jv ...

- CentOS 常用命令合集

tail -f ../logs/catalina.out 在Tomcat中的bin目录下查看Tomcat日志 ps -ef|grep java 查看Tomcat服 ...

- 使用纯js写的一个分页

上图晒效果: 网上确实有很多分页的插件以及开源代码,单本是一个后台开发猿,前台css等样式还驾驭不住,所以就开始自己去写了.其实这个分页原理很简单,就是用ajax往后台传值(当前页码),后台使用lim ...

- Java中实现线程的方式

Java中实现线程的方式 Java中实现多线程的方式的方式中最核心的就是 run()方法,不管何种方式其最终都是通过run()来运行. Java刚发布时也就是JDK 1.0版本提供了两种实现方式,一个 ...

- html select 可输入 可编辑

<HTML> <HEAD> <META http-equiv='Content-Type' content='text/html; charset=gb2312'> ...

- vim与系统剪切板之间的复制粘贴

背景 vim各种快捷建溜得飞起,然而与系统剪切板之间的复制粘贴一直都是我的痛. 每次需要从vim中拷贝些文字去浏览器搜索,都需要用鼠标选中vim的文字后,Ctrl+c.Ctrl+v,硬生生掐断了纯键盘 ...