网络安全-主动信息收集篇第二章-二层网络扫描之arping

arping二层网络发现

介绍工具:arping

arping主要查看IP的MAC地址

缺点:工具本身只能ping一个IP地址,不能ping一个IP段。但是可以通过脚本将整个网络中的IP进行扫描。

脚本已经上传到我的github大家可以点击https://github.com/l931782512/Linux-----下查看

常用参数:

-c count:发送指定数量的arp包后,即停止退出

用法:arping –c 1 10.0.0.9

解释:向目标IP地址为:10.0.0.9的主机发起请求,只发送一个包发送后立即退出。

-d 当局域网有IP占用的时候,可以指定这个参数,当有相同的IP的不同MAC地址reply的时候,arping会退出,退出码为1

用法:arping 10.0.0.1 –d

解释:向目标IP地址为10.0.0.1的网关(这里我们假设为网关)发起请求,当收到回应时两个不同mac地址但IP同时为10.0.0.1的网关时,arping命令会停止。

通常情况下如果响应的网关MAC地址不同,那么网络中就可能存在已经被攻破的风险,不发分子已经入侵到网络中,对网络中的数据包已经开始在进行了抓包分析,正所谓道高一尺魔高一丈,既然不法分子如果能入侵到网络中,那么很有可能他已经克隆了你的网关的mac地址,那么你得到的arping的响应两个回应的mac地址可能完全一致,那么就只能通过其他技术手段进行侦察才能发现。

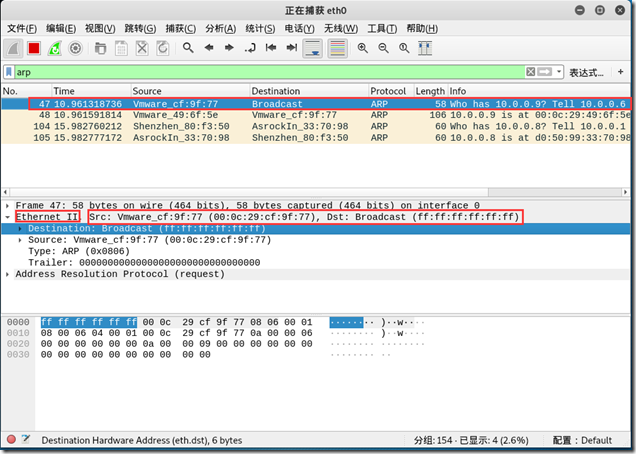

1.首先打开wireshark启用过滤器规则arp

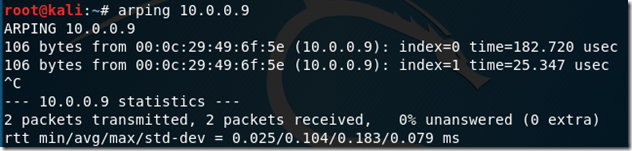

这里使用arping对我自己的另外一台虚拟发起请求10.0.0.9

arping 10.0.0.9

然后查看wireshark抓包的日志

可以看到记录为47号的抓包日志记录包头为:二层网络协议、源主机mac地址、目标主机mac地址

上层协议类型为:ARP协议类型

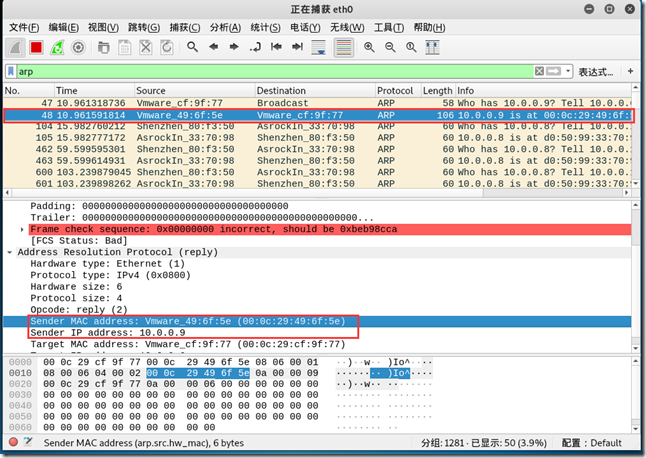

再查看返回的相关协议包

得到主机10.0.0.9主机的相关回应后,查看返回主机的mac地址

arping参数:

-0:指定源地址为0.0.0.0,这个一般是在我们刚刚安装好系统,电脑还没配置好IP的时候

-a:Audible ping.这个当有reply回来的时候,你的电脑有喇叭的话,就会滴滴的叫

-A:Only count addresses matching requested address

-b:类似-0,指定源broadcast为255.255.255.255

-B:指定这个就相当于 arping 255.255.255.255

-c count:发送指定数量的arp包后,即停止退出

-d:这个比较重要,当局域网有IP占用的时候,可以指定这个参数,当有相同的IP的不同MAC地址reply的时候,arping会退出,退出码为1

-D:这个检测是否丢包的,当丢包的时候打印感叹号,正常的时候打印逗号

-e:和-a相反,当没有reply的时候,会滴滴滴

-p:打开混杂模式,当前用户对mac无权限时,可以加上这个选

-r:输出的时候只打印MAC,写脚本的时候用得到,不用自己对结果awk了

-R:输出的时候只打印IP,和上面一样

-s MAC:指定源MAC地址

-S IP:指定源IP,设置了源IP,如果目标主机没有到源IP的route,则有可能收不到answer

-t MAC:指定目的MAC

-T IP:指定目的IP,

-i interface:指定发送arp包的设备。不指定的话,默认为系统的第一块网卡

-q:表示不打印输出,写脚本不想打印输出的时候,应该用的到

-u:没啥大用,结果显示的时候,加这个参数和不加,index的显示形式不同

-v:打印详细的输出,默认打印的好像就是verbose

-w deadline:指定两个ping直接的时间间隔,单位为毫秒,默认为1秒

网络安全-主动信息收集篇第二章-二层网络扫描之arping的更多相关文章

- 网络安全-主动信息收集篇第二章-二层网络扫描之nmap

nmap是网络层.传输层最重要的扫描工具之一,可以结合脚本对应用层的扫描和对网络弱点发现. 网络层发现nmap使用: Usage: nmap [Scan Type(s)] [Options] {tar ...

- 网络安全-主动信息收集篇第二章-二层网络扫描之Netdiscover

专用于二层发现 可用于无限和交换网络环境 主动和被动探测 主动模式:netdiscover –i 网卡名 –r IP/网络位 / netdiscover –l IPList.txt 被动 net ...

- 网络安全-主动信息收集篇第二章-二层网络扫描之scapy

scapy是python第三方库文件,可以使用python进行调用也单独进行使用. 非常强大可以用于抓包.分析.创建.修改.注入网络流量. 使用scapy 详细使用方式可以查看github:https ...

- 网络安全-主动信息收集篇第二章-三层网络发现之ping

第三层网络扫描基于TCP/IP.ICMP协议. 优点:可路由.速度比较快 缺点:相对于二层网络扫描较慢,容易被边界防火墙过滤 所有扫描发现技术,都会有相应的对抗办法,所以无论是来自二层的网络扫描还是来 ...

- 网络安全-主动信息收集篇第二章-三层网络发现之nmap和fping和Hping

nmap IP -sn nmap当目标IP在同一网段时,nmap会发送ARP包,当目标IP不在同一网段时nmap会发送ICMP的包. fping IP fping -g 参数支持对IP地址起始和结 ...

- 网络安全-主动信息收集篇第二章SNMP扫描

SNMP扫描: snmp在中大型企业中可以用来做网络管理和网络监控的使用,当开启了snmp简单网络管理后,那么客户机就可以通过这个协议向该设备发送snmp协议内容可以轻松查询到目标主机的相关信息. 以 ...

- 小白日记7:kali渗透测试之主动信息收集-发现(一)--二层发现:arping/shell脚本,Netdiscover,scapy

主动信息收集 被动信息收集可能不准确,可以用主动信息收集验证 特点:直接与目标系统交互通信,无法避免留下访问痕迹 解决方法:1.使用受控的第三方电脑进行探测,使用代理 (做好被封杀的准备) 2 ...

- kali linux之主动信息收集(二层发现)

主动信息收集: 直接与目标系统交互信息,无法避免留下访问的痕迹 使用受控的第三方电脑进行探测,如(使用代理或者使用肉鸡,做好被封杀的准备,使用噪声迷惑目标,淹没真实的探测流量) 识别活着的主机,会有潜 ...

- web安全之信息收集篇

信息收集 1.网络信息 网络信息就包括网站的厂商.运营商,网站的外网出口.后台.OA. 2.域名信息 通过域名可以查洵网站的所有人.注册商.邮箱等信息 --->Whois 第三方查询,查询子域网 ...

随机推荐

- MongoDB 学习笔记之 group聚合

group聚合: key: 分组字段 cond:过滤条件 reduce: curr是当前行 result是每组的结果集 initial : 组变量初始值 finalize: 统计一组后的回调函数 用g ...

- [TLSR8267] 泰凌微 telink tlsr8267 ble ADC 用法浅谈

1.读 datasheet 在<DS_TLSR8267-E21_Datasheet for Telink BLE SoC TLSR8267.pdf>第11章详细介绍了ADC相关属性及参数. ...

- 分库分表(5) ---SpringBoot + ShardingSphere 实现分库分表

分库分表(5)--- ShardingSphere实现分库分表 有关分库分表前面写了四篇博客: 1.分库分表(1) --- 理论 2.分库分表(2) --- ShardingSphere(理论) 3. ...

- 微信小程序模板消息

1 先去微信公众平台,选择现有模板,会有一个模板编号,模板中没有的关键词,可以申请新增. 微信公众平台直达:https://mp.weixin.qq.com 模板消息对应文档直达:https://de ...

- 第一天 hello world 启程

#include<stdio.h> int main() { printf(" Hello world"); return 0; }

- DJango错误日志生成

DJango错误日志生成 setting.py设置 LOGGING = { 'version': 1, 'disable_existing_loggers': False, 'formatters': ...

- JAVA中JDK开发环搭的搭建,jvm jre

1.JDK的下载与安装: www.oracle.com 安装需要注意的是:不能把jdk安装到有空格或中文的文件夹中,建议大家在某个目录下创建一个JavaWeb的文件夹,然后把所学的java所有内容(后 ...

- Canvas动画基础之碰撞检测

在Canvas中进行碰撞检测,大家往往直接采用游戏引擎(Cocos2d-JS.Egret)或物理引擎(Box2D)内置的碰撞检测功能,好奇的你有思考过它们的内部运行机制吗?下面将针对基本的碰撞检测技术 ...

- std::is_same

两个一样的类型会返回true bool isInt = std::is_same<int, int>::value; //为true std::cout << std::is_ ...

- MFC::Visual studio ? 对应VC6-14

VC6VC7: Visual studio.netVC7.1: Visual studio 2003VC8: Visual studio 2005VC9: Visual studio 2008VC10 ...