Azure容器监控部署(上)

前两篇简单的介绍了一下prometheus的,本节原本是写node_exporter和cAdvisor的搭建,但网上教程很多,所以直接写整套环境的部署过程

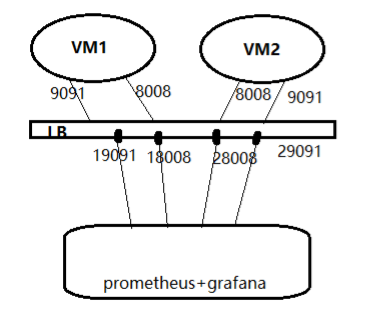

一、架构

我们原来的系统架构是在AZURE上有两台虚机作为业务机,部署一个Load Balance,用户访问LB,LB根据特定规则将流量转发至内部的虚机VM1/VM2。并且VM1/VM2组成一个局域网,外界是无法直接访问的,只能通过LB跳转到VM1/VM2上

prometheus最优的部署方案是将prometheus节点部署到VM1/VM2的局域网内,对外暴露一个端口,或者在LB上设置NAT规则直接连接prometheus,这样做的优点是:

1、VM1/VM2/prometheus组成的局域网,外界无法访问;

2、默认情况下node_exporter和cAdvisor是http协议,避免了VM1/VM2上收集到的数据通过外网传输

但由于种种原因,我们的prometheus只能部署到外部,因此整个系统的架构如下图 :VM1/VM2上部署的node_exporter和cAdvisor对外暴露9091和8008端口(可自定义),由LB的NAT端口转发映射到LB上。然后再由prometheus分别去收集以下四个端口的监控数据。

二、各组件版本

Prometheus 2.9

Grafana 6.1.6

cAdvisor 0.17

node_exporter 0.17

stunnel 5.44

nginx 1.14

certbot 0.23

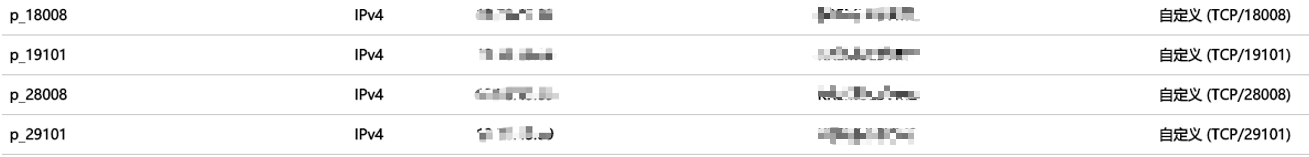

三、Load Balance上与prometheus相关的端口(设置的NAT入站规则)

19101端口连接VM1的9101

18008端口连接VM1的8008

29101端口连接VM2的9101

28008端口连接VM2的8008

四、部署过程

1、在AZURE上创建prometheus的虚机设置固定IP和域名

2、在prometheus server上安装docker

安装脚本如下:

sudo apt-get update

sudo apt-get install -y apt-transport-https ca-certificates curl software-properties-common

curl -fsSL https://download.docker.com/linux/ubuntu/gpg|sudo apt-key add -

sudo add-apt-repository "deb [arch=amd64] https://download.docker.com/linux/ubuntu $(lsb_release -cs) stable"

sudo apt-get update

sudo apt-get install -y docker-ce

sudo systemctl restart docker

sudo docker images

sudo groupadd docker

sudo usermod -aG docker $USER

3、在prometheus server上安装prometheus

下载路径:

cd /usr/local/share/prometheus/

wget https://github.com/prometheus/prometheus/releases/download/v2.9.1/prometheus-2.9.1.linux-amd64.tar.gz

解压安装,并将prometheus加由systemd管理

sudo adduser prometheus

sudo chown -R prometheus:prometheus /usr/local/share/prometheus/ vim /etc/systemd/system/prometheus.service [Unit]

Description=Prometheus Server

Documentation=https://prometheus.io/docs/introduction/overview/

After=network.target [Service]

Restart=on-failure

WorkingDirectory=/usr/local/share/prometheus/

ExecStart=/usr/local/share/prometheus/prometheus \

--config.file=/usr/local/share/prometheus/prometheus.yml \

--web.external-url=https://虚机域名 \

--storage.tsdb.retention.time=30d [Install]

WantedBy=multi-user.target

启动prometheus

sudo systemctl daemon-reload

sudo systemctl start Prometheus

sudo systemctl enable Prometheus #设置为开机自启

sudo systemctl status prometheus

4、在prometheus server上安装nginx和certbot

sudo apt -y install nginx

certbot是一款免费生成tls的安全证书,安装脚本

sudo apt-get update

sudo apt-get install software-properties-common

sudo add-apt-repository universe

sudo add-apt-repository ppa:certbot/certbot

sudo apt-get update

sudo apt-get install certbot python-certbot-nginx

sudo certbot –nginx

根据提示输入邮箱、主机名等信息【主机名不能乱写】

生成证书的位置在 /etc/letsencrypt/live/主机名/

ertbot提供的证书有效期是90天,可以利用官方提供的命令定期重新生成证书,最后将其加入周期性计划任务中。

certbot renew --dry-run

配置nginx的配置文件

sudo vim /etc/nginx/nginx.conf #修改server配置

server {

listen 443 ssl;

server_name lkprometheusemu.southeastasia.cloudapp.azure.com;

ssl_certificate /etc/letsencrypt/live/fullchain.pem; # managed by Certbot

ssl_certificate_key /etc/letsencrypt/live/privkey.pem; # managed by Certbot location / {

root /var/www/html;

index index.html;

proxy_pass http://127.0.0.1:3000;

}

}

启动nginx

sudo nginx

5、在vm1/VM2上安装node_exporter

sudo wget https://github.com/prometheus/node_exporter/releases/download/v0.17.0/node_exporter-0.17.0.linux-amd64.tar.gz

sudo tar -xf node_exporter-0.17.0.linux-amd64.tar.gz 加入开机自启

vim /etc/systemd/system/nodeexporter.service

[Unit]

Description=Node Exporter

After=network.target [Service]

ExecStart=/usr/local/share/node_exporter/node_exporter --web.listen-address=127.0.0.1:9101 [Install]

WantedBy=multi-user.target 启动并开机自启

sudo vim /etc/systemd/system/node_exporter.service

sudo systemctl daemon-reload

sudo systemctl start node_exporter.service

sudo systemctl status node_exporter.service

对外暴露9101端口

6、在VM1/VM2上安装cAdvisor

切换到root用户执行

docker run -d \

--volume=/:/rootfs:ro \

--volume=/var/run:/var/run:rw \

--volume=/sys:/sys:ro \

--volume=/var/lib/docker/:/var/lib/docker:ro \

-p 8088:8080 \

--restart=always \

--name=cadvisor \

google/cadvisor

对外暴露8088端口

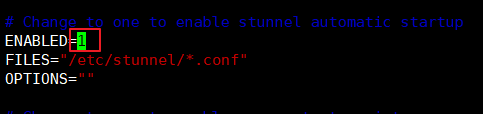

7、在VM1/VM2上安装stunnel

sudo apt install stunnel

启用stunnel

编辑 sudo vim /etc/default/stunnel4,将ENABLE改成1

8、在任意一个linux主机上创建自有证书

将生成的证书拷贝的VM1/VM2指定位置,我放在了/etc/stunnel/tls下

sudo mkdir /etc/stunnel/tls

cd /etc/stunnel/tls

sudo openssl genrsa -out key.pem 2048 #创建一个2048位的秘钥

sudo openssl req -new -x509 -key key.pem -out cert.pem -days 3650 -subj "/C=US/ST=Denial/L=Springfield/O=Dis/CN=所在主机的主机名"

sudo chmod 640 key.pem cert.pem private.pem

9、修改stunnel的配置

以下配置为vm1,在vm2上需将node_exporter1、cAdvisor1改成node_exporter2、cADVisor2

sudo vim /etc/stunnel/stunnel.conf pid = /var/run/stunnel4/stunnel.pid

output = /var/log/stunnel4/stunnel.log [node_exporter1]

accept = 9101

connect = 127.0.0.1:9100

cert = /etc/stunnel/tls/cert.pem

key = /etc/stunnel/tls/key.pem [cAdvisor1]

accept = 8008

connect = 127.0.0.1:8088

cert = /etc/stunnel/tls/cert.pem

key = /etc/stunnel/tls/key.pem

重启stunnel服务

sudo systemctl restart stunnel4

10、在prometheus server上配置prometheus

sudo vim /usr/local/share/prometheus/prometheus.yml # my global config

global:

scrape_interval: 15s # Set the scrape interval to every 15 seconds. Default is every 1 minute.

evaluation_interval: 15s # Evaluate rules every 15 seconds. The default is every 1 minute.

# scrape_timeout is set to the global default (10s). # Alertmanager configuration

alerting:

alertmanagers:

- static_configs:

- targets:

# - alertmanager:9093 # Load rules once and periodically evaluate them according to the global 'evaluation_interval'.

rule_files:

# - "first_rules.yml"

# - "second_rules.yml" # A scrape configuration containing exactly one endpoint to scrape:

# Here it's Prometheus itself.

scrape_configs:

# The job name is added as a label `job=<job_name>` to any timeseries scraped from this config.

- job_name: 'prometheus'

static_configs:

- targets: ['127.0.0.1:9090'] - job_name: 'node_exporter1'

static_configs:

- targets: ['LBIP:19101']

scheme: https

tls_config:

insecure_skip_verify: true - job_name: 'node_exporter2'

static_configs:

- targets: ['LBIP:29101']

scheme: https

tls_config:

insecure_skip_verify: true - job_name: 'cadvisor1'

static_configs:

- targets: ['LBIP:18008']

scheme: https

tls_config:

insecure_skip_verify: true - job_name: 'cadvisor2'

static_configs:

- targets: ['LBIP:28008']

scheme: https

tls_config:

insecure_skip_verify: true

检查prometheus的配置是否成功,切换到prometheus的安装目录下执行

promtool check rules prometheus.yml

11、在prometheus server上安装grafana

wget https://dl.grafana.com/oss/release/grafana_6.1.6_amd64.deb

sudo dpkg -i grafana_6.1.6_amd64.deb

sudo /bin/systemctl daemon-reload

sudo systemctl start grafana-server.service

sudo systemctl enable grafana-server.service

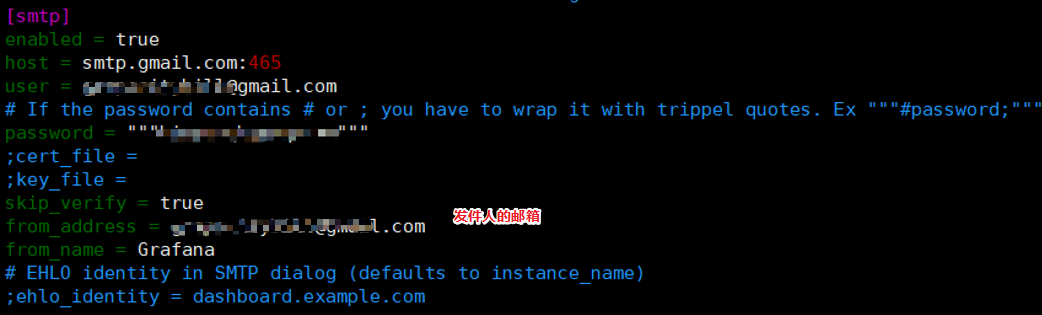

配置grafana的邮件功能

sudo vim /etc/grafana/grafana.ini

重启grafana

sudo systemctl start grafana-server.service

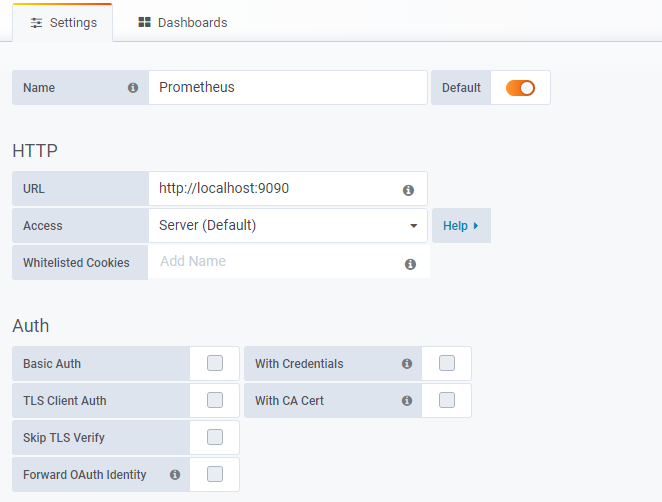

登陆grafana后添加prometheus的数据源

默认的用户名是 admin

默认密码是 admin

此时,检查prometheus是否连接正常。

其余步骤见下文

Azure容器监控部署(上)的更多相关文章

- Azure容器监控部署(下)

上文已经基本完成了环境的搭建,prometheus可以以https的方式从node_exporter和cAdvisor上pull到数据,访问grafana时也可以以https的方式访问,安全性得到了一 ...

- docker stack 部署容器监控方案(cAdvisor、Prometheus、Grafana)

=============================================== 2018/7/8_第1次修改 ccb_warlock === ...

- Azure Devops实践(5)- 构建springboot项目打包docker镜像及容器化部署

使用Azure Devops构建java springboot项目,创建镜像并容器化部署 1.创建一个springboot项目,我用现有的项目 目录结构如下,使用provider项目 在根目录下添加D ...

- 基于Dapr的 Azure 容器应用

微软在 Ignite 2021 大会上发布了预览版的Azure Container Apps,这是一个完全托管的无服务器容器运行时间,用于大规模构建和运行现代应用程序.从2021 年 11 月 2 日 ...

- 使用ARM模板在Azure中国大规模部署DCOS集群

容器技术是目前非常流行的技术,尤其是在以Docker作为容器引擎的推动下,让容器的轻量级,可移植,自包含,隔离性等的上了一个新的台阶,目前谈及Dev/Ops,CI/CD很少能够绕过Docker的. A ...

- 使用ML.NET + ASP.NET Core + Docker + Azure Container Instances部署.NET机器学习模型

本文将使用ML.NET创建机器学习分类模型,通过ASP.NET Core Web API公开它,将其打包到Docker容器中,并通过Azure Container Instances将其部署到云中. ...

- Docker容器监控(十)--技术流ken

docker自带的监控命令 docker自带了三个监控命令即ps, top, stats ps docker ps 可以帮助我们很快的了解当前正在运行的容器 -a:会显示已经停掉的容器 [root@h ...

- Azure 项目构建 – 部署高可用的 Python Web 应用

Python 以其优美,清晰,简单的特性在全世界广泛流行,成为最主流的编程语言之一.Azure 平台针对 Python 提供了非常完备的支持.本项目中,您将了解如何构造和部署基于 Azure Web ...

- 你必须知道的容器监控 (1) Docker自带子命令与Weave Scope

本篇已加入<.NET Core on K8S学习实践系列文章索引>,可以点击查看更多容器化技术相关系列文章.本篇会介绍几个目前比较常用且流行的容器监控工具,首先我们来看看Docker自带的 ...

随机推荐

- 关于plupload组件无法拍照上传的解决方案

关于plupload组件无法拍照上传的解决方案 其实是由于文件大小的问题 filters: { max_file_size: '2mb',//把这个调大些就可以了 前提是服务器支持 prevent_d ...

- Windows下Redis集群安装与部署

1.下载 Redis-x64-3.2.100.zip 安装程序 官网下载地址:http://redis.io/download GitHub下载地址:https://github.com/micros ...

- 使用Swagger创建Api

1.首先创建一个web项目,选择Mvc模板 2.右键点击引用.管理Nuget程序包,浏览 搜索Swagger,下载安装下面的包 3.安装完后在App_Start里面会出现SwaggerConfig.c ...

- msgTips 顶部弹窗

最近发现好多网站都采用顶部弹窗,并且不用用户手动去点击确定.感觉这样很方便用户,所以也找了好多大神的代码,整理一下方便以后查找 前端: @{ Layout = null; } <!DOCTYPE ...

- 英语pyrophane火欧珀pyrophane单词

pyrophane火欧泊产量稀少,以至于大多数采到宝石的矿主不愿意将它进行切割,即便随形的切割技巧比刻面需要更多的经验也要将其加工成随形,因为这种琢型最能保重.但是与黑欧泊为了保证火彩只能切割成蛋面和 ...

- UIPickerView基本使用

UIPickerView是很常用的一个UI控件,在各种购物平台选择地址时候都是必备的,下面我们来说一下具体的使用 首先UIPickerView的创建,与多数控件一样,分配内存并设置位置尺寸. 重要的的 ...

- Spring Cloud 微服务实战笔记

Spring Cloud 微服务实战笔记 微服务知识 传统开发所有业务逻辑都在一个应用中, 开发,测试,部署随着需求增加会不断为单个项目增加不同业务模块:前端展现也不局限于html视图模板的形式,后端 ...

- PS图片转CSS+HTML页面的正确步骤

转载来源:https://www.cnblogs.com/gg_lihui/p/3396409.html 制作网页标准的流程是:拿到网站美工制作的psd效果图后,网页设计师再把PS制作的图片转html ...

- 数据库系统概论(新技术篇)--中国人民大学【第13讲】KEY-VALUE数据库(键值对数据库)

市面上主流的分布式文件系统(FS): (Hadoop的)HDFS,(Google的)GFS 详见ppt 1.数据服务与键值对数据库: 数据服务:data serving数据服务:数据的简单 ...

- Java多线程编程核心技术-第4章-Lock的使用-读书笔记

第 4 章 Lock 的使用 本章主要内容 ReentrantLocal 类的使用. ReentrantReadWriteLock 类的使用. 4.1 使用 ReentrantLock 类 在 Jav ...