《Attack ML Models - 李宏毅》视频笔记(完结)

Attack ML Models - 李宏毅

https://www.bilibili.com/video/av47022853

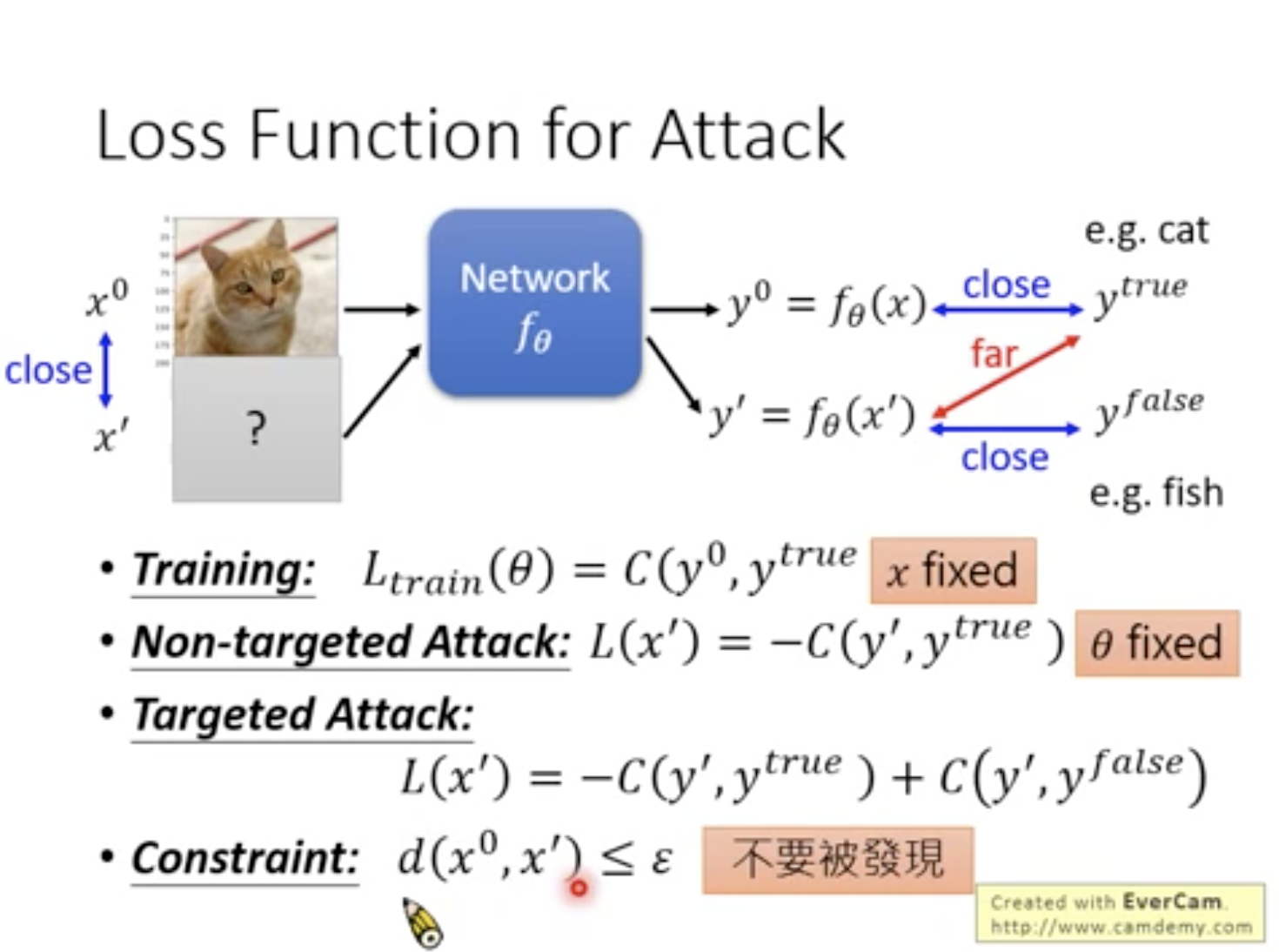

Training的Loss:固定x,修改θ,使y0接近ytrue.

Non-targeted Attack的Loss:固定θ,修改x,使y‘远离ytrue.

Targeted Attack的Loss:固定θ,修改x,使y‘远离ytrue且接近yfalse.

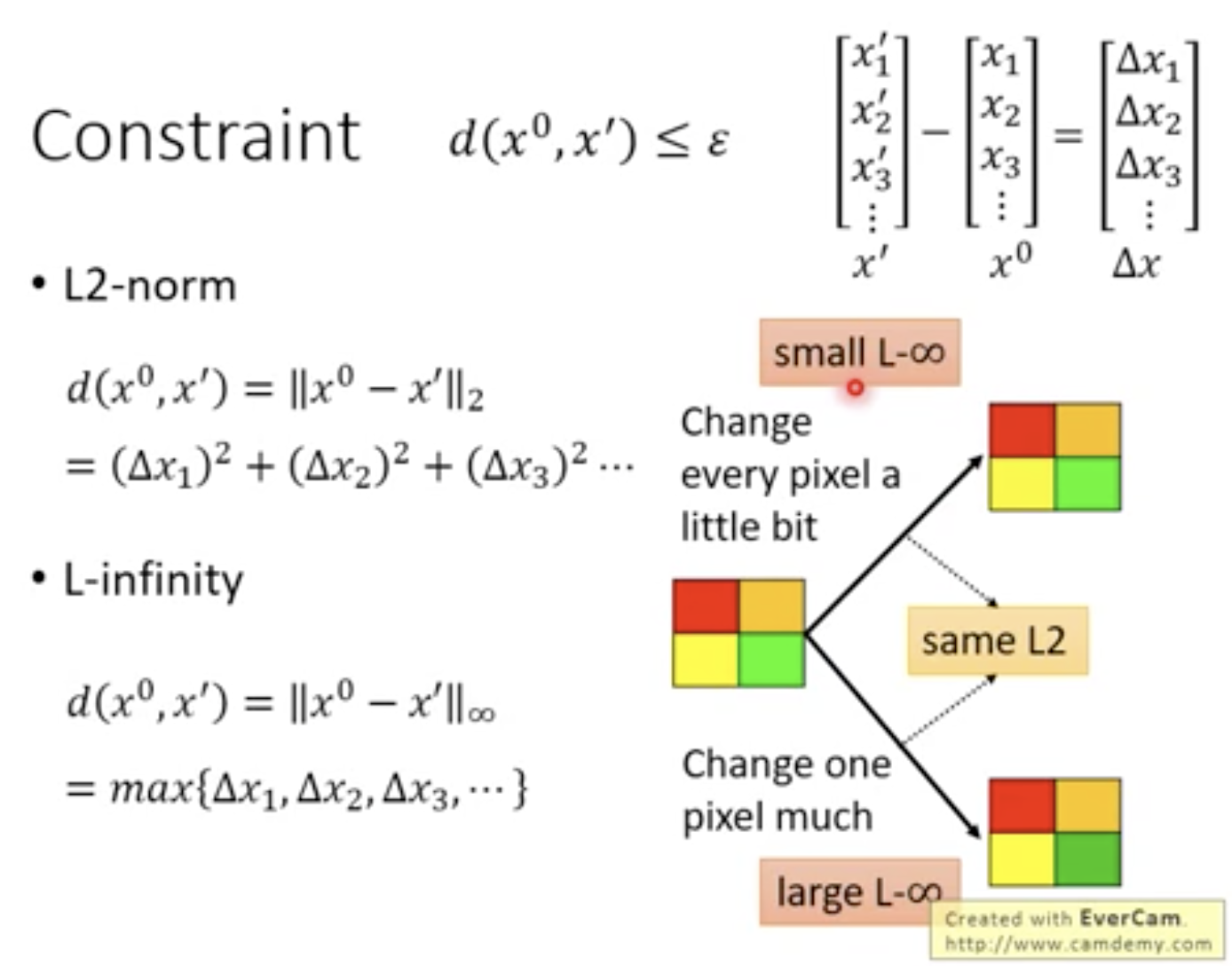

constraint:x‘和原图像x0的相似度,必须小于阈值ε.有多种计算方法,如L2-norm,L-infinity,因为取决于人类感知,一般采用L-infinity.

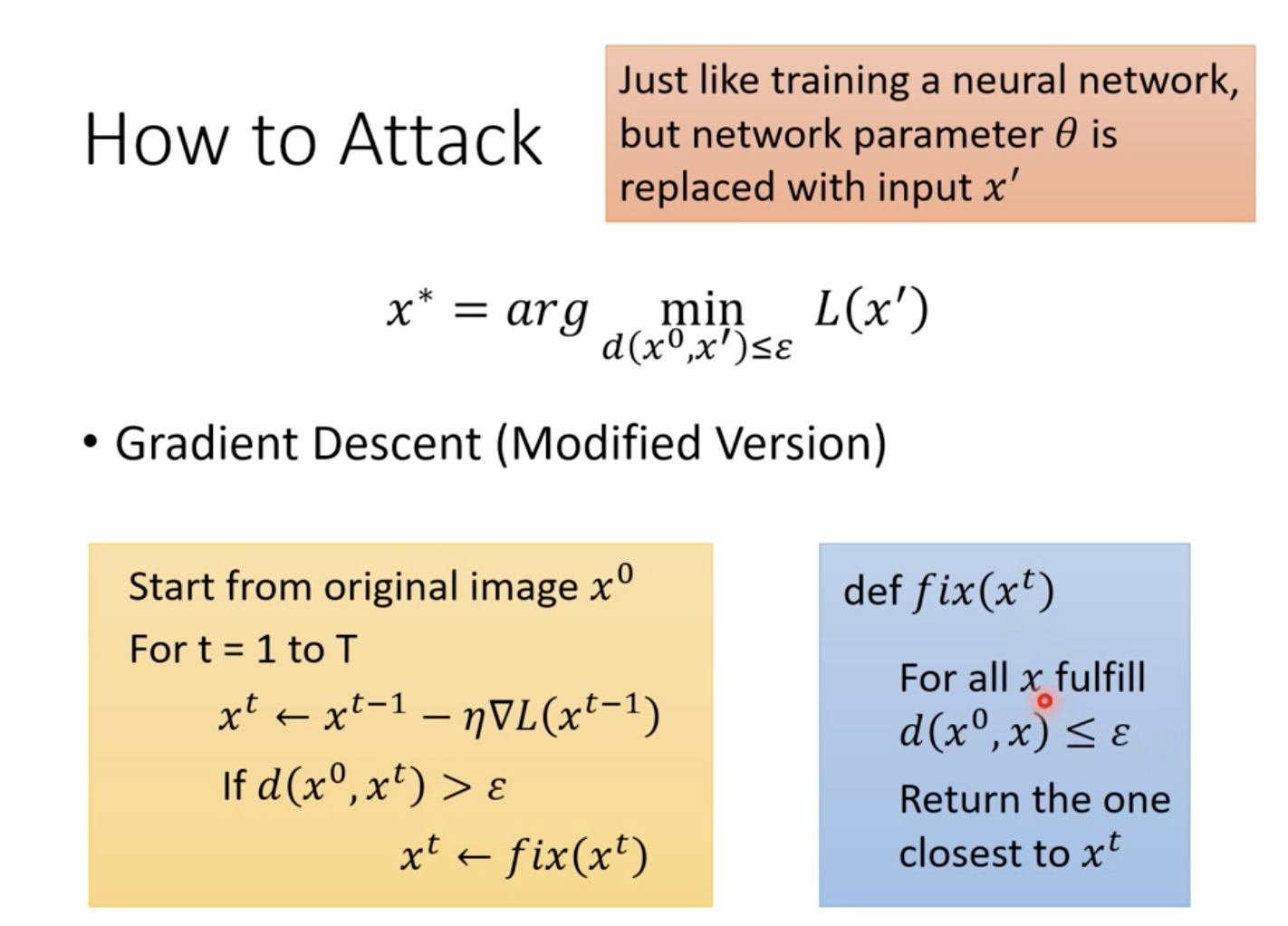

对抗攻击即生成对抗样本x’,它要使得损失函数L(x‘)尽可能小,同时确保相似度d(x0,x’)小于ε.

采用梯度下降法进行,x0作为初始值进行迭代.如果相似度超过ε,则对xt进行修正.

具体修正策略为,找到小于ε且与当前xt最接近的x.

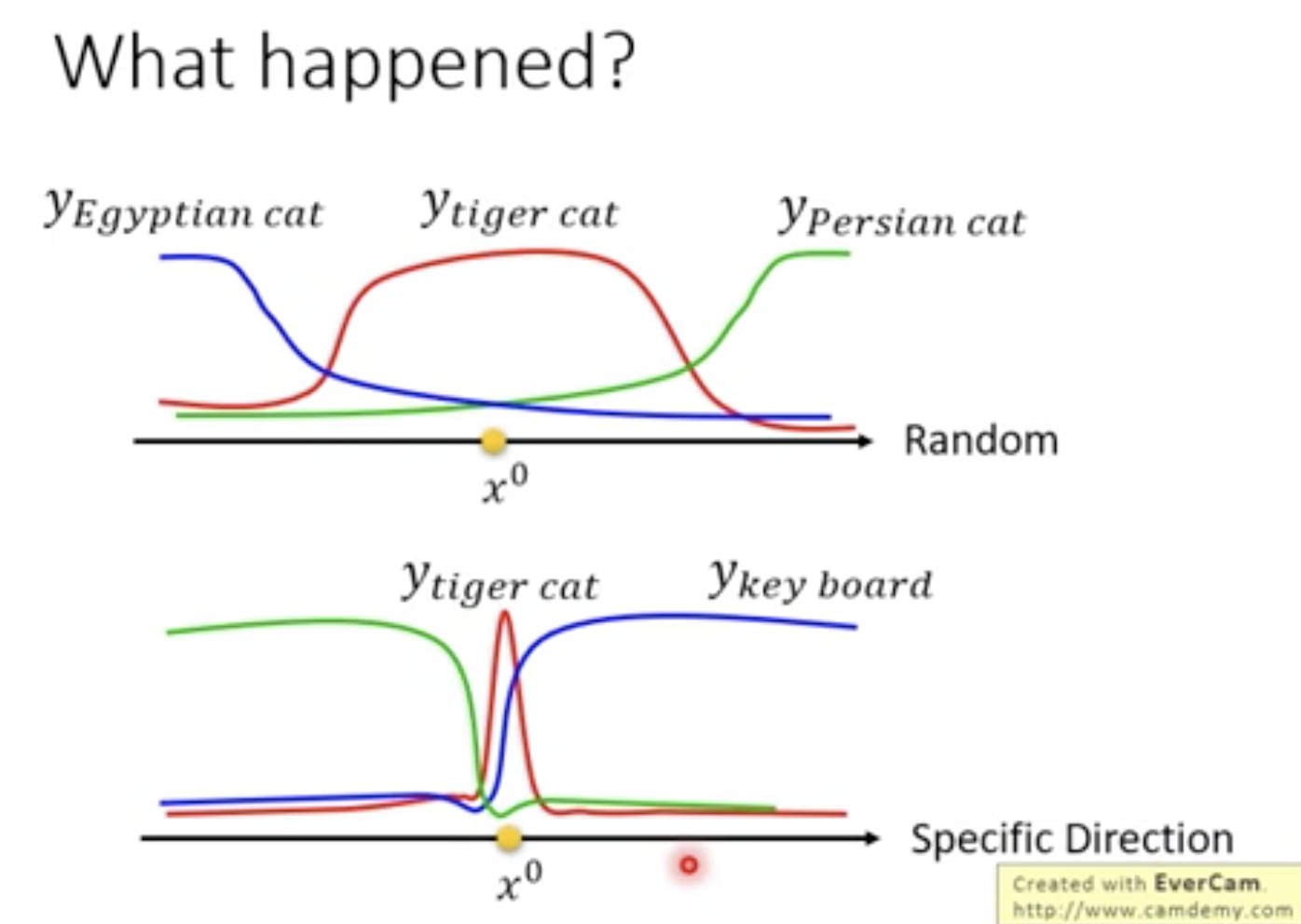

图片特征一般是很高维的,在某些维度上如图1,tiger cat的置信度范围很广且附近都是cat,在另一些维度上如图2,tiger cat的置信度很窄且附近时不相干的事物.

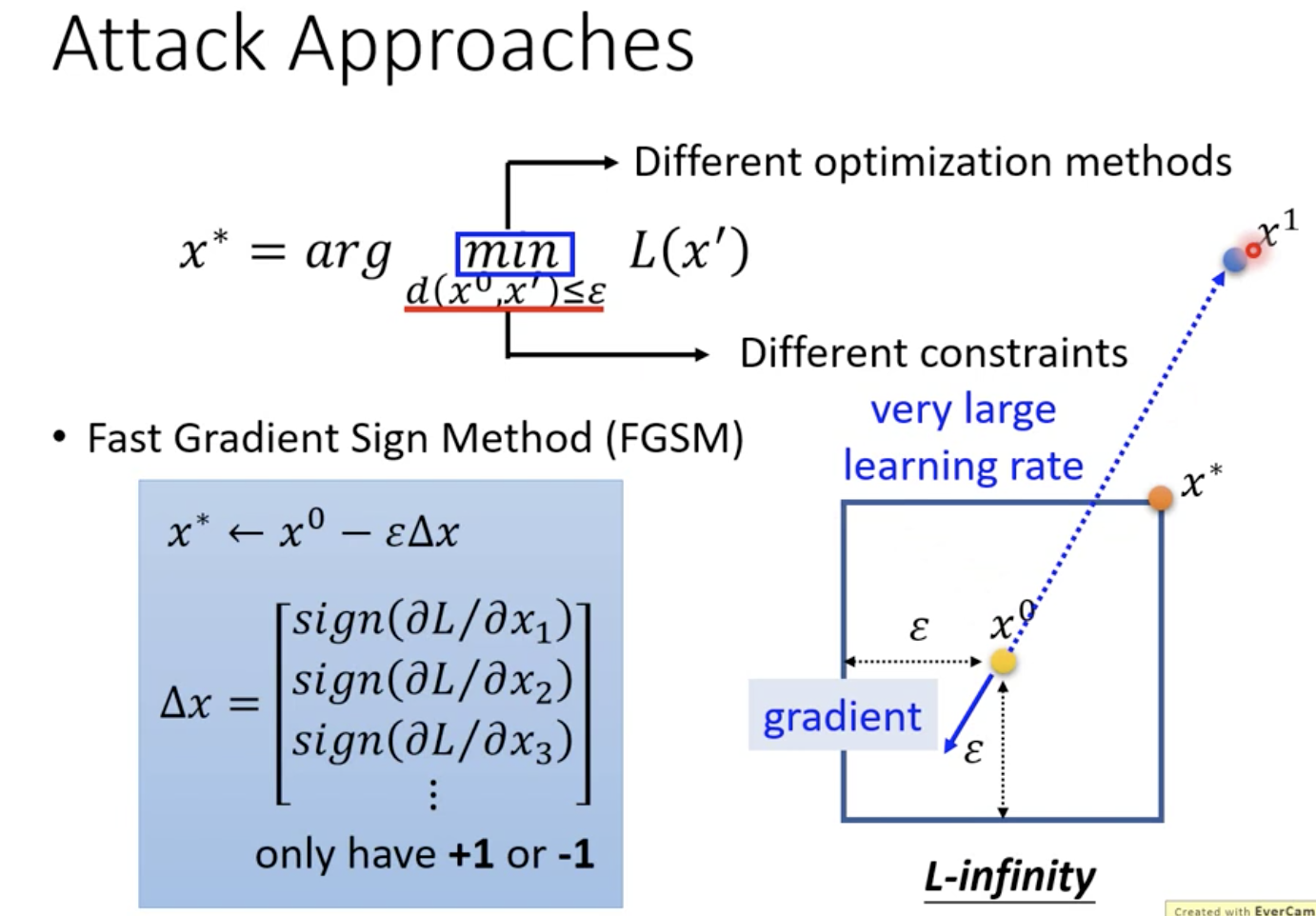

不同的对抗攻击方法,区别一般在于采用不同的距离限制方式与不同的优化策略.

FGSM是一种常见的对抗攻击方法,它的原理是计算出分类函数loss的梯度,然后用sign函数将其指向四个角的方向之一,再乘上ε使其落在角上,x0减去一次该值就得到最终的x*,位于四个角其中之一.

之所以只做一次且落在角上,是因为即使多次迭代后得到x1,但因为存在constrain,因此仍会被拉回到同样位置.

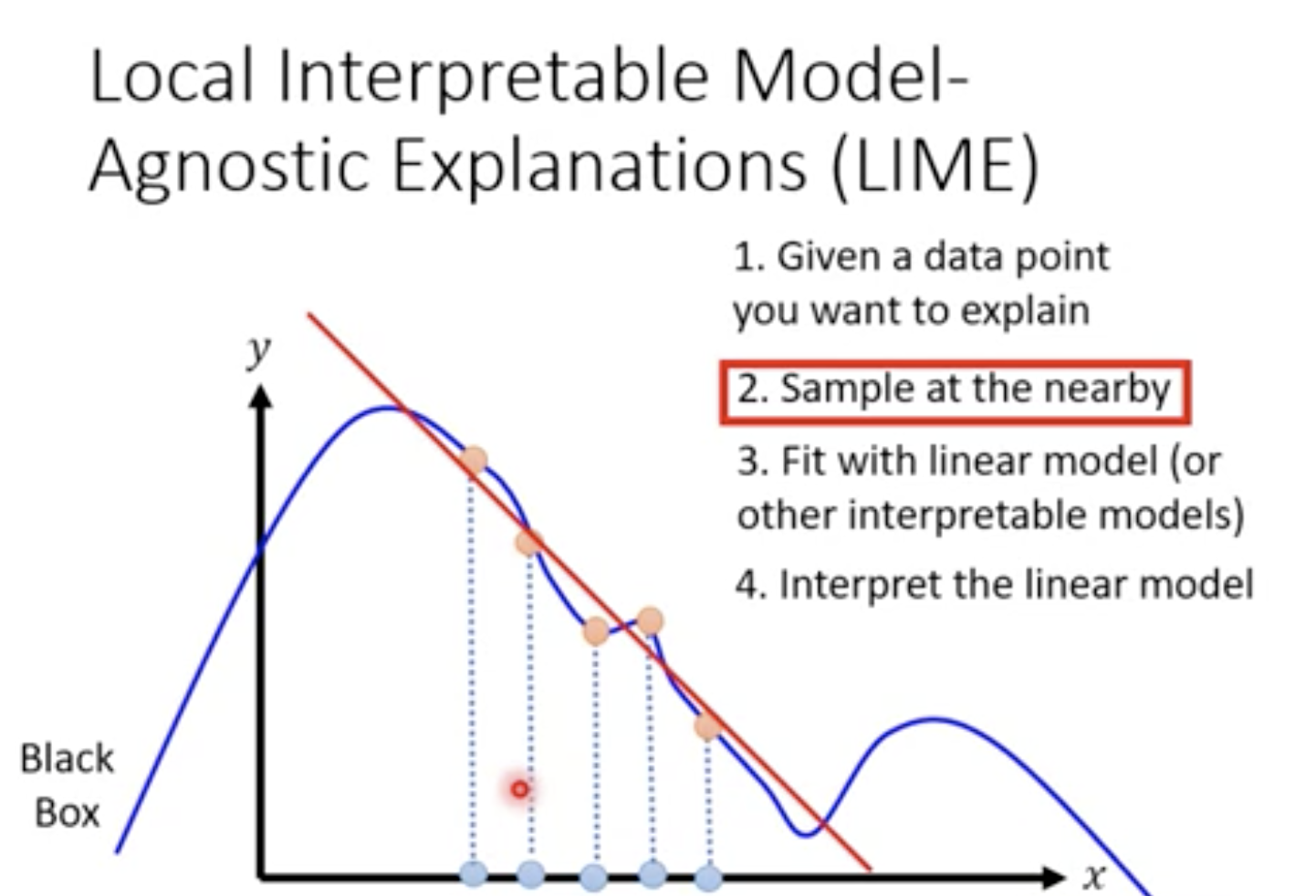

LIME是一种用可解释的模型来对不可解释的模型作出解释的方法.

首先确定一个想要解释的点,然后在该点附近进行采样,利用可解释的模型对这几个点进行局部拟合.

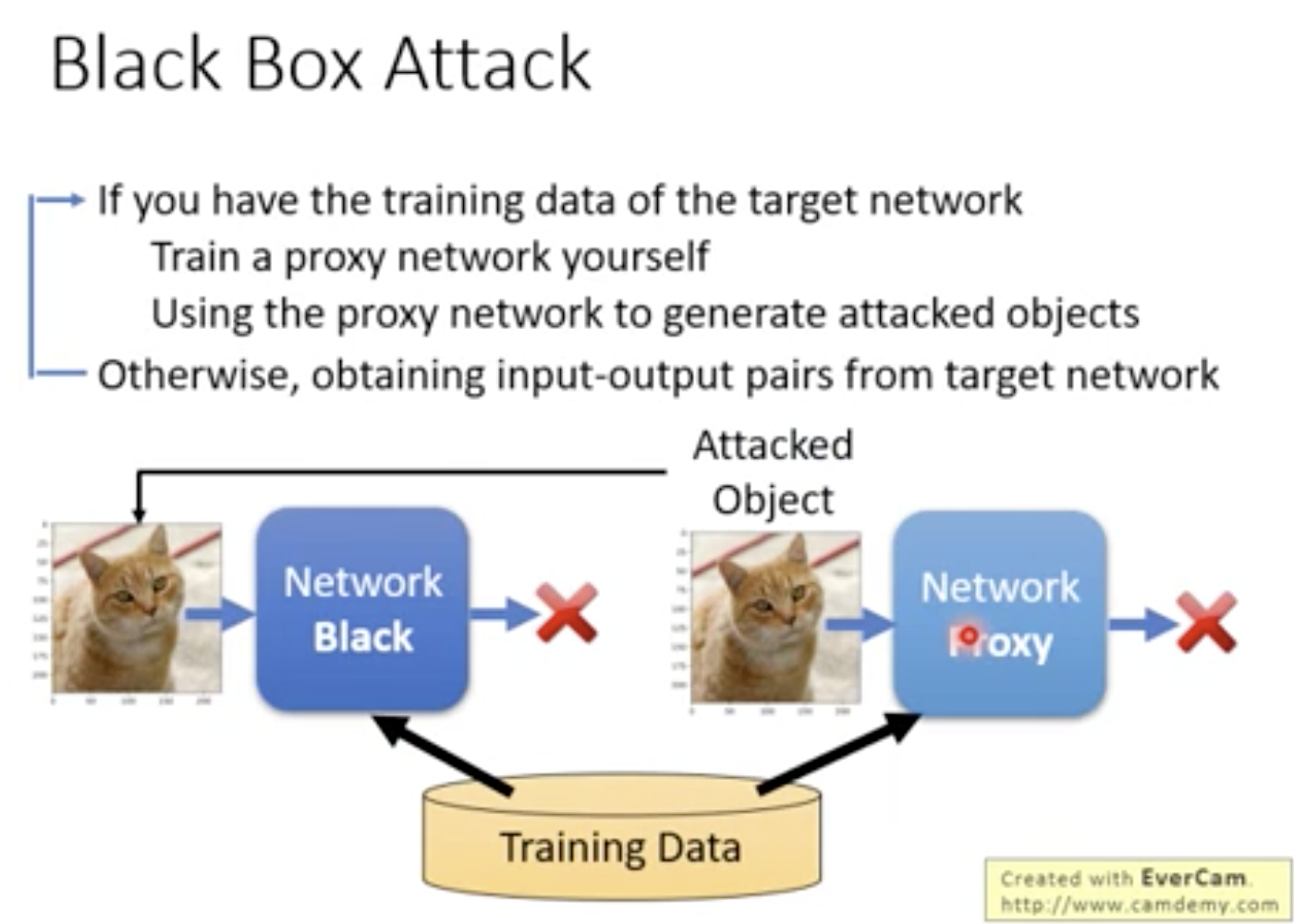

黑箱攻击,即利用目标网络的训练数据,自己训练出一个网络,并且根据自己的网络生成一些对抗样本,这些样本对目标网络的攻击往往能成功.

相关应用有Universal Adversarial Attack和Adversarial Reprogramming等.

对抗攻击一般不能被权重正则化、dropout、模型集成等方式所防御.

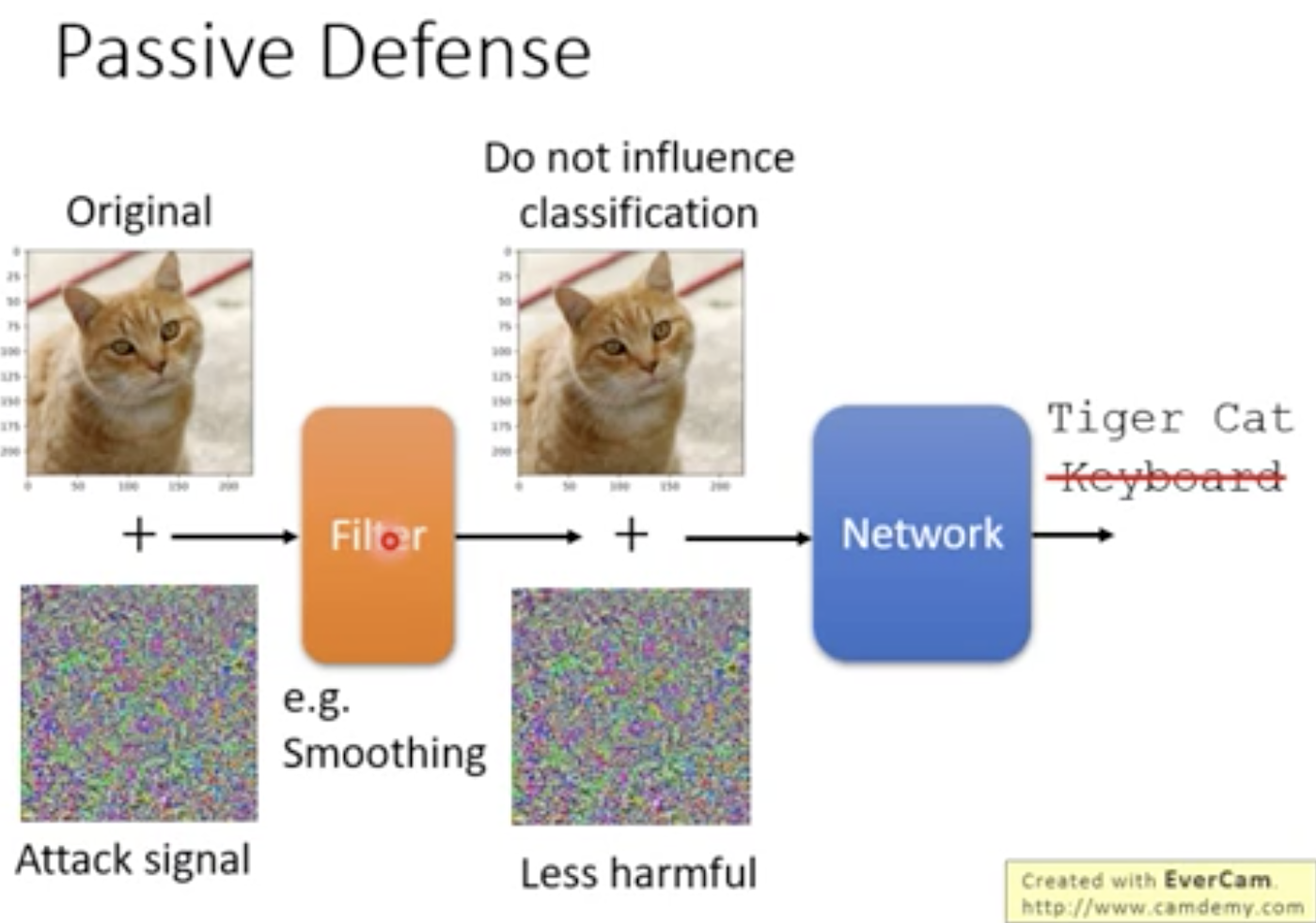

消极防御只找到噪点图像,但不修改模型.

消极防御可以对于图像施加一个filter,减轻噪点对模型的干扰.例如将图像平滑化.原理是对抗攻击一般只在某个方向生效,改变图片即可使这个图像无效.

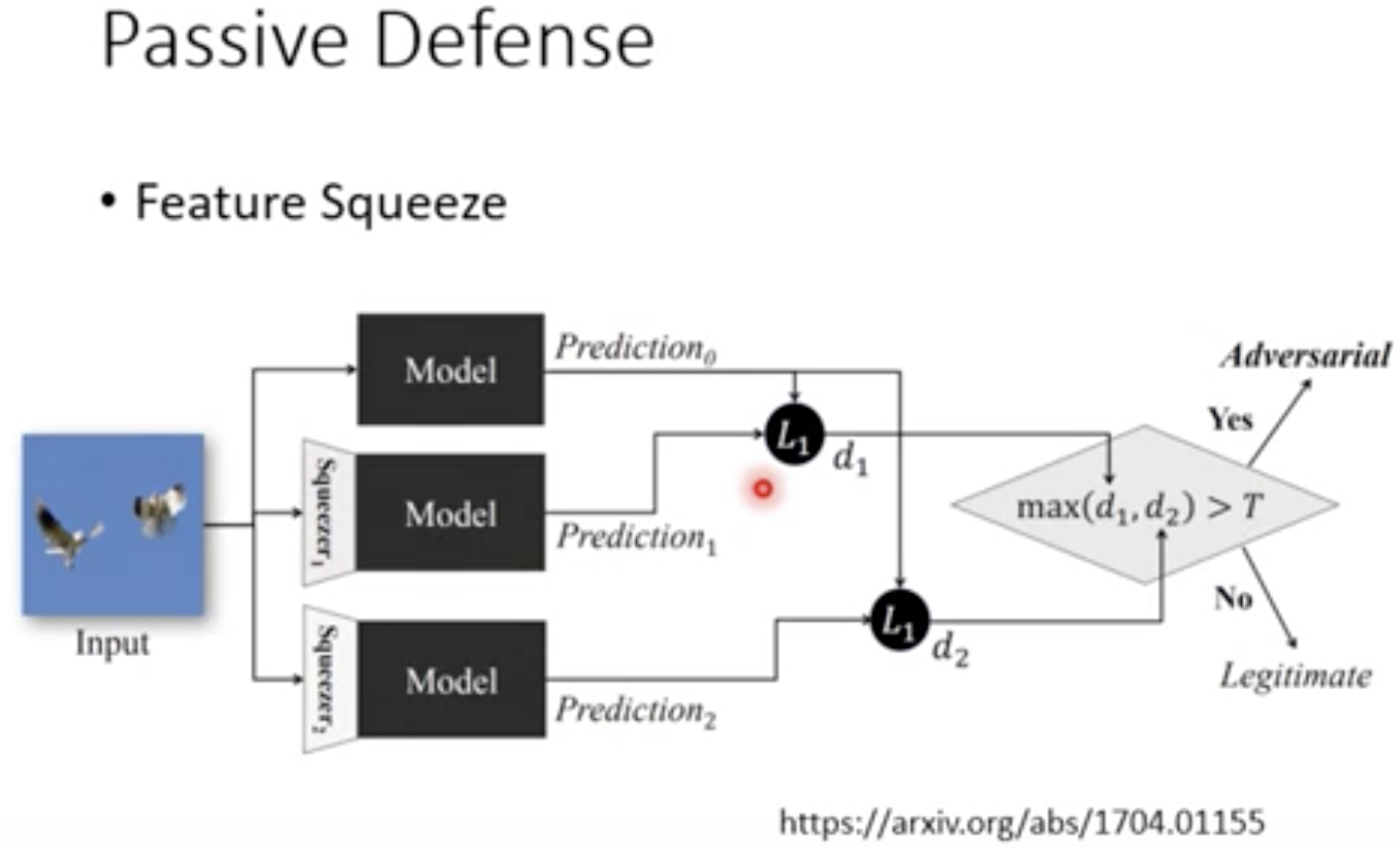

Feature Squeeze中的Squeeze即一个filter,该方法将原图像与通过多种filter后的图像预测结果进行比较,若其中有某个预测结果相差超过阈值,就认为该图像被修改过.

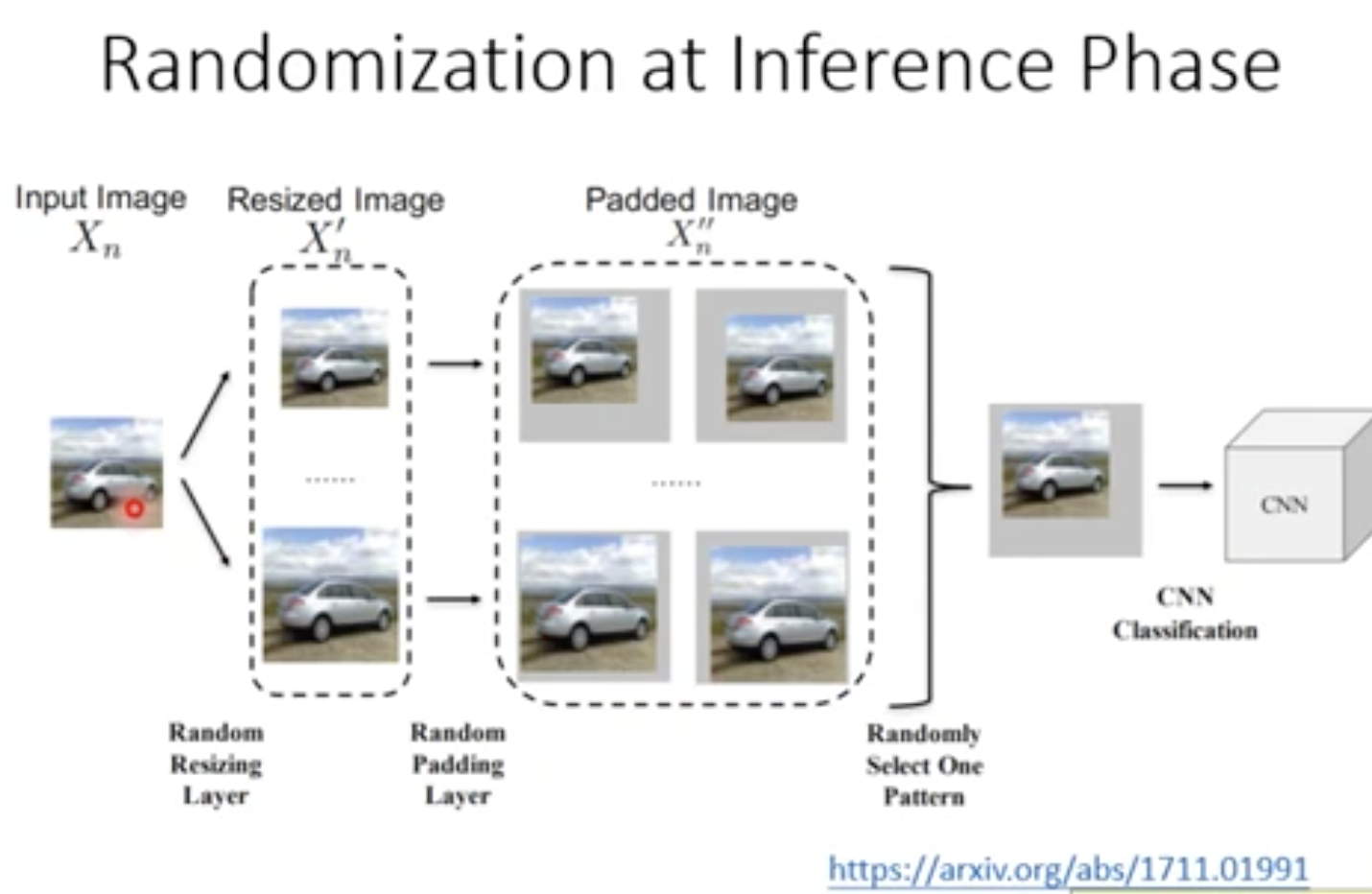

Randomization at Inference Phase对图像采用随机的、微小的改变,例如缩放、填充等,对改编后的图片进行分类.

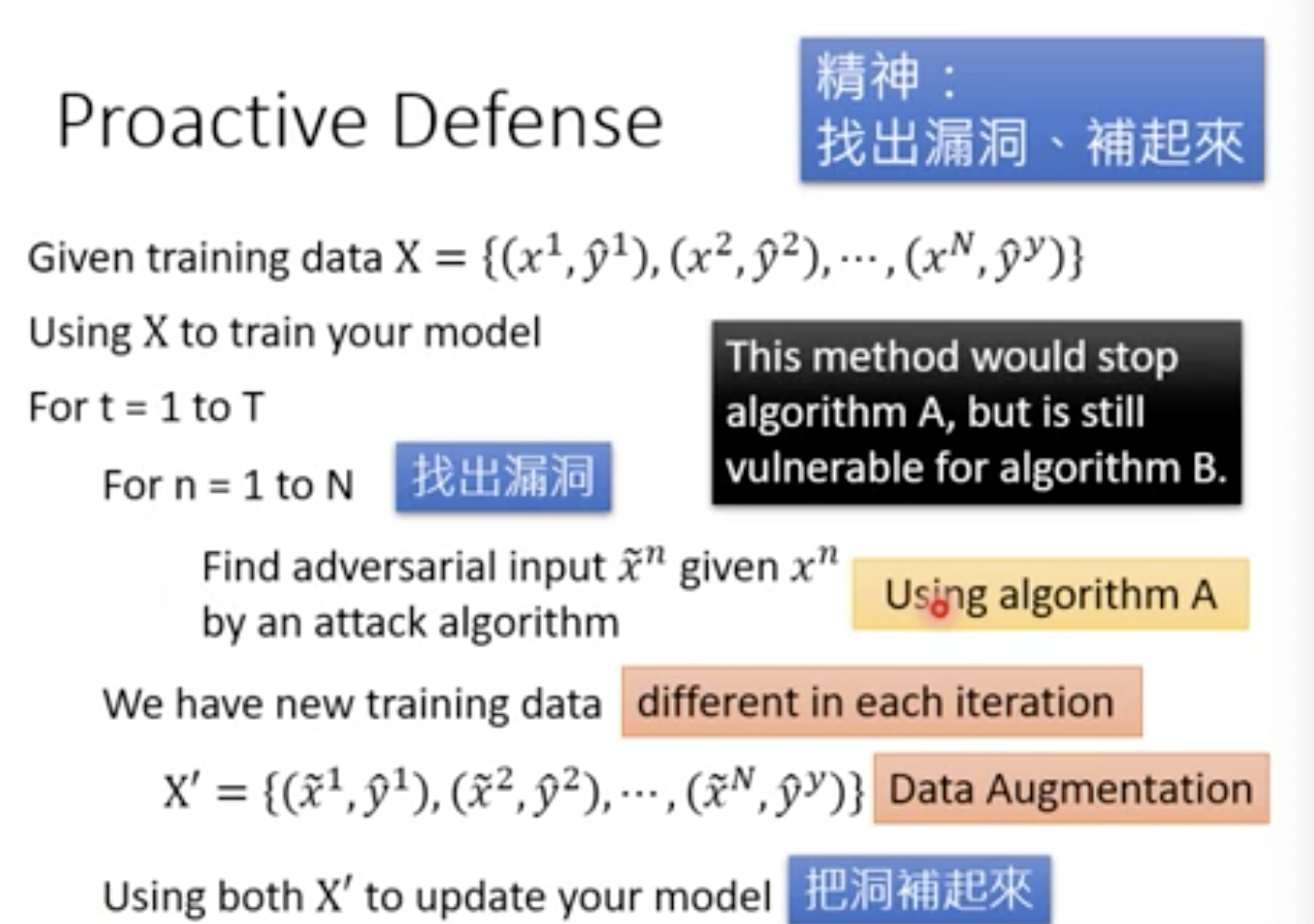

主动防御修改模型,使得它对于对抗攻击具有鲁棒性.

主动防御利用某种对抗攻击算法,形成对现有模型有效的对抗样本,再将这些对抗样本标注为对应原图像的原答案,作为新的训练样本来更新模型.

该方法需要找T次漏洞,每次找N张图片.因为每次模型更新后可能会产生新的漏洞.

如果找漏洞的对抗攻击算法为A,那么该模型仍然很可能会被算法B攻破.

《Attack ML Models - 李宏毅》视频笔记(完结)的更多相关文章

- <Machine Learning - 李宏毅> 学习笔记

<Machine Learning - 李宏毅> 学习笔记 b站视频地址:李宏毅2019国语 第一章 机器学习介绍 Hand crafted rules Machine learning ...

- 《Machine Learning》系列学习笔记之第一周

<Machine Learning>系列学习笔记 第一周 第一部分 Introduction The definition of machine learning (1)older, in ...

- Coursera课程《Machine Learning》学习笔记(week1)

这是Coursera上比较火的一门机器学习课程,主讲教师为Andrew Ng.在自己看神经网络的过程中也的确发现自己有基础不牢.一些基本概念没搞清楚的问题,因此想借这门课程来个查漏补缺.目前的计划是先 ...

- 《Machine Learning - 李宏毅》视频笔记(完结)

https://www.youtube.com/watch?v=CXgbekl66jc&list=PLJV_el3uVTsPy9oCRY30oBPNLCo89yu49 https://www. ...

- Andrew Ng Machine Learning Coursera学习笔记

课程记录笔记如下: 1.目前ML的应用 包括:数据挖掘database mining.邮件过滤email anti-spam.机器人autonomous robotics.计算生物学computati ...

- 《Machine Learning》系列学习笔记之第二周

第二周 第一部分 Multivariate Linear Regression Multiple Features Note: [7:25 - θT is a 1 by (n+1) matrix an ...

- 【DL.AI】《Structuring Machine Learning Projects》笔记

一.改进模型的几个方法 Collect more data Collect more diverse training set Train algorithm longer with gradient ...

- 《Machine Learning》系列学习笔记之第四周

第四周 Model Representation I 让我们来看看如何使用神经网络来表示假设函数.在非常简单的水平上,神经元基本上是将输入(树突)作为输入到输出(轴突)的电输入(称为"尖峰& ...

- 《Machine Learning》系列学习笔记之第三周

第三周 第一部分 Classification and Representation Classification 为了尝试分类,一种方法是使用线性回归,并将大于0.5的所有预测映射为1,所有小于0. ...

随机推荐

- office常用技巧汇总

1.excel篇 (1)一次选择多行 可以利用SHIFT+鼠标实现,点第一行,按下鼠标,点200行,就能实现1~200行选择了. 总结:就是一直按住shift键,鼠标点击要选择的首行,再点击尾行.

- DNS 服务器无法正常解析时,可以尝试这样!

DNS 服务器无法正常解析时,可以尝试这样! ========================================================================联通:12 ...

- Problem 1059 老师的苦恼

Bob写文章时喜欢将英文字母的大小写混用,例如Computer Science经常被他写成coMpUtEr scIeNce,这让他的英文老师十分苦恼,现在请你帮Bob的英文老师写一个程序能够将Bob的 ...

- Qt 的两个许可证区别分析:LGPL 和商业协议

Qt 的两个许可证区别分析:LGPL 和商业协议 Qt 有两个许可证:LGPL 和商业协议.这两个协议在现在的 Qt 版本中的代码是完全一致的(潜在含义是,Qt 的早期版本,商业版的 Qt 通常包含有 ...

- WPF 精修篇 调用Win32Api

原文:WPF 精修篇 调用Win32Api 栗子是 调用WIn32API 让窗口最前 后台代码 [DllImport("user32.dll")] private static e ...

- 记一个netcore HttpClient的坑

异常信息 The SSL connection could not be established, see inner exception ---> AuthenticationExceptio ...

- sql 按指定规则排序,例如 按 1,3,2排序 而不是1,2,3

我们都知道 sql语句中的排序有desc(降序).asc(升序),这两个都是按顺序排列的,最近有一个需求是不按顺序排序了 ,抽出个别的排在前面,并且这种需求是应对的问题中的数据是比较少的,而且没有规律 ...

- WPF 时间编辑控件的实现(TimeEditer)

一.前言 有个项目需要用到时间编辑控件,在大量搜索无果后只能自己自定义一个了.MFC中倒是有这个控件,叫CDateTimeCtrl.大概是这个样子: 二.要实现的功能 要实现的功能包含: 编辑时.分. ...

- Golang程序调试工具介绍(gdb vs dlv)

原文:http://lday.me/2017/02/27/0005_gdb-vs-dlv/ 通过log库输出日志,我们可以对程序进行异常分析和问题追踪.但有时候,我也希望能有更直接的程序跟踪及定位工具 ...

- loadrunner 12.0.2 的下载和安装

链接: https://pan.baidu.com/s/1o2jQjPdUrRm451Pue8bbEg 提取码: gpj6 安装了loadrunner 11 打开文件可自动更新到12 第一部分:安装 ...