kali之DVWA

简介

DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助web开发者更好的理解web应用安全防范的过程。

DVWA共有十个模块,分别是:

1.Brute Force(暴力(破解))

2.Command Injection(命令行注入)

3.CSRF(跨站请求伪造)

4.File Inclusion(文件包含)

5.File Upload(文件上传)

6.Insecure CAPTCHA (不安全的验证码)

7.SQL Injection(SQL注入)

8.SQL Injection(Blind)(SQL盲注)

9.XSS(Reflected)(反射型跨站脚本)

10.XSS(Stored)(存储型跨站脚本)

11.CSP (内容安全策略)

kali下安装DVWA

步骤:

1. 首先去github上下载DVWA的安装包,网址为:https://github.com/ethicalhack3r/DVWA

2. 将下载好的压缩包解压并改名为dvwa,然后将其复制到 /var/www/html 文件夹中

3. 打开终端,执行以下命令:

将apache2停止:service apache2 stop

给dvwa文件夹相应的权限:chmod -R 755 /var/www/html/dvwa

启动mysql服务: service mysql start

打开mysql: mysql -u root -p

创建数据库:create database dvwa;

退出mysql:exit

启动apache2服务:service apache2 start

打开浏览器,在地址栏中输入 http://127.0.0.1/dvwa/setup.php,如果报错可能是配置文件要复制一份把.dist去掉即可

点击下方的Create/Reset Database创建(恢复)数据库

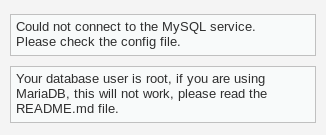

提示不能连接Mysql,因为你的数据库用的是root用户,如果你用的是MariaDB那么就不起作用,解决方案是用其他用户登录。

新建数据库用户

create user 'dvwa'@'localhost' IDENTIFIED BY ''; #创建用户dvwa,密码为空

GRANT ALL PRIVILEGES ON *.* to 'dvwa'@'localhost'; #赋权

flush privileges;

quit

这里给dvwa赋权后每台电脑都可访问,但是还要开放3306端口、并在/etc/mysql/mariadb.conf.d/50-server.cnf注释掉bind-address

新建了用户,DVWA当然也要修改登录的用户名及配置,修改/var/www/html/dvwa/config/config.inc.php

把root改为dvwa,把p@ssw0rd改为空

重启apache2: service apache2 restart

这次再点击Create/Reset Database时创建完成后到http://127.0.0.1/dvwa/login.php界面

接下来就可以使用 用户名: admin 密码: password 登录进行测试了!

下面就可以用这个web项目进行扫描和攻击测试啦~

配置更改

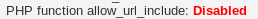

PHP function allow_url_include: Disabled

解决方案

在php.ini配置文件中改为On

vi /etc/php/7.2/apache2/php.ini

重启服务即可

service apache2 restart

如果还是不行继续修改

vi /var/www/html/dvwa/php.ini

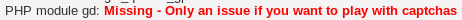

PHP module gd: Missing - Only an issue if you want to play with captchas

解决方案

安装php-gd模块

apt-get install -y php-gd

安装后还是Missing,不过不影响后面应用的正常使用

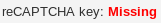

reCAPTCHA key: Missing

解决方案

vi /var/www/html/dvwa/config/config.inc.php

进入https://www.google.com/recaptcha/admin生成公钥和私钥

配置$_DVWA[ 'recaptcha_public_key' ] = '';

配置$_DVWA[ 'recaptcha_private_key' ] = '';

没有写权限

chmod 777 ./文件(文件夹)

改其他配置文件

解决方案

find / -name php.ini #找出所有配置文件

vi #更改所有php.ini中的allow_url_fopen和allow_url_include

kali之DVWA的更多相关文章

- Kali部署DVWA和OWASPBWA

自己的备忘录,这里记录Kali部署DVWA和OWASPBWA,其中遇到的问题会在下一篇文章记录 DVWA(Damn Vulnerable Web App)是一个基于PHP/MySql搭建的Web应用程 ...

- Web安全学习笔记之Kali部署DVWA和OWASPBWA

0x0 前言 kali安装完成,下面要进行实战操作了,喵~~(OWASPBWA请直接跳到第八部分) #既然你诚心诚意的问了,我们就大发慈悲的告诉你! #为了防止世界被破坏! #为了守护世界的和平! # ...

- kali linux DVWA config 问题解决方案

1.下载DVWA之后解压到 var/www/html目录下 unzip DVWA-master.zip -d /usr/www/html 2.配置 打开终端,执行以下命令: 将apache2停止:se ...

- Web侦察工具HTTrack (爬取整站)

Web侦察工具HTTrack (爬取整站) HTTrack介绍 爬取整站的网页,用于离线浏览,减少与目标系统交互,HTTrack是一个免费的(GPL,自由软件)和易于使用的离线浏览器工具.它允许您从I ...

- kali linux 2.0下搭建DVWA渗透测试演练平台

DVWA (Dam Vulnerable Web Application)DVWA是用PHP+MySQL编写的一套用于常规WEB漏洞教学和检测的WEB脆弱性测试程序.包含了SQL注入.XSS.盲注等常 ...

- kali上部署dvwa漏洞测试平台

kali上部署dvwa漏洞测试平台 一.获取dvwa安装包并解压 二.赋予dvwa文件夹相应权限 三.配置Mysql数据库 四.启动apache2和mysql服务 五.在网页配置dvwa 六.登陆到D ...

- kali 2.0下搭建DVWA环境

DVWA (Dam Vulnerable Web Application)DVWA是用PHP+Mysql编写的一套用于常规WEB漏洞教学和检测的WEB脆弱性测试程序.包含了SQL注入.XSS.盲注等常 ...

- 小白日记48:kali渗透测试之Web渗透-XSS(二)-漏洞利用-键盘记录器,xsser

XSS 原则上:只要XSS漏洞存在,可以编写任何功能的js脚本 [反射型漏洞利用] 键盘记录器:被记录下的数据会发送到攻击者指定的URL地址上 服务器:kali 客户端 启动apache2服务:ser ...

- 小白日记43:kali渗透测试之Web渗透-SqlMap自动注入(一)-sqlmap参数详解TARGET

SqlMap自动注入(一) sqlmap是一款非常强大的开源sql自动化注入工具,可以用来检测和利用sql注入漏洞[动态页面中get/post参数.cookie.HTTP头].它由Python语言开发 ...

随机推荐

- eggjs的参数校验模块egg-validate的使用和进一步定制化升级

简单讲一下这个egg-validate egg-validate是基于parameter的. 安装 npm install --save egg-validate 启用 // config/plugi ...

- Spring Boot通过Configuration配置多数据源

本文结合SpringBoot + MyBatis + MySql进行多数据源配置,DataSource信息采用自定义dataSource.properties进行配置. 1.文件结构如下: 2.1 p ...

- Mybatis的if标签判断空字符串 == 0,参数为0时会自动转为空字符串

对于这个问题,有两种解决办法. 1.当传入的参数有0时,只判断!=null即可. 2.将0转化为String类型,就可以解决这个问题.

- 阿里云ecs centos yarn 安装

安装流程:https://yarn.bootcss.com/docs/install/#centos-stable

- 手动计算UTXO

const TX_TYPE_IN = 1; const TX_TYPE_OUT = 2; export const CreateUtxos = async (address: string, data ...

- R3300L按reset键无法进入USB Burning模式的问题分析

最开始并没有注意到这个问题, 因为从设备拿到手, 用USB Burning Tool刷入潜龙版的安卓4.4.2, 再到运行EmuELEC, Armbian, 再到给Kernel 5.3的Armbian ...

- java合并多个word 2007 文档 基于docx4j

参考文章:http://dh.swzhinan.com/post/185.html 引入的jar包 <dependency> <groupId>org.docx4j</g ...

- python开发笔记-str转字典

后台接收到post请求数据格式为json格式的字符串,不能直接用字典的get方法 909090909090909090909090909090909 Internal Server Error: /g ...

- C++ Set运用实例

C++ Set运用实例 #include <iostream> #include <set> #include <algorithm> #include <i ...

- 小甲鱼汇编语言学习笔记——day03

手动编译并执行第一个汇编程序过程: 1.用notepad++写一个简单的汇编程序(文件命名为:1.asm): assume cs:abc abc segment mov ax, 2 add ax, a ...