2020GACTF部分wp

GACTF

misc

签到

给了二维码图 切割再拼上就行

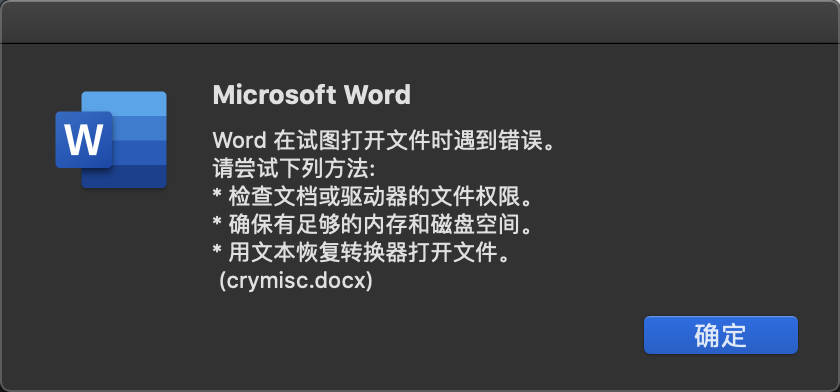

crymisc

给了一个crymisc.docx

无法打开 用file看一下

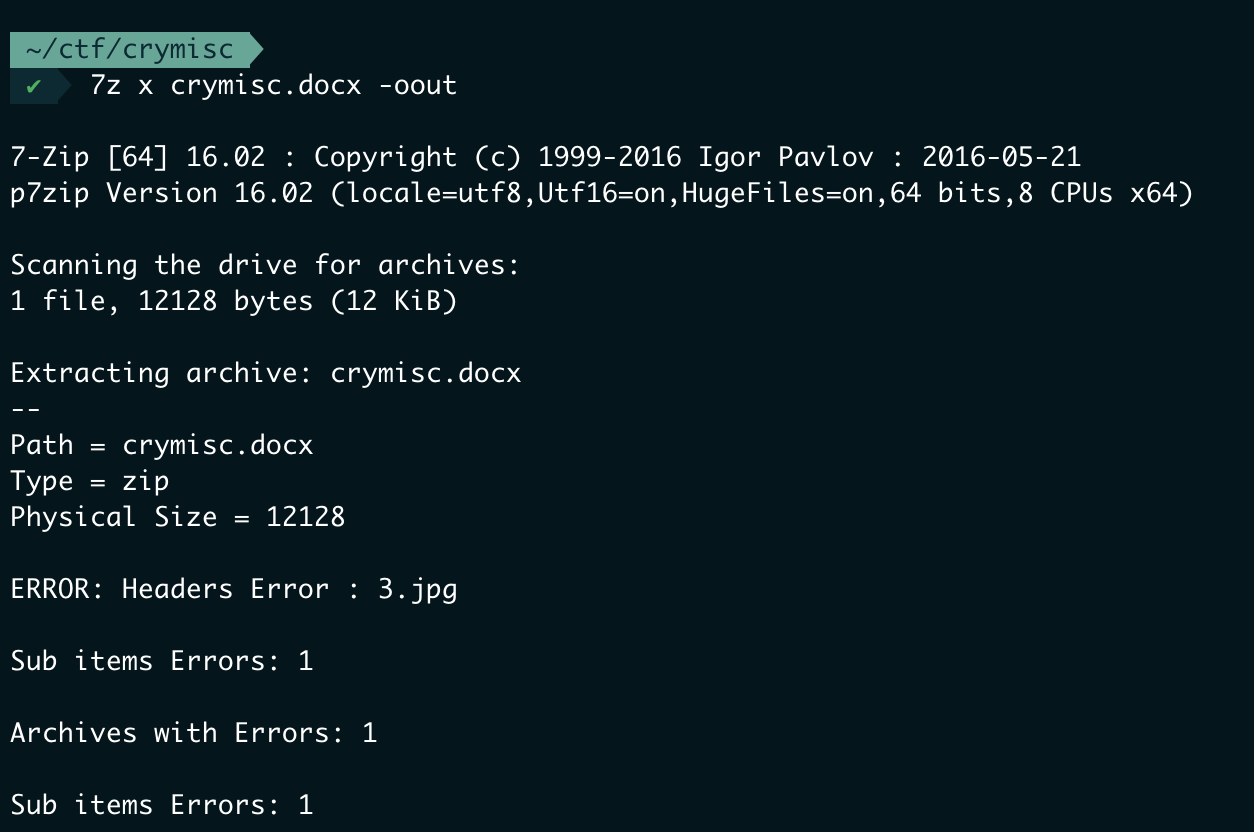

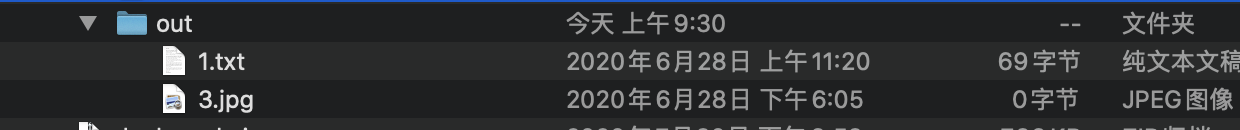

把后缀名改成zip然后解压

这里奇怪的是用winzip解压会提示3.jpg受密码保护,用360压缩提示文件损坏,用7z命令解压图片为0字节

用mac自带解压能直接解压出来

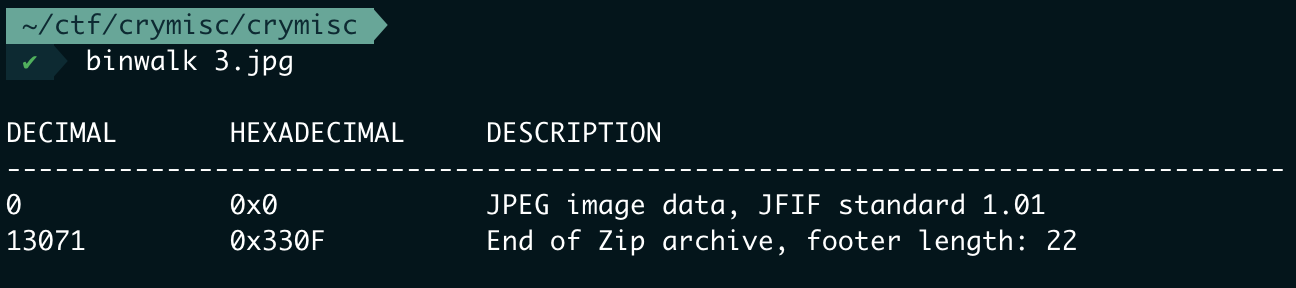

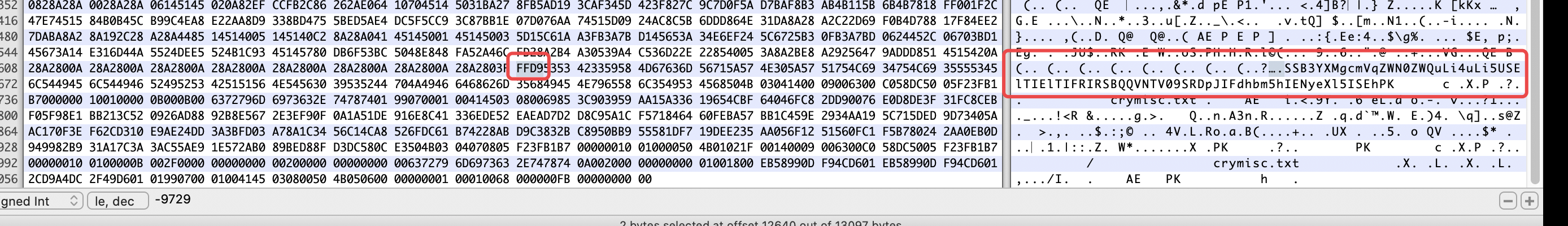

用binwalk分析3.jpg

有zip的结尾,猜测应该里面有压缩包,尝试修复

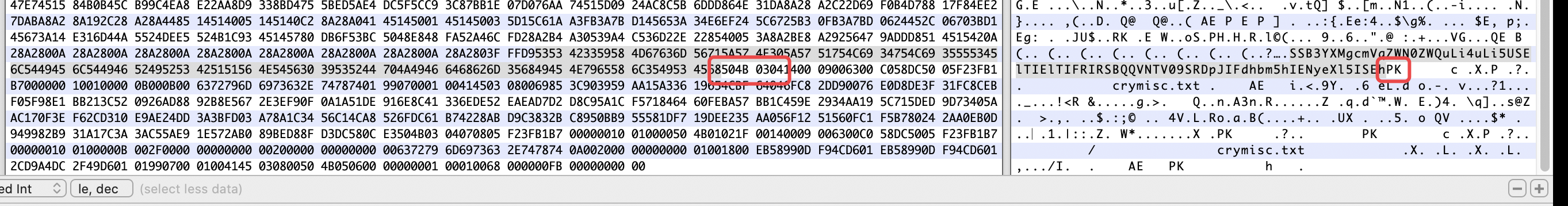

找到jpg文件结尾FF D9 后面有一串看起来是base64编码

解码得到压缩包的密码

然后在字符串后面添加zip的文件头504B0304

再分离 用dd foremost或者binwalk都可以

binwalk -e 3.jpg

foremost -T 3.jpg

dd if=3.jpg bs=1 skip=12718 of=new.zip

得到新的压缩包 用刚刚的密码解压

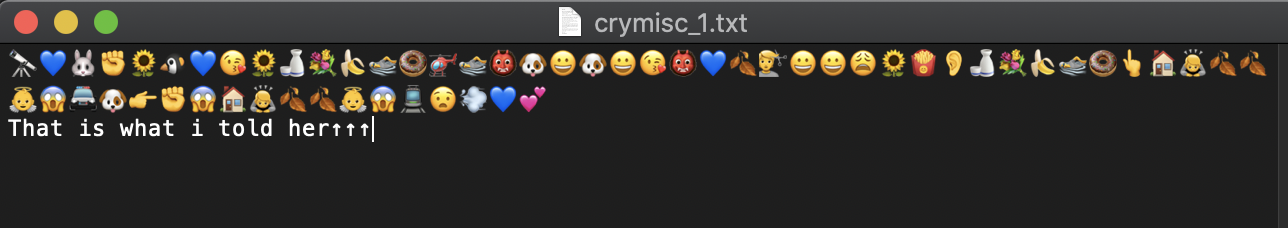

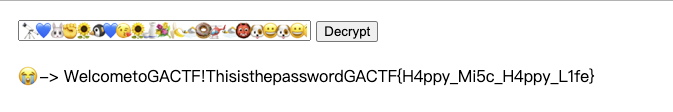

得到一串emoji,找了很多在线解密网站结果都不对,然后发现了以前题的writeup

https://github.com/pavelvodrazka/ctf-writeups/tree/master/hackyeaster2018/challenges/egg17

这里给了一个暴力破解codeemoji的js 自己搭起来然后解密

web

ezflask

# -*- coding: utf-8 -*-

from flask import Flask, request

import requests

from waf import *

import time

app = Flask(__name__)

@app.route('/ctfhint')

def ctf():

hint =xxxx

# hints trick = xxxx

# trick

return trick

@app.route('/')

def index():

# app.txt

@app.route('/eval', methods=["POST"])

def my_eval():

# post eval

@app.route(xxxxxx, methods=["POST"])

# Secret

def admin():

# admin requests

if __name__ == '__main__':

app.run(host='0.0.0.0',port=8080)

simple flask

绕ssti黑名单

ban了

'

{{1+1}}

....

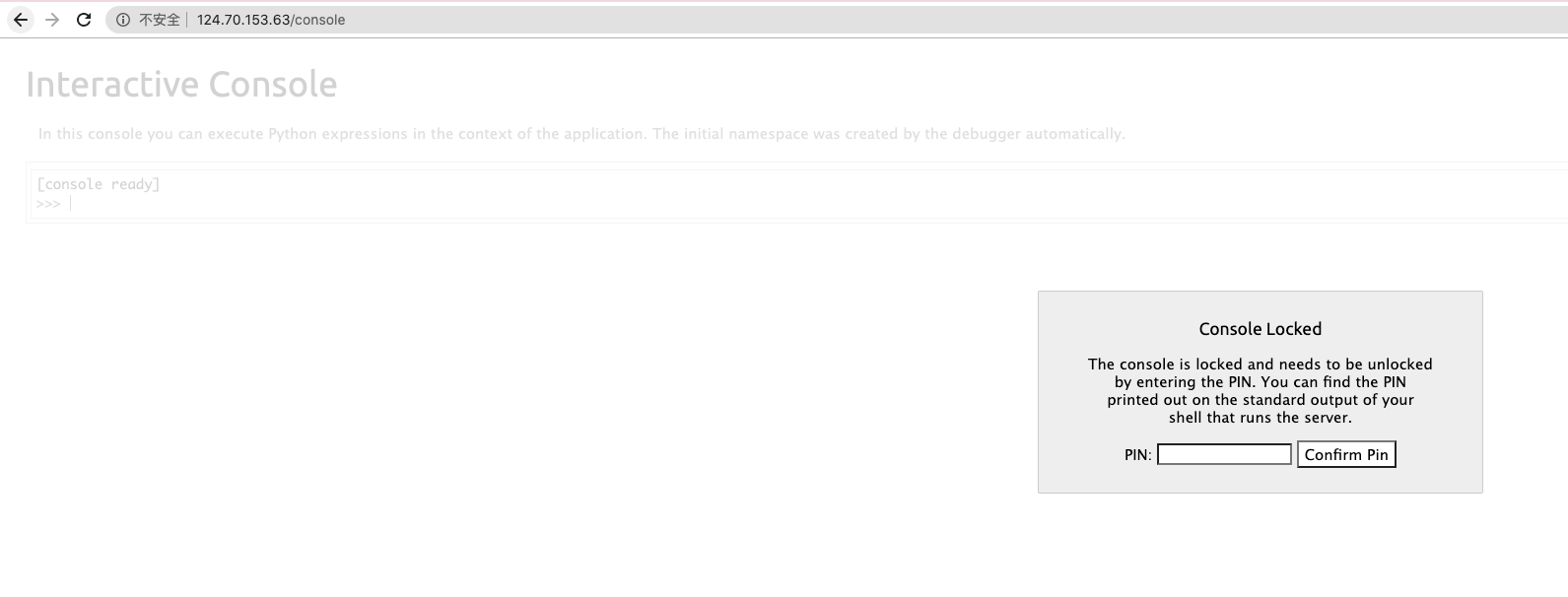

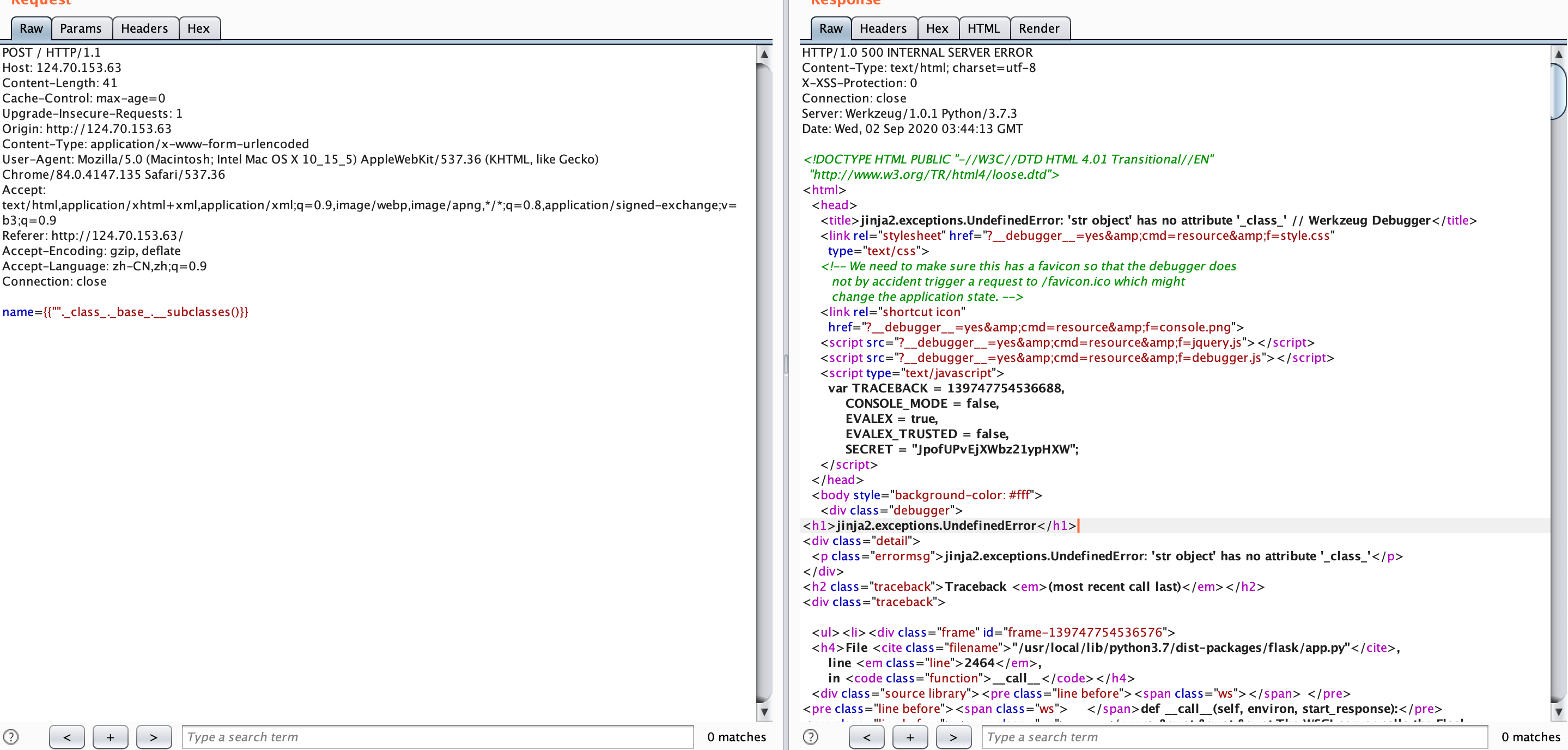

用dirmap还扫出了console开启了debug模式

猜测是ssti读文件算pin码

经过fuzz后发现mro等一系列被禁

base__和_bases_[0]没有被禁,访问{{""._class_._base_.__subclasses()}}

SECRET = "JpofUPvEjXWbz21ypHXW";

调用os eval system皆被禁,只存在open可以读文件

{{"".class__._base_._subclasses_()[179]._init_._globals_.__builtins"open".read()}}

{{[].__class__.__base__.__subclasses__()[127].__init__.__globals__.__builtins__["open"]("fla".join("/g")).read()}}

发现可以直接读flag文件了 应该是非预期吧

2020GACTF部分wp的更多相关文章

- 逆天通用水印支持Winform,WPF,Web,WP,Win10。支持位置选择(9个位置 ==》[X])

常用技能:http://www.cnblogs.com/dunitian/p/4822808.html#skill 逆天博客:http://dnt.dkil.net 逆天通用水印扩展篇~新增剪贴板系列 ...

- wp已死,metro是罪魁祸首!

1.这篇文章肯定会有类似这样的评论:“我就是喜欢wp,我就是喜欢metro,我就是软粉“等类似的信仰论者发表的评论. 2.2014年我写过一篇文章,windows phone如何才能在中国翻身? 我现 ...

- 关于 WP 开发中.xaml 与.xaml.cs 的关系

今天我们先来看一下在WP8.1开发中最长见到的几个文件之间的关系.比较论证,在看这个问题之前我们简单看看.NET平台其他两个不同的框架: Windows Forms 先看看Window Forms中的 ...

- Android,ios,WP三大手机系统对比

从前,我以为.一个手机系统只是一个系统的UI风格,没什么不同的.然而,在我混合使用这三个手机系统之后,才明白,一个手机系统远不只一个UI那么简单,而真的是可以称之为一个“生态”. 首先祭出三台经典设备 ...

- 搜狗输入法wp风格皮肤

换了个nexus 发现输入法真的没有wp的好用 没办法,刚好搜狗输入法有定制皮肤的选项,所以自己做了个wp风格的输入法皮肤. 一点微小的工作 http://pan.baidu.com/s/1kVsHd ...

- 免费获取WP之类的开发者权限或免费使用Azure 2015-10-19

上一次弄wp真机调试的时候,卡住了,这里讲一下怎么解决(http://www.cnblogs.com/dunitian/p/4870959.html) 进这个网址注册一下:https://www.dr ...

- 【WP开发】读写剪贴板

在WP 8.1中只有Silverlight App支持操作剪贴板的API,Runtime App并不支持.不过,在WP 10中也引入了可以操作剪贴板的API. 顺便说点题外话,有人会说,我8.1的开发 ...

- 【WP开发】不同客户端之间传输加密数据

在上一篇文章中,曾说好本次将提供一个客户端之间传输加密数据的例子.前些天就打算写了,只是因一些人类科技无法预知的事情发生,故拖到今天. 本示例没什么技术含量,也没什么亮点,Bug林立,只不过提供给有需 ...

- 【WP开发】加密篇:双向加密

说起双向加密,如果以前在.NET开发中弄过加/解密的朋友都不会陌生,常用的算法有DES.AES等.在RT应用程序中,也提供了加密相关的API,算法自然是一样的,只是API的封装方式不同罢了,因为RT不 ...

随机推荐

- P4240-毒瘤之神的考验【莫比乌斯反演,平衡规划】

正题 题目链接:https://www.luogu.com.cn/problem/P4240 题目大意 \(Q\)组数据给出\(n,m\)求 \[\sum_{i=1}^n\sum_{j=1}^m\va ...

- Pycharm新建模板默认添加作者时间等信息(逼格更高,好像很历害的样子)

在pycharm使用过程中,关于代码编写者的一些个人信息快捷填写,使用模板的方式比较方便. 方法如下: 1.打开pycharm,选择File-Settings 2.选择Editor--Color&am ...

- Mysql集群搭建(多实例、主从)

1 MySQL多实例 一 .MySQL多实例介绍 1.什么是MySQL多实例 MySQL多实例就是在一台机器上开启多个不同的服务端口(如:3306,3307,3308),运行多个MySQL服务进程,通 ...

- Matrix Analysis and Application

Chap 1: Linear Equations and Matrix Linear equations Gaussian elimination Pivot; Triangularize; Back ...

- VmWare装Linux&Centos步骤

昨晚一次偶然的机会进入飞哥的直播间,他正在将用虚拟机搭建Linux环境的步骤,自己之前也确实安装过一次,不过没什么系统性总结,过程中有些步骤还需百度查找.于是乎今天决定从零基础在过一遍流程,便是这篇博 ...

- 阿里:MySQL数据库规范

阿里:MySQL数据库规范 简介:基于阿里数据库设计规范扩展而来 设计规范 1.[推荐]字段允许适当冗余,以提高查询性能,但必须考虑数据一致.冗余字段应遵循: 不是频繁修改的字段. 不是 varcha ...

- asp.net core 集成swagger ui

什么是Swagger? 说swagger 之前,我们先说一下OpenApi 规范. OpenApi 是一种和语言无关的用于描述RESTAPIs 接口功能的一种规范,对RESTAPIs 接口的描述包括: ...

- 十一、Abp vNext 基础篇丨测试

前言 祝大家国庆快乐,本来想国庆之前更新完的,结果没写完,今天把剩下的代码补了一下总算ok了. 本章节也是我们后端日常开发中最重要的一步就是测试,我们经常听到的单元测试.集成测试.UI测试.系统测试, ...

- transformers---BERT

transformers---BERT BERT模型主要包括两个部分,encoder和decoder,encoder可以理解为一个加强版的word2vec模型,以下是对于encoder部分的内容 预训 ...

- Java初步学习——2021.10.09每日总结,第五周周六

(1)今天做了什么: (2)明天准备做什么? (3)遇到的问题,如何解决? 今天学习了菜鸟教程实例部分 一.字符串 1.字符串比较--compareTo方法 public class Main { p ...